Megjegyzés

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhat bejelentkezni vagy módosítani a címtárat.

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhatja módosítani a címtárat.

Az Azure Blob Storage támogatja a tárolókhoz és blobokhoz való opcionális névtelen olvasási hozzáférést. A névtelen hozzáférés azonban biztonsági kockázatot jelenthet. Javasoljuk, hogy az optimális biztonság érdekében tiltsa le a névtelen hozzáférést. A névtelen hozzáférés letiltása segít megelőzni a nem kívánt névtelen hozzáférés által okozott adatsértéseket.

Alapértelmezés szerint a blobadatokhoz való névtelen hozzáférés mindig tilos. Az Azure Resource Manager-tárfiók alapértelmezett konfigurációja megakadályozza, hogy a felhasználók névtelen hozzáférést konfiguráljanak egy tárfiók tárolóihoz és blobjaihoz. Ez az alapértelmezett konfiguráció nem engedélyezi az Összes névtelen hozzáférést egy Azure Resource Manager-tárfiókhoz, függetlenül az egyes tárolók hozzáférési beállításaitól.

Ha a tárfiók névtelen hozzáférése nem engedélyezett, az Azure Storage elutasítja a blobadatokra vonatkozó névtelen olvasási kéréseket. A felhasználók később nem konfigurálhatnak névtelen hozzáférést az adott fiók tárolóihoz. A névtelen hozzáférésre konfigurált tárolók a továbbiakban nem fogadják el a névtelen kéréseket.

Figyelmeztetés

Ha egy tároló névtelen hozzáférésre van konfigurálva, minden ügyfél beolvassa az adatokat a tárolóban. A névtelen hozzáférés potenciális biztonsági kockázatot jelenthet, ezért ha a forgatókönyv nem igényli, javasoljuk, hogy tiltsa le a tárfiók számára.

Az Azure Resource Manager szervizelése a klasszikus tárfiókokkal szemben

Ez a cikk bemutatja, hogyan használható drag (Detection-Remediation-Audit-Governance) keretrendszer az Azure Resource Manager üzemi modelljét használó tárfiókok névtelen hozzáférésének folyamatos kezelésére. Minden általános célú v2-tárfiók, prémium szintű blokkblobtárfiók, prémium szintű fájlmegosztási fiók és Blob Storage-fiók az Azure Resource Manager üzemi modelljét használja.

Ha a tárfiókja a klasszikus üzemi modellt használja, javasoljuk, hogy migráljon az Azure Resource Manager-alapú üzemi modellbe. A klasszikus üzemi modellt használó Azure Storage-fiókokat 2024. augusztus 31-én kivontuk. További információ: Frissítés a klasszikus tárfiókok kivonásáról.

Tudnivalók a névtelen olvasási hozzáférésről

Az adatokhoz való névtelen hozzáférés alapértelmezés szerint mindig tilos. Két külön beállítás van, amelyek befolyásolják a névtelen hozzáférést:

Névtelen hozzáférési beállítás a tárfiókhoz. Egy Azure Resource Manager-tárfiók olyan beállítást kínál, amely engedélyezi vagy letiltja a fiók névtelen hozzáférését. A Microsoft azt javasolja, hogy az optimális biztonság érdekében tiltsa le a névtelen hozzáférést a tárfiókokhoz.

Ha a fiók szintjén engedélyezve van a névtelen hozzáférés, a blobadatok nem érhetők el névtelen olvasási hozzáféréshez, hacsak a felhasználó nem teszi meg a további lépést a tároló névtelen hozzáférési beállításának explicit konfigurálásához.

Konfigurálja a tároló névtelen hozzáférési beállítását. Alapértelmezés szerint a tároló névtelen hozzáférési beállítása le van tiltva, ami azt jelenti, hogy a tárolóra vagy adataira irányuló minden kéréshez engedélyezésre van szükség. A megfelelő engedélyekkel rendelkező felhasználók módosíthatják a tároló névtelen hozzáférési beállítását, hogy csak akkor engedélyezzenek névtelen hozzáférést, ha a tárfiókhoz engedélyezve van a névtelen hozzáférés.

Az alábbi táblázat összefoglalja, hogy a két beállítás együttesen hogyan befolyásolja a tároló névtelen hozzáférését.

| A tároló névtelen hozzáférési szintje privátra van állítva (alapértelmezett beállítás) | A tároló névtelen hozzáférési szintje tárolóra van állítva | A tároló névtelen hozzáférési szintje blobra van állítva | |

|---|---|---|---|

| A névtelen hozzáférés nincs engedélyezve a tárfiókhoz | Nincs névtelen hozzáférés a tárfiókban lévő tárolókhoz. | Nincs névtelen hozzáférés a tárfiókban lévő tárolókhoz. A tárfiók beállítása felülírja a tárolóbeállítást. | Nincs névtelen hozzáférés a tárfiókban lévő tárolókhoz. A tárfiók beállítása felülírja a tárolóbeállítást. |

| Névtelen hozzáférés engedélyezett a tárfiókhoz | Nincs névtelen hozzáférés ehhez a tárolóhoz (alapértelmezett konfiguráció). | A tárolóhoz és annak blobjaihoz névtelen hozzáférés engedélyezett. | A névtelen hozzáférés a tárolóban lévő blobok számára engedélyezett, magát a tárolót azonban nem. |

Ha egy tárfiókhoz engedélyezve van a névtelen hozzáférés, és egy adott tárolóhoz van konfigurálva, akkor a szolgáltatás elfogadja a fejléc nélkülAuthorizationblob olvasására vonatkozó kérést, és a blob adatai a válaszban lesznek visszaadva. Ha azonban a kérést fejlécmelAuthorizationa rendszer, a rendszer figyelmen kívül hagyja a tárfiók névtelen hozzáférését, és a kérés a megadott hitelesítő adatok alapján van engedélyezve.

Névtelen kérések észlelése ügyfélalkalmazásokból

Ha letiltja egy tárfiók névtelen olvasási hozzáférését, azzal a kockázattal jár, hogy elutasítja a névtelen hozzáférésre konfigurált tárolókra és blobokra vonatkozó kérelmeket. A tárfiók névtelen hozzáférésének letiltása felülírja az adott tárfiók egyes tárolóinak hozzáférési beállításait. Ha a tárfiók névtelen hozzáférése nincs engedélyezve, az adott fiókra irányuló jövőbeli névtelen kérések sikertelenek lesznek.

Annak megértéséhez, hogy a névtelen hozzáférés letiltása milyen hatással lehet az ügyfélalkalmazásokra, javasoljuk, hogy engedélyezze a fiók naplózását és metrikáit, és elemezze a névtelen kérések mintáit bizonyos időközönként. Metrikákkal meghatározhatja a tárfiókhoz érkező névtelen kérések számát, és naplókkal meghatározhatja, hogy mely tárolókhoz férnek hozzá névtelenül.

Névtelen kérések monitorozása a Metrics Explorerrel

A tárfiókra irányuló névtelen kérések nyomon követéséhez használja az Azure Metrics Explorert az Azure Portalon. A Metrics Explorerrel kapcsolatos további információkért lásd : Metrikák elemzése az Azure Monitor Metrics Explorerrel.

Az alábbi lépéseket követve hozzon létre egy metrikát, amely nyomon követi a névtelen kéréseket:

Navigáljon az Azure portálon a tárolófiókjához. A Nyomon követés részben válassza a Mérőszámok lehetőséget.

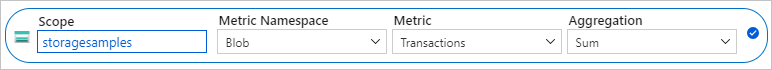

Válassza a Metrika hozzáadása lehetőséget. A Metrika párbeszédpanelen adja meg a következő értékeket:

- Hagyja a Hatókör mezőt a tárfiók nevére állítva.

- Állítsa a metrikanévteret Blob értékre. Ez a metrika csak a Blob Storage-ra vonatkozó kérelmeket jelenti.

- Állítsa a Metrika mezőt a következőre: Tranzakciók.

- Állítsa az Összesítés mezőt Összeg értékre.

Az új metrika megjeleníti a Blob Storage-ra vonatkozó tranzakciók számát egy adott időintervallumban. Az eredményként kapott metrika az alábbi képen látható módon jelenik meg:

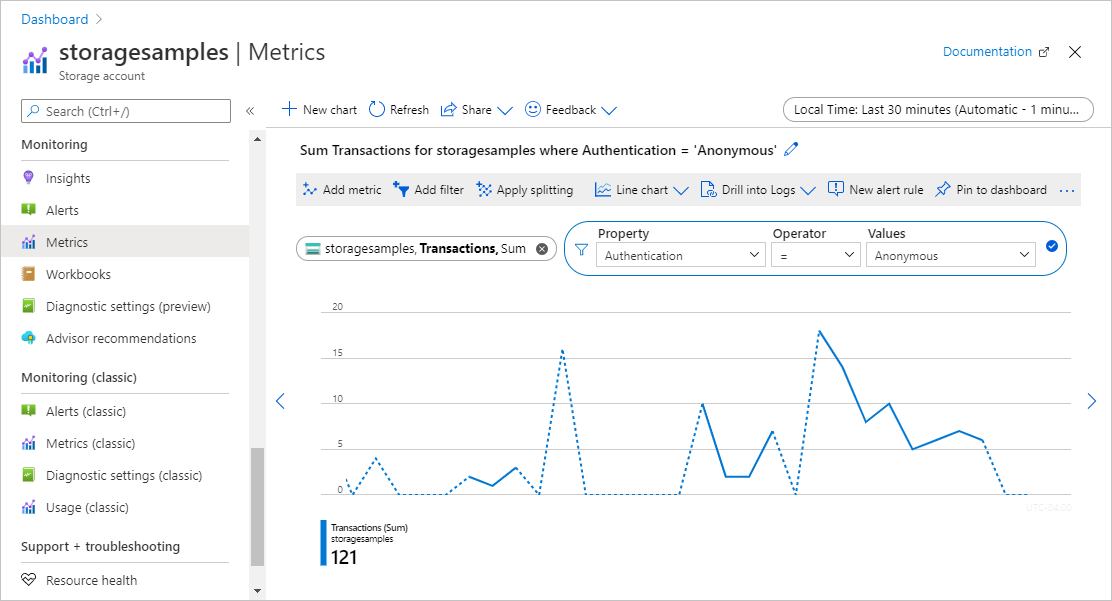

Ezután válassza a Szűrő hozzáadása gombot, hogy létrehozhasson egy szűrőt a névtelen kérések metrikáján.

A Szűrő párbeszédpanelen adja meg a következő értékeket:

- Állítsa a tulajdonság értékét hitelesítés-re.

- Állítsa az Operátor mezőt egyenlőségjelre (=).

- Az Értékek mezőt Névtelen értékre állíthatja a legördülő listából való kijelöléssel vagy begépeléssel.

A jobb felső sarokban válassza ki azt az időintervallumot, amelyre vonatkozóan meg szeretné tekinteni a mérőszámot. Azt is jelezheti, hogy a kérelmek összesítésének mennyire kell részletesnek lennie, ha 1 perctől 1 hónapig bárhol megadhatja az intervallumokat.

A metrika konfigurálása után a névtelen kérések megjelennek a gráfon. Az alábbi képen az elmúlt 30 percben összesített névtelen kérések láthatók.

A riasztási szabályt úgy is konfigurálhatja, hogy értesítést küldjön, ha bizonyos számú névtelen kérés történik a tárfiókon. További információ: Metrikariasztások létrehozása, megtekintése és kezelése az Azure Monitor használatával.

Naplók elemzése névtelen kéréseket fogadó tárolók azonosításához

Az Azure Storage-naplók rögzítik a tárfiókon küldött kérések részleteit, beleértve a kérések engedélyezésének módját is. A naplók elemzésével megállapíthatja, hogy mely tárolók kapnak névtelen kéréseket.

A névtelen kérések kiértékelése érdekében az Azure Storage-fiókba irányuló kérések naplózásához használhatja az Azure Storage-naplózást az Azure Monitorban. További információt az Azure Storage monitorozása című témakörben talál.

Az Azure Storage-naplózás az Azure Monitorban támogatja a napló lekérdezések használatát a naplóadatok elemzéséhez. Naplók lekérdezéséhez használhat egy Azure Log Analytics-munkaterületet. A napló lekérdezéseivel kapcsolatos további információkért tekintse meg a Log Analytics-lekérdezések használatának első lépéseit ismertető oktatóanyagot.

Diagnosztikai beállítás létrehozása az Azure Portalon

Ahhoz, hogy az Azure Storage adatait az Azure Monitor segítségével naplózza, és az Azure Log Analytics segítségével elemezze, először létre kell hoznia egy diagnosztikai beállítást, amely jelzi, hogy milyen típusú kéréseket és mely tárolószolgáltatások adatait kívánja naplózni. Miután konfigurálta a tárfiók naplózását, a naplók a Log Analytics-munkaterületen érhetők el. Munkaterület létrehozásához lásd : Log Analytics-munkaterület létrehozása az Azure Portalon.

Ha tudni szeretné, hogyan hozhat létre diagnosztikai beállításokat az Azure Portalon, olvassa el a diagnosztikai beállítások létrehozása az Azure Monitorban című témakört.

Az Azure Storage-naplókban az Azure Monitorban elérhető mezőkre vonatkozó hivatkozásért tekintse meg az erőforrásnaplókat.

Névtelen kérések lekérdezési naplói

Az Azure Storage-naplók az Azure Monitorban tartalmazzák a tárfiókra irányuló kérésekhez használt engedélyezési típust. A naplók lekérdezésében szűrjön az AuthenticationType tulajdonság alapján a névtelen kérések megtekintéséhez.

A Blob Storage-ra irányuló névtelen kérések legutóbbi hét napjának naplóinak lekéréséhez nyissa meg a Log Analytics-munkaterületet. Ezután illessze be a következő lekérdezést egy új napló lekérdezésbe, és futtassa azt:

StorageBlobLogs

| where TimeGenerated > ago(7d) and AuthenticationType == "Anonymous"

| project TimeGenerated, AccountName, AuthenticationType, Uri

Ezen lekérdezés alapján riasztási szabályt is konfigurálhat, hogy értesítést küldjön a névtelen kérésekről. További információ: Naplóriasztások létrehozása, megtekintése és kezelése az Azure Monitor használatával.

Válaszok névtelen kérelmekre

Ha a Blob Storage névtelen kérést kap, a kérés sikeres lesz, ha az alábbi feltételek teljesülnek:

- A tárfiókhoz névtelen hozzáférés engedélyezett.

- A célzott tároló úgy van konfigurálva, hogy engedélyezze a névtelen hozzáférést.

- A kérés olvasási hozzáférésre szól.

Ha bármelyik feltétel nem teljesül, a kérés meghiúsul. A válaszkód sikertelenség esetén attól függ, hogy a névtelen kérés a szolgáltatás azon verziójával történt-e, amely támogatja a hitelesítési kihívást. A tulajdonosi kihívást a 2019-12-12-s és újabb szolgáltatásverziók támogatják:

- Ha a névtelen kérés olyan szolgáltatásverzióval történt, amely támogatja a tulajdonosi kihívást, akkor a szolgáltatás a 401-es hibakódot adja vissza (Jogosulatlan).

- Ha a névtelen kérés olyan szolgáltatásverzióval történt, amely nem támogatja a tulajdonosi kihívást, és a névtelen hozzáférés nincs engedélyezve a tárfiókhoz, akkor a szolgáltatás a 409-es hibakódot (Ütközés) adja vissza.

- Ha a névtelen kérés olyan szolgáltatásverzióval történt, amely nem támogatja a tulajdonosi kihívást, és a tárfiókhoz engedélyezve van a névtelen hozzáférés, akkor a szolgáltatás a 404-es hibakódot adja vissza (nem található).

További információ a Bearer challenge-ról: Bearer challenge.

Névtelen hozzáférés szervizelése a tárfiókhoz

Miután kiértékelte a tárfiók tárolóira és blobjaira irányuló névtelen kéréseket, a fiók AllowBlobPublicAccess tulajdonságának False értékre állításával elvégezheti a teljes fiók névtelen hozzáférésének szervizelését.

A tárfiók névtelen hozzáférési beállítása felülírja az adott fiók tárolóinak egyéni beállításait. Ha letiltja a névtelen hozzáférést egy tárfiókhoz, a névtelen hozzáférés engedélyezésére konfigurált tárolók mostantól névtelenül nem lesznek elérhetők. Ha letiltja a névtelen hozzáférést a fiókhoz, akkor nem kell letiltania a névtelen hozzáférést az egyes tárolókhoz.

Ha a forgatókönyv megköveteli, hogy bizonyos tárolók névtelen hozzáféréshez legyenek elérhetők, akkor ezeket a tárolókat és blobokat külön tárfiókokba kell áthelyeznie, amelyek névtelen hozzáférésre vannak fenntartva. Ezután letilthatja a névtelen hozzáférést bármely más tárfiókhoz.

A névtelen hozzáférés szervizeléséhez az Azure Storage-erőforrás-szolgáltató 2019-04-01-es vagy újabb verziójára van szükség. További információ: Azure Storage Resource Provider REST API.

A névtelen hozzáférés engedélyezésének letiltására vonatkozó engedélyek

A tárfiók AllowBlobPublicAccess tulajdonságának beállításához a felhasználónak rendelkeznie kell a tárfiókok létrehozásához és kezeléséhez szükséges engedélyekkel. Az ilyen engedélyeket biztosító Azure-szerepköralapú hozzáférés-vezérlési (Azure RBAC-) szerepkörök közé tartozik a Microsoft.Storage/StorageAccounts/write művelet. A művelettel beépített szerepkörök a következők:

- Az Azure Resource Manager Tulajdonos szerepköre

- Az Azure Resource Manager Hozzájáruló szerepkör

- A Storage Account Contributor szerepkör

A szerepkör-hozzárendeléseket a tárfiók szintjére kell korlátozni, hogy a felhasználó letilthassa a tárfiók névtelen hozzáférését. A szerepkörök hatóköréről további információt az Azure RBAC hatókörének ismertetése című témakörben talál.

Ügyeljen arra, hogy csak azokra a rendszergazdai felhasználókra korlátozza a szerepkörök hozzárendelését, akiknek szükségük van egy tárfiók létrehozására vagy tulajdonságainak frissítésére. Használja a minimális jogosultság elvét annak biztosítására, hogy a felhasználók a legkevesebb engedéllyel rendelkezzenek a feladataik elvégzéséhez. Az Azure RBAC-hozzáférés kezelésével kapcsolatos további információkért tekintse meg az Azure RBAC ajánlott eljárásait.

Ezek a szerepkörök nem biztosítanak hozzáférést a tárfiókban lévő adatokhoz a Microsoft Entra-azonosítón keresztül. Ezek közé tartozik azonban a Microsoft.Storage/StorageAccounts/listkeys/action, amely hozzáférést biztosít a fiók hozzáférési kulcsaihoz. Ezzel az engedéllyel a felhasználó a fiók hozzáférési kulcsaival hozzáférhet a tárfiók összes adatához.

A Microsoft.Storage/storageAccounts/listkeys/action maga biztosít adathozzáférést a fiókkulcsokon keresztül, de nem teszi lehetővé a felhasználó számára a tárfiók AllowBlobPublicAccess tulajdonságának módosítását. Azoknak a felhasználóknak, akiknek a tárfiókban lévő adatokhoz kell hozzáférniük, de nem módosíthatják a tárfiók konfigurációját, érdemes lehet olyan szerepköröket hozzárendelni, mint a Storage Blob Data Contributor, a Storage Blob Data Reader vagy a Reader and Data Access.

Feljegyzés

A klasszikus előfizetés-rendszergazdai szerepkörök közé tartozik a Szolgáltatásadminisztrátor és a Társadminisztrátor, amely az Azure Resource Manager tulajdonosi szerepkörével egyenértékű. A Tulajdonos szerepkör minden műveletet tartalmaz, így az ilyen felügyeleti szerepkörökkel rendelkező felhasználók tárfiókokat is létrehozhatnak, és kezelhetik a fiókkonfigurációt. További információ: Azure-szerepkörök, Microsoft Entra-szerepkörök és klasszikus előfizetés-rendszergazdai szerepkörök.

A tárfiók AllowBlobPublicAccess tulajdonságának beállítása False (Hamis) értékre

A tárfiók névtelen hozzáférésének letiltásához állítsa a fiók AllowBlobPublicAccess tulajdonságát Hamis értékre.

Fontos

A tárfiók névtelen hozzáférésének letiltása felülírja a tárfiók összes tárolójának hozzáférési beállításait. Ha a tárfiók névtelen hozzáférése nincs engedélyezve, az adott fiókra irányuló jövőbeli névtelen kérések sikertelenek lesznek. A beállítás módosítása előtt győződjön meg arról, hogy milyen hatással lehet azokra az ügyfélalkalmazásokra, amelyek névtelenül férnek hozzá a tárfiókban lévő adatokhoz. Ehhez kövesse az ügyfélalkalmazások névtelen kéréseinek észlelése című szakasz lépéseit.

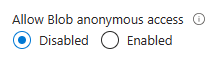

Ha le szeretné tiltani a névtelen hozzáférést egy tárfiókhoz az Azure Portalon, kövesse az alábbi lépéseket:

Lépjen az Azure portálon a tárolófiókjához.

Keresse meg a Konfiguráció beállítást a Beállítások területen.

Állítsa be a Blob névtelen hozzáférésLetiltva opcióját.

Feljegyzés

A tárfiókok névtelen hozzáférésének letiltása nem érinti az adott tárfiókban üzemeltetett statikus webhelyeket. A $web tároló mindig nyilvánosan elérhető.

A tárfiók névtelen hozzáférési beállításának frissítése után a módosítás teljes propagálása akár 30 másodpercig is eltarthat.

Mintaszkript tömeges szervizeléshez

Az alábbi PowerShell-példaszkript egy előfizetés összes Azure Resource Manager-tárfiókja ellen fut, és a fiókok AllowBlobPublicAccess beállítását False értékre állítja.

<#

.SYNOPSIS

Finds storage accounts in a subscription where AllowBlobPublicAccess is True or null.

.DESCRIPTION

This script runs against all Azure Resource Manager storage accounts in a subscription

and sets the "AllowBlobPublicAccess" property to False.

Standard operation will enumerate all accounts where the setting is enabled and allow the

user to decide whether or not to disable the setting.

Classic storage accounts will require individual adjustment of containers to remove public

access, and will not be affected by this script.

Run with BypassConfirmation=$true if you wish to disallow public access on all Azure Resource Manager

storage accounts without individual confirmation.

You will need access to the subscription to run the script.

.PARAMETER BypassConformation

Set this to $true to skip confirmation of changes. Not recommended.

.PARAMETER SubscriptionId

The subscription ID of the subscription to check.

.PARAMETER ReadOnly

Set this parameter so that the script makes no changes to any subscriptions and only reports affect accounts.

.PARAMETER NoSignin

Set this parameter so that no sign-in occurs -- you must sign in first. Use this if you're invoking this script repeatedly for multiple subscriptions and want to avoid being prompted to sign-in for each subscription.

.OUTPUTS

This command produces only STDOUT output (not standard PowerShell) with information about affect accounts.

#>

param(

[boolean]$BypassConfirmation = $false,

[Parameter(Mandatory = $true, ValueFromPipelineByPropertyName = 'SubscriptionId')]

[String] $SubscriptionId,

[switch] $ReadOnly, # Use this if you don't want to make changes, but want to get information about affected accounts

[switch] $NoSignin # Use this if you are already signed in and don't want to be prompted again

)

begin {

if ( ! $NoSignin.IsPresent ) {

Login-AzAccount | Out-Null

}

}

process {

try {

Select-AzSubscription -SubscriptionId $SubscriptionId -ErrorAction Stop | Out-Null

}

catch {

Write-Error "Unable to access select subscription '$SubscriptionId' as the signed in user -- ensure that you have access to this subscription." -ErrorAction Stop

}

foreach ($account in Get-AzStorageAccount) {

if ($null -eq $account.AllowBlobPublicAccess -or $account.AllowBlobPublicAccess -eq $true) {

Write-host "Account:" $account.StorageAccountName " isn't disallowing public access."

if ( ! $ReadOnly.IsPresent ) {

if (!$BypassConfirmation) {

$confirmation = Read-Host "Do you wish to disallow public access? [y/n]"

}

if ($BypassConfirmation -or $confirmation -eq 'y') {

try {

Set-AzStorageAccount -Name $account.StorageAccountName -ResourceGroupName $account.ResourceGroupName -AllowBlobPublicAccess $false

Write-Host "Success!"

}

catch {

Write-Output $_

}

}

}

}

elseif ($account.AllowBlobPublicAccess -eq $false) {

Write-Host "Account:" $account.StorageAccountName "has public access disabled, no action required."

}

else {

Write-Host "Account:" $account.StorageAccountName ". Error, please manually investigate."

}

}

}

end {

Write-Host "Script complete"

}

Több fiók névtelen hozzáférési beállításának ellenőrzése

Ha szeretné ellenőrizni a névtelen hozzáférési beállítást a tárfiókok optimális teljesítményével, használhatja az Azure Resource Graph Explorert az Azure Portalon. A Resource Graph Explorer használatával kapcsolatos további információkért tekintse meg a rövid útmutatót: Az első Resource Graph-lekérdezés futtatása az Azure Resource Graph Explorerrel.

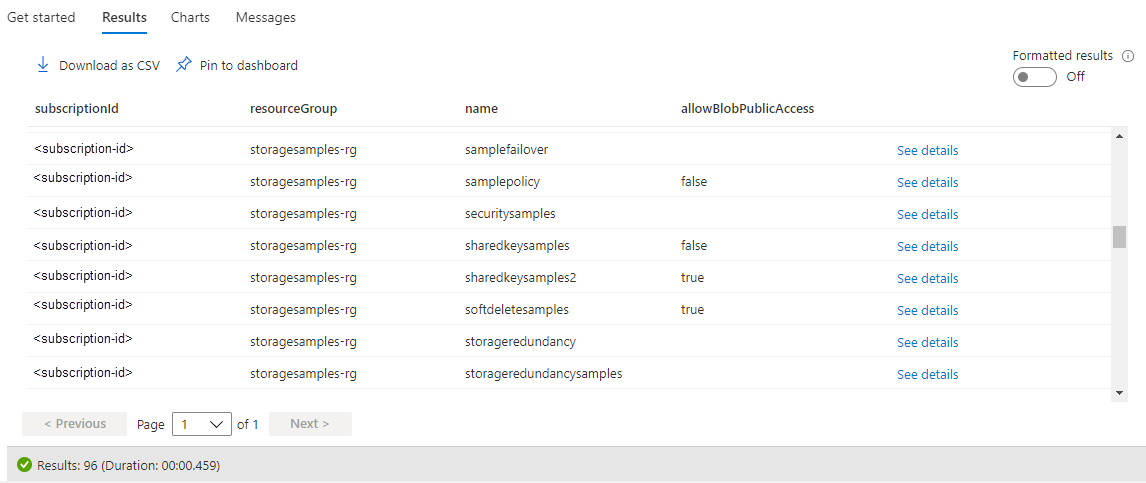

A Resource Graph Explorerben a következő lekérdezés futtatása visszaadja a tárfiókok listáját, és megjeleníti az egyes fiókok névtelen hozzáférési beállításait:

resources

| where type =~ 'Microsoft.Storage/storageAccounts'

| extend allowBlobPublicAccess = parse_json(properties).allowBlobPublicAccess

| project subscriptionId, resourceGroup, name, allowBlobPublicAccess

Az alábbi képen egy előfizetésen belüli lekérdezés eredményei láthatók. Azokban a tárfiókokban, ahol az AllowBlobPublicAccess tulajdonság explicit módon van beállítva, az eredményekben igaz vagy hamis értékként jelenik meg. Ha az AllowBlobPublicAccess tulajdonság nincs beállítva tárfiókhoz, akkor üresként (vagy nullként) jelenik meg a lekérdezés eredményei között.

Megfelelőség ellenőrzése az Azure Policy használatával

Ha nagy számú tárfiókkal rendelkezik, érdemes lehet ellenőrzést végezni, hogy biztosak legyünk benne, hogy azok a fiókok konfigurálva vannak a névtelen hozzáférés megakadályozására. A tárolási fiókok megfelelőségének ellenőrzéséhez használja az Azure Policiyt. Az Azure Policy olyan szolgáltatás, amellyel szabályokat alkalmazó szabályzatokat hozhat létre, rendelhet hozzá és kezelhet az Azure-erőforrásokra. Az Azure Policy segít ezeknek az erőforrásoknak a vállalati szabványoknak és szolgáltatásiszint-szerződéseknek való megfelelésében. További információ: Az Azure Policy áttekintése.

Szabályzat létrehozása ellenőrzési hatással

Az Azure Policy támogatja azokat a effektusokat, amelyek meghatározzák, hogy mi történik, ha egy szabályzatszabályt kiértékelnek egy erőforráson. Az Audit hatás figyelmeztetést hoz létre, ha egy erőforrás nem felel meg az előírásoknak, de nem állítja le a kérést. Az effektusokról további információt az Azure Policy-effektusok ismertetése című témakörben talál.

Ha audit effektussal szeretne létrehozni egy szabályzatot egy tárfiók névtelen hozzáférési beállításához az Azure Portalon, kövesse az alábbi lépéseket:

Az Azure portálon navigáljon az Azure házirend szolgáltatáshoz.

A Létrehozás szakaszban válassza a Definíciók lehetőséget.

Új szabályzatdefiníció létrehozásához válassza a Szabályzatdefiníció hozzáadása lehetőséget.

A Definíció helye mezőben válassza a Továbbiak gombot a naplózási szabályzat erőforrásának helyének megadásához.

Adja meg a házirend nevét. Megadhat leírást és kategóriát is.

A Szabályzatszabály területen adja hozzá a következő szabályzatdefiníciót a policyRule szakaszhoz.

{ "if": { "allOf": [ { "field": "type", "equals": "Microsoft.Storage/storageAccounts" }, { "not": { "field":"Microsoft.Storage/storageAccounts/allowBlobPublicAccess", "equals": "false" } } ] }, "then": { "effect": "audit" } }Mentse a szabályzatot.

A szabályzat hozzárendelése

Ezután rendelje hozzá a szabályzatot egy erőforráshoz. A házirend hatóköre megfelel az adott erőforrásnak és az alatta lévő erőforrásoknak. A szabályzat-hozzárendeléssel kapcsolatos további információkért tekintse meg az Azure Policy hozzárendelési struktúráját.

Ha a szabályzatot az Azure Portalhoz szeretné hozzárendelni, kövesse az alábbi lépéseket:

- Az Azure portálon navigáljon az Azure házirend szolgáltatáshoz.

- A Létrehozás szakaszban válassza a Hozzárendelések lehetőséget.

- Új szabályzat-hozzárendelés létrehozásához válassza a Szabályzat hozzárendelése lehetőséget.

- A Hatókör mezőben válassza ki a szabályzat-hozzárendelés hatókörét.

- A Szabályzatdefiníció mezőnél válassza az Egyebek gombot, majd válassza ki az előző szakaszban definiált szabályzatot a listából.

- Adja meg a házirend-hozzárendelés nevét. Leírás megadása nem kötelező.

- Hagyja a házirend-kényszerítési beállítást engedélyezve. Ez a beállítás nincs hatással az auditálási házirendre.

- Válassza a Véleményezés + létrehozás lehetőséget a hozzárendelés létrehozásához.

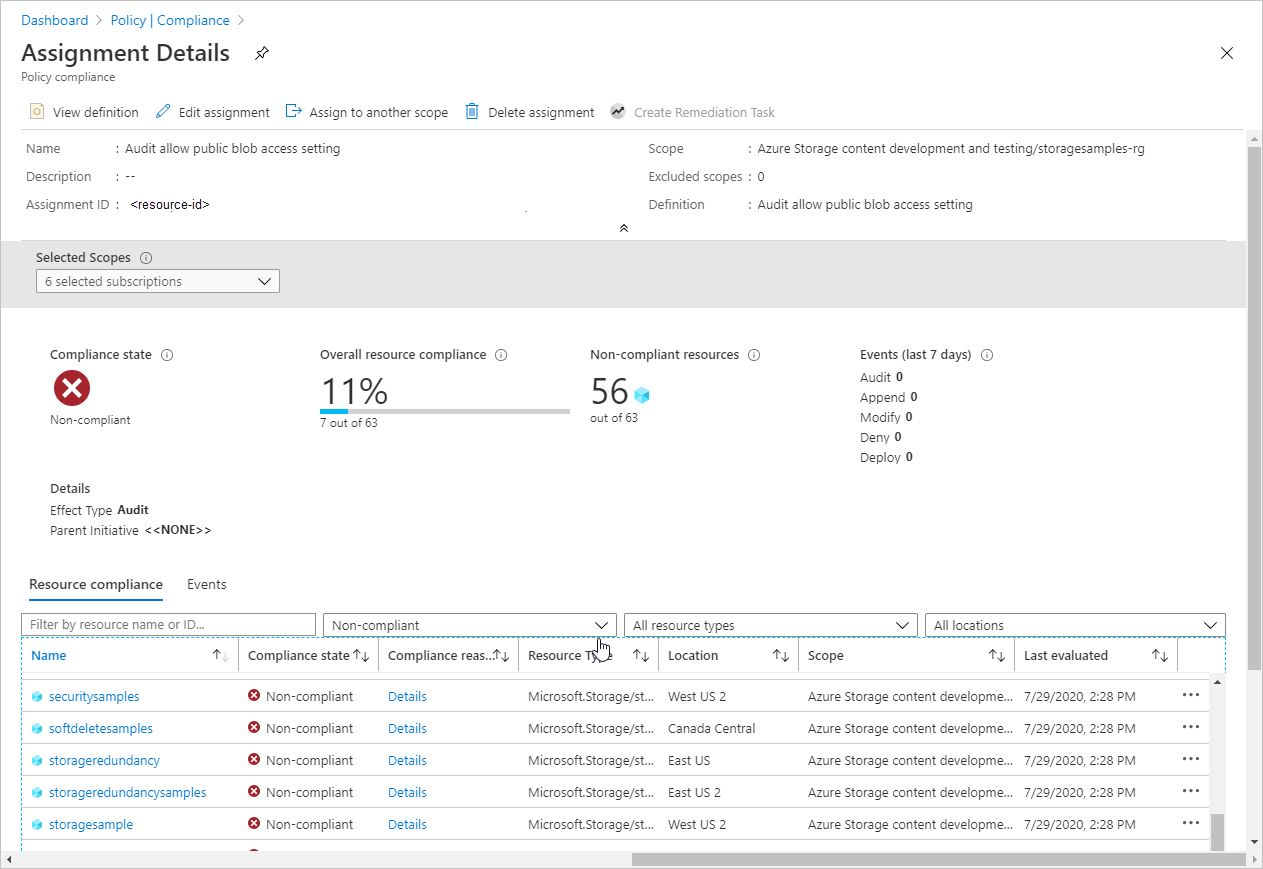

Megfelelőségi jelentés megtekintése

Miután hozzárendelte a szabályzatot, megtekintheti a megfelelőségi jelentést. Az auditszabályzat megfelelőségi jelentése olyan információkat tartalmaz, amelyek alapján a tárfiókok nem felelnek meg a szabályzatnak. További információ: Szabályzatmegfelelési adatok lekérése.

A szabályzat-hozzárendelés létrehozása után eltarthat néhány percig, amíg a megfelelőségi jelentés elérhetővé válik.

A megfelelőségi jelentés azure portalon való megtekintéséhez kövesse az alábbi lépéseket:

Az Azure portálon navigáljon az Azure házirend szolgáltatáshoz.

Válassza a Megfelelőség lehetőséget.

Szűrje az előző lépésben létrehozott szabályzat-hozzárendelés nevének eredményeit. A jelentés azt mutatja be, hogy hány erőforrás nem felel meg a szabályzatnak.

További részletekért részletezheti a jelentést, beleértve a nem megfelelő tárfiókok listáját is.

Engedélyezett hozzáférés kényszerítése az Azure Policy használatával

Az Azure Policy támogatja a felhőszabályozást azáltal, hogy biztosítja, hogy az Azure-erőforrások megfeleljenek a követelményeknek és szabványoknak. Annak biztosítása érdekében, hogy a szervezet tárfiókjai csak engedélyezett kéréseket engedélyezzenek, létrehozhat egy olyan szabályzatot, amely megakadályozza az új tárfiók létrehozását névtelen hozzáférési beállítással, amely lehetővé teszi a névtelen kéréseket. Ez a szabályzat akkor is megakadályozza a meglévő fiók összes konfigurációs módosítását, ha az adott fiók névtelen hozzáférési beállítása nem felel meg a szabályzatnak.

A kényszerítési szabályzat a Megtagadás effektussal megakadályozza a tárfiókot létrehozó vagy módosító kéréseket a névtelen hozzáférés engedélyezéséhez. Az effektusokról további információt az Azure Policy-effektusok ismertetése című témakörben talál.

Ha olyan névtelen hozzáférési beállításhoz szeretne megtagadási effektussal rendelkező szabályzatot létrehozni, amely lehetővé teszi a névtelen kéréseket, kövesse az Azure Policy használata a megfelelőség naplózásához leírt lépéseket, de adja meg a következő JSON-t a szabályzatdefiníció PolicyRule szakaszában:

{

"if": {

"allOf": [

{

"field": "type",

"equals": "Microsoft.Storage/storageAccounts"

},

{

"not": {

"field":"Microsoft.Storage/storageAccounts/allowBlobPublicAccess",

"equals": "false"

}

}

]

},

"then": {

"effect": "deny"

}

}

Miután létrehozta a házirendet a Megtagadás effektussal, és hozzárendelte egy hatókörhöz, a felhasználó nem hozhat létre névtelen hozzáférést engedélyező tárfiókot. A felhasználók nem módosíthatják a meglévő tárfiókok konfigurációját, amelyek jelenleg névtelen hozzáférést tesznek lehetővé. Ha megkísérli ezt megtenni, az hibát eredményez. A tárfiók névtelen hozzáférési beállításának hamisnak kell lennie a fiók létrehozásának vagy konfigurálásának folytatásához.

Az alábbi képen az a hiba látható, amely akkor fordul elő, ha olyan tárfiókot próbál létrehozni, amely engedélyezi a névtelen hozzáférést, ha egy megtagadási effektussal rendelkező szabályzat megköveteli a névtelen hozzáférés letiltását.