RDP Shortpath konfigurálása az Azure Virtual Desktophoz

Fontos

Az RDP Shortpath használata nyilvános hálózatokhoz a TURN for Azure Virtual Desktopon keresztül jelenleg előzetes verzióban érhető el. A bétaverziójú, előzetes verziójú vagy másként még általánosan nem elérhető Azure-szolgáltatások jogi feltételeit lásd: Kiegészítő használati feltételek a Microsoft Azure előzetes verziójú termékeihez.

Az RDP Shortpath csak az Azure nyilvános felhőben érhető el.

A felhasználók UDP- vagy TCP-alapú átvitellel csatlakozhatnak egy távoli munkamenethez az Azure Virtual Desktopból a Remote Desktop Protocol (RDP) használatával. Az RDP Shortpath UDP-alapú átvitelt hoz létre egy helyi eszköz, a Windows-alkalmazás vagy a Távoli asztali alkalmazás között a támogatott platformokon és munkamenet-gazdagépen.

Az UDP-alapú átvitel jobb kapcsolati megbízhatóságot és konzisztensebb késést biztosít. A TCP-alapú fordított kapcsolat átvitele biztosítja a legjobb kompatibilitást a különböző hálózati konfigurációkkal, és nagy sikert aratott az RDP-kapcsolatok létrehozásához. Ha nem hozható létre UDP-kapcsolat, a rendszer a TCP-alapú fordított kapcsolat átvitelét használja tartalék kapcsolati módszerként.

Az RDP Shortpath négy olyan lehetőséggel rendelkezik, amelyek rugalmasságot biztosítanak ahhoz, hogy az ügyféleszközök távoli munkamenetbe kerülhessenek az UDP használatával:

RDP-rövidút felügyelt hálózatokhoz: Közvetlen UDP-kapcsolat az ügyféleszköz és a munkamenet-gazdagép között privát kapcsolattal, például ExpressRoute privát társviszony-létesítéssel vagy virtuális magánhálózattal (VPN). Engedélyezi az RDP Shortpath-figyelőt a munkamenet-gazdagépeken, és engedélyezi a bejövő portok számára a kapcsolatok elfogadását.

RDP Shortpath felügyelt hálózatokhoz ICE/STUN használatával: Közvetlen UDP-kapcsolat az ügyféleszköz és a munkamenet-gazdagép között privát kapcsolattal, például ExpressRoute privát társviszony-létesítéssel vagy virtuális magánhálózattal (VPN). Ha az RDP Shortpath-figyelő nincs engedélyezve a munkamenet-gazdagépeken, és a bejövő portok nem engedélyezettek, az ICE/STUN az elérhető IP-címek és a kapcsolathoz használható dinamikus port felderítésére szolgál. A porttartomány konfigurálható.

RDP shortpath for public networks with ICE/STUN: Közvetlen UDP-kapcsolat az ügyféleszköz és a munkamenet-gazdagép között nyilvános kapcsolat használatával. Az ICE/STUN a rendelkezésre álló IP-címek és a kapcsolathoz használható dinamikus port felderítésére szolgál. Az RDP shortpath figyelője és a bejövő port nem szükséges. A porttartomány konfigurálható.

RDP Shortpath for public networks via TURN (preview): Közvetett UDP-kapcsolat az ügyféleszköz és a munkamenet-gazdagép között egy nyilvános kapcsolat használatával, ahol a TURN egy köztes kiszolgálón keresztül továbbítja a forgalmat az ügyfél és a munkamenet-gazdagép között. Erre a beállításra például akkor van példa, ha egy kapcsolat szimmetrikus NAT-ot használ. A rendszer dinamikus portot használ egy kapcsolathoz; a porttartomány konfigurálható. A TURN elérhető Azure-régiók listájáért tekintse meg a TURN rendelkezésre állással rendelkező támogatott Azure-régiókat. Az ügyféleszközről származó kapcsolatnak egy támogatott helyen kell lennie. Az RDP shortpath figyelője és a bejövő port nem szükséges.

Az ügyféleszközök által használható négy lehetőség közül melyik függ a hálózati konfigurációjuktól is. Az RDP Shortpath működéséről és néhány példaforgatókönyvről további információt az RDP Shortpath című témakörben talál.

Ez a cikk felsorolja a négy beállítás alapértelmezett konfigurációját és konfigurálásának módját. Emellett lépéseket is biztosít annak ellenőrzéséhez, hogy az RDP Shortpath működik-e, és hogy szükség esetén hogyan tilthatja le.

Tipp.

Az RDP Shortpath a nyilvános hálózatokhoz STUN vagy TURN használatával automatikusan, további konfiguráció nélkül működik, ha a hálózatok és tűzfalak engedélyezik a forgalmat, és az RDP átviteli beállításai a Windows operációs rendszerben a munkamenet-gazdagépek és az ügyfelek számára az alapértelmezett értékeket használják.

Alapértelmezett konfiguráció

A munkamenet-gazdagépeket, a kapcsolódó gazdagépkészlet hálózati beállításait és az ügyféleszközöket az RDP Shortpath szolgáltatáshoz kell konfigurálni. A konfigurálás a használni kívánt négy RDP Shortpath-beállítástól, valamint az ügyféleszközök hálózati topológiájától és konfigurációjától függ.

Az alábbiakban az egyes beállítások alapértelmezett viselkedését és konfigurálásához szükséges beállításokat találja:

| RDP Shortpath lehetőség | Munkamenet-gazdagép beállításai | Gazdagépkészlet hálózati beállításai | Ügyféleszköz-beállítások |

|---|---|---|---|

| RDP Shortpath felügyelt hálózatokhoz | Az UDP és a TCP alapértelmezés szerint engedélyezve van a Windowsban. Engedélyeznie kell az RDP Shortpath-figyelőt a munkamenet-gazdagépeken a Microsoft Intune vagy a csoportházirend használatával, és engedélyeznie kell egy bejövő port számára a kapcsolatok elfogadását. |

Alapértelmezett (engedélyezve) | Az UDP és a TCP alapértelmezés szerint engedélyezve van a Windowsban. |

| RDP Shortpath felügyelt hálózatokhoz ICE/STUN használatával | Az UDP és a TCP alapértelmezés szerint engedélyezve van a Windowsban. Nincs szükség további konfigurációra, de korlátozhatja a használt porttartományt. |

Alapértelmezett (engedélyezve) | Az UDP és a TCP alapértelmezés szerint engedélyezve van a Windowsban. |

| RDP Shortpath nyilvános hálózatokhoz ICE/STUN használatával | Az UDP és a TCP alapértelmezés szerint engedélyezve van a Windowsban. Nincs szükség további konfigurációra, de korlátozhatja a használt porttartományt. |

Alapértelmezett (engedélyezve) | Az UDP és a TCP alapértelmezés szerint engedélyezve van a Windowsban. |

| RDP Shortpath nyilvános hálózatokhoz TURN-en keresztül | Az UDP és a TCP alapértelmezés szerint engedélyezve van a Windowsban. Nincs szükség további konfigurációra, de korlátozhatja a használt porttartományt. |

Alapértelmezett (letiltva) | Az UDP és a TCP alapértelmezés szerint engedélyezve van a Windowsban. |

Előfeltételek

Az RDP Shortpath engedélyezése előtt a következőkre van szüksége:

Az alábbi alkalmazások egyikét futtató ügyféleszköz:

Windows-alkalmazás a következő platformokon:

- Windows

- macOS

- iOS és iPadOS

Távoli asztali alkalmazás a következő platformokon:

- Windows, 1.2.3488-es vagy újabb verzió

- macOS

- iOS és iPadOS

- Android (csak előzetes verzió)

A felügyelt hálózatokhoz készült RDP Shortpath esetében közvetlen kapcsolatra van szükség az ügyfél és a munkamenet-gazdagép között. Ez azt jelenti, hogy az ügyfél közvetlenül csatlakozhat a munkamenet-gazdagéphez a 3390-s porton (alapértelmezett), és a tűzfalak (beleértve a Windows tűzfalat) vagy a hálózati biztonsági csoport nem blokkolják. Felügyelt hálózat például az ExpressRoute privát társviszony-létesítés , illetve helyek közötti vagy pont–hely VPN (IPsec), például az Azure VPN Gateway.

Internet-hozzáférés mind az ügyfelek, mind a munkamenet-gazdagépek számára. A munkamenet-gazdagépek kimenő UDP-kapcsolatot igényelnek a munkamenet-gazdagépektől az internethez vagy a STUN- és TURN-kiszolgálókhoz való csatlakozáshoz. A szükséges portok számának csökkentése érdekében korlátozhatja az STUN és a TURN által használt porttartományt.

Ha helyileg szeretné használni az Azure PowerShellt, olvassa el az Azure CLI és az Azure PowerShell használata az Azure Virtual Desktopkal című témakört, amelyből megtudhatja, hogy telepítve van-e az Az.DesktopVirtualization PowerShell modul. Másik lehetőségként használja az Azure Cloud Shellt.

Az RDP Shortpath Azure PowerShell-lel való konfigurálásához használt paraméterek az Az.DesktopVirtualization modul 5.2.1-es verziójában jelennek meg. Letöltheti és telepítheti a PowerShell-galéria.

RdP Shortpath-figyelő engedélyezése felügyelt hálózatokhoz az RDP Shortpathhoz

A felügyelt hálózatokhoz tartozó RDP Shortpath beállításhoz engedélyeznie kell az RDP Shortpath figyelőt a munkamenet-gazdagépeken, és meg kell nyitnia egy bejövő portot a kapcsolatok elfogadásához. Ezt a Microsoft Intune-ban vagy egy Active Directory-tartományban lévő csoportházirenddel teheti meg.

Fontos

Nem kell engedélyeznie az RDP Shortpath-figyelőt a másik három RDP Shortpath-beállításhoz, mivel az ICE/STUN vagy a TURN használatával felderítik az elérhető IP-címeket és a kapcsolathoz használt dinamikus portot.

Válassza ki a forgatókönyv megfelelő lapját.

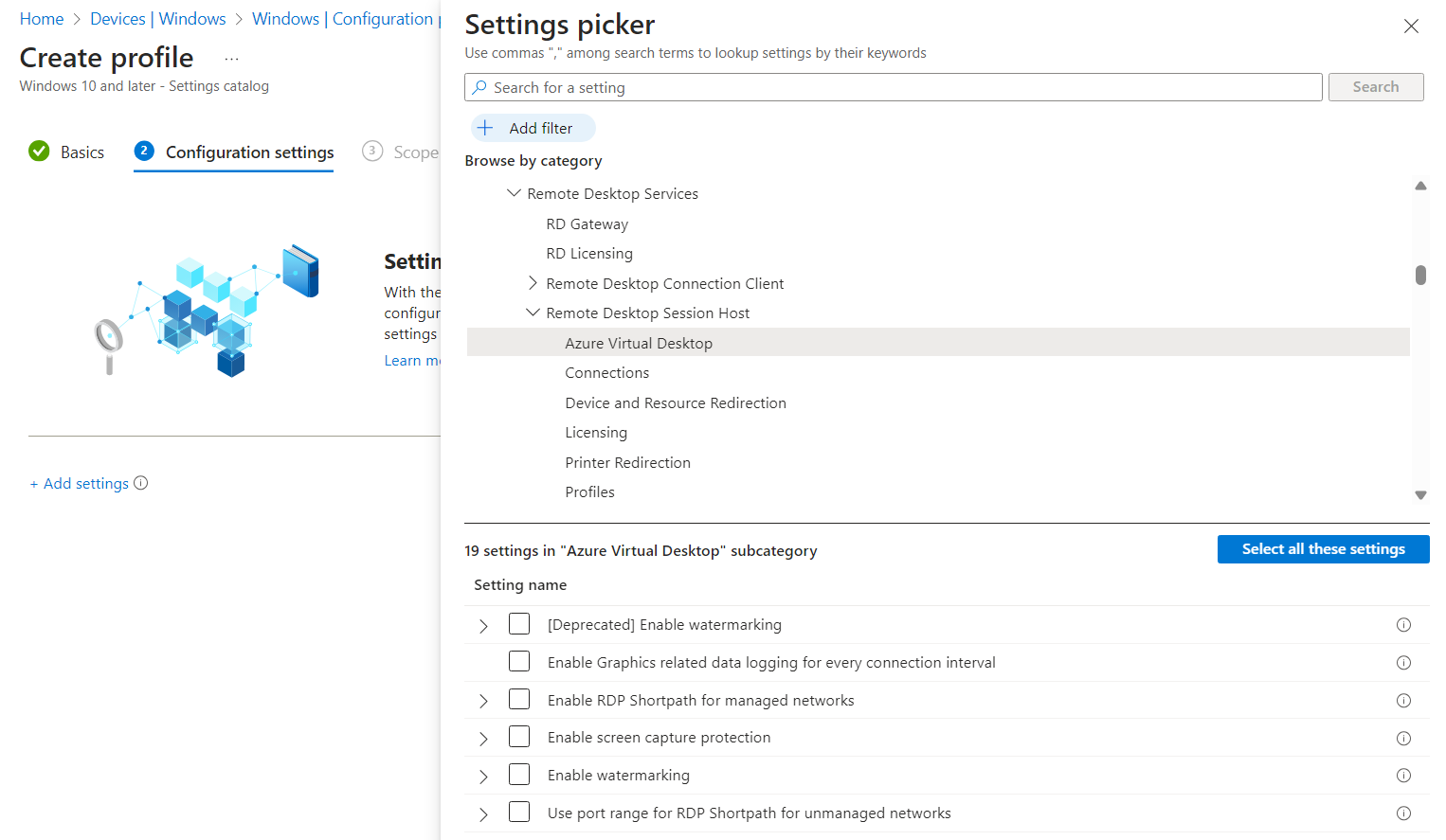

Ha engedélyezni szeretné az RDP Shortpath-figyelőt a munkamenet-gazdagépeken a Microsoft Intune használatával:

Jelentkezzen be a Microsoft Intune felügyeleti központjába.

Konfigurációs profil létrehozása vagy szerkesztése Windows 10-es és újabb rendszerű eszközökhöz a Beállítások katalógusprofil típusával.

A beállításokválasztóban keresse meg a Felügyeleti sablonokat>a Windows-összetevők>távoli asztali szolgáltatások>távoli asztali munkamenetgazda>Azure Virtual Desktopban.

Jelölje be az RDP shortpath engedélyezése felügyelt hálózatokhoz jelölőnégyzetet, majd zárja be a beállításválasztót.

Bontsa ki a Felügyeleti sablonok kategóriát, majd váltson az RDP Shortpath engedélyezése a felügyelt hálózatok esetében engedélyezettre.

Válassza a Tovább lehetőséget.

Nem kötelező: A Hatókörcímkék lapon válasszon ki egy hatókörcímkét a profil szűréséhez. További információ a hatókörcímkékről: Szerepköralapú hozzáférés-vezérlés (RBAC) és hatókörcímkék használata az elosztott it-hez.

A Hozzárendelések lapon válassza ki a konfigurálni kívánt távoli munkamenetet biztosító számítógépeket tartalmazó csoportot, majd válassza a Tovább gombot.

A Véleményezés + létrehozás lapon tekintse át a beállításokat, majd válassza a Létrehozás lehetőséget.

Győződjön meg arról, hogy a Windows tűzfal és az egyéb tűzfalak engedélyezik a munkamenet-gazdagépekre bejövő bejövő portot. Kövesse az Intune-beli végpontbiztonság tűzfalszabályzatának lépéseit.

Ha a házirend a távoli munkamenetet biztosító számítógépekre is vonatkozik, indítsa újra őket a beállítások érvénybe lépéséhez.

Ellenőrizze, hogy az UDP engedélyezve van-e a munkamenet-gazdagépeken

A munkamenet-gazdagépek esetében az UDP alapértelmezés szerint engedélyezve van a Windowsban. Az RDP átviteli protokollok beállításának ellenőrzése a Windows beállításjegyzékben az UDP engedélyezésének ellenőrzéséhez:

Nyisson meg egy PowerShell-parancssort egy munkamenet-gazdagépen.

Futtassa a következő parancsokat, amelyek ellenőrzik a beállításjegyzéket, és az aktuális RDP átviteli protokollok beállítását adja ki:

$regKey = Get-ItemProperty -Path "HKLM:\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services" If ($regKey.PSObject.Properties.name -contains "SelectTransport" -eq "True") { If (($regkey | Select-Object -ExpandProperty "SelectTransport") -eq 1) { Write-Output "The RDP transport protocols setting has changed. Its value is: Use only TCP." } elseif (($regkey | Select-Object -ExpandProperty "SelectTransport") -eq 2) { Write-Output "The default RDP transport protocols setting has changed. Its value is: Use either UDP or TCP." } } else { Write-Output "The RDP transport protocols setting hasn't been changed from its default value. UDP is enabled." }A kimenetnek a következő kimenethez hasonlónak kell lennie:

The RDP transport protocols setting hasn't been changed from its default value.Ha a kimenet azt állítja, hogy az érték csak TCP használata, valószínű, hogy az értéket a Microsoft Intune vagy egy Active Directory-tartomány csoportházirendje módosította. Az UDP-t az alábbi módok egyikével kell engedélyeznie:

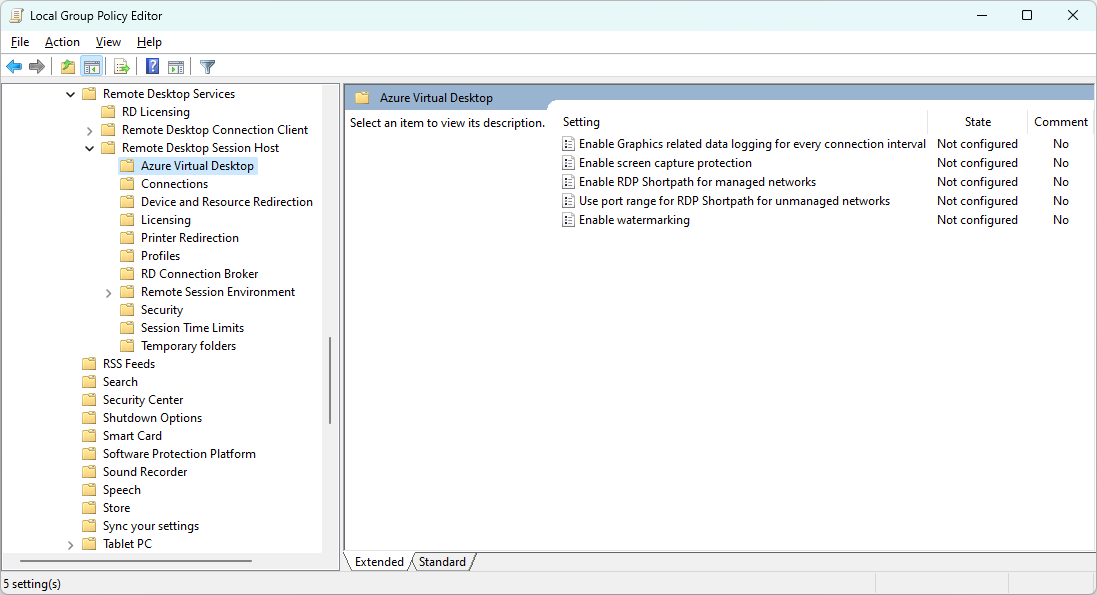

Szerkessze a munkamenet-gazdagépeket célzó meglévő Microsoft Intune-házirendet vagy Active Directory-csoportházirendet. A házirend-beállítás az alábbi helyek egyikén található:

Intune-szabályzat esetén: Felügyeleti sablonok>Windows-összetevők>Távoli asztali szolgáltatások>Távoli asztali munkamenetgazda-kapcsolatok>RDP átviteli protokollok> kiválasztása.

Csoportházirend esetén: Számítógépkonfigurációs>házirendek>felügyeleti sablonjai>>Windows-összetevők Távoli asztali szolgáltatások>Távoli asztali munkamenet-gazdakapcsolatok>RDP átviteli protokollok> kiválasztása.

Állítsa be a beállítást Nem konfigurált értékre, vagy állítsa be engedélyezve értékre, majd az Átvitel típusa beállításnál válassza az UDP és a TCP használata lehetőséget.

Frissítse a házirendet a munkamenet-gazdagépeken, majd indítsa újra őket a beállítások érvénybe lépéséhez.

Gazdagépkészlet hálózati beállításainak konfigurálása

Az RDP Shortpath használatának részletes szabályozásához konfigurálhatja a gazdagépkészlet hálózati beállításait az Azure Portal vagy az Azure PowerShell használatával. Az RDP Shortpath a gazdagépkészleten való konfigurálásával opcionálisan megadhatja, hogy a négy RDP Shortpath-beállítás közül melyiket szeretné használni, és melyiket használja a munkamenet-gazdagép konfigurációja mellett.

Ha ütközés van a gazdagépkészlet és a munkamenet-gazdagép konfigurációja között, a rendszer a legkorlátozóbb beállítást használja. Ha például a hálózatok kezelésére szolgáló RDP Shortpath van konfigurálva, ahol a figyelő engedélyezve van a munkamenet-gazdagépen, és a gazdagépkészlet le van tiltva, akkor a felügyelt hálózatokHOZ tartozó RDP Shortpath nem fog működni.

Válassza ki a forgatókönyv megfelelő lapját.

Az ALÁBBI módon konfigurálhatja az RDP Shortpath szolgáltatást a gazdagépkészlet hálózati beállításaiban az Azure Portal használatával:

Jelentkezzen be az Azure Portalra.

A keresősávba írja be az Azure Virtual Desktopot, és válassza ki a megfelelő szolgáltatásbejegyzést.

Válassza a Gazdagépkészletek lehetőséget, majd válassza ki a konfigurálni kívánt gazdagépkészletet.

Válassza a Hálózatkezelés, majd az RDP Shortpath lehetőséget.

Minden beállításhoz válasszon ki egy értéket a legördülő menüből a követelmények alapján. Az alapértelmezett beállítás az Engedélyezve értéknek felel meg, kivéve az RDP Shortpathot a nyilvános hálózatokhoz a TURN-en keresztül, amely az előzetes verzióban le van tiltva.

Válassza a Mentés lehetőséget.

Fontos

A TURN-et használó kapcsolatok esetében az előzetes TURN csak az érvényesítési gazdagépkészlet munkamenet-gazdagépeinek kapcsolataihoz érhető el. A gazdagépkészlet érvényesítési környezetként való konfigurálásához tekintse meg a gazdagépkészlet ellenőrzési környezetként való definiálását.

Ellenőrizze, hogy az UDP engedélyezve van-e Windows-ügyféleszközökön

Windows-ügyféleszközök esetén az UDP alapértelmezés szerint engedélyezve van. Ha ellenőrizni szeretné, hogy az UDP engedélyezve van-e a Windows beállításjegyzékében:

Nyisson meg egy PowerShell-kérést egy Windows-ügyféleszközön.

Futtassa a következő parancsokat, amelyek ellenőrzik a beállításjegyzéket, és az aktuális beállítást kimenetelik:

$regKey = Get-ItemProperty -Path "HKLM:\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services\Client" If ($regKey.PSObject.Properties.name -contains "fClientDisableUDP" -eq "True") { If (($regkey | Select-Object -ExpandProperty "fClientDisableUDP") -eq 1) { Write-Output "The default setting has changed. UDP is disabled." } elseif (($regkey | Select-Object -ExpandProperty "fClientDisableUDP") -eq 0) { Write-Output "The default setting has changed, but UDP is enabled." } } else { Write-Output "The default setting hasn't been changed from its default value. UDP is enabled." }A kimenetnek a következő kimenethez hasonlónak kell lennie:

The default setting hasn't been changed from its default value. UDP is enabled.Ha a kimenet azt állítja, hogy az UDP le van tiltva, valószínű, hogy az értéket a Microsoft Intune vagy egy Active Directory-tartomány csoportházirendje módosította. Az UDP-t az alábbi módok egyikével kell engedélyeznie:

Szerkessze a munkamenet-gazdagépeket célzó meglévő Microsoft Intune-házirendet vagy Active Directory-csoportházirendet. A házirend-beállítás az alábbi helyek egyikén található:

Intune-szabályzat esetén: Felügyeleti sablonok>Windows-összetevők>Távoli asztali szolgáltatások>Távoli asztali kapcsolat ügyfél>kikapcsolja az UDP-t az ügyfélen.

Csoportházirend esetén: Számítógépkonfigurációs>házirendek>felügyeleti sablonjai>>Windows-összetevők Távoli asztali szolgáltatások>Távoli asztali kapcsolat ügyfél>kikapcsolja az UDP-t az ügyfélen.

Állítsa a beállítást Nem konfigurált értékre, vagy állítsa letiltva értékre.

Frissítse a házirendet az ügyféleszközökön, majd indítsa újra őket a beállítások érvénybe lépéséhez.

Ügyféleszköz STUN-/TURN-kiszolgálókapcsolatának és NAT-típusának ellenőrzése

Ellenőrizheti, hogy egy ügyféleszköz csatlakozni tud-e a STUN/TURN végpontokhoz, hogy a NAT használatban van-e, és milyen típusú, és hogy az alapvető UDP-funkciók működnek-e a végrehajtható avdnettest.exefájl futtatásával. Íme egy letöltési hivatkozás a avdnettest.exe legújabb verziójára.

A fájl futtatásához avdnettest.exe kattintson duplán a fájlra, vagy futtassa a parancssorból. A kimenet hasonló a kimenethez, ha a kapcsolat sikeres:

Checking DNS service ... OK

Checking TURN support ... OK

Checking ACS server 20.202.68.109:3478 ... OK

Checking ACS server 20.202.21.66:3478 ... OK

You have access to TURN servers and your NAT type appears to be 'cone shaped'.

Shortpath for public networks is very likely to work on this host.

Ha a környezet szimmetrikus NAT-ot használ, akkor közvetett kapcsolatot használhat a TURN használatával. A tűzfalak és a hálózati biztonsági csoportok konfigurálásához használható további információkért tekintse meg az RDP Shortpath hálózati konfigurációit.

Nem kötelező: A Teredo támogatásának engedélyezése

Bár az RDP Shortpath esetében nem szükséges, a Teredo további NAT-bejárási jelölteket ad hozzá, és növeli a sikeres RDP Shortpath-kapcsolat esélyét az IPv4-alapú hálózatokban. A Teredo a Munkamenet-gazdagépeken és az ügyfeleken is engedélyezhető a PowerShell-lel:

Nyisson meg egy PowerShell-kérést rendszergazdaként.

Futtassa az alábbi parancsot:

Set-NetTeredoConfiguration -Type EnterpriseclientIndítsa újra a munkamenet-gazdagépeket és az ügyféleszközöket a beállítások érvénybe lépéséhez.

A STUN és a TURN által használt porttartomány korlátozása

Alapértelmezés szerint a STUN-t vagy TURN-et használó RDP Shortpath-beállítások a 49152 és 65535 közötti rövid távú porttartományt használják a kiszolgáló és az ügyfél közötti közvetlen elérési út létrehozásához. Előfordulhat azonban, hogy a munkamenet-gazdagépeket egy kisebb, kiszámítható porttartomány használatára szeretné konfigurálni.

Beállíthatja a 38300-39299-ös portok kisebb alapértelmezett tartományát, vagy saját porttartományt is megadhat. Ha engedélyezve van a munkamenet-gazdagépeken, a Windows Alkalmazás vagy a Távoli asztal alkalmazás véletlenszerűen választja ki a portot az összes kapcsolathoz megadott tartományból. Ha ez a tartomány kimerült, a kapcsolatok az alapértelmezett porttartományra (49152-65535) esnek vissza.

Az alap- és készletméret kiválasztásakor vegye figyelembe a szükséges portok számát. A tartománynak 1024 és 49151 közöttinek kell lennie, amely után megkezdődik a rövid élettartamú porttartomány.

Ezt a porttartományt a Microsoft Intune-ban vagy egy Active Directory-tartományban lévő csoportházirenddel korlátozhatja. Válassza ki a forgatókönyv megfelelő lapját.

A STUN-ban és a TURN-ben használt porttartomány korlátozása a Microsoft Intune-nal:

Jelentkezzen be a Microsoft Intune felügyeleti központjába.

Konfigurációs profil létrehozása vagy szerkesztése Windows 10-es és újabb rendszerű eszközökhöz a Beállítások katalógusprofil típusával.

A beállításokválasztóban keresse meg a Felügyeleti sablonokat>a Windows-összetevők>távoli asztali szolgáltatások>távoli asztali munkamenetgazda>Azure Virtual Desktopban.

Jelölje be az RDP Shortpath porttartományának használata nem felügyelt hálózatokhoz jelölőnégyzetet, majd zárja be a beállításválasztót.

Bontsa ki a Felügyeleti sablonok kategóriát, majd kapcsolja ki a kapcsolót az RDP Shortpath porttartományának használata a nem felügyelt hálózatok esetében engedélyezettre.

Adja meg a portkészlet méretének (Eszköz) és az UDP-alapport (Eszköz) értékeit. Az alapértelmezett értékek 1000 és 38300 .

Válassza a Tovább lehetőséget.

Nem kötelező: A Hatókörcímkék lapon válasszon ki egy hatókörcímkét a profil szűréséhez. További információ a hatókörcímkékről: Szerepköralapú hozzáférés-vezérlés (RBAC) és hatókörcímkék használata az elosztott it-hez.

A Hozzárendelések lapon válassza ki a konfigurálni kívánt távoli munkamenetet biztosító számítógépeket tartalmazó csoportot, majd válassza a Tovább gombot.

A Véleményezés + létrehozás lapon tekintse át a beállításokat, majd válassza a Létrehozás lehetőséget.

Ha a házirend a távoli munkamenetet biztosító számítógépekre is vonatkozik, indítsa újra őket a beállítások érvénybe lépéséhez.

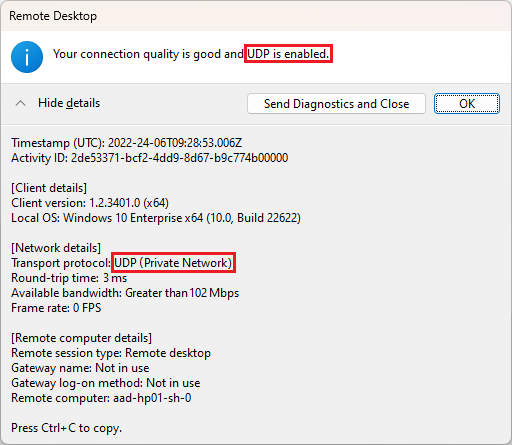

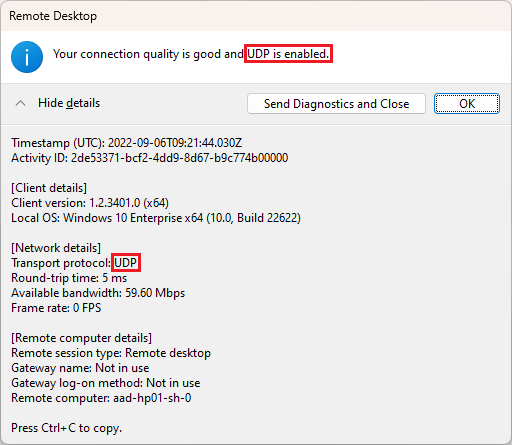

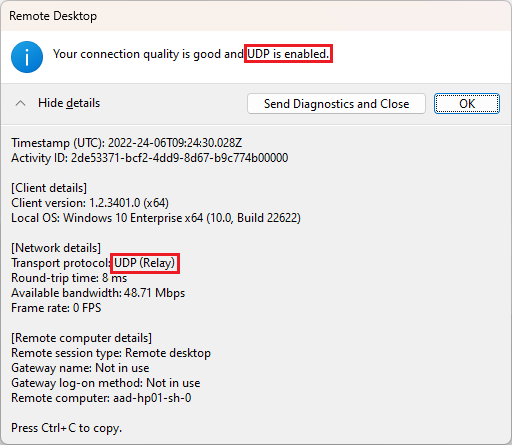

Ellenőrizze, hogy működik-e az RDP Shortpath

Az RDP Shortpath konfigurálása után csatlakozzon egy távoli munkamenethez egy ügyféleszközről, és ellenőrizze, hogy a kapcsolat UDP-t használ-e. A használatban lévő átvitelt ellenőrizheti a Windows alkalmazás kapcsolati adatai párbeszédpanelen vagy a Távoli asztali alkalmazásból, Eseménynapló naplókat az ügyféleszközön, vagy a Log Analytics használatával az Azure Portalon.

Válassza ki a forgatókönyv megfelelő lapját.

Ha ellenőrizni szeretné, hogy a kapcsolatok RDP Shortpath-ot használnak-e, ellenőrizheti az ügyfél kapcsolati adatait:

Csatlakozás távoli munkamenethez.

Nyissa meg a Kapcsolat adatai párbeszédpanelt a képernyő tetején található Kapcsolat eszközsávon, és válassza a jelerősség ikont, ahogyan az alábbi képernyőképen látható:

A kimenetben ellenőrizheti, hogy az UDP engedélyezve van-e, ahogy az alábbi képernyőképeken látható:

Ha közvetlen kapcsolatot használ a felügyelt hálózatokhoz tartozó RDP Shortpathtal, az átviteli protokoll értéke UDP (Private Network):

STUN használata esetén a átviteli protokoll UDP értékkel rendelkezik:

A TURN használata esetén az átviteli protokoll az UDP (Relay) értéket használja:

Kapcsolódó tartalom

Ha problémákat tapasztal a nyilvános hálózatok RDP Shortpath-átvitelét használó kapcsolat létrehozásakor, tekintse meg az RDP Shortpath hibaelhárítását.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: