Pont–hely kapcsolat konfigurálása tanúsítványhitelesítéssel (klasszikus)

Ez a cikk bemutatja, hogyan hozhat létre pont–hely kapcsolattal rendelkező virtuális hálózatot a klasszikus (örökölt) üzemi modell használatával. A konfiguráció önaláírt vagy hitelesítésszolgáltató által kibocsátott tanúsítványokat használ a kapcsolódó ügyfelek hitelesítéséhez. Ezek az utasítások a klasszikus üzemi modellhez tartoznak. Már nem hozhat létre átjárót a klasszikus üzemi modellel. Ehelyett tekintse meg a cikk Resource Manager-verzióját.

Fontos

A továbbiakban nem hozhat létre új virtuális hálózati átjárókat a klasszikus üzemi modellhez (szolgáltatásfelügyeleti) virtuális hálózatokhoz. Új virtuális hálózati átjárók csak Resource Manager-alapú virtuális hálózatokhoz hozhatók létre.

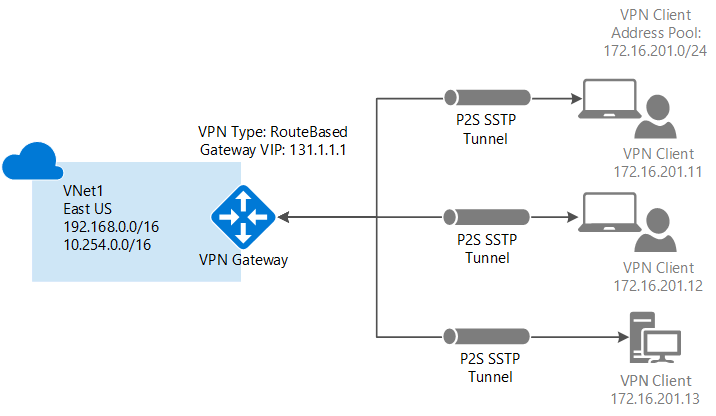

Pont–hely (P2S) VPN-átjáróval hozhat létre biztonságos kapcsolatot a virtuális hálózathoz egy egyéni ügyfélszámítógépről. A pont–hely VPN-kapcsolatok akkor hasznosak, ha távoli helyről szeretne csatlakozni a virtuális hálózathoz. Ha csak néhány ügyfélnek kell csatlakoznia egy virtuális hálózathoz, a P2S VPN hasznos megoldás a helyek közötti VPN helyett. A pont–hely VPN-kapcsolat létesítéséhez a kapcsolatot az ügyfélszámítógépről kell elindítani.

Fontos

A klasszikus üzemi modell kizárólag a Windows VPN-ügyfeleket támogatja, és a Secure Socket Tunneling Protocol (SSTP) SSL-alapú VPN-protokollt használja. A nem Windows rendszerű VPN-ügyfelek támogatásához létre kell hoznia a virtuális hálózatot a Resource Manager-alapú üzemi modellel. A Resource Manager-alapú üzemi modell az SSTP mellett az IKEv2 VPN protokollt is támogatja. További információk: A pont–hely kapcsolatok.

Feljegyzés

Ez a cikk a klasszikus (örökölt) üzemi modellhez készült. Javasoljuk, hogy inkább a legújabb Azure-beli üzemi modellt használja. A Resource Manager-alapú üzemi modell a legújabb üzemi modell, és több lehetőséget és funkciókompatibilitást kínál, mint a klasszikus üzemi modell. A két üzemi modell közötti különbség megértéséhez tekintse meg az üzembehelyezési modellek és az erőforrások állapotát.

Ha a cikk másik verzióját szeretné használni, használja a bal oldali panelen található tartalomjegyzéket.

Gépház és követelmények

Követelmények

A pont–hely tanúsítványhitelesítési kapcsolatokhoz a következő elemek szükségesek. A cikkben található lépések segítenek a létrehozásban.

- Egy dinamikus VPN-átjáró.

- A nyilvános kulcs (.cer fájl) egy főtanúsítványhoz, amely az Azure-ba van feltöltve. Ez a kulcs megbízható tanúsítványnak minősül, és hitelesítéshez használatos.

- A főtanúsítványból létrejön egy ügyféltanúsítvány, majd települ az egyes csatlakozó ügyfélszámítógépekre. A rendszer ezt a tanúsítványt használja ügyfélhitelesítéshez.

- Minden csatlakozó ügyfélszámítógépen létre kell hozni és telepíteni kell egy VPN-ügyfélkonfigurációs csomagot. Az ügyfélkonfigurációs csomag konfigurálja az operációs rendszeren már meglévő natív VPN-ügyfelet a virtuális hálózathoz való csatlakozáshoz szükséges információkkal.

A pont–hely kapcsolatokhoz nincs szükség VPN-eszközre vagy helyszíni nyilvános IP-címre. A VPN-kapcsolat kiépítése SSTP (Secure Socket Tunneling Protocol) használatával történik. A kiszolgálói oldalon az SSTP 1.0, 1.1 és 1.2 verziója támogatott. Az ügyfél dönti el, hogy melyik verziót használja. Windows 8.1 és újabb kiadások esetén az SSTP alapértelmezés szerint az 1.2 verziót használja.

További információ: A pont–hely kapcsolatok és a gyakori kérdések.

Példabeállítások

A következő értékekkel hozhat létre tesztkörnyezetet, vagy ezekre az értékekre hivatkozva jobban megértheti a cikkben szereplő példákat:

- Erőforráscsoport: TestRG

- Virtuális hálózat neve: VNet1

- Címtér: 192.168.0.0/16

Ebben a példában csak egy címteret használunk. Azonban a virtuális hálózatához több címteret is használhat. - Alhálózat neve: FrontEnd

- Alhálózati címtartomány: 192.168.1.0/24

- Átjáró-alhálózat: 192.168.200.0/24

- Régió: (USA) USA keleti régiója

- Ügyfélcímtér: 172.16.201.0/24

Azok a VPN-ügyfelek, amelyek ezzel a pont–hely kapcsolattal csatlakoznak a virtuális hálózathoz, ip-címet kapnak a megadott készletből. - Csatlakozás ion típus: Válassza a Pont–hely lehetőséget.

Mielőtt hozzákezdene, ellenőrizze, hogy rendelkezik-e Azure-előfizetéssel. Ha még nincs Azure-előfizetése, aktiválhatja MSDN-előfizetői előnyeit, vagy regisztrálhat egy ingyenes fiókot.

Virtuális hálózat létrehozása

Ha már rendelkezik egy virtuális hálózattal, győződjön meg arról, hogy a beállításai kompatibilisek a VPN-átjáró kialakításával. Különös figyelmet kell fordítani minden olyan alhálózatra, amely átfedésben lehet más hálózatokkal.

- Egy böngészőből keresse fel az Azure portált, majd jelentkezzen be az Azure-fiókjával, ha szükséges.

- Válassza az +Erőforrás létrehozása lehetőséget. A Piactér keresése mezőbe írja be a „Virtuális hálózat” kifejezést. Keresse meg a virtuális hálózatot a visszaadott listából, és válassza ki a virtuális hálózat lap megnyitásához.

- A Virtuális hálózat lapon, a Létrehozás gomb alatt megjelenik a "Telepítés a Resource Managerrel (váltás klasszikusra)". A Resource Manager az alapértelmezett virtuális hálózat létrehozásához. Nem szeretne Resource Manager virtuális hálózatot létrehozni. Klasszikus virtuális hálózat létrehozásához válassza a (klasszikusra váltás) lehetőséget. Ezután válassza az Áttekintés lapot, és válassza a Létrehozás lehetőséget.

- A Virtuális hálózat létrehozása (klasszikus) lap Alapszintű beállítások lapján konfigurálja a virtuális hálózat beállításait a példaértékekkel.

- Válassza a Véleményezés + létrehozás lehetőséget a virtuális hálózat ellenőrzéséhez.

- Az érvényesítés lefut. A virtuális hálózat ellenőrzése után válassza a Létrehozás lehetőséget.

A dns-beállítások nem szükségesek a konfigurációhoz, de a DNS-re akkor van szükség, ha névfeloldást szeretne a virtuális gépek között. Az érték megadásával nem jön létre új DNS-kiszolgáló. A megadott DNS-kiszolgáló IP-címének olyan DNS-kiszolgálónak kell lennie, amely fel tudja oldani azoknak az erőforrásoknak a nevét, amelyekkel Ön kapcsolatot fog létesíteni.

Miután létrehozta a virtuális hálózatot, hozzáadhatja a DNS-kiszolgáló IP-címét a névfeloldás kezelésének érdekében. Nyissa meg a virtuális hálózat beállításait, válassza ki a DNS-kiszolgálókat, és adja hozzá a névfeloldáshoz használni kívánt DNS-kiszolgáló IP-címét.

- Keresse meg a virtuális hálózatot a portálon.

- A virtuális hálózat lapjának Gépház szakaszában válassza ki a DNS-kiszolgálókat.

- Adjon meg egy DNS-kiszolgálót.

- A beállítások mentéséhez válassza a Lap tetején található Mentés lehetőséget.

VPN-átjáró létrehozása

Lépjen a létrehozott virtuális hálózatra.

A virtuális hálózat lap Gépház területén válassza az Átjáró lehetőséget. Az Átjáró lapon megtekintheti a virtuális hálózat átjáróját. Ennek a virtuális hálózatnak még nincs átjárója. Kattintson arra a megjegyzésre, amely szerint kattintson ide egy kapcsolat és egy átjáró hozzáadásához.

A VPN-kapcsolat és az átjáró konfigurálása lapon válassza a következő beállításokat:

- Kapcsolat típusa: pont–hely

- Ügyfélcímtér: Adja hozzá azt az IP-címtartományt, amelyből a VPN-ügyfelek ip-címet kapnak a csatlakozáskor. Olyan magánhálózati IP-címtartományt használjon, amely nem fedi át a helyszíni helyet, ahonnan csatlakozik, vagy a virtuális hálózattal, amelyhez csatlakozik.

Hagyja bejelölve az átjárók konfigurálásának tiltása jelölőnégyzetet. Létrehozunk egy átjárót.

A lap alján válassza a Tovább: Átjáró >lehetőséget.

Az Átjáró lapon válassza ki a következő értékeket:

- Méret: A méret a virtuális hálózati átjáró átjáró-termékváltozata. Az Azure Portalon az alapértelmezett termékváltozat az Alapértelmezett. Az átjáró termékváltozatairól további információt a VPN-átjáró beállításairól szóló cikkben talál.

- Útválasztás típusa: Pont–hely konfigurációhoz a Dinamikus lehetőséget kell választania. A statikus útválasztás nem működik.

- Átjáró alhálózata: Ez a mező már automatikusan kitöltve van. A nevet nem módosíthatja. Ha a nevet a PowerShell vagy más módon próbálja módosítani, az átjáró nem fog megfelelően működni.

- Címtartomány (CIDR-blokk): Bár az átjáró alhálózata akár /29 méretű is lehet, javasoljuk, hogy hozzon létre egy nagyobb alhálózatot, amely több címet tartalmaz legalább a /28 vagy /27 kiválasztásával. Ez lehetővé teszi, hogy elegendő cím férjen hozzá a jövőben esetleg szükséges további konfigurációkhoz. Átjáróalhálózatokkal való munka esetén ne társítsa a hálózati biztonsági csoportot (NSG) az átjáróalhálózathoz. Ha egy hálózati biztonsági csoportot társít ehhez az alhálózathoz, előfordulhat, hogy a VPN-átjáró nem a várt módon működik.

Válassza a Véleményezés + létrehozás lehetőséget a beállítások érvényesítéséhez.

Ha az ellenőrzés sikeres, válassza a Létrehozás lehetőséget. A VPN-átjárók végrehajtása a kiválasztott átjáró termékváltozatától függően akár 45 percet is igénybe vehet.

Tanúsítványok létrehozása

Az Azure tanúsítványokkal hitelesíti a VPN-ügyfeleket pont–hely VPN-ek esetében. A főtanúsítvány nyilvánoskulcs-adatait feltölti az Azure-ba. A nyilvános kulcs ezután megbízhatónak minősül. Az ügyféltanúsítványokat a megbízható főtanúsítványból kell létrehozni, majd telepíteni kell az egyes ügyfélszámítógépekre a Certificates-Current User\Personal\Certificates tanúsítványtárolóban. A tanúsítvány az ügyfél hitelesítésére szolgál, amikor csatlakozik a virtuális hálózathoz.

Ha önaláírt tanúsítványokat használ, azokat meghatározott paraméterekkel kell létrehozni. Önaláírt tanúsítványt a PowerShellhez és a Windows 10-hez vagy újabb verzióhoz, illetve a MakeCerthez tartozó utasítások használatával hozhat létre. Az önaláírt főtanúsítványok használata és az ügyféltanúsítványok önaláírt főtanúsítványból való létrehozásakor fontos követni az utasítások lépéseit. Ellenkező esetben a létrehozott tanúsítványok nem lesznek kompatibilisek a P2S-kapcsolatokkal, és csatlakozási hibát fog kapni.

A főtanúsítvány nyilvános kulcsának (.cer) beszerzése

Szerezze be a főtanúsítványhoz tartozó .cer fájlt. Használhat egy vállalati megoldással létrehozott főtanúsítványt (ajánlott), vagy létrehozhat egy önaláírt tanúsítványt. A főtanúsítvány létrehozása után exportálja a nyilvános tanúsítvány adatait (nem a titkos kulcsot) Base64 kódolású X.509-.cer fájlként. Ezt a fájlt később feltöltheti az Azure-ba.

Vállalati tanúsítvány: Ha vállalati megoldást használ, használhatja a meglévő tanúsítványláncot. Szerezze be a használni kívánt főtanúsítványhoz tartozó .cer fájlt.

Önaláírt főtanúsítvány: Ha nem vállalati tanúsítványmegoldást használ, hozzon létre egy önaláírt főtanúsítványt. Ellenkező esetben a létrehozott tanúsítványok nem lesznek kompatibilisek a P2S-kapcsolatokkal, és az ügyfelek csatlakozási hibát kapnak, amikor megpróbálnak csatlakozni. Használhatja az Azure PowerShellt, a MakeCertet vagy az OpenSSL-t. A következő cikkekben szereplő lépések bemutatják, hogyan hozhat létre kompatibilis önaláírt főtanúsítványt:

- PowerShell-utasítások a Windows 10-hez vagy újabb verziókhoz: Ezekhez az utasításokhoz a PowerShellre van szükség Windows 10 vagy újabb rendszert futtató számítógépen. A főtanúsítványból létrehozott ügyféltanúsítványok bármely támogatott P2S-ügyfélen telepíthetőek.

- MakeCert-utasítások: Ha nem fér hozzá Windows 10-et vagy újabb rendszert futtató számítógéphez, a MakeCert használatával hozhat létre tanúsítványokat. Bár a MakeCert elavult, továbbra is használhatja tanúsítványok létrehozásához. A főtanúsítványból létrehozott ügyféltanúsítványok bármely támogatott P2S-ügyfélre telepíthetők.

- Linux – OpenSSL-utasítások

- Linux – strongSwan utasítások

Ügyféltanúsítvány létrehozása

A pont–hely kapcsolattal rendelkező virtuális hálózathoz csatlakozó összes ügyfélszámítógépen telepítve kell lennie egy ügyféltanúsítványnak. A főtanúsítványból hozza létre, és minden ügyfélszámítógépen telepíti. Ha nem telepít érvényes ügyféltanúsítványt, a hitelesítés sikertelen lesz, amikor az ügyfél megpróbál csatlakozni a virtuális hálózathoz.

Létrehozhat egy egyedi tanúsítványt minden ügyfél számára, vagy használhatja ugyanazt a tanúsítványt több ügyfélhez is. Az egyedi ügyféltanúsítványok előállításának előnye az, hogy visszavonhat egyetlen tanúsítványt is. Ellenkező esetben, ha több ügyfél ugyanazt az ügyféltanúsítványt használja a hitelesítéshez, és ön visszavonja azt, új tanúsítványokat kell létrehoznia és telepítenie minden olyan ügyfélhez, amely ezt a tanúsítványt használja.

Ügyféltanúsítványokat az alábbi módszerekkel hozhat létre:

Vállalati tanúsítvány:

Ha vállalati tanúsítványmegoldást használ, hozzon létre egy általános névérték formátumú ügyféltanúsítványt name@yourdomain.com. Ezt a formátumot használja a tartománynév\felhasználónév formátum helyett.

Győződjön meg arról, hogy az ügyféltanúsítvány olyan felhasználói tanúsítványsablonon alapul, amelynek ügyfél-hitelesítése a felhasználói lista első elemeként szerepel. Ellenőrizze a tanúsítványt, ha duplán kattint rá, és megtekinti a Bővített kulcshasználatot a Részletek lapon.

Önaláírt főtanúsítvány: Kövesse az alábbi P2S-tanúsítványcikkek egyikének lépéseit, hogy a létrehozott ügyféltanúsítványok kompatibilisek legyenek a P2S-kapcsolatokkal.

Ha önaláírt főtanúsítványból hoz létre ügyféltanúsítványt, az automatikusan telepítve lesz a létrehozáshoz használt számítógépen. Ha egy ügyféltanúsítványt egy másik ügyfélszámítógépre szeretne telepíteni, exportálja .pfx fájlként, a teljes tanúsítványlánccal együtt. Ezzel létrehoz egy .pfx fájlt, amely tartalmazza az ügyfél hitelesítéséhez szükséges főtanúsítvány-adatokat.

Az ezekben a cikkekben ismertetett lépések létrehoznak egy kompatibilis ügyféltanúsítványt, amelyet aztán exportálhat és terjeszthet.

Windows 10 vagy újabb PowerShell-utasítások: Ezekhez az utasításokhoz Windows 10 vagy újabb, a PowerShell pedig tanúsítványok létrehozásához szükséges. A létrehozott tanúsítványok bármely támogatott P2S-ügyfélre telepíthetők.

MakeCert-utasítások: A MakeCert használata, ha nincs hozzáférése Windows 10 vagy újabb rendszerű számítógépekhez tanúsítványok létrehozásához. Bár a MakeCert elavult, továbbra is használhatja tanúsítványok létrehozásához. A létrehozott tanúsítványokat bármely támogatott P2S-ügyfélre telepítheti.

A főtanúsítvány .cer fájljának feltöltése

Az átjáró létrehozása után töltse fel a megbízható főtanúsítvány .cer fájlját (amely tartalmazza a nyilvános kulcs adatait) az Azure-kiszolgálóra. Ne töltse fel a főtanúsítvány titkos kulcsát. A tanúsítvány feltöltése után az Azure a megbízható főtanúsítványból létrehozott ügyféltanúsítványt telepített ügyfelek hitelesítésére használja. Később szükség esetén további megbízható főtanúsítvány-fájlokat (legfeljebb 20) tölthet fel.

- Keresse meg a létrehozott virtuális hálózatot.

- A Gépház területen válassza a Pont–hely kapcsolatok lehetőséget.

- Válassza a Tanúsítvány kezelése lehetőséget.

- Válassza a Feltöltés lehetőséget.

- A Tanúsítvány feltöltése panelen válassza a mappa ikont, és keresse meg a feltölteni kívánt tanúsítványt.

- Válassza a Feltöltés lehetőséget.

- A tanúsítvány sikeres feltöltése után a Tanúsítvány kezelése lapon tekintheti meg. Előfordulhat, hogy az imént feltöltött tanúsítvány megtekintéséhez a Frissítés lehetőséget kell választania.

Az ügyfél konfigurálása

Ha pont–hely VPN használatával szeretne csatlakozni egy virtuális hálózathoz, minden ügyfélnek telepítenie kell egy csomagot a natív Windows VPN-ügyfél konfigurálásához. A konfigurációs csomag konfigurálja a natív Windows VPN-ügyfelet a virtuális hálózathoz való csatlakozáshoz szükséges beállításokkal.

Használhatja a VPN-ügyfél azonos konfigurációs csomagját minden ügyfélszámítógépen, feltéve, hogy a verzió megfelel az ügyfél architektúrájának. A támogatott ügyfél operációs rendszerek listáját a Pont–hely kapcsolatok és a gyakori kérdések című témakörben találja.

VPN-ügyfélkonfigurációs csomag létrehozása és telepítése

Lépjen a virtuális hálózat pont–hely kapcsolati beállításaihoz.

A lap tetején válassza ki azt a letöltési csomagot, amely annak az ügyfél operációs rendszernek felel meg, ahová telepíteni fogja:

- 64 bites ügyfelek esetén válassza a VPN-ügyfelet (64 bites).

- 32 bites ügyfelek esetén válassza a VPN-ügyfelet (32 bites).

Az Azure létrehoz egy csomagot az ügyfél által igényelt konkrét beállításokkal. Minden alkalommal, amikor módosítja a virtuális hálózatot vagy az átjárót, le kell töltenie egy új ügyfélkonfigurációs csomagot, és telepítenie kell őket az ügyfélszámítógépekre.

A csomag létrehozása után válassza a Letöltés lehetőséget.

Telepítse az ügyfélkonfigurációs csomagot az ügyfélszámítógépre. Ha a telepítéskor megjelenik egy SmartScreen-előugró ablak, amely azt jelzi, hogy a Windows védi a számítógépet, válassza a További információ lehetőséget, majd válassza a Futtatás elemet. A csomagot mentheti is, így más ügyfélszámítógépekre is telepítheti.

Ügyféltanúsítvány telepítése

Ebben a gyakorlatban az ügyféltanúsítvány létrehozásakor az automatikusan telepítve lett a számítógépre. Ha az ügyféltanúsítványok létrehozásához használttól eltérő ügyfélszámítógépről szeretne P2S-kapcsolatot létrehozni, telepítenie kell a létrehozott ügyféltanúsítványt erre a számítógépre.

Ügyféltanúsítvány telepítésekor szüksége lesz az ügyféltanúsítvány exportálásakor létrehozott jelszóra. A tanúsítványt általában úgy telepítheti, hogy csak duplán kattint rá. További információkért lásd az exportált ügyféltanúsítványok telepítését ismertető cikket.

Csatlakozás a virtuális hálózathoz

Feljegyzés

Rendszergazdai jogosultsággal kell rendelkeznie azon az ügyfélszámítógépen, ahonnan csatlakozik.

- Az ügyfélszámítógépen nyissa meg a VPN-beállításokat.

- Válassza ki a létrehozott VPN-t. Ha a példabeállításokat használta, a kapcsolat a Group TestRG VNet1 lesz.

- Válassza a Kapcsolódás lehetőséget.

- A Windows Azure Virtual Network mezőben válassza a Csatlakozás. Ha megjelenik egy előugró üzenet a tanúsítványról, válassza a Folytatás lehetőséget emelt szintű jogosultságok használatához, és az Igen lehetőséget a konfigurációmódosítások elfogadásához.

- Ha a kapcsolat sikeres, megjelenik egy Csatlakozás értesítés.

Ha problémát tapasztal a csatlakozás során, ellenőrizze a következő elemeket:

Ha a Tanúsítványexportáló varázslóval exportált egy ügyféltanúsítványt, győződjön meg arról, hogy .pfx fájlként exportálta, és ha lehetséges, válassza az Összes tanúsítvány belefoglalása a tanúsítvány elérési útján jelölőnégyzetet. Ha ezzel az értékkel exportálja, a főtanúsítvány adatai is exportálva lesznek. Miután telepítette a tanúsítványt az ügyfélszámítógépen, a .pfx fájl főtanúsítványa is telepítve lesz. A főtanúsítvány telepítésének ellenőrzéséhez nyissa meg a Felhasználói tanúsítványok kezelése elemet, és válassza a Megbízható legfelső szintű hitelesítésszolgáltatók\Tanúsítványok lehetőséget. Ellenőrizze, hogy a főtanúsítvány szerepel-e a listában, amelynek jelen kell lennie a hitelesítés működéséhez.

Ha vállalati hitelesítésszolgáltatói megoldás által kiadott tanúsítványt használt, és nem tud hitelesíteni, ellenőrizze az ügyféltanúsítvány hitelesítési sorrendjét. A hitelesítési lista sorrendjének ellenőrzéséhez kattintson duplán az ügyféltanúsítványra, válassza a Részletek lapot, majd válassza a Bővített kulcshasználat lehetőséget. Győződjön meg arról, hogy az ügyfél-hitelesítés a lista első eleme. Ha nem, adjon ki egy ügyféltanúsítványt a listában elsőként ügyfél-hitelesítéssel rendelkező felhasználói sablon alapján.

A pont–hely (P2S) hibaelhárítással kapcsolatos további információkért lásd: Troubleshoot P2S connections (Pont–hely kapcsolatok hibaelhárítása).

A VPN-kapcsolat ellenőrzése

Ellenőrizze, hogy a VPN-kapcsolat aktív-e. Nyisson meg egy rendszergazda jogú parancssort az ügyfélszámítógépen, és futtassa az ipconfig/all parancsot.

Tekintse meg az eredményeket. A kapott IP-cím a virtuális hálózat létrehozásakor megadott pont–hely kapcsolati címtartományba tartozó valamelyik cím. Az eredmények a következő példához hasonlóak:

PPP adapter VNet1: Connection-specific DNS Suffix .: Description.....................: VNet1 Physical Address................: DHCP Enabled....................: No Autoconfiguration Enabled.......: Yes IPv4 Address....................: 172.16.201.11 (Preferred) Subnet Mask.....................: 255.255.255.255 Default Gateway.................: NetBIOS over Tcpip..............: Enabled

Csatlakozás virtuális géphez

Hozzon létre egy távoli asztali Csatlakozás, amely a virtuális hálózaton üzembe helyezett virtuális géphez csatlakozik. A virtuális géphez való csatlakozás ellenőrzésének legjobb módja, ha a számítógép neve helyett a magánhálózati IP-címével csatlakozik. Így teszteli, hogy tud-e csatlakozni, nem pedig azt, hogy a névfeloldás megfelelően van-e konfigurálva.

- Keresse meg a virtuális gép magánhálózati IP-címét. A virtuális gép magánhálózati IP-címének megkereséséhez tekintse meg a virtuális gép tulajdonságait az Azure Portalon, vagy használja a PowerShellt.

- Ellenőrizze, hogy pont–hely VPN-kapcsolattal csatlakozik-e a virtuális hálózathoz.

- A Távoli asztal Csatlakozás ion megnyitásához írja be az RDP vagy a Távoli asztal Csatlakozás ion parancsot a tálcán lévő keresőmezőbe, majd válassza a Távoli asztal Csatlakozás ion lehetőséget. A PowerShell mstsc parancsával is megnyithatja.

- A Távoli asztal Csatlakozás ionban adja meg a virtuális gép magánhálózati IP-címét. Ha szükséges, válassza a Beállítások megjelenítése lehetőséget a további beállítások módosításához, majd csatlakozzon.

Egy virtuális géppel létrehozni kívánt RDP-kapcsolat hibaelhárítása

Ha nem tud csatlakozni egy virtuális géphez a VPN-kapcsolaton keresztül, néhány dolgot ellenőrizheti.

- Ellenőrizze, hogy a VPN-kapcsolat sikeresen létrejött-e.

- Ellenőrizze, hogy csatlakozik-e a virtuális gép magánhálózati IP-címéhez.

- Adja meg az ipconfig parancsot az Ethernet-adapterhez rendelt IPv4-cím ellenőrzéséhez azon a számítógépen, amelyhez csatlakozik. Átfedésben lévő címtér akkor fordul elő, ha az IP-cím a VPNClientAddressPool virtuális hálózat címtartományán belül vagy a VPNClientAddressPool címtartományában található. Ilyen átfedés esetén a hálózati forgalom nem éri el az Azure-t, és a helyi hálózaton marad.

- Ha a magánhálózati IP-címmel, de a számítógép nevével nem tud csatlakozni a virtuális géphez, ellenőrizze, hogy megfelelően konfigurálta-e a DNS-t. A virtuális gépek névfeloldásának működésével kapcsolatos további információkért lásd a virtuális gépek névfeloldásával foglakozó cikket.

- Ellenőrizze, hogy a VPN-ügyfél konfigurációs csomagja a virtuális hálózat DNS-kiszolgálójának IP-címeinek megadása után jön-e létre. Ha frissíti a DNS-kiszolgáló IP-címeit, hozzon létre és telepítsen egy új VPN-ügyfélkonfigurációs csomagot.

A hibaelhárítással kapcsolatos további információkért lásd a virtuális gép távoli asztali kapcsolatainak hibaelhárításával foglalkozó cikket.

Megbízható főtanúsítványok hozzáadása vagy eltávolítása

A megbízható főtanúsítványokat felveheti vagy el is távolíthatja az Azure-ban. Főtanúsítvány eltávolításakor az adott gyökérből létrehozott tanúsítvánnyal rendelkező ügyfelek már nem tudnak hitelesítést és csatlakozást végezni. Ahhoz, hogy ezek az ügyfelek ismét hitelesíthessenek és csatlakozzanak, telepítenie kell egy, az Azure által megbízható főtanúsítványból létrehozott új ügyféltanúsítványt.

Megbízható főtanúsítvány hozzáadása

Legfeljebb 20 megbízható főtanúsítványt adhat hozzá .cer fájlokat az Azure-hoz ugyanazzal a eljárással, amelyet az első megbízható főtanúsítvány hozzáadásához használt.

Megbízható főtanúsítvány eltávolítása

- A virtuális hálózat lapjának Pont–hely kapcsolatok szakaszában válassza a Tanúsítvány kezelése lehetőséget.

- Jelölje ki az eltávolítani kívánt tanúsítvány melletti három pontot, majd válassza a Törlés lehetőséget.

Ügyféltanúsítvány visszavonása

Szükség esetén visszavonhatja az ügyféltanúsítványt. A visszavont tanúsítványok listájával az egyes ügyféltanúsítványok alapján, szelektíven tagadhatja meg a pont–hely kapcsolódás lehetőségét. Ez a módszer eltér a megbízható főtanúsítvány eltávolításától. Ha töröl egy .cer formátumú megbízható főtanúsítványt az Azure-ból, azzal megvonja a hozzáférést minden olyan ügyféltanúsítványtól, amelyet a visszavont főtanúsítvánnyal hoztak létre/írtak alá. A főtanúsítvány helyett az ügyféltanúsítvány visszavonásával a főtanúsítványból létrehozott többi tanúsítvány továbbra is használható a pont–hely kapcsolat hitelesítésére.

A szokásos gyakorlat az, hogy a főtanúsítvánnyal kezelik a hozzáférést a munkacsoport vagy a szervezet szintjén, az egyes felhasználókra vonatkozó részletesebb szabályozást pedig visszavont ügyféltanúsítványokkal oldják meg.

Az ügyféltanúsítványok visszavonásához vegye fel az ujjlenyomatot a visszavont tanúsítványok listájára.

- Kérje le az ügyféltanúsítvány ujjlenyomatát. További információkat a tanúsítványok ujjlenyomatának lekérését ismertető útmutatóban találhat.

- Másolja az adatokat egy szövegszerkesztőbe, és távolítsa el a szóközöket, hogy folyamatos sztring legyen.

- Lépjen a pont–hely VPN-kapcsolatra, majd válassza a Tanúsítvány kezelése lehetőséget.

- Válassza a Visszavonási lista lehetőséget a Visszavonási lista lap megnyitásához.

- Az ujjlenyomatban illessze be a tanúsítvány ujjlenyomatát egy folytonos szövegsorként, szóközök nélkül.

- Válassza a + Hozzáadás listához lehetőséget, ha fel szeretné adni az ujjlenyomatot a visszavont tanúsítványok listájára (CRL).

A frissítés befejezése után a tanúsítvány már nem használható a csatlakozásra. Azok az ügyfelek, amelyek ezzel a tanúsítvánnyal próbálnak csatlakozni, üzenetet kapnak arról, hogy a tanúsítvány már nem érvényes.

GYIK

Ez a gyakori kérdések a klasszikus üzemi modellt használó P2S-kapcsolatokra vonatkoznak.

Milyen ügyfél operációs rendszereket használhatok pont–hely kapcsolattal?

A következő ügyféloldali operációs rendszerek támogatottak:

- Windows 7 (32 bites és 64 bites)

- Windows Server 2008 R2 (csak 64 bites)

- Windows 8 (32 bites és 64 bites)

- Windows 8.1 (32 bites és 64 bites)

- Windows Server 2012 (csak 64 bites)

- Windows Server 2012 R2 (csak 64 bites)

- Windows 10

- Windows 11

Használhatok olyan szoftveres VPN-ügyfelet, amely támogatja az SSTP-t a pont–hely kapcsolatokhoz?

Szám A támogatás csak a windowsos operációs rendszer felsorolt verzióira korlátozódik.

Hány VPN-ügyfélvégpont létezhet a pont–hely konfigurációban?

A VPN-ügyfélvégpontok száma az átjáró termékváltozatától és protokolljától függ.

| VPN Átjáró Generációs |

Termékváltozat | S2S/VNet–VNet Alagutak |

P2S SSTP-Csatlakozás ions |

P2S IKEv2/OpenVPN Csatlakozás ions |

Összesített Átviteli sebesség benchmarkja |

BGP | Zónaredundáns | Támogatott virtuális gépek száma a virtuális hálózaton |

|---|---|---|---|---|---|---|---|---|

| 1. generáció | Basic | Legfeljebb 10 | Legfeljebb 128 | Nem támogatott | 100 Mbit/s | Nem támogatott | Nem | 200 |

| 1. generáció | VpnGw1 | Legfeljebb 30 | Legfeljebb 128 | Legfeljebb 250 | 650 Mbps | Támogatott | Nem | 450 |

| 1. generáció | VpnGw2 | Legfeljebb 30 | Legfeljebb 128 | Legfeljebb 500 | 1 Gbps | Támogatott | Nem | 1300 |

| 1. generáció | VpnGw3 | Legfeljebb 30 | Legfeljebb 128 | Legfeljebb 1000 | 1,25 Gbps | Támogatott | Nem | 4000 |

| 1. generáció | VpnGw1AZ | Legfeljebb 30 | Legfeljebb 128 | Legfeljebb 250 | 650 Mbps | Támogatott | Igen | 1000 |

| 1. generáció | VpnGw2AZ | Legfeljebb 30 | Legfeljebb 128 | Legfeljebb 500 | 1 Gbps | Támogatott | Igen | 2000. |

| 1. generáció | VpnGw3AZ | Legfeljebb 30 | Legfeljebb 128 | Legfeljebb 1000 | 1,25 Gbps | Támogatott | Igen | 5000 |

| 2. generáció | VpnGw2 | Legfeljebb 30 | Legfeljebb 128 | Legfeljebb 500 | 1,25 Gbps | Támogatott | Nem | 685 |

| 2. generáció | VpnGw3 | Legfeljebb 30 | Legfeljebb 128 | Legfeljebb 1000 | 2,5 Gb/s | Támogatott | Nem | 2240 |

| 2. generáció | VpnGw4 | Legfeljebb 100* | Legfeljebb 128 | Legfeljebb 5000 | 5 Gbps | Támogatott | Nem | 5300 |

| 2. generáció | VpnGw5 | Legfeljebb 100* | Legfeljebb 128 | Legfeljebb 10000 | 10 Gbit/s | Támogatott | Nem | 6700 |

| 2. generáció | VpnGw2AZ | Legfeljebb 30 | Legfeljebb 128 | Legfeljebb 500 | 1,25 Gbps | Támogatott | Igen | 2000. |

| 2. generáció | VpnGw3AZ | Legfeljebb 30 | Legfeljebb 128 | Legfeljebb 1000 | 2,5 Gb/s | Támogatott | Igen | 3300 |

| 2. generáció | VpnGw4AZ | Legfeljebb 100* | Legfeljebb 128 | Legfeljebb 5000 | 5 Gbps | Támogatott | Igen | 4400 |

| 2. generáció | VpnGw5AZ | Legfeljebb 100* | Legfeljebb 128 | Legfeljebb 10000 | 10 Gbit/s | Támogatott | Igen | 9000 |

Használhatom a saját belső PKI legfelső szintű hitelesítésszolgáltatómat a pont–hely kapcsolatokhoz?

Igen. Korábban csak önaláírt főtanúsítványt lehetett használni. Legfeljebb 20 főtanúsítványt tölthet fel.

Át tudok haladni a proxykon és a tűzfalakon pont–hely használatával?

Igen. A Secure Socket Tunneling Protocol (SSTP) protokollt használjuk a tűzfalakon keresztüli bújtatáshoz. Ez az alagút HTTPS-kapcsolatként jelenik meg.

Ha újraindítok egy pont–hely típusú ügyfélszámítógépet, a VPN automatikusan újracsatlakozik?

Alapértelmezés szerint az ügyfélszámítógép nem fogja automatikusan újból létesíteni a VPN-kapcsolatot.

Támogatja a pont–hely közötti automatikus újracsatlakozás és a DDNS a VPN-ügyfeleken?

Szám Az automatikus újracsatlakozás és a DDNS jelenleg nem támogatott a pont–hely VPN-ek esetén.

Rendelkezhetek helyek közötti és pont–hely konfigurációkkal ugyanahhoz a virtuális hálózathoz?

Igen. Mindkét megoldás működik, ha RouteBased VPN-típussal rendelkezik az átjáróhoz. A klasszikus üzemi modellhez dinamikus átjáróra van szükség. A -VpnType PolicyBased parancsmagot használó statikus útválasztási VPN-átjárók és átjárók esetében nem támogatjuk a pont–hely típusú elemet.

Konfigurálhatok pont–hely típusú ügyfelet úgy, hogy egyszerre több virtuális hálózathoz csatlakozzanak?

Igen. A virtuális hálózatok azonban nem lehetnek átfedésben az IP-előtagokkal, és a pont–hely címterek nem lehetnek átfedésben a virtuális hálózatok között.

Mennyi átviteli sebességre számíthatok helyek közötti vagy pont–hely kapcsolatokon keresztül?

Az átviteli sebesség fenntartása nehéz a VPN-alagutakban. Az IPsec és az SSTP erős titkosítást használó VPN-protokoll. Az átviteli sebességet a telephely és az internet közötti késés és sávszélesség is korlátozza.

Következő lépések

A kapcsolat befejezése után virtuális gépeket adhat hozzá a virtuális hálózatokhoz. További információkért lásd: Virtuális gépek.

A hálózatkezeléssel és Linux rendszerű virtuális gépekkel kapcsolatos további információkért tekintse meg az Azure és a Linux rendszerű virtuális gépek hálózatának áttekintését.

A pont–hely hibaelhárítási információiért tekintse át az Azure pont–hely kapcsolatok hibaelhárításával foglalkozó cikket.