Távoli munka az Azure VPN Gateway pont–hely használatával

Feljegyzés

Ez a cikk azt ismerteti, hogyan használhatja ki az Azure VPN Gatewayt, az Azure-t, a Microsoft-hálózatot és az Azure-partneri ökoszisztémát a távoli munkavégzéshez, és hogyan háríthatja el a COVID-19-válság miatt felmerülő hálózati problémákat.

Ez a cikk azokat a lehetőségeket ismerteti, amelyek a szervezetek számára rendelkezésre állnak a felhasználók távoli hozzáférésének beállításához vagy meglévő megoldásuk további kapacitással való kiegészítéséhez a COVID-19 járvány idején.

Az Azure pont–hely megoldás felhőalapú, és gyorsan üzembe helyezhető, hogy kielégítse a felhasználók megnövekedett otthoni munkaigényét. Egyszerűen felskálázható, és ugyanolyan egyszerűen és gyorsan kikapcsolható, amikor már nincs szükség a megnövekedett kapacitásra.

A pont–hely VPN ismertetése

A pont–hely (P2S) VPN-átjátókapcsolat lehetővé teszi biztonságos kapcsolat létesítését a virtuális hálózattal egy különálló ügyfélszámítógépről. A pont–hely kapcsolat létesítéséhez a kapcsolatot az ügyfélszámítógépről kell elindítani. Ez a megoldás olyan távmunkások számára hasznos, akik távoli helyről, például otthonról vagy konferenciáról szeretnének csatlakozni az Azure-beli virtuális hálózatokhoz vagy a helyszíni adatközpontokhoz. Ez a cikk azt ismerteti, hogyan engedélyezheti a felhasználók számára a távoli munkavégzést különböző forgatókönyvek alapján.

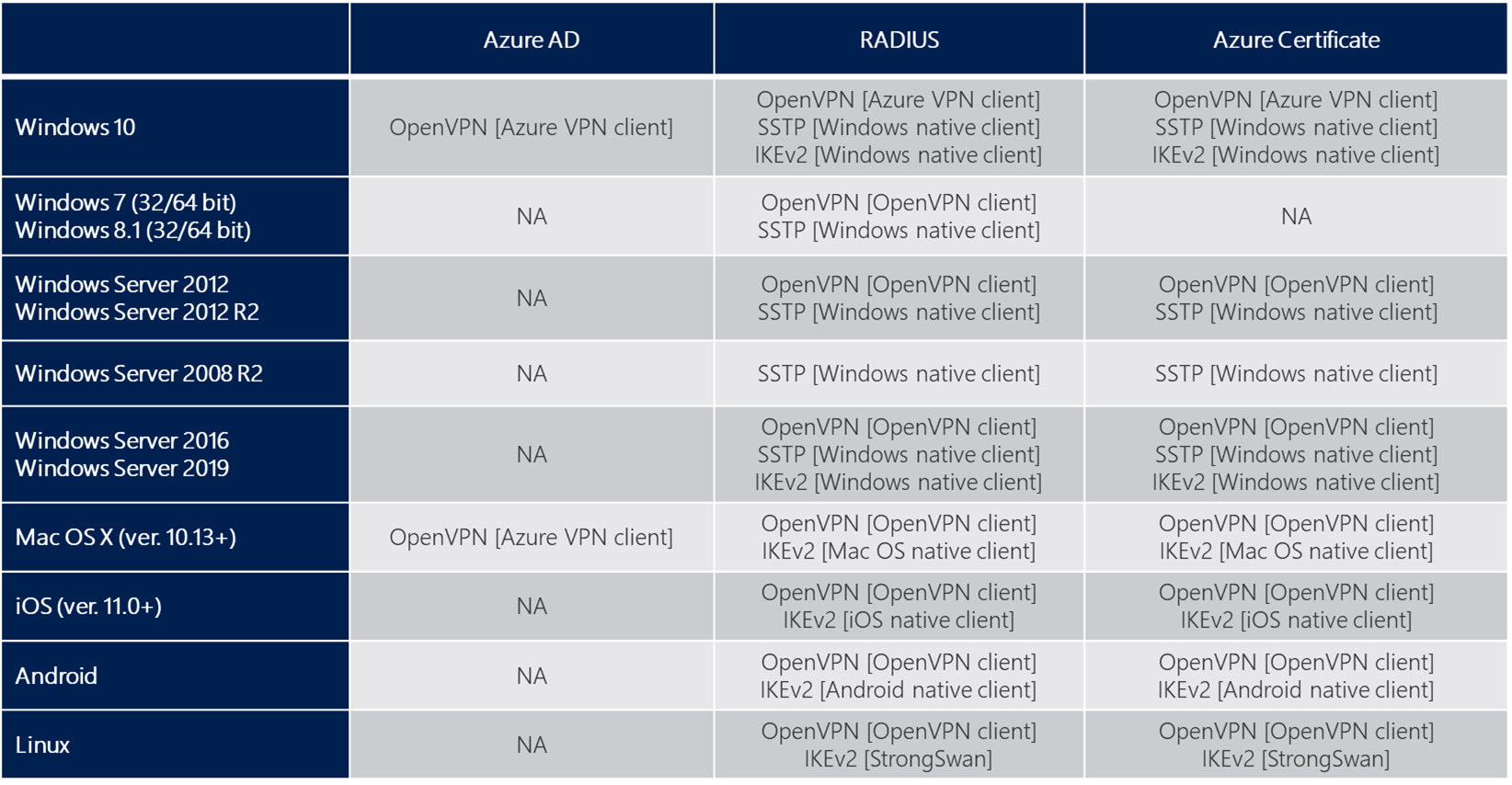

Az alábbi táblázat az ügyfél operációs rendszereit és a számukra elérhető hitelesítési lehetőségeket mutatja be. Hasznos lenne a már használatban lévő ügyfél operációs rendszer alapján kiválasztani a hitelesítési módszert. Válassza például az OpenVPN-t tanúsítványalapú hitelesítéssel, ha olyan ügyfél operációs rendszerekkel rendelkezik, amelyekhez csatlakoznia kell. Azt is vegye figyelembe, hogy a pont–hely VPN csak útvonalalapú VPN-átjárók esetén támogatott.

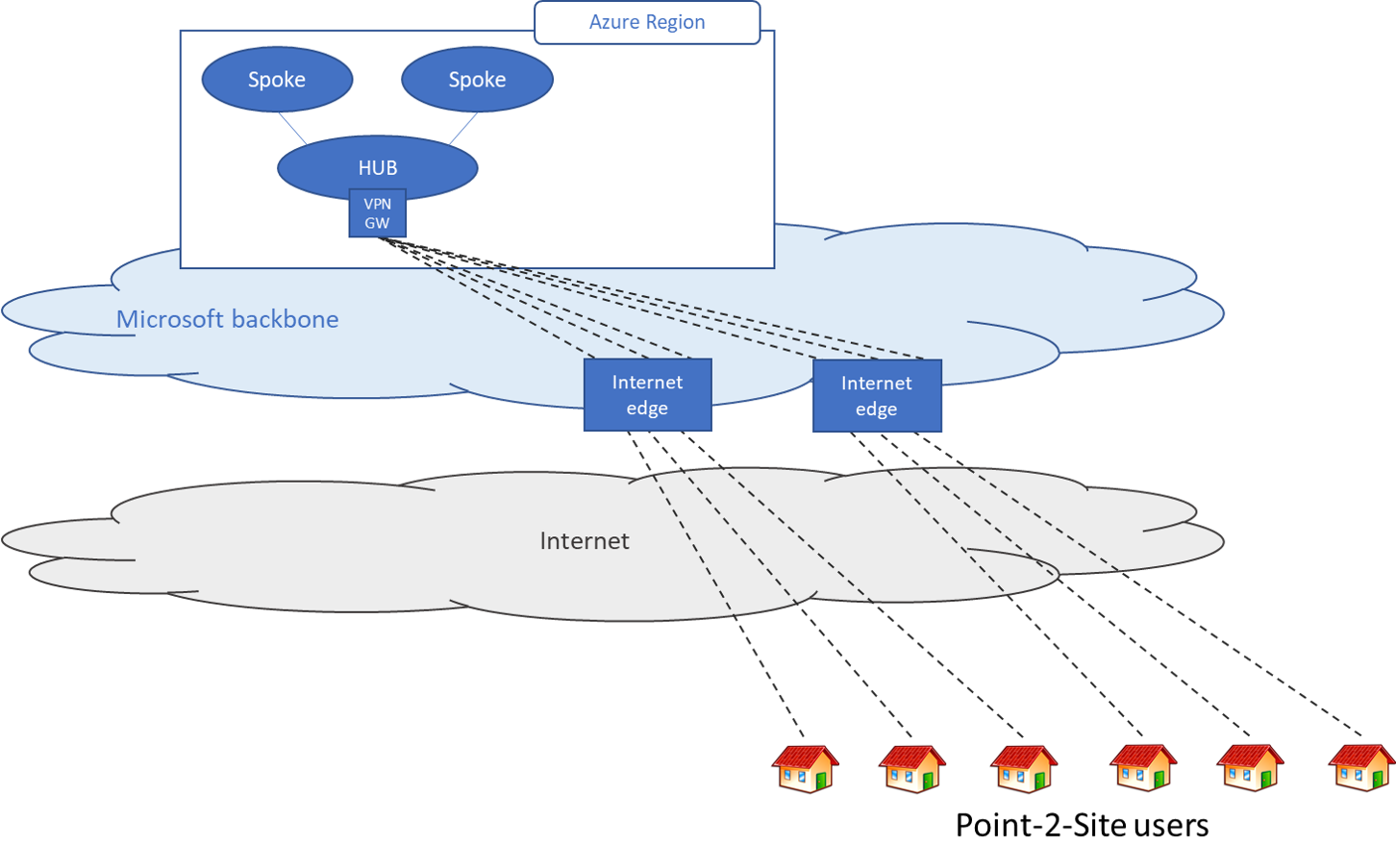

1. forgatókönyv – A felhasználóknak csak az Azure-ban kell hozzáférni az erőforrásokhoz

Ebben a forgatókönyvben a távoli felhasználóknak csak az Azure-ban található erőforrásokhoz kell hozzáférnie.

Magas szinten a következő lépések szükségesek ahhoz, hogy a felhasználók biztonságosan csatlakozhassanak az Azure-erőforrásokhoz:

Hozzon létre egy virtuális hálózati átjárót (ha nem létezik).

Pont–hely VPN konfigurálása az átjárón.

- A tanúsítványhitelesítéshez kövesse ezt a hivatkozást.

- OpenVPN esetén kövesse ezt a hivatkozást.

- A Microsoft Entra-hitelesítéshez kövesse ezt a hivatkozást.

- A pont–hely kapcsolatok hibaelhárításához kövesse ezt a hivatkozást.

Töltse le és ossza el a VPN-ügyfél konfigurációját.

Ossza el a tanúsítványokat (ha a tanúsítványhitelesítés ki van választva) az ügyfeleknek.

Csatlakozzon az Azure VPN-hez.

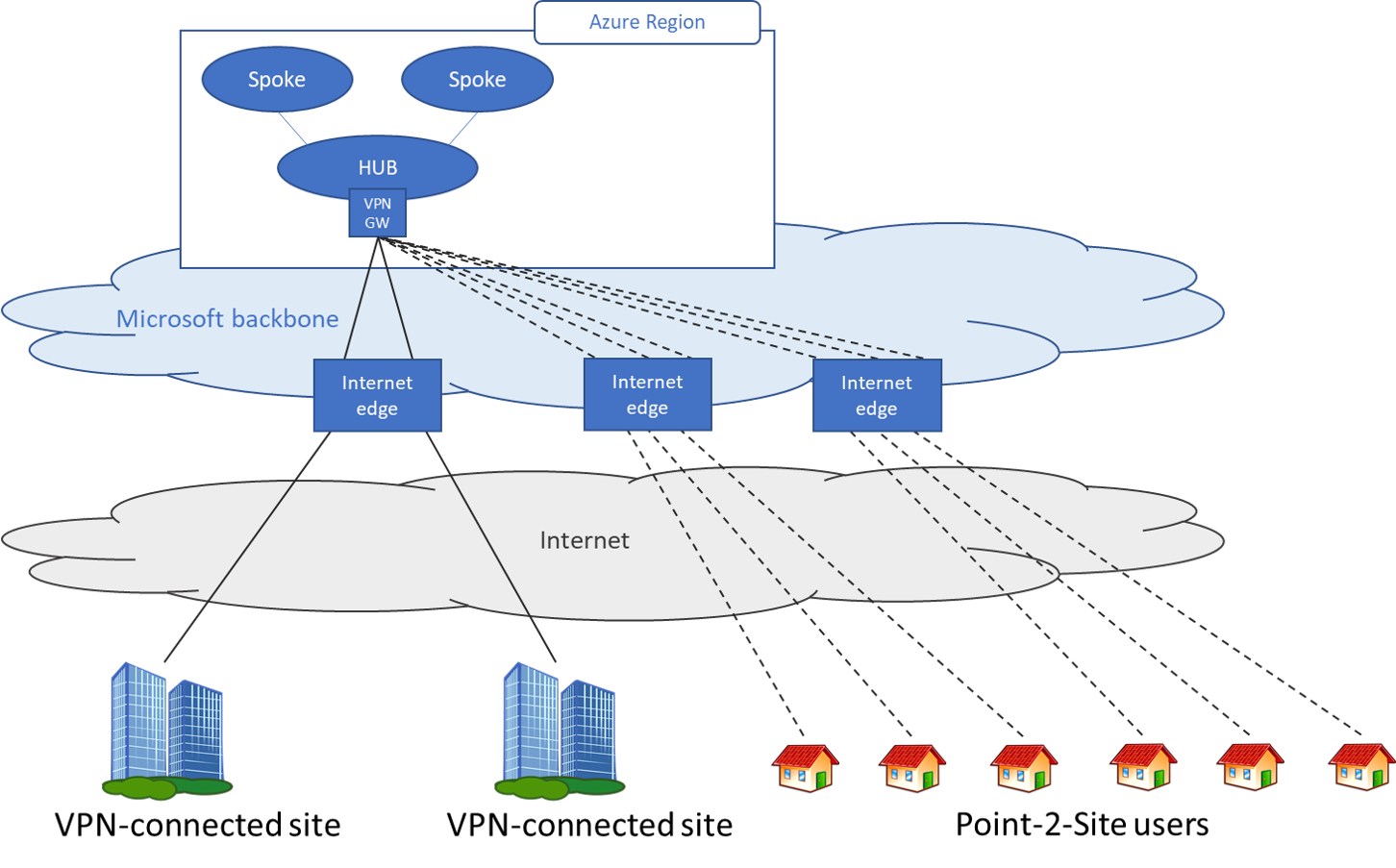

2. forgatókönyv – A felhasználóknak hozzáférésre van szükségük az Azure-beli és/vagy a helyszíni erőforrásokhoz

Ebben a forgatókönyvben a távoli felhasználóknak hozzá kell férni az Azure-ban és a helyszíni adatközpontokban található erőforrásokhoz.

Magas szinten a következő lépések szükségesek ahhoz, hogy a felhasználók biztonságosan csatlakozhassanak az Azure-erőforrásokhoz:

- Hozzon létre egy virtuális hálózati átjárót (ha nem létezik).

- Pont–hely VPN konfigurálása az átjárón (lásd az 1. forgatókönyvet).

- Konfiguráljon egy helyek közötti alagutat az Azure-beli virtuális hálózati átjárón úgy, hogy engedélyezve van a BGP.

- Konfigurálja a helyszíni eszközt az Azure-beli virtuális hálózati átjáróhoz való csatlakozáshoz.

- Töltse le a pont–hely profilt az Azure Portalról, és ossza el az ügyfelek között

A helyek közötti VPN-alagút beállításáról ezen a hivatkozáson tájékozódhat.

Gyakori kérdések a natív Azure-tanúsítványhitelesítésről

Hány VPN-ügyfélvégponttal rendelkezhetek a pont–hely konfigurációban?

Ez az átjáró termékváltozatától függ. További információ a támogatott kapcsolatok számáról: Az átjárók termékváltozatai.

Milyen ügyfél operációs rendszereket használhatok pont–hely kapcsolattal?

A következő ügyféloldali operációs rendszerek támogatottak:

- Windows Server 2008 R2 (csak 64 bites)

- Windows 8.1 (32 bites és 64 bites)

- Windows Server 2012 (csak 64 bites)

- Windows Server 2012 R2 (csak 64 bites)

- Windows Server 2016 (csak 64 bites)

- Windows Server 2019 (csak 64 bites)

- Windows Server 2022 (csak 64 bites)

- Windows 10

- Windows 11

- macOS 10.11-es vagy újabb verzió

- Linux (StrongSwan)

- iOS

Át tudok haladni a proxykon és a tűzfalakon pont–hely képesség használatával?

Azure-támogatás háromféle pont–hely VPN-lehetőséget kínál:

Secure Socket Tunneling Protocol (SSTP). Az SSTP a Microsoft jogvédett, SSL-alapú megoldása, amely képes átjutni a tűzfalakon, mivel a legtöbb tűzfal nyitva hagyja az SSL által használt 443-as kimenő TCP-portot.

OpenVPN. Az OpenVPN egy SSL-alapú megoldás, amely képes átjutni a tűzfalakon, mivel a legtöbb tűzfal nyitva hagyja az SSL által használt 443-as kimenő TCP-portot.

IKEv2 VPN. Az IKEv2 VPN egy szabványalapú IPsec VPN-megoldás, amely az 500-ban és 4500-ban kimenő UDP-portot és az 50-ös IP-protokollt használja. A tűzfalak nem mindig nyitják meg ezeket a portokat, így előfordulhat, hogy az IKEv2 VPN nem képes a proxyk és tűzfalak közötti forgalomra.

Ha újraindítok egy pont–hely típusú ügyfélszámítógépet, a VPN automatikusan újracsatlakozik?

Az automatikus újracsatlakozás a használt ügyfél függvénye. A Windows az Always On VPN-ügyfél funkció konfigurálásával támogatja az automatikus újracsatlakozást.

Támogatja a pont–hely közötti DDNS-t a VPN-ügyfeleken?

A pont–hely VPN-ek jelenleg nem támogatják a DDNS-t.

Létezhetnek helyek közötti és pont–hely konfigurációk ugyanazon a virtuális hálózaton?

Igen. A Resource Manager-alapú üzemi modell esetén az átjáróhoz RouteBased (útvonalalapú) VPN-típust kell használni. A klasszikus üzemi modellhez dinamikus átjáróra van szükség. Nem támogatjuk a pont–hely beállítást statikus útválasztású VPN-átjárókhoz vagy PolicyBased VPN-átjárókhoz.

Konfigurálhatok egy pont–hely típusú ügyfelet úgy, hogy egyszerre több virtuális hálózati átjáróhoz csatlakozzanak?

A használt VPN-ügyfélszoftvertől függően előfordulhat, hogy több virtuális hálózati átjáróhoz is csatlakozhat, feltéve, hogy a csatlakoztatott virtuális hálózatok nem rendelkeznek egymásnak ütköző címterekkel, vagy a hálózat az ügyféllel csatlakozik. Bár az Azure VPN-ügyfél számos VPN-kapcsolatot támogat, egy adott időpontban csak egy kapcsolat lehet aktív.

Konfigurálhatok pont–hely típusú ügyfelet úgy, hogy egyszerre több virtuális hálózathoz csatlakozzanak?

Igen, a más virtuális hálózatokkal társviszonyban lévő virtuális hálózatokon üzembe helyezett virtuális hálózati átjárók pont–hely típusú ügyfélkapcsolatai más társhálózatokhoz is hozzáférhetnek. A pont–hely ügyfelek csatlakozhatnak a társhálózatokhoz mindaddig, amíg a társviszonyban lévő virtuális hálózatok a UseRemoteGateway/AllowGatewayTransit funkciókat használják. További információ: Tudnivalók a pont–hely útválasztásról.

Mennyi átviteli sebességre számíthatok helyek közötti vagy pont–hely kapcsolatokon keresztül?

Az átviteli sebesség fenntartása nehéz a VPN-alagutakban. Az IPsec és az SSTP erős titkosítást használó VPN-protokoll. Az átviteli sebességet emellett a késés, valamint a helyszín és az internet közötti sávszélesség is korlátozza. A csak IKEv2 pont–hely VPN-kapcsolatokkal rendelkező VPN-átjárók esetében a várható teljes átviteli sebesség az átjáró termékváltozatától függ. Az átviteli sebességekkel kapcsolatos további információkért lásd: Az átjárók termékváltozatai.

Használhatok olyan szoftveres VPN-ügyfelet, amely támogatja az SSTP-t és/vagy az IKEv2-t?

Szám Az SSTP esetében csak a Windows natív VPN-ügyfele, az IKEv2 esetében pedig csak a Mac natív VPN-ügyfele használható. Az OpenVPN-ügyféllel azonban az összes platformon csatlakozhat az OpenVPN-protokollon keresztül. Tekintse meg a támogatott ügyfél operációs rendszerek listáját.

Módosíthatom a pont–hely kapcsolat hitelesítési típusát?

Igen. A portálon lépjen a VPN Gateway –> Pont–hely konfiguráció lapra . Hitelesítési típus esetén válassza ki a használni kívánt hitelesítési típusokat. A hitelesítési típus módosítása után előfordulhat, hogy az aktuális ügyfelek csak akkor tudnak csatlakozni, ha új VPN-ügyfélkonfigurációs profilt hoztak létre, töltöttek le és alkalmaztak az egyes VPN-ügyfelekre.

Mikor kell létrehoznom egy új VPN-ügyfélprofil konfigurációs csomagot?

Amikor módosítja a P2S VPN-átjáró konfigurációs beállításait, például alagúttípust ad hozzá, vagy módosít egy hitelesítési típust, létre kell hoznia egy új VPN-ügyfélprofil konfigurációs csomagot. Az új csomag tartalmazza azokat a frissített beállításokat, amelyekre a VPN-ügyfeleknek szükségük van a P2S-átjáróhoz való megfelelő csatlakozáshoz. A csomag létrehozása után a fájlokban található beállításokat használva frissítse a VPN-ügyfeleket.

Támogatja az Azure az IKEv2 VPN használatát Windows rendszeren?

Az IKEv2 Windows 10 és Server 2016 rendszeren támogatott. Ahhoz azonban, hogy az IKEv2 bizonyos operációsrendszer-verziókban használható legyen, telepítenie kell a frissítéseket, és helyileg be kell állítania egy beállításkulcs-értéket. A Windows 10 előtti operációsrendszer-verziók nem támogatottak, és csak SSTP- vagy OpenVPN-protokollt® használhatnak.

Feljegyzés

A Windows operációs rendszer a Windows 10 1709-es és a Windows Server 2016 1607-es verziójánál újabb buildeket készít, ezek a lépések nem szükségesek.

A Windows 10 vagy a Server 2016 előkészítése az IKEv2 használatára:

Telepítse a frissítést az operációs rendszer verziója alapján:

Operációs rendszer verziója Dátum Szám/hivatkozás Windows Server 2016

Windows 10, 1607-es verzió2018. január 17. KB4057142 Windows 10, 1703-as verzió 2018. január 17. KB4057144 Windows 10, 1709-es verzió 2018. március 22. KB4089848 Adja meg a beállításkulcs értékét. Hozza létre a „HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\RasMan\ IKEv2\DisableCertReqPayload” REG_DWORD kulcsot a beállításjegyzékben, vagy állítsa az értékét 1-re.

Mi az IKEv2 forgalomválasztó korlátja a pont–hely kapcsolatok esetében?

A Windows 10 2004-es (2021. szeptemberi kiadású) verziója 255-re növelte a forgalomválasztó korlátját. Az ennél korábbi Windows-verziók forgalomválasztó korlátja 25.

A Windows forgalomválasztóinak korlátja határozza meg a virtuális hálózat címtereinek maximális számát, valamint a helyi hálózatok, a virtuális hálózatok közötti kapcsolatok és az átjáróhoz csatlakoztatott társhálózatok maximális összegét. A Windows-alapú pont–hely ügyfelek nem fognak csatlakozni az IKEv2-en keresztül, ha túllépik ezt a korlátot.

Mi az OpenVPN forgalomválasztó korlátja a pont–hely kapcsolatokhoz?

Az OpenVPN forgalomválasztóinak korlátja 1000 útvonal.

Mi történik, ha az SSTP-t és az IKEv2-t is konfigurálom a P2S VPN-kapcsolatokhoz?

Ha az SSTP-t és az IKEv2-t is vegyes (Windows és Mac rendszerű eszközökből álló) környezetben konfigurálja, a Windows VPN-ügyfél mindig először az IKEv2-alagutat próbálja meg, de az IKEv2-kapcsolat sikertelensége esetén visszaáll az SSTP-re. A MacOSX csak IKEv2-n keresztül fog csatlakozni.

Ha az átjárón engedélyezve van az SSTP és az IKEv2 is, a pont–hely címkészlet statikusan el van osztva a kettő között, így a különböző protokollokat használó ügyfelek mindkét altartomány IP-címei. Az SSTP-ügyfelek maximális száma mindig 128, még akkor is, ha a címtartomány nagyobb, mint /24, ami nagyobb számú címet eredményez az IKEv2-ügyfelek számára. Kisebb tartományok esetén a készlet egyenlően felére csökken. Előfordulhat, hogy az átjáró által használt forgalomválasztók nem tartalmazzák a pont–hely címtartomány CIDR-ét, hanem a két altartománybeli CIDR-t.

A Windows- és Mac-eszközökön kívül mely platformokhoz támogatja még az Azure a P2S VPN-t?

Azure-támogatás a Windows, Mac és Linux for P2S VPN-hez.

Már rendelkezem üzembe helyezett Azure VPN-átjáróval. Engedélyezhetem rajta a RADIUS-t és/vagy az IKEv2 VPN-t?

Igen, ha a használt átjáró termékváltozata támogatja a RADIUS-t és/vagy az IKEv2-t, engedélyezheti ezeket a funkciókat azon átjárókon, amelyeket már üzembe helyezett a PowerShell vagy az Azure Portal használatával. Az alapszintű termékváltozat nem támogatja a RADIUS-t vagy az IKEv2-t.

Hogyan távolíthatom el egy pont–hely kapcsolat konfigurációját?

Egy pont–hely konfiguráció eltávolítható az Azure CLI és a PowerShell használatával, a következő parancsok segítségével:

Azure PowerShell

$gw=Get-AzVirtualNetworkGateway -name <gateway-name>`

$gw.VPNClientConfiguration = $null`

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $gw`

Azure CLI

az network vnet-gateway update --name <gateway-name> --resource-group <resource-group name> --remove "vpnClientConfiguration"

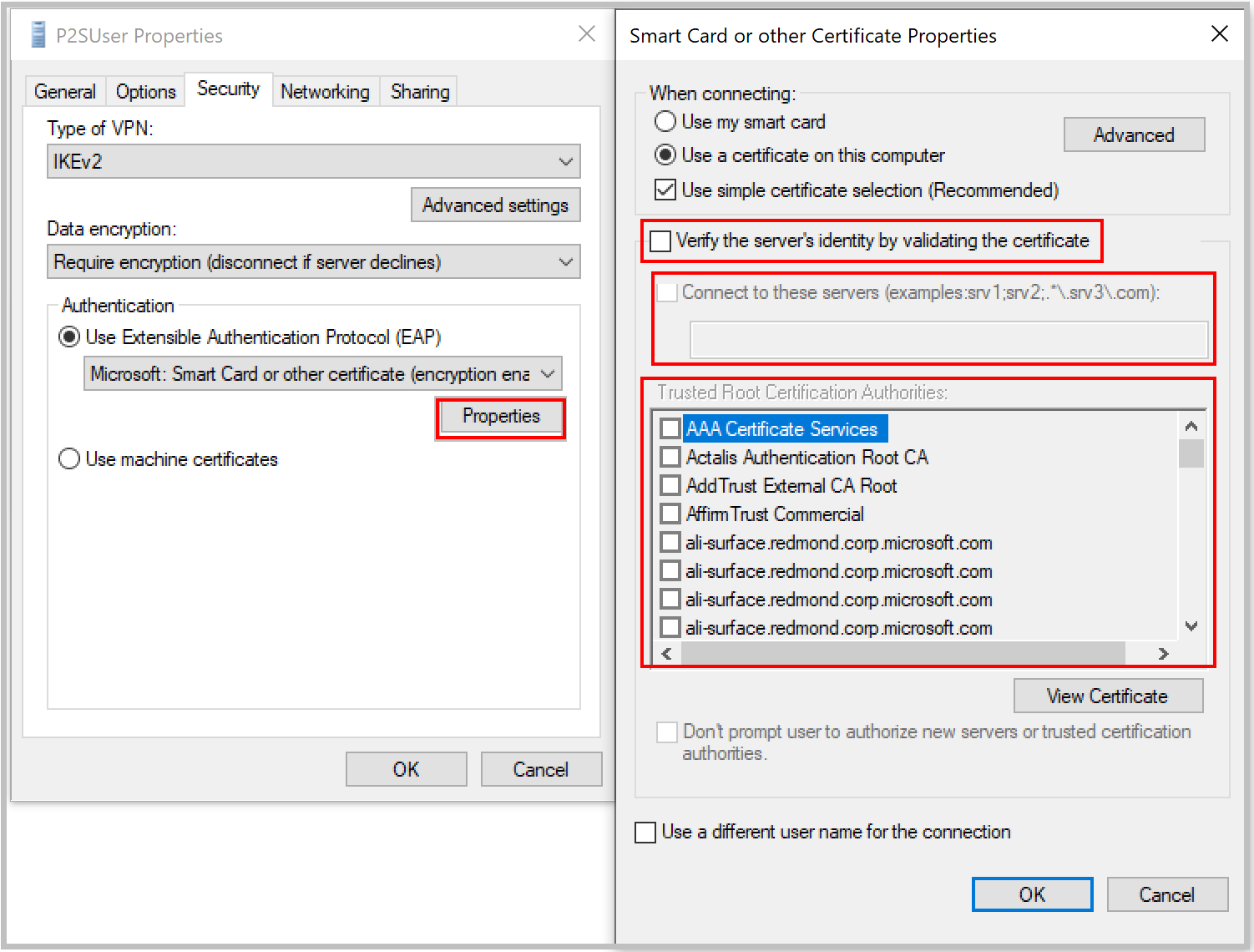

Mit tegyek, ha a tanúsítványhitelesítés használatával történő csatlakozáskor a tanúsítványeltérés nem egyezik?

Törölje a jelet a "Kiszolgáló identitásának ellenőrzése a tanúsítvány hitelesítésével" jelölőnégyzetből, vagy adja hozzá a kiszolgáló teljes tartománynevét a tanúsítványsal együtt a profil manuális létrehozásakor. Ehhez futtassa a rasphone parancsot egy parancssorból, és válassza ki a profilt a legördülő listából.

A kiszolgálóidentitás-ellenőrzés megkerülése általában nem ajánlott, de az Azure-tanúsítványhitelesítés esetén ugyanazt a tanúsítványt használják a kiszolgálóérvényesítéshez a VPN-bújtatási protokollban (IKEv2/SSTP) és az EAP protokollban. Mivel a kiszolgálótanúsítványt és az FQDN-t a VPN-bújtatási protokoll már érvényesíti, redundáns, hogy ugyanezt ismét érvényesítse az EAP-ban.

Használhatom a saját belső PKI legfelső szintű hitelesítésszolgáltatómat a pont–hely kapcsolat tanúsítványainak létrehozásához?

Igen. Korábban csak önaláírt főtanúsítványt lehetett használni. Továbbra is 20 főtanúsítvány tölthető fel.

Használhatok tanúsítványokat az Azure Key Vaultból?

Szám

Milyen eszközökkel hozhatok létre tanúsítványokat?

Használhatja a Vállalati nyilvános kulcsú infrastruktúra megoldást (belső nyilvános kulcsú infrastruktúrát), az Azure PowerShellt, a MakeCertet vagy az OpenSSL-t.

Elérhető útmutató a tanúsítvány beállításaihoz és paramétereihez?

Belső/vállalati nyilvános kulcsú infrastruktúra: a lépéseket a Tanúsítványok előállítása pontban találja.

Azure PowerShell: a lépéseket az Azure PowerShell cikkében találja.

MakeCert: a lépéseket a MakeCert cikkében találja.

OpenSSL:

A tanúsítványok exportálása során ügyeljen arra, hogy a főtanúsítványt Base64 formátumba konvertálja.

Ügyféltanúsítvány esetén:

- Amikor létrehozza a titkos kulcsot, 4096 bites hosszt adjon meg.

- Amikor létrehozza a tanúsítványt, az -extensions paraméter értéke usr_cert legyen.

Gyakori kérdések a RADIUS-hitelesítésről

Hány VPN-ügyfélvégponttal rendelkezhetek a pont–hely konfigurációban?

Ez az átjáró termékváltozatától függ. További információ a támogatott kapcsolatok számáról: Az átjárók termékváltozatai.

Milyen ügyfél operációs rendszereket használhatok pont–hely kapcsolattal?

A következő ügyféloldali operációs rendszerek támogatottak:

- Windows Server 2008 R2 (csak 64 bites)

- Windows 8.1 (32 bites és 64 bites)

- Windows Server 2012 (csak 64 bites)

- Windows Server 2012 R2 (csak 64 bites)

- Windows Server 2016 (csak 64 bites)

- Windows Server 2019 (csak 64 bites)

- Windows Server 2022 (csak 64 bites)

- Windows 10

- Windows 11

- macOS 10.11-es vagy újabb verzió

- Linux (StrongSwan)

- iOS

Át tudok haladni a proxykon és a tűzfalakon pont–hely képesség használatával?

Azure-támogatás háromféle pont–hely VPN-lehetőséget kínál:

Secure Socket Tunneling Protocol (SSTP). Az SSTP a Microsoft jogvédett, SSL-alapú megoldása, amely képes átjutni a tűzfalakon, mivel a legtöbb tűzfal nyitva hagyja az SSL által használt 443-as kimenő TCP-portot.

OpenVPN. Az OpenVPN egy SSL-alapú megoldás, amely képes átjutni a tűzfalakon, mivel a legtöbb tűzfal nyitva hagyja az SSL által használt 443-as kimenő TCP-portot.

IKEv2 VPN. Az IKEv2 VPN egy szabványalapú IPsec VPN-megoldás, amely az 500-ban és 4500-ban kimenő UDP-portot és az 50-ös IP-protokollt használja. A tűzfalak nem mindig nyitják meg ezeket a portokat, így előfordulhat, hogy az IKEv2 VPN nem képes a proxyk és tűzfalak közötti forgalomra.

Ha újraindítok egy pont–hely típusú ügyfélszámítógépet, a VPN automatikusan újracsatlakozik?

Az automatikus újracsatlakozás a használt ügyfél függvénye. A Windows az Always On VPN-ügyfél funkció konfigurálásával támogatja az automatikus újracsatlakozást.

Támogatja a pont–hely közötti DDNS-t a VPN-ügyfeleken?

A pont–hely VPN-ek jelenleg nem támogatják a DDNS-t.

Létezhetnek helyek közötti és pont–hely konfigurációk ugyanazon a virtuális hálózaton?

Igen. A Resource Manager-alapú üzemi modell esetén az átjáróhoz RouteBased (útvonalalapú) VPN-típust kell használni. A klasszikus üzemi modellhez dinamikus átjáróra van szükség. Nem támogatjuk a pont–hely beállítást statikus útválasztású VPN-átjárókhoz vagy PolicyBased VPN-átjárókhoz.

Konfigurálhatok egy pont–hely típusú ügyfelet úgy, hogy egyszerre több virtuális hálózati átjáróhoz csatlakozzanak?

A használt VPN-ügyfélszoftvertől függően előfordulhat, hogy több virtuális hálózati átjáróhoz is csatlakozhat, feltéve, hogy a csatlakoztatott virtuális hálózatok nem rendelkeznek egymásnak ütköző címterekkel, vagy a hálózat az ügyféllel csatlakozik. Bár az Azure VPN-ügyfél számos VPN-kapcsolatot támogat, egy adott időpontban csak egy kapcsolat lehet aktív.

Konfigurálhatok pont–hely típusú ügyfelet úgy, hogy egyszerre több virtuális hálózathoz csatlakozzanak?

Igen, a más virtuális hálózatokkal társviszonyban lévő virtuális hálózatokon üzembe helyezett virtuális hálózati átjárók pont–hely típusú ügyfélkapcsolatai más társhálózatokhoz is hozzáférhetnek. A pont–hely ügyfelek csatlakozhatnak a társhálózatokhoz mindaddig, amíg a társviszonyban lévő virtuális hálózatok a UseRemoteGateway/AllowGatewayTransit funkciókat használják. További információ: Tudnivalók a pont–hely útválasztásról.

Mennyi átviteli sebességre számíthatok helyek közötti vagy pont–hely kapcsolatokon keresztül?

Az átviteli sebesség fenntartása nehéz a VPN-alagutakban. Az IPsec és az SSTP erős titkosítást használó VPN-protokoll. Az átviteli sebességet emellett a késés, valamint a helyszín és az internet közötti sávszélesség is korlátozza. A csak IKEv2 pont–hely VPN-kapcsolatokkal rendelkező VPN-átjárók esetében a várható teljes átviteli sebesség az átjáró termékváltozatától függ. Az átviteli sebességekkel kapcsolatos további információkért lásd: Az átjárók termékváltozatai.

Használhatok olyan szoftveres VPN-ügyfelet, amely támogatja az SSTP-t és/vagy az IKEv2-t?

Szám Az SSTP esetében csak a Windows natív VPN-ügyfele, az IKEv2 esetében pedig csak a Mac natív VPN-ügyfele használható. Az OpenVPN-ügyféllel azonban az összes platformon csatlakozhat az OpenVPN-protokollon keresztül. Tekintse meg a támogatott ügyfél operációs rendszerek listáját.

Módosíthatom a pont–hely kapcsolat hitelesítési típusát?

Igen. A portálon lépjen a VPN Gateway –> Pont–hely konfiguráció lapra . Hitelesítési típus esetén válassza ki a használni kívánt hitelesítési típusokat. A hitelesítési típus módosítása után előfordulhat, hogy az aktuális ügyfelek csak akkor tudnak csatlakozni, ha új VPN-ügyfélkonfigurációs profilt hoztak létre, töltöttek le és alkalmaztak az egyes VPN-ügyfelekre.

Mikor kell létrehoznom egy új VPN-ügyfélprofil konfigurációs csomagot?

Amikor módosítja a P2S VPN-átjáró konfigurációs beállításait, például alagúttípust ad hozzá, vagy módosít egy hitelesítési típust, létre kell hoznia egy új VPN-ügyfélprofil konfigurációs csomagot. Az új csomag tartalmazza azokat a frissített beállításokat, amelyekre a VPN-ügyfeleknek szükségük van a P2S-átjáróhoz való megfelelő csatlakozáshoz. A csomag létrehozása után a fájlokban található beállításokat használva frissítse a VPN-ügyfeleket.

Támogatja az Azure az IKEv2 VPN használatát Windows rendszeren?

Az IKEv2 Windows 10 és Server 2016 rendszeren támogatott. Ahhoz azonban, hogy az IKEv2 bizonyos operációsrendszer-verziókban használható legyen, telepítenie kell a frissítéseket, és helyileg be kell állítania egy beállításkulcs-értéket. A Windows 10 előtti operációsrendszer-verziók nem támogatottak, és csak SSTP- vagy OpenVPN-protokollt® használhatnak.

Feljegyzés

A Windows operációs rendszer a Windows 10 1709-es és a Windows Server 2016 1607-es verziójánál újabb buildeket készít, ezek a lépések nem szükségesek.

A Windows 10 vagy a Server 2016 előkészítése az IKEv2 használatára:

Telepítse a frissítést az operációs rendszer verziója alapján:

Operációs rendszer verziója Dátum Szám/hivatkozás Windows Server 2016

Windows 10, 1607-es verzió2018. január 17. KB4057142 Windows 10, 1703-as verzió 2018. január 17. KB4057144 Windows 10, 1709-es verzió 2018. március 22. KB4089848 Adja meg a beállításkulcs értékét. Hozza létre a „HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\RasMan\ IKEv2\DisableCertReqPayload” REG_DWORD kulcsot a beállításjegyzékben, vagy állítsa az értékét 1-re.

Mi az IKEv2 forgalomválasztó korlátja a pont–hely kapcsolatok esetében?

A Windows 10 2004-es (2021. szeptemberi kiadású) verziója 255-re növelte a forgalomválasztó korlátját. Az ennél korábbi Windows-verziók forgalomválasztó korlátja 25.

A Windows forgalomválasztóinak korlátja határozza meg a virtuális hálózat címtereinek maximális számát, valamint a helyi hálózatok, a virtuális hálózatok közötti kapcsolatok és az átjáróhoz csatlakoztatott társhálózatok maximális összegét. A Windows-alapú pont–hely ügyfelek nem fognak csatlakozni az IKEv2-en keresztül, ha túllépik ezt a korlátot.

Mi az OpenVPN forgalomválasztó korlátja a pont–hely kapcsolatokhoz?

Az OpenVPN forgalomválasztóinak korlátja 1000 útvonal.

Mi történik, ha az SSTP-t és az IKEv2-t is konfigurálom a P2S VPN-kapcsolatokhoz?

Ha az SSTP-t és az IKEv2-t is vegyes (Windows és Mac rendszerű eszközökből álló) környezetben konfigurálja, a Windows VPN-ügyfél mindig először az IKEv2-alagutat próbálja meg, de az IKEv2-kapcsolat sikertelensége esetén visszaáll az SSTP-re. A MacOSX csak IKEv2-n keresztül fog csatlakozni.

Ha az átjárón engedélyezve van az SSTP és az IKEv2 is, a pont–hely címkészlet statikusan el van osztva a kettő között, így a különböző protokollokat használó ügyfelek mindkét altartomány IP-címei. Az SSTP-ügyfelek maximális száma mindig 128, még akkor is, ha a címtartomány nagyobb, mint /24, ami nagyobb számú címet eredményez az IKEv2-ügyfelek számára. Kisebb tartományok esetén a készlet egyenlően felére csökken. Előfordulhat, hogy az átjáró által használt forgalomválasztók nem tartalmazzák a pont–hely címtartomány CIDR-ét, hanem a két altartománybeli CIDR-t.

A Windows- és Mac-eszközökön kívül mely platformokhoz támogatja még az Azure a P2S VPN-t?

Azure-támogatás a Windows, Mac és Linux for P2S VPN-hez.

Már rendelkezem üzembe helyezett Azure VPN-átjáróval. Engedélyezhetem rajta a RADIUS-t és/vagy az IKEv2 VPN-t?

Igen, ha a használt átjáró termékváltozata támogatja a RADIUS-t és/vagy az IKEv2-t, engedélyezheti ezeket a funkciókat azon átjárókon, amelyeket már üzembe helyezett a PowerShell vagy az Azure Portal használatával. Az alapszintű termékváltozat nem támogatja a RADIUS-t vagy az IKEv2-t.

Hogyan távolíthatom el egy pont–hely kapcsolat konfigurációját?

Egy pont–hely konfiguráció eltávolítható az Azure CLI és a PowerShell használatával, a következő parancsok segítségével:

Azure PowerShell

$gw=Get-AzVirtualNetworkGateway -name <gateway-name>`

$gw.VPNClientConfiguration = $null`

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $gw`

Azure CLI

az network vnet-gateway update --name <gateway-name> --resource-group <resource-group name> --remove "vpnClientConfiguration"

Minden Azure VPN Gateway termékváltozaton támogatott a RADIUS-hitelesítés?

A RADIUS-hitelesítés az alapszintű termékváltozat kivételével minden termékváltozat esetében támogatott.

Régebbi termékváltozatok esetén a RADIUS-hitelesítés a standard és a nagy teljesítményű termékváltozatokon támogatott. Az alapszintű átjáró termékváltozata nem támogatja.

A klasszikus üzemi modell támogatja a RADIUS-hitelesítést?

Szám A RADIUS-hitelesítés a klasszikus üzemi modell esetében nem támogatott.

Mi a RADIUS-kiszolgálónak küldött RADIUS-kérelmek időtúllépési ideje?

A RADIUS-kérelmek 30 másodperc után időtúllépésre vannak beállítva. A felhasználó által megadott időtúllépési értékek ma nem támogatottak.

Támogatottak a külső RADIUS-kiszolgálók?

Igen, a külső RADIUS-kiszolgálók támogatottak.

Milyen kapcsolati követelményei vannak annak, hogy az Azure-átjáró biztosan elérjen egy helyszíni RADIUS-kiszolgálót?

Helyek közötti VPN-kapcsolatra van szükség a helyszíni helyhez, a megfelelő útvonalakkal.

Lehetséges-e a helyszíni RADIUS-kiszolgáló felé (az Azure VPN-átjáróról) irányuló adatforgalmat egy ExpressRoute-kapcsolaton keresztül irányítani?

Szám Csak helyek közötti kapcsolaton keresztül irányítható át.

Változik a RADIUS-hitelesítés használatakor a támogatott SSTP-kapcsolatok száma? Legfeljebb hány SSTP- vagy IKEv2-kapcsolat támogatott?

A RADIUS-hitelesítéssel rendelkező átjárókon támogatott SSTP-kapcsolatok maximális száma nem változik. Az SSTP esetében továbbra is 128, de az IKEv2 átjáró termékváltozatától függ. További információ a támogatott kapcsolatok számáról: Az átjárók termékváltozatai.

Mi a különbség a tanúsítványhitelesítés RADIUS-kiszolgálóval történő használata és az Azure natív tanúsítványhitelesítés használata (megbízható tanúsítvány Azure-ba való feltöltésével)?

A RADIUS tanúsítványalapú hitelesítése esetén a hitelesítési kérelem egy RADIUS-kiszolgálóra lesz továbbítva, amely a tényleges tanúsítványhitelesítést végzi. Ez a lehetőség egy olyan tanúsítványhitelesítő infrastruktúrával való integrációkor hasznos, amellyel a RADIUS révén már rendelkezik.

Ha az Azure használatával hitelesíti a tanúsítványokat, akkor az Azure VPN-átjáró végzi a tanúsítványok ellenőrzését. Ehhez fel kell tölteni az átjáróra a tanúsítvány nyilvános kulcsát. Megadhat egy listát a visszavont tanúsítványokról is, amelyek számára nem engedélyezett a kapcsolódás.

Támogatja a Radius-hitelesítés a hálózati házirend-kiszolgáló (NPS) integrációját a többtényezős hitelesítéshez (MFA)?

Ha az MFA szövegalapú (SMS, mobilalkalmazás-ellenőrzési kód stb.), és megköveteli a felhasználótól, hogy írjon be egy kódot vagy szöveget a VPN-ügyfél felhasználói felületén, a hitelesítés nem fog sikerülni, és nem támogatott forgatókönyv. Lásd: Azure VPN Gateway RADIUS-hitelesítés integrálása NPS-kiszolgálóval többtényezős hitelesítéshez

A RADIUS-hitelesítés az IKEv2 és az SSTP VPN esetében is működik?

Igen, a RADIUS-hitelesítés az IKEv2-höz és az SSTP VPN-hez is támogatott.

Működik a RADIUS-hitelesítés az OpenVPN-ügyféllel?

Az OpenVPN protokoll támogatja a RADIUS-hitelesítést.

Következő lépések

Az "OpenVPN" az OpenVPN Inc. védjegye.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: