A P2S VPN Gateway tanúsítványhitelesítés kiszolgálóbeállításainak konfigurálása – PowerShell

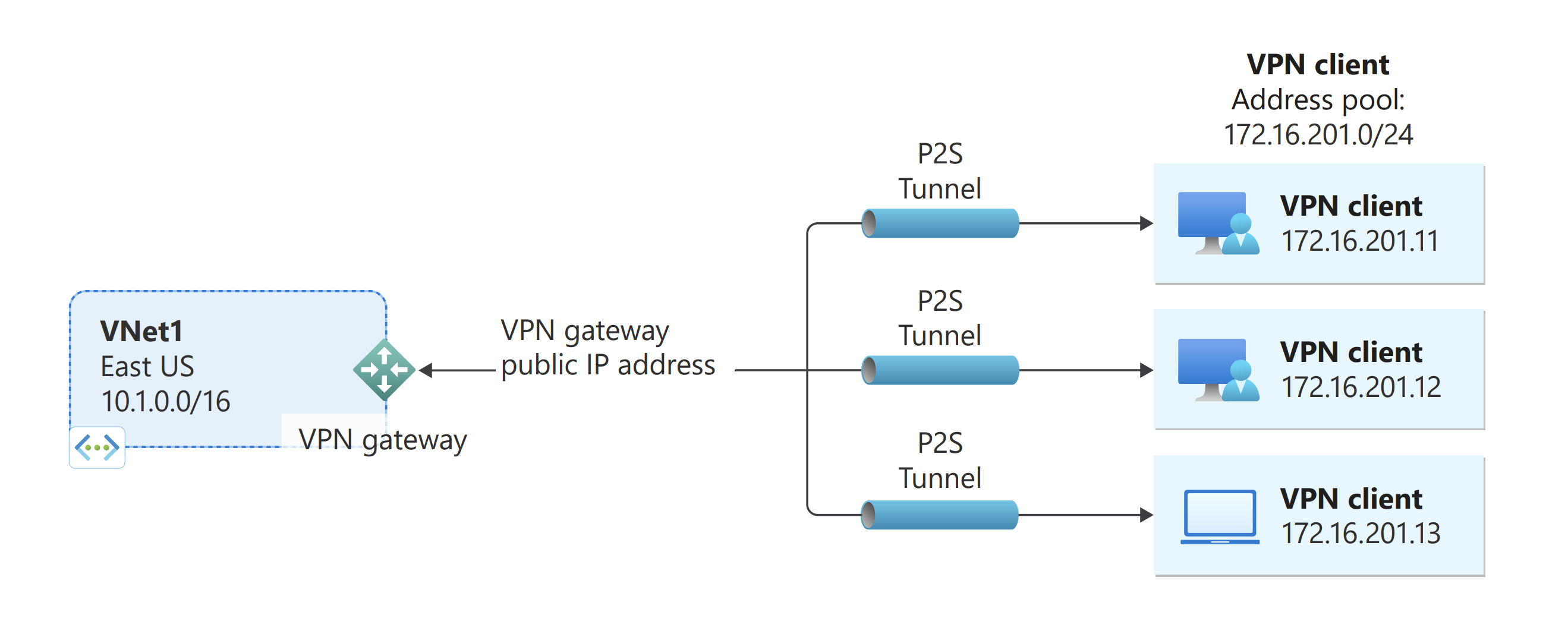

Ez a cikk segítséget nyújt egy pont–hely (P2S) VPN konfigurálásához, amely biztonságosan csatlakoztatja a Windowst, Linuxot vagy macOS-t futtató egyes ügyfeleket egy Azure-beli virtuális hálózathoz (VNet) az Azure PowerShell használatával. Ez a cikk alapvető PowerShell-konfigurációs lépéseket tartalmaz. Az ilyen típusú P2S VPN létrehozásával kapcsolatos átfogóbb információkért tekintse meg az Azure Portal pont–hely VPN konfigurálása az Azure Portal használatával című cikkét.

A P2S VPN-kapcsolatok akkor hasznosak, ha távoli helyről szeretne csatlakozni a virtuális hálózathoz, például ha otthonról vagy konferenciáról távmunkát folytat. Pont–hely kapcsolatot is használhat helyek közötti VPN helyett, ha csak néhány ügyfelet szeretne egy virtuális hálózathoz csatlakoztatni. A P2S-kapcsolatokhoz nincs szükség VPN-eszközre vagy nyilvános IP-címre. Pont–hely kapcsolat esetén SSTP (Secure Socket Tunneling Protocol) vagy IKEv2-protokoll használatával jön létre a VPN-kapcsolat.

A P2S VPN-ről további információt a P2S VPN-ről szóló cikkben talál.

A P2S Azure-tanúsítványhitelesítési kapcsolatok a következő elemeket használják, amelyeket ebben a gyakorlatban konfigurál:

- Útvonalalapú VPN-átjáró (nem szabályzatalapú). A VPN-típussal kapcsolatos további információkért lásd a VPN Gateway beállításait.

- A nyilvános kulcs (.cer fájl) egy főtanúsítványhoz, amely az Azure-ba van feltöltve. A tanúsítvány feltöltése után megbízható tanúsítványnak számít, és hitelesítésre használják.

- A főtanúsítványból létrejött ügyféltanúsítvány, amely a virtuális hálózathoz csatlakozó egyes ügyfélszámítógépekre telepített ügyféltanúsítvány. A rendszer ezt a tanúsítványt használja ügyfélhitelesítéshez.

- VPN-ügyfél konfigurációs fájljai. A VPN-ügyfél a VPN-ügyfél konfigurációs fájljaival van konfigurálva. Ezek a fájlok tartalmazzák az ügyfélnek a virtuális hálózathoz való csatlakozáshoz szükséges információkat. Minden csatlakozó ügyfelet a konfigurációs fájlokban szereplő beállításokkal kell konfigurálni.

Előfeltételek

Győződjön meg arról, hogy rendelkezik Azure-előfizetéssel. Ha még nincs Azure-előfizetése, aktiválhatja MSDN-előfizetői előnyeit, vagy regisztrálhat egy ingyenes fiókot.

Azure PowerShell

Használhatja az Azure Cloud Shellt, vagy helyileg futtathatja a PowerShellt. További információt az Azure PowerShell telepítésével és konfigurálásával foglalkozó témakörben talál.

A cikk számos lépése használhatja az Azure Cloud Shellt. A Cloud Shell használatával azonban nem hozhat létre tanúsítványokat. Emellett a főtanúsítvány nyilvános kulcsának feltöltéséhez helyileg vagy az Azure Portalon kell használnia az Azure PowerShellt.

A következőhöz hasonló figyelmeztetések jelenhetnek meg: "A parancsmag kimeneti objektumtípusa egy későbbi kiadásban módosul". Ez a várt viselkedés, és nyugodtan figyelmen kívül hagyhatja ezeket a figyelmeztetéseket.

Bejelentkezés

Ha Az Azure Cloud Shellt használja, a rendszer automatikusan arra utasítja, hogy jelentkezzen be a fiókjába a CloudShell megnyitása után. Nem kell futtatnia Connect-AzAccount. Miután bejelentkezett, szükség esetén az előfizetéseket továbbra is módosíthatja az és Select-AzSubscriptiona használatávalGet-AzSubscription.

Ha helyileg futtatja a PowerShellt, nyissa meg a PowerShell-konzolt emelt szintű jogosultságokkal, és csatlakozzon az Azure-fiókjához. A Connect-AzAccount parancsmag hitelesítő adatokat kér. A hitelesítés után letölti a fiók beállításait, hogy azok elérhetők legyenek az Azure PowerShellben. Az előfizetést a következővel Get-AzSubscription módosíthatja: és Select-AzSubscription -SubscriptionName "Name of subscription".

Virtuális hálózat létrehozása

Hozzon létre egy erőforráscsoportot a New-AzResourceGroup használatával.

New-AzResourceGroup -Name "TestRG1" -Location "EastUS"Hozza létre a virtuális hálózatot a New-AzVirtualNetwork használatával.

$vnet = New-AzVirtualNetwork ` -ResourceGroupName "TestRG1" ` -Location "EastUS" ` -Name "VNet1" ` -AddressPrefix 10.1.0.0/16Alhálózatok létrehozása a New-AzVirtualNetworkSubnetConfig használatával a következő névvel: FrontEnd és GatewaySubnet (az átjáró alhálózatának GatewaySubnetnek kell lennie).

$subnetConfigFrontend = Add-AzVirtualNetworkSubnetConfig ` -Name Frontend ` -AddressPrefix 10.1.0.0/24 ` -VirtualNetwork $vnet $subnetConfigGW = Add-AzVirtualNetworkSubnetConfig ` -Name GatewaySubnet ` -AddressPrefix 10.1.255.0/27 ` -VirtualNetwork $vnetÍrja be az alhálózat-konfigurációkat a virtuális hálózatba a Set-AzVirtualNetwork használatával, amely létrehozza az alhálózatokat a virtuális hálózaton:

$vnet | Set-AzVirtualNetwork

A VPN-átjáró létrehozása

Nyilvános IP-cím kérése

Egy VPN Gateway-nek rendelkeznie kell nyilvános IP-címmel. Először az IP-cím típusú erőforrást kell kérnie, majd hivatkoznia kell arra, amikor létrehozza a virtuális hálózati átjárót. Az IP-cím statikusan van hozzárendelve az erőforráshoz a VPN-átjáró létrehozásakor. A nyilvános IP-cím kizárólag abban az esetben változik, ha az átjárót törli, majd újra létrehozza. Nem módosul átméretezés, alaphelyzetbe állítás, illetve a VPN Gateway belső karbantartása/frissítése során.

Kérjen nyilvános IP-címet a VPN-átjáróhoz a New-AzPublicIpAddress használatával.

$gwpip = New-AzPublicIpAddress -Name "GatewayIP" -ResourceGroupName "TestRG1" -Location "EastUS" -AllocationMethod Static -Sku StandardHozza létre az átjáró IP-címkonfigurációját a New-AzVirtualNetworkGatewayIpConfig használatával. Erre a konfigurációra a VPN-átjáró létrehozásakor hivatkozunk.

$vnet = Get-AzVirtualNetwork -Name "VNet1" -ResourceGroupName "TestRG1" $gwsubnet = Get-AzVirtualNetworkSubnetConfig -Name 'GatewaySubnet' -VirtualNetwork $vnet $gwipconfig = New-AzVirtualNetworkGatewayIpConfig -Name gwipconfig1 -SubnetId $gwsubnet.Id -PublicIpAddressId $gwpip.Id

A VPN-átjáró létrehozása

Ebben a lépésben konfigurálja és létrehozza a virtuális hálózati átjárót a virtuális hálózathoz. A hitelesítésről és az alagúttípusról további információt a jelen cikk Azure Portal-verziójában található alagút- és hitelesítési típus megadása című témakörben talál.

- A -GatewayType csak Vpn lehet, a -VpnType pedig csak RouteBased lehet.

- A -VpnClientProtocol paraméterrel adhatja meg az engedélyezni kívánt alagutak típusát. Az alagút beállításai az OpenVPN, az SSTP és az IKEv2. Engedélyezheti az egyiket vagy bármely támogatott kombinációt. Ha több típust szeretne engedélyezni, adja meg a neveket vesszővel elválasztva. Az OpenVPN és az SSTP nem engedélyezhető együtt. Az androidos és linuxos strongSwan-ügyfél, valamint az iOS és macOS rendszeren futó natív IKEv2 VPN-ügyfél csak az IKEv2 alagutat használja a csatlakozáshoz. A Windows-ügyfél először az IKEv2-vel próbálkozik, majd ha azzal nem sikerült, visszavált SSTP-re. Az OpenVPN-ügyféllel csatlakozhat az OpenVPN-alagúttípushoz.

- Az "Alapszintű" virtuális hálózati átjáró termékváltozata nem támogatja az IKEv2, az OpenVPN vagy a RADIUS-hitelesítést. Ha Azt tervezi, hogy Mac-ügyfelek csatlakoznak a virtuális hálózathoz, ne használja az alapszintű termékváltozatot.

- A VPN-átjárók létrehozása a kiválasztott átjáró termékváltozatától függően akár 45 percet is igénybe vehet.

Hozza létre a virtuális hálózati átjárót a "Vpn" átjárótípussal a New-AzVirtualNetworkGateway használatával.

Ebben a példában a VpnGw2 2. generációs termékváltozatot használjuk. Ha a GatewaySKU értékével kapcsolatos ValidateSet-hibák jelennek meg, és ezeket a parancsokat helyileg futtatja, ellenőrizze, hogy telepítette-e a PowerShell-parancsmagok legújabb verzióját. A legújabb verzió tartalmazza a legújabb átjáró termékváltozatainak új érvényesített értékeit.

New-AzVirtualNetworkGateway -Name "VNet1GW" -ResourceGroupName "TestRG1" ` -Location "EastUS" -IpConfigurations $gwipconfig -GatewayType Vpn ` -VpnType RouteBased -EnableBgp $false -GatewaySku VpnGw2 -VpnGatewayGeneration "Generation2" -VpnClientProtocol IkeV2,OpenVPNAz átjáró létrehozása után az alábbi példában tekintheti meg.

Get-AzVirtualNetworkGateway -Name VNet1GW -ResourceGroup TestRG1

A VPN-ügyfélcímkészlet hozzáadása

Miután befejeződött a VPN-átjáró létrehozása, hozzáadhatja a VPN-ügyfélcímkészletet. A VPN-ügyfélcímkészlet az a tartomány, amelyből a VPN-ügyfelek IP-címet kapnak csatlakozáskor. Olyan magánhálózati IP-címtartományt használjon, amely nem fedi át a helyszíni helyet, ahonnan csatlakozik, vagy azzal a virtuális hálózattal, amelyhez csatlakozni szeretne.

Deklarálja a következő változókat:

$VNetName = "VNet1" $VPNClientAddressPool = "172.16.201.0/24" $RG = "TestRG1" $Location = "EastUS" $GWName = "VNet1GW"Adja hozzá a VPN-ügyfélcímkészletet:

$Gateway = Get-AzVirtualNetworkGateway -ResourceGroupName $RG -Name $GWName Set-AzVirtualNetworkGateway -VirtualNetworkGateway $Gateway -VpnClientAddressPool $VPNClientAddressPool

Tanúsítványok előállítása

Fontos

Az Azure Cloud Shell használatával nem hozhat létre tanúsítványokat. Az ebben a szakaszban ismertetett módszerek egyikét kell használnia. Ha a PowerShellt szeretné használni, helyileg kell telepítenie.

Az Azure tanúsítványokkal hitelesíti a VPN-ügyfeleket a P2S VPN-ek esetében. A főtanúsítvány nyilvánoskulcs-adatait feltölti az Azure-ba. A nyilvános kulcs ezután megbízhatónak minősül. Az ügyféltanúsítványokat a megbízható főtanúsítványból kell létrehozni, majd telepíteni kell az összes számítógépen a Certificates-Current User/Personal tanúsítványtárolóban. A tanúsítványt a rendszer az ügyfél hitelesítésére használja, amikor az a virtuális hálózathoz próbál csatlakozni.

Önaláírt tanúsítványok használata esetén azokat megadott paraméterekkel kell létrehozni. Önaláírt tanúsítványt a Windows 10-et vagy újabb rendszert futtató Windows rendszerű számítógépekhez készült PowerShell-lel hozhat létre. Ha nem Windows 10-et vagy újabb verziót futtat, használja helyette a MakeCertet .

Fontos, hogy az önaláírt legfelső szintű tanúsítványok és az ügyféltanúsítványok generálása során lépésről lépésre betartsa ezeket az utasításokat. Ellenkező esetben a létrehozott tanúsítványok nem lesznek kompatibilisek a P2S-kapcsolatokkal, és csatlakozási hibát kap.

Főtanúsítvány

-

Szerezze be a főtanúsítványhoz tartozó .cer fájlt. Használhat egy vállalati megoldással létrehozott főtanúsítványt (ajánlott), vagy létrehozhat egy önaláírt tanúsítványt. A főtanúsítvány létrehozása után exportálja a nyilvános tanúsítvány adatait (nem a titkos kulcsot) Base64 kódolású X.509-.cer fájlként. Ezt a fájlt később feltöltheti az Azure-ba.

Vállalati tanúsítvány: Ha vállalati megoldást használ, használhatja a meglévő tanúsítványláncot. Szerezze be a használni kívánt főtanúsítványhoz tartozó .cer fájlt.

Önaláírt főtanúsítvány: Ha nem vállalati tanúsítványmegoldást használ, hozzon létre egy önaláírt főtanúsítványt. Ellenkező esetben a létrehozott tanúsítványok nem lesznek kompatibilisek a P2S-kapcsolatokkal, és az ügyfelek csatlakozási hibát kapnak, amikor megpróbálnak csatlakozni. Használhatja az Azure PowerShellt, a MakeCertet vagy az OpenSSL-t. A következő cikkekben szereplő lépések bemutatják, hogyan hozhat létre kompatibilis önaláírt főtanúsítványt:

- PowerShell-utasítások a Windows 10-hez vagy újabb verziókhoz: Ezekhez az utasításokhoz a PowerShellre van szükség Windows 10 vagy újabb rendszert futtató számítógépen. A főtanúsítványból létrehozott ügyféltanúsítványok bármely támogatott P2S-ügyfélen telepíthetőek.

- MakeCert-utasítások: Ha nem fér hozzá Windows 10-et vagy újabb rendszert futtató számítógéphez, a MakeCert használatával hozhat létre tanúsítványokat. Bár a MakeCert elavult, továbbra is használhatja tanúsítványok létrehozásához. A főtanúsítványból létrehozott ügyféltanúsítványok bármely támogatott P2S-ügyfélre telepíthetők.

- Linux – OpenSSL-utasítások

- Linux – strongSwan utasítások

A főtanúsítvány létrehozása után exportálja a nyilvános tanúsítvány adatait (nem a titkos kulcsot) Base64 kódolású X.509 .cer fájlként.

Ügyféltanúsítvány

-

A pont–hely kapcsolattal rendelkező virtuális hálózathoz csatlakozó összes ügyfélszámítógépen telepítve kell lennie egy ügyféltanúsítványnak. A főtanúsítványból hozza létre, és minden ügyfélszámítógépen telepíti. Ha nem telepít érvényes ügyféltanúsítványt, a hitelesítés sikertelen lesz, amikor az ügyfél megpróbál csatlakozni a virtuális hálózathoz.

Létrehozhat egy egyedi tanúsítványt minden ügyfél számára, vagy használhatja ugyanazt a tanúsítványt több ügyfélhez is. Az egyedi ügyféltanúsítványok előállításának előnye az, hogy visszavonhat egyetlen tanúsítványt is. Ellenkező esetben, ha több ügyfél ugyanazt az ügyféltanúsítványt használja a hitelesítéshez, és ön visszavonja azt, új tanúsítványokat kell létrehoznia és telepítenie minden olyan ügyfélhez, amely ezt a tanúsítványt használja.

Ügyféltanúsítványokat az alábbi módszerekkel hozhat létre:

Vállalati tanúsítvány:

Ha vállalati tanúsítványmegoldást használ, hozzon létre egy általános névérték formátumú ügyféltanúsítványt name@yourdomain.com. Ezt a formátumot használja a tartománynév\felhasználónév formátum helyett.

Győződjön meg arról, hogy az ügyféltanúsítvány olyan felhasználói tanúsítványsablonon alapul, amelynek ügyfél-hitelesítése a felhasználói lista első elemeként szerepel. Ellenőrizze a tanúsítványt, ha duplán kattint rá, és megtekinti a Bővített kulcshasználatot a Részletek lapon.

Önaláírt főtanúsítvány: Kövesse az alábbi P2S-tanúsítványcikkek egyikének lépéseit, hogy a létrehozott ügyféltanúsítványok kompatibilisek legyenek a P2S-kapcsolatokkal.

Ha önaláírt főtanúsítványból hoz létre ügyféltanúsítványt, az automatikusan telepítve lesz a létrehozáshoz használt számítógépen. Ha egy ügyféltanúsítványt egy másik ügyfélszámítógépre szeretne telepíteni, exportálja .pfx fájlként, a teljes tanúsítványlánccal együtt. Ezzel létrehoz egy .pfx fájlt, amely tartalmazza az ügyfél hitelesítéséhez szükséges főtanúsítvány-adatokat.

Az ezekben a cikkekben ismertetett lépések létrehoznak egy kompatibilis ügyféltanúsítványt, amelyet aztán exportálhat és terjeszthet.

Windows 10 vagy újabb PowerShell-utasítások: Ezekhez az utasításokhoz Windows 10 vagy újabb, a PowerShell pedig tanúsítványok létrehozásához szükséges. A létrehozott tanúsítványok bármely támogatott P2S-ügyfélre telepíthetők.

MakeCert-utasítások: A MakeCert használata, ha nincs hozzáférése Windows 10 vagy újabb rendszerű számítógépekhez tanúsítványok létrehozásához. Bár a MakeCert elavult, továbbra is használhatja tanúsítványok létrehozásához. A létrehozott tanúsítványokat bármely támogatott P2S-ügyfélre telepítheti.

Linux: Lásd : strongSwan vagy OpenSSL utasítások.

Az ügyféltanúsítvány létrehozása után exportálja azt. Minden ügyfélszámítógéphez ügyféltanúsítvány szükséges a csatlakozáshoz és a hitelesítéshez.

Főtanúsítvány nyilvános kulcsának adatainak feltöltése

Ellenőrizze, hogy a VPN-átjáró létrehozása befejeződött-e. Ha befejeződött, töltse fel a megbízható főtanúsítványhoz tartozó .cer fájlt (amely a nyilvános kulcsot tartalmazza) az Azure-ba. Miután feltöltött egy .cer fájlt, az Azure képes hitelesíteni azokat az ügyfeleket, amelyek telepítették a megbízható főtanúsítványból létrehozott ügyféltanúsítványt. Szükség szerint később további megbízhatófőtanúsítvány-fájlokat is feltölthet (legfeljebb 20-at).

Feljegyzés

A .cer fájl nem tölthető fel az Azure Cloud Shell használatával. Használhatja a PowerShellt helyileg a számítógépen, vagy használhatja az Azure Portal lépéseit.

Deklarálja a tanúsítványnév változóját, és cserélje le az értékeket a saját értékeire.

$P2SRootCertName = "P2SRootCert.cer"Helyettesítse a fájl elérési útját a sajátjával, majd futtassa a parancsmagokat.

$filePathForCert = "C:\cert\P2SRootCert.cer" $cert = new-object System.Security.Cryptography.X509Certificates.X509Certificate2($filePathForCert) $CertBase64 = [system.convert]::ToBase64String($cert.RawData)Töltse fel a nyilvánoskulcs-adatokat az Azure-ba. A tanúsítványadatok feltöltése után az Azure megbízható főtanúsítványnak tekinti. Feltöltéskor győződjön meg arról, hogy a PowerShellt helyileg futtatja a számítógépén, vagy ehelyett használhatja az Azure Portal lépéseit. Amikor a feltöltés befejeződött, megjelenik egy PowerShell-visszatérés, amelyen a PublicCertData látható. A tanúsítványfeltöltési folyamat körülbelül 10 percet vesz igénybe.

Add-AzVpnClientRootCertificate -VpnClientRootCertificateName $P2SRootCertName -VirtualNetworkGatewayname "VNet1GW" -ResourceGroupName "TestRG1" -PublicCertData $CertBase64

Exportált ügyféltanúsítvány telepítése

Az alábbi lépések segítenek a Windows-ügyfélen való telepítésben. További ügyfelek és további információk: Ügyféltanúsítvány telepítése.

- Az ügyféltanúsítvány exportálása után keresse meg és másolja a .pfx fájlt az ügyfélszámítógépre.

- Az ügyfélszámítógépen kattintson duplán a .pfx fájlra annak telepítéséhez. Hagyja meg az Áruház helyét aktuális felhasználóként, majd válassza a Tovább gombot.

- A Fájl importálása lapon nem kell semmit módosítania. Válassza a Tovább lehetőséget.

- A Titkos kulcsok védelme lapon adja meg a tanúsítvány jelszavát, vagy ellenőrizze, hogy a rendszerbiztonsági tag helyes-e, majd válassza a Tovább gombot.

- A Tanúsítványtároló lapon hagyja meg az alapértelmezett helyet, majd válassza a Tovább gombot.

- Válassza a Befejezés lehetőséget. A tanúsítvány telepítésére vonatkozó biztonsági figyelmeztetésben válassza az Igen lehetőséget. A biztonsági figyelmeztetéshez kényelmesen kiválaszthatja az "Igen" lehetőséget, mert létrehozta a tanúsítványt.

- A rendszer ezután sikeresen importálja a tanúsítványt.

Győződjön meg arról, hogy az ügyféltanúsítványt .pfx fájlként exportálta a teljes tanúsítványlánccal együtt (ez az alapértelmezett beállítás). Egyéb esetben a főtanúsítvány adatai nem lesznek jelen az ügyfélszámítógépen, és az ügyfél nem fogja tudni megfelelően elvégezni a hitelesítést.

A VPN-ügyfélprofil konfigurációs csomagjának létrehozása és letöltése

Minden VPN-ügyfél a létrehozott és letöltött VPN-ügyfélprofil-konfigurációs csomag fájljaival van konfigurálva. A konfigurációs csomag a létrehozott VPN-átjáróra vonatkozó beállításokat tartalmaz. Ha módosítja az átjárót, például módosít egy alagúttípust, tanúsítványt vagy hitelesítési típust, létre kell hoznia egy másik VPN-ügyfélprofil-konfigurációs csomagot, és telepítenie kell az egyes ügyfelekre. Ellenkező esetben előfordulhat, hogy a VPN-ügyfelek nem tudnak csatlakozni.

VPN-ügyfélkonfigurációs fájlok létrehozásakor a "-AuthenticationMethod" értéke "EapTls". Hozza létre a VPN-ügyfél konfigurációs fájljait a következő paranccsal:

$profile=New-AzVpnClientConfiguration -ResourceGroupName "TestRG" -Name "VNet1GW" -AuthenticationMethod "EapTls"

$profile.VPNProfileSASUrl

Másolja az URL-címet a böngészőbe a zip-fájl letöltéséhez.

VPN-ügyfelek konfigurálása és csatlakozás az Azure-hoz

A VPN-ügyfelek konfigurálására és az Azure-hoz való csatlakozásra vonatkozó lépésekért tekintse meg az alábbi cikkeket:

| Hitelesítés | Alagúttípus | Ügyfél operációs rendszere | VPN-ügyfél |

|---|---|---|---|

| Tanúsítvány | |||

| IKEv2, SSTP | Windows | Natív VPN-ügyfél | |

| IKEv2 | macOS | Natív VPN-ügyfél | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Windows | Azure VPN-ügyfél OpenVPN-ügyfél |

|

| OpenVPN | macOS | OpenVPN-ügyfél | |

| OpenVPN | iOS | OpenVPN-ügyfél | |

| OpenVPN | Linux | Azure VPN-ügyfél OpenVPN-ügyfél |

|

| Microsoft Entra ID | |||

| OpenVPN | Windows | Azure VPN-ügyfél | |

| OpenVPN | macOS | Azure VPN-ügyfél | |

| OpenVPN | Linux | Azure VPN-ügyfél |

Kapcsolat ellenőrzése

Ezek az utasítások Windows-ügyfelekre érvényesek.

Annak ellenőrzéséhez, hogy a VPN-kapcsolat aktív-e, nyisson meg egy rendszergazda jogú parancssort, és futtassa az ipconfig/all parancsot.

Tekintse meg az eredményeket. Figyelje meg, hogy a kapott IP-cím a konfigurációban megadott P2S VPN-ügyfélcímkészlet egyik címe. Az eredmények az alábbi példához hasonlóak:

PPP adapter VNet1: Connection-specific DNS Suffix .: Description.....................: VNet1 Physical Address................: DHCP Enabled....................: No Autoconfiguration Enabled.......: Yes IPv4 Address....................: 172.16.201.13(Preferred) Subnet Mask.....................: 255.255.255.255 Default Gateway.................: NetBIOS over Tcpip..............: Enabled

Csatlakozás virtuális géphez

Ezek az utasítások Windows-ügyfelekre érvényesek.

A virtuális hálózathoz üzembe helyezett virtuális géphez távoli asztali kapcsolat létrehozásával csatlakozhat a virtuális géphez. A legjobb mód arra, hogy először ellenőrizze, hogy tud-e csatlakozni a virtuális géphez, ha egy magánhálózati IP-címet használ a számítógép neve helyett. Így teszteli, hogy tud-e csatlakozni, nem pedig azt, hogy a névfeloldás megfelelően van-e konfigurálva.

Keresse meg a magánhálózati IP-címet. A virtuális gép magánhálózati IP-címét az Azure Portalon vagy a PowerShell használatával tekintheti meg.

Azure Portal: Keresse meg a virtuális gépet az Azure Portalon. Tekintse meg a virtuális gép tulajdonságait. A magánhálózati IP-cím a listában szerepel.

PowerShell: A példában megtekintheti az erőforráscsoportok virtuális gépeinek és magánhálózati IP-címeinek listáját. Ezt a példát nem kell használat előtt módosítania.

$VMs = Get-AzVM $Nics = Get-AzNetworkInterface | Where-Object VirtualMachine -ne $null foreach ($Nic in $Nics) { $VM = $VMs | Where-Object -Property Id -eq $Nic.VirtualMachine.Id $Prv = $Nic.IpConfigurations | Select-Object -ExpandProperty PrivateIpAddress $Alloc = $Nic.IpConfigurations | Select-Object -ExpandProperty PrivateIpAllocationMethod Write-Output "$($VM.Name): $Prv,$Alloc" }

Ellenőrizze, hogy csatlakozik-e a virtuális hálózathoz.

Nyissa meg a Távoli asztali kapcsolatot a tálcán lévő keresőmezőbe az RDP vagy távoli asztali kapcsolat megadásával. Ezután válassza a Távoli asztali kapcsolat lehetőséget. A Távoli asztali kapcsolatot

mstsca PowerShellben található paranccsal is megnyithatja.Távoli asztali kapcsolat esetén adja meg a virtuális gép magánhálózati IP-címét. A Megjelenítési beállítások lehetőséget választva módosíthatja a többi beállítást, majd csatlakozhat.

Ha nem tud csatlakozni egy virtuális géphez a VPN-kapcsolaton keresztül, ellenőrizze az alábbi pontokat:

- Ellenőrizze, hogy a VPN-kapcsolat sikeresen létrejött-e.

- Ellenőrizze, hogy csatlakozik-e a virtuális gép magánhálózati IP-címéhez.

- Ha a magánhálózati IP-címmel tud csatlakozni a virtuális géphez, de nem a számítógép nevével, ellenőrizze, hogy megfelelően konfigurálta-e a DNS-t. A virtuális gépek névfeloldásáról további információt a virtuális gépek névfeloldása című témakörben talál.

Az RDP-kapcsolatokkal kapcsolatos további információkért lásd a virtuális gép távoli asztali kapcsolatainak hibaelhárításával foglalkozó cikket.

Ellenőrizze, hogy létrejött-e a VPN-ügyfél konfigurációs csomagja azután, hogy a DNS-kiszolgáló IP-címei meg lettek adva a virtuális hálózathoz. Ha frissítette a DNS-kiszolgáló IP-címeit, hozzon létre és telepítsen egy új VPN-ügyfélkonfigurációs csomagot.

Az "ipconfig" használatával ellenőrizze az Ethernet-adapterhez rendelt IPv4-címet azon a számítógépen, amelyhez csatlakozik. Ha az IP-cím a VPNClientAddressPool virtuális hálózat címtartományán belül vagy a VPNClientAddressPool címtartományában található, akkor ezt átfedésben lévő címtérnek nevezzük. Ilyen átfedés esetén a hálózati forgalom nem éri el az Azure-t, és a helyi hálózaton marad.

Főtanúsítvány hozzáadása vagy eltávolítása

A megbízható főtanúsítványokat felveheti vagy el is távolíthatja az Azure-ban. Főtanúsítvány eltávolításakor a főtanúsítványból létrehozott tanúsítvánnyal rendelkező ügyfelek nem fognak tudni hitelesítést végezni, így csatlakozni sem. Ha azt szeretné, hogy az ügyfelek hitelesítést végezhessenek és csatlakozni tudjanak, telepítenie kell egy olyan új ügyféltanúsítványt, amelyet az Azure által megbízhatónak tartott (feltöltött) főtanúsítványból hoztak létre. Ezekhez a lépésekhez a számítógépen helyileg telepített Azure PowerShell-parancsmagokra van szükség (nem az Azure Cloud Shellre). Az Azure Portalon főtanúsítványokat is hozzáadhat.

Hozzáadás:

Az Azure-ba legfeljebb 20 főtanúsítványt tölthet fel .cer fájl formájában. Az alábbi lépések segítenek a főtanúsítvány hozzáadásában.

Készítse elő a .cer fájlt feltöltésre:

$filePathForCert = "C:\cert\P2SRootCert3.cer" $cert = new-object System.Security.Cryptography.X509Certificates.X509Certificate2($filePathForCert) $CertBase64_3 = [system.convert]::ToBase64String($cert.RawData)Töltse fel a fájlt. Egyszerre csak egy fájlt tölthet fel.

Add-AzVpnClientRootCertificate -VpnClientRootCertificateName $P2SRootCertName -VirtualNetworkGatewayname "VNet1GW" -ResourceGroupName "TestRG1" -PublicCertData $CertBase64_3A tanúsítványfájl sikeres feltöltésének ellenőrzése:

Get-AzVpnClientRootCertificate -ResourceGroupName "TestRG1" ` -VirtualNetworkGatewayName "VNet1GW"

Eltávolítás:

Deklarálja a változókat. Módosítsa a példában szereplő változókat az eltávolítani kívánt tanúsítványnak megfelelően.

$GWName = "Name_of_virtual_network_gateway" $RG = "Name_of_resource_group" $P2SRootCertName2 = "ARMP2SRootCert2.cer" $MyP2SCertPubKeyBase64_2 = "MIIC/zCCAeugAwIBAgIQKazxzFjMkp9JRiX+tkTfSzAJBgUrDgMCHQUAMBgxFjAUBgNVBAMTDU15UDJTUm9vdENlcnQwHhcNMTUxMjE5MDI1MTIxWhcNMzkxMjMxMjM1OTU5WjAYMRYwFAYDVQQDEw1NeVAyU1Jvb3RDZXJ0MIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEAyjIXoWy8xE/GF1OSIvUaA0bxBjZ1PJfcXkMWsHPzvhWc2esOKrVQtgFgDz4ggAnOUFEkFaszjiHdnXv3mjzE2SpmAVIZPf2/yPWqkoHwkmrp6BpOvNVOpKxaGPOuK8+dql1xcL0eCkt69g4lxy0FGRFkBcSIgVTViS9wjuuS7LPo5+OXgyFkAY3pSDiMzQCkRGNFgw5WGMHRDAiruDQF1ciLNojAQCsDdLnI3pDYsvRW73HZEhmOqRRnJQe6VekvBYKLvnKaxUTKhFIYwuymHBB96nMFdRUKCZIiWRIy8Hc8+sQEsAML2EItAjQv4+fqgYiFdSWqnQCPf/7IZbotgQIDAQABo00wSzBJBgNVHQEEQjBAgBAkuVrWvFsCJAdK5pb/eoCNoRowGDEWMBQGA1UEAxMNTXlQMlNSb290Q2VydIIQKazxzFjMkp9JRiX+tkTfSzAJBgUrDgMCHQUAA4IBAQA223veAZEIar9N12ubNH2+HwZASNzDVNqspkPKD97TXfKHlPlIcS43TaYkTz38eVrwI6E0yDk4jAuPaKnPuPYFRj9w540SvY6PdOUwDoEqpIcAVp+b4VYwxPL6oyEQ8wnOYuoAK1hhh20lCbo8h9mMy9ofU+RP6HJ7lTqupLfXdID/XevI8tW6Dm+C/wCeV3EmIlO9KUoblD/e24zlo3YzOtbyXwTIh34T0fO/zQvUuBqZMcIPfM1cDvqcqiEFLWvWKoAnxbzckye2uk1gHO52d8AVL3mGiX8wBJkjc/pMdxrEvvCzJkltBmqxTM6XjDJALuVh16qFlqgTWCIcb7ju"Távolítsa el a tanúsítványt.

Remove-AzVpnClientRootCertificate -VpnClientRootCertificateName $P2SRootCertName2 -VirtualNetworkGatewayName $GWName -ResourceGroupName $RG -PublicCertData $MyP2SCertPubKeyBase64_2A következő példával meggyőződhet arról, hogy sikeresen megtörtént a tanúsítvány eltávolítása.

Get-AzVpnClientRootCertificate -ResourceGroupName "TestRG1" ` -VirtualNetworkGatewayName "VNet1GW"

Ügyféltanúsítvány visszavonása vagy visszaállítása

Az ügyféltanúsítványokat vissza lehet vonni. A tanúsítvány-visszavonási lista lehetővé teszi a P2S-kapcsolatok szelektív letiltására az egyes ügyféltanúsítványok alapján. Ez a folyamat eltér a megbízható főtanúsítvány eltávolításától. Ha töröl egy .cer formátumú megbízható főtanúsítványt az Azure-ból, azzal megvonja a hozzáférést minden olyan ügyféltanúsítványtól, amelyet a visszavont főtanúsítvánnyal hoztak létre/írtak alá. A főtanúsítvány helyett az ügyféltanúsítvány visszavonása esetén a főtanúsítványból létrehozott többi tanúsítvány továbbra is használható hitelesítésre.

A szokásos gyakorlat az, hogy a főtanúsítvánnyal kezelik a hozzáférést a munkacsoport vagy a szervezet szintjén, az egyes felhasználókra vonatkozó részletesebb szabályozást pedig visszavont ügyféltanúsítványokkal oldják meg.

Visszavonás:

Kérje le az ügyféltanúsítvány ujjlenyomatát. További információkat a tanúsítványok ujjlenyomatának lekérését ismertető útmutatóban találhat.

Másolja az adatokat egy szövegszerkesztőbe, és távolítsa el az összes szóközt, hogy folyamatos sztring legyen. Ez a sztring a következő lépésben változóként van deklarálva.

Deklarálja a változókat. Győződjön meg róla, hogy az előző lépésben lekért ujjlenyomatot deklarálja.

$RevokedClientCert1 = "NameofCertificate" $RevokedThumbprint1 = "51ab1edd8da4cfed77e20061c5eb6d2ef2f778c7" $GWName = "Name_of_virtual_network_gateway" $RG = "Name_of_resource_group"Vegye fel az ujjlenyomatot a visszavont tanúsítványok listájára. Az ujjlenyomat hozzáadása után a „Sikeres” üzenet jelenik meg.

Add-AzVpnClientRevokedCertificate -VpnClientRevokedCertificateName $RevokedClientCert1 ` -VirtualNetworkGatewayName $GWName -ResourceGroupName $RG ` -Thumbprint $RevokedThumbprint1Ellenőrizze, hogy az ujjlenyomat bekerült-e a visszavont tanúsítványok listájába.

Get-AzVpnClientRevokedCertificate -VirtualNetworkGatewayName $GWName -ResourceGroupName $RGAz ujjlenyomat hozzáadását követően a tanúsítvány már nem használható csatlakozáshoz. Azok az ügyfelek, akik ezzel a tanúsítvánnyal próbálnak csatlakozni, egy üzenetet kapnak majd arról, hogy a tanúsítvány már nem érvényes.

A visszaállításhoz:

Vissza is állíthatja az ügyféltanúsítványok érvényességét. Ehhez törölni kell az ujjlenyomatukat a visszavont ügyféltanúsítványok listájából.

Deklarálja a változókat. Győződjön meg arról, hogy a megfelelő, a visszaállítani kívánt tanúsítványhoz tartozó ujjlenyomatot deklarálta.

$RevokedClientCert1 = "NameofCertificate" $RevokedThumbprint1 = "51ab1edd8da4cfed77e20061c5eb6d2ef2f778c7" $GWName = "Name_of_virtual_network_gateway" $RG = "Name_of_resource_group"Törölje a tanúsítvány ujjlenyomatát a visszavont tanúsítványok listájából.

Remove-AzVpnClientRevokedCertificate -VpnClientRevokedCertificateName $RevokedClientCert1 ` -VirtualNetworkGatewayName $GWName -ResourceGroupName $RG -Thumbprint $RevokedThumbprint1Ellenőrizze, hogy megtörtént-e az ujjlenyomat eltávolítása a listából.

Get-AzVpnClientRevokedCertificate -VirtualNetworkGatewayName $GWName -ResourceGroupName $RG

P2S – GYAKORI KÉRDÉSEK

További P2S-információkért lásd a VPN Gateway P2S gyakori kérdéseit

Következő lépések

Miután a kapcsolat létrejött, hozzáadhat virtuális gépeket a virtuális hálózataihoz. További információkért lásd: Virtuális gépek. A hálózatok és virtuális gépek ismertetését lásd az Azure- és Linux-alapú virtuálisgép-hálózatok áttekintésében.

A P2S hibaelhárítási információinak hibaelhárítása: Azure P2S-kapcsolati problémák.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: