Megjegyzés

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhat bejelentkezni vagy módosítani a címtárat.

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhatja módosítani a címtárat.

Fő CRM-felhőszolgáltatóként a Salesforce nagy mennyiségű bizalmas információt tartalmaz az ügyfelekről, a díjszabási forgatókönyvekről és a szervezeten belüli főbb ügyletekről. Üzleti szempontból kritikus fontosságú alkalmazásként a Salesforce-t a szervezeten belüli és azon kívüli személyek (például partnerek és alvállalkozók) érhetik el és használhatják különböző célokra. Sok esetben a Salesforce-hoz hozzáférő felhasználók nagy része nem ismeri a biztonságot, és az akaratlanul történő megosztással veszélyeztetheti a bizalmas adatait. Más esetekben a rosszindulatú szereplők hozzáférhetnek a legérzékenyebb ügyféllel kapcsolatos objektumokhoz.

Ha összekapcsolja a Salesforce-t Defender for Cloud Apps, jobb betekintést nyújt a felhasználók tevékenységeibe, gépi tanuláson alapuló anomáliadetektálással és információvédelmi észlelésekkel (például külső információmegosztás észlelésével), automatizált szervizelési vezérlőket tesz lehetővé, és észleli a szervezetében engedélyezett külső alkalmazások fenyegetéseit.

Ezzel az alkalmazás-összekötő használatával elérheti az SaaS Biztonsági helyzetkezelés (SSPM) funkcióit a Microsoft biztonsági pontszámában megjelenő biztonsági vezérlők segítségével. További információ.

Főbb fenyegetések

- Feltört fiókok és belső fenyegetések

- Adatszivárgás

- Emelt szintű jogosultságok

- Nem megfelelő biztonsági tudatosság

- Rosszindulatú külső alkalmazások és Google-bővítmények

- Zsarolóprogram

- Nem felügyelt saját eszköz használata (BYOD)

Hogyan segít a Defender for Cloud Apps a környezet védelmében?

- Felhőbeli fenyegetések, feltört fiókok és rosszindulatú insiderek észlelése

- A felhőben tárolt szabályozott és bizalmas adatok felderítése, besorolása, címkézése és védelme

- A környezethez hozzáféréssel rendelkező OAuth-alkalmazások felderítése és kezelése

- DLP- és megfelelőségi szabályzatok kényszerítése a felhőben tárolt adatokhoz

- A megosztott adatok közzétételének korlátozása és együttműködési szabályzatok kikényszerítése

- A tevékenységek auditnaplójának használata törvényszéki vizsgálatokhoz

SaaS biztonsági helyzet kezelése

Csatlakoztassa a Salesforce-t , hogy automatikusan biztonsági javaslatokat kapjon a Salesforce-hoz a Microsoft biztonsági pontszámában.

A Biztonsági pontszám területen válassza az Ajánlott műveletek lehetőséget, és szűrjön a Product = Salesforce alapján. A Salesforce-ra vonatkozó javaslatok például a következők:

- Identitás-ellenőrzés megkövetelése többtényezős hitelesítés (MFA) regisztrációja során

- Bejelentkezési IP-tartományok kényszerítése minden kéréshez

- Érvénytelen bejelentkezési kísérletek maximális száma

- A jelszó összetettségének követelménye

További információ:

A Salesforce vezérlése beépített szabályzatokkal és szabályzatsablonokkal

Az alábbi beépített szabályzatsablonok segítségével észlelheti és értesítheti a lehetséges fenyegetésekről:

| Típus | Name (Név) |

|---|---|

| Beépített anomáliadetektálási szabályzat |

Tevékenység névtelen IP-címekről Ritka országból származó tevékenység Gyanús IP-címekről származó tevékenység Lehetetlen utazás A leállított felhasználó által végrehajtott tevékenység (Microsoft Entra ID szükséges identitásszolgáltatóként) Több sikertelen bejelentkezési kísérlet Szokatlan adminisztratív tevékenységek Szokatlan fájltörlés Szokatlan fájlmegosztási tevékenységek Szokatlan megszemélyesített tevékenységek Szokatlan több fájlletöltési tevékenység |

| Tevékenységszabályzat-sablon | Bejelentkezés kockázatos IP-címről Tömeges letöltés egyetlen felhasználótól |

| Fájlszabályzat-sablon | Jogosulatlan tartománnyal megosztott fájl észlelése Személyes e-mail-címekkel megosztott fájl észlelése |

További információ a szabályzatok létrehozásáról: Szabályzat létrehozása.

Irányítási vezérlők automatizálása

A lehetséges fenyegetések monitorozása mellett a következő Salesforce irányítási műveleteket is alkalmazhatja és automatizálhatja az észlelt fenyegetések elhárításához:

| Típus | Művelet |

|---|---|

| Felhasználóirányítás | – Felhasználók értesítése függőben lévő riasztásokról – DLP-szabálysértési kivonat küldése a fájltulajdonosoknak – Felhasználó felfüggesztése – Felhasználó értesítése riasztásról (Microsoft Entra ID keresztül) – A felhasználó ismételt bejelentkezésének megkövetelése (Microsoft Entra ID keresztül) - Felhasználó felfüggesztése (Microsoft Entra ID keresztül) |

| OAuth-alkalmazásirányítás | – OAuth-alkalmazás visszavonása a felhasználók számára |

További információ az alkalmazások fenyegetéseinek elhárításáról: Csatlakoztatott alkalmazások szabályozása.

A Salesforce valós idejű védelme

Tekintse át a külső felhasználók védelmére és együttműködésére , valamint a bizalmas adatok nem felügyelt vagy kockázatos eszközökre való letöltésének blokkolásával és védelmével kapcsolatos ajánlott eljárásokat.

A Salesforce csatlakoztatása Microsoft Defender for Cloud Apps

Ez a szakasz útmutatást nyújt a Microsoft Defender for Cloud Apps meglévő Salesforce-fiókhoz való csatlakoztatásához az alkalmazás-összekötő API használatával. Ezzel a kapcsolattal áttekintheti és szabályozhatja a Salesforce használatát.

Ezzel az alkalmazás-összekötő használatával elérheti az SaaS Biztonsági helyzetkezelés (SSPM) funkcióit a Microsoft biztonsági pontszámában megjelenő biztonsági vezérlők segítségével. További információ.

A Salesforce csatlakoztatása Defender for Cloud Apps

Megjegyzés:

A Salesforce Shieldnek elérhetőnek kell lennie a Salesforce-példány számára az integráció előfeltételeként az SSPM kivételével minden támogatott képességben

Javasoljuk, hogy rendelkezzen dedikált szolgáltatásadminisztrátori fiókkal a Defender for Cloud Apps.

Ellenőrizze, hogy a REST API engedélyezve van-e a Salesforce-ban.

A Salesforce-fióknak a REST API-támogatást tartalmazó alábbi kiadások egyikének kell lennie:

Teljesítmény, Nagyvállalati, Korlátlan vagy Fejlesztő.

A Professional kiadás alapértelmezés szerint nem rendelkezik REST API-val, de igény szerint hozzáadható.

Ellenőrizze, hogy a kiadás rendelkezik-e elérhető ÉS engedélyezett REST API-val az alábbiak szerint:

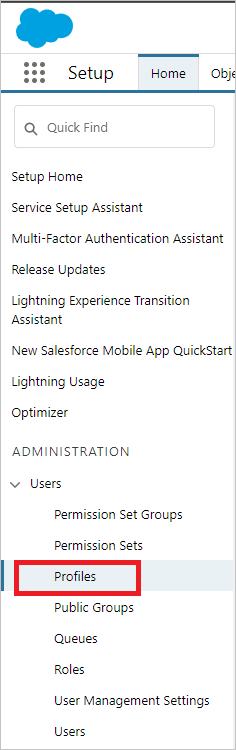

Jelentkezzen be a Salesforce-fiókjába, és lépjen a Beállítás kezdőlapjára .

A Felügyelet –>Felhasználók területen lépjen a Profilok lapra.

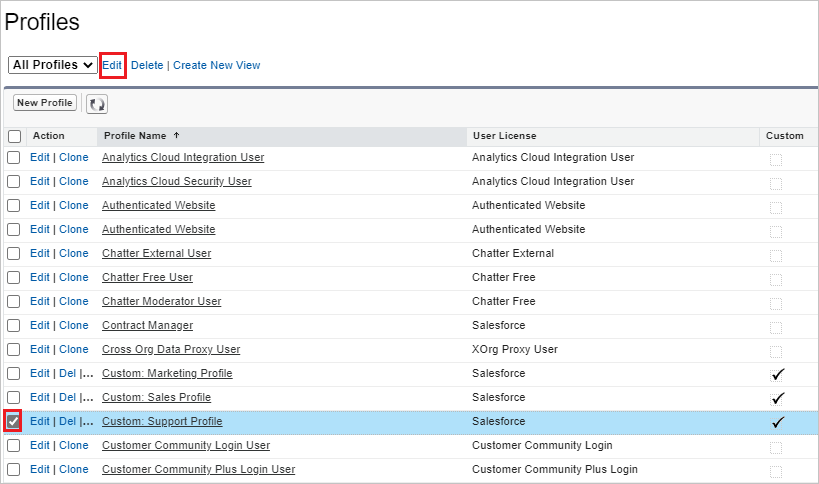

Hozzon létre egy új profilt az Új profil lehetőség kiválasztásával.

Válassza ki az imént létrehozott profilt a Defender for Cloud Apps telepítéséhez, majd válassza a Szerkesztés lehetőséget. Ez a profil lesz használva a Defender for Cloud Apps szolgáltatásfiókhoz az alkalmazás-összekötő beállításához.

Győződjön meg arról, hogy a következő jelölőnégyzetek engedélyezve vannak:

- API engedélyezve

- Az összes adat megtekintése

- Salesforce CRM-tartalom kezelése

- Felhasználók kezelése

- Az összes fájl lekérdezése

- Metaadatok módosítása Metadata API-függvényeken keresztül

- Beállítás és konfiguráció megtekintése

Ha ezek a jelölőnégyzetek nincsenek bejelölve, előfordulhat, hogy kapcsolatba kell lépnie a Salesforce-tal, hogy hozzáadja őket a fiókjához.

Ha a szervezetnél engedélyezve van a Salesforce CRM-tartalom , győződjön meg arról, hogy az aktuális rendszergazdai fiókban is engedélyezve van.

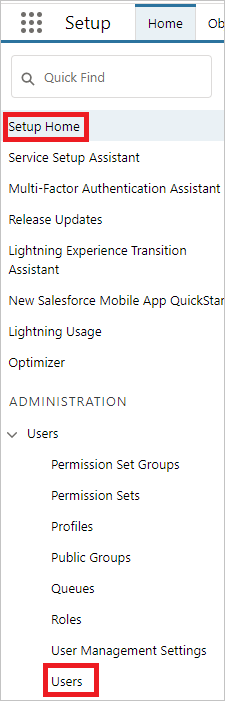

Nyissa meg a Salesforce beállítási kezdőlapot .

A Felügyelet –>Felhasználók területen lépjen a Felhasználók lapra.

Válassza ki a dedikált Defender for Cloud Apps felhasználó aktuális rendszergazda felhasználóját.

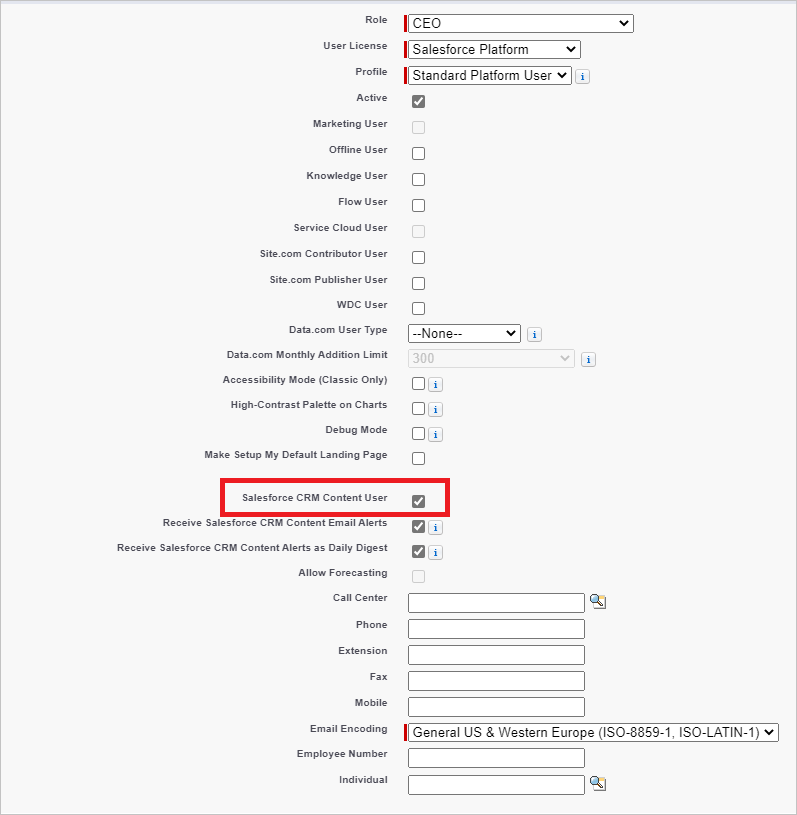

Győződjön meg arról, hogy a Salesforce CRM tartalomfelhasználója jelölőnégyzet be van jelölve.

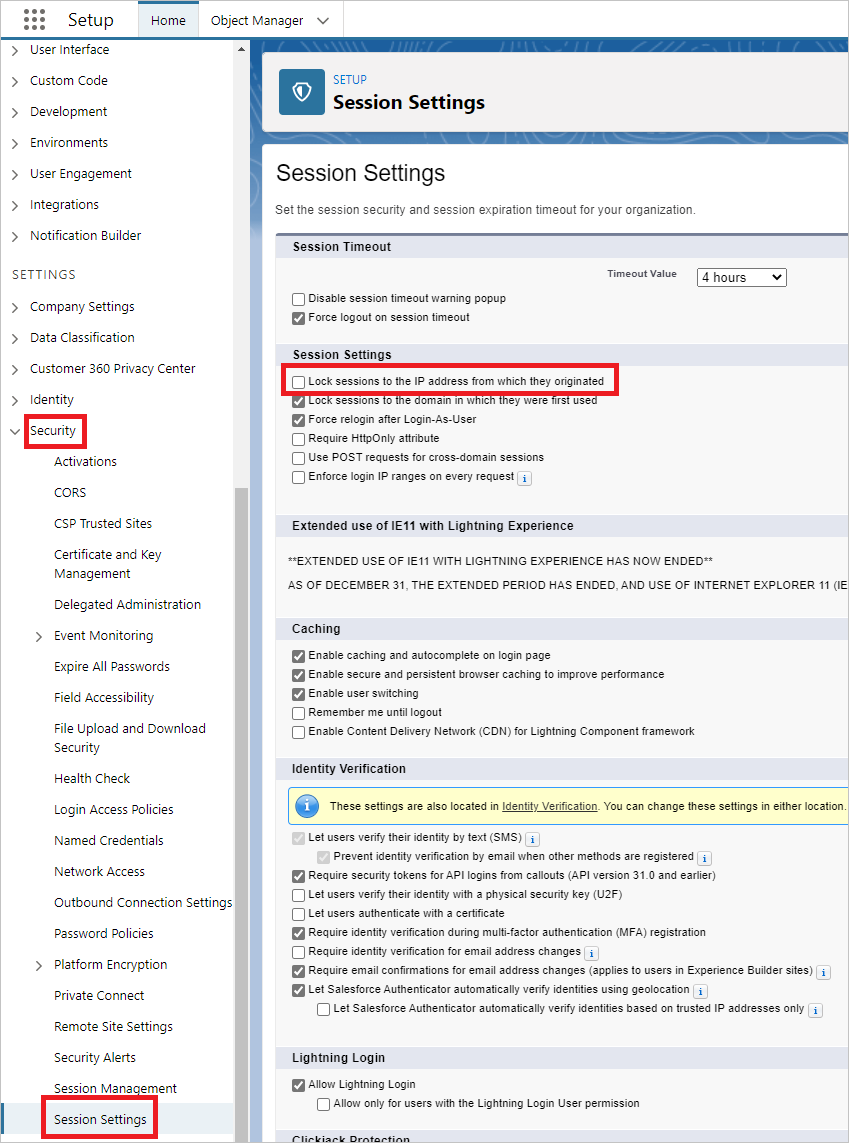

Lépjen a Beállítás Kezdőlap –>Biztonság –>Munkamenet-beállítások területre. A Munkamenet-beállítások területen győződjön meg arról, hogy a Munkamenetek zárolása arra az IP-címre, ahonnan származnak jelölőnégyzet nincs bejelölve.

Válassza a Mentés elemet.

Lépjen az Alkalmazások –>Funkcióbeállítások –>Salesforce-fájlok –>Tartalomkézbesések és nyilvános hivatkozások területre.

Válassza a Szerkesztés, majd a Bejelölt tartalomszállítások funkció engedélyezhető a felhasználók számára lehetőséget

Válassza a Mentés elemet.

Megjegyzés:

Engedélyezni kell a Content Deliveries funkciót, hogy Defender for Cloud Apps lekérdezhesse a fájlmegosztási adatokat. További információ: ContentDistribution.

Defender for Cloud Apps csatlakoztatása a Salesforce-hoz

A Defender for Cloud Apps konzolon válassza a Vizsgálat, majd a Csatlakoztatott alkalmazások lehetőséget.

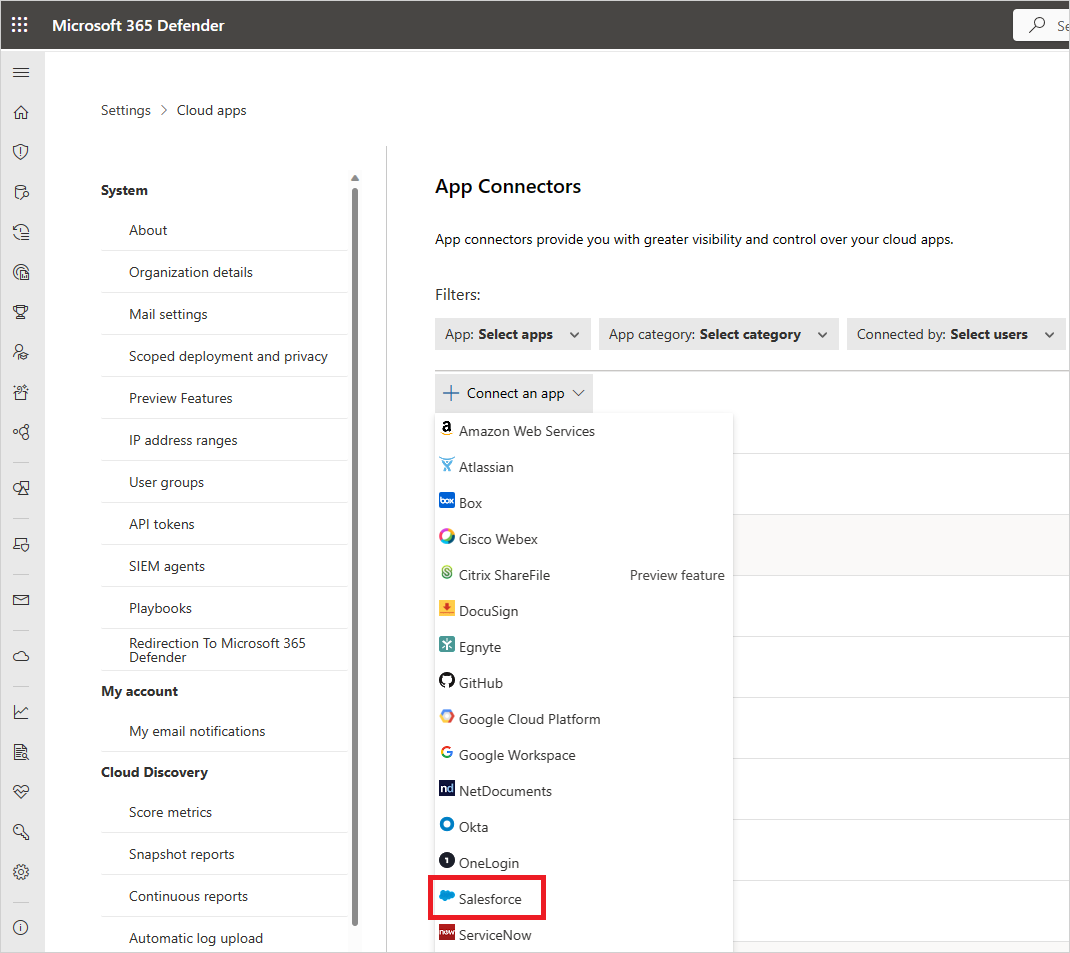

Az Alkalmazás-összekötők lapon válassza az +Alkalmazás csatlakoztatása , majd a Salesforce lehetőséget.

A következő ablakban nevezze el a kapcsolatot, és válassza a Tovább gombot.

A Hivatkozás követése lapon válassza a Salesforce csatlakoztatása lehetőséget.

Ekkor megnyílik a Salesforce bejelentkezési oldala. Adja meg a hitelesítő adatait, hogy Defender for Cloud Apps hozzáférést biztosíthasson a csapat Salesforce alkalmazásához.

A Salesforce megkérdezi, hogy engedélyezi-e Defender for Cloud Apps hozzáférést a csapat adataihoz és tevékenységnaplójához, és csapattagként bármilyen tevékenységet végrehajt. A folytatáshoz válassza az Engedélyezés lehetőséget.

Ekkor értesítést kap az üzembe helyezés sikerességéről vagy sikertelenségéről. Defender for Cloud Apps mostantól engedélyezve van Salesforce.com.

A Defender for Cloud Apps konzolon látnia kell, hogy a Salesforce sikeresen csatlakoztatva volt üzenet.

A Microsoft Defender Portálon válassza a Beállítások lehetőséget. Ezután válassza a Cloud Apps lehetőséget. A Csatlakoztatott alkalmazások területen válassza az Alkalmazás-összekötők lehetőséget. Győződjön meg arról, hogy a csatlakoztatott alkalmazás-összekötő állapota Csatlakoztatva.

A Salesforce csatlakoztatása után a következő eseményeket fogja kapni: Bejelentkezés események és beállítási auditnapló a csatlakozás előtt hét nappal, EventMonitoring 30 nap vagy egy nap múlva – a Salesforce EventMonitoring licenctől függően. A Defender for Cloud Apps API közvetlenül kommunikál a Salesforce-ból elérhető API-kkal. Mivel a Salesforce korlátozza a fogadható API-hívások számát, Defender for Cloud Apps figyelembe veszi ezt, és figyelembe veszi a korlátozást. A Salesforce API-k minden választ elküldenek az API-számlálók mezőivel, beleértve a rendelkezésre álló és fennmaradó összes adatot is. Defender for Cloud Apps százalékos értékre számítja ki, és mindig az elérhető API-hívások 10%-át hagyja meg.

Megjegyzés:

Defender for Cloud Apps szabályozás kizárólag a Salesforce-hoz tartozó saját API-hívásokon alapul, nem pedig a Salesforce-tal API-hívásokat kezdeményező egyéb alkalmazásokéval. A korlátozás miatt az API-hívások korlátozása lelassíthatja az adatok Defender for Cloud Apps való betöltésének sebességét, de általában éjszaka utolér.

Megjegyzés:

Ha a Salesforce-példány nem angol nyelvű, mindenképpen válassza ki a megfelelő nyelvi attribútumértéket az integrációs szolgáltatás rendszergazdai fiókjához.

A nyelvi attribútum módosításához lépjen a Felügyelet –>Felhasználók –>Felhasználó területre, és nyissa meg az integrációsrendszer-rendszergazdai fiókot. Most lépjen a Területi beállítások –>Nyelv területre, és válassza ki a kívánt nyelvet.

A Salesforce-eseményeket a Defender for Cloud Apps a következőképpen dolgozza fel:

- Bejelentkezési események 15 percenként

- Auditnaplók beállítása 15 percenként

- Eseménynaplók 1 óránként. További információ a Salesforce-eseményekről: Eseményfigyelés használata.

Ha problémákat tapasztal az alkalmazás csatlakoztatása során, tekintse meg az Alkalmazás-összekötők hibaelhárítása című cikket.

Következő lépések

Ha bármilyen problémába ütközik, segítünk. Ha segítséget vagy támogatást szeretne kapni a termék problémájához, nyisson egy támogatási jegyet.