Speciális üzembe helyezési útmutató linuxos Végponthoz készült Microsoft Defender

Ez a cikk speciális üzembe helyezési útmutatót nyújt a Linuxon futó Végponthoz készült Microsoft Defender. Rövid összefoglalást kap az üzembehelyezési lépésekről, megismerheti a rendszerkövetelményeket, majd végigvezetheti a tényleges üzembehelyezési lépéseken. Azt is megtudhatja, hogyan ellenőrizheti, hogy az eszköz megfelelően lett-e regisztrálva.

További információ Végponthoz készült Microsoft Defender képességekről: Speciális Végponthoz készült Microsoft Defender képességek.

A Végponthoz készült Microsoft Defender Linuxon történő üzembe helyezésének egyéb módjairól a következő témakörben olvashat:

- Kézi üzembe helyezés

- Puppet-alapú üzembe helyezés

- Ansible-alapú üzembe helyezés

- Végponthoz készült Microsoft Defender üzembe helyezése Linux rendszeren Chef használatával

Üzembe helyezés összegzése

Ismerje meg a linuxos telepítés tipikus Végponthoz készült Microsoft Defender vonatkozó általános útmutatást. Egyes lépések alkalmazhatóságát a Linux-környezet követelményei határozzák meg.

Rögzítse a végpont teljesítményadatait.

Megjegyzés:

Fontolja meg a következő választható elemek elvégzését, bár nem Végponthoz készült Microsoft Defender specifikusak, általában javítják a linuxos rendszerek teljesítményét.

(Nem kötelező) Ellenőrizze az "fsck" fájlrendszerhibákat (a chkdsk-hoz hasonló).

(Nem kötelező) Frissítse a tárolóalrendszer illesztőprogramjait.

(Nem kötelező) Frissítse a hálózati adapter illesztőprogramjait.

Ellenőrizze, hogy teljesülnek-e a rendszerkövetelmények és az erőforrás-javaslatok.

Adja hozzá a meglévő megoldást a Microsoft Defender víruskereső kizárási listájához.

Konfigurálja a Végponthoz készült Microsoft Defender linuxos kártevőirtó-beállításokat.

A linuxos Végponthoz készült Microsoft Defender telepítési problémáinak elhárítása.

Ellenőrizze Végponthoz készült Microsoft Defender háttérrendszerrel folytatott kommunikációt.

Ellenőrizze, hogy be tudja-e szerezni a "Platform Frissítések" (ügynökfrissítések) lehetőséget.

1. A hálózati környezet előkészítése

Adja hozzá a Végponthoz készült Microsoft Defender URL-címeket és/vagy IP-címeket az engedélyezett listához, és megakadályozza a forgalom SSL-vizsgálatát.

A Végponthoz készült Microsoft Defender hálózati kapcsolata

A Végponthoz készült Microsoft Defender hálózati kapcsolatának ellenőrzéséhez kövesse az alábbi lépéseket:

Ha a Linux-kiszolgálók proxy mögött találhatók, adja meg a proxybeállításokat. További információ: Proxybeállítások beállítása.

Ellenőrizze, hogy az SSL-ellenőrzés (TLS-ellenőrzés) nem vizsgálja-e a forgalmat. Ez a hálózattal kapcsolatos leggyakoribb probléma Microsoft Defender végpont beállításakor. Lásd: Annak ellenőrzése, hogy az SSL-ellenőrzés nem történik-e meg a hálózati forgalomon.

Megjegyzés:

- A Végponthoz készült Defender forgalmát NEM szabad SSL-ellenőrzéssel (TLS-vizsgálattal) megvizsgálni. Ez az összes támogatott operációs rendszerre vonatkozik (Windows, Linux és MacOS).

- Az URL-címek vagy IP-címek összevont készletéhez való csatlakozás engedélyezéséhez győződjön meg arról, hogy az eszközei a legújabb összetevőverziókat futtatják. További információ: Eszközök előkészítése egyszerűsített kapcsolattal Végponthoz készült Microsoft Defender.

További információ: Felhőkapcsolati problémák elhárítása.

1. lépés: Célhelyek engedélyezése a Végponthoz készült Microsoft Defender forgalom számára

- Lépjen az 1. LÉPÉS: A hálózati környezet konfigurálása a Végponthoz készült Defender szolgáltatással való kapcsolat biztosításához , hogy megtalálja azokat a célhelyeket, amelyeknek a hálózati környezetben lévő eszközök számára elérhetőnek kell lenniük

- A tűzfal/proxy/hálózat konfigurálása a megfelelő URL-címek és/vagy IP-címek engedélyezéséhez

2. lépés: Proxybeállítások beállítása

Ha a Linux-kiszolgálók proxy mögött találhatók, használja az alábbi beállítási útmutatót.

Az alábbi táblázat a támogatott proxybeállításokat sorolja fel:

| Támogatott | Nem támogatott |

|---|---|

| Transzparens proxy | Proxy automatikus konfigurálása (PAC, a hitelesített proxy típusa) |

| Manuális statikus proxykonfiguráció | Webproxy automatikus észlelési protokoll (WPAD, a hitelesített proxy egy típusa) |

- Hálózati kapcsolatok

- Teljes konfigurációs profil

- Statikus proxykonfiguráció

- Statikus proxyk csatlakozási problémáinak elhárítása

3. lépés: Annak ellenőrzése, hogy az SSL-vizsgálat nem történik-e meg a hálózati forgalomon

A közbeékelt támadások megelőzése érdekében a Microsoft Azure által üzemeltetett összes forgalom tanúsítvány-rögzítést használ. Ennek eredményeképpen a fő tűzfalrendszerek SSL-vizsgálatai nem engedélyezettek. Meg kell kerülnie az SSL-ellenőrzést Végponthoz készült Microsoft Defender URL-címek esetében. A tanúsítvány rögzítési folyamatával kapcsolatos további információkért lásd: vállalati tanúsítvány-rögzítés.

Felhőbeli kapcsolat problémáinak hibaelhárítása

További információ: A linuxos Végponthoz készült Microsoft Defender felhőkapcsolati problémáinak elhárítása.

2. Teljesítményadatok rögzítése a végpontról

Rögzítse a végpontok teljesítményadatait, amelyeken telepítve van a Végponthoz készült Defender. Ez magában foglalja a lemezterület rendelkezésre állását az összes csatlakoztatott partíción, a memóriahasználatot, a folyamatlistát és a cpu-használatot (az összes mag összesítése).

3. (Nem kötelező) Ellenőrizze az "fsck" fájlrendszerhibákat (a chkdsk-hoz hasonló)

Bármilyen fájlrendszer megsérülhet, ezért az új szoftverek telepítése előtt érdemes lehet kifogástalan fájlrendszerre telepíteni.

4. (Nem kötelező) A tárolóalrendszer illesztőprogramjainak frissítése

A tárolóalrendszer újabb illesztőprogramja vagy belső vezérlőprogramja segíthet a teljesítményben és/vagy a megbízhatóságban.

5. (Nem kötelező) A hálózati adapter illesztőprogramjainak frissítése

A hálózati adapterek vagy hálózati adapterek összevonási szoftvereinek újabb illesztőprogramja/belső vezérlőprogramja segíthet a teljesítményen és/vagy a megbízhatóságon.

6. Ellenőrizze, hogy teljesülnek-e a rendszerkövetelmények és az erőforrás-javaslatok

A következő szakasz a támogatott Linux-verziókról és az erőforrásokra vonatkozó javaslatokról nyújt tájékoztatást.

A támogatott Linux-disztribúciók részletes listáját lásd: Rendszerkövetelmények.

| Erőforrás | Javaslat |

|---|---|

| Lemezterület | Minimum: 2 GB MEGJEGYZÉS: Több lemezterületre lehet szükség, ha a felhődiagnosztika engedélyezve van az összeomlási gyűjteményekhez. |

| KOS | 1 GB A 4 GB előnyben részesített |

| CPU | Ha a Linux rendszer csak egy vcpu-t futtat, javasoljuk, hogy két vcpu-ra növeljük 4 mag előnyben részesítve |

| Operációs rendszer verziója | Kernelszűrő illesztőprogramja | Megjegyzések |

|---|---|---|

| RHEL 7.x, RHEL 8.x és RHEL 9.x | Nincs kernelszűrő illesztőprogram, a fanotify kernel beállítást engedélyezni kell | hasonló a Filter Managerhez (fltmgr, elérhető a rendszeren keresztül fltmc.exe) a Windowsban |

7. Adja hozzá a meglévő megoldást a Microsoft Defender Víruskereső kizárási listájához

A beállítási folyamat ezen lépése magában foglalja a Végponthoz készült Defender hozzáadását a meglévő végpontvédelmi megoldás kizárási listájához, valamint a szervezet által használt egyéb biztonsági termékekhez. Több módszer közül is választhat, hogy hozzáadja a kizárásokat Microsoft Defender víruskeresőhöz.

Tipp

A kizárások konfigurálásához a megoldásszolgáltató dokumentációjában talál segítséget.

A Végponthoz készült Microsoft Defender Linuxon nem Microsoft kártevőirtó termékkel együtt való futtatásának képessége a termék implementálási részleteitől függ. Ha a másik kártevőirtó termék fanotify-t használ, el kell távolítani, hogy kiküszöbölje a két ütköző ügynök futtatásából eredő teljesítmény- és stabilitási mellékhatásokat.

Annak ellenőrzéséhez, hogy van-e olyan nem a Microsofttól származó kártevőirtó, amely a FANotify parancsot futtatja, futtassa a parancsot

mdatp health, majd ellenőrizze az eredményt:

Ha a "conflicting_applications" területen nem a "nem elérhető" eredményt látja, távolítsa el a nem a Microsofttól származó kártevőirtót.

Ha nem távolítja el a nem Microsoft kártevőirtó terméket, előfordulhat, hogy váratlan viselkedést tapasztal, például teljesítményproblémákat, stabilitási problémákat, például rendszermegakadást vagy kernelpánikot.

A nem Microsoft kártevőirtó termékben kizárandó Linux-folyamatok és elérési utak Végponthoz készült Microsoft Defender a következő parancs futtatásával

systemctl status -l mdatpazonosítható: .Zárja ki a következő folyamatokat a nem Microsoft kártevőirtó termékből:

wdavdaemon

crashpad_handler

mdatp_audis_plugin

telemetryd_v2Zárja ki a következő elérési utakat a nem Microsoft kártevőirtó termékből:

/opt/microsoft/mdatp/

/var/opt/microsoft/mdatp/

/etc/opt/microsoft/mdatp/

8. Tartsa szem előtt a következő szempontokat a kizárásokkal kapcsolatban

Amikor kizárásokat ad hozzá Microsoft Defender víruskereső vizsgálatokhoz, elérési utat és folyamatkizárásokat kell hozzáadnia.

Megjegyzés:

- A víruskereső kizárásai a víruskereső motorra vonatkoznak.

- Az engedélyezést/blokkolást jelző jelzők a víruskereső motorra vonatkoznak.

Tartsa szem előtt a következő szempontokat:

- Az elérésiút-kizárások kizárnak bizonyos fájlokat, és minden olyan fájlt, amelyhez ezek a fájlok hozzáférnek.

- A folyamatkizárások kizárják a folyamat bármely érintését, de magát a folyamatot nem.

- Listázhatja a folyamatkizárásokat a teljes elérési útjukkal, és nem csak a nevük alapján. (A csak névvel használható metódus kevésbé biztonságos.)

- Ha az egyes végrehajtható fájlokat elérésiút-kizárásként és folyamatkizárásként is listázta, a folyamat és az ahhoz kapcsolódó elemek ki lesznek zárva.

Tipp

Tekintse át a "Gyakori hibák, amelyeket elkerülhet a kizárások meghatározásakor" című témakört, különösen a mappahelyeket és a Linux és macOS platformok szakaszainak folyamatait.

9. Eszközcsoportok létrehozása

Az eszközcsoportok, eszközgyűjtemények és szervezeti egységek beállítása Az eszközcsoportok, az eszközgyűjtemények és a szervezeti egységek lehetővé teszik, hogy a biztonsági csapat hatékonyan és hatékonyan kezelje és rendelje hozzá a biztonsági szabályzatokat. Az alábbi táblázat ezeket a csoportokat és azok konfigurálását ismerteti. Előfordulhat, hogy a szervezet nem használja mind a három gyűjteménytípust.

| Gyűjtemény típusa | Teendők |

|---|---|

|

Az eszközcsoportok (korábbi nevén gépcsoportok) lehetővé teszik a biztonsági üzemeltetési csapat számára a biztonsági képességek konfigurálását, például az automatikus vizsgálatot és a szervizelést. Az eszközcsoportok akkor is hasznosak, ha hozzáférést rendel ezekhez az eszközökhöz, hogy a biztonsági üzemeltetési csapat szükség esetén elvégezhesse a javítási műveleteket. Az eszközcsoportok a támadás észlelése és leállítása során jönnek létre, a riasztások, például a "kezdeti hozzáférési riasztás" aktiválódtak, és megjelentek a Microsoft Defender portálon. |

1. Nyissa meg a Microsoft Defender portált (https://security.microsoft.com). 2. A bal oldali navigációs panelen válassza a Beállítások>Végpontok>engedélyek>Eszközcsoportok lehetőséget. 3. Válassza az + Eszközcsoport hozzáadása lehetőséget. 4. Adja meg az eszközcsoport nevét és leírását. 5. Az Automation szint listájában válasszon egy lehetőséget. (Azt javasoljuk, hogy a Teljes körű – a fenyegetések automatikus elhárítása.) A különböző automatizálási szintekről további információt a Fenyegetések elhárítása című témakörben talál. 6. Adja meg az egyező szabály feltételeit annak meghatározásához, hogy mely eszközök tartoznak az eszközcsoporthoz. Választhat például tartományt, operációsrendszer-verziót, vagy akár eszközcímkéket is használhat. 7. A Felhasználói hozzáférés lapon adja meg azokat a szerepköröket, amelyeknek hozzáféréssel kell rendelkezniük az eszközcsoportban található eszközökhöz. 8. Válassza a Kész lehetőséget. |

|

Az eszközgyűjtemények lehetővé teszik, hogy a biztonsági üzemeltetési csapat kezelje az alkalmazásokat, megfelelőségi beállításokat telepítsen, vagy szoftverfrissítéseket telepítsen a szervezet eszközeire. Az eszközgyűjtemények Configuration Manager használatával hozhatók létre. |

Kövesse a Gyűjtemény létrehozása című cikk lépéseit. |

|

A szervezeti egységek lehetővé teszik az objektumok, például felhasználói fiókok, szolgáltatásfiókok vagy számítógépfiókok logikai csoportosítását. Ezután hozzárendelhet rendszergazdákat adott szervezeti egységekhez, és csoportházirendet alkalmazhat a célzott konfigurációs beállítások kényszerítéséhez. A szervezeti egységek a Microsoft Entra tartományi szolgáltatások vannak meghatározva. |

Kövesse a Szervezeti egység létrehozása Microsoft Entra tartományi szolgáltatások felügyelt tartományban című cikk lépéseit. |

10. A Végponthoz készült Microsoft Defender konfigurálása Linux kártevőirtó-beállításokon

Mielőtt hozzákezdene:

Ha már nem Microsoft-alapú kártevőirtó terméket használ Linux-kiszolgálóihoz, vegye figyelembe, hogy előfordulhat, hogy a meglévő kizárásokat át kell másolnia a Linuxon Végponthoz készült Microsoft Defender.

Ha nem microsoftos kártevőirtó terméket használ Linux-kiszolgálóihoz, szerezze be az összes Linux-alkalmazás listáját, és ellenőrizze a szállítók webhelyén a kizárásokat.

Ha nem Microsoft kártevőirtó terméket futtat, adja hozzá a folyamatokat/elérési utakat a Végponthoz készült Microsoft Defender víruskereső kizárási listájához. További információért tekintse meg a nem Microsoft kártevőirtó dokumentációját, vagy forduljon a támogatási szolgálathoz.

Ha egy gépen tesztel, parancssor használatával állíthatja be a kizárásokat:

Ha több gépen tesztel, használja az alábbi

mdatp_managed.jsonfájlt. Ha a Windowsból érkezik, ez a Végponthoz készült Defender "csoportházirendjeként" jelenik meg Linuxon.Igény szerint módosíthatja a fájlt:

{ "antivirusEngine":{ "enforcementLevel":"real_time", "scanAfterDefinitionUpdate":true, "scanArchives":true, "maximumOnDemandScanThreads":1, "exclusionsMergePolicy":"merge", "exclusions":[ { "$type":"excludedPath", "isDirectory":false, "path":"/var/log/system.log" }, { "$type":"excludedPath", "isDirectory":true, "path":"/home" }, { "$type":"excludedFileExtension", "extension":"pdf" }, { "$type":"excludedFileName", "name":"cat" } ], "allowedThreats":[ "<EXAMPLE DO NOT USE>EICAR-Test-File (not a virus)" ], "disallowedThreatActions":[ "allow", "restore" ], "threatTypeSettingsMergePolicy":"merge", "threatTypeSettings":[ { "key":"potentially_unwanted_application", "value":"block" }, { "key":"archive_bomb", "value":"audit" } ] }, "cloudService":{ "enabled":true, "diagnosticLevel":"optional", "automaticSampleSubmissionConsent":"safe", "automaticDefinitionUpdateEnabled":true "proxy": "<EXAMPLE DO NOT USE> http://proxy.server:port/" } }Javaslatok:

{ "antivirusEngine":{ "enforcementLevel":"real_time", "scanAfterDefinitionUpdate":true, "scanArchives":true, "maximumOnDemandScanThreads":1, "exclusionsMergePolicy":"merge", "exclusions":[ { "$type":"excludedPath", "isDirectory":false, "path":"/var/log/system.log" }, { "$type":"excludedPath", "isDirectory":true, "path":"/proc" }, { "$type":"excludedPath", "isDirectory":true, "path":"/sys" }, { "$type":"excludedPath", "isDirectory":true, "path":"/dev" }, { "$type":"excludedFileExtension", "extension":"" }, { "$type":"excludedFileName", "name":"" } ], "allowedThreats":[ "" ], "disallowedThreatActions":[ "allow", "restore" ], "threatTypeSettingsMergePolicy":"merge", "threatTypeSettings":[ { "key":"potentially_unwanted_application", "value":"block" }, { "key":"archive_bomb", "value":"audit" } ] }, "cloudService":{ "enabled":true, "diagnosticLevel":"optional", "automaticSampleSubmissionConsent":"safe", "automaticDefinitionUpdateEnabled":true "proxy": "<EXAMPLE DO NOT USE> http://proxy.server:port/" } }

Megjegyzés:

Linux (és macOS) rendszeren támogatjuk azokat az elérési utakat, ahol helyettesítő karakterrel kezdődik.

Az alábbi táblázat a fájl részeként mdatp_managed.json javasolt beállításokat ismerteti:

| Beállítások | Megjegyzések |

|---|---|

exclusionsMergePolicy értékre van állítva admin_only |

Megakadályozza, hogy a helyi rendszergazda hozzá tudja adni a helyi kizárásokat (a bashen (a parancssoron keresztül)). |

disallowedThreatActions értékre van állítva allow and restore |

Megakadályozza, hogy a helyi rendszergazda visszaállíthasson egy karanténba helyezett elemet (a bashen keresztül (a parancssoron keresztül). |

threatTypeSettingsMergePolicy értékre van állítva admin_only |

Megakadályozza, hogy a helyi rendszergazda hamis pozitív vagy igaz pozitív értékeket adjon hozzá, amelyek jóindulatúak a fenyegetéstípusokhoz (a bashen (a parancssoron keresztül)). |

- Mentse a beállítást fájlként

mdatp_managed.json. - Másolja a beállítást erre az elérési útra

/etc/opt/microsoft/mdatp/managed/. További információ: A linuxos Végponthoz készült Microsoft Defender beállításainak megadása. - Adja hozzá a nem a Microsofttól származó kártevőirtó folyamatokat és elérési utakat a kizárási listához az előző lépésben.

- Ellenőrizze, hogy hozzáadta-e az aktuális kizárásokat a nem Microsoft kártevőirtó megoldásból az előző lépéshez.

Azok az alkalmazások, amelyeket Végponthoz készült Microsoft Defender érinthetnek

Az olyan magas I/O-számítási feladatok, mint a Postgres, az OracleDB, a Jira és a Jenkins, más kizárásokat is igényelhetnek a feldolgozott tevékenységek mennyiségétől függően (és a Végponthoz készült Defender figyeli őket). Ha a Végponthoz készült Defender telepítése után teljesítménycsökkenést tapasztal, a legjobb, ha a nem Microsoft-alkalmazásszolgáltatók útmutatásait követve kizárja őket. Vegye figyelembe a Microsoft Defender víruskereső gyakori kizárási hibáit is.

Ha teljesítménycsökkenést tapasztal, tekintse meg a következő forrásanyagokat:

- A linuxos Végponthoz készült Microsoft Defender teljesítményproblémáinak elhárítása.

- Naplózott teljesítményproblémák elhárítása a Linuxon futó Végponthoz készült Microsoft Defender esetén.

11. A linuxos előkészítési csomag Végponthoz készült Microsoft Defender letöltése

További információ: Az előkészítési csomag letöltése Microsoft Defender portálról.

Megjegyzés:

Ez a letöltés regisztrálja a linuxos Végponthoz készült Microsoft Defender, hogy elküldje az adatokat a Végponthoz készült Microsoft Defender-példánynak.

A csomag letöltése után követheti a manuális telepítési utasításokat , vagy linuxos felügyeleti platform használatával üzembe helyezheti és kezelheti a Végponthoz készült Defendert Linuxon.

12. Ansible-, Puppet- és Chef-példák a linuxos Végponthoz készült Microsoft Defender kezelésére

A Végponthoz készült Defender Linuxon úgy lett kialakítva, hogy szinte minden felügyeleti megoldás könnyedén üzembe tudja helyezni és kezelni a Végponthoz készült Defender beállításait Linuxon. Néhány gyakori Linux-felügyeleti platform az Ansible, a Puppet és a Chef. Az alábbi dokumentumok példákat tartalmaznak arra vonatkozóan, hogyan konfigurálhatja ezeket a felügyeleti platformokat a Végponthoz készült Defender linuxos telepítéséhez és konfigurálásához.

Végponthoz készült Microsoft Defender üzembe helyezése Linuxon a Puppet használatával

Végponthoz készült Microsoft Defender üzembe helyezése Linuxon az Ansible használatával

Végponthoz készült Microsoft Defender üzembe helyezése Linuxon a Chef használatával

Megjegyzés:

A linuxos Végponthoz készült Microsoft Defender telepítése vagy frissítése után nem szükséges újraindítás, kivéve, ha a naplózást nem módosítható módban futtatja.

Az ütemezett vizsgálatok cronjob beállításának kézbesítése

Ütemezzen víruskereső-vizsgálatot az Anacron használatával a linuxos Végponthoz készült Microsoft Defender. További információ: Víruskereső vizsgálat ütemezése az Anacron használatával a Linux Végponthoz készült Microsoft Defender-ban.

Végponthoz készült Microsoft Defender frissítése Linux-ügynök cronjob-beállításain

Ütemezze a Végponthoz készült Microsoft Defender frissítését Linux rendszeren. További információ: A Végponthoz készült Microsoft Defender frissítésének ütemezése Linuxon.

13. A linuxos Végponthoz készült Microsoft Defender telepítési problémáinak elhárítása

A telepítés során felmerülő problémák elhárításáról a Linux Végponthoz készült Microsoft Defender telepítési problémáinak elhárítása című témakörben olvashat.

14. Erőforrás-kihasználtsági statisztikák ellenőrzése

Ellenőrizze a teljesítménystatisztikákat, és hasonlítsa össze az üzembe helyezés előtti kihasználtságot az üzembe helyezés utáni állapottal.

15. A Végponthoz készült Microsoft Defender háttérrendszerrel folytatott kommunikáció ellenőrzése

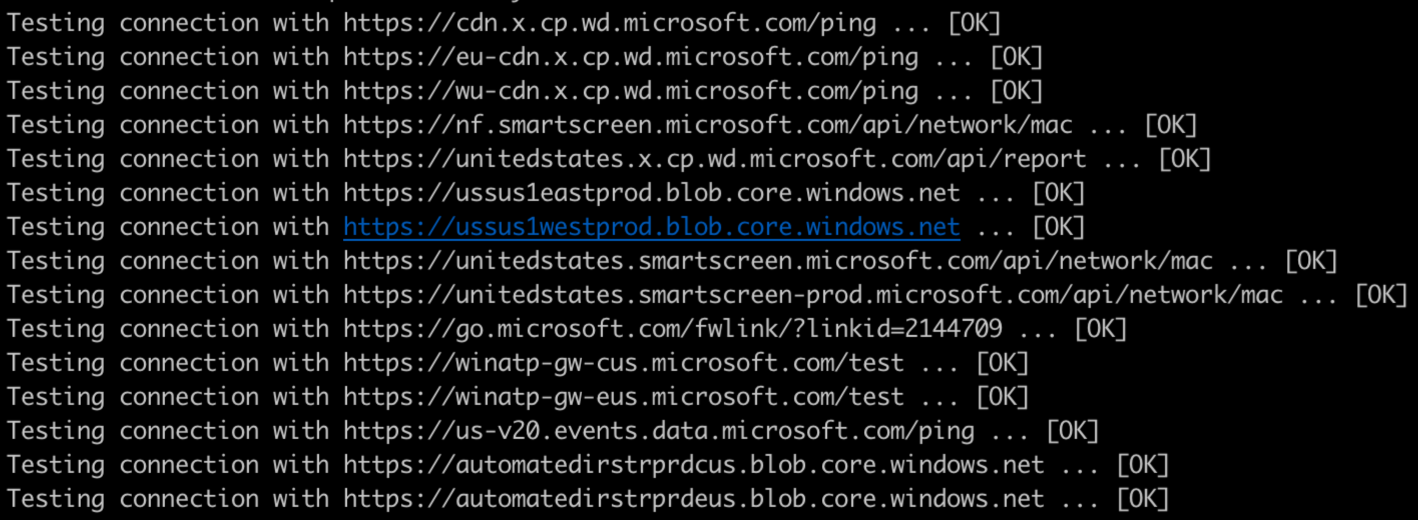

A linuxos felhőbe irányuló kommunikáció Végponthoz készült Microsoft Defender az aktuális hálózati beállításokkal való ellenőrzéséhez futtassa a következő kapcsolati tesztet a parancssorból:

mdatp connectivity test

Az alábbi képen a teszt várt kimenete látható:

További információ: Kapcsolat ellenőrzése.

16. Ügynök állapotproblémáinak vizsgálata

Vizsgálja meg az ügynök állapotával kapcsolatos problémákat a mdatp health parancs futtatásakor visszaadott értékek alapján. További információ: Ügynök állapotproblémáinak kivizsgálása.

17. Ellenőrizze, hogy le tudja-e szerezni a platformfrissítéseket (ügynökfrissítéseket)

A linuxos platformfrissítések Végponthoz készült Microsoft Defender ellenőrzéséhez futtassa a következő parancssort:

sudo yum update mdatp

vagy

apt-get update mdatp

a csomagkezelőtől függően.

További információ: Eszközállapot és Microsoft Defender kártevőirtó-állapotjelentés.

A Broad Channel legújabb kiadásának megkereséséhez tekintse meg a Linuxon futó Végponthoz készült Microsoft Defender újdonságai című cikket.

Végponthoz készült Microsoft Defender frissítése Linuxon

A Microsoft rendszeresen tesz közzé szoftverfrissítéseket a teljesítmény, a biztonság és az új funkciók biztosítása érdekében. A Végponthoz készült Microsoft Defender frissítése Linuxon. További információ: Frissítések telepítése Végponthoz készült Microsoft Defender Linuxon.

Megjegyzés:

Ha rendelkezik Redhat műholddal (a Windows WSUS-éhez hasonló), akkor a frissített csomagokat is beszerezheti belőle.

Tipp

Az ügynök frissítésének automatizálása havi (ajánlott) ütemezés szerint Cron-feladat használatával. További információ: A Végponthoz készült Microsoft Defender frissítésének ütemezése Linuxon.

Nem Windows-végpontok

MacOS és Linux rendszeren több rendszert is használhat, és futtathat a Béta csatornán.

Megjegyzés:

Ideális esetben az előzetes verziós csatornán futtatott linuxos rendszerek egyikét is bele kell foglalnia, hogy kompatibilitási, teljesítménybeli és megbízhatósági problémákat találhasson, mielőtt a build bekerül az Aktuális csatornába.

A csatorna kiválasztása határozza meg az eszköz számára kínált frissítések típusát és gyakoriságát. A bétaverziós eszközök az elsők, amelyek frissítéseket és új funkciókat kapnak, amelyeket később az Előzetes verzió és végül az Aktuális követ.

Az új funkciók előzetes verziójának megtekintéséhez és a korai visszajelzések küldéséhez javasoljuk, hogy a vállalat néhány eszközét bétaverzió vagy előzetes verzió használatára konfigurálja.

Figyelmeztetés

Ha a kezdeti telepítés után vált a csatornára, újra kell telepíteni a terméket. A termékcsatorna váltása: távolítsa el a meglévő csomagot, konfigurálja újra az eszközt az új csatorna használatára, és a jelen dokumentumban leírt lépéseket követve telepítse a csomagot az új helyről.

18. Ellenőrizze, hogy be tudja-e szerezni a biztonságiintelligencia-frissítéseket (aláírások/definíciófrissítések)

A Linux-aláírások/definíciófrissítések Végponthoz készült Microsoft Defender ellenőrzéséhez futtassa a következő parancssort:

mdatp definitions update

További információ: Új eszközállapot-jelentés Microsoft Defender kártevőirtóhoz.

19. Tesztelési észlelések

Annak érdekében, hogy az eszköz megfelelően legyen regisztrálva és jelentve legyen a szolgáltatásnak, futtassa a következő észlelési tesztet:

Nyisson meg egy terminálablakot, és futtassa a következő parancsot egy kártevőirtó-észlelési teszt futtatásához:

curl -o /tmp/eicar.com.txt https://secure.eicar.org/eicar.com.txtTovábbi észlelési teszteket futtathat zip-fájlokon az alábbi parancsok egyikével:

curl -o /tmp/eicar_com.zip https://secure.eicar.org/eicar_com.zip curl -o /tmp/eicarcom2.zip https://secure.eicar.org/eicarcom2.zipMegjegyzés:

Ha az észlelések nem jelennek meg, előfordulhat, hogy beállította az "allowedThreats" beállítást, hogy az Ansible vagy a Puppet segítségével engedélyezze a beállításokat.

Végpontészlelés és -válasz (EDR) észlelése, lásd: Szimulált támadásokon keresztüli Végponthoz készült Microsoft Defender élménye. Ha az észlelés nem jelenik meg, akkor előfordulhat, hogy hiányzik egy esemény vagy riasztás a portálon. További információ: Hiányzó események vagy riasztásokkal kapcsolatos problémák elhárítása a Linux Végponthoz készült Microsoft Defender esetén.

A Microsoft Defender XDR egyesített beküldéseiről, valamint a hamis pozitív éshamis negatív értékek portálon keresztüli elküldésének lehetőségéről további információt az Egyesített beküldések Microsoft Defender XDR mostantól Általánosan elérhető! – Microsoft Tech Community című témakörben talál.

20. A linuxos Végponthoz készült Microsoft Defender hiányzó eseményeivel vagy riasztásaival kapcsolatos problémák elhárítása

További információ: Hiányzó események vagy riasztásokkal kapcsolatos problémák elhárítása a Linux Végponthoz készült Microsoft Defender esetén.

21. Független szoftverszállítók, Linux-alkalmazások vagy szkriptek magas processzorkihasználtságának hibaelhárítása

Ha azt tapasztalja, hogy a külső független szoftverszállítók, a belső fejlesztésű Linux-alkalmazások vagy szkriptek magas processzorkihasználtsággal futnak, az alábbi lépésekkel kivizsgálhatja az okot.

- Azonosítsa a jelenséget okozó szálat vagy folyamatot.

- Alkalmazzon további diagnosztikai lépéseket az azonosított folyamat alapján a probléma megoldásához.

1. lépés: A hibajelenséget okozó linuxos szál Végponthoz készült Microsoft Defender azonosítása

Az alábbi szintaxisokkal azonosíthatja a processzorterhelést okozó folyamatot:

A problémát okozó Végponthoz készült Microsoft Defender folyamatazonosító lekéréséhez futtassa a következőt:

sudo top -cAz Végponthoz készült Microsoft Defender folyamat további részleteinek megtekintéséhez futtassa a következőt:

sudo ps ax --no-headings -T -o user,pid,thcount,%cpu,sched,%mem,vsz,rss,tname,stat,start_time,time,ucmd,command |sort -nrk 3|grep mdatpA folyamat legmagasabb processzorkihasználtságát okozó konkrét Végponthoz készült Microsoft Defender szálazonosító azonosításához futtassa a következőt:

sudo ps -T -p <PID> >> Thread_with_highest_cpu_usage.log

Az alábbi táblázat azokat a folyamatokat sorolja fel, amelyek magas processzorhasználatot okozhatnak:

| Folyamat neve | Használt összetevő | MDE használt motor |

|---|---|---|

| wdavdaemon | FANotify | Víruskereső & EDR |

| wdavdaemon unprivileged | Víruskereső motor | |

| wdavdaemon edr | EDR-motor | |

| mdatp_audisp_plugin | audit keretrendszer (auditált) | Naplóbetöltés naplózása |

2. lépés: További diagnosztikai lépések alkalmazása az azonosított folyamat alapján

Most, hogy azonosította a magas processzorhasználatot okozó folyamatot, használja a következő szakaszban található megfelelő diagnosztikai útmutatót.

Az előző lépésben például azt a folyamatot azonosították, wdavdaemon unprivileged amely magas processzorhasználatot okozott. Az eredmény alapján alkalmazhatja az útmutatót a wdavdaemon nem emelt szintű folyamat ellenőrzéséhez.

A magas processzorkihasználtság hibaelhárításához használja az alábbi táblázatot:

| Folyamat neve | Használt összetevő | Végponthoz készült Microsoft Defender használt motor | Utaslépcső |

|---|---|---|---|

| wdavdaemon | FANotify | Víruskereső & EDR | – Töltse le és futtassa Végponthoz készült Microsoft Defender Ügyfélelemzőt. További információ: Az ügyfélelemző futtatása macOS vagy Linux rendszeren. – Diagnosztikai adatok gyűjtése az Ügyfélelemző eszközzel. – Nyisson meg egy CSS-támogatási esetet a Microsoftnál. További információ: CSS biztonsági támogatási eset. |

| wdavdaemon unprivileged | – | Víruskereső motor | Az alábbi ábrán a víruskereső kizárásainak hozzáadásához szükséges munkafolyamat és lépések láthatók.

Általános hibaelhárítási útmutató – Ha belső alkalmazásokat/szkripteket vagy egy megbízható külső alkalmazást/szkriptet jelölnek meg, a Microsoft biztonsági kutatói gyanús fájlokat elemeznek annak megállapításához, hogy ezek fenyegetések, nemkívánatos alkalmazások vagy normál fájlok-e. Küldje el azokat a fájlokat, amelyekről úgy gondolja, hogy kártevőnek minősülnek, vagy olyan fájlokat, amelyekről úgy gondolja, hogy helytelenül lettek kártevőként besorolva az egyesített beküldési felület (további információ: Egyesített beküldések élménye) vagy a Fájlbeküldések használatával. – Lásd: A Linuxon futó Végponthoz készült Microsoft Defender teljesítményproblémáinak elhárítása. – Töltse le és futtassa Végponthoz készült Microsoft Defender Ügyfélelemzőt. További információ: Az ügyfélelemző futtatása macOS vagy Linux rendszeren. – Diagnosztikai adatok gyűjtése az Ügyfélelemző eszközzel. – Nyisson meg egy CSS-támogatási esetet a Microsoftnál. További információ: CSS biztonsági támogatási eset. |

| wdavdaemon edr | – | EDR-motor | Az alábbi ábrán az wdavedaemon_edr folyamatokkal kapcsolatos problémák elhárításának munkafolyamata és lépései láthatók.

Általános hibaelhárítási útmutató – Ha belső alkalmazásokat/szkripteket vagy egy megbízható külső alkalmazást/szkriptet jelölnek meg, a Microsoft biztonsági kutatói gyanús fájlokat elemeznek annak megállapításához, hogy ezek fenyegetések, nemkívánatos alkalmazások vagy normál fájlok-e. Küldje el azokat a fájlokat, amelyekről úgy gondolja, hogy kártevőnek minősülnek, vagy amelyekről úgy gondolja, hogy helytelenül kártevőként vannak besorolva az egyesített beküldési felület (további információ: Egyesített beküldések élménye) vagy a Fájlbeküldések használatával. – Lásd: A Linuxon futó Végponthoz készült Microsoft Defender teljesítményproblémáinak elhárítása. – Töltse le és futtassa Végponthoz készült Microsoft Defender Ügyfélelemzőt. További információ: Az ügyfélelemző futtatása macOS vagy Linux rendszeren. – Diagnosztikai adatok gyűjtése az Ügyfélelemző eszközzel. – Nyisson meg egy CSS-támogatási esetet a Microsoftnál. További információ: CSS biztonsági támogatási eset. |

| mdatp_audisp_plugin | Naplózási keretrendszer | Naplóbetöltés naplózása | Lásd: Naplózott teljesítményproblémák elhárítása a Linuxon futó Végponthoz készült Microsoft Defender esetén. |

22. A nem Microsoft-megoldás eltávolítása

Ha ezen a ponton van:

- Előkészítette a szervezet eszközeit a Végponthoz készült Defenderbe, és

- Microsoft Defender víruskereső telepítve és engedélyezve van,

Ezután a következő lépés a nem Microsoft-alapú víruskereső, kártevőirtó és végpontvédelmi megoldás eltávolítása. Ha eltávolítja a nem a Microsofttól származó megoldást, frissítse a konfigurációt passzív módról aktív módra való váltásra, ha a telepítés vagy konfigurálás során passzív módra állítja a Végponthoz készült Defendert.

Diagnosztikai és hibaelhárítási erőforrások

- Linux-telepítéssel kapcsolatos Végponthoz készült Microsoft Defender hibaelhárítása.

- A telepítési problémák részletes naplóinak megkeresése.

- Hibaelhárítási lépések proxy nélküli vagy transzparens proxyval rendelkező környezetekhez.

- A statikus proxyval rendelkező környezetek hibaelhárítási lépései.

- Diagnosztikai adatok gyűjtése.

- Távolítsa el a Végponthoz készült Defendert Linuxon.

- A linuxos Végponthoz készült Microsoft Defender teljesítményproblémáinak elhárítása.

- Naplózott teljesítményproblémák elhárítása a Linuxon futó Végponthoz készült Microsoft Defender esetén.

Speciális Végponthoz készült Microsoft Defender képességek

Továbbfejlesztett kártevőirtó motor képességek Linux és macOS rendszeren

A Linux-tulajdon védelmének növelése viselkedésmonitorozással

Megjegyzés:

A viselkedésmonitorozási funkció kiegészíti a meglévő erős tartalomalapú képességeket, azonban érdemes alaposan kiértékelni ezt a funkciót a környezetben, mielőtt széles körben üzembe helyeznénk, mivel a viselkedésfigyelés engedélyezése több erőforrást használ fel, és teljesítményproblémákat okozhat.

Hivatkozások

Az Végponthoz készült Microsoft Defender adatvédelmi gyakorlata Linuxon

A Linuxon futó Végponthoz készült Microsoft Defender újdonságai

Tipp

Szeretne többet megtudni? Engage a Microsoft biztonsági közösségével a technikai közösségünkben: Végponthoz készült Microsoft Defender Tech Community.