Speciális Microsoft Entra Ellenőrzött azonosító beállítása

A speciális ellenőrzött azonosító beállítása az ellenőrzött azonosító beállításának klasszikus módja, ahol rendszergazdaként konfigurálnia kell az Azure KeyVaultot, gondoskodnia kell a decentralizált azonosító regisztrálásáról és a tartomány ellenőrzéséről.

Ebben az oktatóanyagban megtudhatja, hogyan konfigurálhatja a Microsoft Entra-bérlőt a ellenőrizhető hitelesítő adatok szolgáltatás használatára a speciális beállítással.

Pontosabban az alábbiakat sajátíthatja el:

- Egy Azure Key Vault-példány létrehozása.

- Konfigurálja, hogy Ön az Ellenőrzött azonosító szolgáltatás a speciális beállítással.

- Regisztráljon egy alkalmazást a Microsoft Entra ID-ban.

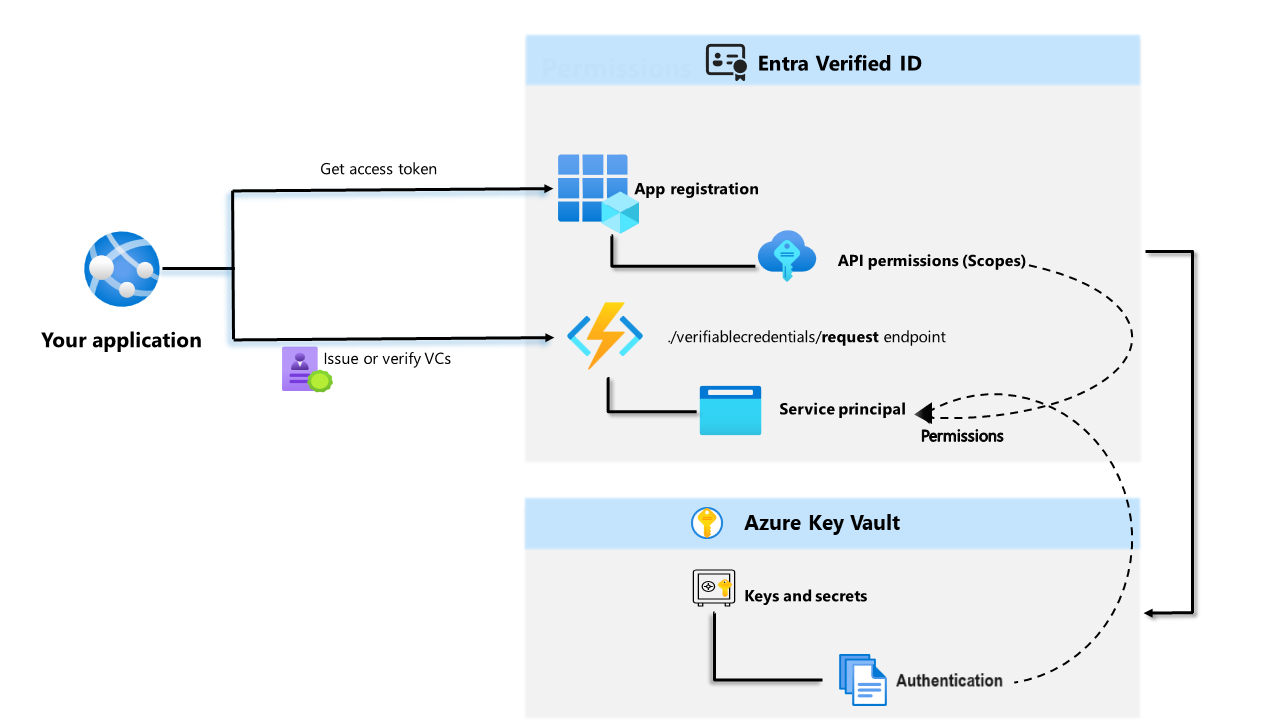

Az alábbi ábra az ellenőrzött azonosító architektúráját és a konfigurált összetevőt mutatja be.

Előfeltételek

- Aktív előfizetéssel rendelkező Azure-bérlőre van szüksége. Ha nem rendelkezik Azure-előfizetéssel, hozzon létre egyet ingyenesen.

- Győződjön meg arról, hogy rendelkezik a konfigurálni kívánt címtár globális rendszergazdájával vagy hitelesítési házirend-rendszergazdai engedélyével. Ha nem Ön a globális rendszergazda, az alkalmazásregisztráció befejezéséhez az alkalmazásadminisztrátori engedélyre van szüksége, beleértve a rendszergazdai hozzájárulás megadását is.

- Győződjön meg arról, hogy rendelkezik közreműködői szerepkörsel az Azure-előfizetéshez vagy ahhoz az erőforráscsoporthoz, amelyben az Azure Key Vaultot üzembe helyezi.

- Győződjön meg arról, hogy hozzáférési engedélyeket biztosít a Key Vaulthoz. További információ: Hozzáférés biztosítása a Key Vault kulcsaihoz, tanúsítványaihoz és titkos kulcsaihoz azure-beli szerepköralapú hozzáférés-vezérléssel.

Kulcstartó létrehozása

Feljegyzés

Az Ellenőrzött azonosító szolgáltatás beállításához használt Azure Key Vaultnak rendelkeznie kell a Key Vault hozzáférési szabályzatával az engedélymodellhez. Jelenleg korlátozás van érvényben, ha a Key Vault azure-beli szerepköralapú hozzáférés-vezérléssel rendelkezik

Az Azure Key Vault egy felhőalapú szolgáltatás, amely lehetővé teszi a titkos kódok és kulcsok biztonságos tárolását és hozzáférés-kezelését. Az Ellenőrzött azonosító szolgáltatás nyilvános és privát kulcsokat tárol az Azure Key Vaultban. Ezek a kulcsok a hitelesítő adatok aláírására és ellenőrzésére szolgálnak.

Ha nem érhető el Azure Key Vault-példány, az alábbi lépéseket követve hozzon létre egy kulcstartót az Azure Portal használatával, az Ellenőrzött azonosító szolgáltatás beállításához használt Azure Key Vault hozzáférési szabályzatnak az Azure-beli szerepköralapú hozzáférés-vezérlés helyett a Key Vault hozzáférési szabályzatával kell rendelkeznie, amely jelenleg az alapértelmezett az Azure Key Vault létrehozásakor.

Feljegyzés

Alapértelmezés szerint a tárolót létrehozó fiók az egyetlen hozzáféréssel. Az ellenőrzött azonosító szolgáltatásnak hozzá kell férnie a kulcstartóhoz. Hitelesítenie kell a kulcstartót, lehetővé téve a konfiguráció során használt fiók számára a kulcsok létrehozását és törlését. A konfiguráció során használt fiók aláírási engedélyeket is igényel, hogy létrehozhassa az ellenőrzött azonosítóhoz tartozó tartománykötést. Ha ugyanazt a fiókot használja a tesztelés során, módosítsa az alapértelmezett szabályzatot, hogy a tár létrehozóinak megadott alapértelmezett engedélyek mellett a fiók-aláírási engedélyt is megadja.

A kulcstartóhoz való hozzáférés kezelése

Az ellenőrzött azonosító beállítása előtt meg kell adnia a Key Vault-hozzáférést. Ez határozza meg, hogy egy megadott rendszergazda végrehajthat-e műveleteket a Key Vault titkos kulcsai és kulcsai esetében. Adjon hozzáférési engedélyeket a kulcstartóhoz mind az ellenőrzött azonosító rendszergazdai fiókjához, mind a létrehozott Kérelemszolgáltatás API-tagjához.

A kulcstartó létrehozása után az ellenőrizhető hitelesítő adatok létrehoznak egy kulcskészletet, amely az üzenetbiztonságot biztosítja. Ezek a kulcsok a Key Vaultban vannak tárolva. Egy kulcskészletet használ az ellenőrizhető hitelesítő adatok aláírásához, frissítéséhez és helyreállításához.

Ellenőrzött azonosító beállítása

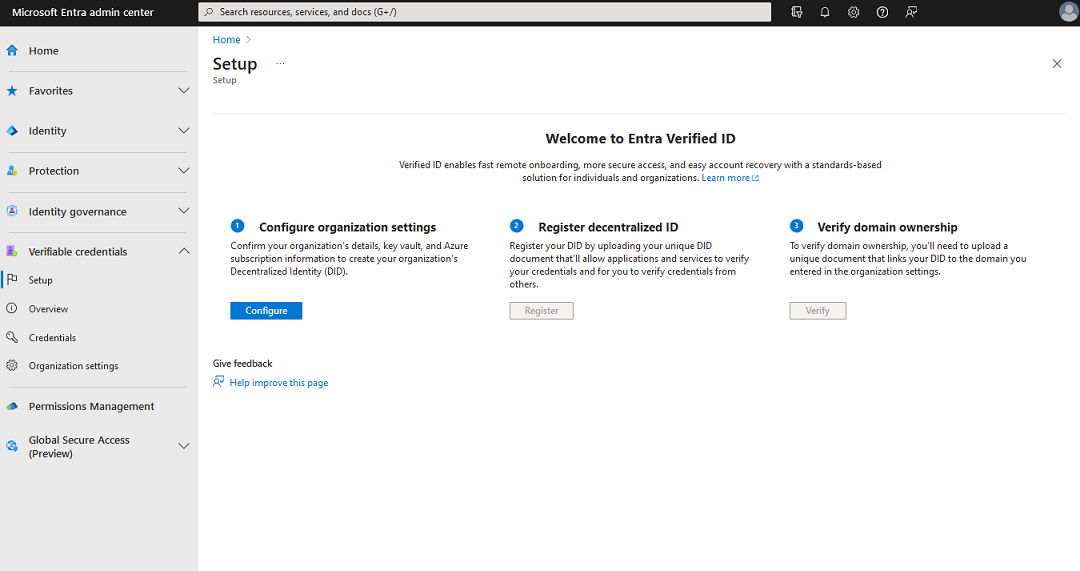

Az ellenőrzött azonosító beállításához kövesse az alábbi lépéseket:

Jelentkezzen be a Microsoft Entra felügyeleti központba globális rendszergazdaként.

Válassza az Ellenőrzött azonosító lehetőséget.

A bal oldali menüben válassza a Telepítő lehetőséget.

A középső menüben válassza a Szervezeti beállítások konfigurálása lehetőséget.

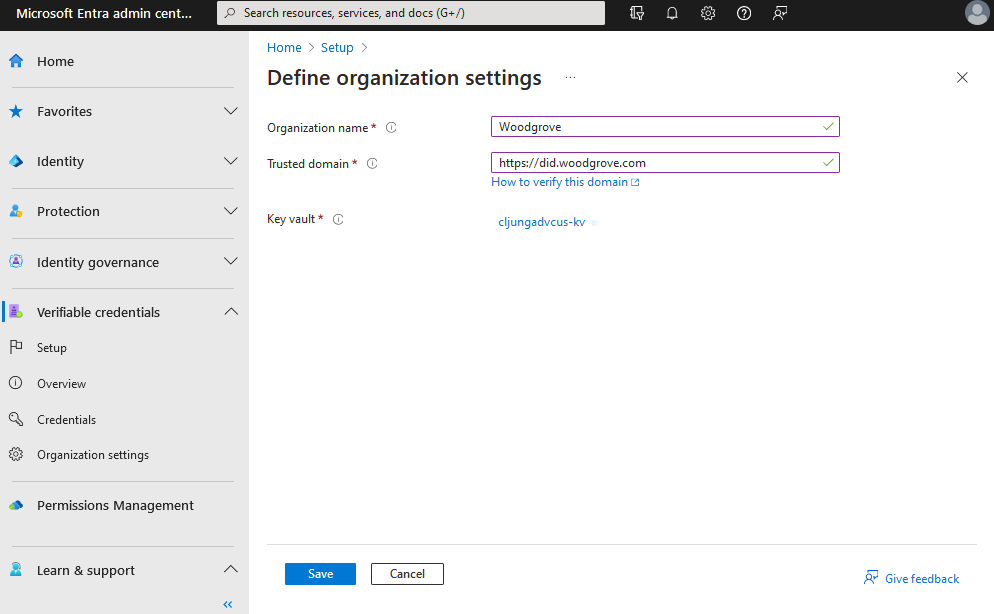

A szervezet beállítása a következő információk megadásával:

Szervezet neve: Adjon meg egy nevet, amely az ellenőrzött azonosítókon belül hivatkozik a vállalkozására. Az ügyfelek nem látják ezt a nevet.

Megbízható tartomány: Adjon meg egy olyan tartományt, amely a decentralizált identitás (DID) dokumentum szolgáltatásvégpontjához lett hozzáadva. A tartomány köti a DID-t valami kézzelfoghatóhoz, amelyet a felhasználó esetleg tud a vállalkozásáról. A Microsoft Authenticator és más digitális tárcák ezeket az információkat használják annak ellenőrzésére, hogy a DID kapcsolódik-e a tartományához. Ha a pénztárca képes ellenőrizni a DID-t, egy ellenőrzött szimbólumot jelenít meg. Ha a tárca nem tudja ellenőrizni a DID-t, tájékoztatja a felhasználót, hogy a hitelesítő adatokat egy olyan szervezet adta ki, amelyet nem tudott érvényesíteni.

Fontos

A tartomány nem lehet átirányítás. Ellenkező esetben a DID és a tartomány nem csatolható. Ügyeljen arra, hogy HTTPS-t használjon a tartományhoz. Például:

https://did.woodgrove.comKey Vault: Válassza ki a korábban létrehozott kulcstartót.

Válassza a Mentés lehetőséget.

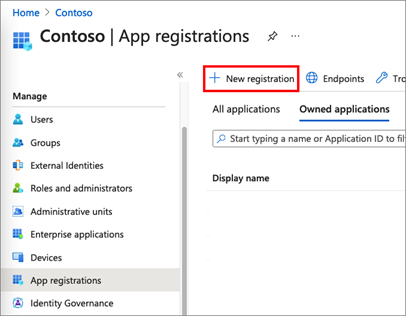

Alkalmazás regisztrálása a Microsoft Entra-azonosítóban

Az alkalmazásnak hozzáférési jogkivonatokat kell beszereznie, amikor be szeretne hívni Microsoft Entra Ellenőrzött azonosító, hogy hitelesítő adatokat állíthass ki vagy ellenőrizzen. A hozzáférési jogkivonatok beszerzéséhez regisztrálnia kell egy alkalmazást, és API-engedélyt kell adnia az ellenőrzött azonosító kérési szolgáltatáshoz. Használja például a következő lépéseket egy webalkalmazáshoz:

Jelentkezzen be a Microsoft Entra felügyeleti központba globális rendszergazdaként.

Válassza ki a Microsoft Entra ID.

Az Alkalmazások területen válassza a Alkalmazásregisztrációk> Új regisztráció lehetőséget.

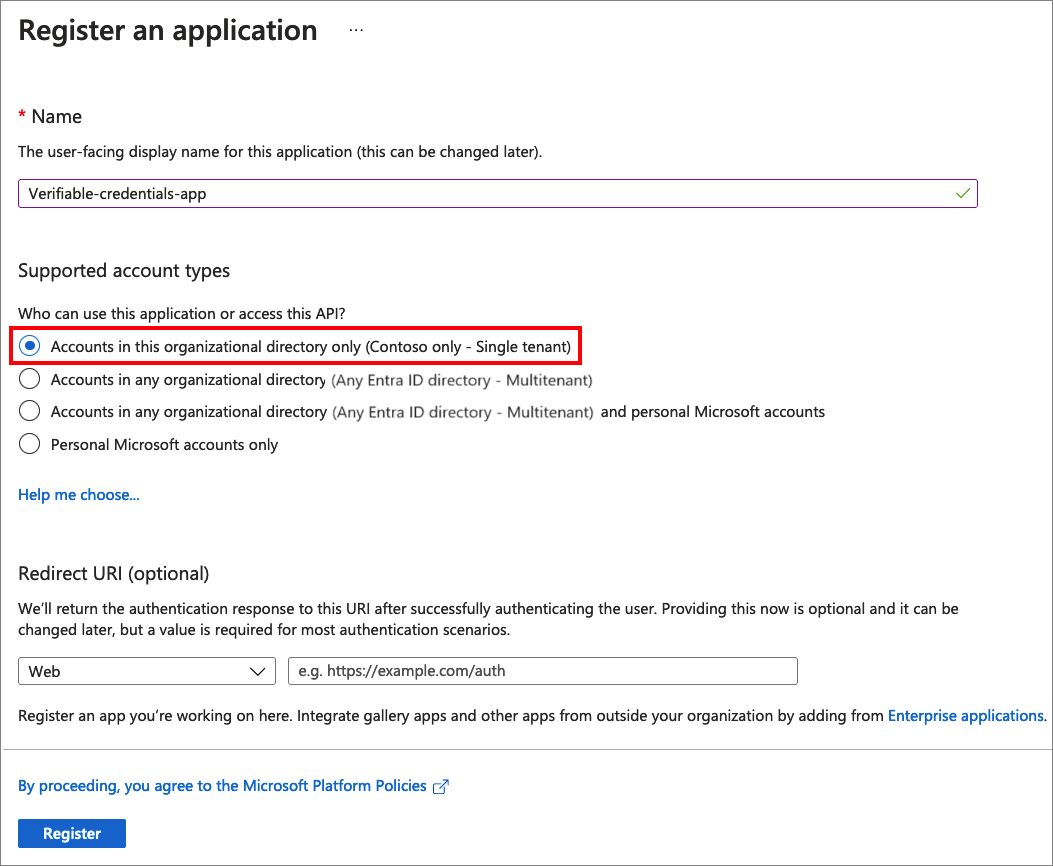

Adja meg az alkalmazás megjelenítendő nevét. Például: ellenőrizhető-credentials-app.

Támogatott fióktípusok esetén válassza a Csak ebben a szervezeti címtárban lévő Fiókok lehetőséget (csak alapértelmezett címtár – egyetlen bérlő).

Válassza a Regisztráció elemet az alkalmazás létrehozásához.

Hozzáférési jogkivonatok lekéréséhez szükséges engedélyek megadása

Ebben a lépésben engedélyeket ad az ellenőrizhető hitelesítő adatok szolgáltatáskérési szolgáltatásnévnek.

A szükséges engedélyek hozzáadásához kövesse az alábbi lépéseket:

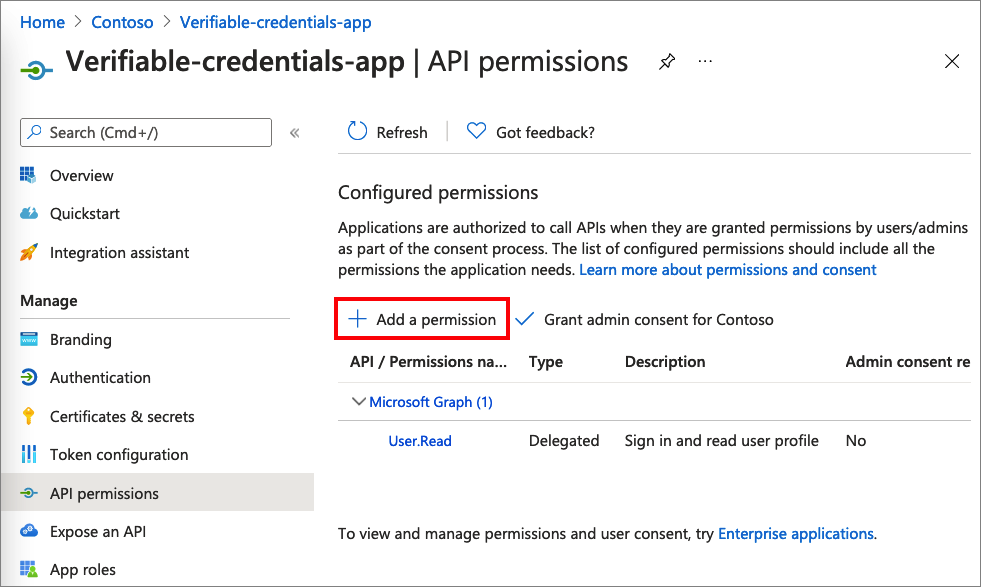

Maradjon az ellenőrizhető hitelesítő adatok alkalmazás részletei oldalon. API-engedélyek>kiválasztása Engedély hozzáadása.

Válassza ki a szervezet által használt API-kat.

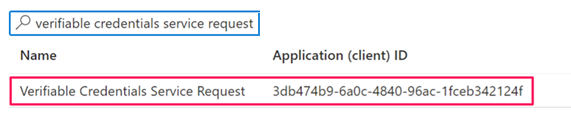

Keresse meg az Ellenőrizhető hitelesítő adatok szolgáltatáskérés szolgáltatásnevet, és válassza ki.

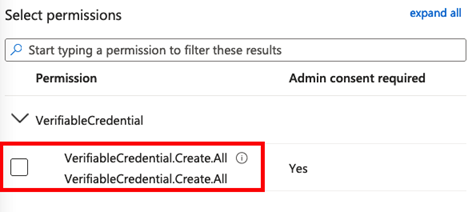

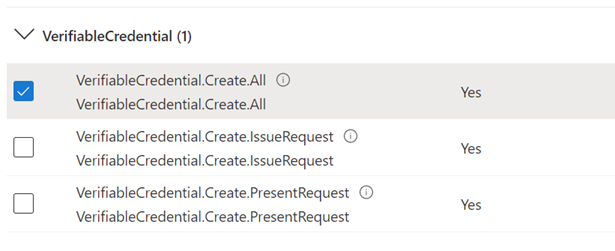

Válassza az Alkalmazásengedély lehetőséget, majd bontsa ki a VerifiableCredential.Create.All elemet.

Jelölje be az Engedélyek hozzáadása lehetőséget.

Válassza a bérlő nevének> rendszergazdai <hozzájárulásának megadása lehetőséget.

Ha külön szeretné elkülöníteni a hatóköröket a különböző alkalmazásokhoz, a kiállítási és bemutatói engedélyeket külön is megadhatja.

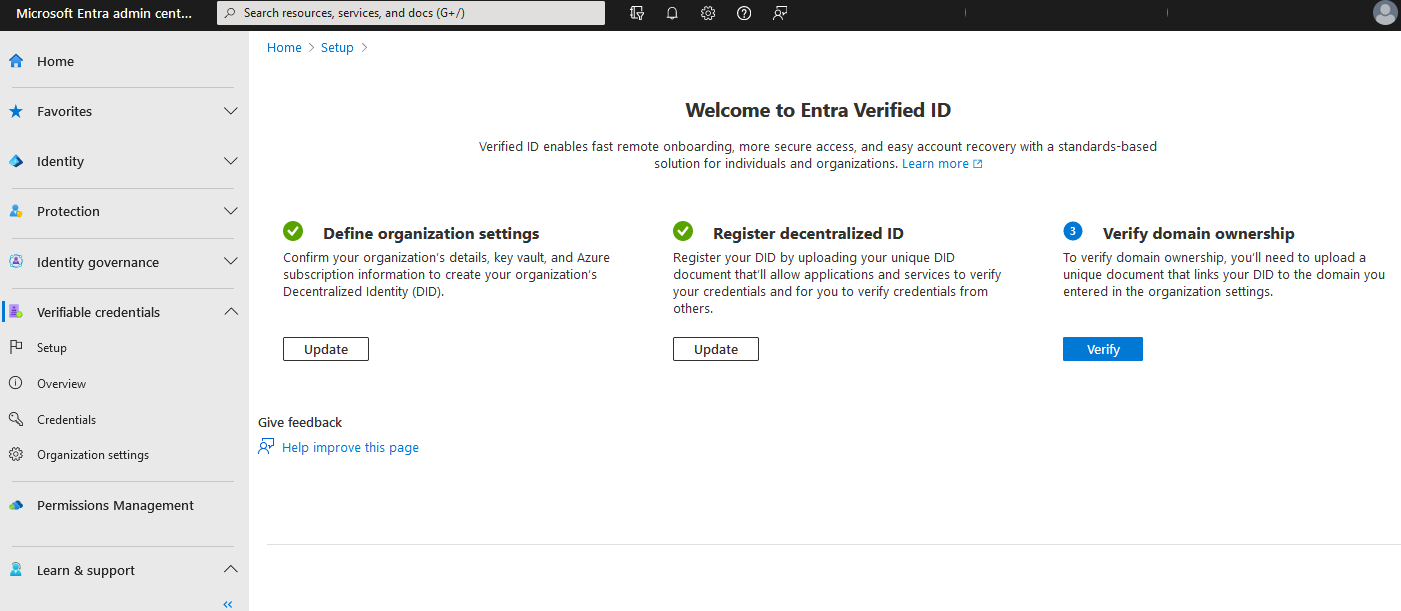

Decentralizált azonosító regisztrálása és a tartomány tulajdonjogának ellenőrzése

Miután az Azure Key Vault be lett állítva, és a szolgáltatás rendelkezik aláíró kulccsal, el kell végeznie a 2. és a 3. lépést a beállításban.

- Jelentkezzen be a Microsoft Entra felügyeleti központba globális rendszergazdaként.

- Válassza az Ellenőrizhető hitelesítő adatok lehetőséget.

- A bal oldali menüben válassza a Telepítő lehetőséget.

- A középső menüben válassza a Decentralizált azonosító regisztrálása lehetőséget a DID-dokumentum regisztrálásához, a did:web decentralizált azonosítójának regisztrálása című cikk utasításainak megfelelően. A tartomány ellenőrzéséhez el kell végeznie ezt a lépést. Ha a did:ion értéket választotta megbízhatósági rendszerként, hagyja ki ezt a lépést.

- A középső menüben válassza a Tartomány tulajdonjogának ellenőrzése lehetőséget a tartomány ellenőrzéséhez a decentralizált azonosító (DID) tartomány tulajdonjogának ellenőrzése című cikk utasításai szerint.

Miután sikeresen elvégezte az ellenőrzési lépéseket, és mind a három lépésen zöld pipa van, készen áll a következő oktatóanyag folytatására.