Microsoft Tunnel for Mobile Application Management for Android

Megjegyzés:

Ez a képesség intune-bővítményként érhető el. További információ: Az Intune Suite bővítmény képességeinek használata.

Amikor hozzáadja a Microsoft Tunnel for Mobile Application Managementet (MAM) a bérlőhöz, a Microsoft Tunnel VPN Gatewayt nem regisztrált Android-eszközökkel is használhatja a MAM-forgatókönyvek támogatásához. A MAM támogatásával a nem regisztrált eszközök az Tunnel használatával biztonságosan csatlakozhatnak a szervezethez, így a felhasználók és az alkalmazások biztonságosan hozzáférhetnek a szervezeti adatokhoz.

Érintett szolgáltatás:

- Vállalati Android

Ha ki szeretné terjeszteni a meglévő Microsoft Tunnel-konfigurációt a MAM támogatásához, hozzon létre és telepítsen három profilt, amelyek ezt a támogatást konfigurálják a nem regisztrált eszközökön:

- Alkalmazáskonfigurációs szabályzat a Microsoft Defenderhez. Ez a szabályzat a Végponthoz készült Microsoft Defendert konfigurálja egy eszközön VPN-alagút ügyfélalkalmazásként.

- Alkalmazáskonfigurációs szabályzat a Microsoft Edge-hez. Ez a szabályzat úgy konfigurálja a Microsoft Edge-et, hogy támogassa az identitásváltást, amely automatikusan csatlakoztatja és leválasztja a VPN-alagutat, amikor a Microsoft "Munkahelyi vagy iskolai" fiókról Microsoft "személyes fiókra" vált a Microsoft Edge-ben.

- Alkalmazásvédelmi szabályzat a Microsoft Tunnel-kapcsolat automatikus indításához, amikor az eszközön a MAM-kompatibilis alkalmazás hozzáfér a vállalati erőforrásokhoz.

A szabályzatok életbe léptetésével a meglévő, Alagúthoz tartozó hely- és kiszolgálókonfigurációk támogatják a hozzáférést az Intune-ban nem regisztrált eszközökről. Emellett dönthet úgy is, hogy a MAM-alagút konfigurációit regisztrált eszközökre helyezi üzembe az MDM-alagút konfigurációi helyett. A regisztrált eszközöknek azonban csak az MDM-alagút konfigurációit vagy a MAM-alagút konfigurációit kell használniuk, de mindkettőt nem. A regisztrált eszközök például nem rendelkezhetnek olyan alkalmazással, mint a Microsoft Edge, amely MAM-alagútkonfigurációkat használ, míg más alkalmazások MDM-alagútkonfigurációkat használnak.

Próbálja ki az interaktív bemutatót:

A Microsoft Tunnel for Mobile Application Management for Android interaktív bemutató bemutatja, hogyan terjeszti ki a Tunnel for MAM a Microsoft Tunnel VPN Gatewayt az Intune-ban nem regisztrált Android-eszközök támogatásához.

Előfeltételek

Infrastruktúra és bérlő:

A Tunnel for MAM esetében ugyanazokat a szempontokat és előfeltételeket kell figyelembe venni, mint az Alagút használata a regisztrált eszközökhöz. További információ: Alagút előfeltételei.

A Microsoft Tunnel konfigurálása után készen áll a két alkalmazáskonfigurációs szabályzat és az alkalmazásvédelmi szabályzat hozzáadására, amely lehetővé teszi a nem regisztrált eszközök számára az Alagút használatát. A szabályzatok konfigurálását a következő szakaszok ismertetik.

Eszközök:

Az Intune-ban nem regisztrált eszközök felhasználóinak telepíteniük kell a következő alkalmazásokat androidos eszközükre, mielőtt használhatnák a Tunnel for MAM forgatókönyvet. Ezek az alkalmazások mind manuálisan telepíthetők a Google Play Áruházból:

Microsoft Defender – Szerezze be a Microsoft Defenderből – Alkalmazások a Google Playen. A Microsoft Defender tartalmazza azt az alagútügyfél-alkalmazást, amelyet az eszköz a Microsoft Tunnelhez való csatlakozáshoz használ. A Tunnel for MAM támogatásához a Végponthoz készült Microsoft Defendernek 1.0.4722.0101-es vagy újabb verziójúnak kell lennie.

Microsoft Edge – Szerezze be a Microsoft Edge-ből: Webböngésző – Alkalmazások a Google Playen.

Céges portál – Lekérheti az Intune Vállalati portál – Alkalmazások a Google Play áruházban. Az eszközöknek telepíteniük kell a Céges portál alkalmazást, annak ellenére, hogy a felhasználóknak nem kell bejelentkezniük az alkalmazásba, vagy regisztrálniuk kell az eszközüket az Intune-ban.

Üzletági alkalmazások:

Az üzletági (LOB) alkalmazások esetében integrálhatja őket a MAM SDK-val. Később hozzáadhatja üzletági alkalmazásait a MAM-alagút alkalmazásvédelmi szabályzataihoz és alkalmazáskonfigurációs szabályzataihoz. Lásd: Az androidos MAM használatának első lépései.

Megjegyzés:

Győződjön meg arról, hogy androidos üzletági alkalmazásai támogatják a közvetlen proxyt vagy a proxy automatikus konfigurációját (PAC) az MDM-hez és a MAM-hoz is.

MAM SDK-verzió:

A Microsoft Tunnel for MAM androidos megbízható gyökérfunkciójának használatához a MAM SDK 9.5.0-s vagy újabb verziójára van szükség, lépjen a 9.5.0-s verzió · msintuneappsdk/ms-intune-app-sdk-android kiadásra github.com.

Szabályzatok konfigurálása a Microsoft Tunnel for MAM támogatásához

A Tunnel for MAM használatának támogatásához hozza létre és telepítse a következő szakaszokban részletezett három profilt. Ezek a szabályzatok bármilyen sorrendben létrehozhatók:

- Alkalmazáskonfigurációs szabályzat a Microsoft Edge-hez

- Alkalmazáskonfigurációs szabályzat a Microsoft Defenderhez

- Alkalmazásvédelmi szabályzat a Microsoft Edge-hez

Ha mindhárom konfigurálva van és ugyanarra a csoportra van telepítve, az alkalmazásvédelmi szabályzat automatikusan aktiválja az Tunnelt a VPN-hez való csatlakozáshoz a Microsoft Edge indításakor.

Konfigurálhat egy megbízható tanúsítványprofilt is a Microsoft Edge-hez és az üzletági alkalmazásokhoz való használatra, ha helyszíni erőforrásokhoz kell csatlakozniuk, és egy helyszíni vagy privát hitelesítésszolgáltató (CA) által kiadott SSL-/TLS-tanúsítvány védi őket. A Microsoft Edge alapértelmezés szerint támogatja a megbízható főtanúsítványokat. Üzletági alkalmazások esetén a MAM SDK-val adhat támogatást a megbízható főtanúsítványokhoz.

Alkalmazáskonfigurációs szabályzat a Microsoft Defenderhez

Hozzon létre egy alkalmazáskonfigurációs szabályzatot a Végponthoz készült Microsoft Defender konfigurálásához az eszközön alagútügyfél-alkalmazásként való használatra.

Megjegyzés:

Győződjön meg arról, hogy csak egyetlen Defender-alkalmazáskonfigurációs szabályzat célozza meg a nem regisztrált eszközt. Ha több mint 1 alkalmazáskonfigurációs szabályzatot céloz meg a Végponthoz készült Defender különböző alagútbeállításaival, alagútkapcsolati problémákat okoz az eszközön.

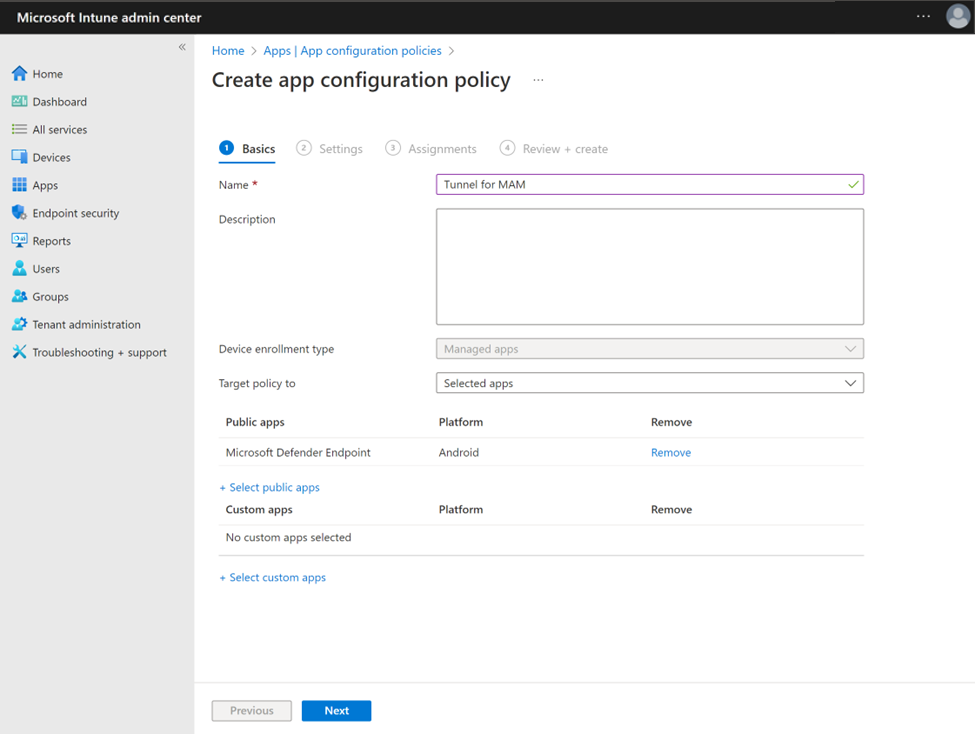

Jelentkezzen be a Microsoft Intune Felügyeleti központba, és lépjen az Alkalmazások>alkalmazáskonfigurációs szabályzatok>Felügyelt alkalmazásokhozzáadása> területre.

Az Alapvető beállítások lapon:

- Adja meg a szabályzat nevét és leírását (nem kötelező).

- Kattintson a Nyilvános alkalmazások kiválasztása elemre, válassza az Androidhoz készült Microsoft Defender-végpont lehetőséget, majd kattintson a Kiválasztás gombra.

Ha a Nyilvános alkalmazások listában megjelenik a Microsoft Defender-végpont, válassza a Tovább gombot.

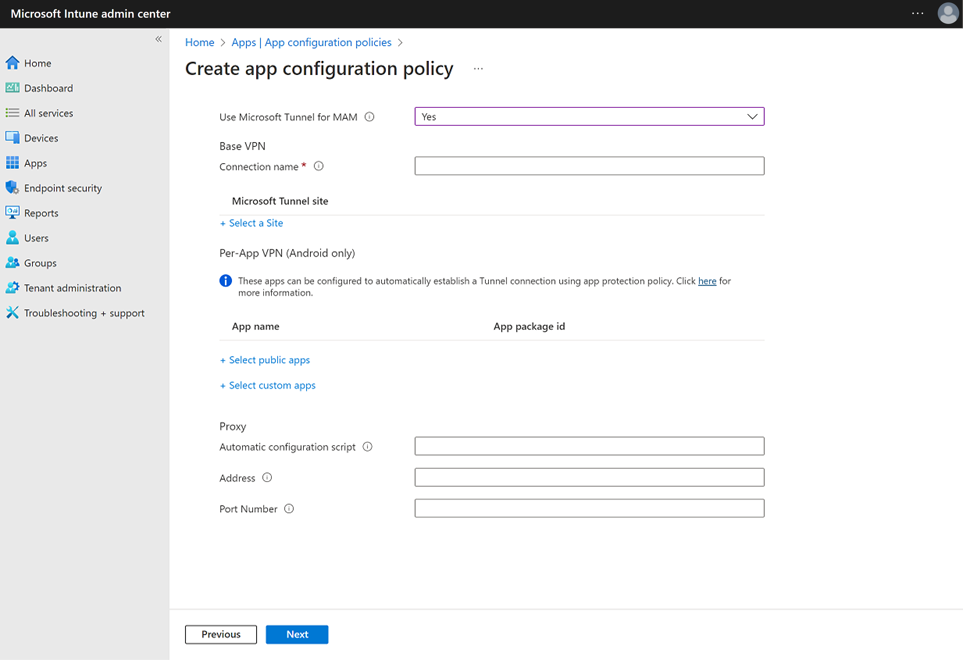

A Beállítások lapon hagyja ki az Általános konfigurációs beállítások kategóriát, amely nem használatos ehhez a szabályzathoz. A Microsoft Tunnel beállítások kategóriájában végezze el a következő konfigurációkat:

- Állítsa a Use Microsoft Tunnel VPN (Microsoft Tunnel VPN használata ) beállítást Igen értékre.

- A Kapcsolat neve mezőben adja meg a VPN kapcsolatnevét.

Ezután kattintson a Webhely kiválasztása elemre:

A Webhely neve mezőben válasszon ki egy elérhető webhelyet, majd kattintson az OK gombra.

Az alkalmazásonkénti VPN (csak Android esetén) nem kötelező beállítás. A nyilvános vagy egyéni alkalmazások kiválasztásával korlátozhatja az Alagút VPN-kapcsolat használatát ezekre a megadott alkalmazásokra.

Fontos

A Microsoft Edge-en belüli zökkenőmentes identitásváltás és az alagútértesítések pontos biztosítása érdekében elengedhetetlen, hogy az Edge szerepeljen az alkalmazásonkénti VPN-listán.

Fontos

Az Androidhoz készült MAM Tunnel nem támogatja az Always-on VPN használatát. Ha az Always-on VPNEngedélyezve értékre van állítva, az alagút nem tud sikeresen csatlakozni, és kapcsolati hibákról szóló értesítéseket küld az eszköz felhasználójának.

A proxy nem kötelező beállítás. Konfigurálja a proxybeállításokat a helyszíni hálózati követelményeknek megfelelően.

Megjegyzés:

A proxykiszolgáló konfigurációi nem támogatottak az Android 10-es verzió előtti verzióiban. További információ: VpnService.Builder az Android fejlesztői dokumentációjában.

Ha készen áll, válassza a Tovább gombot a folytatáshoz.

A Hozzárendelések lapon válassza a Csoportok hozzáadása lehetőséget, majd válassza ki ugyanazokat a Microsoft Entra-csoportokat, amelyekhez a Microsoft Edge alkalmazáskonfigurációs profilt telepítette, majd válassza a Tovább gombot.

A Felülvizsgálat + Létrehozás lapon válassza a Létrehozás lehetőséget a szabályzat létrehozásának befejezéséhez és a szabályzatnak a hozzárendelt csoportokban való üzembe helyezéséhez.

Az új szabályzat megjelenik az alkalmazáskonfigurációs szabályzatok listájában.

Alkalmazáskonfigurációs szabályzat a Microsoft Edge-hez

Alkalmazáskonfigurációs szabályzat létrehozása a Microsoft Edge-hez. Ez a szabályzat úgy konfigurálja a Microsoft Edge-et, hogy támogassa az identitásváltást, lehetővé teszi a VPN-alagút automatikus csatlakoztatását bejelentkezéskor vagy a Microsoft "Munkahelyi vagy iskolai" fiókra való váltáskor, valamint a VPN-alagút automatikus leválasztását, amikor személyes Microsoft-fiókra vált.

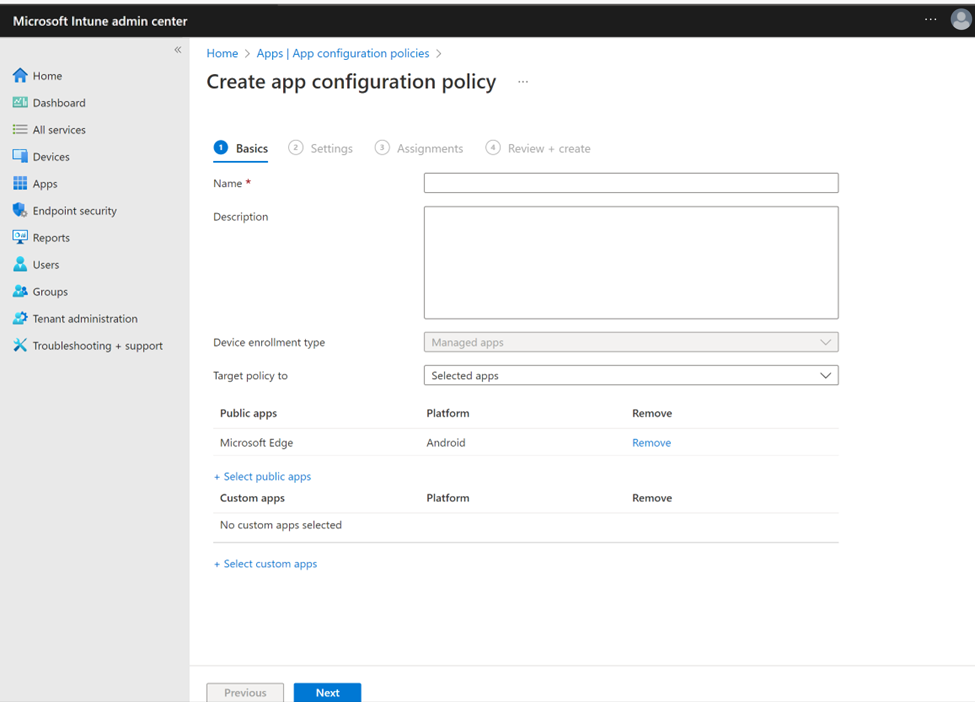

Jelentkezzen be a Microsoft Intune Felügyeleti központba, és lépjen az Alkalmazások>alkalmazáskonfigurációs szabályzatok>Felügyelt alkalmazásokhozzáadása> területre.

Az Alapvető beállítások lapon:

- Adja meg a szabályzat nevét és a Leírást (nem kötelező).

- Kattintson a Nyilvános alkalmazások kiválasztása elemre, válassza az AndroidMicrosoft Edge lehetőséget, majd kattintson a Kiválasztás gombra.

Miután a Microsoft Edge megjelenik a Nyilvános alkalmazások listában, válassza a Tovább gombot.

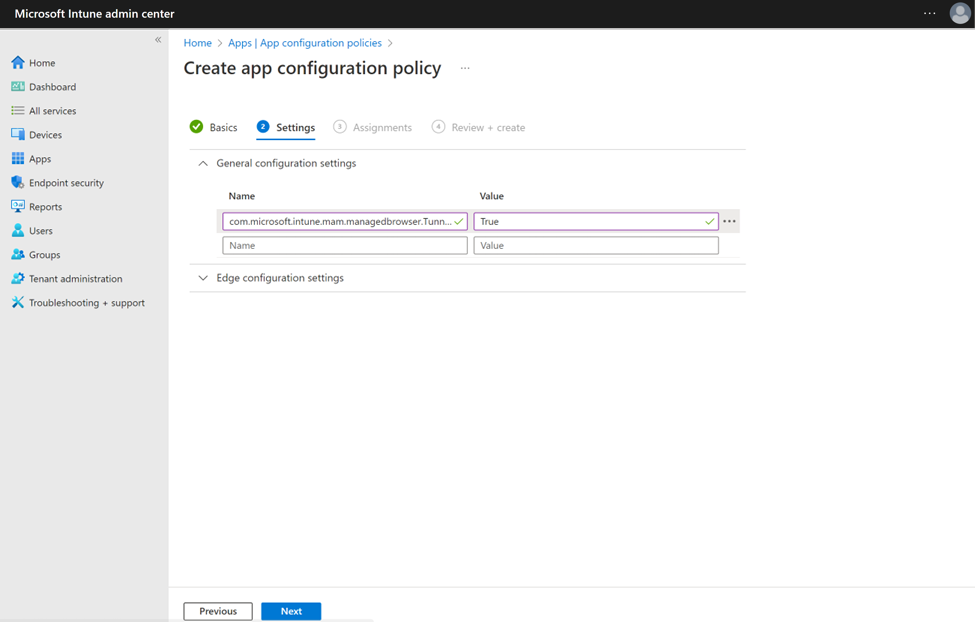

A Beállítások lapon konfigurálja a Név és érték párt az Általános konfigurációs beállítások kategóriában az alábbiak szerint:

Name (Név) Leírás com.microsoft.intune.mam.managedbrowser.StrictTunnelMode

Érték:TrueHa a értékre Truevan állítva, szigorú alagútmód-támogatást biztosít az Edge-nek. Ha a felhasználók szervezeti fiókkal jelentkeznek be az Edge-be, ha a VPN nincs csatlakoztatva, akkor a Szigorú alagút mód blokkolja az internetes forgalmat.

Amikor a VPN újracsatlakozik, ismét elérhető lesz az internetböngészés.com.microsoft.intune.mam.managedbrowser.TunnelAvailable.IntuneMAMOnly

Érték:TrueHa a értékre Truevan állítva, identitásváltási támogatást biztosít az Edge-re.

Amikor a felhasználók munkahelyi vagy iskolai fiókkal jelentkeznek be, az Edge automatikusan csatlakozik a VPN-hez. Ha a felhasználók engedélyezik a privát böngészést, az Edge személyes fiókra vált, és leválasztja a VPN-t.Az alábbi képen a

Identity switchMicrosoft Edge alkalmazáskonfigurációs szabályzatának beállítása látható:

Megjegyzés:

Győződjön meg arról, hogy nincsenek záró szóközök az Általános konfigurációs beállítás végén.

Ugyanezzel a szabályzattal konfigurálhat más Microsoft Edge-konfigurációkat a Microsoft Edge konfigurációs beállítások kategóriájában. Ha a Microsoft Edge további konfigurációi készen állnak, válassza a Tovább gombot.

A Hozzárendelések lapon válassza a Csoportok hozzáadása lehetőséget, majd válasszon ki egy vagy több Microsoft Entra-csoportot, amelyek megkapják ezt a szabályzatot. A csoportok konfigurálása után válassza a Tovább gombot.

A Felülvizsgálat + Létrehozás lapon válassza a Létrehozás lehetőséget a szabályzat létrehozásának befejezéséhez és a szabályzatnak a hozzárendelt csoportokban való üzembe helyezéséhez.

Az új szabályzat megjelenik az alkalmazáskonfigurációs szabályzatok listájában.

Alkalmazásvédelmi szabályzat a Microsoft Edge-hez

Hozzon létre egy alkalmazásvédelmi szabályzatot, amely automatikusan elindítja a Microsoft Tunnel VPN-kapcsolatot az alkalmazás indításakor.

Megjegyzés:

Az alkalmazás elindításakor az alagút VPN-kapcsolata megkísérli az indítást, és az eszköznek hozzáférése lesz a Microsoft Tunnel Gatewayen keresztül elérhető helyszíni hálózati útvonalakhoz. Ha az alagúthálózati hozzáférést adott alkalmazásokra szeretné korlátozni, konfigurálja az "Alkalmazásonkénti VPN (csak Android) beállításait.

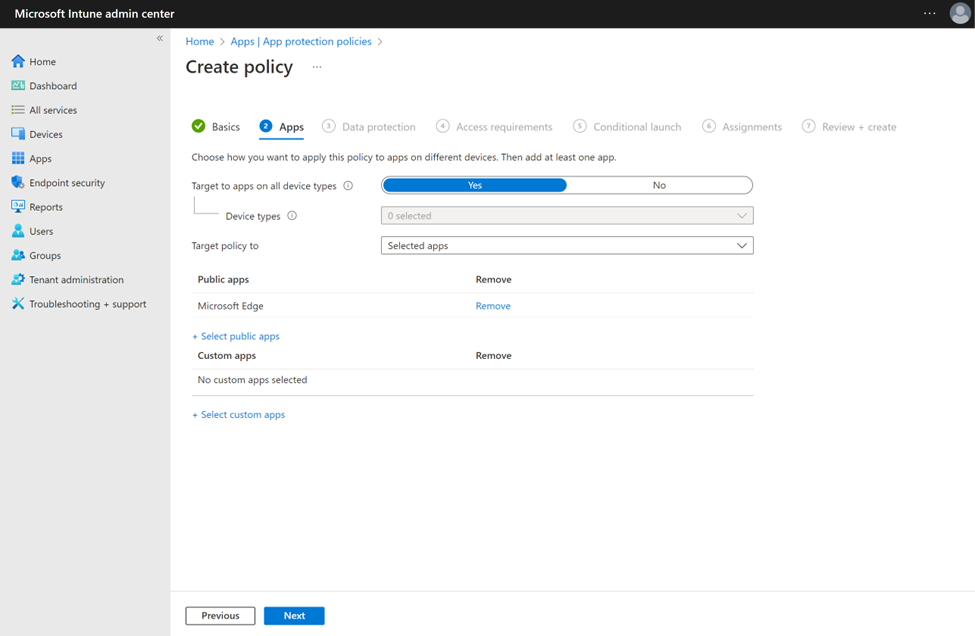

Jelentkezzen be a Microsoft Intune Felügyeleti központba, és lépjen az AlkalmazásokAlkalmazásvédelmi szabályzatok>>Szabályzat> létrehozásaAndroid területre.

Az Alapvető beállítások lapon adja meg a szabályzat nevét és leírását (nem kötelező), majd válassza a Tovább gombot.

Az Alkalmazások lapon kattintson a Nyilvános alkalmazások kiválasztása elemre, válassza a Microsoft Edge lehetőséget, majd kattintson a Kiválasztás gombra.

Ha a Microsoft Edge megjelenik a Nyilvános alkalmazások listában, válassza a Tovább gombot.

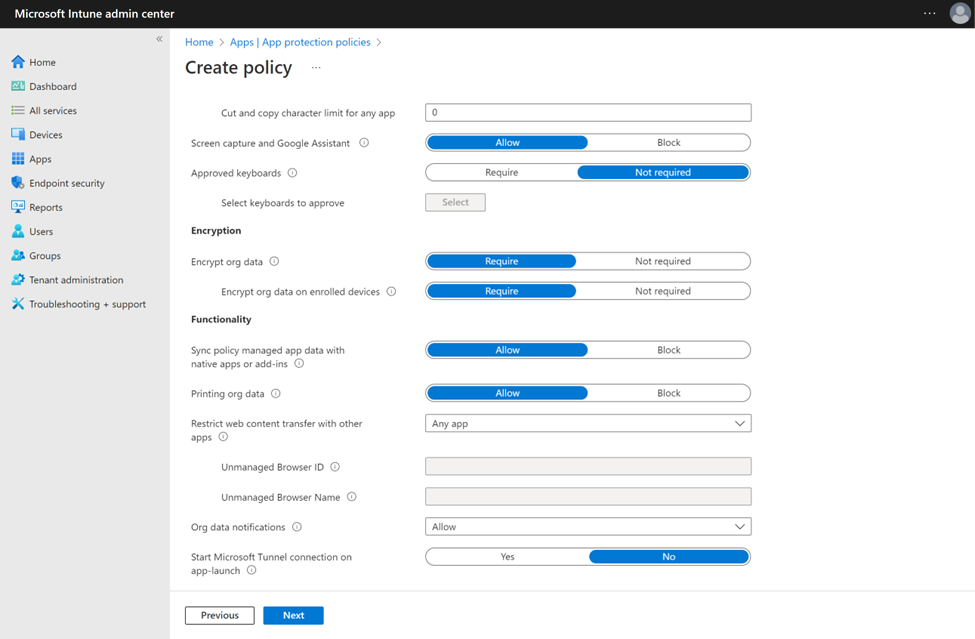

Az Adatvédelem lapon görgessen az aljára, és állítsa a Microsoft Tunnel-kapcsolat indítása az alkalmazás indításakorbeállítást Igen értékre, majd válassza a Tovább gombot.

Lépjen tovább a Hozzáférési követelmények és a Feltételes indítás lapon.

A Hozzárendelések lapon válassza a Csoportok hozzáadása lehetőséget, majd válassza ki ugyanazokat a Microsoft Entra-csoportokat, amelyekbe a két alkalmazáskonfigurációs profilt telepítette, majd válassza a Tovább gombot.

A Felülvizsgálat + Létrehozás lapon válassza a Létrehozás lehetőséget a szabályzat létrehozásának befejezéséhez és a szabályzatnak a hozzárendelt csoportokban való üzembe helyezéséhez.

Az új szabályzat megjelenik az alkalmazáskonfigurációs szabályzatok listájában.

Üzletági alkalmazások konfigurálása

Ha integrálta üzletági alkalmazásait a MAM SDK-val, akkor a Microsoft Tunnel szolgáltatással is használhatja őket, ha egyéni alkalmazásként hozzáadja őket a korábban létrehozott három MAM-alagútszabályzathoz.

Az egyéni alkalmazások szabályzatokhoz való hozzáadásával kapcsolatos további információkért tekintse meg a következő cikkeket a két szabályzattípusról:

- Alkalmazáskonfigurációs szabályzatok az Intune App SDK által felügyelt alkalmazásokhoz

- Alkalmazásvédelmi szabályzatok létrehozása és hozzárendelése

A nem regisztrált eszközökön futó üzletági alkalmazások támogatásához az alkalmazásoknak elérhető alkalmazásként kell üzembe helyeznie a Microsoft Intune Felügyeleti központban. Az Intune-ból nem telepíthet alkalmazásokat kötelező alkalmazásként a nem regisztrált eszközökre.

Megbízható tanúsítványprofil használata

Az Androidon a MAM-alagutat használó üzletági alkalmazásoknak integrálniuk kell az Intune App SDK-val, és az új Tunnel for MAM trust manager használatával kell használniuk a megbízható főtanúsítvány-támogatást az üzletági alkalmazásaikhoz. A megbízható főtanúsítványok támogatásához a jelen cikk Előfeltételek szakaszában ismertetett minimális SDK-verziót (vagy újabb verziót) kell használnia.

Megbízható főtanúsítványok kezelése:

Ha az alkalmazáshoz egy helyszíni vagy privát hitelesítésszolgáltató által kibocsátott SSL-/TLS-tanúsítványok szükségesek a belső webhelyekhez és alkalmazásokhoz való biztonságos hozzáférés biztosításához, az Intune App SDK a MAMTrustedRootCertsManager és a MAMCertTrustWebViewClient API-osztályokkal támogatja a tanúsítványmegbízhatóság kezelését.

Követelmények:

A Tunnel for MAM Android által támogatott tanúsítványformátumok:

- DER kódolású bináris X.509

- PEM

A MAMCertTrustWebViewClient a következőket támogatja:

- Android 10 vagy újabb

A MAMTrustedRootCertsManager a következőket támogatja :

- SSLContext

- SSLSocketFactory

- TrustManager

- WebView

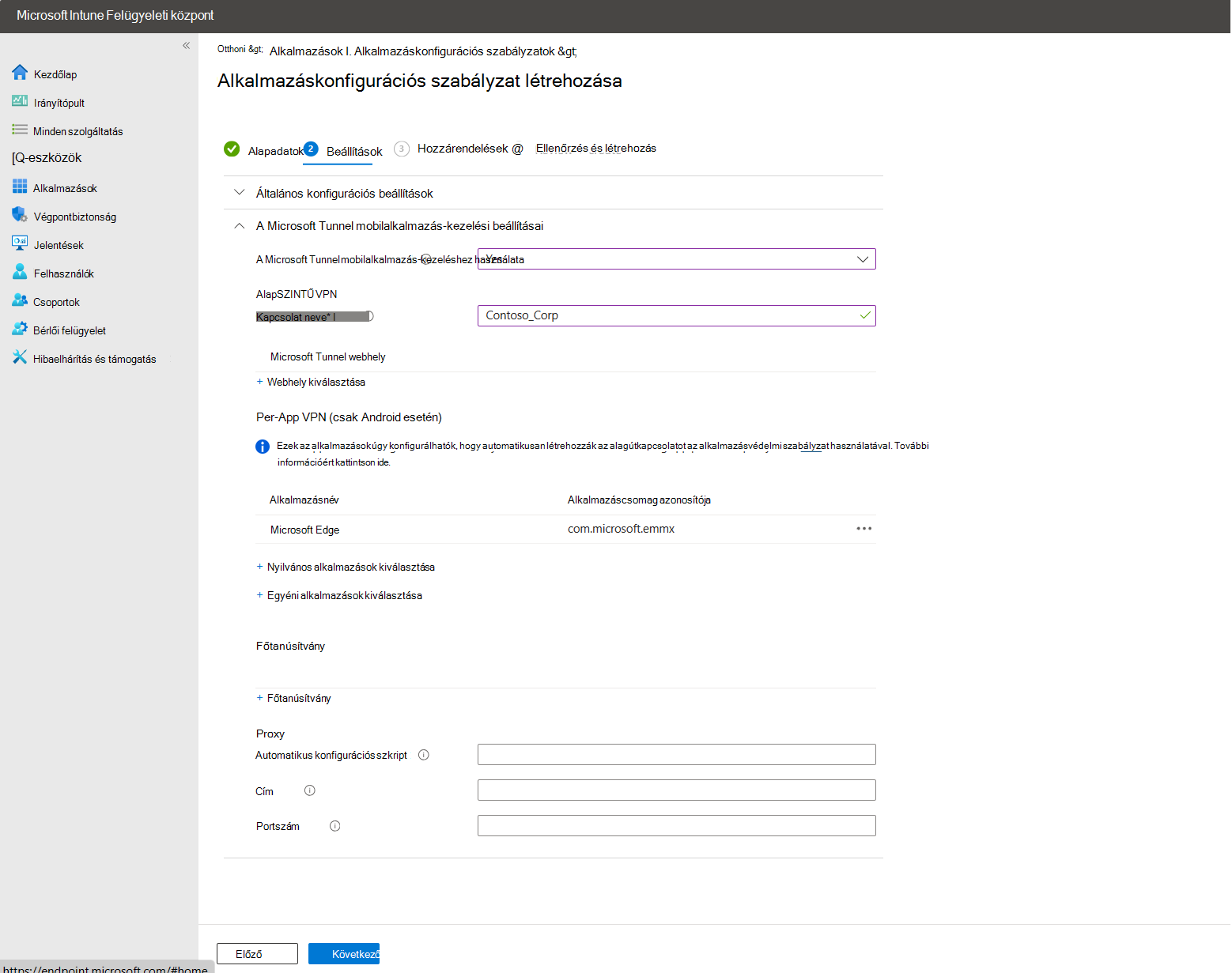

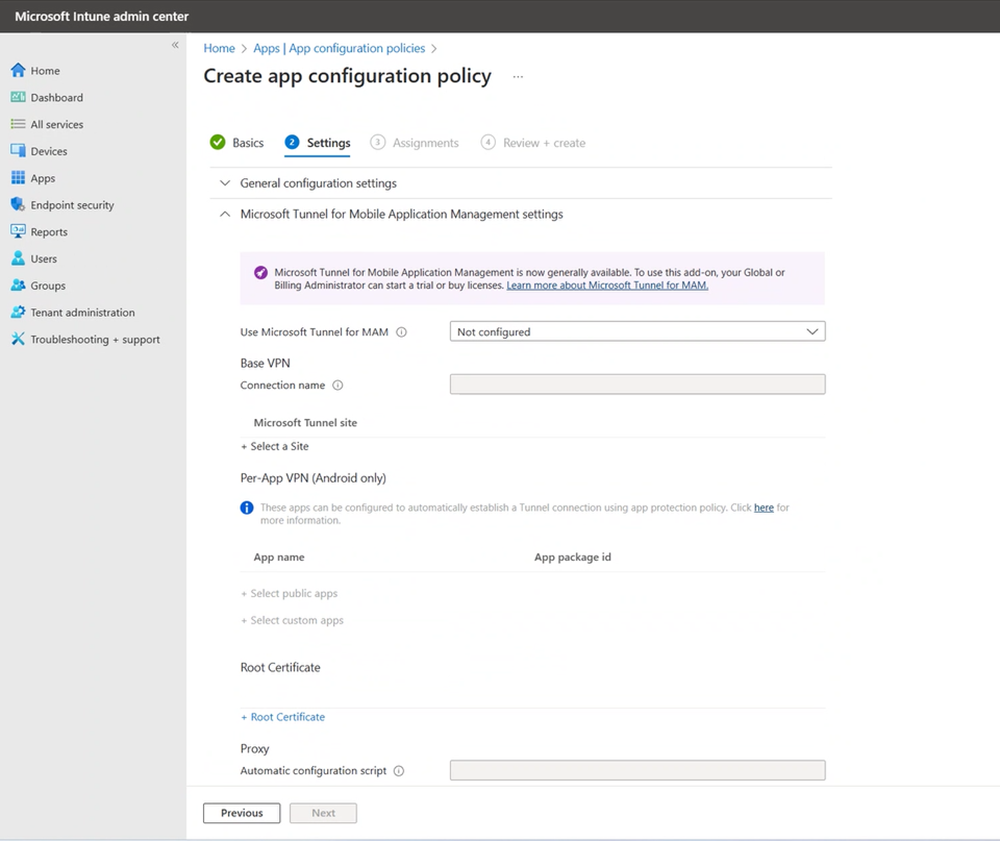

Egy olyan alkalmazás alkalmazáskonfigurációs profiljának konfigurálása során, amely a Tunnel for MAM-t fogja használni, válassza ki a használni kívánt tanúsítványprofilt:

Az alkalmazáskonfigurációs profil Beállítások lapján bontsa ki a Microsoft Tunnel for Mobile Application Management beállításait.

Adja meg a következő beállításokat:

- Állítsa a Use Microsoft Tunnel for MAM (A Microsoft Tunnel for MAM használata ) beállítást Igen értékre.

- A Kapcsolat neve mezőben adjon meg egy felhasználónevet ehhez a kapcsolathoz, például mam-tunnel-vpn.

- Ezután válassza a Webhely kiválasztása lehetőséget, majd válasszon ki egy Microsoft Tunnel Gateway-webhelyet. Ha még nem konfigurált alagútátjáró-helyet, tekintse meg a Microsoft Tunnel konfigurálását bemutató cikket.

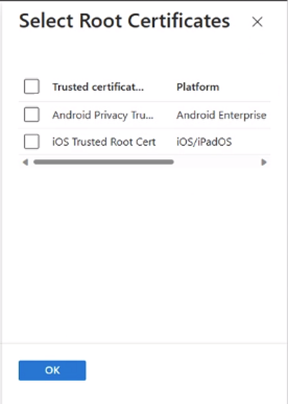

- Ha az alkalmazás megbízható tanúsítványt igényel, válassza a Főtanúsítvány lehetőséget a Főtanúsítványok kiválasztása panel megnyitásához, majd válasszon ki egy megbízható tanúsítványprofilt.

További információ a főtanúsítvány-profilok konfigurálásáról: Megbízható főtanúsítvány-profilok a Microsoft Intune-hoz.

Az Alagút-MAM beállításainak konfigurálása után válassza a Tovább gombot a Hozzárendelések lap megnyitásához.

Ismert problémák

Az alábbiakban az Androidhoz készült MAM Tunnel ismert problémáit vagy korlátozásait ismertetjük.

A Tunnel for Mobile Application Management nem támogatja a Microsoft Defendert személyes profil módban

További információ a Microsoft Defenderről személyes profil módban: Microsoft Defender személyes profilban Android Enterprise-on BYOD módban.

Megkerülő megoldás: Nincs.

A MAM-alagút nem támogatott az MDM-alagút használatakor

Az MDM-alagút konfigurációi helyett regisztrált eszközökkel is használhatJA a MAM-alagutat. A regisztrált eszközöknek azonban csak az MDM-alagút konfigurációit vagy a MAM-alagút konfigurációit kell használniuk, de mindkettőt nem. A regisztrált eszközök például nem rendelkezhetnek olyan alkalmazással, mint a Microsoft Edge, amely MAM-alagútkonfigurációkat használ, míg más alkalmazások MDM-alagútkonfigurációkat használnak.

Megkerülő megoldás: Nincs.

A WebView-t és az Intune SDK-t megbízható legfelső szintű támogatással használó üzletági alkalmazás belső végpontjai nem rendezhetők

Megkerülő megoldás: Telepítse manuálisan a megbízható főtanúsítványt a nem regisztrált Android-eszközökön, amelyek webview-t használnak a WebView-val az alagútban.

Az Android nem tudja létrehozni a tanúsítványláncot, ha magánhitelesítő szolgáltatót használ

Ha a WebView-t a MAMCertTrustWebViewClienttel használja a MAM-ban a tanúsítványok ellenőrzéséhez, a MAM delegál Androidra, hogy tanúsítványláncot építsen ki a rendszergazdák és a kiszolgáló által biztosított tanúsítványokból. Ha egy privát tanúsítványokat használó kiszolgáló biztosítja a teljes láncot a csatlakozó WebView-hoz, de a rendszergazda csak a főtanúsítványt helyezi üzembe, az Android nem tudja létrehozni a tanúsítványláncot, és sikertelen lehet a kiszolgáló megbízhatóságának ellenőrzésekor. Ez a viselkedés azért fordul elő, mert az Androidnak köztes tanúsítványokra van szüksége a lánc elfogadható szintre történő létrehozásához.

Megkerülő megoldás: A megfelelő tanúsítványérvényesítés biztosításához a rendszergazdáknak telepítenie kell a főtanúsítványt és az összes köztes tanúsítványt az Intune-ban. Ha a főtanúsítvány és az összes köztes tanúsítvány nincs üzembe helyezve, az Android nem tudja létrehozni a tanúsítványláncot, és nem bízik meg a kiszolgálón.

Végponthoz készült Defender-tanúsítványhiba egy privát hitelesítésszolgáltatótól származó TLS-/SSL-tanúsítvány használatakor

Ha a Microsoft Tunnel Gateway-kiszolgáló egy privát (helyszíni) hitelesítésszolgáltató által kibocsátott TLS-/SSL-tanúsítványt használ, a Végponthoz készült Microsoft Defender tanúsítványhibát generál a csatlakozás megkísérlésekor.

Megkerülő megoldás: Telepítse manuálisan a privát hitelesítésszolgáltató megfelelő megbízható főtanúsítványát az Android-eszközön. A Végponthoz készült Defender alkalmazás jövőbeli frissítése támogatást nyújt, és szükségtelenné teszi a megbízható főtanúsítvány manuális telepítését.

A Microsoft Edge az indítás után rövid ideig nem tudja elérni a belső erőforrásokat

Közvetlenül a Microsoft Edge megnyitása után a böngésző megpróbál csatlakozni a belső erőforrásokhoz, mielőtt sikeresen csatlakozik az Alagúthoz. Ez a viselkedés azt eredményezi, hogy a böngésző azt jelenti, hogy az erőforrás vagy a cél URL-címe nem érhető el.

Megkerülő megoldás: Frissítse a böngészőkapcsolatot az eszközön. Az erőforrás az alagúthoz való csatlakozás után válik elérhetővé.

A nem regisztrált eszközök alagútjának támogatásához szükséges három alkalmazás nem látható a Céges portál alkalmazásban egy eszközön

Miután a Microsoft Edge, a Végponthoz készült Microsoft Defender és a Vállalati portál hozzá lett rendelve egy eszközhöz, amint az regisztrációval vagy anélkül érhető el, a megcélzott felhasználó nem találja az alkalmazásokat a Vállalati portálon vagy a portal.manage.microsoft.com.

Megkerülő megoldás: Telepítse mind a három alkalmazást manuálisan a Google Play Áruházból. A Google Play áruházban mindhárom alkalmazásra mutató hivatkozásokat megtalálja ebben a cikkben : Előfeltételek szakasz.

Hiba: "Az MSTunnel VPN indítása nem sikerült, forduljon segítségért a rendszergazdához"

Ez a hibaüzenet akkor is előfordulhat, ha az alagút csatlakoztatva van.

Megkerülő megoldás: Ez az üzenet figyelmen kívül hagyható.

Hiba: Érvénytelen licencelés, forduljon a rendszergazdához

Ez a hiba akkor fordul elő, ha a Végponthoz készült Microsoft Defender verziója nem támogatja az alagút használatát.

Megkerülő megoldás: Telepítse a Végponthoz készült Defender támogatott verzióját a Microsoft Defender – Alkalmazások a Google Play áruházból.

Nem támogatott több szabályzat használata a Defenderhez különböző alagúthelyek különböző alkalmazásokhoz való konfigurálásához

Két vagy több olyan alkalmazáskonfigurációs szabályzat használata a Microsoft Defenderhez, amelyek különböző alagúthelyeket határoznak meg, nem támogatottak, és versenyhelyzethez vezethetnek, amely megakadályozza az Alagút sikeres használatát.

Megkerülő megoldás: Minden eszközt egyetlen alkalmazáskonfigurációs szabályzattal célozhat meg a Microsoft Defenderhez, így minden nem regisztrált eszköz úgy van konfigurálva, hogy csak egy webhelyet használjon.

GCC High- és FIPS-támogatás

A Microsoft Tunnel for MAM nem támogatott a GCC High-környezetekben a Microsoft Tunnel for MAM nem támogatja a Federal Information Processing Standard (FIPS) szabványt. A Microsoft Tunnel for MAM nem támogatott Fairfax-környezetekben

Következő lépések

Lásd még:

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: