Microsoft Tunnel for Mobile Application Management for iOS/iPadOS

Megjegyzés:

Ez a képesség Intune bővítményként érhető el. További információ: A Intune Suite bővítmény képességeinek használata.

Amikor hozzáadja a Microsoft Tunnel for Mobile Application Managementet (MAM) a bérlőhöz, a Microsoft Tunnel VPN Gateway nem regisztrált iOS-eszközökkel a következő forgatókönyvek támogatásához használhatja:

- Biztonságos hozzáférést biztosíthat a helyszíni erőforrásokhoz modern hitelesítés, egyszeri bejelentkezés (SSO) és feltételes hozzáférés használatával.

- Lehetővé teszi a végfelhasználók számára, hogy a személyes eszközükkel hozzáférjenek a vállalati helyszíni erőforrásokhoz. Az MDM-regisztráció (mobil Eszközkezelés) nem szükséges, és a vállalati adatok védettek maradnak.

- Lehetővé teszi a szervezetek számára, hogy saját eszközök használatát (BYOD) alkalmazzanak. A BYOD vagy a személyes eszközök csökkentik a teljes bekerülési költséget, biztosítják a felhasználók adatvédelmét, és a vállalati adatok továbbra is védettek maradnak ezeken az eszközökön.

Érintett szolgáltatás:

- iOS/iPadOS

A Tunnel for MAM iOS egy hatékony eszköz, amellyel a szervezetek biztonságosan kezelhetik és védhetik mobilalkalmazásaikat. A megoldásHOZ tartozó VPN-kapcsolat az iOS SDK Microsoft Tunnel mobilalkalmazás-kezeléshez keresztül érhető el.

A MAM-alagút regisztráció nélküli eszközökkel való használata mellett regisztrált eszközökkel is használható. A regisztrált eszközöknek azonban az MDM-alagút konfigurációit vagy a MAM-alagút konfigurációit kell használniuk, de mindkettőt nem. A regisztrált eszközök például nem rendelkezhetnek olyan alkalmazással, mint a Microsoft Edge, amely MAM-alagútkonfigurációkat használ, míg más alkalmazások MDM-alagútkonfigurációkat használnak.

Próbálja ki az interaktív bemutatót

A Microsoft Tunnel for Mobile Application Management for iOS/iPadOS interaktív bemutató bemutatja, hogyan terjeszti ki a Tunnel for MAM a Microsoft Tunnel VPN Gateway, hogy támogassa a Intune nem regisztrált iOS- és iPadOS-eszközöket.

IOS-hez szükséges SDK-k

Az Microsoft Tunnel mobilalkalmazás-kezeléshez iOS használatához frissítenie kell az üzletági (LOB) alkalmazásokat az alábbi három SDK integrálásához. Az egyes SDK-k integrálásához a cikk későbbi részében talál útmutatást:

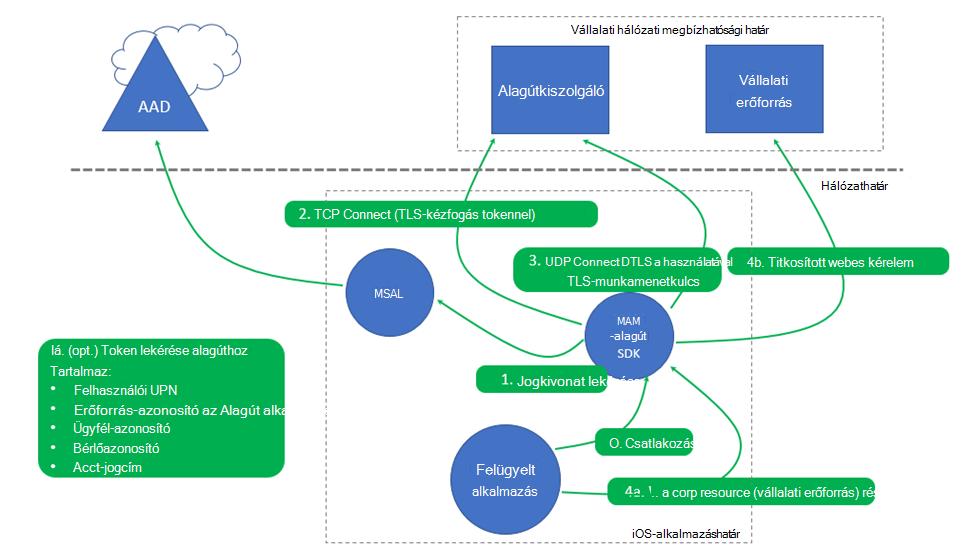

Alagút a MAM iOS SDK architektúrához

Az alábbi ábra egy olyan felügyelt alkalmazás folyamatát ismerteti, amely sikeresen integrálva lett az iOS-hez készült Tunnel for MAM SDK-val.

Műveletek

- Az alkalmazás első indításakor a kapcsolat a Tunnel for MAM SDK-val jön létre.

- A hitelesítéshez hitelesítési jogkivonat szükséges.

- Előfordulhat, hogy az eszköz már rendelkezik egy Microsoft Entra hitelesítési jogkivonattal, amely egy korábbi bejelentkezésből származik egy másik MAM-kompatibilis alkalmazással az eszközön (például Az Outlook, a Microsoft Edge és a Microsoft 365 Office mobilalkalmazások).

- A TCP Connect (TLS-kézfogás) az alagútkiszolgáló jogkivonatával történik.

- Ha az UDP engedélyezve van a Microsoft Tunnel Gatewayen, DTLS-t használó adatcsatorna-kapcsolat jön létre. Ha az UDP le van tiltva, akkor a TCP használatával hozza létre az adatcsatornát az Alagútátjáróhoz. Lásd: TCP, UDP-megjegyzések a Microsoft Tunnel architektúrájában.

- Amikor a mobilalkalmazás kapcsolatot létesít egy helyszíni vállalati erőforrással:

- Az adott vállalati erőforráshoz Microsoft Tunnel mobilalkalmazás-kezeléshez API kapcsolódási kérése történik.

- A rendszer titkosított webes kérést küld a vállalati erőforrásnak.

Megjegyzés:

A MAM iOS SDK alagútja VPN-alagutat biztosít. Ez az alkalmazáson belüli hálózati rétegre terjed ki. A VPN-kapcsolatok nem jelennek meg az iOS-beállításokban.

Minden olyan aktív üzletági (LOB) alkalmazás, amely integrálva van a Tunnel for MAM iOS-SDK-val, és amely az előtérben fut, aktív ügyfélkapcsolatot jelöl az Alagútátjáró-kiszolgálón. Az mst-cli parancssori eszköz aktív ügyfélkapcsolatok figyelésére használható. További információ az mst-cli parancssori eszközről: Referencia a Microsoft Tunnel Gatewayhez.

Intune-szabályzatok konfigurálása Microsoft Tunnel mobilalkalmazás-kezeléshez iOS-hez

Microsoft Tunnel mobilalkalmazás-kezeléshez iOS a következő Intune szabályzatokat és profilokat használja:

- Alkalmazáskonfigurációs szabályzat – Konfigurálja a Microsoft Tunnel Gateway beállításait az Edge- és LOB-alkalmazásokhoz. A helyszíni erőforrás-hozzáféréshez szükséges megbízható tanúsítványokat hozzáadhatja.

- Alkalmazásvédelem szabályzat – Adatvédelmi beállításokat konfigurál. Emellett egy olyan alkalmazáskonfigurációs szabályzat üzembe helyezését is lehetővé teszi, amely konfigurálja a Microsoft Tunnel beállításait az Edge- és LOB-alkalmazásokhoz.

- Megbízható tanúsítványprofil – Helyszíni erőforrásokhoz csatlakozó, helyszíni vagy privát hitelesítésszolgáltató (CA) által kibocsátott SSL-/TLS-tanúsítvánnyal védett alkalmazásokhoz.

Alkalmazáskonfigurációs szabályzat konfigurálása üzletági alkalmazásokhoz

Létrehozás alkalmazáskonfigurációs szabályzatot a Tunnel for MAM-et használó alkalmazásokhoz. Ez a szabályzat úgy konfigurál egy alkalmazást, hogy egy adott Microsoft Tunnel Gateway-helyet, proxyt és megbízható tanúsítvány(oka)t használjon edge- és üzletági (LOB) alkalmazásokhoz. Ezek az erőforrások helyszíni erőforrásokhoz való csatlakozáskor használatosak.

Jelentkezzen be a Microsoft Intune Felügyeleti központba, és lépjen az Alkalmazások>App Configuration szabályzatok>Felügyelt alkalmazásokhozzáadása> területre.

Az Alapvető beállítások lapon adja meg a szabályzat nevét és a Leírást (nem kötelező).

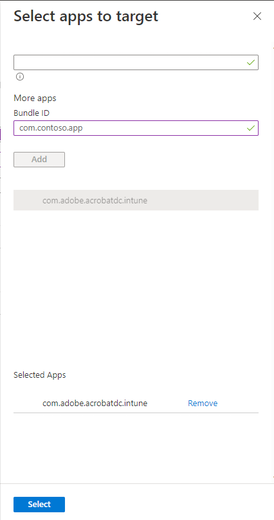

Üzletági alkalmazások esetén válassza az + Egyéni alkalmazások kiválasztása lehetőséget az Alkalmazások kiválasztása a célhoz panel megnyitásához . A Célalkalmazások kiválasztása panelen:

- A Csomag vagy Csomagazonosító mezőben adja meg az üzletági alkalmazások csomagazonosítóját

- A Platform területen válassza az iOS/iPadOS, majd a Hozzáadás lehetőséget.

- Válassza ki az imént hozzáadott alkalmazást, majd válassza a Lehetőséget.

Megjegyzés:

Az üzletági alkalmazások Intune App SDK-t igényelnek iOS- és MSAL-integrációhoz. Az MSAL Microsoft Entra alkalmazásregisztrációt igényel. Győződjön meg arról, hogy az alkalmazáskonfigurációs szabályzatban használt csomagazonosító megegyezik a Microsoft Entra alkalmazásregisztrációban és az Xcode-alkalmazásprojektben megadott csomagazonosítóval. Az Xcode az Apple integrált fejlesztői környezete, amely macOS rendszeren fut, és a Tunnel for MAM iOS SDK és az alkalmazás integrálására szolgál.

A Intune hozzáadott alkalmazás csomagazonosítójának lekéréséhez használja a Intune Felügyeleti központot.

Az alkalmazás kiválasztása után válassza a Tovább gombot.

További információ az egyéni alkalmazások szabályzatokhoz való hozzáadásáról: Alkalmazáskonfigurációs szabályzatok Intune App SDK által felügyelt alkalmazásokhoz.

A Beállítások lapon bontsa ki a *Microsoft Tunnel for Mobile Application Management beállításait, és konfigurálja a következő beállításokat:

Megjegyzés:

Proxy- és osztott bújtatás konfigurálásakor:

- A proxy automatikus konfigurációs szkriptfájlja (PAC) lehetővé teszi a felosztott bújtatás és a proxy engedélyezését is.

- Proxycím vagy portszám használata esetén nem támogatott a felosztott bújtatás és a proxy engedélyezése. Minden forgalom a proxyn halad át, ha a belefoglalt útvonalakon konfigurálva van a proxykiszolgáló. Ha a belefoglalt útvonalakon nincs konfigurálva a proxykiszolgáló, akkor az összes forgalom ki lesz zárva az alagút használatából.

- A Microsoft Tunnel mobilalkalmazás-kezeléshez használata beállítást állítsa Igen értékre.

- A Kapcsolat neve mezőben adjon meg egy felhasználónevet ehhez a kapcsolathoz, például mam-tunnel-vpn.

- Ezután válassza a Webhely kiválasztása lehetőséget, majd válasszon ki egy Microsoft Tunnel Gateway-webhelyet. Ha még nem konfigurált alagútátjáró-helyet, tekintse meg a Microsoft Tunnel konfigurálását bemutató cikket.

- Ha az alkalmazás megbízható tanúsítványt igényel, válassza a Főtanúsítvány lehetőséget, majd válasszon egy megbízható tanúsítványprofilt. További információ: Megbízható tanúsítványprofil konfigurálása a cikk későbbi részében.

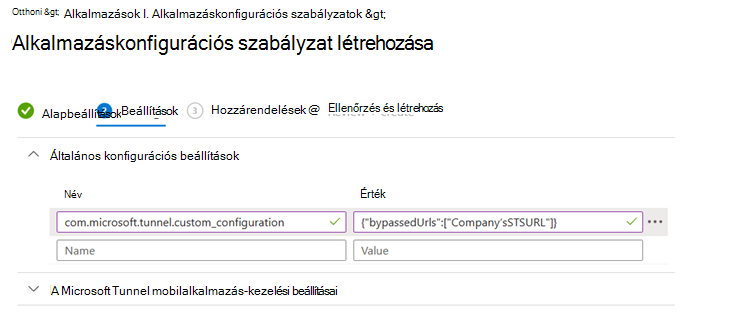

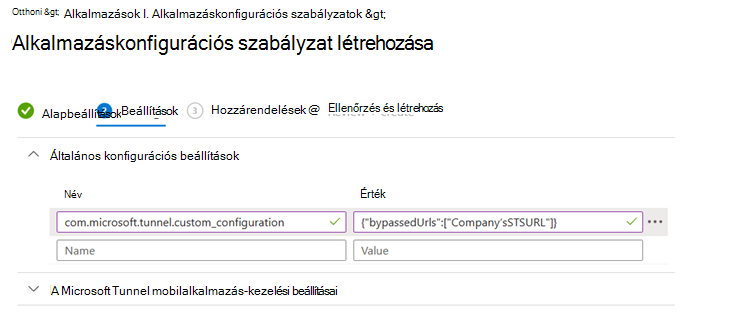

Összevont Microsoft Entra bérlők esetén a következő konfigurációk szükségesek annak biztosításához, hogy az alkalmazások hitelesíthessék és elérhessék a szükséges erőforrásokat. Ez a konfiguráció megkerüli a nyilvánosan elérhető biztonságos jogkivonat-szolgáltatás URL-címét:

A Beállítások lapon bontsa ki az Általános konfigurációs beállítások elemet, majd konfigurálja a Név és az Érték párt az alábbiak szerint az Edge-profil alagúthoz való beállításához:

- Név =

com.microsoft.tunnel.custom_configuration - Érték =

{"bypassedUrls":["Company'sSTSURL"]}

- Név =

Megjegyzés:

A bypassedUrl elemnek tartalmaznia kell az összevonási STS-végpontot.

Az Érték például { "bypassedUrls":["ipcustomer.com", "whatsmyip.org"]}.

Az Alagút-MAM beállításainak konfigurálása után válassza a Tovább gombot a Hozzárendelések lap megnyitásához.

A Hozzárendelések lapon válassza az Add Csoportok (Csoportok hozzáadása) lehetőséget, majd válasszon ki egy vagy több Microsoft Entra felhasználói csoportot, amelyek megkapják ezt a szabályzatot. A csoportok konfigurálása után válassza a Tovább gombot.

A Felülvizsgálat + Létrehozás lapon válassza a Létrehozás lehetőséget a szabályzat létrehozásának befejezéséhez és a szabályzatnak a hozzárendelt csoportokban való üzembe helyezéséhez.

Az új szabályzat megjelenik az alkalmazáskonfigurációs szabályzatok listájában.

Alkalmazáskonfigurációs szabályzat konfigurálása a Microsoft Edge-hez

Létrehozás a Microsoft Edge alkalmazáskonfigurációs szabályzatát. Ez a szabályzat úgy konfigurálja az eszközön az Edge-et, hogy csatlakozzon a Microsoft Tunnelhez.

Megjegyzés:

Ha már létrehozott egy alkalmazáskonfigurációs szabályzatot az üzletági alkalmazáshoz, a szabályzatot úgy szerkesztheti, hogy tartalmazza az Edge-et és a szükséges kulcs/érték párok beállításait.

A Microsoft Intune Felügyeleti központban lépjen az Alkalmazások>App Configuration szabályzatok>Felügyelt alkalmazásokhozzáadása> elemre.

Az Alapvető beállítások lapon:

- Adja meg a szabályzat nevétés leírását ( nem kötelező).

- Kattintson a Nyilvános alkalmazások kiválasztása elemre, válassza a Microsoft Edge for iOS/iPadOS lehetőséget, majd kattintson a Kiválasztás gombra.

- Miután a Microsoft Edge megjelenik a Nyilvános alkalmazások listában, válassza a Tovább gombot.

A Beállítások lapon bontsa ki az Általános konfigurációs beállítások elemet, majd konfigurálja a Név és az Érték párt az alábbiak szerint az Edge-profil alagúthoz való beállításához:

Name (Név) Leírás com.microsoft.intune.mam.managedbrowser.StrictTunnelMode

Érték:TrueHa a értékre Truevan állítva, szigorú alagútmód-támogatást biztosít az Edge-nek. Ha a felhasználók szervezeti fiókkal jelentkeznek be az Edge-be, ha a VPN nincs csatlakoztatva, akkor a Szigorú alagút mód blokkolja az internetes forgalmat.

Amikor a VPN újracsatlakozik, ismét elérhető lesz az internetböngészés.com.microsoft.intune.mam.managedbrowser.TunnelAvailable.IntuneMAMOnly

Érték:TrueHa a értékre Truevan állítva, identitásváltási támogatást biztosít az Edge-re.

Amikor a felhasználók munkahelyi vagy iskolai fiókkal jelentkeznek be, az Edge automatikusan csatlakozik a VPN-hez. Ha a felhasználók engedélyezik a privát böngészést, az Edge személyes fiókra vált, és leválasztja a VPN-t.Csak összevont Microsoft Entra bérlők com.microsoft.tunnel.custom_configuration

Érték:{"bypassedUrls":["Company'sSTSURL"]}Összevont Microsoft Entra bérlők használják. Ahhoz, hogy az Edge hitelesíteni tudja és hozzáférhessen a szükséges erőforrásokhoz, erre a beállításra van szükség. Megkerüli a nyilvánosan elérhető biztonságos jogkivonat-szolgáltatás URL-címét.

AzbypassedUrlértéknek tartalmaznia kell az összevonási STS-végpontot. Az érték például a következő lehet{"bypassedUrls":["ipcustomer.com", "whatsmyip.org"]}: .Az alábbi képen a

bypassedUrlMicrosoft Edge alkalmazáskonfigurációs szabályzatának beállítása látható:

Megjegyzés:

Győződjön meg arról, hogy nincsenek záró szóközök az Általános konfigurációs beállítások végén.

Ugyanezzel a szabályzattal konfigurálhat más Microsoft Edge-konfigurációkat a Microsoft Edge konfigurációs beállítások kategóriájában. Ha a Microsoft Edge további konfigurációi készen állnak, válassza a Tovább gombot.

A Hozzárendelések lapon válassza az Add Csoportok (Csoportok hozzáadása) lehetőséget, majd válasszon ki egy vagy több Microsoft Entra csoportot, amelyek megkapják ezt a szabályzatot. A csoportok konfigurálása után válassza a Tovább gombot.

A Felülvizsgálat + Létrehozás lapon válassza a Létrehozás lehetőséget a szabályzat létrehozásának befejezéséhez és a szabályzatnak a hozzárendelt csoportokban való üzembe helyezéséhez.

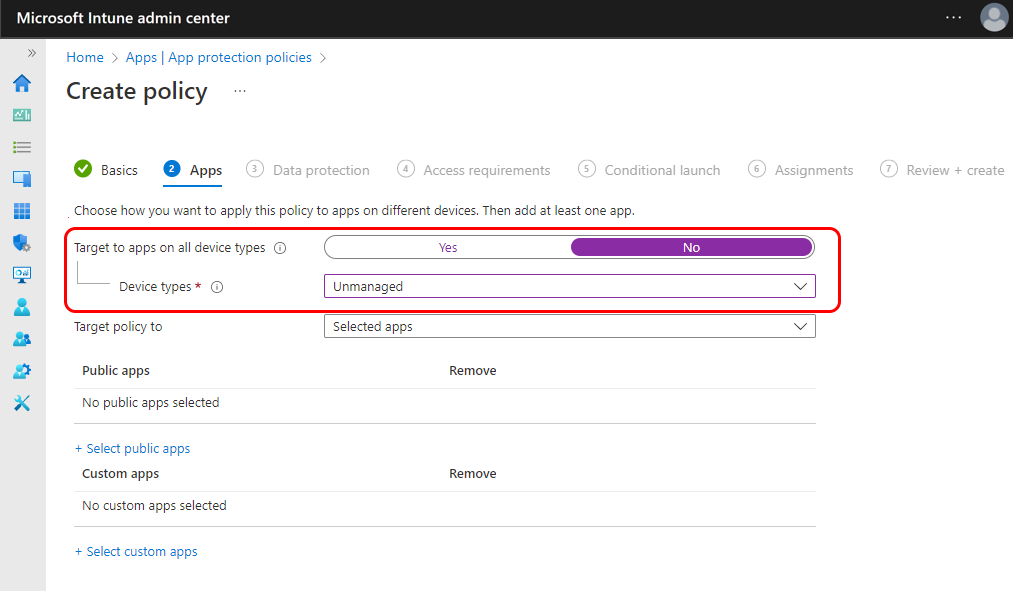

Alkalmazásvédelmi szabályzat konfigurálása

A Microsoft Tunnel iOS-Microsoft Tunnel mobilalkalmazás-kezeléshez használó alkalmazásokhoz való konfigurálásához Alkalmazásvédelem szabályzat szükséges.

Ez a szabályzat biztosítja a szükséges adatvédelmet, és létrehozza az alkalmazáskonfigurációs szabályzat alkalmazásoknak való továbbításának módját. Alkalmazásvédelmi szabályzat létrehozásához kövesse az alábbi lépéseket:

Jelentkezzen be a Microsoft Intune Felügyeleti központba, lépjen az Alkalmazások>Alkalmazásvédelem szabályzatok>+ Létrehozás szabályzat> területre, és válassza az iOS/iPadOS lehetőséget.

Az Alapvető beállítások lapon adja meg a szabályzat nevét és leírását (nem kötelező), majd válassza a Tovább gombot.

Az Alkalmazások lapon:

- Állítsa a Célalkalmazások minden eszköztípuson beállítást a Nem értékre.

- Az Eszköztípusok területen válassza a Nem felügyelt lehetőséget.

Üzletági alkalmazások esetén válassza az + Egyéni alkalmazások kiválasztása lehetőséget az Alkalmazások kiválasztása a célhoz panel megnyitásához . Ezután a Célalkalmazások kiválasztása panelen:

- A Csomagazonosító mezőben adja meg az üzletági alkalmazások csomagazonosítóját, majd válassza a Hozzáadás lehetőséget.

- Válassza ki az imént hozzáadott alkalmazást, majd válassza a Lehetőséget.

Megjegyzés:

Az üzletági alkalmazások Intune App SDK-t igényelnek iOS- és MSAL-integrációhoz. Az MSAL Microsoft Entra alkalmazásregisztrációt igényel. Győződjön meg arról, hogy az alkalmazáskonfigurációs szabályzatban használt csomagazonosító megegyezik a Microsoft Entra alkalmazásregisztrációban és az Xcode-alkalmazásprojektben megadott csomagazonosítóval.

A Intune hozzáadott alkalmazás csomagazonosítójának lekéréséhez használja a Intune Felügyeleti központot.

Az Adatvédelem, a Hozzáférési követelmények és a Feltételes indítás lapon konfigurálja az alkalmazásvédelmi szabályzat fennmaradó beállításait az üzembe helyezési és adatvédelmi követelmények alapján.

A Hozzárendelések lapon válassza az Add Csoportok (Csoportok hozzáadása) lehetőséget, majd válasszon ki egy vagy több Microsoft Entra felhasználói csoportot, amelyek megkapják ezt a szabályzatot. A csoportok konfigurálása után válassza a Tovább gombot.

Az új szabályzat megjelenik a Alkalmazásvédelem szabályzatok listájában.

Megbízható tanúsítványprofil konfigurálása

Azok az alkalmazások, amelyek a MAM-alagút használatával csatlakoznak egy helyszíni vagy privát hitelesítésszolgáltató (CA) által kibocsátott SSL/TLS-tanúsítvánnyal védett helyszíni erőforráshoz, megbízható tanúsítványprofilt igényelnek. Ha az alkalmazásai nem igényelnek ilyen típusú kapcsolatot, kihagyhatja ezt a szakaszt. A megbízható tanúsítványprofil nem lesz hozzáadva az alkalmazáskonfigurációs szabályzathoz.

Megbízható tanúsítványprofilra van szükség ahhoz, hogy megbízhatósági láncot hozzon létre a helyszíni infrastruktúrával. A profil lehetővé teszi, hogy az eszköz megbízhatónak minősítse a helyszíni web- vagy alkalmazáskiszolgáló által használt tanúsítványt, biztosítva az alkalmazás és a kiszolgáló közötti biztonságos kommunikációt.

A Tunnel for MAM a Intune megbízható tanúsítványprofilban található nyilvános kulcsú tanúsítvány hasznos adatait használja, de nem igényli a profil hozzárendelését Microsoft Entra felhasználói vagy eszközcsoportokhoz. Ennek eredményeképpen bármely platformhoz használható megbízható tanúsítványprofil. Ezért az iOS-eszközök megbízható tanúsítványprofilt használhatnak Android, iOS vagy Windows rendszerhez, hogy megfeleljenek ennek a követelménynek.

Fontos

A MAM iOS SDK alagútja megköveteli, hogy a megbízható tanúsítványok DER kódolású bináris X.509- vagy PEM-tanúsítványformátumot használjanak .

Egy olyan alkalmazás alkalmazáskonfigurációs profiljának konfigurálása során, amely a Tunnel for MAM-t fogja használni, ki kell választania a használt tanúsítványprofilt. A profilok konfigurálásával kapcsolatos információkért lásd: Megbízható főtanúsítvány-profilok Microsoft Intune.

Üzletági alkalmazások konfigurálása a Microsoft Entra felügyeleti központ

Az iOS-Microsoft Tunnel mobilalkalmazás-kezeléshez használó üzletági alkalmazásokhoz a következőre van szükség:

- A Microsoft Tunnel Gateway szolgáltatásnév felhőalkalmazása

- Microsoft Entra alkalmazásregisztráció

Microsoft Tunnel Gateway szolgáltatásnév

Ha még nincs létrehozva a Microsoft Tunnel MDM feltételes hozzáféréshez, hozza létre a Microsoft Tunnel Gateway egyszerű felhőalkalmazást. Útmutatásért lásd: A Microsoft Tunnel VPN Gateway használata feltételes hozzáférési szabályzatokkal.

Microsoft Entra alkalmazásregisztráció

Ha integrálja a Tunnel for MAM iOS SDK-t egy üzletági alkalmazásba, a következő alkalmazásregisztrációs beállításoknak meg kell egyeznie az Xcode-alkalmazásprojektjével:

- Alkalmazásazonosító

- Bérlőazonosító

Az igényeitől függően válasszon az alábbi lehetőségek közül:

új alkalmazásregisztráció Létrehozás

Ha olyan iOS-alkalmazással rendelkezik, amely korábban nem lett integrálva az iOS-hez készült Intune App SDK-val vagy a Microsoft Authentication Library (MSAL) szolgáltatással, akkor létre kell hoznia egy új alkalmazásregisztrációt. Az új alkalmazásregisztráció létrehozásának lépései a következők:- Alkalmazásregisztráció

- Hitelesítési konfiguráció

- API-engedélyek hozzáadása

- Tokenkonfiguráció

- Az integrációs segéd használatának ellenőrzése

Meglévő alkalmazásregisztráció frissítése

Ha olyan iOS-alkalmazással rendelkezik, amely korábban integrálva lett az iOS-hez készült Intune App SDK-val, akkor át kell tekintenie és frissítenie kell a meglévő alkalmazásregisztrációt.

új alkalmazásregisztráció Létrehozás

Az Microsoft Entra online dokumentációja részletes útmutatást és útmutatást nyújt az alkalmazásregisztráció létrehozásához.

Az alábbi útmutató a Tunnel for MAM iOS SDK integrációjának követelményeire vonatkozik.

A bérlőhöz tartozó Microsoft Entra felügyeleti központ bontsa ki az Alkalmazások csomópontot, majd válassza a Alkalmazásregisztrációk>+ Új regisztráció lehetőséget.

Az Alkalmazás regisztrálása lapon:

- Adja meg az alkalmazásregisztráció **nevét

- Válassza a Csak ebben a szervezeti címtárban található Fiók (csak YOUR_TENANT_NAME – Egyetlen bérlő) lehetőséget.

- Az átirányítási URI-t jelenleg nem kell megadni. A rendszer automatikusan létrehoz egyet egy későbbi lépés során.

Válassza a Regisztráció gombot a regisztráció befejezéséhez, és megnyitja az alkalmazásregisztráció Áttekintés lapját.

Az Áttekintés panelen jegyezze fel az Alkalmazás (ügyfél) azonosítója és a Címtár (bérlő) azonosítója értékét. Ezekre az értékekre az alkalmazásregisztrációk Xcode-projektje esetében van szükség. A két érték rögzítése után válassza a Kezelés, majd a Hitelesítés lehetőséget.

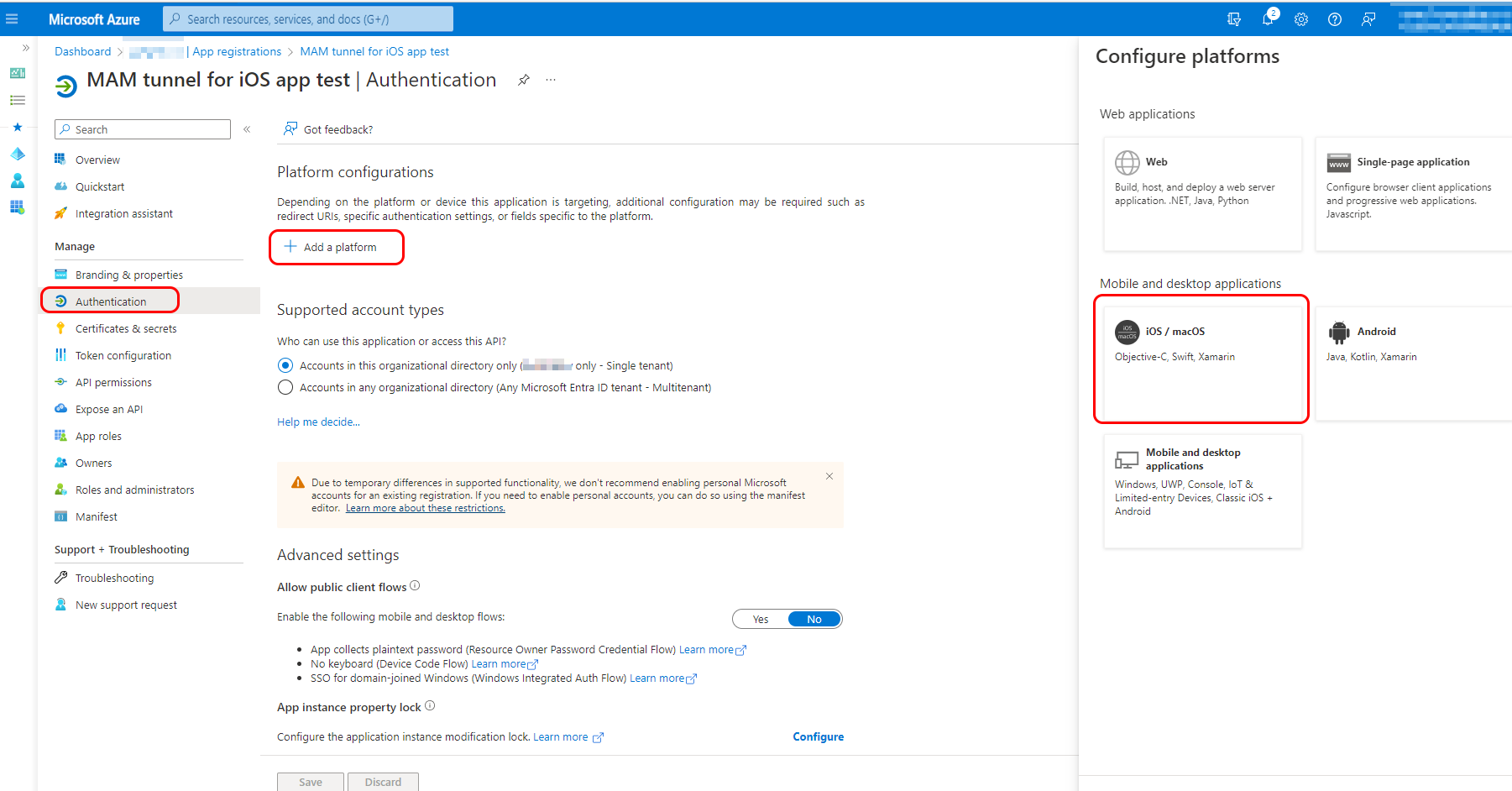

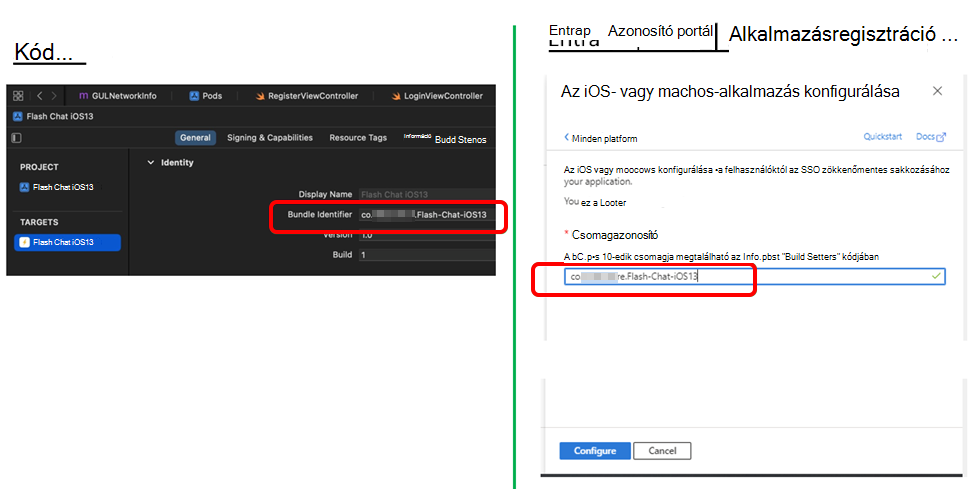

Az alkalmazásregisztráció Hitelesítés paneljén válassza a + Platform hozzáadása lehetőséget, majd válassza az iOS/macOS csempét. Megnyílik az iOS- vagy macOS-alkalmazás konfigurálása panel.

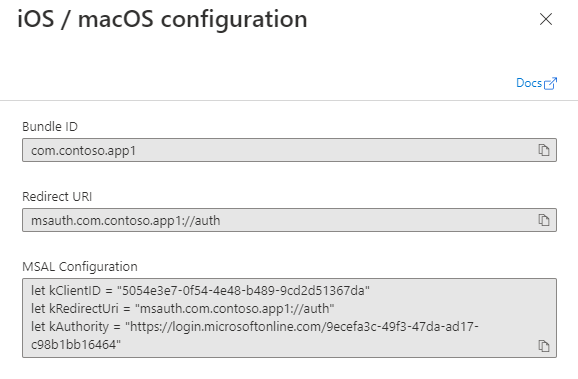

Az iOS- vagy macOS-alkalmazás konfigurálása panelen adja meg annak az Xcode-alkalmazásnak a csomagazonosítóját , amely integrálva lesz a Tunnel for MAM iOS SDK-val, majd válassza a Konfigurálás lehetőséget. Megnyílik az iOS/macOS konfigurációs panelje.

A csomagazonosítónak ebben a nézetben pontosan meg kell egyeznie az Xcode csomagazonosítójával . Ez a részlet az Xcode-projekt alábbi helyeiben található:

- info.plist > IntuneMAMSettings: ADALRedirectUri

- Projekt > általános > identitása: Csomagazonosító

A rendszer automatikusan létrehoz egy átirányítási URI-t és egy MSAL-konfigurációt . A befejezéshez válassza a Kész gombot a párbeszédpanel alján. A hitelesítéshez nincs szükség más beállításokra.

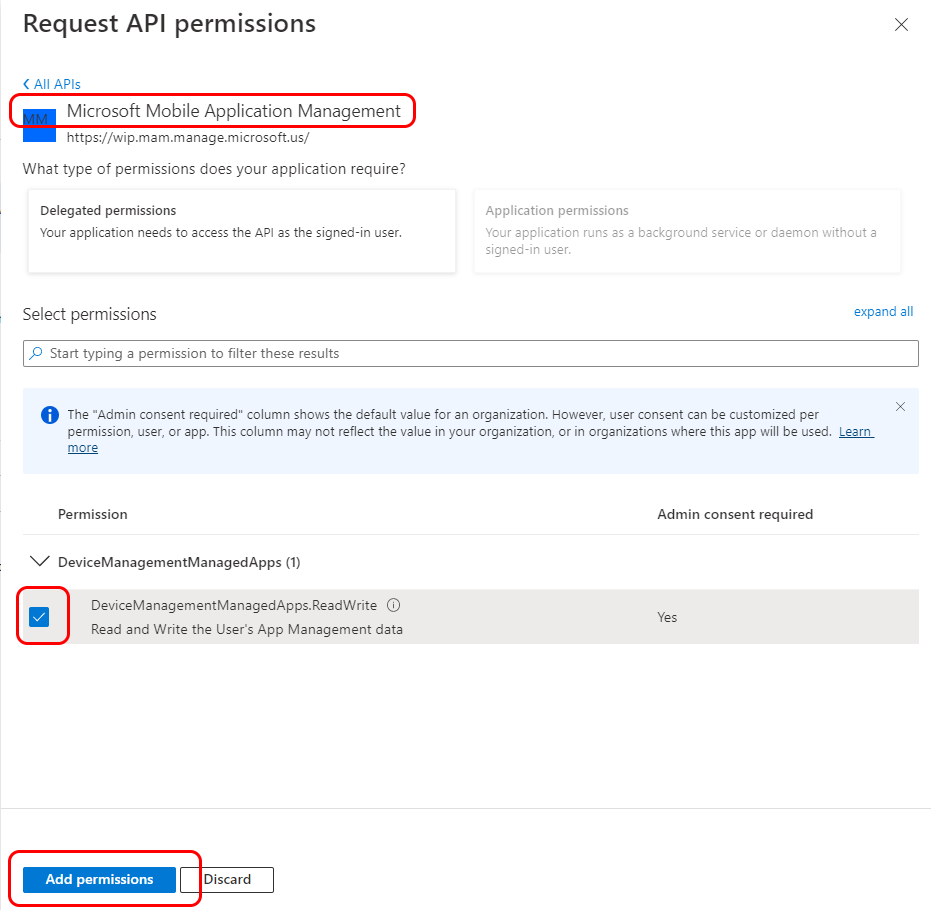

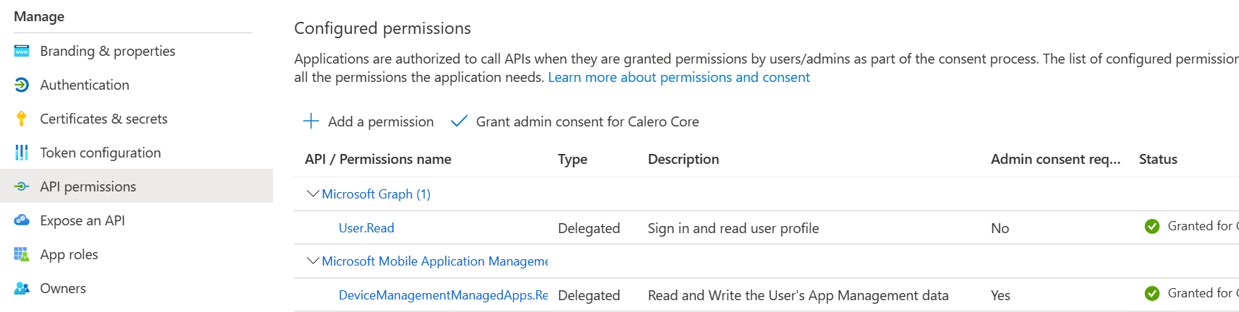

Ezután az alkalmazásregisztráció megtekintésekor válassza az API-engedélyek , majd az + Engedély hozzáadása lehetőséget. Adja hozzá a Microsoft Mobile Application Management és a Microsoft Tunnel Gateway API-engedélyeit:

- Az API-engedélyek kérése lapon válassza a szervezet által használt API-k lapfülét.

- Keresés a Microsoft Mobile Application Management esetében jelölje be az eredményt, majd jelölje be a jelölőnégyzetet.

- Válassza az Engedélyek hozzáadása lehetőséget.

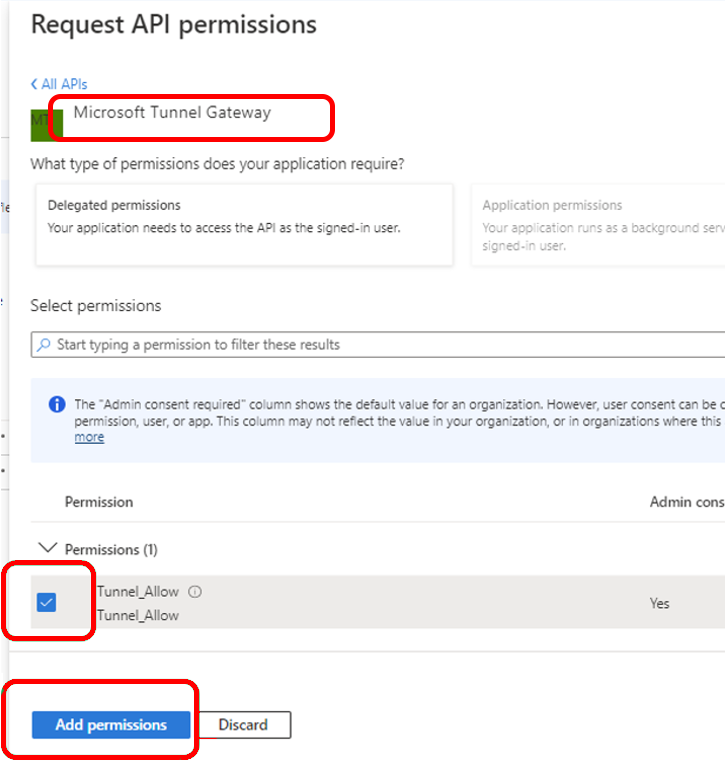

Ezután ismételje meg a folyamatot a második engedélyhez:

- Válassza az + Engedély hozzáadása lehetőséget, és lépjen a szervezetem által használt API-k lapra.

- Keresés a Microsoft Tunnel Gateway esetében jelölje be az eredményt, majd jelölje be az Alagút engedélyezése jelölőnégyzetet.

- Válassza az Engedélyek hozzáadása lehetőséget.

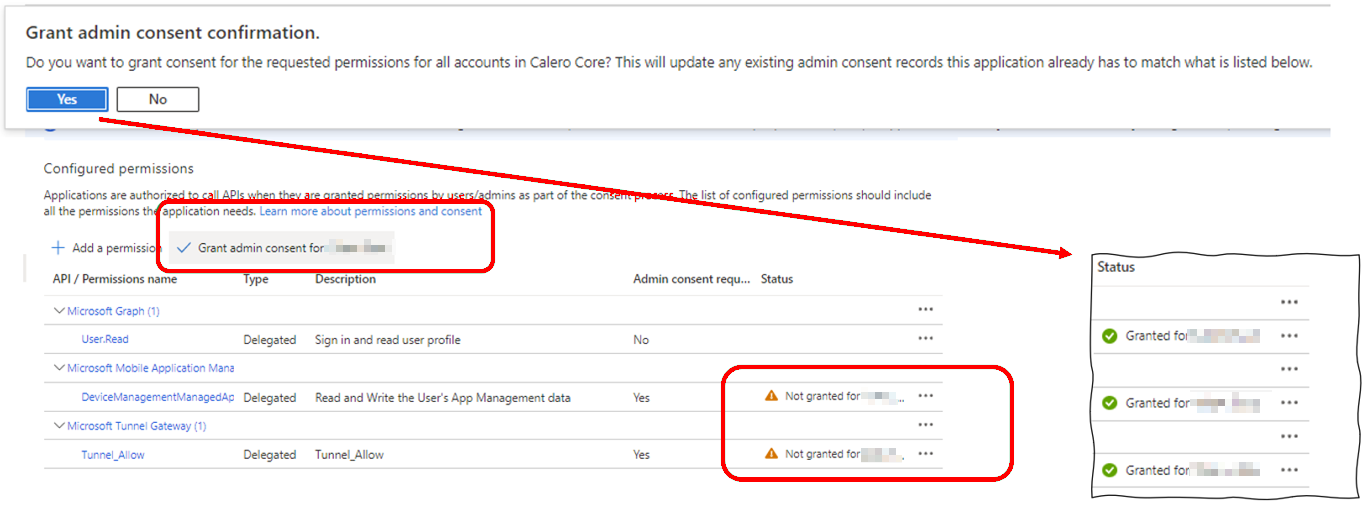

A konfiguráció befejezéséhez térjen vissza az API-engedélyek panelre, válassza a Rendszergazdai hozzájárulás megadása YOUR_TENANT lehetőséget, majd válassza az Igen lehetőséget.

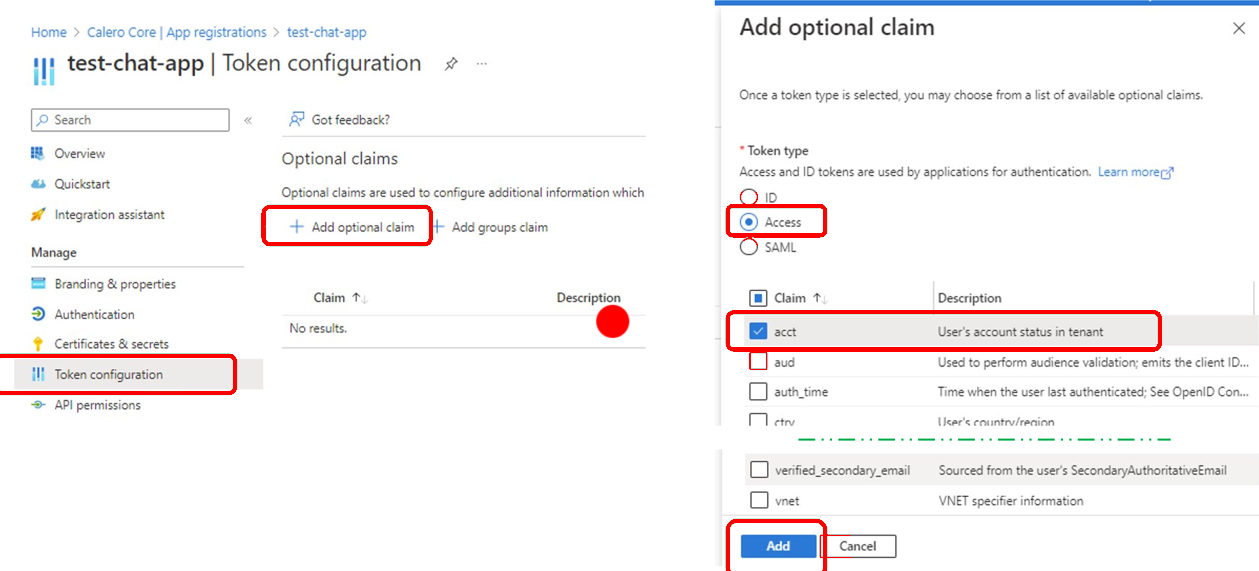

Ezután az alkalmazásregisztráció megtekintésekor válassza a Tokenkonfiguráció, majd az + Opcionális jogcím hozzáadása lehetőséget. A Nem kötelező jogcím hozzáadása lapon a Jogkivonat típusa beállításnál válassza az Access lehetőséget, majd a Jogcím beállításnál jelölje be az acct jelölőnégyzetet. A TUNNEL for MAM használatához ez a hitelesítési jogkivonat szükséges a felhasználók Microsoft Entra ID hitelesítéséhez. Válassza a Hozzáadás lehetőséget a jogkivonat konfigurálásának befejezéséhez.

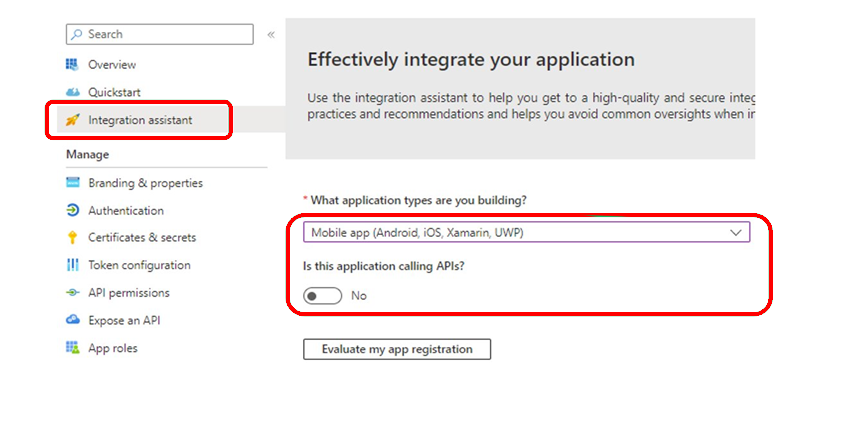

Az összes beállítás sikeres alkalmazásának ellenőrzéséhez válassza az Integráció segéd:

- A Milyen alkalmazástípusokat készít? beállításnál válassza a Mobilalkalmazás (Android, iOS, Xamarin, UWP) lehetőséget.

- Állítsa a Nemértékre, majd válassza az Alkalmazásregisztráció értékelése lehetőséget.

Az eredményeknek a Javasolt és a Nem ajánlott konfigurációk esetében egyaránt a Complete (Kész) állapotot kell megjelenítenie.

Meglévő alkalmazásregisztráció frissítése

Ha már rendelkezik alkalmazásregisztrációval, új alkalmazás létrehozása helyett frissítheti azt. Tekintse át az alábbi beállításokat, és szükség esetén végezze el a szükséges módosításokat.

- Alkalmazásazonosító és bérlőazonosító

- Hitelesítési konfiguráció

- API-engedélyek

- Tokenkonfiguráció

- Integrációs segéd

A Microsoft Entra felügyeleti központ bontsa ki az Alkalmazások elemet, majd válassza a Alkalmazásregisztrációk lehetőséget. Ezután válassza ki az áttekinteni és frissíteni kívánt alkalmazásregisztrációt az Áttekintés panel megnyitásához. Jegyezze fel az alkalmazás (ügyfél) azonosítójának és a címtár (bérlő) azonosítójának értékeit.

Ezeknek az értékeknek pontosan meg kell egyezniük az Xcode-alkalmazásprojekt alábbi értékeivel:

- info.plist > IntuneMAMSettings

- Alkalmazás (ügyfél) azonosítója = ADALClientId

- Címtár (bérlő) azonosítója = ADALAuthority

- info.plist > IntuneMAMSettings

Válassza a Hitelesítés lehetőséget, és tekintse át az alkalmazásplatform típusát. Ennek iOS/macOS-nek kell lennie, és csomagazonosítóval és átirányítási URI-val kell rendelkeznie. Az átirányítási URI-nak a következőnek kell lennie:

msauth.Your_Bundle_ID://auth.Ezután válassza a Nézet lehetőséget a csomagazonosító és az átirányítási URI részleteinek megtekintéséhez. Ellenőrizze, hogy van-e MSAL-konfiguráció . Ha nem, útmutatásért tekintse meg Létrehozás Microsoft Entra alkalmazás- és szolgáltatásnevet, amely hozzáférhet az erőforrásokhoz.

Az előző lépéshez hasonlóan hasonlítsa össze a Csomagazonosító és az Átirányítási URI értéket az Xcode-alkalmazásprojekt alábbi értékeivel:

- Projekt > általános > identitása: Csomagazonosító

- info.plist > IntuneMAMSettings: ADALRedirectUri

Győződjön meg arról is, hogy az alkalmazásprojektben található Xcode csomagazonosító megegyezik az alkalmazásregisztráció csomagazonosítójával:

Ellenőrizze és frissítse az API-engedélyeket. Győződjön meg arról, hogy a Microsoft Graph és a Microsoft Mobile Application Management engedélyei már be vannak állítva.

Ezután adja hozzá az engedélyeket a Microsoft Tunnel Gateway szolgáltatásnévhez:

Válassza az + Engedély hozzáadása lehetőséget.

Válassza ki azt az API-t, amelyet a szervezet használ

Keresés a Microsoft Tunnel Gatewayhez, és válassza ki az API-engedélyek kérése lehetőséget.

Ha a Microsoft Tunnel Gateway nem jelenik meg a listában, akkor nem lett kiépítve. A kiépítéséhez lásd: A Microsoft Tunnel VPN Gateway használata feltételes hozzáférési szabályzatokkal.

Válassza ki a Tunnel_Allow engedélyt, majd a folytatáshoz válassza az Engedély hozzáadása lehetőséget.

Ezután adjon rendszergazdai hozzájárulást az új engedélyekhez:

- Válassza a Rendszergazdai hozzájárulás megadása YOUR_TENANT_NAME lehetőséget.

- A Rendszergazdai hozzájárulás megerősítése párbeszédpanelen válassza az Igen lehetőséget.

A frissítés után a következő három API-engedélynek kell megjelennie , Amelyek állapota Megadva a következőhöz: YOUR_TENANT_NAME:

- Microsoft Graph

- Microsoft Mobile Management

- Microsoft Tunnel Gateway

A beállítások megerősítéséhez válassza a Jogkivonat-konfiguráció lehetőséget. A Jogcím mezőben az Accesstokentípusúacct értékének kell megjelennie.

Ha az acct nincs jelen, válassza a +Választható jogcím hozzáadása lehetőséget a jogcím hozzáadásához:

- A Token type (Jogkivonat típusa) mezőben válassza az Access (Hozzáférés) lehetőséget.

- Jelölje be az acct jelölőnégyzetet.

- A konfiguráció befejezéséhez válassza a Hozzáadás lehetőséget.

Válassza az Integráció segéd lehetőséget az alkalmazásregisztráció érvényesítéséhez:

- A Milyen alkalmazástípusokat készít? beállításnál válassza a Mobilalkalmazás (Android, iOS, Xamarin, UWP) lehetőséget.

- Állítsa a Nemértékre, majd válassza az Alkalmazásregisztráció értékelése lehetőséget.

Az eredményeknek a Javasolt és a Nem ajánlott konfigurációk esetében egyaránt a Complete (Kész) állapotot kell megjelenítenie.

Xcode Üzletági alkalmazásintegráció

Az Xcode az Apple integrált fejlesztői környezete, amely macOS rendszeren fut, és a Tunnel for MAM iOS SDK és az alkalmazás integrálására szolgál.

Az alábbi követelmények vonatkoznak arra, hogy az Xcode használatával sikeresen integrálható legyen egy iOS-alkalmazás az iOS Microsoft Tunnel mobilalkalmazás-kezeléshez használatához:

- macOS – Xcode futtatása

- Xcode 14.0 vagy újabb

- MAM-SDK – minimális verzió: 16.1.1

- MSAL-SDK – minimális verzió: 1.2.3

- Alagút a MAM iOS SDK-hoz, elérhető a GitHubon

Az SDK integrálásával kapcsolatos útmutatásért lásd: Tunnel for MAM iOS SDK fejlesztői útmutató.

Ismert problémák

Az alábbiakban az iOS-en futó Mam-alagút ismert problémáit vagy korlátozásait ismertetjük. Az iOS SDK Microsoft Tunnel mobilalkalmazás-kezeléshez ismert problémáiért tekintse meg a Tunnel for MAM iOS SDK fejlesztői útmutatóját.

A MAM-alagút nem támogatott az MDM-alagút használatakor

Az MDM-alagút konfigurációi helyett regisztrált eszközökkel is használhatJA a MAM-alagutat. A MICROSOFT Tunnel-beállításokat tartalmazó MAM- és MDM-alagútalkalmazás-konfigurációs szabályzatok ugyanarra az eszközre történő telepítése azonban nem támogatott, és ügyfél-hálózatkezelési hibákat eredményez.

A regisztrált eszközök például nem rendelkezhetnek olyan alkalmazással, mint a Microsoft Edge, amely MAM-alagút alkalmazáskonfigurációs szabályzatbeállítást használ, míg más alkalmazások MDM-alagútkonfigurációkat használnak.

Megkerülő megoldás: Ha regisztrált eszközökkel szeretné használni a MAM-alagutat, győződjön meg arról, hogy a Végponthoz készült Defender iOS-alkalmazás nem rendelkezik olyan alkalmazáskonfigurációs szabályzattal, amelyen a Microsoft Tunnel beállításai konfigurálva vannak.

Firebase-integráció az iOS MAM-hoz készült Tunnel szolgáltatással

Ha a Microsoft Tunnel for iOS-t olyan alkalmazással használja, amely integrálja a Firebase-t, ha az alkalmazás nem létesít kapcsolatot az Alagúttal a Firebase inicializálása előtt, inicializálási problémák és váratlan viselkedés léphet fel.

Megkerülő megoldás: A probléma elkerülése érdekében a Firebase inicializálása előtt győződjön meg arról, hogy az alkalmazáslogika a sikeres alagútkapcsolat létrehozását részesíti előnyben.

További információ a Firebase-ről: https://firebase.google.com/.

Az újonnan létrehozott egyéni alkalmazás nem jelenik meg a felhasználói felületen

Egyéni alkalmazáskonfigurációs szabályzat létrehozásakor előfordulhat, hogy az újonnan hozzáadott alkalmazás nem jelenik meg a megcélzott alkalmazások listájában vagy az elérhető egyéni alkalmazások listájában.

Megkerülő megoldás: Ez a probléma az Intune Felügyeleti központ frissítésével és a szabályzat ismételt elérésével oldható meg:

- A Intune Felügyeleti központban lépjen az Alkalmazások>App Configuration Házirendek>hozzáadása elemre.

- Válassza ki az egyéni alkalmazásokat, adjon hozzá egy csomag- vagy csomagazonosítót iOS-hez, fejezze be a folyamatot, és hozza létre az alkalmazáskonfigurálási szabályzatot.

- Szerkessze az alapvető beállításokat. Az újonnan hozzáadott csomagazonosítónak meg kell jelennie a megcélzott egyéni alkalmazások listájában.

A Microsoft Azure Authenticator alkalmazás nem működik a Tunnel for MAM iOS feltételes hozzáféréssel

Megkerülő megoldás: Ha a Microsoft Tunnel Gateway feltételes hozzáférési szabályzata többtényezős hitelesítést igényel hozzáférés-vezérlésként, az "onTokenRequiredWithCallback" metódust kell implementálnia a Microsoft Tunnel Delegate Class osztályban az üzletági alkalmazásokban.

Összevont Microsoft Entra bérlők

Létrehozás általános konfigurációs beállítást az Alkalmazáskonfigurációban, amely kizárja az ügyfelek STS-ét (összevont kiszolgáló URL-címét) a MAM-Tunnel kapcsolódási bejelentkezési probléma megoldásához:

Tapasztalt az Edge böngészőben, amikor a felhasználók munkahelyi fiókkal jelentkeznek be. Azt is tapasztaltuk, amikor a felhasználók először jelentkeznek be az üzletági alkalmazásba.

Megkerülő megoldás: "Általános konfigurációs beállítás" Létrehozás:

kulcs: com.microsoft.tunnel.custom_configuration

érték: {"bypassedUrls":["ipchicken.com", "whatsmyip.org"]}

Megjegyzés:

A bypassedUrl elemnek tartalmaznia kell az összevonási STS-végpontot.

Korlátozások az Edge iOS/iPadOS rendszeren való használatakor

A MAM-alagút nem támogatja a következőt:

- A Kerberost használó helyszíni helyek.

- Tanúsítványalapú hitelesítés edge-et használó webhelyekhez

Megkerülő megoldás: Nincs.

Tipp

Az iOS-en futó MAM-alagút támogatja az NTLM integrált hitelesítési webkiszolgálói bejelentkezést a Microsoft Edge-ben, az üzletági (LOB) alkalmazások esetében azonban nem. További információ: NTLM egyszeri bejelentkezési webhelyek kezelése a Microsoft Edge kezelése iOS-en és Androidon Intune.

Következő lépések

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: