Partneri kreditekkel kapcsolatos hibaelhárítási útmutató

Megfelelő szerepkörök: globális rendszergazda | Felhasználókezelési rendszergazda | Rendszergazdai ügynök | Számlázási rendszergazda | Értékesítési ügynök

Gyakori hibaelhárítási forgatókönyvek

Az Azure új kereskedelmi felületén a partnerek kedvezményeket kaphatnak a felügyelt szolgáltatásokért a partneri krediteken (PEC) keresztül. A PEC csak jogosult engedélyekkel rendelkező partnereknek adható. Tudnivalók arról, hogy ki jogosult PEC-re, és hogyan történik a számítása és a kifizetése.

Ez a cikk alapvető hibaelhárítási útmutatást nyújt, ha a PEC nincs megadva.

Előfeltételek

Ha problémákat tapasztal a PEC-lel kapcsolatban, például a hozzáféréssel vagy a hiányzó adatokkal kapcsolatban, először ellenőrizze az alábbi elemeket.

Feljegyzés

Csak közvetett szolgáltatók és közvetlen számlapartnerek jogosultak a PEC megszerzésére.

Győződjön meg arról, hogy a G (új kereskedelmi felület) számlát és a rekonstruktfájlt vizsgáljuk meg. Az Azure-csomag és a PEC nem jelenik meg a D (örökölt) számlán vagy a rekonstruálási fájlban.

Győződjön meg arról, hogy a Microsoft AI Cloud Partner programszerződés aktív.

Ellenőrizze, hogy az ajánlat jogosult-e. (Az örökölt Azure-ajánlatok, az Azure Reserved Instances, az Azure Savings Plans, az Azure SPOT virtuális gépek és a külső termékek nem jogosultak.)

Győződjön meg arról, hogy Ön (vagy az Azure-csomagban rekordként beállított közvetett viszonteladó) rendelkezik érvényes rendszergazdai (AOBO) vagy Azure-szerepköralapú hozzáférés-vezérlési (Azure RBAC) szerepkörrel az előfizetéshez/erőforráscsoporthoz/erőforráshoz. Alternatív megoldás:

- Ha Azure Lighthouse-t használ, győződjön meg arról, hogy partnerazonosítója legalább egy felhasználói fiókkal van társítva. Azt is ellenőrizze, hogy rendelkezik-e hozzáféréssel az ügyfél előfizetéséhez/erőforráscsoportához.

- Ha Azure RBAC-társítást használ, győződjön meg arról, hogy a felhasználó jogosult szerepkörrel rendelkezik a PEC-hez és az Azure RBAC-hez az egyes ügyfél-bérlői környezetekben.

Ellenőrizze, hogy az ügyfél eltávolította-e az AOBO-engedélyeket. Az engedélyek alapértelmezés szerint az Azure-csomag kiépítésekor lettek beállítva. Ha el lettek távolítva, tekintse meg az ügyfél Azure Felhőszolgáltató (CSP) előfizetéseinek rendszergazdai jogosultságainak visszaállítása című témakört.

Győződjön meg arról, hogy rendszergazdai hozzáféréssel rendelkezik az egész napra.

Győződjön meg arról, hogy a megfelelő oszlopokat tekinti át az egyeztetési fájlokban. További információ: Azure-csomag számlázása: A számlaegyeztetési fájl ismertetése.

Többpartneres forgatókönyvek

A PEC esetében csak az a fontos, hogy az áttűnő partner beállította a rendelkezésre álló engedélybeállításokat. A közvetett modell esetében lehet a szolgáltató, a viszonteladó vagy mindkettő.

Egy másik partner, amely további AOBO- vagy egyéb engedélyeket állít be, és további Azure RBAC-engedélyeket állít be az Azure RBAC-engedélyekkel rendelkező felhasználók számára, az nem érinti az átjátszó partner PEC-ét.

Lásd az alábbi táblázatot. Az MPN1 egy közvetett szolgáltató, az MPN2 a tranzakcióhoz rekord-viszonteladóként kapcsolódó közvetett viszonteladó, az MPN3 pedig egy másik CSP-partner (közvetlen vagy más közvetett viszonteladó):

| Tranzakciós partner (BillTo) | Azure RBAC (pec-jogosult szerepkörrel rendelkező felhasználó vagy Lighthouse esetén) | AOBO (PEC-jogosult szerepkör) | PEC |

|---|---|---|---|

| MPN1 | MPN1 | N.A. | Igen |

| MPN1 | n/a | MPN1 | Igen |

| MPN1 | MPN2 | N.A. | Igen |

| MPN1 | n/a | MPN2 | Igen |

| MPN1 | MPN3 | MPN1 | Igen |

| MPN1 | MPN1 | MPN3 | Igen |

| MPN1 | MPN1 | MPN2 | Igen |

| MPN1 | MPN2 | MPN1 | Igen |

| MPN1 | MPN2 | MPN3 | Igen |

| MPN1 | MPN3 | MPN2 | Igen |

| MPN1 | MPN3 | n/a | Nem |

| MPN1 | n/a | MPN3 | Nem |

| MPN1 | N.A. | N.A. | Nem |

| MPN1 | MPN3 | MPN3 | Nem |

Azure-előfizetések átvitele

Amikor egy partner egy Azure-előfizetést ad át egy másik partnertől vagy másik partnernek, az átvitelhez nem változnak az engedélyek.

Ezért ha az AOBO-t vagy egy másik engedélymodellt használtak az átvitel előtt, és a régi "áttűnő partner" engedélyeit állította be, az engedélyek az átvitel után is a régi partnerre fognak mutatni. Most azonban egy másik partner lesz az "átjátszó partner".

Minden Azure-előfizetés-átvitel esetén ajánlott, hogy az új célpartner az átvitel előtt adjon hozzá engedélyeket, például az Azure RBAC-t. Ezt biztonságosan megtehetik anélkül, hogy befolyásolnák a régi partner PEC-ét az átadásig.

PartnerID-frissítések

A Partnerközpont lehetővé teszi a CSP-regisztrációhoz társított PartnerID módosítását. A PartnerID frissítése egy másik Microsoft AI Cloud Partner Program helyazonosítóra ugyanazon a Microsoft AI Cloud Partner Program globális szervezetén belül (egy másik Microsoft AI Cloud Partner Program helyazonosítója ugyanazon a Microsoft AI Cloud Partner Program globális azonosítója alatt) nem befolyásolja a PEC-t.

Ha a partnerazonosítót egy másik Microsoft AI Cloud Partner Program-szervezetben lévő helyazonosítóra módosítják, a PEC-et azonban érintheti. Ebben az esetben, és amikor a PEC hiányzik, javasoljuk, hogy forduljon az ügyfélszolgálathoz (említse meg, hogy nemrég egy másik Microsoft AI Cloud Partner Program-szervezethez rendelte újra a CSP-regisztrációt).

AOBO-engedélyek ellenőrzése

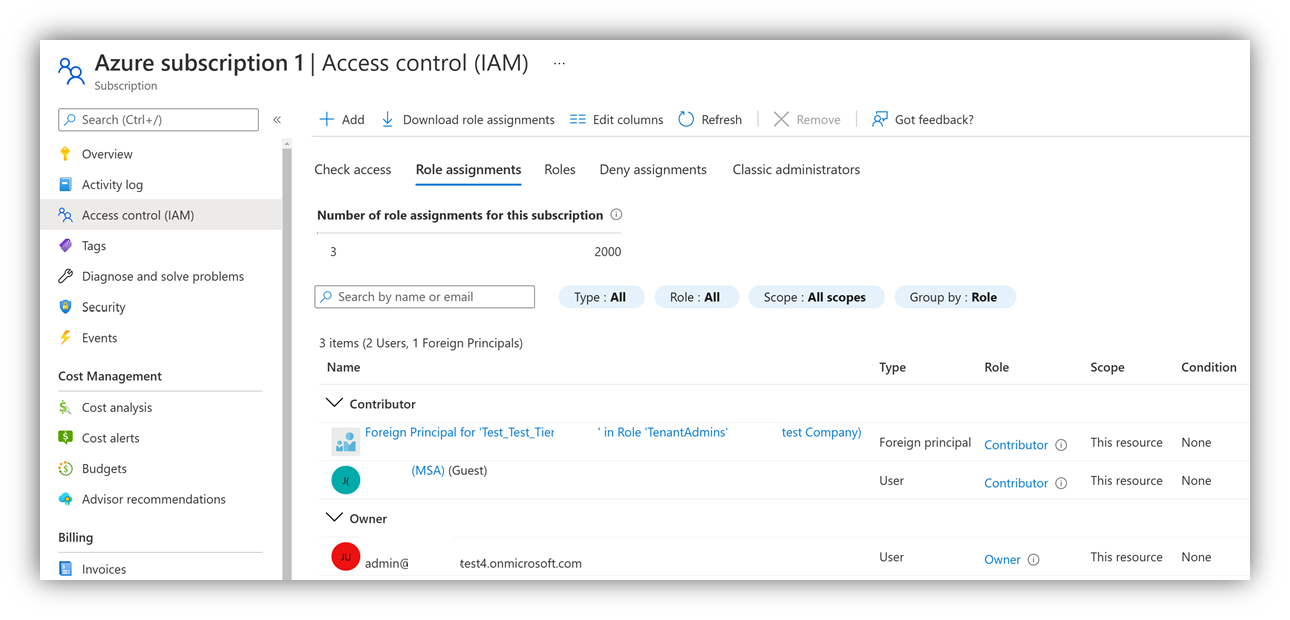

Amikor egy partner létrehoz egy Azure-csomag-előfizetést egy ügyfél számára, az AOBO egy "külföldi tag" formájában van beállítva. A külföldi tag örökli az Azure-előfizetés tulajdonosi engedélyeit. Az AOBO-engedélyek azt jelentik, hogy a CSP Partnerközpont bérlőjének egy bizonyos csoportja (rendszergazdai ügynökök) örökli ezeket az engedélyeket.

A külföldi tag az Azure Portalon látható módon nem tartalmazza az adott partnerbérlében leképezendő csoport részleteit.

Amikor megtekinti a külföldi tagot az Azure Portalon, az egy partnernevet jelenít meg, például a "Contoso" idegen tagját ...", de a "Contoso" csak a partner Microsoft Entra-bérlőjének megjelenítendő neve, és nem egyedi.

Az AZ PowerShell vagy az Azure CLI használatával 100%-os biztonsággal ellenőrizni kell, hogy az AOBO megfelelően van-e beállítva, és a megfelelő CSP-bérlő megfelelő csoportjára mutat.

1. lépés – Az átjátszott partner ügynökcsoportjainak objektumazonosítóinak azonosítása

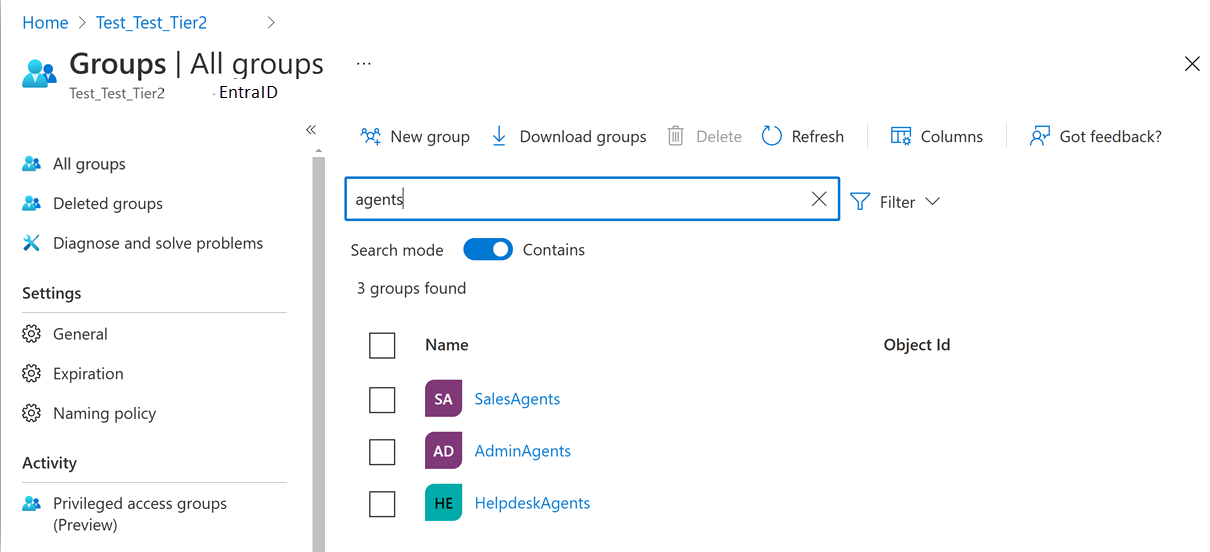

- Az Azure Portalon keresztül: A partnerek bejelentkezhetnek az Azure Portalra a saját bérlőjükben, és megkereshetik a megfelelő csoportokat a Microsoft Entra azonosító > csoportjaiban. Az ObjectID a csoportnév jobb oldalán jelenik meg.

- PowerShellen keresztül: Indítsa el a PowerShellt (helyi PowerShell vagy Azure Cloud Shell).

Az Azure Cloud Shell használata előtt be kell állítania egy tárfiókot. Ez a fiók kis havi költséggel jár a bérlői környezetben elérhető Azure-előfizetésben. A megosztást az alábbi lépések után törölheti.

Feljegyzés

Az Azure AD- és MSOnline PowerShell-modulok 2024. március 30-ától elavultak. További információkért olvassa el az elavulás frissítését. Ezen dátum után ezeknek a moduloknak a támogatása a Microsoft Graph PowerShell SDK-ra való migrálásra és a biztonsági javításokra korlátozódik. Az elavult modulok 2025. március 30-ától működnek tovább.

Javasoljuk, hogy migráljon a Microsoft Graph PowerShellbe a Microsoft Entra ID (korábbi nevén Azure AD) használatához. Gyakori migrálási kérdésekért tekintse meg a migrálással kapcsolatos gyakori kérdéseket. Megjegyzés: Az MSOnline 1.0.x verziói 2024. június 30. után fennakadást tapasztalhatnak.

Győződjön meg arról, hogy a következő modulok vannak telepítve és frissítve a legújabb verzióra:

- AzureAD-modul

- AZ PowerShell-modul (a Cloud Shellhez nem szükséges)

Ha szükséges, a PowerShell-ablakokban az alábbiakat cmdlets használva telepítse ezeket a modulokat:

Install-Module -Name AzureAD -Force

Install-Module -Name Az -AllowClobber -Force

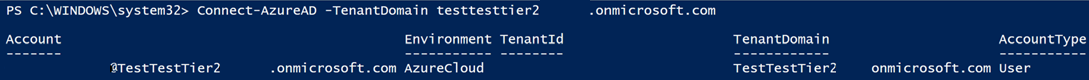

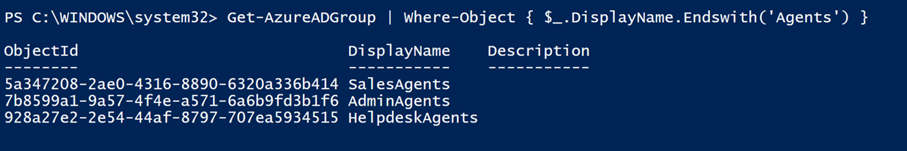

Először csatlakozzon a Partnerközpont-bérlőhöz a Partnerközpont felhasználói fiókjával, és kérje le az AdminAgents és a HelpdeskAgents csoport objektumazonosítóit:

Connect-AzureAD -TenantDomain CSPtenantname.onmicrosoft.com

Jelentkezzen be a Partnerközpont hitelesítő adataival:

Az ügynökcsoportok adatainak lekérdezése:

Get-AzureADGroup | Where-Object { $_.DisplayName.Endswith('Agents') }

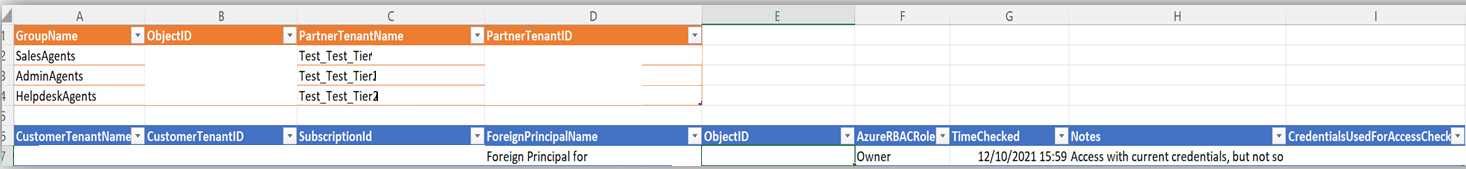

A ObjectID csoportok neve a következőkkel együtt jelenik meg:

Feljegyzés

Ha nem kap eredményt, győződjön meg arról, hogy csatlakozott a Partnerközpont-fiókjához.

Feljegyzés

A közvetett viszonteladók nem láthatják a SalesAgents csoportot. Ezt a lépést csak egyszer kell elvégezni, mivel az AOBO minden ügyfélbérlõben ugyanazokat az azonosítókat fogja használni.

2. lépés – ObjectID-k összehasonlítása a külső tag által használtakkal

Fontos, hogy a Bérlőazonosítót használja a bérlői paraméter értékeként (a bérlői tartománynév helyett) egy olyan felhasználói fiókkal, amely vagy: - több címtárhoz/bérlőhöz, például a Partnerközpont felhasználói fiókjához, vagy - vendégként lett hozzáadva több bérlőhöz.

Ezért az adott ügyfél bérlőazonosítóját kell megadnia.

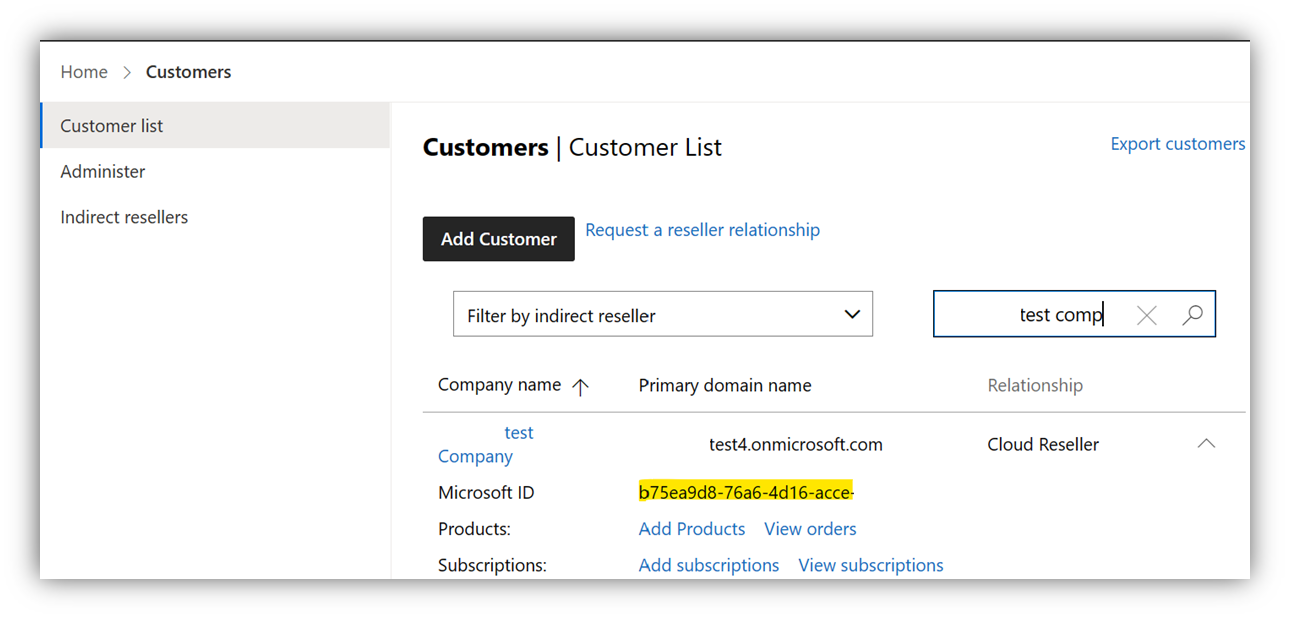

Az Azure Portalon keresztül: A Bérlőazonosítót egyszerűen lekérheti a Partnerközpont ügyféllistájából. A bérlőazonosító a következő címkével van ellátva: "Microsoft ID":

PowerShell-lel: Csatlakozzon az ügyfél Azure-előfizetéséhez érvényes hitelesítő adatokkal. A hitelesítő adatoknak engedéllyel kell rendelkezniük az ügyfélbérlelő Azure-előfizetésének és AzureAD-jének olvasásához:

Connect-AzAccount -Tenant $CustomerTenantID- Az ügyfél Azure-előfizetéseinek külföldi tagjának szerepkör-hozzárendeléseinek olvasása:

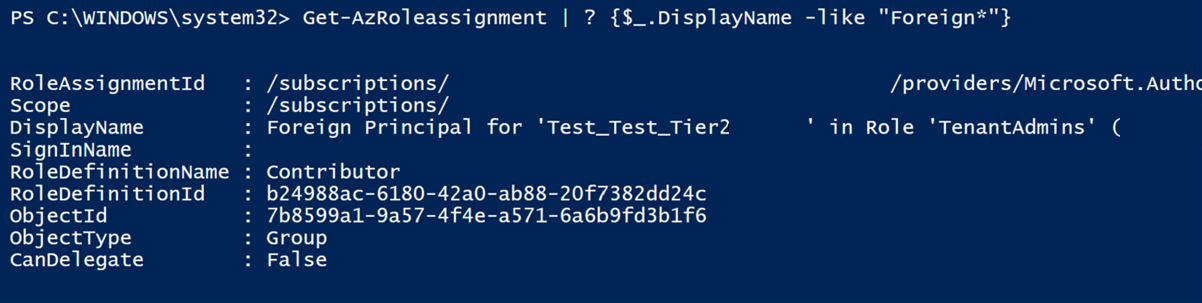

Get-AzRoleassignment | ? {$_.DisplayName -like "Foreign*"}

- Az eredményül kapott ObjectID-nek meg kell egyeznie az 1. lépésben azonosított AdminAgent vagy HelpDeskAgent csoport ObjectID azonosítójával.

Összegzés

Minden szempontnak meg kell egyeznie a PEC AOBO-on keresztüli fogadásához:

- Az ügyfél Azure-előfizetése rendelkezik egy külső taggal, amely jogosult Azure RBAC-szerepkör-hozzárendeléssel rendelkezik.

- Az idegen tag által használt csoport ObjectID azonosítója a partnerbérlében lévő AdminAgent vagy HelpdeskAgent csoport ObjectID azonosítójára hivatkozik.

- A "partnerbérligen" a közvetlen számlázási partner bérlője. A közvetett modellben ez a közvetett szolgáltatót vagy a közvetett viszonteladói partner bérlőt jelenti.

Mintaszkriptek

Ez a szakasz olyan példaszkripteket tartalmaz, amelyek segíthetnek összegyűjteni az adatokat több előfizetésben, és tárolni őket egy . CSV-fájl. Ezek a szkriptek példaként szolgálnak, és támogatás nélkül érhetők el. Bár a szkriptek nem módosítják a beállításokat, alaposan tesztelni kell őket, és szükség lehet a testreszabásra a konkrét partner-/ügyfélforgatókönyv esetében.

- Egyetlen ügyfél AOBO-részleteinek felsorolása: Ez a példa Microsoft Entra-azonosítót és Azure PowerShell-modulokat használ.

### Install-Module -Name AzureAD -Force ###

### Install-Module -Name Az -AllowClobber -Force ###

### Variables ####

$CSVname = "c:tempAOBOchecker.csv"

$CustomertenantId = ""

### Get Agent-Groups Object IDs and write to CSV - This step needs to be done with a Partner Center User ###

Connect-AzureAD -TenantDomain $PartnerTenantDomain

$Headers = "GroupName`tObjectID`tPartnerTenantName`tPartnerTenantID" >>$CSVname

$PartnerTenant = Get-AzureADTenantDetail

$groups = Get-AzureADGroup | Where-Object { $_.DisplayName.Endswith('Agents') }

ForEach ($Group in $Groups)

{

$NewLine = $Group.DisplayName + "`t" + $Group.ObjectID + "`t" + $PartnerTenant.DisplayName + "`t" + $PartnerTenant.ObjectID

$NewLine >>$CSVname

}

### Get list of Azure Subscriptions for a customer, get list of Foreign Principals and add them to the same CSV ###

Clear-AzContext -Scope CurrentUser -Force

Connect-AzAccount -Tenant $CustomertenantId

$CustomerTenant = Get-AzureADTenantDetail

$CustomerTenantSubscriptions = Get-AzSubscription -TenantId $CustomertenantId

ForEach ($Subscription in $CustomerTenantSubscriptions)

{

$Roles = Get-AzRoleassignment -Scope /subscriptions/$Subscription | ? {$_.DisplayName -like "Foreign*"}

ForEach ($Role in $Roles)

{

$NewLine = $CustomerTenant.Domain + "`t" + $CustomerTenant.CustomerId + "`t" + $Subscription.Id + "`t" + $Role.DisplayName + "`t" + $Role.ObjectID + "`t" + $Role.RoleDefinitionName

$NewLine >>$CSVname

}

}

- Az AOBO részleteinek felsorolása több ügyfél számára: Ez a kód csak illusztrációs célra szolgál.

- Lekérheti a CSP-ügyfelek és az összes külföldi tag előfizetéseinek listáját, és megállapíthatja, hogy van-e eltérés. Ez a kód a támogatással kapcsolatos információk gyűjtésére is használható.

- Ellenőrizze, hogy mely Azure-előfizetéseket (Azure-csomagjogosultságokat) értékesítették, és melyek érhetők el az aktuális hitelesítő adatokkal.

- A közvetett viszonteladók esetében ez a szkript is működik. De minden előfizetésnél a "nem értékesített" üzenet jelenik meg, még akkor is, ha az értékesítés rekordpartnere.

### Note - below examples use interactive login experience and aren't suitable for production use ###

### See https://learn.microsoft.com/partner-center/develop/enable-secure-app-model#powershell for info on how to authenticate to each customer tenant silently using secure app model ###

### Below examples use AzureAD, AZ and Partner Center PowerShell modules ###

### Install-Module -Name AzureAD -Force ###

### Install-Module -Name Az -AllowClobber -Force ###

### Install-Module -Name PartnerCenter -Force ###

### Variables ####

$PartnertenantDomain = "xyz.onmicrosoft.com"

$PartnerTenantID = ""

$CSVname = "c:tempAOBOchecker.csv"

### Get Agent-Groups Object IDs and write to CSV ###

Connect-AzureAD -TenantDomain $PartnerTenantDomain

$Headers = "GroupName`tObjectID`tPartnerTenantName`tPartnerTenantID" >>$CSVname

$PartnerTenant = Get-AzureADTenantDetail

$groups = Get-AzureADGroup | Where-Object { $_.DisplayName.Endswith('Agents') }

ForEach ($Group in $Groups)

{

$NewLine = $Group.DisplayName + "`t" + $Group.ObjectID + "`t" + $PartnerTenant.DisplayName + "`t" + $PartnerTenant.ObjectID

$NewLine >>$CSVname

}

### Get list of CSP Customers, get List of Azure Subscriptions, get list of Foreign Principals and add them to the same CSV ###

Connect-PartnerCenter -TenantID $PartnertenantID

$Customers = Get-PartnerCustomer

$Headers = "`r`nCustomerTenantName`tCustomerTenantID`tSubscriptionId`tForeignPrincipalName`tObjectID`tAzureRBACRole`tTimeChecked`tNotes`tCredentialsUsedForAccessCheck" >>$CSVname

Foreach ($customer in $Customers)

{

$AzurePlanId = Get-PartnerCustomerSubscription -CustomerId $Customer.CustomerId | ? {$_.OfferName -eq "Azure Plan"}

if ($AzurePlanID -eq $null)

{

Write-Host "Customer $($Customer.Name) does not have Azure Plan"

}

else

{

$AzurePlanSubscriptionsSold = Get-PartnerCustomerAzurePlanEntitlement -CustomerId $Customer.CustomerId -SubscriptionId $AzurePlanId.SubscriptionId

}

Clear-AzContext -Scope CurrentUser -Force

Connect-AzAccount -Tenant $Customer.CustomerId

$CurrentUser = Get-azcontext

$CustomerTenantSubscriptionsAccessible = Get-AzSubscription -TenantId $Customer.CustomerId

$SoldAndAccessibleSubscriptions = $AzurePlanSubscriptionsSold | Where {$CustomerTenantSubscriptionsAccessible -Contains $_}

$SoldButNotAccessibleSubscriptions = $AzurePlanSubscriptionsSold | Where {$CustomerTenantSubscriptionsAccessible -notcontains $_}

$NotSoldButAccessibleSubscriptions = $CustomerTenantSubscriptionsAccessible | Where {$AzurePlanSubscriptionsSold -notcontains $_}

ForEach ($Subscription in $SoldAndAccessibleSubscriptions)

{

$Roles = Get-AzRoleassignment -Scope /subscriptions/$Subscription | ? {$_.DisplayName -like "Foreign*"}

ForEach ($Role in $Roles)

{

$CurrentTime = Get-Date -format "dd-MMM-yyyy HH:mm:ss"

$NewLine = $Customer.Domain + "`t" + $Customer.CustomerId + "`t" + $Subscription.Id + "`t" + $Role.DisplayName + "`t" + $Role.ObjectID + "`t" + $Role.RoleDefinitionName + "`t" + $CurrentTime + "`t" + "Access with current credentials and sold as CSP Partner" + "`t" + $CurrentUser.Account.Id

$NewLine >>$CSVname

}

}

ForEach ($Subscription in $SoldButNotAccessibleSubscriptions)

{

$CurrentTime = Get-Date -format "dd-MMM-yyyy HH:mm:ss"

$NewLine = $Customer.Domain + "`t" + $Customer.CustomerId + "`t" + "N/A" + "`t" + "N/A" + "`t" + "N/A" + "`t" + "N/A" + "`t" + $CurrentTime + "`t" + "Sold via CSP, but no access with current credentials" + "`t" + $CurrentUser.Account.Id

$NewLine >>$CSVname

}

ForEach ($Subscription in $NotSoldButAccessibleSubscriptions)

{

$Roles = Get-AzRoleassignment -Scope /subscriptions/$Subscription | ? {$_.DisplayName -like "Foreign*"}

ForEach ($Role in $Roles)

{

$CurrentTime = Get-Date -format "dd-MMM-yyyy HH:mm:ss"

$NewLine = $Customer.Domain + "`t" + $Customer.CustomerId + "`t" + $Subscription.Id + "`t" + $Role.DisplayName + "`t" + $Role.ObjectID + "`t" + $Role.RoleDefinitionName + "`t" + $CurrentTime + "`t" + "Access with current credentials, but not sold as CSP Partner" + "`t" + $CurrentUser.Account.Id

$NewLine >>$CSVname

}

}

}

Az Azure Lighthouse-engedélyek és az Azure PAL ellenőrzése

Az AOBO-hoz hasonlóan az Azure Lighthouse lehetővé teszi a (partner)felügyeleti bérlő felhasználói csoportjai számára, hogy delegált engedélyeket örököljenek az ügyfél Azure-előfizetésében. A különbség az, hogy lehetővé teszi a csoportok és engedélyszintek részletesebb meghatározását, mint az AOBO.

Ebben az engedélymodellben könnyebb ellenőrizni, hogy helyesen lett-e beállítva az Azure Portal felhasználói felületén. Csak a partner tud teljes körűen ellenőrizni, hogy az Azure Lighthouse beállítása helyes-e.

Az alábbi lépések bemutatják, hogyan állapítható meg, hogy mely ügyfelekhez delegálták véglegesen az Azure RBAC-szerepkör-engedélyeket, és hogy mely csoportokhoz. Ezután ellenőrizheti, hogy az Azure RBAC-társítást használó felhasználó tagja-e ezeknek a csoportoknak.

1. lépés – Lighthouse-delegálások ellenőrzése az ügyfeleken

Ellenőrizze, hogy az alkalmazható delegálások PEC-re jogosult Azure RBAC-szerepköröket használnak-e.

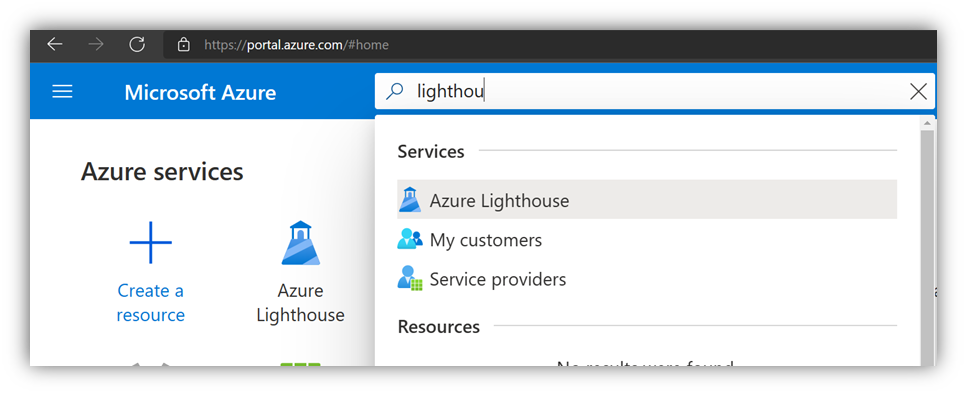

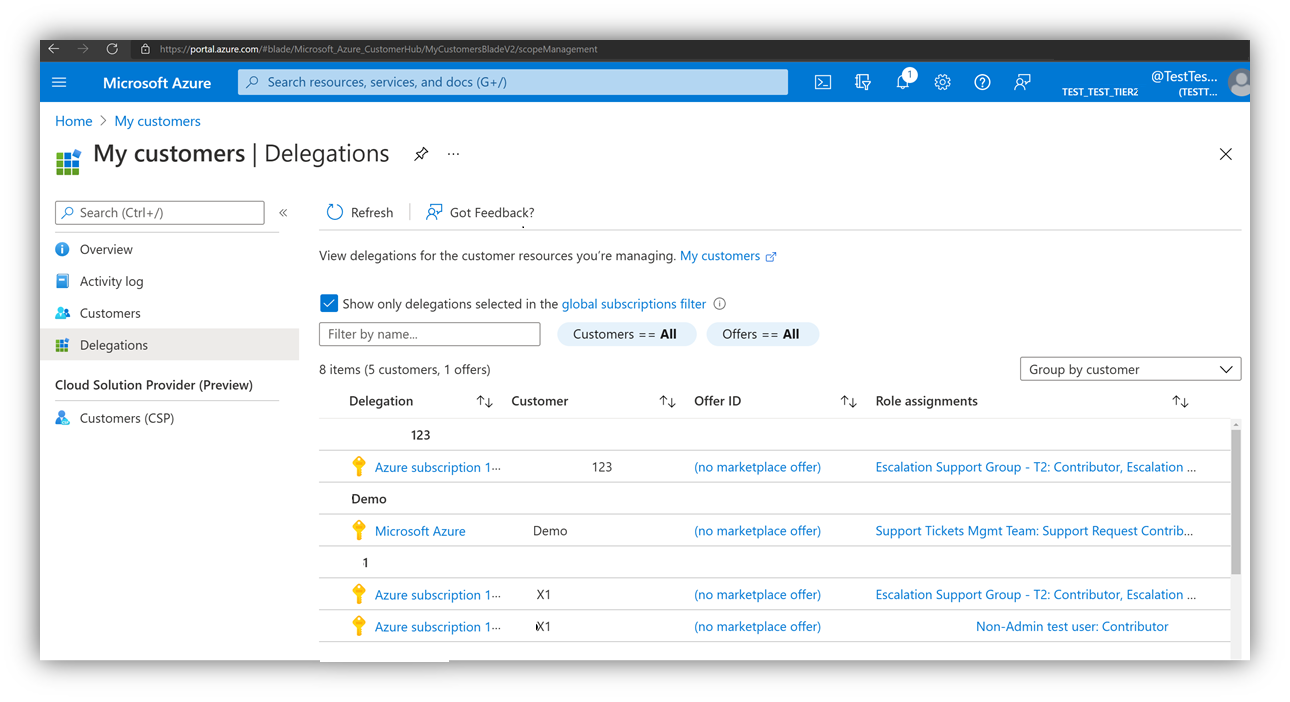

Nyissa meg az Azure Portalt (a partner felügyeleti bérlőjének egy felhasználójával). Ezután keressen rá a "Lighthouse" kifejezésre, és válassza a Saját ügyfelek lehetőséget.

Az ügyfél áttekintésében válassza a Delegálások lehetőséget a bal oldalon. Ezzel megnyitja azoknak az erőforrásoknak (előfizetéseknek vagy erőforráscsoportoknak) a listáját, amelyekhez delegált hozzáférés lett biztosítva:

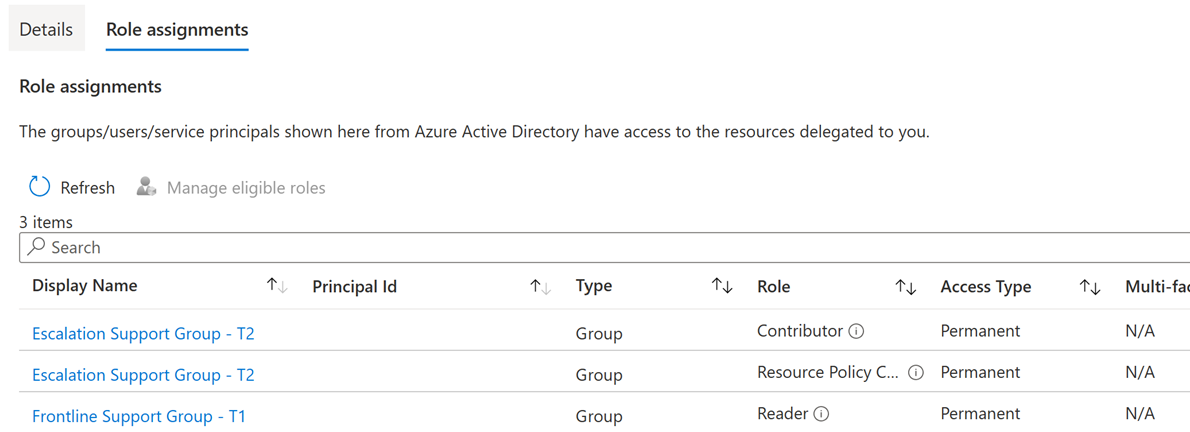

Nyissa meg a delegálásokat a jobb oldali oszlopban a "Szerepkör-hozzárendelések" alatt, és nézze meg, hogy a partner/felügyeleti bérlő mely felhasználói csoportja örökli az egyes engedélyeket (lásd a "Szerepkör" oszlopot). Azt is láthatja, hogy ezek az engedélyek állandóak-e (lásd a "Hozzáférési típus" oszlopot):

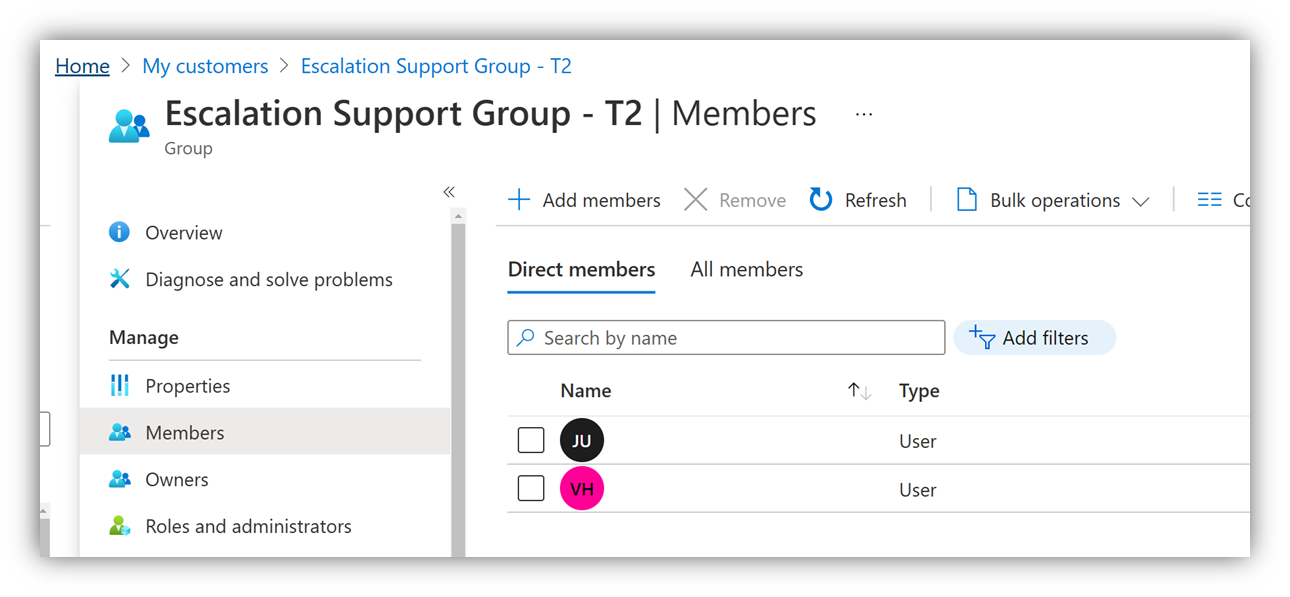

2. lépés – Csoporttagság ellenőrzése

Válassza ki a csoport megjelenítendő nevét. Ezzel megnyitja a csoport részleteit. Válassza a "Tagok" lehetőséget annak szabályozásához, hogy melyik felhasználó rendelkezik Azure RBAC-készlettel, és tagja a megfelelő csoportnak:

3. lépés – Annak ellenőrzése, hogy a felhasználó beállította-e az Azure PAL-t

Csak az Azure PAL-t beállított felhasználó ellenőrizheti az Azure PAL-hozzárendelést; ezt más rendszergazdai felhasználó nem teheti meg. Tekintse meg Hogyan a partneradminisztrátori kapcsolat (PAL) és az ügyfél közötti kapcsolat ismertetését? Az Azure-fiók partnerazonosítóval való összekapcsolása című témakörben talál további információt arról, hogy a felhasználó hogyan ellenőrizheti, hogy az Azure PAL be van-e állítva a felhasználói felületen vagy a PowerShellen keresztül.

Feljegyzés

Az Azure PAL-nak olyan PartnerID-t kell használnia, amely ugyanahhoz a Microsoft AI Cloud Partner Program szervezethez tartozik, amely az Azure-előfizetés tranzakciópartnere. A közvetett modellben ez lehet a szolgáltató partnerazonosítója, vagy az értékesítéshez csatolt adott viszonteladó.

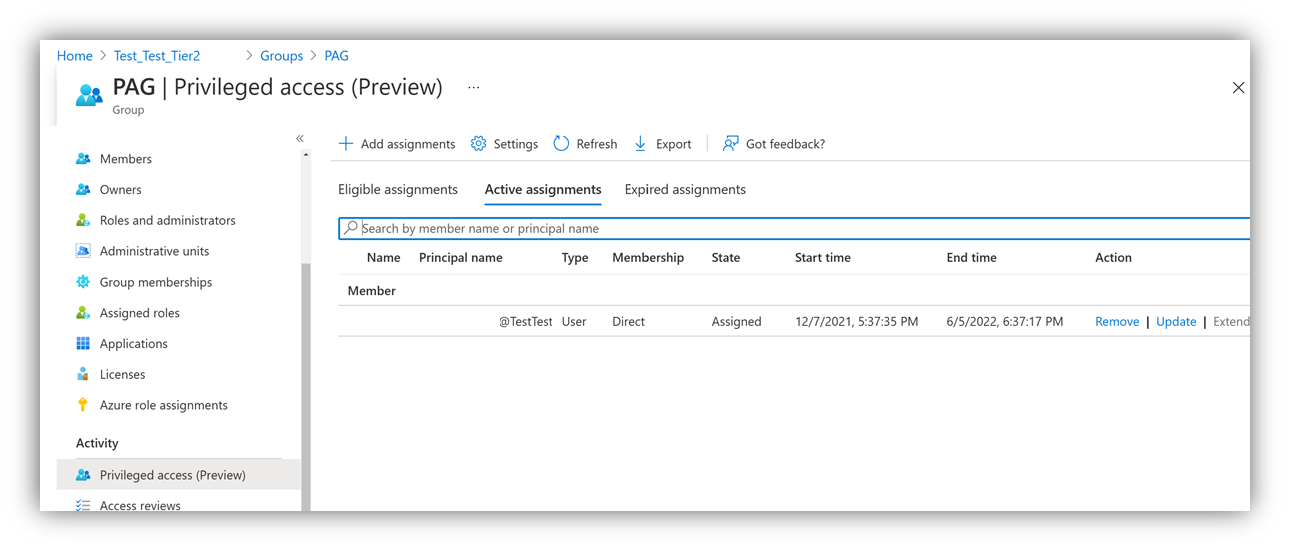

4. lépés – Időkorlátos csoporthozzárendelések ellenőrzése

Mivel előfordulhat, hogy a csoporttagság nem állandó, ellenőrizze, hogy a csoport engedélyezve van-e a jogosultságalapú hozzáférés-kezeléshez. A csoportbeállításokban keresse meg a bal oldalon a "Privileged access" (Kiemelt hozzáférés) lehetőséget a "Tevékenység" alatt. Ha igaz, ellenőrizze, hogy a felhasználó rendelkezik-e aktív hozzárendeléssel és a hozzárendelés időkeretével.

Feljegyzés

Mivel a "befejezési idő" az, amikor egy felhasználó automatikusan törlődik a csoportból, a PEC elveszik az Azure RBAC-készlettel rendelkező felhasználók számára. Hasonlóképpen, a PEC csak a "kezdési időpont" hozzárendelés után adható meg.

Egyéni felhasználói hozzárendelés és Azure PAL ellenőrzése

Bizonyos esetekben célszerűbb az Azure-előfizetésekre vonatkozó engedélyekkel rendelkező egyéni felhasználói fiókokkal dolgozni. Ezek a fiókok lehetnek vendégfelhasználói fiókok (bármely bérlőből) vagy az ügyfélbérlelőben vagy szolgáltatásnevekben létrehozott felhasználói fiókok.

Ha egyéni felhasználói fiókokat használ járműként a PEC megszerzéséhez, az ellenőrzés magában foglalja a hozzárendelt engedélyek áttekintését a felhasználó Azure-előfizetés-kezelésében, és annak ellenőrzését, hogy a felhasználó helyesen állította-e be az Azure RBAC-t. Szolgáltatásnév használata esetén az Azure RBAC ellenőrzésének a PowerShellen keresztül kell történnie.

1. lépés – Engedélyek áttekintése az Azure-előfizetések kezelésében

Nyissa meg az Azure Portalt. Győződjön meg arról, hogy olyan felhasználóként jelentkezett be, aki Azure RBAC-szerepkörrel rendelkezik, és legalább olvasási hozzáféréssel rendelkezik a kérdéses előfizetéshez.

Az előfizetés részleteinek megnyitásához keressen rá az "Előfizetések" kifejezésre a keresősávban:

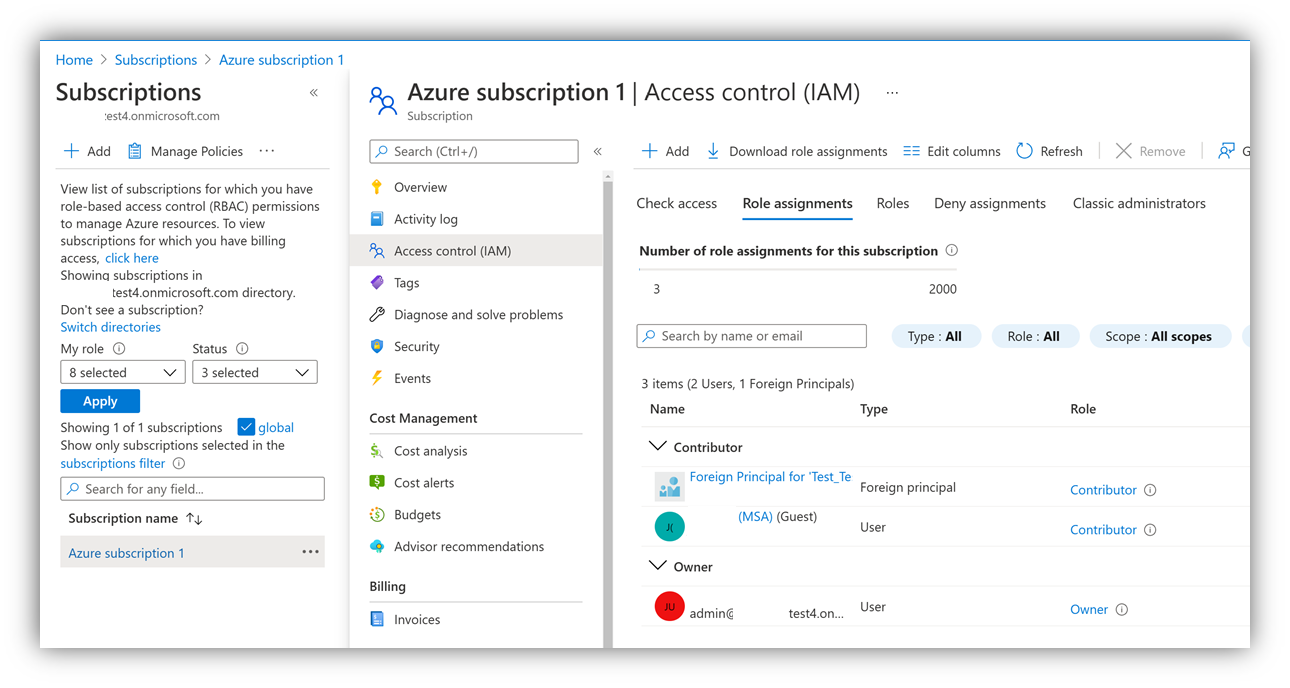

Nyissa meg a "Hozzáférés-vezérlés (IAM)" elemet az előfizetés részletei között. Ezután válassza a "Szerepkör-hozzárendelések" lehetőséget az előfizetési szinten hozzáféréssel rendelkező felhasználók áttekintéséhez, és ha a "Szerepkör" oszlopban a PEC-re jogosult Azure RBAC-szerepkörök láthatók. Ha az engedélyek erőforráscsoport szintjén lettek beállítva, ugyanaz a "Hozzáférés-vezérlés (IAM)" nézet is elérhető egy erőforráscsoporton belül.

Feljegyzés

Az engedélyeket olyan felhasználók csoportjának is meg lehet adni, ahol az Azure RBAC-készlettel rendelkező felhasználó csoporttagságát is ellenőrizni kell.

2. lépés – Győződjön meg arról, hogy az engedélyek állandóak, és hogy nem vonatkoznak megtagadási hozzárendelések

Bár úgy tűnhet, hogy a felhasználók hozzáféréssel rendelkeznek, előfordulhat, hogy az engedélyeiket továbbra is ideiglenesen letiltják vagy letiltják a Megtagadási hozzárendelésekkel.

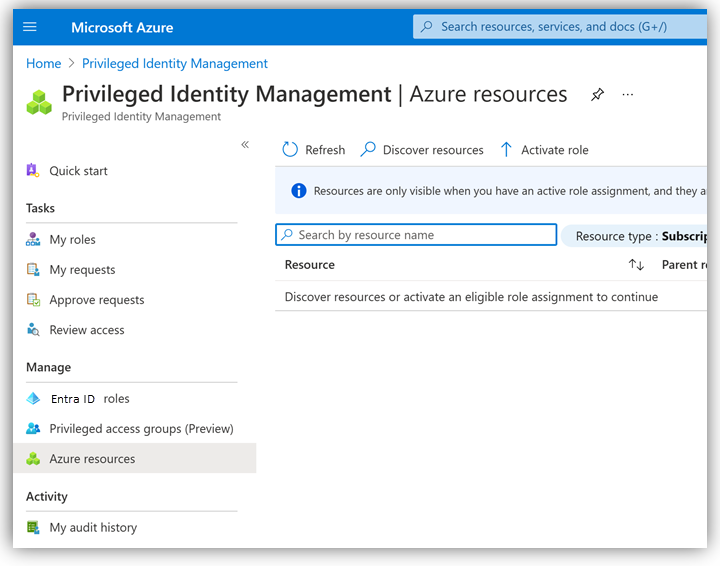

A Privileged Identity Management (PIM) Azure RBAC-szerepkör-hozzárendelés használata időkorlátot jelenthet. Bár előfordulhat, hogy engedéllyel rendelkező felhasználókat lát, előfordulhat, hogy csak rövid ideig léteznek. Annak ellenőrzéséhez, hogy az Azure RBAC-szerepkör-hozzárendelés végleges-e, ellenőrizze a PIM felügyeletét az Azure Portalon. Pontosabban ellenőrizze, hogy az előfizetésben lévő Azure-erőforrásokat hol kezelik a PIM-szabályzatok, és hogy a felhasználóra vonatkoznak-e szabályzatok.

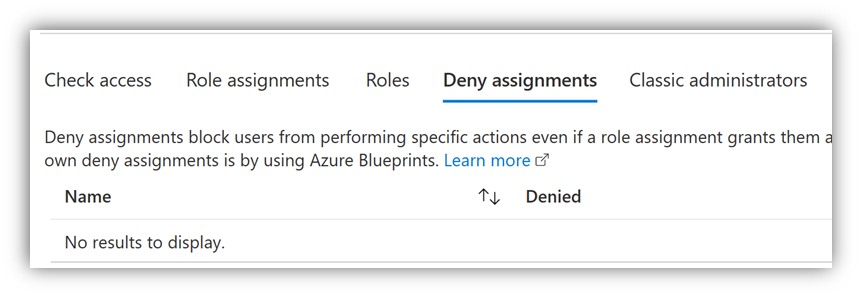

Emellett előfordulhat, hogy az engedélyek listája azt mutatja, hogy a felhasználó rendelkezik engedélyekkel az előfizetéshez, de lehetnek olyan Megtagadási hozzárendelések, amelyek továbbra is megakadályozzák a felhasználó hozzáférését valamihez. A Hozzáférés-vezérlés (IAM)" területen válassza a Megtagadás hozzárendelés lapját annak ellenőrzéséhez, hogy a megtagadási hozzárendelések érvényesek-e:

Feljegyzés

A teljesség érdekében a partnereknek azt is ellenőriznie kell, hogy az erőforráscsoportokban nincsenek-e megtagadási hozzárendelések az előfizetésen belül.

3. lépés – Annak ellenőrzése, hogy a felhasználó beállította-e az Azure PAL-t

Csak az Azure PAL-t beállított felhasználó ellenőrizheti az Azure PAL-hozzárendeléseket; ezt más rendszergazdai felhasználó nem teheti meg. További információ arról, hogy a felhasználó hogyan ellenőrizheti, hogy az Azure PAL be van-e állítva, lásd : Azure-fiók csatolása partnerazonosítóhoz.

Feljegyzés

Az Azure PAL-nak olyan PartnerID-t kell használnia, amely ugyanahhoz a Microsoft AI Cloud Partner Program szervezethez tartozik, amely az Azure-előfizetés tranzakciópartnere. A közvetett modellben ez lehet a szolgáltató partnerazonosítója, vagy az értékesítéshez csatolt viszonteladó partnerazonosítója.