Megjegyzés

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhat bejelentkezni vagy módosítani a címtárat.

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhatja módosítani a címtárat.

A gyakorlatban a zsarolóprogram-támadások letiltják az adatokhoz való hozzáférést, amíg váltságdíjat nem fizetnek.

A zsarolóprogramok valójában olyan kártevők vagy adathalász kiberbiztonsági támadások, amelyek megsemmisítik vagy titkosítják a fájlokat és mappákat egy számítógépen, kiszolgálón vagy eszközön.

Az eszközök vagy fájlok zárolása vagy titkosítása után a kiberbűnözők pénzt zsarolhatnak ki az üzlettől vagy az eszköz tulajdonosától a titkosított adatok zárolásának feloldásához szükséges kulcsért cserébe. A kiberbűnözők azonban még fizetés esetén sem adhatják meg a kulcsot az üzlet vagy az eszköz tulajdonosának, és végleg leállíthatják a hozzáférést.

A Microsoft Security Copilot AI-t használ a ransomware-támadások enyhítésére. A zsarolóprogramokkal kapcsolatos további Microsoft-megoldásokért látogasson el a Ransomware megoldástárba.

Hogyan működnek a zsarolóvírus-támadások?

A zsarolóprogramok automatizálhatók, vagy emberi kezeket is bevonhatnak a billentyűzetre - egy ember által működtetett támadást, például a LockBit ransomware-t használó legutóbbi támadásokban.

Az ember által működtetett ransomware-támadások a következő szakaszokat foglalják magukban:

Kezdeti kompromisszum – A fenyegetéselkülönítési szereplő először egy felderítési időszak után fér hozzá egy rendszerhez vagy környezethez, hogy azonosítsa a védelem gyengeségeit.

Megőrzés és védelmi kijátszás - A támadó megveti a lábát a rendszerben vagy a környezetben egy hátsó ajtóval vagy más mechanizmussal, amely lopakodó módon működik annak érdekében, hogy elkerülje az incidens-reagáló csapatok általi észlelést.

Oldalirányú mozgás – A fenyegetéseltérő a kezdeti belépési pontot használja a sérült eszközhöz vagy hálózati környezethez csatlakoztatott más rendszerekre való migráláshoz.

Hitelesítő adatokhoz való hozzáférés – A fenyegetést jelző szereplő hamis bejelentkezési oldalt használ a felhasználói vagy rendszer hitelesítő adatainak kinyeréséhez.

Adatlopás – A fenyegetés szereplője pénzügyi vagy egyéb adatokat lop a feltört felhasználóktól vagy rendszerektől.

Hatás – Az érintett felhasználó vagy szervezet anyagi vagy hírnévbeli károkat szenvedhet.

Hogyan segítenek a Defender portálszolgáltatásai az egyesített biztonsági műveletekben?

- Microsoft Defender XDR – A Microsoft Defender XDR hatékony automatizált támadáskimaradási képességeket tartalmaz, amelyekkel megvédheti környezetét a kifinomult, nagy hatású támadásoktól, beleértve az ember által üzemeltetett zsarolóprogramokat is.

- Microsoft Sentinel – SIEM-megoldás, amely leállítja a zsarolóvírusok támadását a nyomon pályáján, gépi tanulással kombinálva a microsoftos és partner adatforrásokból származó különálló adatokat – hálózatot, identitást, SaaS-t és végpontokat.

- Security Copilot – Az aktív ransomware-támadások során a Security Copilot gépi tanulást használ az alapos környezet biztosításához, hogy a biztonsági szakemberek egyértelmű, tömör és átfogó összegzéseket osszanak meg az aktív incidensekről. Így a célzott entitások alapos ismereteket szerezhetnek a helyzetről, még akkor is, ha egy incidens munkaidő után következik be.

A ransomware-kampányokban használt gyakori kártevők

Qakbot – Adathalászattal terjeszt rosszindulatú hivatkozásokat, rosszindulatú mellékleteket, és elveti a kártékony hasznos adatokat, például a Cobalt Strike Beacont

Ryuk – Az adattitkosítás általában a Windowst célozza

Trickbot – Olyan Microsoft-alkalmazásokat céloz meg, mint az Excel és a Word. A Trickbotot általában olyan e-mail-kampányokon keresztül szállították, amelyek aktuális eseményeket vagy pénzügyi csalit használtak arra, hogy a felhasználókat rosszindulatú fájlmellékletek megnyitására csábítsa, vagy kattintson a rosszindulatú fájlokat üzemeltető webhelyekre mutató hivatkozásokra. 2022 óta úgy tűnik, hogy a Microsoft által a kártevőt használó kampányok mérséklése megzavarta annak hasznosságát.

A zsarolóvírus-kampányokhoz kapcsolódó elterjedt fenyegetéstevők

- LockBit – Pénzügyileg motivált ransomware-as-a-service (RaaS) kampány és a 2023-24-es időszak legaktívabb ransomware fenyegetést jelentő szereplője

- Black Basta – Célzott adathalász e-maileken keresztül nyer hozzáférést, és a PowerShell használatával elindít egy titkosítási programkódot.

- Storm-1674 (DarkGate és ZLoader) – A Storm-1674 egy olyan hozzáférési közvetítő, amely a DarkGate, a SectopRAT és a Zloader terjesztéséről ismert, és hozzáférést ad a fenyegetést jelölő szereplőknek, mint a Storm-0506 és a Sangria Tempest.

Eközben a Storm-1811 egy társadalmi mérnöki támadásokról ismert fenyegetési szereplő, amely a BlackBasta Qakbot és más kártevők használatával történő üzembe helyezéséhez vezet. Október végétől november elejéig a Storm-1811 levélszeméttel (e-mail-bombázásos támadással) árasztotta el a cél e-mail címeket, mielőtt segélyszolgálati munkatársnak adták ki magukat, és felajánlották segítségüket a levélszemét probléma megoldásában. Ebben az új kampányban a Storm-1811 egy új, ReedBed nevű kártevőbetöltő üzembe helyezését észlelte.

A Microsoft Defender adatai azt mutatják, hogy 2024 utolsó negyedévében a legelterjedtebb ransomware-változatok az Akira, a FOG, a Qilin, a Lynx és a fent említett RansomHub és BlackBasta voltak. Ebben az időszakban a SafePay és a Hellcat új ransomware-változatok is megjelentek. 2025. márciusában a Qilin zsarolóvírus újra felbukkant a Moonstone Sleet nevű fenyegetésügyfél által.

Hogyan segíthet a Microsoft egy folyamatban lévő ransomware-támadás esetén?

A folyamatban lévő zsarolóvírus-támadások mérséklése érdekében a Microsoft Incident Response a Microsoft Defender for Identity használatával és üzembe helyezésével segít, amely egy felhőalapú biztonsági megoldás, amely segít észlelni és reagálni az identitással kapcsolatos fenyegetésekre. Az identitásfigyelés korai incidenskezelésbe való beépítése támogatja az érintett szervezet biztonsági műveleti csapatát az irányítás visszaszerzésében. A Microsoft incidensválasza a Defender for Identity használatával segít azonosítani az incidens hatókörét és az érintett fiókokat, védeni a kritikus infrastruktúrát, és kizárni a fenyegetést jelző szereplőt. A válaszcsapat ezután bevonja a Microsoft Defender for Endpoint szoftvert, hogy nyomon követhessék a támadó mozgását, és megzavarják a megkompromittált fiókok használatával a környezetbe való visszalépésükre tett kísérleteket. Az incidens elhárítása és a környezet teljes adminisztratív ellenőrzésének visszaszerzése után a Microsoft Incidenskezelés együttműködik az ügyféllel a jövőbeli kibertámadások megelőzése érdekében.

Automatizált zsarolóprogram-támadások

Az árutőzsdei zsarolóvírus-támadásokat gyakran automatizálják. Ezek a kibertámadások vírusként terjedhetnek, megfertőzhetik az eszközöket olyan módszerekkel, mint az e-mail adathalászat és a kártevők kézbesítése, és kártevők szervizelését igénylik.

Ezért megvédheti e-mail rendszerét olyan Office 365-höz készült Microsoft Defender használatával, amely védelmet nyújt a kártevők és az adathalászat ellen. Microsoft Defender for Endpoint a Defender for Office 365-tel együttműködve automatikusan észleli és letiltja a gyanús tevékenységeket az eszközein, míg a Microsoft Defender XDR már korán észleli a kártevőket és az adathalászati kísérleteket.

Ember által üzemeltetett zsarolóprogram-támadások

Az ember által üzemeltetett zsarolóprogramokat olyan kiberbűnözők aktív támadása okozza, amelyek beszivárognak a szervezet helyszíni vagy felhőalapú informatikai infrastruktúrájába, emelik a jogosultságaikat, és zsarolóprogramokat helyeznek üzembe a kritikus adatokra.

Ezek a "billentyűzeten történő" támadások általában nem egyetlen eszközt, hanem szervezeteket céloznak meg.

Az ember által üzemeltetett azt is jelenti, hogy egy emberi fenyegetés szereplő használja ki ismereteit a gyakori rendszer- és biztonsági konfigurációs hibákkal kapcsolatban. Céljuk, hogy beszivárogjanak a szervezetbe, navigáljanak a hálózaton, és alkalmazkodjanak a környezethez és a gyengeségeihez.

Ezeknek az ember által működtetett zsarolóprogramoknak a jellegzetességei általában a hitelesítő adatok ellopása és az oldalirányú mozgás , az ellopott fiókokban lévő jogosultságok emelése.

A tevékenységek a karbantartási időszakok során történhetnek, és a kiberbűnözők által felfedezett biztonsági konfigurációs hiányosságokat is magukban foglalhatják. A cél egy zsarolóprogram terhelés üzembe helyezése azokba a nagyon üzleti hatású erőforrásokba, amelyeket a támadók kiválasztanak.

Fontos

Ezek a támadások katasztrofálisak lehetnek az üzleti műveletek számára, és nehezen tisztíthatók meg, és teljes kizárást igényelnek a jövőbeli támadások elleni védelem érdekében. Ellentétben az árualapú zsarolóprogramokkal, amelyek általában csak kártevő-szervizelést igényelnek, az ember által működtetett zsarolóprogramok a kezdeti találkozás után is fenyegetik az üzleti műveleteket.

Annak hatása és valószínűsége, hogy az ember által működtetett ransomware-támadások folytatódnak

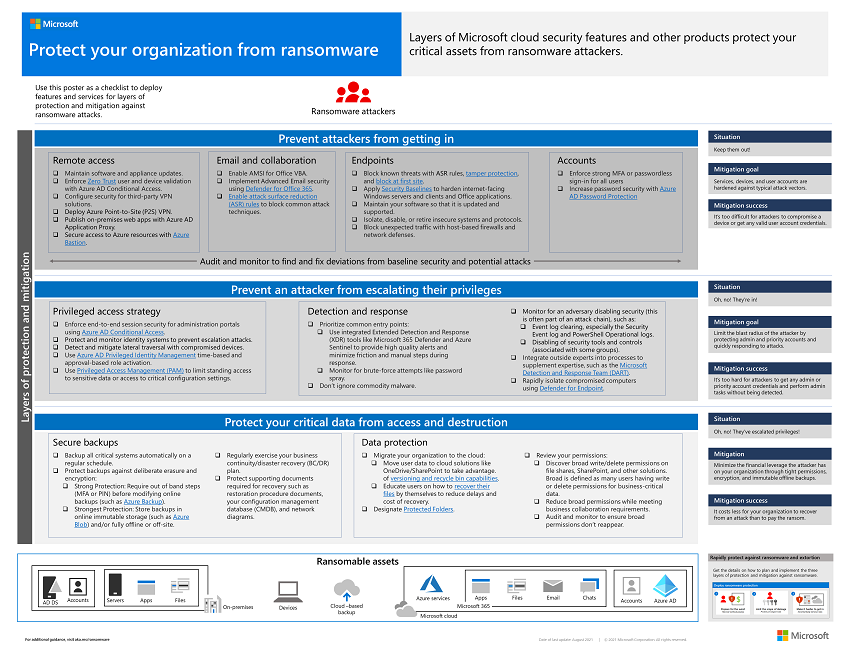

Zsarolóprogram-védelem a szervezet számára

Először is tiltsa le az adathalászatot és a kártevők kézbesítését Office 365-höz készült Microsoft Defender a kártevők és az adathalászat elleni védelem érdekében, Végponthoz készült Microsoft Defender, hogy automatikusan észlelje és blokkolja a gyanús tevékenységeket az eszközein, valamint a Microsoft Defender XDR-t a kártevők és adathalászati kísérletek korai észleléséhez.

A zsarolóprogramok és zsarolás átfogó megtekintéséhez és a szervezet védelmének módjához használja az emberi üzemeltetésű ransomware-kockázatcsökkentő projektterv PowerPoint-bemutatójában található információkat.

Kövesse a Microsoft incidenskezelési megközelítését a zsarolóprogramok megelőzésére és elhárítására.

Értékelje a helyzetet a támadásra figyelmeztető gyanús tevékenység elemzésével.

Mikor/mikor értesült először az incidensről? Milyen naplók érhetők el, és van-e arra utaló jel, hogy a szereplő jelenleg hozzáfér a rendszerekhez?

Azonosítsa az érintett üzletági (LOB-) alkalmazásokat, és szerezze be az érintett rendszereket online állapotba. Az érintett alkalmazás olyan identitást igényel, amely esetleg sérült?

Rendelkezésre állnak az alkalmazás, a konfiguráció és az adatok biztonsági másolatai, és rendszeresen ellenőrzik a visszaállítási gyakorlattal?

Határozza meg a biztonsági rések helyreállításának (CR) folyamatát, hogy eltávolítsa a veszélyforrás-szereplőt a környezetből.

Az alábbiakban összefoglaljuk a Microsoft ember által üzemeltetett ransomware-kockázatcsökkentő projekttervének útmutatását:

- A zsarolóprogramok és a zsarolásalapú támadások tétje magas.

- A támadásoknak azonban vannak gyengeségei, amelyek csökkenthetik a támadás valószínűségét.

- Az infrastruktúra konfigurálásának három lépése van a támadási hiányosságok kihasználása érdekében.

A támadási hiányosságok kihasználásának három lépését a szervezet zsarolóprogramokkal és zsarolóprogramokkal szembeni védelme című cikkben találja, amely a legjobb védelem érdekében gyorsan konfigurálja az informatikai infrastruktúrát:

- Készítse elő a szervezetet, hogy a váltságdíj fizetése nélkül talpraálljon egy támadásból.

- A kiemelt szerepkörök védelmével korlátozhatja a zsarolóprogramok támadásainak hatókörét.

- A fenyegetés szereplői számára nehezítse meg a hozzáférést a környezetéhez azáltal, hogy fokozatosan eltávolítja a kockázatokat.

Töltse le a Védje meg szervezetét a zsarolóvírusoktól posztert azzal, hogy áttekintést kapjon a három fázisról mint védelmi rétegekről a zsarolóvírus-támadások ellen.

További zsarolóprogram-megelőzési erőforrások

A Microsoft legfontosabb információi:

A Legújabb ransomware trendek a Microsofttól, a Microsoft legújabb ransomware blogja

2024 Microsoft Digitális védelmi jelentés Microsoft 365:

Zsarolóprogram-védelem üzembe helyezése a Microsoft 365-bérlőn

Microsoft Defender XDR:

Felhőhöz készült Microsoft Defender alkalmazások:

Microsoft Azure:

Microsoft Copilot for Security:

Az OpenAI kulcsfontosságú zsarolóprogram-elhárítási stratégiái a ChatGPT saját szavaival a következők:

Betanítási adatok kurálása

Biztonsági rétegek és szűrők

Empirikus tesztelés és red teaming módszer

Folyamatos monitorozás

Igazítási és biztonsági kutatás

Közösségi jelentés és visszajelzés

Partnerségek és szabályzatok

Részletesebb információkért tekintse meg az OpenAI hivatalos dokumentációját az AI biztonságával és a visszaélések mérséklésével kapcsolatos megközelítésükről.

A Microsoft Security zsarolóprogram-elhárító erőforrásai:

Tekintse meg a legújabb ransomware-cikkeket a Microsoft Security Blogban.