Megjegyzés

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhat bejelentkezni vagy módosítani a címtárat.

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhatja módosítani a címtárat.

A ransomware egy kibertámadási típus, amelyet a kiberbűnözők nagy és kicsi szervezetek zsarolására használnak.

A zsarolóvírus-támadások elleni védelem és a minimális károkozás megértése fontos része a vállalat védelmének. Ez a cikk gyakorlati útmutatást nyújt a ransomware-védelem gyors konfigurálásához.

Az útmutató lépésekre van szervezve, kezdve a legsürgetőbb teendőkkel.

A lépések kiindulópontjaként jelölje meg ezt a lapot.

Fontos

Olvassa el a ransomware megelőzési sorozatot, és megnehezítse a szervezet kibertámadását.

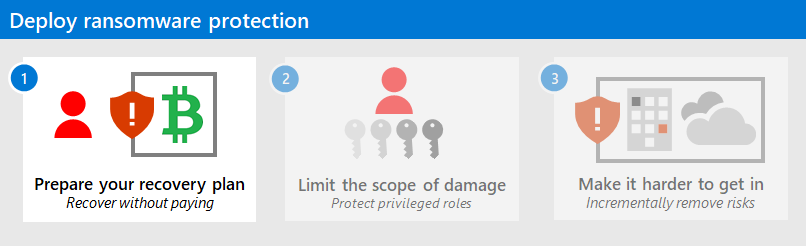

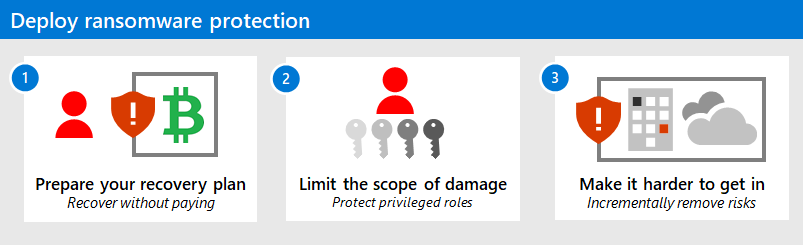

- Helyreállítási terv

- Terv a okozott károk korlátozására

- Megnehezíti a bejutás

Jegyzet

Mi az a zsarolóprogram? Lásd a zsarolóprogram definícióját itt.

A cikk fontos információi

Jegyzet

Ezeknek a lépéseknek a sorrendje úgy van kialakítva, hogy a lehető leggyorsabban csökkentse a kockázatokat , és a súlyos sürgősség feltételezésére épül, amely felülírja a normál biztonsági és informatikai prioritásokat, hogy elkerülje vagy enyhítse a pusztító támadásokat.

Fontos megjegyezni, ez a zsarolóprogram-megelőzési útmutató a megjelenített sorrendben követendő lépések szerint van strukturálva. Ennek az útmutatónak a helyzethez való legjobb igazítása:

Tartsa be az ajánlott prioritásokat

A lépéseket kezdőtervként használhatja az első, a következő és a későbbi műveletekhez, így először a leghatásosabb elemeket kapja meg. Ezek a javaslatok a zéró megbízhatóságszabálysértéselvével kerülnek rangsorolásra. Ez arra kényszeríti, hogy az üzleti kockázat minimalizálására összpontosítson, feltéve, hogy a támadók egy vagy több módszerrel sikeresen hozzáférhetnek a környezethez.

Legyen proaktív és rugalmas (de ne hagyja ki a fontos feladatokat)

A három lépés mindegyik szakaszának implementálási ellenőrzőlistáin áttekintheti és megállapíthatja, hogy vannak-e olyan területek és feladatok, amelyeket gyorsan korábban elvégezhet. Ez azt jelenti, hogy gyorsabban végezheti el a műveleteket, mert már rendelkezik hozzáféréssel egy olyan felhőszolgáltatáshoz, amelyet nem használtak, de gyorsan és egyszerűen konfigurálhatók. A teljes terv áttekintésével ügyeljen arra, hogy ezek a későbbi területek és feladatok ne késleltetik a kritikus fontosságú területek, például a biztonsági mentések és a kiemelt hozzáférés befejezését!

Végezzen néhány elemet párhuzamosan

Ha egyszerre próbál mindent megtenni, az túl sok lehet, de bizonyos elemek természetesen párhuzamosan is elvégezhetők. A különböző csapatok munkatársai egyszerre dolgozhatnak a feladatokon (például biztonsági mentési csapat, végpontcsoport, identitáscsoport), miközben a lépések prioritási sorrendben történő végrehajtásához is vezetnek.

A megvalósítási ellenőrzőlisták elemei az ajánlott rangsorolási sorrendben vannak, nem pedig technikai függőségi sorrendben.

Az ellenőrzőlisták segítségével szükség szerint megerősítheti és módosíthatja a meglévő konfigurációt, és úgy, hogy az a szervezetben is működjön. A legfontosabb biztonsági mentési elemben például biztonsági másolatot készít néhány rendszerről, de előfordulhat, hogy ezek nem offline vagy nem módosíthatók, nem teszteli a teljes vállalati visszaállítási eljárásokat, vagy előfordulhat, hogy nincsenek biztonsági másolatai kritikus üzleti rendszerekről vagy kritikus informatikai rendszerekről, például az Active Directory Domain Services (AD DS) tartományvezérlőiről.

Jegyzet

A folyamat további összegzéséhez tekintse meg a 3 lépést a zsarolóprogramok megelőzésére és helyreállítására (2021. szeptember) Microsoft biztonsági blogbejegyzésében.

A rendszer beállítása a zsarolóprogramok megelőzésére

A lépések a következők:

1. lépés. A ransomware helyreállítási tervének előkészítése

Ez a lépés úgy lett kialakítva, hogy minimalizálja a zsarolóprogram-támadók pénzbeli ösztönzőit azáltal, hogy a következőt teszi:

- Sokkal nehezebb hozzáférni és megzavarni a rendszereket, vagy titkosítani vagy károsítani a kulcsfontosságú szervezeti adatokat.

- A szervezet egyszerűbben tudja kilábalni egy támadásból a váltságdíj megfizetése nélkül.

Jegyzet

Bár sok vagy akár az összes vállalati rendszer visszaállítása nehéz feladat, az alternatíva az, hogy egy olyan helyreállítási kulcsért fizetünk a támadóknak, amelyet esetleg nem kapunk meg, és a támadók által írt eszközöket használjuk a rendszerek és adatok visszaállítására.

2. lépés. A zsarolóprogram-károk hatókörének korlátozása

Tegyük, hogy a támadóknak sokkal nehezebb dolguk legyen több üzletileg kritikus rendszerhez való hozzáférés megszerzéséhez emelt szintű hozzáférési szerepkörökkel. A támadó jogosultsági hozzáférésének korlátozása sokkal nehezebbé teszi a szervezet elleni támadásból való profitálást, így nagyobb valószínűséggel feladják és máshová mennek.

3. lépés. Megnehezíti a kiberbűnözők bejutása

Ez az utolsó feladatkészlet fontos, hogy nehezebbé tegye a belépést, de egy átfogóbb biztonsági folyamat részeként időt vesz igénybe. Ennek a lépésnek a célja, hogy a támadók munkáját sokkal nehezebbé tegyék, miközben megpróbálják hozzáférést szerezni a helyszíni vagy felhőbeli infrastruktúrához a különböző gyakori belépési pontokon. Számos feladat van, ezért fontos, hogy a munkát az alapján rangsorolja, milyen gyorsan tudja ezeket a jelenlegi erőforrásaival elvégezni.

Bár ezek közül sok ismerős és könnyen elvégezhető lesz, kritikus fontosságú, hogy a 3. lépésen végzett munkája ne akadályozza az 1. és 2. lépésben való előrehaladását.

Ransomware-védelem egy pillantással

A lépések és azok végrehajtási ellenőrzőlistáinak áttekintését is megtekintheti, mint a védelem szintjei a ransomware-támadók ellen, a Zsarolóprogramok elleni védelem a szervezet számára poszterhasználatával.

A zsarolóprogramok kockázatcsökkentésének rangsorolása makrószinten. A szervezet környezetének konfigurálása a ransomwareelleni védelem érdekében.

Következő lépés

Kezdje a 1. lépéssel, hogy felkészítse a szervezetet a támadás utáni helyreállításra anélkül, hogy ki kellene fizetnie a váltságdíjat.

További ransomware-erőforrások

A Microsoft legfontosabb információi:

- A zsarolóprogramok egyre növekvő fenyegetése, Microsoft On the Issues blogbejegyzés 2021. július 20-án

- ember által üzemeltetett ransomware

- A Microsoft 2021-es Digitális Védelem Jelentése (lásd a 10–19. oldalt)

- Ransomware: Átható és folyamatos fenyegetés fenyegetéselemzési jelentés a Microsoft Defender portálon

- A Microsoft Incidenskezelési Csoport (korábban DART/CRSP) ransomware megközelítés és esettanulmány

Microsoft 365:

- Zsarolóprogram-védelem üzembe helyezése a Microsoft 365-tanúsítóhoz

- Az Azure és a Microsoft 365 használatával növelje a ransomware-ellenállóságot

- Zsarolóprogram-támadás utáni helyreállítás

- kártevő- és zsarolóprogram-védelmi

- Windows 10 rendszerű számítógép védelme zsarolóprogramoktól

- Zsarolóprogramok kezelése a SharePoint Online

- Zsarolóprogram- fenyegetéselemzési jelentései a Microsoft Defender portálon

Microsoft Defender XDR:

Microsoft Azure:

- Azure védelmek zsarolóvírus-támadások ellen

- Az Azure és a Microsoft 365 használatával növelje a ransomware-ellenállóságot

- Biztonsági mentési és visszaállítási terv a ransomware- elleni védelem érdekében

- Segítség a zsarolóprogramok elleni védelemhez a Microsoft Azure Backup (26 perces videó)

- Rendszerszintű identitás sérüléséből való helyreállítás

- Speciális többlépcsős támadásészlelés a Microsoft Sentinel

- Ransomware észlelése fúziós módszerrel a Microsoft Sentinelben

Microsoft Defender for Cloud Apps:

A Microsoft Security csapatának blogbejegyzései:

3 lépés a zsarolóprogramok megelőzésére és helyreállítására (2021. szeptember)

Útmutató az ember által működtetett zsarolóprogramok elleni küzdelemhez: 1. rész (2021. szeptember)

A Microsoft incidenskezelési csapat zsarolóprogram-incidensek vizsgálatának kulcslépései.

Útmutató az ember által működtetett zsarolóprogramok elleni küzdelemhez: 2. rész (2021. szeptember)

Javaslatok és ajánlott eljárások.

-

Lásd a Ransomware szakaszt.

ember által működtetett ransomware-támadások: Megelőzhető katasztrófa (2020. március)

Tartalmazza a tényleges támadások támadáslánc-elemzését.

Ransomware-válasz – fizetni vagy nem fizetni? (2019. december)

Norsk Hydro átláthatósággal (2019. december) reagál a ransomware-támadásokra