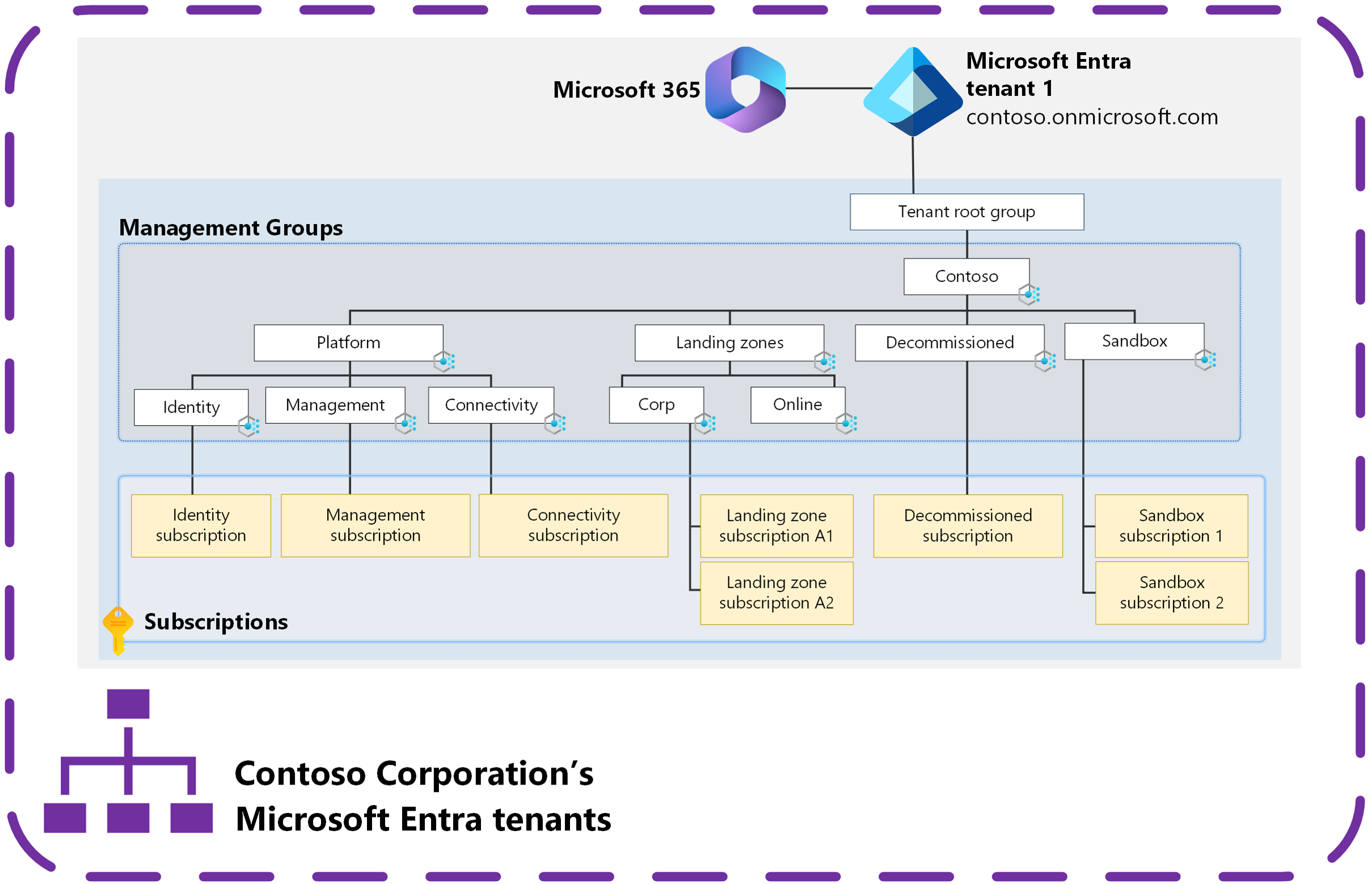

Zona pendaratan Azure dan beberapa penyewa Microsoft Entra

Zona pendaratan Azure dibangun di atas grup manajemen. Kebijakan Azure ditetapkan dan langganan ditempatkan ke dalam grup manajemen untuk menyediakan kontrol tata kelola yang diperlukan organisasi untuk memenuhi kebutuhan keamanan dan kepatuhannya.

Tip

Lihat Pemetaan kontrol keamanan dengan zona pendaratan Azure untuk mempelajari cara menggunakan zona pendaratan Azure dan Azure Policy untuk membantu mencapai kebutuhan keamanan, kepatuhan, dan peraturan organisasi Anda.

Sumber daya ini disebarkan dalam satu penyewa Microsoft Entra. Grup manajemen dan sebagian besar sumber daya Azure lainnya, seperti Azure Policy, hanya mendukung operasi dalam satu penyewa Microsoft Entra. Langganan Azure bergantung pada penyewa Microsoft Entra untuk mengautentikasi pengguna, layanan, dan perangkat terhadap Azure Resource Manager (ARM) untuk mengontrol operasi sarana dan beberapa layanan Azure, seperti Azure Storage, untuk operasi sarana data.

Beberapa langganan dapat mengandalkan penyewa Microsoft Entra yang sama. Setiap langganan hanya dapat mengandalkan satu penyewa Microsoft Entra. Untuk informasi selengkapnya, lihat Menambahkan langganan Azure yang sudah ada ke penyewa Anda.

Dalam diagram sebelumnya, grup manajemen, Kebijakan Azure, dan langganan Azure disebarkan mengikuti arsitektur konseptual zona pendaratan Azure dalam satu penyewa Microsoft Entra.

Pendekatan ini direkomendasikan untuk sebagian besar organisasi berdasarkan kebutuhan mereka. Pendekatan ini memberi organisasi pengalaman kolaborasi terbaik yang mungkin dan memungkinkan mereka mengontrol, mengatur, dan mengisolasi pengguna dan sumber daya dalam satu penyewa Microsoft Entra.

Organisasi Anda mungkin diharuskan menggunakan beberapa penyewa Microsoft Entra untuk banyak skenario. Lihat cara menyebarkan dan mengelola penyebaran zona pendaratan Azure ke setiap penyewa dan pertimbangan dan rekomendasi ini untuk menangani beberapa penyewa Microsoft Entra.

Catatan

Artikel ini berfokus pada Azure, bukan Microsoft 365 atau penawaran Microsoft Cloud lainnya, seperti Dynamics 365 atau Power Platform.

Ini berfokus pada platform daripada aplikasi yang dibangun di atas platform di penyewa. Untuk informasi tentang beberapa penyewa Microsoft Entra dan arsitektur aplikasi, lihat:

Mengapa satu penyewa Microsoft Entra cukup

Ada alasan Anda mungkin memerlukan beberapa penyewa Microsoft Entra, tetapi penting untuk memahami mengapa satu penyewa Microsoft Entra biasanya cukup. Ini harus menjadi titik awal default untuk semua organisasi.

Gunakan penyewa Microsoft Entra perusahaan Anda yang sudah ada untuk langganan Azure untuk pengalaman produktivitas dan kolaborasi terbaik di seluruh platform.

Dalam satu penyewa, tim pengembangan dan pemilik aplikasi dapat memiliki peran dengan hak istimewa paling sedikit untuk membuat instans non-produksi sumber daya Azure dan aplikasi tepercaya, aplikasi pengujian, pengguna dan grup pengujian, dan kebijakan pengujian untuk objek tersebut. Untuk informasi selengkapnya tentang cara mendelegasikan administrasi dengan satu penyewa, lihat Isolasi sumber daya dalam satu penyewa.

Hanya buat lebih banyak penyewa Microsoft Entra ketika ada persyaratan yang tidak dapat dipenuhi dengan menggunakan penyewa Microsoft Entra perusahaan.

Dengan Microsoft 365, penyewa Microsoft Entra perusahaan umumnya adalah penyewa pertama yang disediakan dalam organisasi. Penyewa ini digunakan untuk akses aplikasi perusahaan dan layanan Microsoft 365. Ini mendukung kolaborasi dalam organisasi. Alasan untuk memulai dengan penyewa yang ada ini adalah karena sudah disediakan, dikelola, dan diamankan. Siklus hidup identitas yang ditentukan kemungkinan sudah ditetapkan. Kursus ini membuat tugas onboarding aplikasi, sumber daya, dan langganan baru lebih mudah. Ini adalah lingkungan yang matang dan dipahami dengan proses, prosedur, dan kontrol yang mapan.

Kompleksitas dengan beberapa penyewa Microsoft Entra

Saat Anda membuat penyewa Microsoft Entra baru, diperlukan pekerjaan ekstra untuk menyediakan, mengelola, mengamankan, dan mengatur identitas. Anda juga harus menetapkan kebijakan dan prosedur yang diperlukan. Kolaborasi adalah yang terbaik dalam satu penyewa Microsoft Entra. Pindah ke model multi-penyewa menciptakan batas, yang dapat mengakibatkan gesekan pengguna, overhead manajemen, dan meningkatkan area permukaan serangan, yang dapat menyebabkan risiko keamanan dan mempersulit skenario dan batasan produk. Beberapa contoh termasuk:

- Beberapa identitas untuk pengguna dan administrator untuk setiap penyewa – Jika Microsoft Entra B2B tidak digunakan, pengguna memiliki beberapa set kredensial untuk dikelola. Untuk informasi selengkapnya, lihat Pertimbangan dan rekomendasi untuk skenario zona pendaratan Azure multi-penyewa.

- Batasan layanan Azure dalam mendukung beberapa penyewa Microsoft Entra – Beban kerja Azure yang hanya mendukung identitas yang berada di penyewa yang terikat dengannya. Untuk informasi selengkapnya, lihat Integrasi Microsoft Entra produk dan layanan Azure.

- Tidak ada konfigurasi atau manajemen terpusat untuk penyewa Microsoft Entra – Beberapa kebijakan keamanan, kebijakan manajemen, konfigurasi, portal, API, dan proses JML (joiners, mover, dan leaver).

- Kompleksitas penagihan dan lisensi serta persyaratan potensial untuk duplikasi lisensi untuk lisensi Microsoft Entra ID P1 atau P2 - Untuk informasi selengkapnya, lihat Pertimbangan dan rekomendasi untuk skenario zona pendaratan Azure multi-penyewa.

Organisasi harus jelas tentang mengapa mereka menyimpang dari model penyewa Microsoft Entra perusahaan untuk memastikan overhead dan kompleksitas ekstra dibenarkan dalam memenuhi persyaratan. Ada contoh instans ini dalam artikel skenario.

Peran Administrator Global (Admin Global) adalah perhatian lain. Peran Admin Global menyediakan tingkat izin tertinggi yang tersedia di penyewa Microsoft Entra. Di Azure, Admin Global apa pun dapat mengasumsikan kontrol atas langganan Azure apa pun yang ditautkan ke penyewa Microsoft Entra. Untuk informasi lebih lanjut, lihatTingkatkan akses untuk mengelola semua langganan Azure dan grup manajemen.

Penting

Microsoft Entra Privileged Identity Management harus digunakan untuk membantu melindungi peran ini, dan peran istimewa lainnya, dalam ID Microsoft Entra dan Azure.

Kepemilikan peran ini di seluruh tim internal dan departemen dapat memberikan tantangan karena tim Identitas dan tim Azure sering berada dalam tim, departemen, dan struktur organisasi yang berbeda.

Tim yang mengoperasikan Azure bertanggung jawab atas layanan Azure dan ingin memastikan keamanan layanan yang mereka kelola. Ketika individu di luar tim tersebut memiliki peran dengan kekuatan untuk berpotensi mengakses lingkungan mereka, keamanan lebih lemah. Untuk informasi selengkapnya, lihat Memahami fungsi cloud yang diperlukan.

MICROSOFT Entra ID menyediakan kontrol yang membantu mengurangi masalah ini pada tingkat teknis, tetapi masalah ini juga merupakan diskusi orang dan proses. Untuk informasi selengkapnya, lihat Rekomendasi.

Penting

Beberapa penyewa Microsoft Entra bukanlah pendekatan yang direkomendasikan untuk sebagian besar pelanggan. Satu penyewa Microsoft Entra, biasanya penyewa Microsoft Entra perusahaan, direkomendasikan untuk sebagian besar pelanggan karena menyediakan persyaratan pemisahan yang diperlukan.

Untuk informasi selengkapnya, lihat: