Mengamankan lingkungan default

Setiap karyawan di organisasi Anda memiliki akses ke lingkungan default Power Platform . Sebagai Power Platform admin, Anda perlu mempertimbangkan cara untuk mengamankan lingkungan tersebut sambil menjaganya tetap dapat diakses oleh penggunaan produktivitas pribadi pembuat. Artikel ini memberikan saran.

Menetapkan peran administrator dengan bijaksana

Pertimbangkan apakah pengguna admin Anda harus memiliki Power Platform peran administrator. Apakah peran admin lingkungan atau administrator sistem lebih tepat? Bagaimanapun, batasi peran admin yang lebih kuat Power Platform hanya untuk beberapa pengguna. Pelajari selengkapnya tentang mengelola Power Platform lingkungan.

Mengomunikasikan maksud

Salah satu tantangan utama bagi Power Platform tim Center of Excellence (CoE) adalah mengomunikasikan tujuan penggunaan lingkungan default. Berikut beberapa rekomendasi.

Mengubah nama lingkungan default

Lingkungan default dibuat dengan nama TenantName (default). Anda dapat mengubah nama lingkungan menjadi sesuatu yang lebih deskriptif, seperti Lingkungan Produktivitas Pribadi, untuk menyebutkan maksudnya dengan jelas.

Gunakan Power Platform hub

Microsoft Power Platform Hub adalah SharePoint templat situs komunikasi. Ini memberikan titik awal untuk sumber informasi pusat bagi pembuat tentang penggunaan Power Platform organisasi Anda. Konten pemula dan templat halaman memudahkan untuk menawarkan informasi kepada pembuat seperti:

- Kasus penggunaan produktivitas pribadi

- Cara membuat aplikasi dan alur

- Tempat membuat aplikasi dan alur

- Cara menghubungi tim dukungan CoE

- Aturan seputar integrasi dengan layanan eksternal

Tambahkan link ke referensi internal lainnya yang mungkin berguna bagi pembuat Anda.

Batasi berbagi dengan semua orang

Pembuat dapat membagikan aplikasi mereka dengan pengguna individu dan grup keamanan lainnya. Secara default, berbagi dengan seluruh organisasi, atau Semua Orang, dinonaktifkan. Pertimbangkan untuk menggunakan proses terjaga keamanannya di sekitar aplikasi yang banyak digunakan untuk menerapkan kebijakan dan persyaratan seperti ini:

- Kebijakan tinjauan keamanan

- Kebijakan tinjauan bisnis

- Persyaratan Manajemen Siklus Hidup Aplikasi (ALM)

- Pengalaman pengguna dan persyaratan branding

Fitur Bagikan dengan Semua Orang dinonaktifkan secara default di. Power Platform Sebaiknya nonaktifkan setelan ini untuk membatasi eksposur aplikasi kanvas yang berlebihan dengan pengguna yang tidak diinginkan. Grup Semua Orang untuk organisasi Anda berisi semua pengguna yang pernah masuk ke penyewa Anda, yang mencakup tamu dan anggota internal. Bukan hanya semua karyawan internal di dalam penyewa Anda. Selain itu, keanggotaan grup Semua orang tidak dapat diedit atau dilihat. Untuk mempelajari selengkapnya tentang grup Semua orang , buka /windows-server/identity/ad-ds/manage/understand-special-identities-groups#everyone.

Jika Anda ingin berbagi dengan semua karyawan internal atau sekelompok besar orang, pertimbangkan untuk berbagi dengan grup keamanan yang ada dari anggota tersebut atau membuat grup keamanan dan membagikan aplikasi Anda dengan grup keamanan tersebut.

Saat Bagikan dengan Semua Orang dinonaktifkan, hanya sekelompok kecil administrator yang dapat berbagi aplikasi dengan semua orang di lingkungan. Jika Anda adalah administrator, Anda dapat menjalankan perintah PowerShell berikut jika Anda perlu mengaktifkan berbagi dengan Semua Orang.

Pertama, buka PowerShell sebagai administrator dan masuk ke akun Anda Power Apps dengan menjalankan perintah ini.

Add-PowerAppsAccountJalankan cmdlet Get-TenantSettings untuk mendapatkan daftar pengaturan penyewa organisasi Anda sebagai objek.

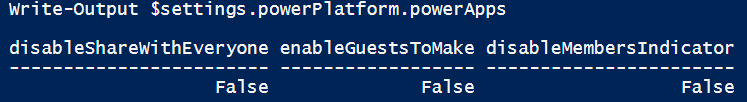

Objek ini

powerPlatform.PowerAppsmencakup tiga bendera:

Jalankan perintah PowerShell berikut untuk mendapatkan objek pengaturan dan atur variabel disableShareWithEveryone ke $false.

$settings=Get-TenantSettings $settings.powerPlatform.powerApps.disableShareWithEveryone=$falseJalankan

Set-TenantSettingscmdlet dengan objek pengaturan untuk memungkinkan pembuat berbagi aplikasi mereka dengan semua orang di penyewa.Set-TenantSettings $settingsUntuk menonaktifkan berbagi dengan Semua Orang, ikuti langkah yang sama tetapi tetapkan

$settings.powerPlatform.powerApps.disableShareWithEveryone = $true.

Menetapkan kebijakan pencegahan kehilangan data

Cara lain untuk mengamankan lingkungan default adalah dengan membuat kebijakan pencegahan kehilangan data (DLP) untuk itu. Memiliki kebijakan DLP sangat penting untuk lingkungan default karena semua karyawan di organisasi Anda memiliki akses ke sana. Berikut adalah beberapa rekomendasi untuk membantu Anda menerapkan kebijakan.

Menyesuaikan pesan tata kelola DLP

Sesuaikan pesan kesalahan yang ditampilkan jika pembuat membuat aplikasi yang melanggar kebijakan DLP organisasi Anda. Arahkan pembuat ke Hub organisasi Power Platform Anda dan berikan alamat email tim CoE Anda.

Saat tim CoE menyempurnakan kebijakan DLP dari waktu ke waktu, Anda mungkin secara tidak sengaja merusak beberapa aplikasi. Pastikan pesan pelanggaran kebijakan DLP berisi detail kontak atau tautkan ke informasi selengkapnya untuk memberikan jalan ke depan bagi pembuat.

Gunakan cmdlet PowerShell berikut untuk menyesuaikan pesan kebijakan tata kelola:

| Perintah | Description |

|---|---|

| Set-PowerAppDlpErrorSettings | Mengatur pesan tata kelola |

| Set-PowerAppDlpErrorSettings | Memperbarui pesan tata kelola |

Memblokir konektor baru di lingkungan default

Secara default, semua konektor baru ditempatkan dalam grup Nonbisnis kebijakan DLP Anda. Anda selalu dapat mengubah grup default menjadi Bisnis atau Diblokir. Untuk kebijakan DLP yang diterapkan ke lingkungan default, kami menyarankan Anda mengonfigurasi grup Diblokir sebagai default untuk memastikan bahwa konektor baru tetap tidak dapat digunakan hingga ditinjau oleh salah satu administrator Anda.

Batasi pembuat ke konektor bawaan

Batasi pembuat hanya ke konektor dasar yang tidak dapat diblokir untuk mencegah akses ke yang lain.

Pindahkan semua konektor yang tidak dapat diblokir ke grup data bisnis.

Pindahkan semua konektor yang dapat diblokir ke grup data yang diblokir.

Batasi konektor kustom

Konektor kustom mengintegrasikan aplikasi atau alur dengan layanan buatan sendiri. Layanan ini ditujukan untuk pengguna teknis seperti pengembang. Merupakan ide yang baik untuk mengurangi jejak API yang dibuat oleh organisasi Anda yang dapat dipanggil dari aplikasi atau alur di lingkungan default. Untuk mencegah pembuat membuat dan menggunakan konektor kustom untuk API di lingkungan default, buat aturan untuk memblokir semua pola URL.

Untuk mengizinkan pembuat mengakses beberapa API (misalnya, layanan yang menampilkan daftar hari libur perusahaan), konfigurasikan beberapa aturan yang mengklasifikasikan pola URL yang berbeda ke dalam grup data bisnis dan nonbisnis. Pastikan koneksi selalu menggunakan protokol HTTPS. Pelajari selengkapnya tentang kebijakan DLP untuk konektor kustom.

Integrasi aman dengan Exchange

Konektor Office 365 Outlook adalah salah satu konektor standar yang tidak dapat diblokir. Ini memungkinkan pembuat untuk mengirim, menghapus, dan membalas pesan email di kotak surat yang dapat mereka akses. Risiko dengan konektor ini juga merupakan salah satu kemampuannya yang paling kuat—kemampuan untuk mengirim email. Misalnya, pembuat mungkin membuat alur yang mengirimkan ledakan email.

Administrator Exchange organisasi Anda dapat menyiapkan aturan di server Exchange untuk mencegah email dikirim dari aplikasi. Ini juga mampu mengecualikan alur atau aplikasi tertentu dari peraturan yang disiapkan untuk memblokir email keluar. Anda dapat menggabungkan aturan ini dengan daftar alamat email yang diizinkan untuk memastikan bahwa email dari aplikasi dan alur hanya dapat dikirim dari sekelompok kecil kotak pesan.

Saat aplikasi atau alur mengirim email menggunakan Office 365 konektor Outlook, aplikasi atau alur menyisipkan header SMTP tertentu dalam pesan. Anda dapat menggunakan frasa yang dicadangkan di header untuk mengidentifikasi apakah email berasal dari alur atau aplikasi.

Header SMTP yang disisipkan dalam email yang dikirim dari alur terlihat seperti contoh berikut:

x-ms-mail-application: Microsoft Power Automate;

User-Agent: azure-logic-apps/1.0 (workflow 2321aaccfeaf4d7a8fb792e29c056b03;version 08585414259577874539) microsoft-flow/1.0

x-ms-mail-operation-type: Send

x-ms-mail-environment-id: 0c5781e0-65ec-ecd7-b964-fd94b2c8e71b

Detail header

Tabel berikut menjelaskan nilai yang dapat muncul di header x-ms-mail-application tergantung pada layanan yang digunakan:

| Service | Nilai |

|---|---|

| Power Automate | Microsoft Power Automate; User-Agent: azure-logic-apps/1.0 (workflow <GUID>; version <version number>) microsoft-flow/1.0 |

| Power Apps | Microsoft Power Apps; User-Agent: PowerApps/ (; AppName= <app name>) |

Tabel berikut menjelaskan nilai yang dapat muncul di header x-ms-mail-operation-type tergantung pada tindakan yang dilakukan:

| Nilai | Description |

|---|---|

| Balas | Untuk operasi email balasan |

| Selanjutnya | Untuk meneruskan operasi email |

| Kirim | Untuk operasi kirim email termasuk, SendEmailWithOptions dan SendApprovalEmail |

Header x-ms-mail-environment-id berisi nilai ID lingkungan. Kehadiran header ini bergantung pada produk yang Anda gunakan:

- Masuk Power Apps, itu selalu ada.

- In Power Automate, itu hanya ada di koneksi yang dibuat setelah Juli 2020.

- Di Logic Apps, itu tidak pernah ada.

Kemungkinan peraturan Exchange untuk lingkungan default

Berikut adalah beberapa tindakan email yang mungkin ingin Anda blokir menggunakan aturan Exchange.

Memblokir email keluar ke penerima eksternal: Memblokir semua email keluar yang dikirim ke penerima eksternal dari Power Automate dan Power Apps. Aturan ini mencegah pembuat mengirim email ke mitra, vendor, atau klien dari aplikasi atau alur mereka.

Blokir penerusan keluar: Blokir semua email keluar yang diteruskan ke penerima eksternal dari dan Power Automate Power Apps tempat pengirim tidak berasal dari daftar kotak pesan yang diizinkan. Aturan ini mencegah pembuat membuat alur yang secara otomatis meneruskan email masuk ke penerima eksternal.

Pengecualian yang dipertimbangkan dengan aturan pemblokiran email

Berikut beberapa kemungkinan pengecualian pada peraturan Exchange untuk memblokir email guna menambah fleksibilitas:

Mengecualikan aplikasi dan alur tertentu: Tambahkan daftar pengecualian ke aturan yang disarankan sebelumnya sehingga aplikasi atau alur yang disetujui dapat mengirim email ke penerima eksternal.

Daftar yang diizinkan tingkat organisasi: Dalam skenario ini, masuk akal untuk memindahkan solusi ke lingkungan khusus. Jika beberapa alur di lingkungan harus mengirim email keluar, Anda dapat membuat aturan pengecualian yang mencakup semuanya untuk mengizinkan email keluar dari lingkungan itu. Izin pembuat dan admin di lingkungan itu harus secara ketat dikontrol dan dibatasi.

Untuk informasi selengkapnya tentang cara menyiapkan aturan eksfiltrasi yang sesuai untuk Power Platform lalu lintas email terkait, buka Kontrol eksfiltrasi email untuk konektor.

Menerapkan isolasi lintas penyewa

Power Platform memiliki sistem konektor berdasarkan yang Microsoft Entra memungkinkan pengguna yang berwenang Microsoft Entra untuk menghubungkan aplikasi dan alur ke penyimpanan data. Isolasi penyewa mengatur pergerakan data dari Microsoft Entra sumber data resmi ke dan dari penyewa mereka.

Isolasi penyewa diterapkan di tingkat penyewa dan memengaruhi semua lingkungan di penyewa, termasuk lingkungan default. Karena semua karyawan adalah pembuat di lingkungan default, mengonfigurasi kebijakan isolasi penyewa yang kuat sangat penting untuk mengamankan lingkungan. Kami menyarankan agar Anda secara eksplisit mengonfigurasi penyewa yang dapat dihubungkan dengan karyawan Anda. Semua penyewa lainnya harus dicakup oleh peraturan default yang memblokir alur data masuk dan keluar.

Power Platform isolasi penyewa berbeda dari Microsoft Entra Pembatasan penyewa di seluruh ID. Itu tidak memengaruhi Microsoft Entra akses berbasis ID di luar Power Platform. Ini hanya berfungsi untuk konektor yang menggunakan Microsoft Entra autentikasi berbasis ID, seperti Office 365 Outlook dan SharePoint konektor.

Baca juga

Membatasi akses masuk dan keluar lintas penyewa (pratinjau)

Get-PowerAppTenantIsolationPolicy (Microsoft.PowerApps. Administrasi.PowerShell)