Fitur keamanan untuk Azure Stack HCI, versi 23H2

Berlaku untuk: Azure Stack HCI, versi 23H2

Azure Stack HCI adalah produk aman secara default yang mengaktifkan lebih dari 300 pengaturan keamanan sejak awal. Pengaturan keamanan default menyediakan garis besar keamanan yang konsisten untuk memastikan bahwa perangkat dimulai dalam keadaan baik yang diketahui.

Artikel ini memberikan gambaran umum konseptual singkat tentang berbagai fitur keamanan yang terkait dengan kluster Azure Stack HCI Anda. Fitur termasuk default keamanan, Pertahanan Windows untuk Kontrol Aplikasi (WDAC), enkripsi volume melalui BitLocker, rotasi rahasia, akun pengguna bawaan lokal, Microsoft Defender untuk Cloud, dan banyak lagi.

Default keamanan

Azure Stack HCI Anda mengaktifkan pengaturan keamanan secara default yang menyediakan garis besar keamanan yang konsisten, sistem manajemen garis besar, dan mekanisme kontrol penyimpangan.

Anda dapat memantau garis besar keamanan dan pengaturan secured-core selama penyebaran dan runtime. Anda juga dapat menonaktifkan kontrol penyimpangan selama penyebaran saat mengonfigurasi pengaturan keamanan.

Dengan kontrol penyimpangan diterapkan, pengaturan keamanan di-refresh setiap 90 menit. Interval refresh ini memastikan remediasi setiap perubahan dari status yang diinginkan. Pemantauan dan remediasi otomatis berkelanjutan memungkinkan postur keamanan yang konsisten dan andal sepanjang siklus hidup perangkat.

Garis besar aman di Azure Stack HCI:

- Meningkatkan postur keamanan dengan menonaktifkan protokol dan cipher warisan.

- Mengurangi OPEX dengan mekanisme perlindungan penyimpangan bawaan yang memungkinkan pemantauan dalam skala besar yang konsisten melalui garis besar Azure Arc Hybrid Edge.

- Memungkinkan Anda memenuhi persyaratan Panduan Implementasi Teknis Keamanan Pusat untuk Keamanan Internet (CIS) dan Panduan Implementasi Teknis Keamanan (STIG) Center for Internet Security (CIS) untuk OS dan garis besar keamanan yang direkomendasikan.

Untuk informasi selengkapnya, lihat Mengelola default keamanan di Azure Stack HCI.

Windows Defender Application Control

WDAC adalah lapisan keamanan berbasis perangkat lunak yang mengurangi permukaan serangan dengan memberlakukan daftar eksplisit perangkat lunak yang diizinkan untuk dijalankan. WDAC diaktifkan secara default dan membatasi aplikasi dan kode yang dapat Anda jalankan di platform inti. Untuk informasi selengkapnya, lihat Mengelola Pertahanan Windows Kontrol Aplikasi untuk Azure Stack HCI, versi 23H2.

WDAC menyediakan dua mode operasi utama, mode Penegakan dan mode Audit. Dalam mode Penegakan, kode yang tidak tepercaya diblokir dan peristiwa direkam. Dalam mode Audit, kode yang tidak tepercaya diizinkan untuk dijalankan dan peristiwa direkam. Untuk mempelajari selengkapnya tentang peristiwa terkait WDAC, lihat Daftar Peristiwa.

Penting

Untuk meminimalkan risiko keamanan, selalu jalankan WDAC dalam mode Penegakan.

Tentang desain kebijakan WDAC

Microsoft menyediakan kebijakan dasar yang ditandatangani di Azure Stack HCI untuk mode Penegakan dan mode Audit. Selain itu, kebijakan mencakup sekumpulan aturan perilaku platform yang telah ditentukan sebelumnya dan aturan blokir untuk diterapkan ke lapisan kontrol aplikasi.

Komposisi kebijakan dasar

Kebijakan dasar Azure Stack HCI mencakup bagian berikut:

- Metadata: Metadata menentukan properti unik kebijakan seperti nama kebijakan, versi, GUID, dan banyak lagi.

- Aturan Opsi: Aturan ini menentukan perilaku kebijakan. Kebijakan tambahan hanya dapat berbeda dari sekumpulan kecil aturan opsi yang terkait dengan kebijakan dasarnya.

- Izinkan dan Tolak Aturan: Aturan ini menentukan batas kepercayaan kode. Aturan dapat didasarkan pada Penerbit, Penanda tangan, Hash File, dan banyak lagi.

Aturan opsi

Bagian ini membahas aturan opsi yang diaktifkan oleh kebijakan dasar.

Untuk kebijakan yang diberlakukan, aturan opsi berikut diaktifkan secara default:

| Aturan opsi | Nilai |

|---|---|

| Aktif | UMCI |

| Diperlukan | WHQL |

| Aktif | Perbolehkan Kebijakan Tambahan |

| Aktif | Dicabut Kedaluwarsa Sebagai Tidak Ditandatangani |

| Nonaktif | Penandatanganan Penerbangan |

| Aktif | Kebijakan Integritas Sistem Tidak Ditandatangani (Default) |

| Aktif | Keamanan Kode Dinamis |

| Aktif | Menu Opsi Boot Tingkat Lanjut |

| Nonaktif | Penegakan Skrip |

| Aktif | Alat Penginstal Terkelola |

| Aktif | Perbarui Kebijakan Tanpa Boot Ulang |

Kebijakan audit menambahkan aturan opsi berikut ke kebijakan dasar:

| Aturan opsi | Nilai |

|---|---|

| Aktif | Mode Audit (Default) |

Untuk informasi selengkapnya, lihat Daftar lengkap aturan opsi.

Aturan Izinkan dan Tolak

Izinkan aturan dalam kebijakan dasar memungkinkan semua komponen Microsoft yang dikirimkan oleh OS dan penyebaran cloud tepercaya. Aturan penolakan memblokir aplikasi mode pengguna dan komponen kernel dianggap tidak aman untuk postur keamanan solusi.

Catatan

Aturan Izinkan dan Tolak dalam kebijakan dasar diperbarui secara teratur untuk meningkatkan funtionality produk dan memaksimalkan perlindungan solusi Anda.

Untuk mempelajari selengkapnya tentang aturan Tolak, lihat:

Enkripsi BitLocker

Enkripsi data tidak aktif diaktifkan pada volume data yang dibuat selama penyebaran. Volume data ini mencakup volume infrastruktur dan volume beban kerja. Saat menyebarkan kluster, Anda dapat mengubah pengaturan keamanan.

Secara default, enkripsi data tidak aktif diaktifkan selama penyebaran. Kami menyarankan agar Anda menerima pengaturan default.

Setelah Azure Stack HCI berhasil disebarkan, Anda dapat mengambil kunci pemulihan BitLocker. Anda harus menyimpan kunci pemulihan BitLocker di lokasi yang aman di luar sistem.

Untuk informasi selengkapnya tentang enkripsi BitLocker, lihat:

- Gunakan BitLocker dengan Cluster Shared Volumes (CSV).

- Mengelola enkripsi BitLocker di Azure Stack HCI.

Akun pengguna bawaan lokal

Dalam rilis ini, pengguna bawaan lokal berikut yang terkait dengan RID 500 dan RID 501 tersedia di sistem Azure Stack HCI Anda:

| Nama dalam gambar OS awal | Nama setelah penyebaran | Diaktifkan secara default | Deskripsi |

|---|---|---|---|

| Administrator | ASBuiltInAdmin | True | Akun bawaan untuk mengelola komputer/domain. |

| Tamu | ASBuiltInGuest | Salah | Akun bawaan untuk akses tamu ke komputer/domain, dilindungi oleh mekanisme kontrol penyimpangan garis besar keamanan. |

Penting

Kami menyarankan agar Anda membuat akun administrator lokal Anda sendiri, dan menonaktifkan RID 500 akun pengguna terkenal.

Pembuatan dan rotasi rahasia

Orkestrator di Azure Stack HCI memerlukan beberapa komponen untuk menjaga komunikasi yang aman dengan sumber daya dan layanan infrastruktur lainnya. Semua layanan yang berjalan pada kluster memiliki sertifikat autentikasi dan enkripsi yang terkait dengannya.

Untuk memastikan keamanan, kami menerapkan kemampuan pembuatan dan rotasi rahasia internal. Saat meninjau node kluster, Anda akan melihat beberapa sertifikat yang dibuat di bawah jalur Penyimpanan sertifikat LocalMachine/Personal (Cert:\LocalMachine\My).

Dalam rilis ini, kemampuan berikut diaktifkan:

- Kemampuan untuk membuat sertifikat selama penyebaran dan setelah operasi skala kluster.

- Otomatisasi otomatis sebelum sertifikat kedaluwarsa, dan opsi untuk memutar sertifikat selama masa pakai kluster.

- Kemampuan untuk memantau dan memperingatkan apakah sertifikat masih valid.

Catatan

Operasi pembuatan dan rotasi rahasia membutuhkan waktu sekitar sepuluh menit untuk diselesaikan, tergantung pada ukuran kluster.

Untuk informasi selengkapnya, lihat Mengelola rotasi rahasia.

Penerusan Syslog peristiwa keamanan

Untuk pelanggan dan organisasi yang memerlukan sistem informasi keamanan dan manajemen peristiwa (SIEM) lokal mereka sendiri, Azure Stack HCI versi 23H2 menyertakan mekanisme terintegrasi yang memungkinkan Anda meneruskan peristiwa terkait keamanan ke SIEM.

Azure Stack HCI memiliki penerus syslog terintegrasi yang, setelah dikonfigurasi, menghasilkan pesan syslog yang ditentukan dalam RFC3164, dengan payload dalam Common Event Format (CEF).

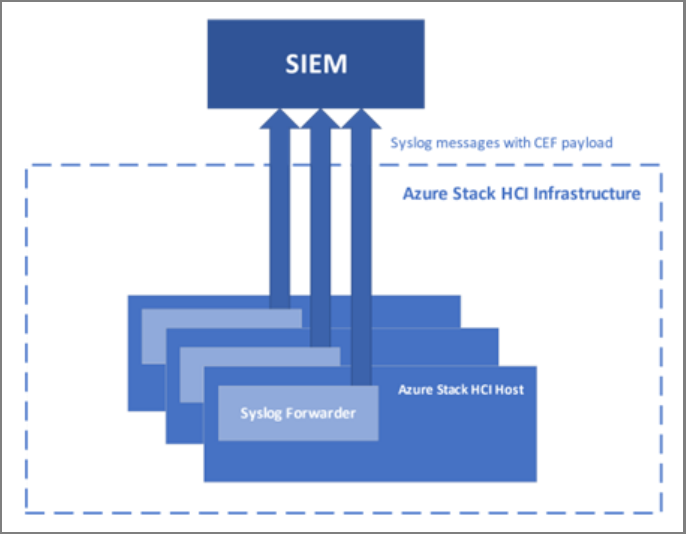

Diagram berikut mengilustrasikan integrasi Azure Stack HCI dengan SIEM. Semua audit, log keamanan, dan pemberitahuan dikumpulkan di setiap host dan diekspos melalui syslog dengan payload CEF.

Agen penerusan Syslog disebarkan di setiap host Azure Stack HCI untuk meneruskan pesan syslog ke server syslog yang dikonfigurasi pelanggan. Agen penerusan Syslog bekerja secara independen satu sama lain tetapi dapat dikelola bersama pada salah satu host.

Penerus syslog di Azure Stack HCI mendukung berbagai konfigurasi berdasarkan apakah penerusan syslog adalah dengan TCP atau UDP, apakah enkripsi diaktifkan atau tidak, dan apakah ada autentikasi searah atau dua arah.

Untuk informasi selengkapnya, lihat Mengelola penerusan syslog.

Microsoft Defender untuk Cloud (pratinjau)

Microsoft Defender for Cloud adalah solusi manajemen postur keamanan dengan kemampuan perlindungan ancaman tingkat lanjut. Ini memberi Anda alat untuk menilai status keamanan infrastruktur Anda, melindungi beban kerja, meningkatkan pemberitahuan keamanan, dan mengikuti rekomendasi khusus untuk memulihkan serangan dan mengatasi ancaman di masa mendatang. Ini melakukan semua layanan ini dengan kecepatan tinggi di cloud melalui provisi otomatis dan perlindungan dengan layanan Azure, tanpa overhead penyebaran.

Dengan paket Defender for Cloud dasar, Anda mendapatkan rekomendasi tentang cara meningkatkan postur keamanan sistem Azure Stack HCI Anda tanpa biaya tambahan. Dengan paket Defender for Servers berbayar, Anda mendapatkan fitur keamanan yang ditingkatkan termasuk pemberitahuan keamanan untuk masing-masing server dan Arc VM.

Untuk informasi selengkapnya, lihat Mengelola keamanan sistem dengan Microsoft Defender untuk Cloud (pratinjau).