Tutorial: Mengonfigurasi analisis keamanan untuk data Azure Active Directory B2C dengan Microsoft Sentinel

Tingkatkan keamanan lingkungan Azure Active Directory B2C (Azure AD B2C) Anda dengan merutekan log dan informasi audit ke Microsoft Azure Sentinel. Microsoft Sentinel yang dapat diskalakan adalah solusi cloud-native, security information and event management (SIEM) dan orkestrasi keamanan, otomatisasi, dan respons (SOAR). Gunakan solusi untuk deteksi pemberitahuan, visibilitas ancaman, perburuan proaktif, dan respons ancaman untuk Azure AD B2C.

Pelajari lebih lanjut:

Penggunaan lainnya untuk Microsoft Azure Sentinel, dengan Azure AD B2C, adalah:

- Mendeteksi ancaman yang sebelumnya tidak terdeteksi dan meminimalkan positif palsu dengan fitur analitik dan inteligensi ancaman

- Menyelidiki ancaman dengan kecerdasan buatan (AI)

- Berburu aktivitas mencurigakan dalam skala besar, dan dapatkan manfaat dari pengalaman pekerjaan keamanan cyber selama bertahun-tahun di Microsoft

- Menanggapi insiden dengan cepat dengan orkestrasi dan otomatisasi tugas umum

- Memenuhi persyaratan keamanan dan kepatuhan organisasi Anda

Dalam tutorial ini, Anda akan belajar cara:

- Mentransfer log Azure AD B2C ke ruang kerja Analitik Log

- Mengaktifkan Microsoft Azure Sentinel di ruang kerja Analitik Log

- Membuat aturan sampel di Microsoft Azure Sentinel untuk memicu insiden

- Mengonfigurasi respons otomatis

Mengonfigurasi Azure AD B2C dengan Analitik Log Azure Monitor

Untuk menentukan di mana log dan metrik untuk sumber daya dikirim,

- Aktifkan Pengaturan diagnostik di ID Microsoft Entra, di penyewa Azure AD B2C Anda.

- Konfigurasikan Azure AD B2C untuk mengirim log ke Azure Monitor.

Pelajari selengkapnya, Pantau Azure AD B2C dengan Azure Monitor.

Menyebarkan instans Microsoft Sentinel

Setelah Mengonfigurasi instans B2C Azure AD untuk mengirim log ke Azure Monitor, aktifkan instans Microsoft Sentinel.

Penting

Untuk mengaktifkan Microsoft Sentinel, dapatkan izin Kontributor ke langganan tempat ruang kerja Microsoft Azure Sentinel berada. Untuk menggunakan Microsoft Azure Sentinel, gunakan izin Kontributor atau Pembaca pada grup sumber daya tempat ruang kerja berada.

Masuk ke portal Microsoft Azure.

Pilih langganan tempat ruang kerja analitik log dibuat.

Cari dan pilih Microsoft Sentinel.

Pilih Tambahkan.

Di bidang ruang kerja pencarian , pilih ruang kerja baru.

Pilih Tambahkan Microsoft Sentinel.

Catatan

Dimungkinkan untuk menjalankan Microsoft Azure Sentinel di lebih dari satu ruang kerja, namun data diisolasi dalam satu ruang kerja.

Lihat, Mulai Cepat: Onboard Microsoft Azure Sentinel

Membuat aturan Microsoft Sentinel

Setelah Mengaktifkan Microsoft Azure Sentinel, dapatkan pemberitahuan saat sesuatu yang mencurigakan terjadi di penyewa Azure AD B2C Anda.

Anda dapat membuat aturan analitik kustom untuk menemukan ancaman dan perilaku tidak wajar di lingkungan Anda. Aturan ini mencari peristiwa tertentu, atau set peristiwa, dan memberi tahu Anda saat ambang atau kondisi peristiwa terpenuhi. Kemudian insiden dihasilkan untuk penyelidikan.

Lihat, Membuat aturan analitik kustom untuk mendeteksi ancaman

Catatan

Microsoft Azure Sentinel memiliki templat untuk membuat aturan deteksi ancaman yang mencari data Anda untuk aktivitas yang mencurigakan. Untuk tutorial ini, Anda membuat aturan.

Aturan pemberitahuan untuk akses paksa yang gagal

Gunakan langkah-langkah berikut untuk menerima pemberitahuan tentang dua atau lebih upaya akses paksa yang gagal ke lingkungan Anda. Contohnya adalah serangan brute-force.

Di Microsoft Azure Sentinel, dari menu sebelah kiri, pilih Analitik.

Di bilah atas, pilih + Buat>aturan kueri Terjadwal.

Di wizard Aturan Analitik, buka Umum.

Untuk Nama, masukkan nama untuk login yang gagal.

Untuk Deskripsi, tunjukkan aturan yang memberi tahu untuk dua atau beberapa proses masuk yang gagal, dalam waktu 60 detik.

Untuk Taktik, pilih kategori. Misalnya, pilih PreAttack.

Untuk Tingkat Keparahan, pilih tingkat keparahan.

StatusDiaktifkan secara default. Untuk mengubah aturan, buka tab Aturan aktif .

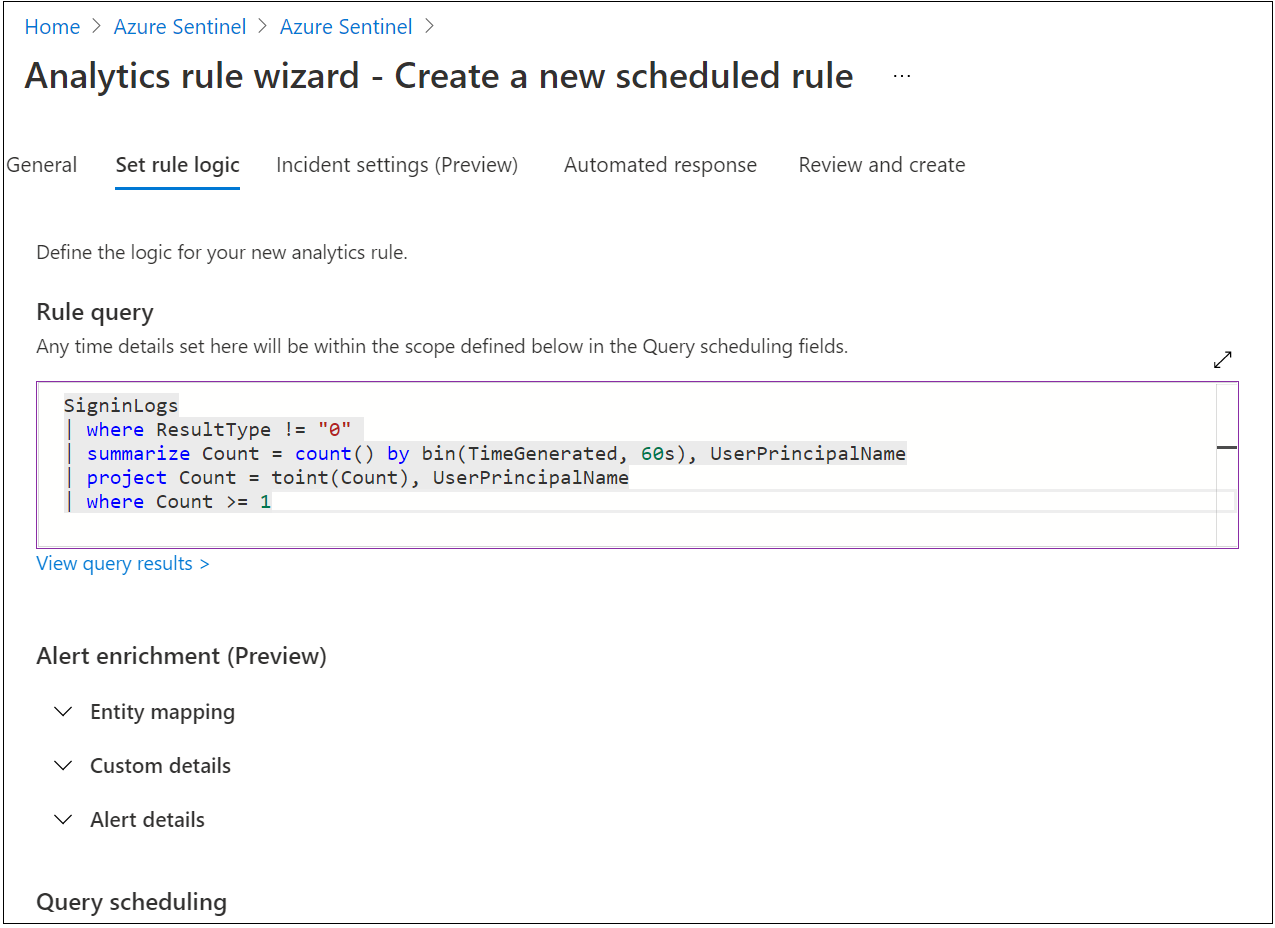

Klik tab Atur logika aturan.

Masukkan kueri di bidang Kueri aturan . Contoh kueri mengatur rincian masuk dengan

UserPrincipalName.

Buka Penjadwalan kueri.

Untuk Jalankan kueri setiap, masukkan 5 dan Menit.

Untuk Data pencarian dari yang terakhir, masukkan 5 dan Menit.

Untuk Buat pemberitahuan saat jumlah hasil kueri, pilih Lebih besar dari, dan 0.

Untuk Pengelompokan peristiwa, pilih Kelompokkan semua peristiwa ke dalam satu pemberitahuan.

Untuk Berhenti menjalankan kueri setelah pemberitahuan dibuat, pilih Nonaktif.

Pilih Berikutnya: Pengaturan insiden (Pratinjau) .

Buka tab Tinjau dan buat untuk meninjau pengaturan aturan.

Saat banner Lulus validasi muncul, pilih Buat.

Menampilkan aturan dan insiden terkait

Lihat aturan dan insiden yang dihasilkannya. Temukan aturan kustom yang baru Anda buat dari jenis Terjadwal dalam tabel di bawah tab Aturan aktif di utama

- Buka layar Analitik .

- Pilih tab Aturan aktif .

- Dalam tabel, di bawah Terjadwal, temukan aturan.

Anda dapat mengedit, mengaktifkan, menonaktifkan, atau menghapus aturan.

Melakukan triase, menyelidiki, dan memulihkan insiden

Insiden dapat mencakup beberapa pemberitahuan, dan merupakan agregasi bukti yang relevan untuk penyelidikan. Pada tingkat insiden, Anda dapat mengatur properti seperti Tingkat Keparahan dan Status.

Pelajari selengkapnya: Menyelidiki insiden dengan Microsoft Azure Sentinel.

Buka halaman Insiden .

Pilih insiden.

Di sebelah kanan, informasi insiden terperinci muncul, termasuk tingkat keparahan, entitas, peristiwa, dan ID insiden.

Pada panel Insiden , pilih Tampilkan detail lengkap.

Tinjau tab yang meringkas insiden.

Pilih Bukti>Peristiwa>Tautan ke Analitik Log.

Dalam hasilnya, lihat nilai identitas

UserPrincipalNameyang mencoba masuk.

Respons otomatis

Microsoft Azure Sentinel memiliki fungsi orkestrasi, otomatisasi, dan respons keamanan (SOAR). Lampirkan tindakan otomatis, atau playbook, ke aturan analitik.

Lihat, Apa itu SOAR?

Email pemberitahuan untuk insiden

Untuk tugas ini, gunakan playbook dari repositori GitHub Microsoft Sentinel.

- Buka playbook yang dikonfigurasi.

- Edit aturan.

- Pada tab Respons otomatis , pilih playbook.

Pelajari lebih lanjut: Pemberitahuan Email Insiden

Sumber

Untuk informasi selengkapnya mengenai Microsoft Sentinel dan Azure AD B2C, lihat: