Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Penting

Berlaku mulai 1 Mei 2025, Azure AD B2C tidak akan lagi tersedia untuk dibeli untuk pelanggan baru. Pelajari lebih lanjut di FAQ kami.

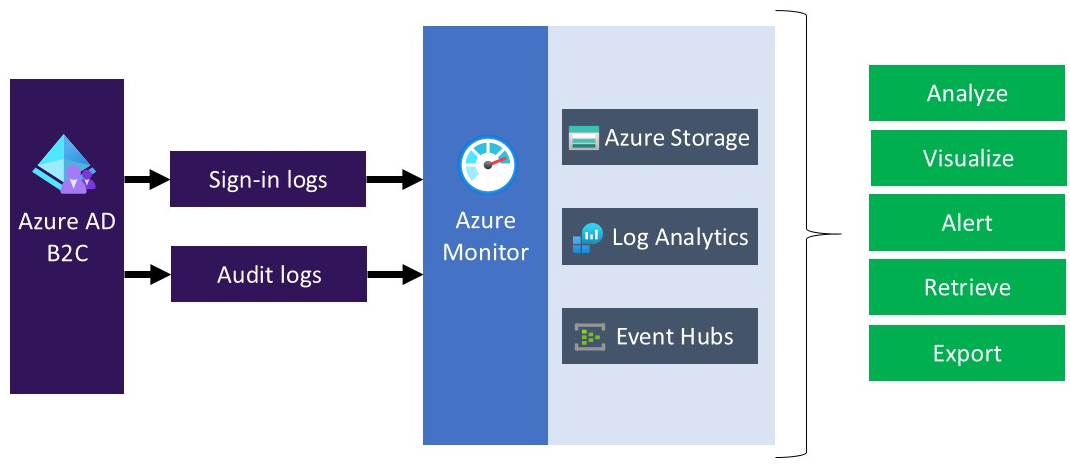

Gunakan Azure Monitor untuk merutekan log masuk dan audit Azure Active Directory B2C (Azure AD B2C) ke solusi pemantauan yang berbeda. Anda dapat menyimpan log untuk penggunaan jangka panjang atau mengintegrasikan dengan alat manajemen informasi dan peristiwa keamanan (SIEM) pihak ketiga untuk mendapatkan wawasan tentang lingkungan Anda.

Anda dapat merutekan peristiwa log ke:

- Akun penyimpanan Azure.

- Ruang kerja Analitik Log (untuk menganalisis data, membuat dasbor, dan memperingatkan peristiwa tertentu).

- Hub peristiwa Azure (dan terintegrasi dengan instans Splunk dan Sumo Logic Anda).

Saat Anda berencana untuk mentransfer log Azure AD B2C ke solusi pemantauan yang berbeda, atau repositori, pertimbangkan bahwa log Azure AD B2C berisi data pribadi. Saat Anda memproses data tersebut, pastikan Anda menggunakan langkah-langkah keamanan yang sesuai pada data pribadi. Ini termasuk perlindungan terhadap pemprosesan yang tidak sah atau melanggar hukum, menggunakan langkah-langkah teknis atau organisasi yang sesuai.

Dalam artikel ini, Anda mempelajari cara mentransfer log ke ruang kerja Azure Log Analytics. Kemudian Anda dapat membuat dasbor atau membuat pemberitahuan yang didasarkan pada aktivitas pengguna Azure AD B2C.

Tonton video ini untuk mempelajari cara mengonfigurasi pemantauan untuk Azure AD B2C menggunakan Azure Monitor.

Ikhtisar Penerapan

Azure AD B2C menggunakan pemantauan Microsoft Entra. Tidak seperti penyewa Microsoft Entra, penyewa Azure AD B2C tidak dapat memiliki langganan yang terkait dengannya. Jadi, kita perlu mengambil langkah ekstra untuk mengaktifkan integrasi antara Azure AD B2C dan Log Analytics, di mana kita mengirim log. Untuk mengaktifkan pengaturan Diagnostik di ID Microsoft Entra dalam penyewa Azure AD B2C Anda, Anda menggunakan Azure Lighthouse untuk mendelegasikan sumber daya, yang memungkinkan Azure AD B2C ( Penyedia Layanan) Anda mengelola sumber daya ID Microsoft Entra ( Pelanggan).

Petunjuk / Saran

Azure Lighthouse biasanya digunakan untuk mengelola sumber daya untuk beberapa pelanggan. Namun, ini juga dapat digunakan untuk mengelola sumber daya dalam perusahaan yang memiliki beberapa penyewa Microsoft Entra sendiri, yang kami lakukan di sini, kecuali bahwa kami hanya mendelegasikan pengelolaan grup sumber daya tunggal.

Setelah menyelesaikan langkah-langkah dalam artikel ini, Anda akan membuat grup sumber daya baru (di sini disebut azure-ad-b2c-monitor) dan memiliki akses ke grup sumber daya yang sama yang berisi ruang kerja Analitik Log di portal Microsoft Azure AD B2C Anda. Anda juga dapat mentransfer log dari Azure AD B2C ke ruang kerja Analitik Log Anda.

Selama penyebaran ini, Anda akan mengotorisasi pengguna atau grup di direktori Azure AD B2C untuk mengonfigurasi instans ruang kerja Analitik Log dalam penyewa yang berisi langganan Azure Anda. Untuk membuat otorisasi, Anda menyebarkan templat Azure Resource Manager ke langganan yang berisi ruang kerja Analitik Log.

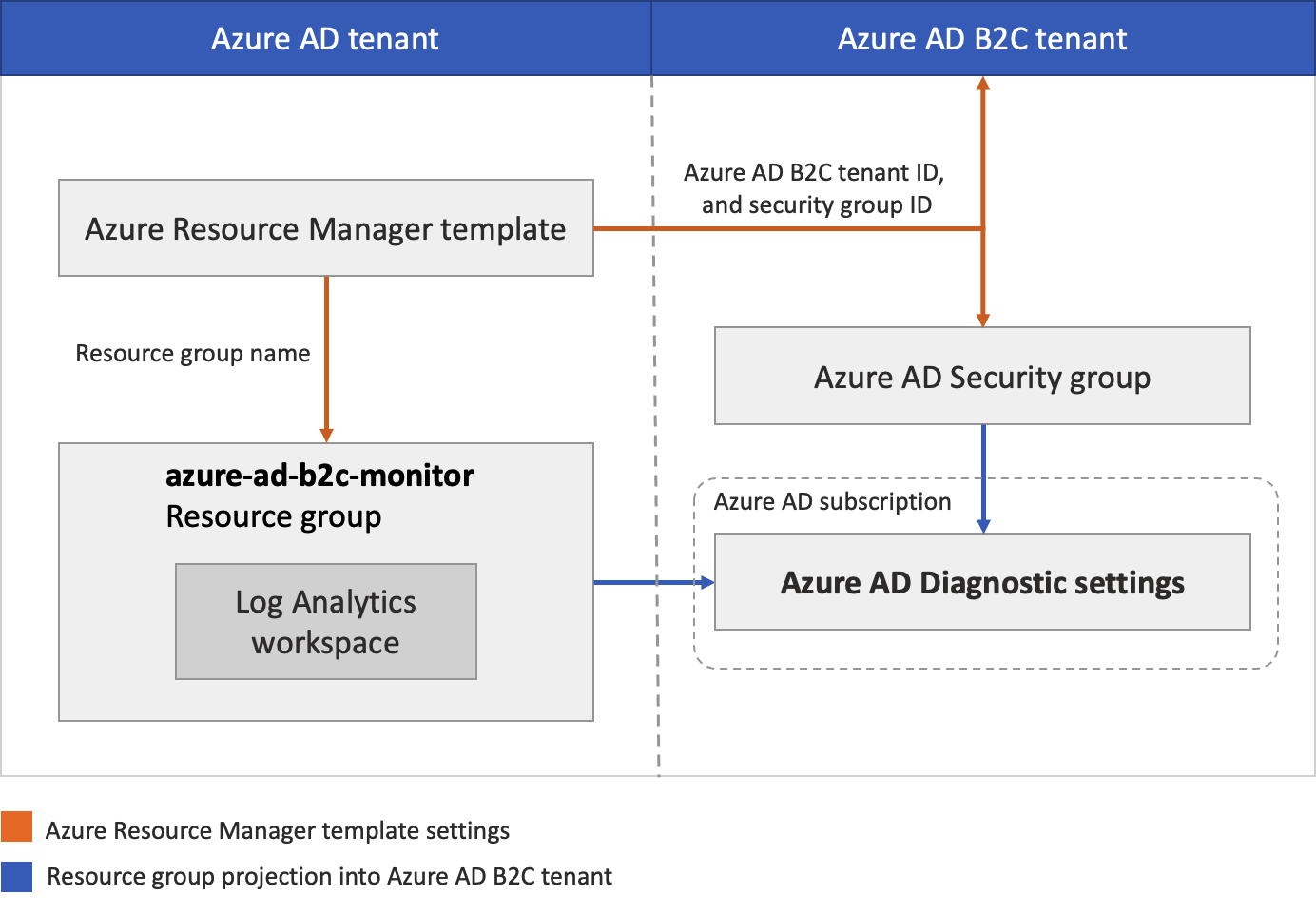

Diagram berikut menggambarkan komponen yang akan Anda konfigurasikan di penyewa Microsoft Entra ID dan Azure AD B2C Anda.

Selama penyebaran ini, Anda akan mengonfigurasi penyewa Azure AD B2C tempat log dihasilkan. Anda juga akan mengonfigurasi penyewa Microsoft Entra tempat ruang kerja Analitik Log akan dihosting. Akun Azure AD B2C yang digunakan (seperti akun admin Anda) harus diberi peran Administrator Global pada penyewa Azure AD B2C. Akun Microsoft Entra yang akan Anda gunakan untuk menjalankan penyebaran harus diberi peran Pemilik dalam langganan Microsoft Entra. Anda juga harus memastikan bahwa Anda telah masuk ke direktori yang benar setelah menyelesaikan setiap langkah yang dijelaskan.

Singkatnya, Anda akan menggunakan Azure Lighthouse untuk mengizinkan pengguna atau grup di penyewa Azure AD B2C Anda mengelola grup sumber daya dalam langganan yang terkait dengan penyewa yang berbeda (penyewa Microsoft Entra). Setelah otorisasi ini selesai, ruang kerja langganan dan analitik log dapat dipilih sebagai target dalam pengaturan Diagnostik di Azure AD B2C.

Prasyarat

Akun Azure AD B2C dengan peran Administrator Global pada penyewa Azure AD B2C.

Akun Microsoft Entra dengan peran Pemilik dalam langganan Microsoft Entra. Lihat cara Menetapkan pengguna sebagai administrator langganan Azure.

1. Buat atau pilih grup sumber daya

Pertama, buat, atau pilih grup sumber daya yang berisi ruang kerja Analitik Log tujuan yang akan menerima data dari Azure AD B2C. Anda akan menentukan nama grup sumber daya saat Anda menggunakan templat Azure Resource Manager.

- Masuk ke portal Azure.

- Jika Anda memiliki akses ke beberapa penyewa, pilih ikon Pengaturan di menu atas untuk beralih ke penyewa Microsoft Entra ID Anda dari menu Direktori + langganan.

- Buat grup sumber daya baru atau pilih yang sudah ada. Contoh ini menggunakan grup sumber daya bernama azure-ad-b2c-monitor.

2. Membuat ruang kerja Analitik Log

Ruang kerja Analitik Log adalah lingkungan unik untuk data log Azure Monitor. Anda akan menggunakan ruang kerja Analitik Log ini untuk mengumpulkan data dari log audit Azure AD B2C, lalu memvisualisasikannya dengan kueri dan buku kerja, atau membuat pemberitahuan.

- Masuk ke portal Azure.

- Jika Anda memiliki akses ke beberapa penyewa, pilih ikon Pengaturan di menu atas untuk beralih ke penyewa Microsoft Entra ID Anda dari menu Direktori + langganan.

- Membuat ruang kerja Analitik Log. Contoh ini menggunakan ruang kerja Analitik Log bernama AzureAdB2C, dalam grup sumber daya bernama azure-ad-b2c-monitor.

3. Delegasikan manajemen sumber daya

Pada langkah ini, Anda memilih penyewa Azure AD B2C sebagai penyedia layanan. Anda juga menentukan otorisasi yang Anda perlukan untuk menetapkan peran bawaan Azure yang sesuai ke grup di penyewa Microsoft Entra Anda.

3.1 Mendapatkan ID penyewa Azure AD B2C Anda

Pertama, dapatkan ID Penyewa direktori Azure AD B2C Anda (juga dikenal sebagai ID direktori).

- Masuk ke portal Azure.

- Jika Anda memiliki akses ke beberapa penyewa, pilih ikon Pengaturan di menu atas untuk beralih ke penyewa Azure AD B2C Anda dari menu Direktori + langganan .

- Pilih ID Microsoft Entra, pilih Gambaran Umum.

- Catat ID Penyewa.

3.2 Pilih grup keamanan

Sekarang pilih grup atau pengguna Azure AD B2C yang ingin Anda berikan izin ke grup sumber daya yang Anda buat sebelumnya di direktori yang berisi langganan Anda.

Untuk mempermudah manajemen, sebaiknya gunakan grup pengguna Microsoft Entra untuk setiap peran, memungkinkan Anda menambahkan atau menghapus pengguna individual ke grup daripada menetapkan izin langsung ke pengguna tersebut. Dalam panduan ini, akan kita tambahkan kelompok keamanan.

Penting

Untuk menambahkan izin untuk grup Microsoft Entra, jenis Grup harus diatur ke Keamanan. Opsi ini dipilih saat grup dibuat. Untuk informasi selengkapnya, lihat Membuat grup dasar dan menambahkan anggota menggunakan ID Microsoft Entra.

- Dengan ID Microsoft Entra masih dipilih di direktori Azure AD B2C Anda, pilih Grup, lalu pilih grup. Jika Anda tidak memiliki grup yang sudah ada, buat grup Keamanan, lalu tambahkan anggota. Untuk informasi selengkapnya, ikuti prosedur Buat grup dasar dan tambahkan anggota menggunakan ID Microsoft Entra.

- Pilih Gambaran Umum, dan catat ID Objek grup.

3.3 Membuat templat Azure Resource Manager

Untuk membuat otorisasi dan delegasi kustom di Azure Lighthouse, kami menggunakan templat Azure Resource Manager. Templat ini memberikan akses Azure AD B2C ke grup sumber daya Microsoft Entra, yang Anda buat sebelumnya, misalnya, azure-ad-b2c-monitor. Terapkan templat dari sampel GitHub dengan menggunakan tombol Terapkan ke Azure, yang membuka portal Microsoft Azure dan memungkinkan Anda mengonfigurasi dan menyebarkan templat langsung di portal. Untuk langkah-langkah ini, pastikan Anda masuk ke penyewa Microsoft Entra Anda (bukan penyewa Azure AD B2C).

Masuk ke portal Azure.

Jika Anda memiliki akses ke beberapa penyewa, pilih ikon Pengaturan di menu atas untuk beralih ke penyewa Microsoft Entra ID Anda dari menu Direktori + langganan.

Gunakan tombol Terapkan ke Azure untuk membuka portal Microsoft Azure dan terapkan templat langsung di portal. Untuk informasi selengkapnya, lihat membuat templat Azure Resource Manager.

Pada halaman Penerapan kustom, masukkan informasi berikut ini:

Bidang Definisi Langganan Pilih direktori yang berisi langganan Azure tempat grup sumber daya azure-ad-b2c-monitor dibuat. Wilayah Pilih wilayah tempat sumber daya akan digunakan. Nama Penawaran Msp Nama yang menjelaskan definisi ini. Misalnya, Pemantauan Azure AD B2C. Ini adalah nama yang akan ditampilkan di Azure Lighthouse. Nama Penawaran MSP harus unik di ID Microsoft Entra Anda. Untuk memantau beberapa penyewa Azure AD B2C, gunakan nama yang berbeda. Deskripsi Penawaran Msp Penjelasan singkat tentang permintaan Anda. Misalnya, Mengaktifkan Azure Monitor di Azure AD B2C. Dikelola oleh Tenant Id ID Penyewa penyewa Azure AD B2C Anda (juga dikenal sebagai ID direktori). Otorisasi Tentukan array objek JSON yang menyertakan ID principalIdMicrosoft Entra ,principalIdDisplayName, dan AzureroleDefinitionId.principalIdIni adalah ID Objek grup atau pengguna B2C yang akan memiliki akses ke sumber daya dalam langganan Azure ini. Untuk panduan ini, tentukan ID Objek grup yang Anda rekam sebelumnya. UntukroleDefinitionId, gunakan nilai peran bawaan untuk peran Kontributor,b24988ac-6180-42a0-ab88-20f7382dd24c.Nama Rg Nama grup sumber daya yang Anda buat sebelumnya di penyewa Microsoft Entra Anda. Misalnya, azure-ad-b2c-monitor. Berikut adalah contoh yang menunjukkan sebuah array Otorisasi yang terdiri dari satu grup keamanan.

[ { "principalId": "<Replace with group's OBJECT ID>", "principalIdDisplayName": "Azure AD B2C tenant administrators", "roleDefinitionId": "b24988ac-6180-42a0-ab88-20f7382dd24c" } ]

Setelah Anda menyebarkan template, itu bisa memakan waktu beberapa menit (biasanya tidak lebih dari lima) untuk proyeksi sumber daya selesai. Anda dapat memverifikasi penyebaran di penyewa Microsoft Entra Anda dan mendapatkan detail proyeksi sumber daya. Untuk informasi selengkapnya, lihat Menampilkan dan mengelola penyedia layanan.

4. Pilih langganan Anda

Setelah Anda menyebarkan templat dan menunggu beberapa menit hingga proyeksi sumber daya selesai, ikuti langkah-langkah ini untuk mengaitkan langganan Anda dengan direktori Azure AD B2C Anda.

Nota

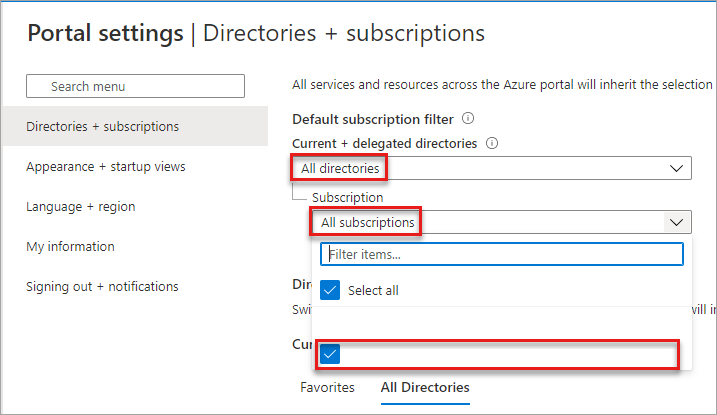

Di pengaturan Portal | Halaman direktori + langganan , pastikan penyewa Azure AD B2C dan Microsoft Entra Anda dipilih di bawah Direktori terdelegasi + saat ini.

Keluar dari portal Microsoft Azure dan masuk kembali dengan akun administratif Azure AD B2C Anda. Akun ini harus menjadi anggota grup keamanan yang Anda tentukan dalam langkah Delegasikan manajemen sumber daya . Keluar dan masuk kembali memungkinkan kredensial sesi Anda diperbarui di langkah berikutnya.

Pilih ikon Pengaturan di toolbar portal.

Di pengaturan Portal | Halaman direktori + langganan , dalam daftar Nama direktori , temukan direktori ID Microsoft Entra Anda yang berisi langganan Azure dan grup sumber daya azure-ad-b2c-monitor yang Anda buat, lalu pilih Beralih.

Verifikasi bahwa Anda telah memilih direktori yang benar dan langganan Azure Anda tercantum dan dipilih di filter langganan Default.

5. Konfigurasikan pengaturan diagnostik

Pengaturan diagnostik menentukan di mana log dan metrik untuk sumber daya harus dikirim. Tujuan yang mungkin adalah:

Dalam contoh ini, kami menggunakan ruang kerja Log Analytics untuk membuat dasbor.

5.1 Buat pengaturan diagnostik

Anda siap membuat pengaturan diagnostik di portal Microsoft Azure.

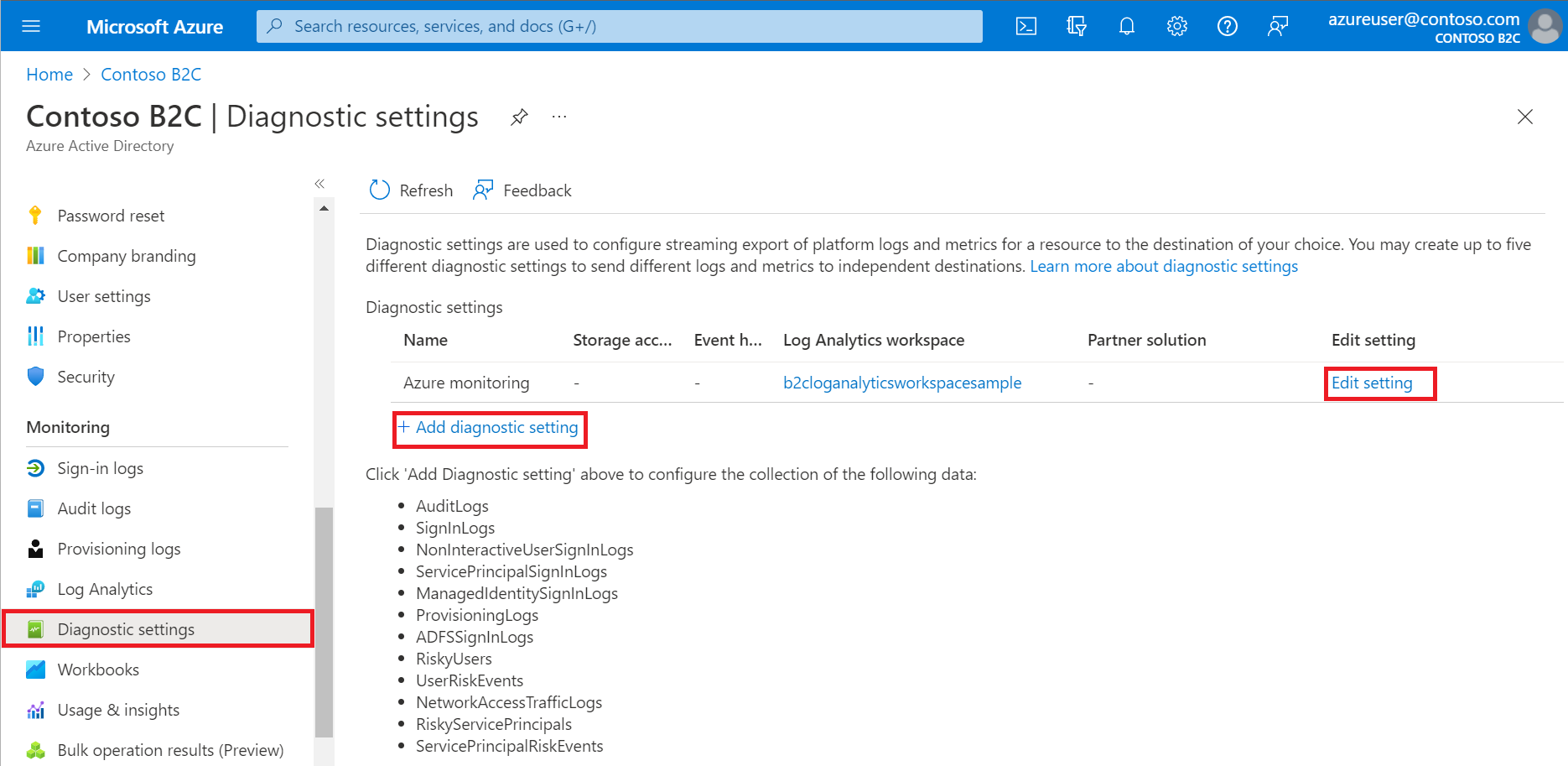

Untuk mengonfigurasi pengaturan pemantauan untuk log aktivitas Azure AD B2C:

Masuk ke portal Microsoft Azure dengan akun administratif Azure AD B2C Anda. Akun ini harus menjadi anggota grup keamanan yang Anda tentukan dalam langkah Pilih grup keamanan .

Jika Anda memiliki akses ke beberapa penyewa, pilih ikon Pengaturan di menu atas untuk beralih ke penyewa Azure AD B2C Anda dari menu Direktori + langganan .

Pilih ID Microsoft Entra

Pada Pemantauan, pilih Pengaturan diagnostik.

Jika pengaturan sudah ada untuk sumber daya, Anda akan melihat daftar pengaturan yang sudah dikonfigurasi. Pilih Tambahkan pengaturan diagnostik untuk menambahkan pengaturan baru, atau pilih Edit pengaturan untuk mengedit pengaturan yang sudah ada. Setiap pengaturan tidak boleh memiliki lebih dari satu dari masing-masing jenis tujuan.

Beri nama pengaturan Anda jika belum memilikinya.

Pilih AuditLogs dan SignInLogs.

Pilih Kirim ke Ruang Kerja Log Analytics, lalu:

- Di Langganan, pilih langganan Anda.

- Di bawah Ruang Kerja Analitik Log, pilih nama ruang kerja yang Anda buat sebelumnya seperti

AzureAdB2C.

Nota

Hanya pengaturan diagnostik AuditLogs dan SignInLogs yang saat ini didukung untuk penyewa Azure AD B2C.

Pilih Simpan.

Nota

Ini dapat memakan waktu hingga 15 menit setelah acara dipancarkan agar acara muncul di ruang kerja Log Analytics. Selain itu, pelajari selengkapnya tentang latensi pelaporan Active Directory, yang dapat memengaruhi kedaluwarsa data dan memainkan peran penting dalam pelaporan.

Jika Anda melihat pesan kesalahan, Untuk menyiapkan pengaturan Diagnostik untuk menggunakan Azure Monitor untuk direktori Azure AD B2C Anda, Anda perlu menyiapkan manajemen sumber daya yang didelegasikan, pastikan Anda masuk dengan pengguna yang merupakan anggota grup keamanan , dan pilih langganan Anda.

6. Visualisasikan data Anda

Sekarang Anda dapat mengonfigurasi ruang kerja Analitik Log untuk memvisualisasikan data dan mengonfigurasi pemberitahuan. Konfigurasi ini dapat dibuat di penyewa Microsoft Entra dan penyewa Azure AD B2C Anda.

6.1 Buat Kueri

Kueri log membantu Anda memanfaatkan sepenuhnya nilai data yang dikumpulkan dalam Azure Monitor Logs. Bahasa kueri yang kuat memungkinkan Anda menggabungkan data dari beberapa tabel, menggabungkan kumpulan data besar, dan melakukan operasi kompleks dengan kode minimal. Hampir semua pertanyaan dapat dijawab dan analisis dilakukan selama data pendukung telah dikumpulkan, dan Anda memahami cara membuat kueri yang tepat. Untuk informasi selengkapnya, lihat Mulai menggunakan kueri log di Azure Monitor.

Masuk ke portal Azure.

Jika Anda memiliki akses ke beberapa penyewa, pilih ikon Pengaturan di menu atas untuk beralih ke penyewa Microsoft Entra ID Anda dari menu Direktori + langganan.

Dari jendela ruang kerja Log Analytics, pilih Log.

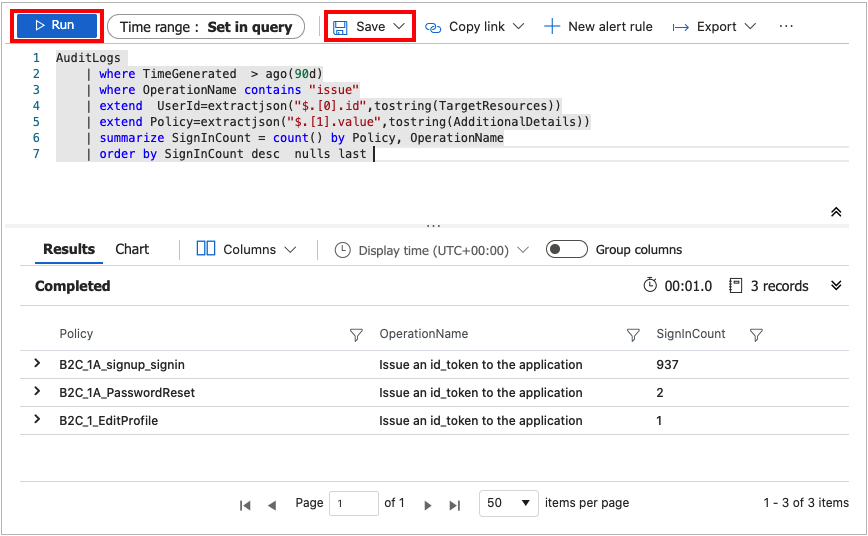

Di editor kueri, tempelkan kueri Bahasa pemrograman Kueri Kusto berikut ini. Kueri ini memperlihatkan penggunaan kebijakan berdasarkan aktivitas operasi selama x hari terakhir. Durasi default diatur ke 90 hari (90d). Perhatikan bahwa kueri hanya difokuskan pada operasi di mana token/ kode dikeluarkan oleh kebijakan.

AuditLogs | where TimeGenerated > ago(90d) | where OperationName contains "issue" | extend UserId=extractjson("$.[0].id",tostring(TargetResources)) | extend Policy=extractjson("$.[1].value",tostring(AdditionalDetails)) | summarize SignInCount = count() by Policy, OperationName | order by SignInCount desc nulls lastPilih Jalankan. Hasil kueri ditampilkan di bagian bawah layar.

Untuk menyimpan kueri Anda untuk digunakan nanti, pilih Simpan.

Isi detail berikut:

- Nama - Masukkan nama kueri Anda.

-

Simpan sebagai - Pilih

query. -

Kategori - Pilih

Log.

Pilih Simpan.

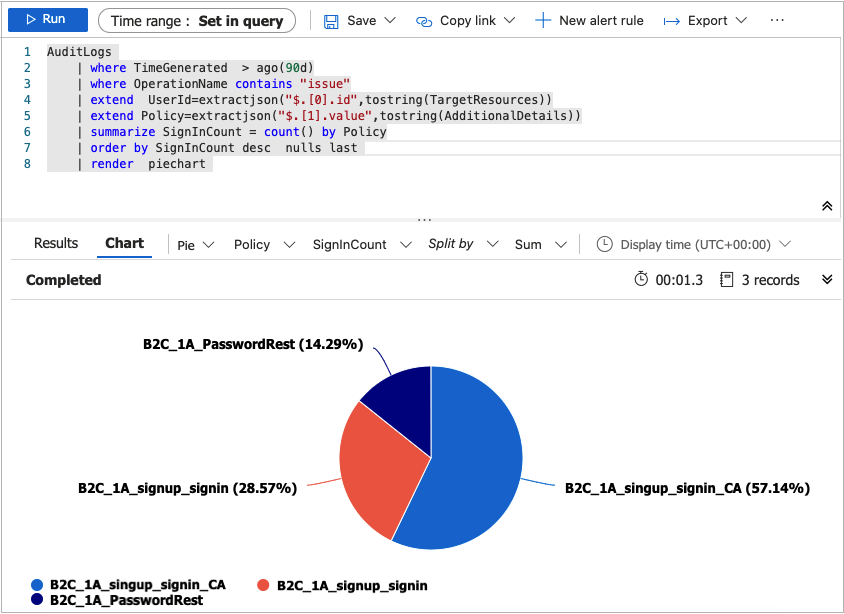

Anda juga bisa mengubah kueri untuk memvisualisasikan data dengan menggunakan operator render.

AuditLogs

| where TimeGenerated > ago(90d)

| where OperationName contains "issue"

| extend UserId=extractjson("$.[0].id",tostring(TargetResources))

| extend Policy=extractjson("$.[1].value",tostring(AdditionalDetails))

| summarize SignInCount = count() by Policy

| order by SignInCount desc nulls last

| render piechart

Untuk sampel selengkapnya, lihat repositori GitHub SIEM B2C Azure AD.

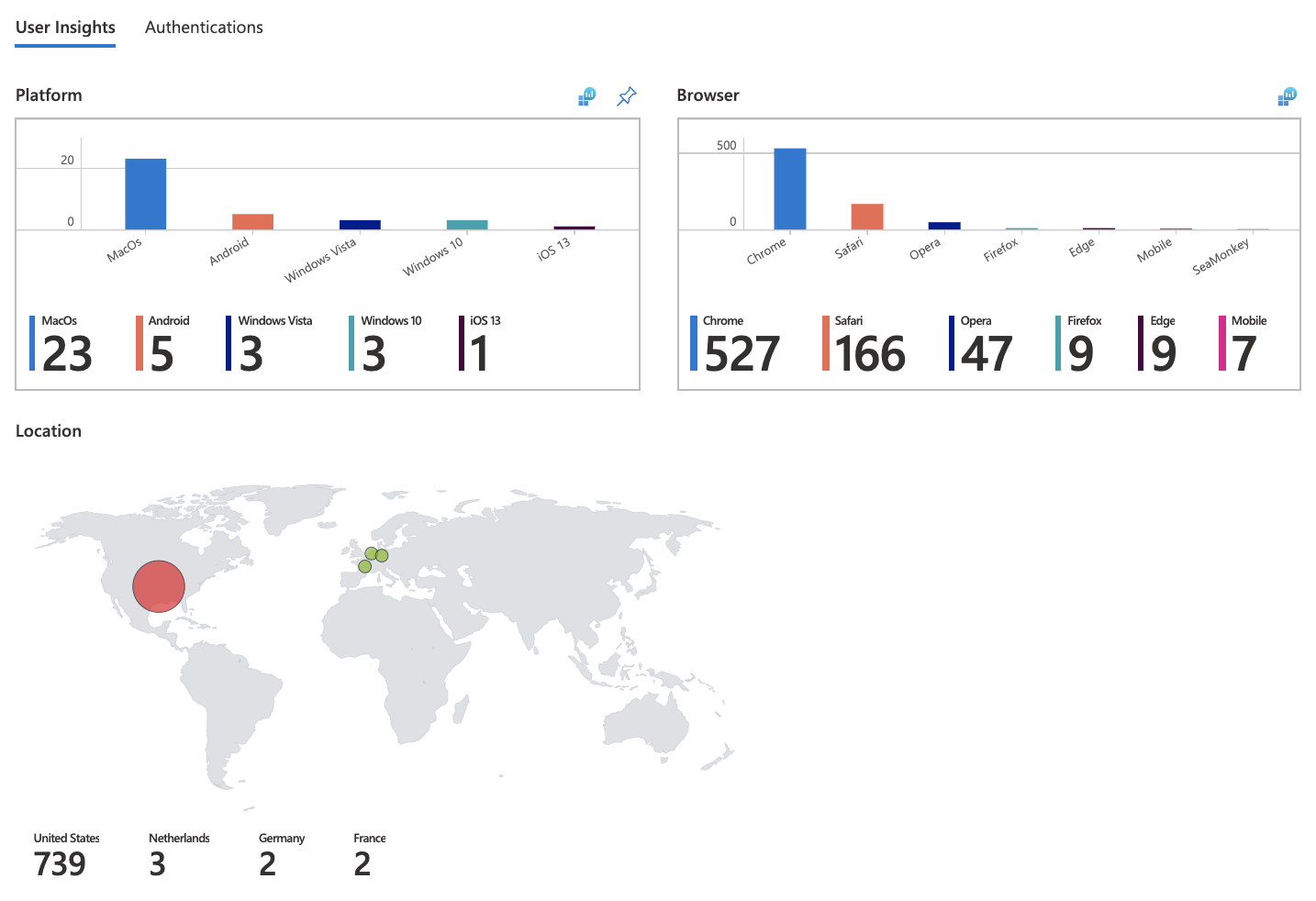

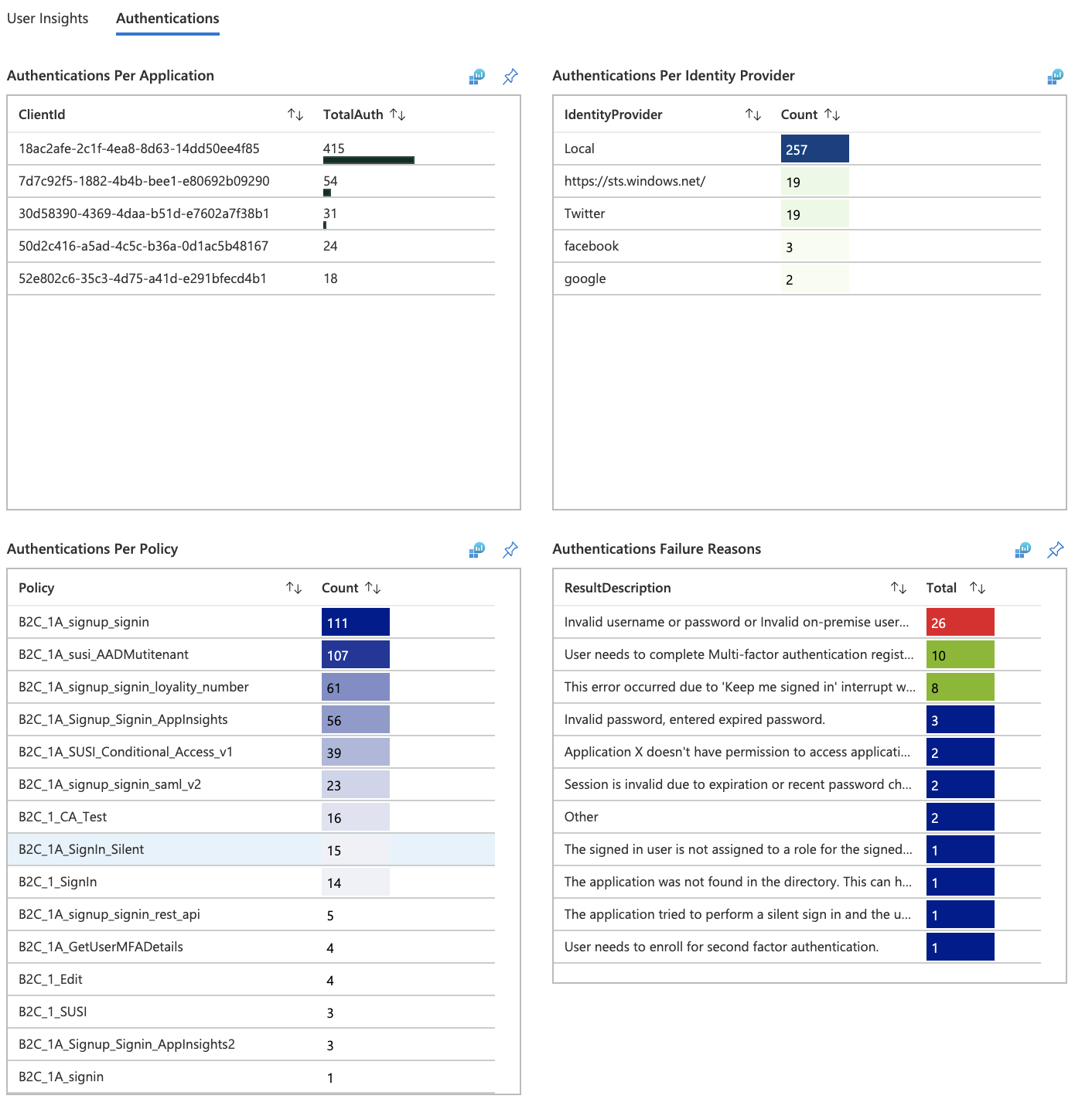

6.2 Buat Buku Kerja

Buku kerja menyediakan kanvas fleksibel untuk analisis data dan pembuatan laporan visual yang kaya dalam portal Microsoft Azure. Mereka memungkinkan Anda memanfaatkan beberapa sumber data dari seluruh Azure, dan menggabungkannya menjadi pengalaman interaktif terpadu. Untuk informasi selengkapnya, lihat Buku Kerja Azure Monitor.

Ikuti petunjuk di bawah ini untuk membuat buku kerja baru menggunakan Templat Galeri JSON. Buku kerja ini menyediakan dasbor Wawasan Pengguna dan Autentikasi untuk penyewa Azure AD B2C.

Masuk ke portal Azure.

Jika Anda memiliki akses ke beberapa penyewa, pilih ikon Pengaturan di menu atas untuk beralih ke penyewa Microsoft Entra ID Anda dari menu Direktori + langganan.

Dari jendela ruang kerja Analitik Log , pilih Buku Kerja.

Dari toolbar, pilih + Opsi Baru untuk membuat buku kerja baru.

Pada halaman Buku kerja baru , pilih Editor Lanjutan menggunakan <opsi /> pada bilah alat.

Pilih Templat Galeri.

Ganti JSON di Templat Galeri dengan konten dari buku kerja dasar Azure AD B2C:

Terapkan templat dengan menggunakan tombol Terapkan .

Pilih tombol Selesai Mengedit dari bilah alat untuk menyelesaikan pengeditan buku kerja.

Terakhir, simpan buku kerja dengan menggunakan tombol Simpan dari bilah alat.

Berikan Judul, seperti Dasbor Azure AD B2C.

Pilih Simpan.

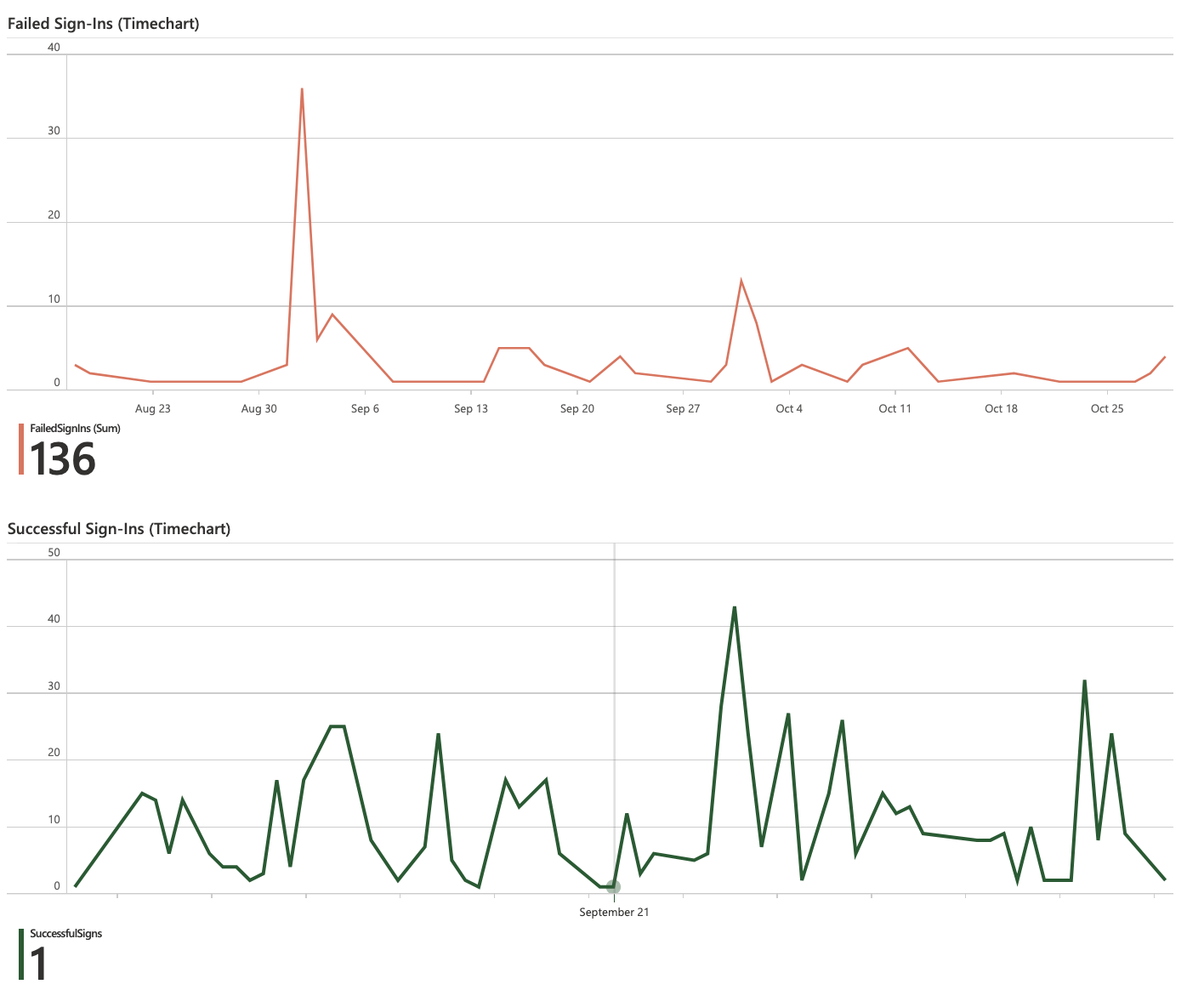

Buku kerja akan menampilkan laporan dalam bentuk dasbor.

Buat peringatan

Pemberitahuan dibuat oleh aturan pemberitahuan di Azure Monitor dan dapat secara otomatis menjalankan kueri tersimpan atau pencarian log kustom secara berkala. Anda dapat membuat pemberitahuan berdasarkan metrik performa tertentu atau saat peristiwa tertentu terjadi. Anda juga dapat membuat pemberitahuan tentang tidak adanya peristiwa, atau ketika sejumlah peristiwa terjadi dalam jendela waktu tertentu. Misalnya, pemberitahuan dapat digunakan untuk memberi tahu Anda saat jumlah rata-rata login melebihi ambang batas tertentu. Untuk informasi selengkapnya, lihat Membuat pemberitahuan.

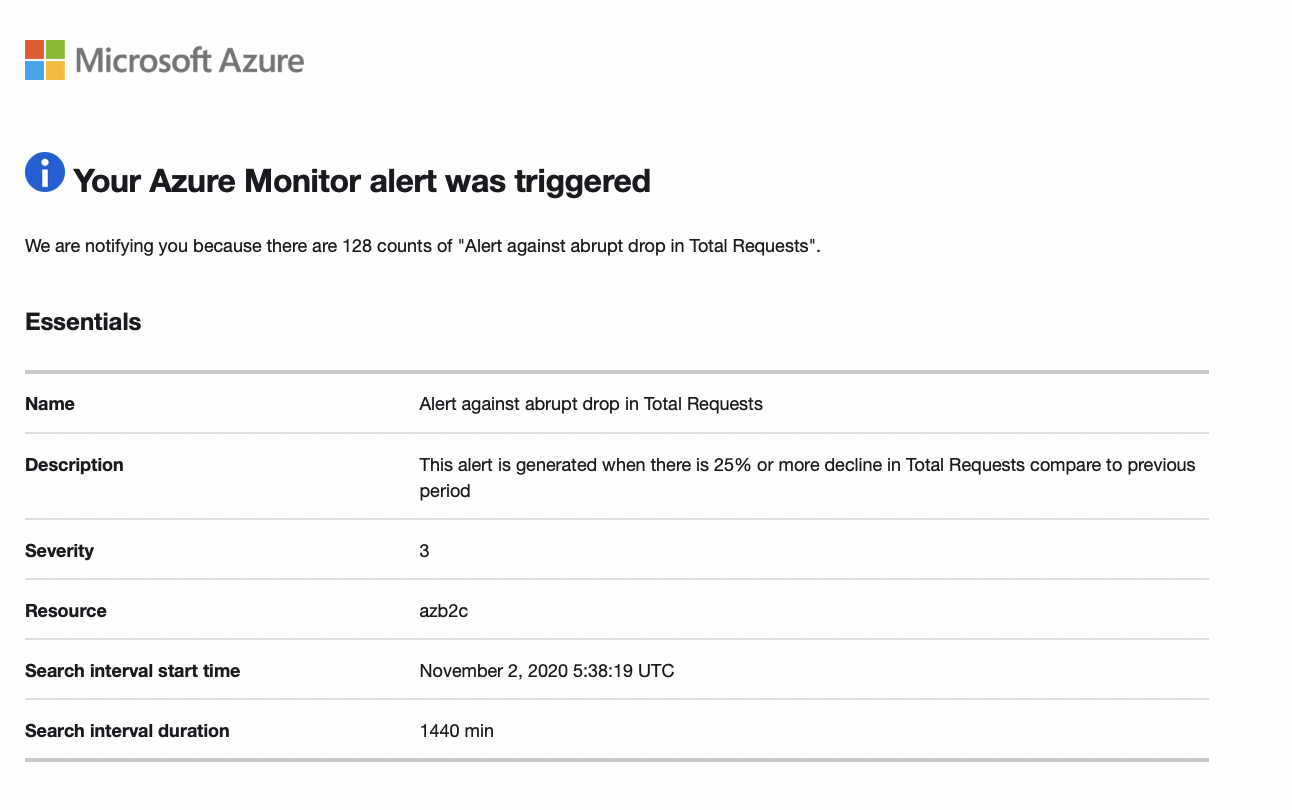

Gunakan petunjuk berikut untuk membuat Azure Alert baru, yang akan mengirim pemberitahuan email setiap kali ada penurunan 25% dalam Total Permintaan dibandingkan dengan periode sebelumnya. Alert akan berjalan setiap 5 menit dan mencari penurunan di jam terakhir dibandingkan dengan jam sebelumnya. Pemberitahuan dibuat menggunakan bahasa kueri Kusto.

Masuk ke portal Azure.

Jika Anda memiliki akses ke beberapa penyewa, pilih ikon Pengaturan di menu atas untuk beralih ke penyewa Microsoft Entra ID Anda dari menu Direktori + langganan.

Dari ruang kerja Analitik Log, pilih Log.

Buat kueri Kusto baru dengan menggunakan kueri ini.

let start = ago(2h); let end = now(); let threshold = -25; //25% decrease in total requests. AuditLogs | serialize TimeGenerated, CorrelationId, Result | make-series TotalRequests=dcount(CorrelationId) on TimeGenerated from start to end step 1h | mvexpand TimeGenerated, TotalRequests | serialize TotalRequests, TimeGenerated, TimeGeneratedFormatted=format_datetime(todatetime(TimeGenerated), 'yyyy-MM-dd [HH:mm:ss]') | project TimeGeneratedFormatted, TotalRequests, PercentageChange= ((toreal(TotalRequests) - toreal(prev(TotalRequests,1)))/toreal(prev(TotalRequests,1)))*100 | order by TimeGeneratedFormatted desc | where PercentageChange <= threshold //Trigger's alert rule if matched.Pilih Jalankan, untuk menguji kueri. Anda akan melihat hasilnya jika ada penurunan 25% atau lebih dalam total permintaan dalam satu jam terakhir.

Untuk membuat aturan pemberitahuan berdasarkan kueri ini, gunakan opsi + Aturan pemberitahuan baru yang tersedia di toolbar.

Pada halaman Buat aturan pemberitahuan , pilih Nama kondisi

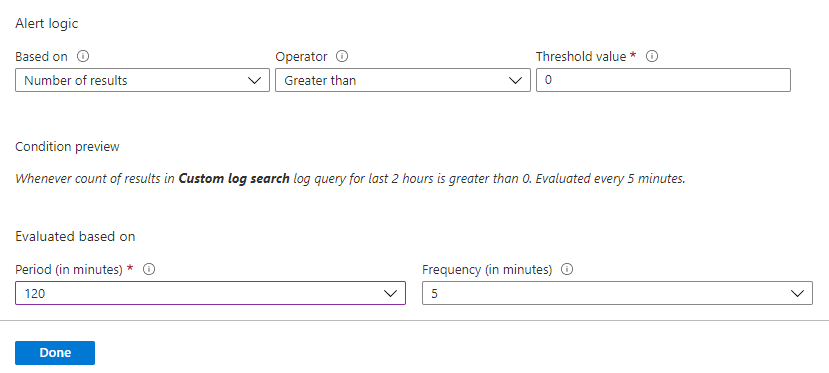

Pada halaman Konfigurasikan logika sinyal , atur nilai berikut, lalu gunakan tombol Selesai untuk menyimpan perubahan.

- Logika pemberitahuan: Atur Jumlah hasilLebih besar dari0.

- Evaluasi berdasarkan: Pilih 120 untuk Periode (dalam menit) dan 5 untuk Frekuensi (dalam menit)

Setelah pemberitahuan dibuat, buka ruang kerja Analitik Log dan pilih Pemberitahuan. Halaman ini menampilkan semua pemberitahuan yang telah dipicu dalam durasi yang ditetapkan oleh opsi Rentang waktu .

Mengonfigurasi grup tindakan

Pemberitahuan Azure Monitor dan Service Health menggunakan grup tindakan untuk memberi tahu pengguna bahwa pemberitahuan telah dipicu. Anda dapat menyertakan pengiriman panggilan suara, SMS, email; atau memicu berbagai jenis tindakan otomatis. Ikuti panduan Membuat dan mengelola grup tindakan di portal Microsoft Azure

Berikut adalah contoh email pemberitahuan pemberitahuan.

Beberapa penyewa

Untuk melakukan onboarding beberapa log penyewa Azure AD B2C ke Ruang Kerja Analitik Log yang sama (atau akun penyimpanan Azure, atau pusat peristiwa), Anda memerlukan penyebaran terpisah dengan nilai Nama Penawaran Msp yang berbeda. Pastikan ruang kerja Analitik Log Anda berada dalam grup sumber daya yang sama dengan yang Anda konfigurasikan di Buat atau pilih grup sumber daya.

Saat bekerja dengan beberapa ruang kerja Analitik Log, gunakan Kueri Lintas Ruang Kerja untuk membuat kueri yang berfungsi di beberapa ruang kerja. Misalnya, kueri berikut melakukan penggabungan dua log Audit dari penyewa yang berbeda berdasarkan Kategori yang sama (misalnya, Autentikasi):

workspace("AD-B2C-TENANT1").AuditLogs

| join workspace("AD-B2C-TENANT2").AuditLogs

on $left.Category== $right.Category

Mengubah periode retensi data

Azure Monitor Logs dirancang untuk menskalakan dan mendukung pengumpulan, pengindeksan, dan penyimpanan data dalam jumlah besar per hari dari sumber apa pun di perusahaan Anda atau diterapkan di Azure. Secara default, log dipertahankan selama 30 hari, tetapi durasi retensi dapat ditingkatkan hingga dua tahun. Pelajari cara mengelola penggunaan dan biaya dengan Azure Monitor Logs. Setelah Memilih tingkat harga, Anda dapat Mengubah periode retensi data.

Menonaktifkan pengumpulan data pemantauan

Untuk berhenti mengumpulkan log ke ruang kerja Analitik Log Anda, hapus pengaturan diagnostik yang Anda buat. Anda akan terus dikenakan biaya untuk menyimpan data log yang telah Anda kumpulkan ke ruang kerja Anda. Jika Anda tidak lagi memerlukan data pemantauan yang telah dikumpulkan, Anda dapat menghapus ruang kerja Analitik Log dan grup sumber daya yang Anda buat untuk Azure Monitor. Menghapus ruang kerja Analitik Log akan menghapus semua data di ruang kerja dan mencegah Anda menimbulkan biaya retensi data tambahan.

Menghapus ruang kerja log Analytics dan grup sumber daya

- Masuk ke portal Azure.

- Jika Anda memiliki akses ke beberapa penyewa, pilih ikon Pengaturan di menu atas untuk beralih ke penyewa Microsoft Entra ID Anda dari menu Direktori + langganan.

- Pilih grup sumber daya yang berisi ruang kerja Analitik Log. Contoh ini menggunakan grup sumber daya bernama azure-ad-b2c-monitor dan ruang kerja Analitik Log bernama

AzureAdB2C. - Hapus ruang kerja Logs Analytics.

- Pilih tombol Hapus untuk menghapus grup sumber daya.

Langkah selanjutnya

Temukan lebih banyak sampel di galeri SIEM Azure AD B2C.

Untuk informasi selengkapnya tentang menambahkan dan mengonfigurasi pengaturan diagnostik di Azure Monitor, lihat Tutorial: Mengumpulkan dan menganalisis log sumber daya dari sumber daya Azure.

Untuk informasi tentang streaming log Microsoft Entra ke hub peristiwa, lihat Tutorial: Mengalirkan log Microsoft Entra ke hub peristiwa Azure.