Tambahkan AD FS sebagai penyedia identitas OpenID Connect menggunakan kebijakan khusus di Azure Active Directory B2C

Sebelum memulai, gunakan pemilih Pilih jenis kebijakan untuk memilih jenis kebijakan yang Anda siapkan. Azure Active Directory B2C menawarkan dua metode untuk menentukan cara pengguna berinteraksi dengan aplikasi Anda: melalui alur pengguna yang telah ditentukan sebelumnya atau melalui kebijakan kustom yang sepenuhnya dapat dikonfigurasi. Langkah yang diperlukan dalam artikel ini berbeda untuk setiap metode.

Prasyarat

- Buat alur pengguna agar pengguna dapat mendaftar dan masuk ke aplikasi Anda.

- Daftarkan aplikasi web.

- Selesaikan langkah-langkah dalam Memulai dengan kebijakan kustom di Active Directory B2C

- Daftarkan aplikasi web.

Buat aplikasi AD FS

Untuk mengaktifkan masuk untuk pengguna dengan akun AD FS di Azure Active Directory B2C (Azure AD B2C), buat grup aplikasi di FS AD Anda. Untuk informasi selengkapnya, lihat Membangun aplikasi web menggunakan OpenID Connect dengan AD FS 2016 dan versi lebih baru

Untuk membuat Grup Aplikasi, ikuti langkah-langkah berikut:

- Di Manajer Server, pilih Alat, dan lalu pilih Manajemen AD FS.

- Di Manajemen AD FS, klik kanan pada Grup Aplikasi dan pilih Tambahkan Grup Aplikasi.

- Pada layar Selamat Datang Wizard Grup Aplikasi:

- Masukkan Nama aplikasi Anda. Misalnya, Aplikasi Azure AD B2C.

- Pada Aplikasi Server-Klien, pilih templat Browser web mengakses aplikasi web.

- Pilih Selanjutnya.

- Pada layar Aplikasi Asli Wizard Grup Aplikasi Aplikasi:

- Salin nilai Pengidentifikasi Klien. Pengidentifikasi klien adalahID Aplikasi AD FS Anda. Anda akan memerlukan ID aplikasi nanti di artikel ini.

- Di URI Pengalihan, masukkan

https://your-tenant-name.b2clogin.com/your-tenant-name.onmicrosoft.com/oauth2/authresp, laluTambahkan. Jika Anda menggunakan domain kustom, masukkanhttps://your-domain-name/your-tenant-name.onmicrosoft.com/oauth2/authresp. Gantiyour-tenant-namedengan nama penyewa Anda, danyour-domain-namedengan domain kustom Anda. - Pilih Berikutnya, dan kemudian Berikutnya, lalu Berikutnya lagi untuk menyelesaikan wizard pendaftaran aplikasi.

- Pilih Tutup.

Mengonfigurasi klaim aplikasi

Pada langkah ini, konfigurasikan klaim aplikasi AD FS kembali ke Azure AD B2C.

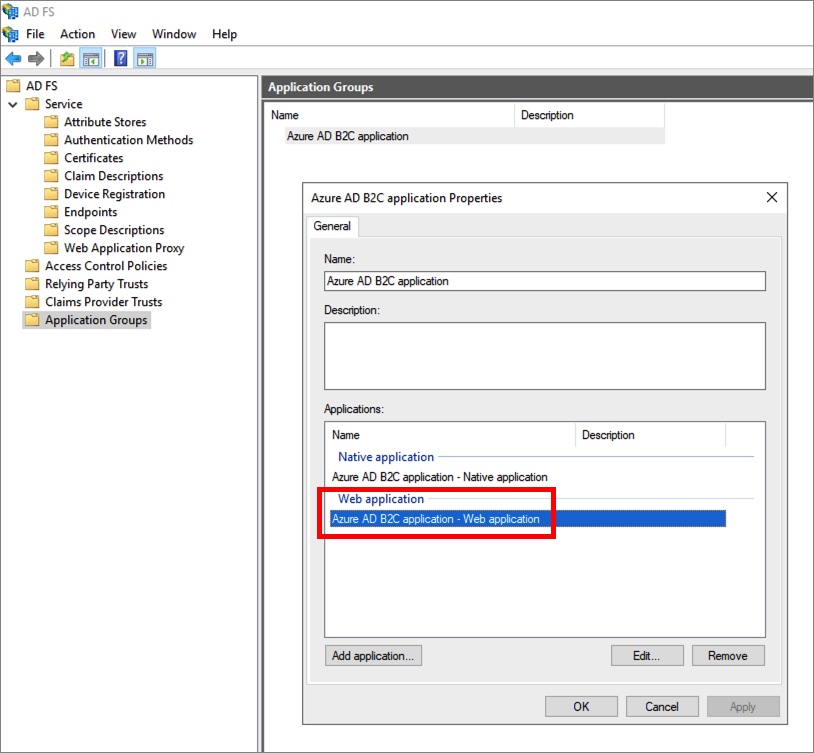

Di Grup Aplikasi, pilih aplikasi yang Anda buat.

Di Jendela properti aplikasi, pada Aplikasi, pilih Aplikasi Web. Kemudian pilih Edit.

Pilih tab Aturan Transformasi Penerbitan. Lalu pilih Tambahkan Aturan.

Di Templat aturan klaim, pilih Kirim Atribut LDAP sebagai Klaim, dan kemudian Berikutnya.

Berikan Nama aturan klaim. Untuk Penyimpanan atribut, pilih Active Directory Domain Services, tambahkan klaim berikut.

Atribut LDAP Jenis klaim keluar Nama Principal Pengguna upn Nama Belakang family_name Nama Depan given_name Nama Tampilan nama Perhatikan bahwa nama-nama ini tidak akan ditampilkan dalam menu menurun jenis klaim keluar. Anda perlu mengetikkannya secara manual (drop-down dapat diedit).

Pilih Selesai.

Pilih Terapkan, lalu pilih OK.

Pilih OK lagi untuk menyelesaikannya.

Mengonfigurasi AD FS sebagai penyedia identitas

Masuk ke portal Microsoft Azure sebagai administrator global penyewa Azure AD B2C Anda.

Jika Anda memiliki akses ke beberapa penyewa, pilih ikon Pengaturan di menu atas untuk beralih ke penyewa Azure AD B2C Anda dari menu Direktori + langganan.

Pilih Semua layanan di pojok kiri atas portal Microsoft Azure, lalu cari dan pilih AAD B2C.

Pilih Penyedia identitas, lalu pilih Penyedia OpenID Connect baru.

Masukkan nama . Misalnya, Contoso.

Untuk Url metadata, masukkan URL dari Dokumen Konfigurasi AD FS OpenID Connect. Contohnya:

https://adfs.contoso.com/adfs/.well-known/openid-configurationUntuk ID Klien, masukkan ID aplikasi yang sebelumnya Anda rekam.

Untuk Cakupan, masukkan

openid.Untuk Tipe respons, pilih id_token. Jadi, nilai Rahasia klien tidak diperlukan. Pelajari lebih lanjut tentang penggunaan ID Klien dan rahasia saat menambahkan penyedia identitas OpenID Connect generik.

(Opsional) Untuk Petunjuk domain, masukkan

contoso.com. Untuk informasi selengkapnya, lihat Menyiapkan masuk langsung menggunakan Azure Active Directory B2C.Di Pemetaan klaim IdP, pilih klaim berikut:

- ID Pengguna:

upn - Nama tampilan:

unique_name - Nama depan:

given_name - Nama belakang:

family_name

- ID Pengguna:

Pilih Simpan.

Tambahkan penyedia identitas AD FS ke alur pengguna

Pada titik ini, penyedia identitas AD FS (Contoso) telah disiapkan, tetapi belum tersedia di salah satu halaman masuk. Untuk menambahkan penyedia identitas AD FS ke alur pengguna:

- Di penyewa AAD B2C Anda, pilih Alur pengguna.

- Pilih alur pengguna yang ingin Anda tambahkan ke penyedia identitas AD FS (Contoso).

- Di bawah Penyedia identitas sosial, pilih Contoso.

- Pilih Simpan.

- Untuk menguji kebijakan Anda, pilih Jalankan alur pengguna.

- Untuk Aplikasi, pilih aplikasi web bernama testapp1 yang Anda daftarkan sebelumnya. URL Balasan harus menunjukkan

https://jwt.ms. - Klik tombol Jalankan alur pengguna.

- Darei halaman daftar atau masuk, pilih Contoso untuk masuk dengan akun Contoso.

Jika proses masuk berhasil, browser Anda dialihkan ke https://jwt.ms, yang menampilkan konten token yang dikembalikan oleh Azure AD B2C.

Mengonfigurasi AD FS sebagai penyedia identitas

Untuk memungkinkan pengguna masuk menggunakan akun AD FS, Anda perlu menentukan AD FS sebagai penyedia klaim yang dapat berkomunikasi dengan Azure AD B2C melalui titik akhir.

Buka TrustFrameworkExtensions.xml.

Temukan elemen ClaimsProviders. Jika tidak ada, tambahkan di bawah elemen akar.

Tambahkan ClaimsProvider baru sebagai berikut:

<ClaimsProvider> <Domain>contoso.com</Domain> <DisplayName>Contoso</DisplayName> <TechnicalProfiles> <TechnicalProfile Id="Contoso-OpenIdConnect"> <DisplayName>Contoso</DisplayName> <Protocol Name="OpenIdConnect" /> <Metadata> <Item Key="METADATA">https://your-adfs-domain/adfs/.well-known/openid-configuration</Item> <Item Key="response_types">id_token</Item> <Item Key="response_mode">form_post</Item> <Item Key="scope">openid</Item> <Item Key="HttpBinding">POST</Item> <Item Key="UsePolicyInRedirectUri">0</Item> <!-- Update the Client ID below to the Application ID --> <Item Key="client_id">Your AD FS application ID</Item> </Metadata> <OutputClaims> <OutputClaim ClaimTypeReferenceId="issuerUserId" PartnerClaimType="upn" /> <OutputClaim ClaimTypeReferenceId="givenName" PartnerClaimType="given_name" /> <OutputClaim ClaimTypeReferenceId="surname" PartnerClaimType="family_name" /> <OutputClaim ClaimTypeReferenceId="displayName" PartnerClaimType="unique_name" /> <OutputClaim ClaimTypeReferenceId="identityProvider" PartnerClaimType="iss" /> <OutputClaim ClaimTypeReferenceId="authenticationSource" DefaultValue="socialIdpAuthentication" AlwaysUseDefaultValue="true" /> </OutputClaims> <OutputClaimsTransformations> <OutputClaimsTransformation ReferenceId="CreateRandomUPNUserName" /> <OutputClaimsTransformation ReferenceId="CreateUserPrincipalName" /> <OutputClaimsTransformation ReferenceId="CreateAlternativeSecurityId" /> </OutputClaimsTransformations> <UseTechnicalProfileForSessionManagement ReferenceId="SM-SocialLogin" /> </TechnicalProfile> </TechnicalProfiles> </ClaimsProvider>Untuk Url Metadata, masukkan URL dari Dokumen Konfigurasi AD FS OpenID Connect. Contohnya:

https://adfs.contoso.com/adfs/.well-known/openid-configurationAtur client_id ke id aplikasi dari pendaftaran aplikasi.

Simpan file.

Menambahkan perjalanan pengguna

Pada tahap ini, penyedia identitas telah disiapkan, tetapi belum tersedia di halaman masuk mana pun. Jika Anda tidak memiliki perjalanan pengguna kustom Anda sendiri, buat duplikat perjalanan pengguna template yang sudah ada, jika tidak lanjutkan ke langkah berikutnya.

- Buka file TrustFrameworkBase.xml dari paket pemula.

- Temukan dan salin seluruh konten elemen UserJourney yang menyertakan

Id="SignUpOrSignIn". - Buka TrustFrameworkExtensions.xml dan temukan elemen UserJourneys. Jika elemen tersebut tidak ada, tambahkan.

- Tempelkan seluruh konten elemen UserJourney yang Anda salin sebagai anak dari elemen UserJourneys.

- Ganti nama Id perjalanan pengguna. Contohnya,

Id="CustomSignUpSignIn".

Tambahkan penyedia identitas ke perjalanan pengguna

Sekarang setelah Anda memiliki perjalanan pengguna, tambahkan penyedia identitas baru ke perjalanan pengguna. Anda terlebih dahulu menambahkan tombol masuk, lalu tautkan tombol tersebut ke tindakan. Tindakan ini adalah profil teknis yang Anda buat sebelumnya.

Dalam perjalanan pengguna, temukan elemen langkah orkestrasi yang mencakup

Type="CombinedSignInAndSignUp"atauType="ClaimsProviderSelection". Ini biasanya langkah orkestrasi pertama. Elemen ClaimsProviderSelections berisi daftar penyedia identitas yang dapat digunakan pengguna untuk masuk. Urutan elemen mengontrol urutan tombol masuk yang disajikan kepada pengguna. Tambahkan elemen XML ClaimsProviderSelection. Tetapkan nilai TargetClaimsExchangeId ke nama yang bersahabat.Pada langkah orkestrasi berikutnya, tambahkan elemen ClaimsExchange. Set Id ke nilai pertukaran klaim target Id. Perbarui nilai TechnicalProfileReferenceId ke Id profil teknis yang Anda buat sebelumnya.

XML berikut menunjukkan dua langkah orkestrasi pertama dari perjalanan pengguna dengan penyedia identitas:

<OrchestrationStep Order="1" Type="CombinedSignInAndSignUp" ContentDefinitionReferenceId="api.signuporsignin">

<ClaimsProviderSelections>

...

<ClaimsProviderSelection TargetClaimsExchangeId="ContosoExchange" />

</ClaimsProviderSelections>

...

</OrchestrationStep>

<OrchestrationStep Order="2" Type="ClaimsExchange">

...

<ClaimsExchanges>

<ClaimsExchange Id="ContosoExchange" TechnicalProfileReferenceId="Contoso-OpenIdConnect" />

</ClaimsExchanges>

</OrchestrationStep>

Mengonfigurasi kebijakan pihak yang diandalkan

Kebijakan pihak yang diandalkan, misalnya SignUpSignIn.xml, menentukan perjalanan yang akan dijalankan Azure AD B2C. Temukan elemen DefaultUserJourney dalam pihak yang diandalkan. Perbarui ReferenceId agar sesuai dengan ID perjalanan, tempat Anda menambahkan IdP.

Dalam contoh berikut, untuk perjalanan CustomSignUpSignIn, ReferenceId diatur ke CustomSignUpSignIn:

<RelyingParty>

<DefaultUserJourney ReferenceId="CustomSignUpSignIn" />

...

</RelyingParty>

Mengunggah kebijakan kustom

- Masuk ke portal Azure.

- Pilih ikon Direktori + Langganan di toolbar portal, lalu pilih direktori yang berisi penyewa Azure AD B2C Anda.

- Di portal Microsoft Azure, cari dan pilih AAD B2C.

- Di bagian Kebijakan, pilih IEF.

- Pilih Unggah Kebijakan Kustom, lalu unggah dua file kebijakan yang Anda ubah, dalam urutan berikut: kebijakan ekstensi, misalnya

TrustFrameworkExtensions.xml, lalu kebijakan pihak yang diandalkan, sepertiSignUpSignIn.xml.

Menguji kebijakan kustom Anda

- Pilih kebijakan pihak yang mengandalkan Anda, misalnya

B2C_1A_signup_signin. - Untuk Aplikasi, pilih aplikasi web yang Anda daftarkan sebelumnya. URL Balasan harus menunjukkan

https://jwt.ms. - Pilih tombol Jalankan sekarang.

- Dari halaman pendaftaran atau masuk, pilih Contoso untuk masuk dengan akun Contoso.

Jika proses masuk berhasil, browser Anda dialihkan ke https://jwt.ms, yang menampilkan konten token yang dikembalikan oleh Azure AD B2C.

Langkah berikutnya

Pelajari cara meneruskan token AD FS ke aplikasi Anda.