Menerapkan kebijakan lokasi secara ketat menggunakan evaluasi akses berkelanjutan (pratinjau)

Menerapkan kebijakan lokasi secara ketat adalah mode penegakan baru untuk evaluasi akses berkelanjutan (CAE), yang digunakan dalam kebijakan Akses Bersyar. Mode baru ini memberikan perlindungan untuk sumber daya, segera menghentikan akses jika alamat IP yang terdeteksi oleh penyedia sumber daya tidak diizinkan oleh kebijakan Akses Bersyar. Opsi ini adalah modalitas keamanan tertinggi dari penegakan lokasi CAE, dan mengharuskan administrator memahami perutean permintaan autentikasi dan akses di lingkungan jaringan mereka. Lihat Pengantar evaluasi akses berkelanjutan untuk tinjauan tentang bagaimana klien dan penyedia sumber daya berkemampuan CAE, seperti klien email Outlook dan Exchange Online mengevaluasi perubahan lokasi.

| Mode penegakan lokasi | Topologi jaringan yang direkomendasikan | Jika alamat IP yang terdeteksi oleh Sumber Daya tidak ada dalam daftar yang diizinkan | Keuntungan | Konfigurasi |

|---|---|---|---|---|

| Standar (Default) | Cocok untuk semua topologi | Token berumur pendek dikeluarkan hanya jika MICROSOFT Entra ID mendeteksi alamat IP yang diizinkan. Jika tidak, akses diblokir | Kembali ke mode deteksi lokasi pra-CAE dalam penyebaran jaringan terowongan terpisah di mana penegakan CAE akan memengaruhi produktivitas. CAE masih memberlakukan peristiwa dan kebijakan lain. | Tidak Ada (Pengaturan Default) |

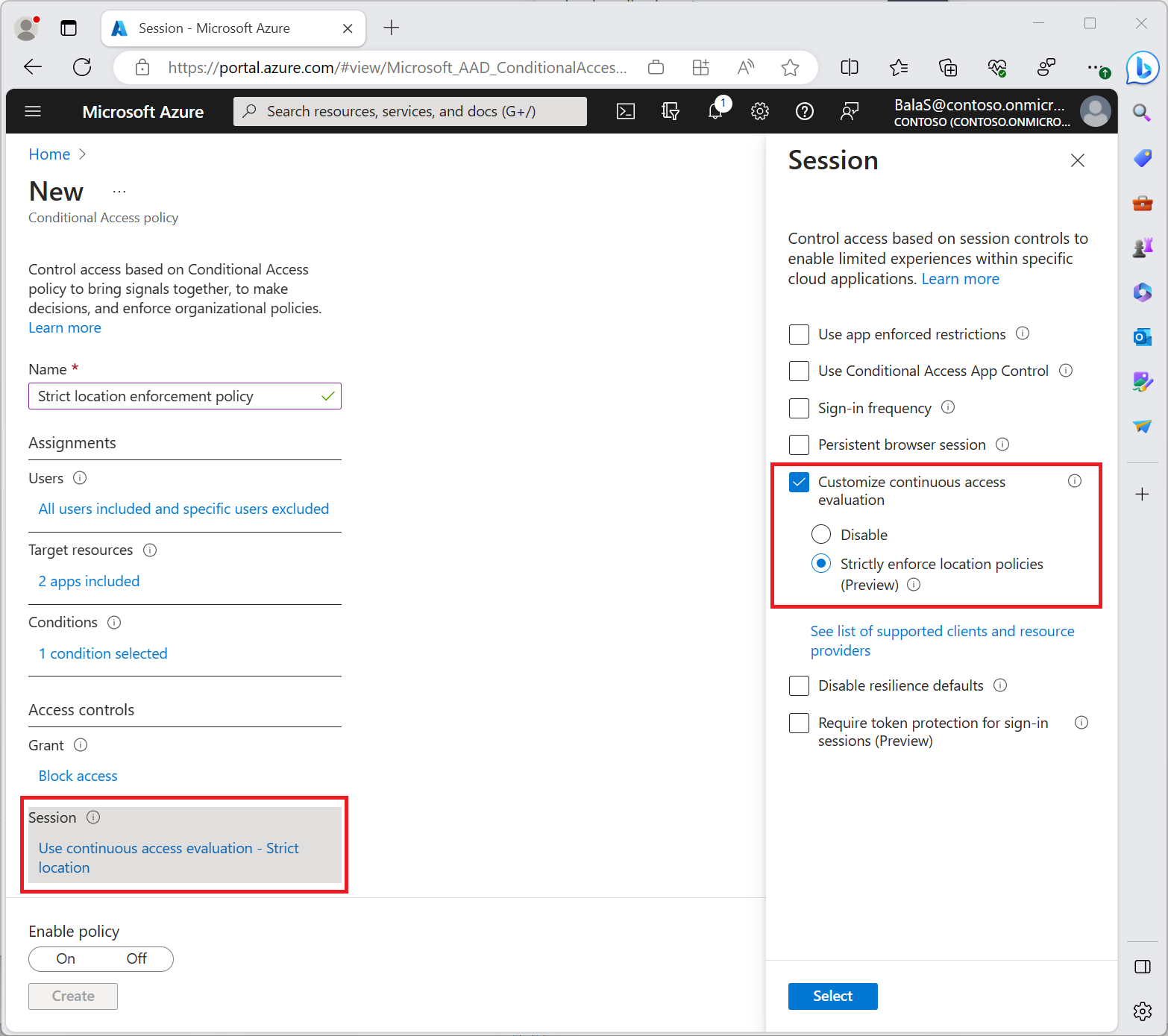

| Kebijakan lokasi yang diberlakukan secara ketat | Alamat IP keluar didedikasikan dan dapat dijumlahkan untuk ID Microsoft Entra dan semua lalu lintas penyedia sumber daya | Akses diblokir | Paling aman, tetapi memerlukan jalur jaringan yang dipahami dengan baik | 1. Uji asumsi alamat IP dengan populasi kecil 2. Aktifkan "Terapkan secara ketat" di bawah Kontrol sesi |

Mengonfigurasi kebijakan lokasi yang diberlakukan secara ketat

Langkah 1 - Mengonfigurasi kebijakan berbasis lokasi Akses Bersyar untuk pengguna target Anda

Sebelum administrator membuat kebijakan Akses Bersyarat yang memerlukan penegakan lokasi yang ketat, mereka harus nyaman menggunakan kebijakan seperti yang dijelaskan dalam kebijakan berbasis lokasi Akses Bersyarat. Kebijakan seperti ini harus diuji dengan subset pengguna sebelum melanjutkan ke langkah berikutnya. Administrator dapat menghindari perbedaan antara alamat IP yang diizinkan dan aktual yang dilihat oleh ID Microsoft Entra selama autentikasi, dengan menguji sebelum mengaktifkan penegakan yang ketat.

Langkah 2 - Menguji kebijakan pada subset kecil pengguna

Setelah mengaktifkan kebijakan yang memerlukan penegakan lokasi yang ketat pada subset pengguna pengujian, validasi pengalaman pengujian Anda menggunakan alamat IP filter (dilihat oleh sumber daya) di log masuk Microsoft Entra. Validasi ini memungkinkan administrator untuk menemukan skenario di mana penegakan lokasi yang ketat dapat memblokir pengguna dengan IP yang tidak diizinkan yang dilihat oleh penyedia sumber daya dengan dukungan CAE.

Sebelum administrator mengaktifkan kebijakan Akses Bersyarat yang memerlukan penegakan lokasi yang ketat, mereka harus:

- Pastikan semua lalu lintas autentikasi menuju ID Microsoft Entra dan akses lalu lintas ke penyedia sumber berasal dari IP keluar khusus yang diketahui.

- Seperti Exchange Online, Teams, SharePoint Online, dan Microsoft Graph

- Pastikan bahwa semua alamat IP tempat pengguna mereka dapat mengakses ID Microsoft Entra dan penyedia sumber daya disertakan dalam lokasi bernama berbasis IP mereka.

- Pastikan mereka tidak mengirim lalu lintas ke aplikasi non-Microsoft 365 melalui Akses Aman Global.

- Pemulihan IP sumber tidak didukung untuk aplikasi non-Microsoft 365 ini. Mengaktifkan penegakan lokasi yang ketat dengan Akses Aman Global memblokir akses meskipun pengguna berada di lokasi IP tepercaya.

- Tinjau kebijakan Akses Bersyarat mereka untuk memastikan bahwa mereka tidak memiliki kebijakan apa pun yang tidak mendukung CAE. Untuk informasi selengkapnya, lihat Kebijakan CA yang didukung CAE.

Jika administrator tidak melakukan validasi ini, pengguna mereka mungkin terpengaruh secara negatif. Jika lalu lintas ke ID Microsoft Entra atau sumber daya yang didukung CAE melalui IP keluar bersama atau tidak terdefinisi, jangan aktifkan penegakan lokasi yang ketat dalam kebijakan Akses Bersyarah Anda.

Langkah 3 - Gunakan Buku Kerja CAE untuk Mengidentifikasi alamat IP yang harus ditambahkan ke lokasi bernama Anda

Jika Anda belum melakukannya, buat Buku Kerja Azure baru menggunakan templat publik "Wawasan Evaluasi Akses Berkelanjutan" untuk mengidentifikasi ketidakcocokan IP antara alamat IP yang dilihat oleh ID Microsoft Entra dan alamat IP (dilihat oleh sumber daya). Dalam hal ini, Anda mungkin memiliki konfigurasi jaringan terowongan terpisah. Untuk memastikan pengguna Anda tidak dikunci secara tidak sengaja saat penegakan lokasi yang ketat diaktifkan, administrator harus:

Selidiki dan identifikasi alamat IP apa pun yang diidentifikasi dalam Buku Kerja CAE.

Tambahkan alamat IP publik yang terkait dengan titik keluar organisasi yang diketahui ke lokasi bernama yang ditentukan.

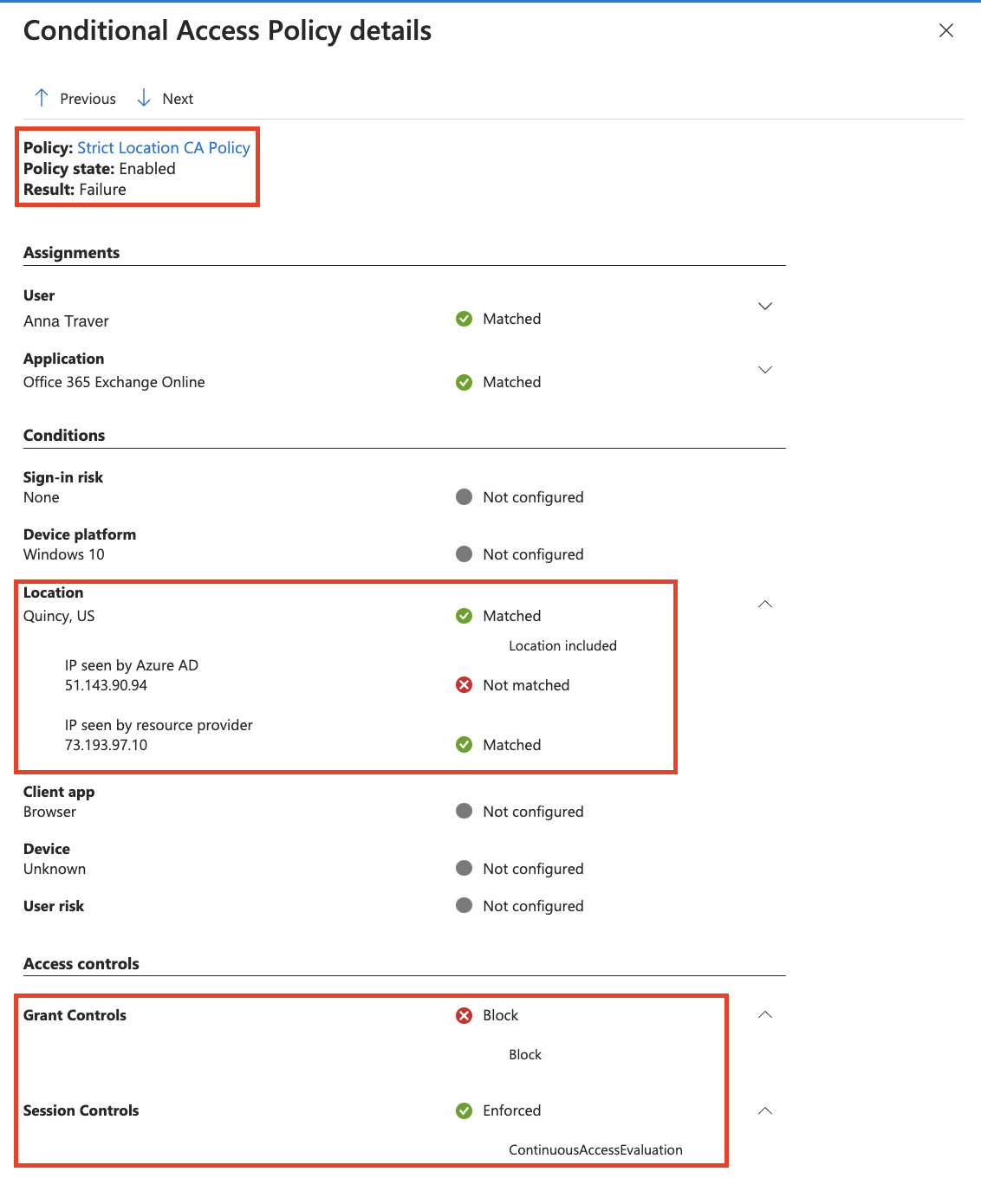

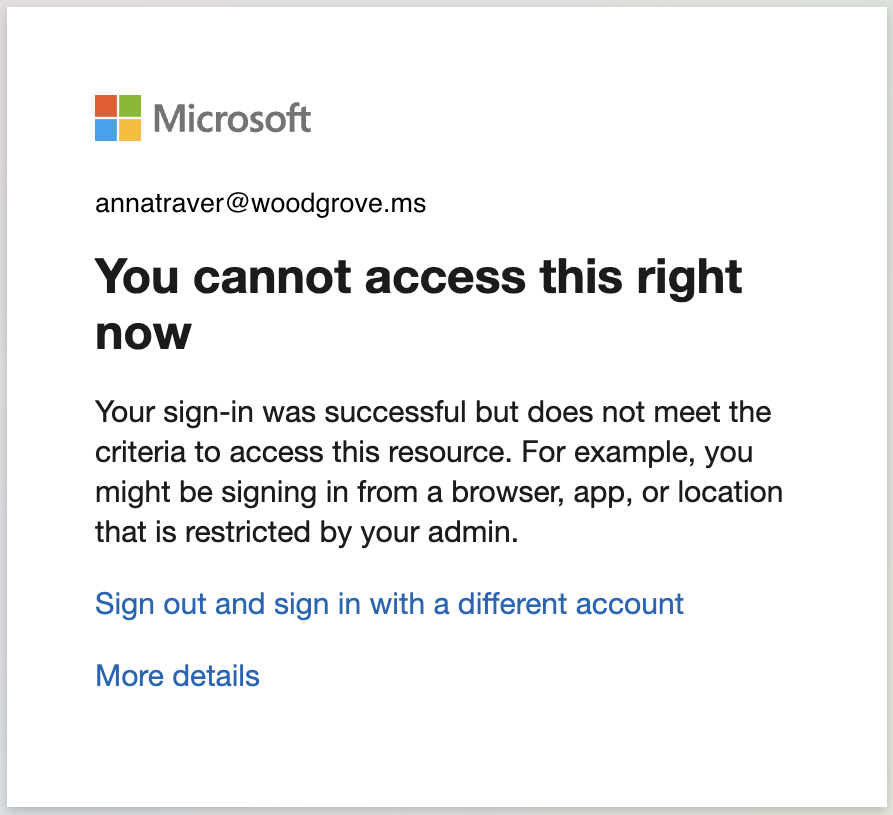

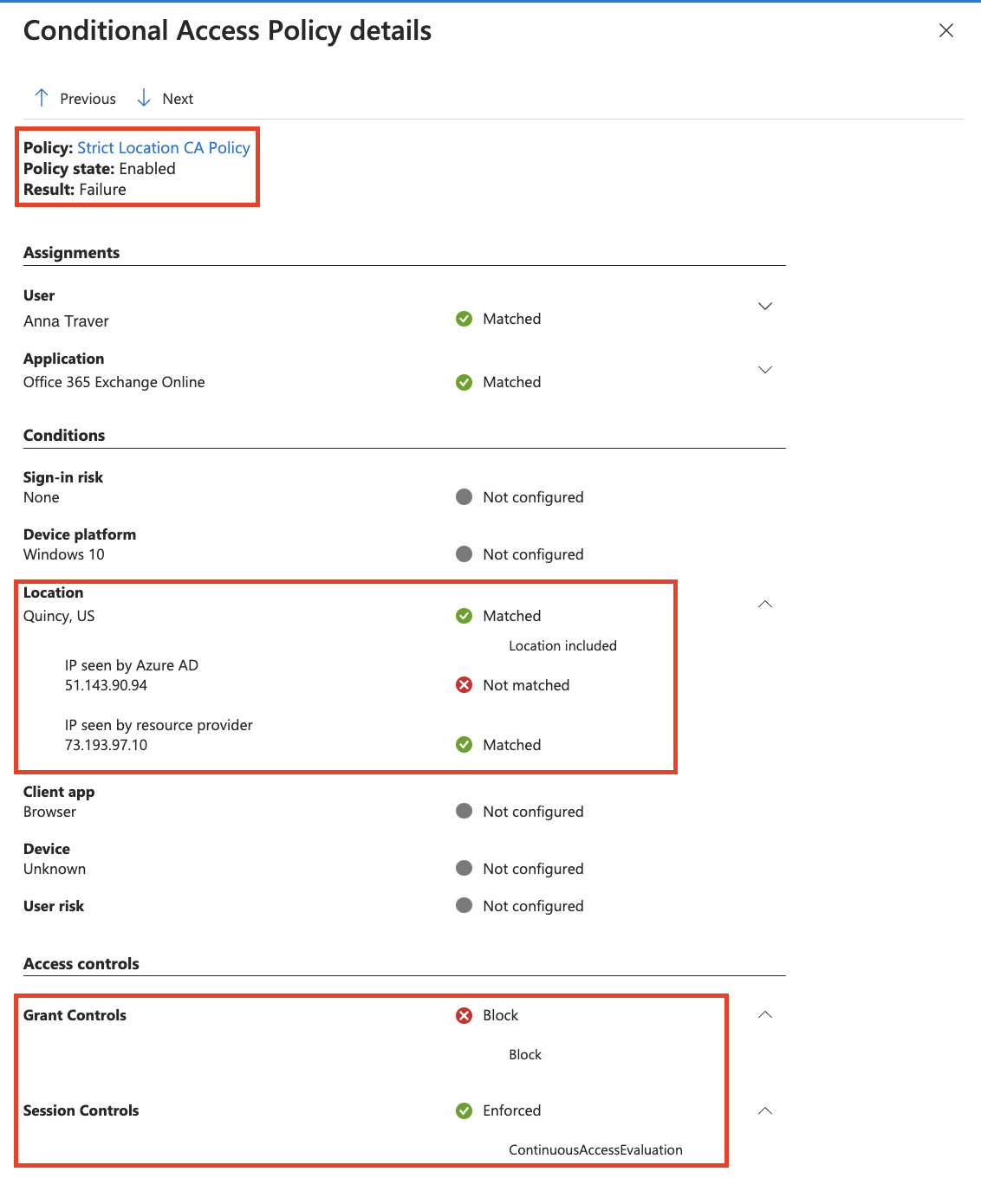

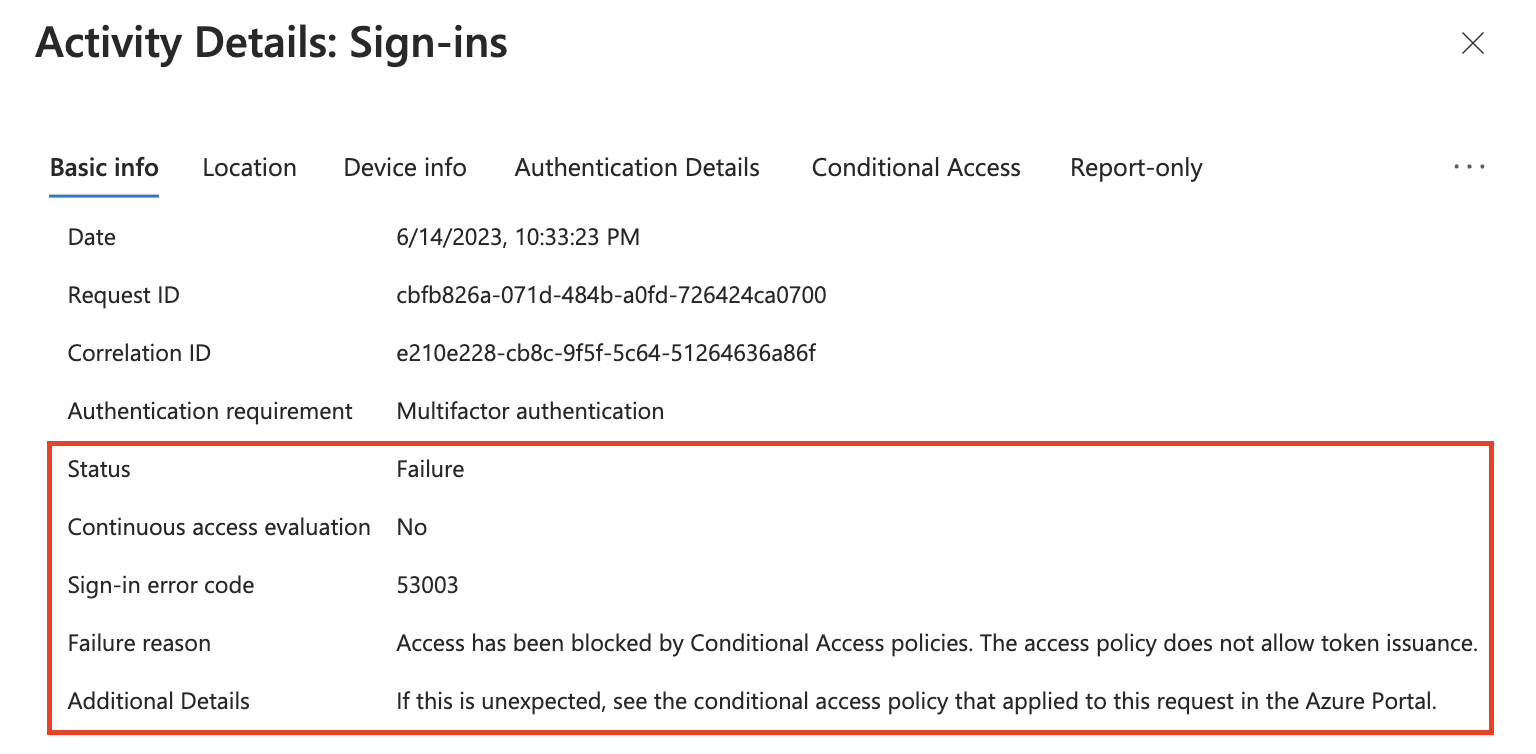

Cuplikan layar berikut menunjukkan contoh akses klien ke sumber daya yang diblokir. Blok ini disebabkan oleh kebijakan yang mengharuskan penegakan lokasi ketat CAE dipicu mencabut sesi klien.

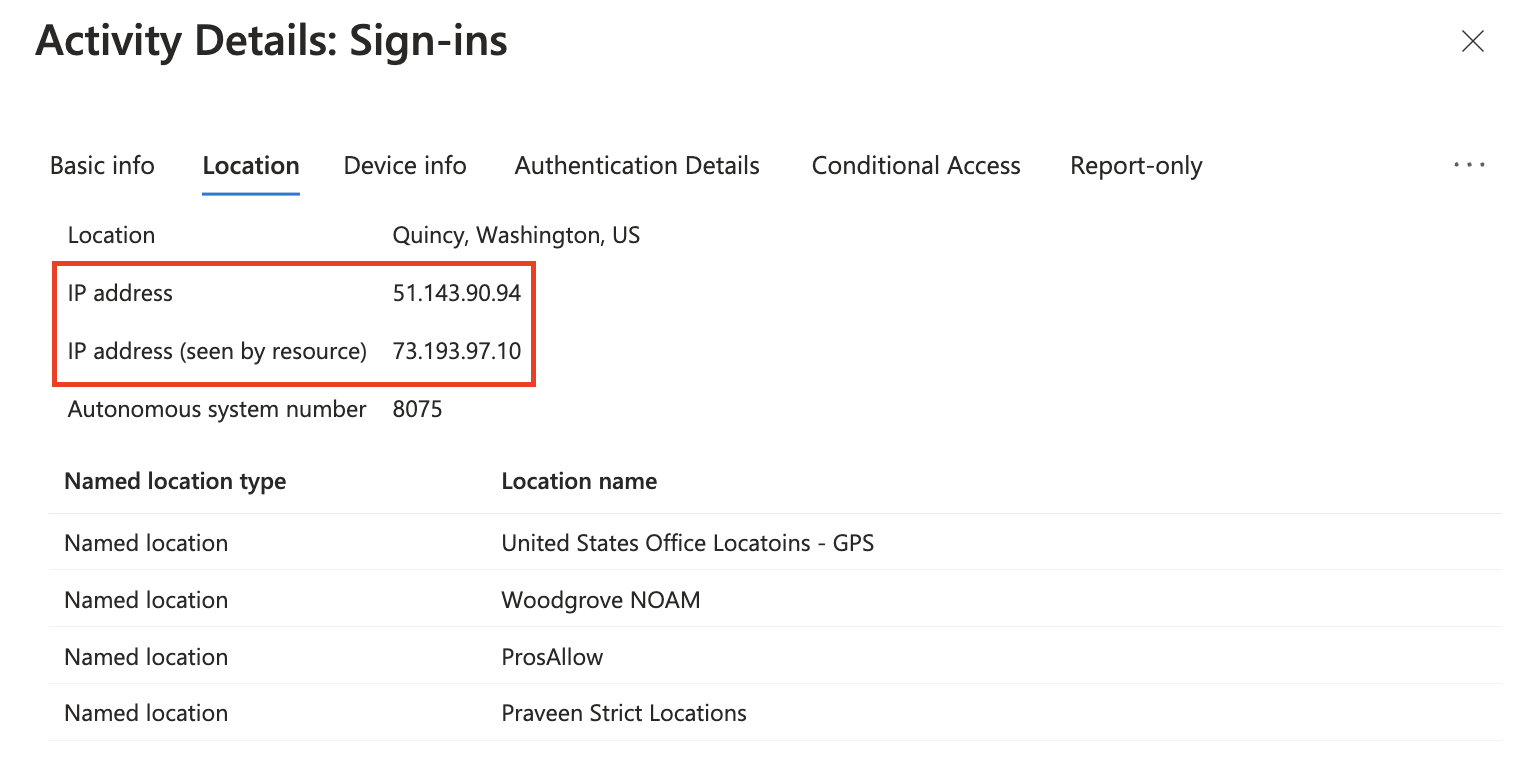

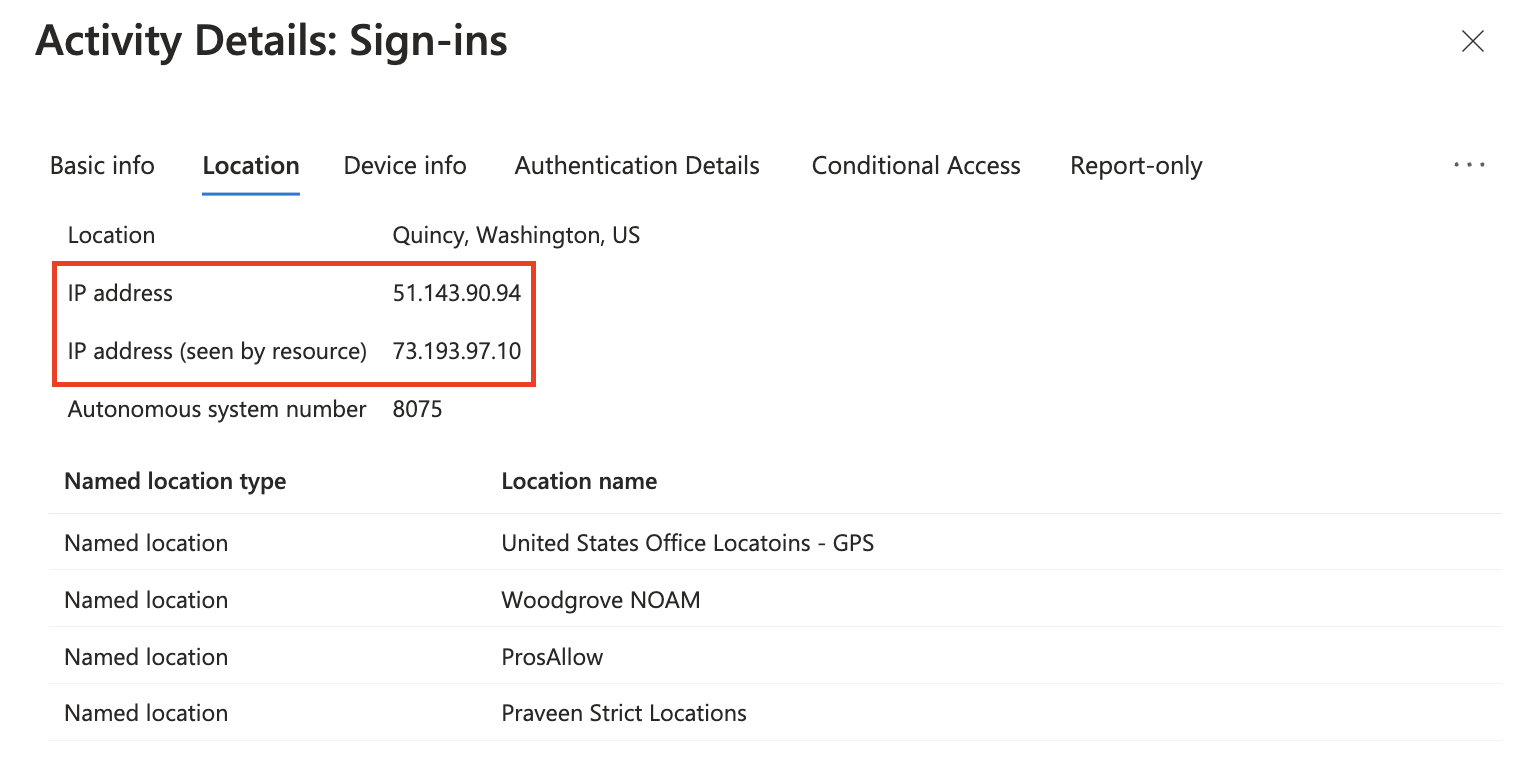

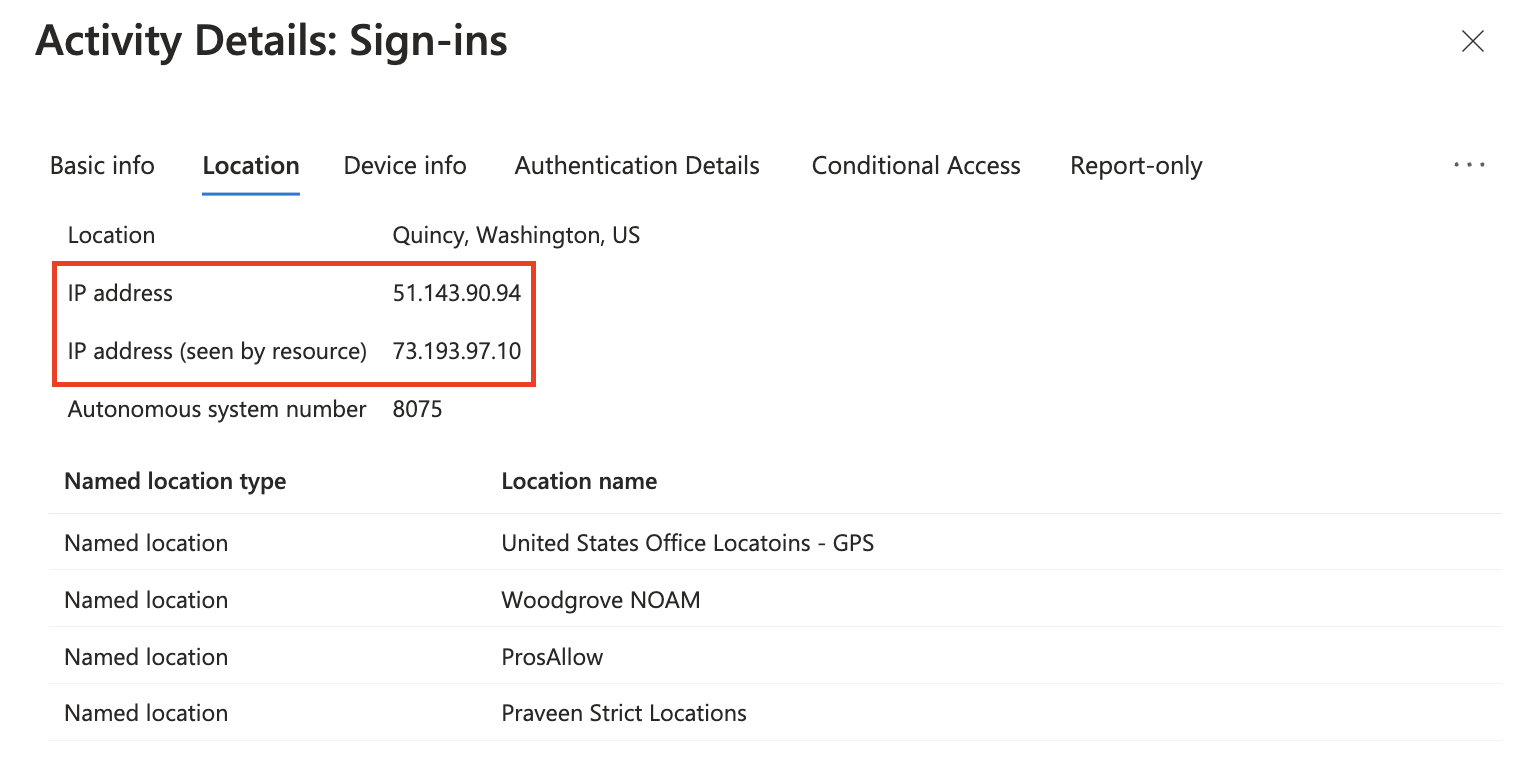

Perilaku ini dapat diverifikasi dalam log masuk. Cari alamat IP (dilihat oleh sumber daya) dan selidiki penambahan IP ini ke lokasi bernama jika mengalami blok tak terduga dari Akses Bersyariah pada pengguna.

Melihat tab detail Kebijakan Akses Bersyarat menyediakan detail selengkapnya tentang peristiwa masuk yang diblokir.

Langkah 4 - Lanjutkan penyebaran

Ulangi langkah 2 dan 3 dengan memperluas grup pengguna hingga Menerapkan Kebijakan Lokasi secara ketat diterapkan di seluruh basis pengguna target Anda. Luncurkan dengan hati-hati untuk menghindari dampak pengalaman pengguna.

Pemecahan masalah dengan log Masuk

Administrator dapat menyelidiki log Masuk untuk menemukan kasus dengan alamat IP (dilihat oleh sumber daya).

- Masuk ke pusat admin Microsoft Entra sebagai setidaknya Pembaca Laporan.

- Telusuri ke Pemantauan Identitas>& log Masuk kesehatan.>

- Temukan peristiwa untuk ditinjau dengan menambahkan filter dan kolom untuk memfilter informasi yang tidak perlu.

Tambahkan kolom alamat IP (dilihat oleh sumber daya) dan filter item kosong apa pun untuk mempersempit cakupan. Alamat IP (dilihat oleh sumber daya) kosong ketika IP yang dilihat oleh ID Microsoft Entra cocok dengan alamat IP yang dilihat oleh sumber daya.

Alamat IP (dilihat oleh sumber daya) berisi filter tidak kosong dalam contoh berikut:

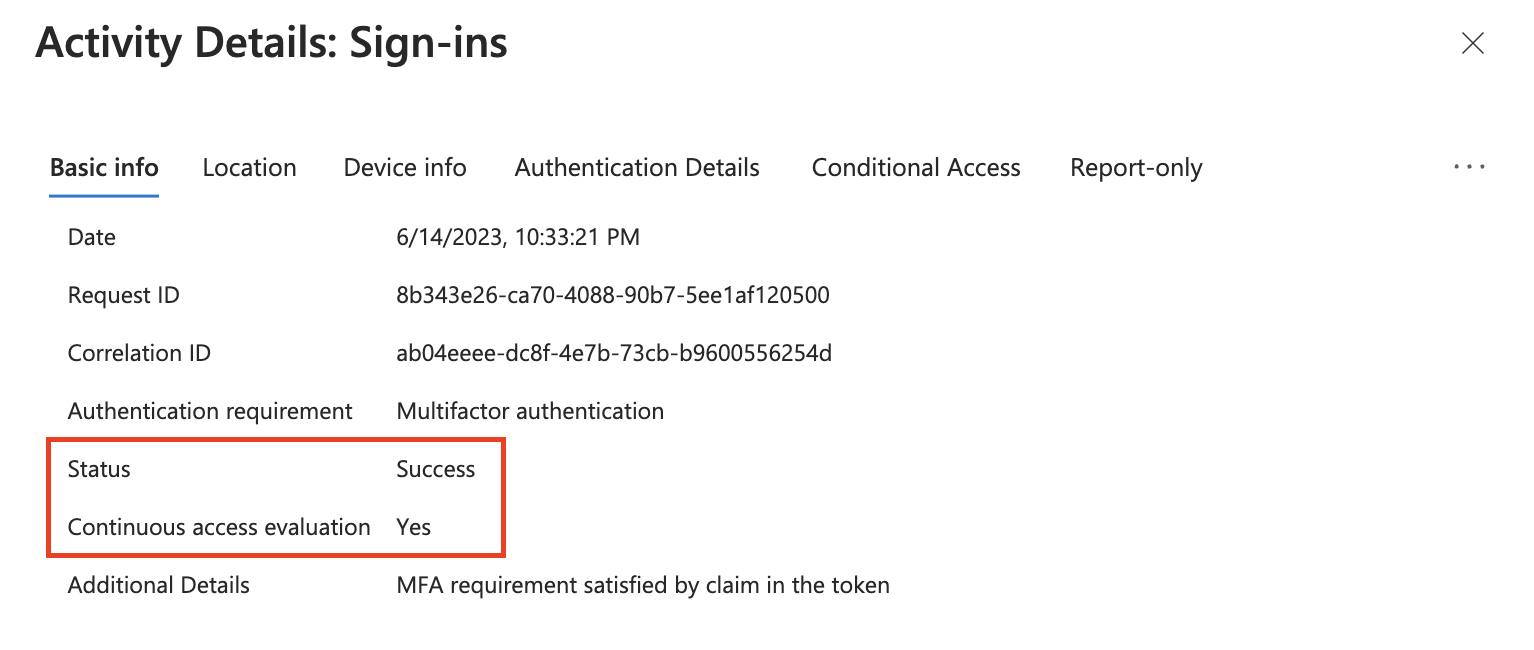

Autentikasi awal

Autentikasi berhasil menggunakan token CAE.

Alamat IP (dilihat oleh sumber daya) berbeda dari alamat IP yang dilihat oleh ID Microsoft Entra. Meskipun alamat IP yang dilihat oleh sumber daya diketahui, tidak ada penegakan sampai sumber daya mengalihkan pengguna untuk evaluasi ulang alamat IP yang dilihat oleh sumber daya.

Autentikasi Microsoft Entra berhasil karena penerapan lokasi yang ketat tidak diterapkan di tingkat sumber daya.

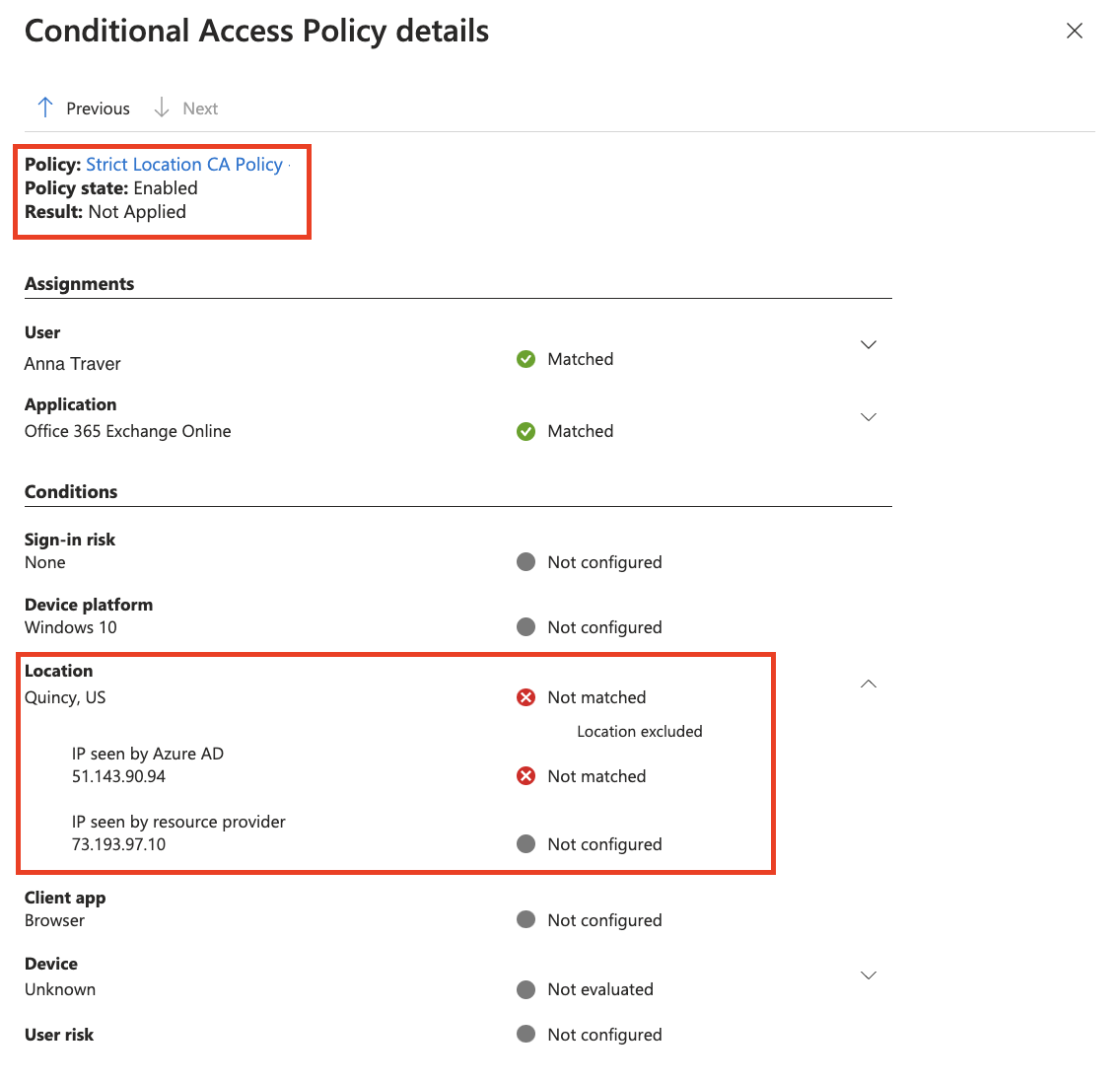

Pengalihan sumber daya untuk evaluasi ulang

Autentikasi gagal dan token CAE tidak dikeluarkan.

Alamat IP (dilihat oleh sumber daya) berbeda dari IP yang dilihat oleh ID Microsoft Entra.

Autentikasi tidak berhasil karena alamat IP (dilihat oleh sumber daya) bukan lokasi bernama yang diketahui di Akses Bersyarah.