Mengonfigurasi jaringan virtual layanan Azure AI

Layanan Azure AI menyediakan model keamanan berlapis. Model ini memungkinkan Anda mengamankan akun layanan Azure AI Anda ke subset jaringan tertentu. Ketika aturan jaringan dikonfigurasi, hanya aplikasi yang meminta data melalui set jaringan yang ditentukan yang dapat mengakses akun. Anda dapat membatasi akses ke sumber daya Anda dengan pemfilteran permintaan, yang memungkinkan permintaan yang hanya berasal dari alamat IP, rentang IP, atau dari daftar subnet di Azure Virtual Networks.

Aplikasi yang mengakses sumber daya layanan Azure AI saat aturan jaringan berlaku memerlukan otorisasi. Otorisasi didukung dengan kredensial ID Microsoft Entra atau dengan kunci API yang valid.

Penting

Mengaktifkan aturan firewall untuk akun layanan Azure AI Anda memblokir permintaan masuk untuk data secara default. Untuk mengizinkan permintaan melalui, salah satu kondisi berikut perlu dipenuhi:

- Permintaan berasal dari layanan yang beroperasi dalam Azure Virtual Network pada daftar subnet yang diizinkan dari akun layanan Azure AI target. Permintaan titik akhir yang berasal dari jaringan virtual perlu ditetapkan sebagai subdomain kustom akun layanan Azure AI Anda.

- Permintaan berasal dari daftar alamat IP yang diizinkan.

Permintaan yang diblokir termasuk yang berasal dari layanan Azure lainnya, dari portal Azure, dan dari layanan pengelogan dan metrik.

Catatan

Sebaiknya Anda menggunakan modul Azure Az PowerShell untuk berinteraksi dengan Azure. Untuk memulai, lihat Menginstal Azure PowerShell. Untuk mempelajari cara bermigrasi ke modul Az PowerShell, lihat Memigrasikan Azure PowerShell dari AzureRM ke Az.

Skenario

Untuk mengamankan sumber daya layanan Azure AI, Anda harus terlebih dahulu mengonfigurasi aturan untuk menolak akses ke lalu lintas dari semua jaringan, termasuk lalu lintas internet, secara default. Kemudian, konfigurasikan aturan yang memberikan akses ke lalu lintas dari jaringan virtual tertentu. Konfigurasi ini memungkinkan Anda untuk membangun batas jaringan yang aman untuk aplikasi Anda. Anda juga dapat mengonfigurasi aturan untuk memberikan akses ke lalu lintas dari rentang alamat IP internet publik tertentu dan mengaktifkan koneksi dari internet tertentu atau klien lokal.

Aturan jaringan diberlakukan pada semua protokol jaringan ke layanan Azure AI, termasuk REST dan WebSocket. Untuk mengakses data dengan menggunakan alat seperti konsol pengujian Azure, aturan jaringan eksplisit harus dikonfigurasi. Anda dapat menerapkan aturan jaringan ke sumber daya layanan Azure AI yang sudah ada, atau saat Membuat sumber daya layanan Azure AI baru. Setelah aturan jaringan diterapkan, aturan tersebut diberlakukan untuk semua permintaan.

Penawaran layanan dan wilayah yang didukung

Jaringan virtual didukung di wilayah tempat layanan Azure AI tersedia. Layanan Azure AI mendukung tag layanan untuk konfigurasi aturan jaringan. Layanan yang tercantum di sini disertakan CognitiveServicesManagement dalam tag layanan.

- Detektor Anomali

- Azure OpenAI

- Moderator Konten

- Visual Kustom

- Wajah

- Memahami Bahasa (LUIS)

- Personalizer

- Layanan Ucapan

- Bahasa

- QnA Maker

- Penerjemah

Catatan

Jika Anda menggunakan Layanan Azure OpenAI, LUIS, Layanan Ucapan, atau Bahasa, CognitiveServicesManagement tag hanya memungkinkan Anda menggunakan layanan dengan menggunakan SDK atau REST API. Untuk mengakses dan menggunakan Azure OpenAI Studio, portal LUIS, Speech Studio, atau Language Studio dari jaringan virtual, Anda perlu menggunakan tag berikut:

AzureActiveDirectoryAzureFrontDoor.FrontendAzureResourceManagerCognitiveServicesManagementCognitiveServicesFrontEndStorage(Hanya Speech Studio)

Untuk informasi tentang mengonfigurasi Azure AI Studio, lihat dokumentasi Azure AI Studio.

Mengubah aturan akses jaringan default

Secara default, sumber daya layanan Azure AI menerima koneksi dari klien di jaringan apa pun. Untuk membatasi akses ke jaringan yang dipilih, Anda harus terlebih dahulu mengubah tindakan default.

Peringatan

Membuat perubahan pada aturan jaringan dapat memengaruhi kemampuan aplikasi Anda untuk terhubung ke layanan Azure AI. Mengatur aturan jaringan default untuk menolak memblokir semua akses ke data, kecuali aturan jaringan tertentu yang memberikan akses juga diterapkan.

Sebelum Anda mengubah aturan default untuk menolak akses, pastikan untuk memberikan akses ke jaringan yang diizinkan dengan menggunakan aturan jaringan. Jika Anda mengizinkan daftar untuk alamat IP untuk jaringan lokal Anda, pastikan untuk menambahkan semua kemungkinan alamat IP publik keluar dari jaringan lokal Anda.

Mengelola aturan akses jaringan default

Anda dapat mengelola aturan akses jaringan default untuk sumber daya layanan Azure AI melalui portal Azure, PowerShell, atau Azure CLI.

Buka sumber daya layanan Azure AI yang ingin Anda amankan.

Pilih Manajemen Sumber Daya untuk memperluasnya, lalu pilih Jaringan.

Untuk menolak akses secara default, di bawah Firewall dan jaringan virtual, pilih Jaringan Yang Dipilih dan Titik Akhir Privat.

Dengan pengaturan ini saja, tidak disertai dengan jaringan virtual atau rentang alamat yang dikonfigurasi, semua akses ditolak secara efektif. Ketika semua akses ditolak, permintaan yang mencoba menggunakan sumber daya layanan Azure AI tidak diizinkan. portal Azure, Azure PowerShell, atau Azure CLI masih dapat digunakan untuk mengonfigurasi sumber daya layanan Azure AI.

Untuk mengizinkan lalu lintas dari semua jaringan, pilih Semua jaringan.

Pilih Simpan untuk menerapkan perubahan Anda.

Memberikan akses dari jaringan virtual

Anda dapat mengonfigurasi sumber daya layanan Azure AI untuk mengizinkan akses dari subnet tertentu saja. Subnet yang diizinkan mungkin milik jaringan virtual dalam langganan yang sama atau dalam langganan yang berbeda. Langganan lain dapat menjadi milik penyewa Microsoft Entra yang berbeda. Ketika subnet milik langganan yang berbeda, penyedia sumber daya Microsoft.CognitiveServices juga perlu didaftarkan untuk langganan tersebut.

Aktifkan titik akhir layanan untuk layanan Azure AI dalam jaringan virtual. Titik akhir layanan merutekan lalu lintas dari jaringan virtual melalui jalur optimal ke layanan Azure AI. Untuk informasi selengkapnya, lihat Titik akhir layanan Virtual Network.

Identitas subnet dan jaringan virtual juga ditransmisikan dengan setiap permintaan. Administrator kemudian dapat mengonfigurasi aturan jaringan untuk sumber daya layanan Azure AI untuk mengizinkan permintaan dari subnet tertentu dalam jaringan virtual. Klien yang diberikan akses oleh aturan jaringan ini harus terus memenuhi persyaratan otorisasi sumber daya layanan Azure AI untuk mengakses data.

Setiap sumber daya layanan Azure AI mendukung hingga 100 aturan jaringan virtual, yang dapat dikombinasikan dengan aturan jaringan IP. Untuk informasi selengkapnya, lihat Memberikan akses dari rentang IP internet nanti di artikel ini.

Mengatur izin yang diperlukan

Untuk menerapkan aturan jaringan virtual ke sumber daya layanan Azure AI, Anda memerlukan izin yang sesuai untuk ditambahkan subnet. Izin yang diperlukan adalah peran Kontributor default atau peran Kontributor Cognitive Services. Izin yang diperlukan juga dapat ditambahkan ke definisi peran kustom.

Sumber daya layanan Azure AI dan jaringan virtual yang diberikan akses mungkin berada di langganan yang berbeda, termasuk langganan yang merupakan bagian dari penyewa Microsoft Entra yang berbeda.

Catatan

Konfigurasi aturan yang memberikan akses ke subnet di jaringan virtual yang merupakan bagian dari penyewa Microsoft Entra yang berbeda saat ini hanya didukung melalui PowerShell, Azure CLI, dan REST API. Anda dapat melihat aturan ini di portal Azure, tetapi Anda tidak dapat mengonfigurasinya.

Mengonfigurasi aturan jaringan virtual

Anda dapat mengelola aturan jaringan virtual untuk sumber daya layanan Azure AI melalui portal Azure, PowerShell, atau Azure CLI.

Untuk memberikan akses ke jaringan virtual dengan aturan jaringan yang ada:

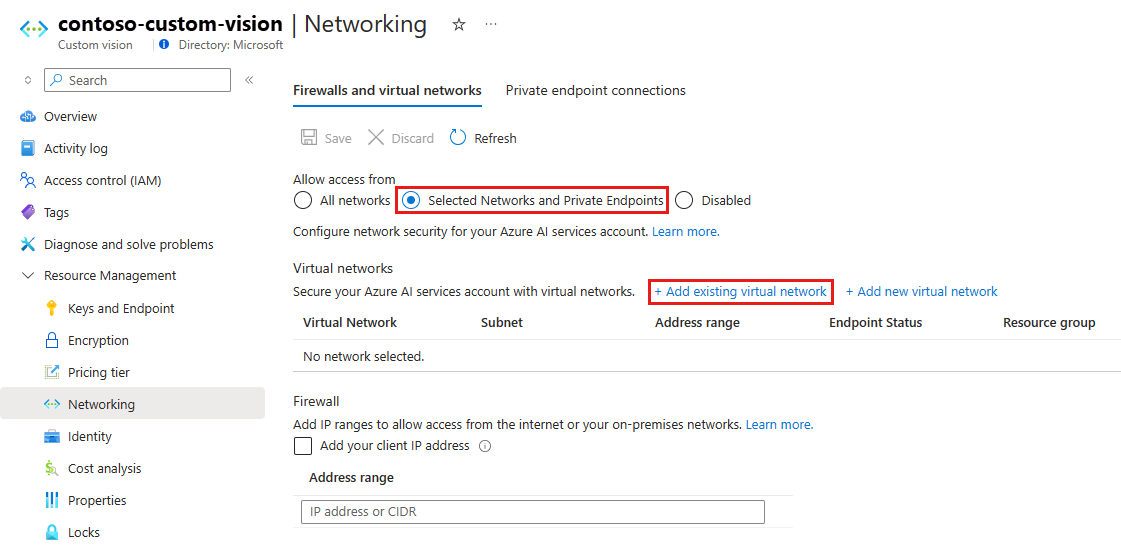

Buka sumber daya layanan Azure AI yang ingin Anda amankan.

Pilih Manajemen Sumber Daya untuk memperluasnya, lalu pilih Jaringan.

Konfirmasikan bahwa Anda memilih Jaringan Yang Dipilih dan Titik Akhir Privat.

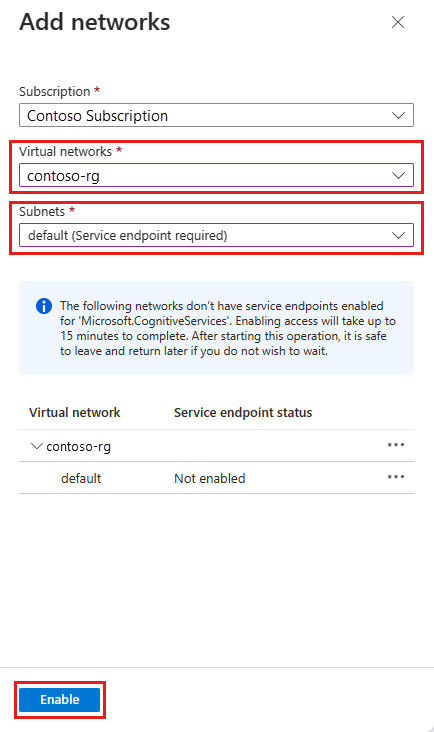

Di bawah Izinkan akses dari, pilih Tambahkan jaringan virtual yang ada.

Pilih opsi Jaringan virtual dan Subnet, lalu pilih Aktifkan.

Catatan

Jika titik akhir layanan untuk layanan Azure AI sebelumnya tidak dikonfigurasi untuk jaringan virtual dan subnet yang dipilih, Anda dapat mengonfigurasinya sebagai bagian dari operasi ini.

Saat ini, hanya jaringan virtual milik penyewa Microsoft Entra yang sama yang tersedia untuk pemilihan selama pembuatan aturan. Untuk memberikan akses ke subnet di jaringan virtual milik penyewa lain, gunakan PowerShell, Azure CLI, atau REST API.

Pilih Simpan untuk menerapkan perubahan Anda.

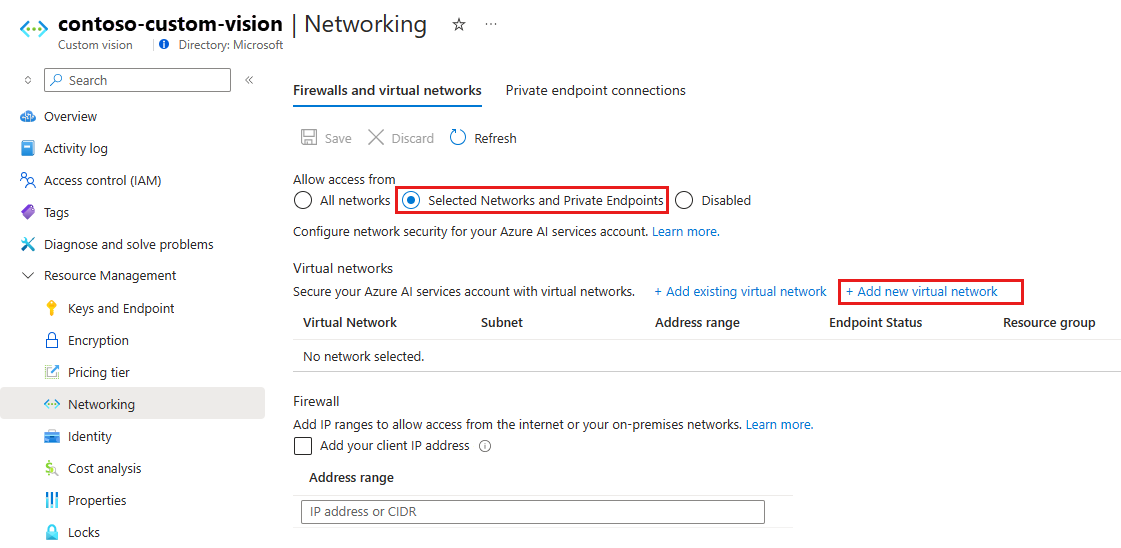

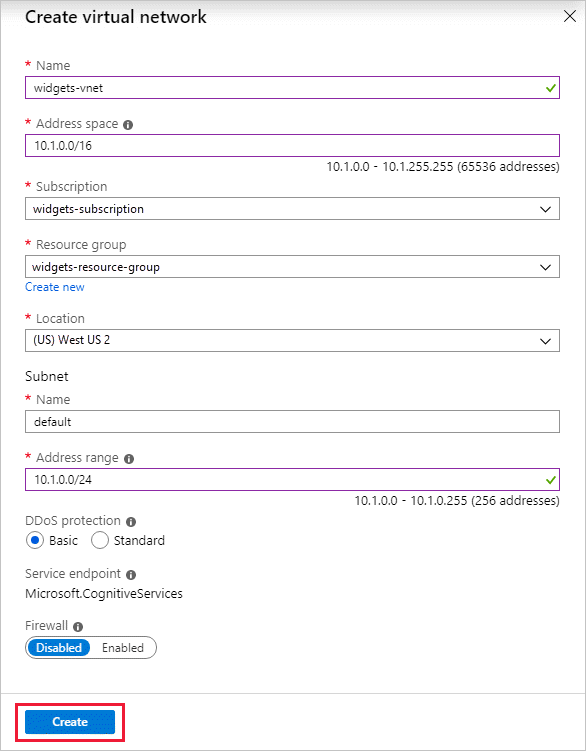

Untuk membuat jaringan virtual baru dan memberinya akses:

Pada halaman yang sama dengan prosedur sebelumnya, pilih Tambahkan jaringan virtual baru.

Berikan informasi yang diperlukan untuk membuat jaringan virtual baru, lalu pilih Buat.

Pilih Simpan untuk menerapkan perubahan Anda.

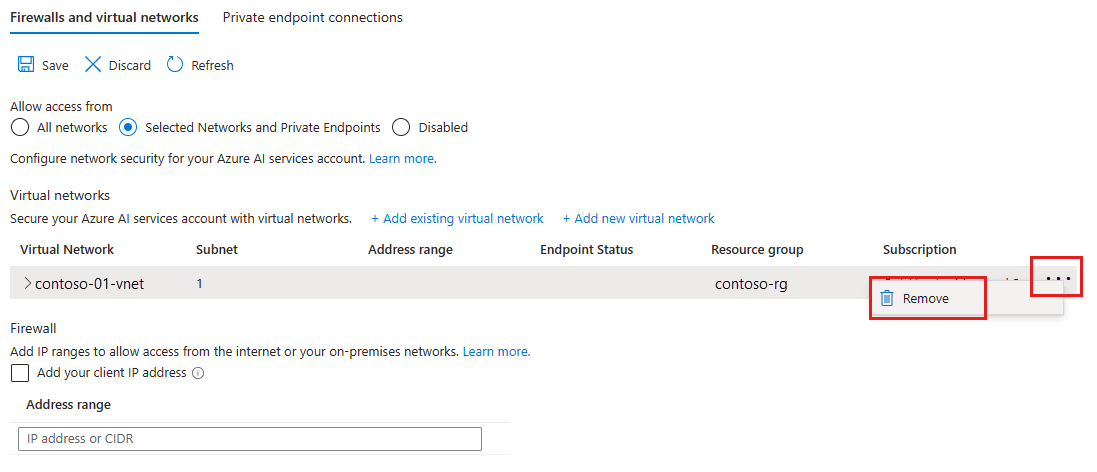

Untuk menghapus jaringan virtual atau aturan subnet:

Penting

Pastikan untuk mengatur aturan default untuk menolak, atau aturan jaringan tidak berpengaruh.

Memberikan akses dari rentang IP Internet

Anda dapat mengonfigurasi sumber daya layanan Azure AI untuk mengizinkan akses dari rentang alamat IP internet publik tertentu. Konfigurasi ini memberikan akses ke layanan tertentu dan jaringan lokal, yang secara efektif memblokir lalu lintas internet umum.

Anda dapat menentukan rentang alamat internet yang diizinkan dengan menggunakan format CIDR (RFC 4632) dalam bentuk 192.168.0.0/16 atau sebagai alamat IP individual seperti 192.168.0.1.

Tip

Rentang alamat kecil yang menggunakan /31 atau /32 ukuran awalan tidak didukung. Konfigurasikan rentang ini dengan menggunakan aturan alamat IP individual.

Aturan jaringan IP hanya diizinkan untuk alamat IP internet publik. Rentang alamat IP yang dicadangkan untuk jaringan privat tidak diizinkan dalam aturan IP. Jaringan privat mencakup alamat yang dimulai dengan 10.*, 172.16.* - 172.31.*, dan 192.168.*. Untuk informasi selengkapnya, lihat Ruang Alamat Privat (RFC 1918).

Saat ini, hanya alamat IPv4 yang didukung. Setiap sumber daya layanan Azure AI mendukung hingga 100 aturan jaringan IP, yang dapat dikombinasikan dengan aturan jaringan virtual.

Mengonfigurasi akses dari jaringan lokal

Untuk memberikan akses dari jaringan lokal Anda ke sumber daya layanan Azure AI Anda dengan aturan jaringan IP, identifikasi alamat IP yang terhubung ke internet yang digunakan oleh jaringan Anda. Hubungi admin jaringan Anda untuk mendapatkan bantuan.

Jika Anda menggunakan Azure ExpressRoute lokal untuk peering Microsoft, Anda perlu mengidentifikasi alamat IP NAT. Untuk informasi selengkapnya, lihat Apa itu Azure ExpressRoute.

Untuk peering Microsoft, alamat IP NAT yang digunakan adalah pelanggan yang disediakan atau disediakan oleh penyedia layanan. Untuk mengizinkan akses ke sumber daya layanan, Anda harus mengizinkan alamat IP publik ini di pengaturan firewall IP sumber daya.

Mengelola aturan jaringan IP

Anda dapat mengelola aturan jaringan IP untuk sumber daya layanan Azure AI melalui portal Azure, PowerShell, atau Azure CLI.

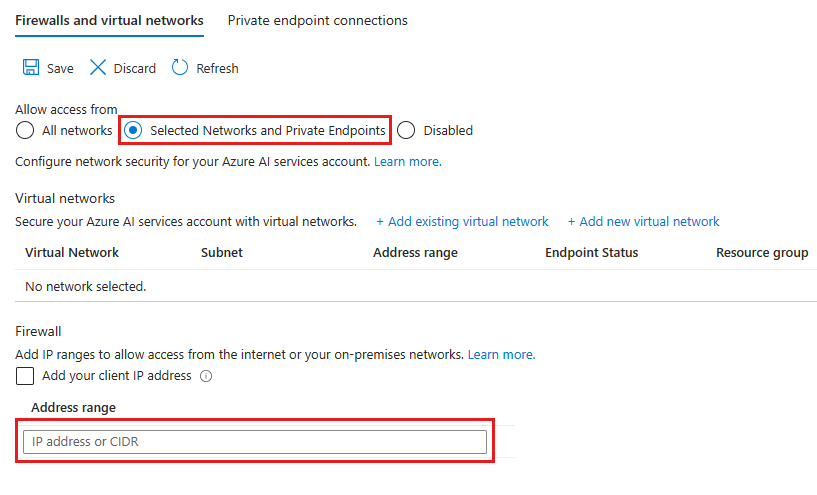

Buka sumber daya layanan Azure AI yang ingin Anda amankan.

Pilih Manajemen Sumber Daya untuk memperluasnya, lalu pilih Jaringan.

Konfirmasikan bahwa Anda memilih Jaringan Yang Dipilih dan Titik Akhir Privat.

Di bawah Firewall dan jaringan virtual, temukan opsi Rentang alamat . Untuk memberikan akses ke rentang IP internet, masukkan alamat IP atau rentang alamat (dalam format CIDR). Hanya alamat IP publik yang valid (tidak dilayani) yang diterima.

Untuk menghapus aturan jaringan IP, pilih ikon keranjang sampah di samping rentang alamat.

Pilih Simpan untuk menerapkan perubahan Anda.

Penting

Pastikan untuk mengatur aturan default untuk menolak, atau aturan jaringan tidak berpengaruh.

Menggunakan titik akhir privat

Anda dapat menggunakan titik akhir privat untuk sumber daya layanan Azure AI Anda untuk memungkinkan klien di jaringan virtual mengakses data dengan aman melalui Azure Private Link. Titik akhir privat menggunakan alamat IP dari ruang alamat jaringan virtual untuk sumber daya layanan Azure AI Anda. Lalu lintas jaringan antara klien di jaringan virtual dan sumber daya melintasi jaringan virtual dan tautan privat di jaringan backbone Microsoft Azure, yang menghilangkan paparan dari internet publik.

Titik akhir privat untuk sumber daya layanan Azure AI memungkinkan Anda:

- Amankan sumber daya layanan Azure AI Anda dengan mengonfigurasi firewall untuk memblokir semua koneksi di titik akhir publik untuk layanan Azure AI.

- Tingkatkan keamanan untuk jaringan virtual, dengan memungkinkan Anda memblokir eksfiltrasi data dari jaringan virtual.

- Sambungkan dengan aman ke sumber daya layanan Azure AI dari jaringan lokal yang terhubung ke jaringan virtual dengan menggunakan Azure VPN Gateway atau ExpressRoutes dengan peering privat.

Memahami titik akhir privat

Titik akhir privat adalah antarmuka jaringan khusus untuk sumber daya Azure di jaringan virtual Anda. Membuat titik akhir privat untuk sumber daya layanan Azure AI Anda menyediakan konektivitas yang aman antara klien di jaringan virtual dan sumber daya Anda. Titik akhir privat diberi alamat IP dari rentang alamat IP jaringan virtual Anda. Koneksi antara titik akhir privat dan layanan Azure AI menggunakan tautan privat yang aman.

Aplikasi di jaringan virtual dapat terhubung ke layanan melalui titik akhir privat dengan mulus. Koneksi menggunakan string koneksi dan mekanisme otorisasi yang sama dengan yang akan mereka gunakan jika tidak. Pengecualiannya adalah Layanan Ucapan, yang memerlukan titik akhir terpisah. Untuk informasi selengkapnya, lihat Titik akhir privat dengan Layanan Ucapan di artikel ini. Titik akhir privat dapat digunakan dengan semua protokol yang didukung oleh sumber daya layanan Azure AI, termasuk REST.

Titik akhir privat dapat dibuat di subnet yang menggunakan titik akhir layanan. Klien dalam subnet dapat tersambung ke satu sumber daya layanan Azure AI menggunakan titik akhir privat, sambil menggunakan titik akhir layanan untuk mengakses yang lain. Untuk informasi selengkapnya, lihat Titik akhir layanan Virtual Network.

Saat Anda membuat titik akhir privat untuk sumber daya layanan Azure AI di jaringan virtual Anda, Azure mengirimkan permintaan persetujuan untuk persetujuan ke pemilik sumber daya layanan Azure AI. Jika pengguna yang meminta pembuatan titik akhir privat juga merupakan pemilik sumber daya, permintaan persetujuan ini secara otomatis disetujui.

Pemilik sumber daya layanan Azure AI dapat mengelola permintaan persetujuan dan titik akhir privat melalui tab Koneksi titik akhir privat untuk sumber daya layanan Azure AI di portal Azure.

Tentukan titik akhir privat

Saat Anda membuat titik akhir privat, tentukan sumber daya layanan Azure AI yang tersambung dengannya. Untuk informasi selengkapnya tentang membuat titik akhir privat, lihat:

- Buat titik akhir privat dengan menggunakan portal Azure

- Buat titik akhir privat dengan menggunakan Azure PowerShell

- Membuat titik akhir privat dengan menggunakan Azure CLI

Menyambungkan ke titik akhir privat

Catatan

Azure OpenAI Service menggunakan zona DNS privat dan penerus zona DNS publik yang berbeda dari layanan Azure AI lainnya. Untuk zona dan nama penerus yang benar, lihat Konfigurasi zona DNS layanan Azure.

Klien di jaringan virtual yang menggunakan titik akhir privat menggunakan string koneksi yang sama untuk sumber daya layanan Azure AI sebagai klien yang terhubung ke titik akhir publik. Pengecualiannya adalah layanan Ucapan, yang memerlukan titik akhir terpisah. Untuk informasi selengkapnya, lihat Menggunakan titik akhir privat dengan layanan Ucapan di artikel ini. Resolusi DNS secara otomatis merutekan koneksi dari jaringan virtual ke sumber daya layanan Azure AI melalui tautan privat.

Secara default, Azure membuat zona DNS privat yang dilampirkan ke jaringan virtual dengan pembaruan yang diperlukan untuk titik akhir privat. Jika Anda menggunakan server DNS Anda sendiri, Anda mungkin perlu membuat lebih banyak perubahan pada konfigurasi DNS Anda. Untuk pembaruan yang mungkin diperlukan untuk titik akhir privat, lihat Menerapkan perubahan DNS untuk titik akhir privat dalam artikel ini.

Menggunakan titik akhir privat dengan layanan Ucapan

Lihat Menggunakan layanan Ucapan melalui titik akhir privat.

Menerapkan perubahan DNS untuk titik akhir privat

Saat Anda membuat titik akhir privat, catatan sumber daya DNS CNAME untuk sumber daya layanan Azure AI diperbarui ke alias dalam subdomain dengan awalan privatelink. Secara default, Azure juga membuat zona DNS privat yang sesuai dengan privatelink subdomain, dengan catatan sumber daya DNS A untuk titik akhir privat. Untuk informasi selengkapnya, lihat Apa itu Azure Private DNS.

Saat Anda menyelesaikan URL titik akhir dari luar jaringan virtual dengan titik akhir privat, url diselesaikan ke titik akhir publik sumber daya layanan Azure AI. Ketika diselesaikan dari jaringan virtual yang menghosting titik akhir privat, URL titik akhir diselesaikan ke alamat IP titik akhir privat.

Pendekatan ini memungkinkan akses ke sumber daya layanan Azure AI menggunakan string koneksi yang sama untuk klien di jaringan virtual yang menghosting titik akhir privat dan klien di luar jaringan virtual.

Jika Anda menggunakan server DNS kustom di jaringan Anda, klien harus dapat menyelesaikan nama domain yang sepenuhnya memenuhi syarat (FQDN) untuk titik akhir sumber daya layanan Azure AI ke alamat IP titik akhir privat. Konfigurasikan server DNS Anda untuk mendelegasikan subdomain tautan privat Anda ke zona DNS privat untuk jaringan virtual.

Tip

Saat Anda menggunakan server DNS kustom atau lokal, Anda harus mengonfigurasi server DNS Anda untuk mengatasi nama sumber daya layanan Azure AI di privatelink subdomain ke alamat IP titik akhir privat. Delegasikan privatelink subdomain ke zona DNS privat jaringan virtual. Atau, konfigurasikan zona DNS di server DNS Anda dan tambahkan catatan DNS A.

Untuk informasi selengkapnya tentang mengonfigurasi server DNS Anda sendiri untuk mendukung titik akhir privat, lihat sumber daya berikut ini:

Memberikan akses ke layanan Azure tepercaya untuk Azure OpenAI

Anda dapat memberikan subset akses layanan Azure tepercaya ke Azure OpenAI, sambil mempertahankan aturan jaringan untuk aplikasi lain. Layanan tepercaya ini kemudian akan menggunakan identitas terkelola untuk mengautentikasi layanan Azure OpenAI Anda. Tabel berikut mencantumkan layanan yang dapat mengakses Azure OpenAI jika identitas terkelola layanan tersebut memiliki penetapan peran yang sesuai.

| Layanan | Nama penyedia sumber daya |

|---|---|

| Layanan Azure AI | Microsoft.CognitiveServices |

| Pembelajaran Mesin Azure | Microsoft.MachineLearningServices |

| Pencarian Azure AI | Microsoft.Search |

Anda dapat memberikan akses jaringan ke layanan Azure tepercaya dengan membuat pengecualian aturan jaringan menggunakan REST API atau portal Azure:

Menggunakan Cli Azure

accessToken=$(az account get-access-token --resource https://management.azure.com --query "accessToken" --output tsv)

rid="/subscriptions/<your subscription id>/resourceGroups/<your resource group>/providers/Microsoft.CognitiveServices/accounts/<your Azure AI resource name>"

curl -i -X PATCH https://management.azure.com$rid?api-version=2023-10-01-preview \

-H "Content-Type: application/json" \

-H "Authorization: Bearer $accessToken" \

-d \

'

{

"properties":

{

"networkAcls": {

"bypass": "AzureServices"

}

}

}

'

Untuk mencabut pengecualian, atur networkAcls.bypass ke None.

Untuk memverifikasi apakah layanan tepercaya telah diaktifkan dari portal Azure,

Menggunakan Tampilan JSON dari halaman gambaran umum sumber daya Azure OpenAI

Pilih versi API terbaru Anda di bawah versi API. Hanya versi API terbaru yang didukung,

2023-10-01-preview.

Menggunakan portal Azure

Navigasi ke sumber daya Azure OpenAI Anda, dan pilih Jaringan dari menu navigasi.

Di bawah Pengecualian, pilih Izinkan layanan Azure pada daftar layanan tepercaya untuk mengakses akun layanan kognitif ini.

Tip

Anda dapat melihat opsi Pengecualian dengan memilih Jaringan yang dipilih dan titik akhir privat atau Dinonaktifkan di bawah Izinkan akses dari.

Harga

Untuk detail harga, lihat Harga Azure Private Link.

Langkah berikutnya

- Menjelajahi berbagai layanan Azure AI

- Pelajari selengkapnya tentang titik akhir layanan Virtual Network