Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

BERLAKU UNTUK: Pengembang | Premium

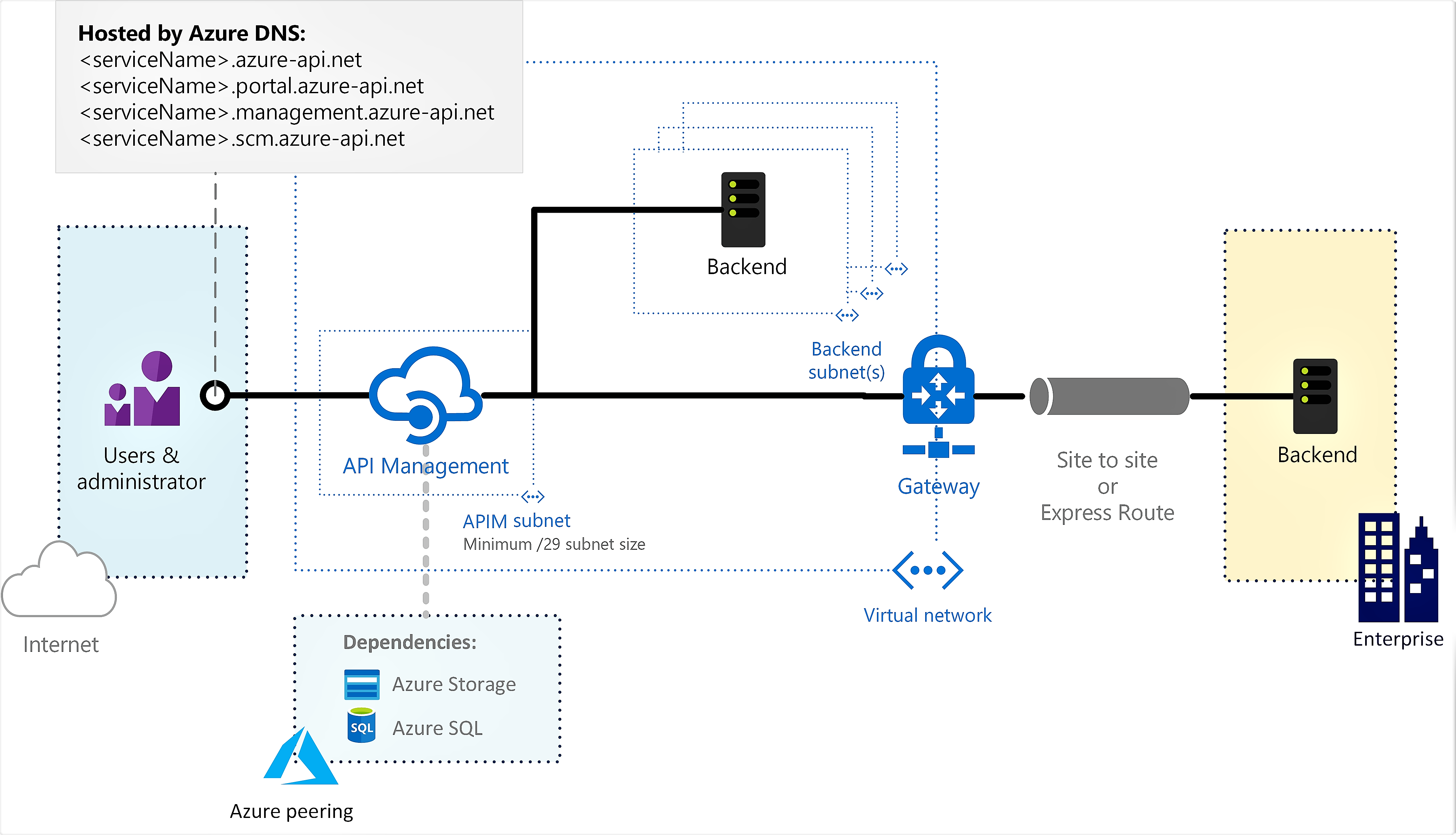

Azure API Management dapat disebarkan (disuntikkan) di dalam jaringan virtual Azure (VNet) untuk mengakses layanan backend dalam jaringan. Untuk opsi, persyaratan, dan pertimbangan konektivitas VNet, lihat:

- Menggunakan jaringan virtual dengan Azure API Management

- Persyaratan sumber daya jaringan untuk injeksi API Management ke jaringan virtual

Artikel ini menjelaskan cara menyiapkan konektivitas VNet untuk instans API Management Anda dalam mode eksternal , di mana portal pengembang, gateway API, dan titik akhir API Management lainnya dapat diakses dari internet publik, dan layanan backend terletak di jaringan.

Untuk konfigurasi khusus untuk mode internal , di mana titik akhir hanya dapat diakses dalam VNet, lihat Menyebarkan instans Azure API Management Anda ke jaringan virtual - mode internal.

Catatan

Sebaiknya Anda menggunakan modul Azure Az PowerShell untuk berinteraksi dengan Azure. Untuk memulai, lihat Menginstal Azure PowerShell. Untuk mempelajari cara bermigrasi ke modul Az PowerShell, lihat Memigrasikan Azure PowerShell dari AzureRM ke Az.

Penting

Perubahan pada infrastruktur layanan API Management Anda (seperti mengonfigurasi domain kustom, menambahkan sertifikat CA, penskalaan, konfigurasi jaringan virtual, perubahan zona ketersediaan, dan penambahan wilayah) dapat memakan waktu 15 menit atau lebih lama untuk diselesaikan, tergantung pada tingkat layanan dan ukuran penyebaran. Harapkan waktu pemrosesan yang lebih lama dari suatu instans dengan jumlah unit skala yang lebih besar atau konfigurasi multi-wilayah. Perubahan bergulir pada API Management dijalankan dengan hati-hati untuk mempertahankan kapasitas dan ketersediaan.

Saat layanan diperbarui, perubahan infrastruktur layanan lainnya tidak dapat dilakukan. Namun, Anda dapat mengonfigurasi API, produk, kebijakan, dan pengaturan pengguna. Layanan ini tidak akan mengalami waktu henti gateway, dan API Management akan terus melayani permintaan API tanpa gangguan (kecuali di tingkat Pengembang).

Prasyarat

Tinjau persyaratan sumber daya jaringan untuk injeksi API Management ke jaringan virtual sebelum Anda mulai.

- Sebuah contoh API Management. Untuk informasi selengkapnya, lihat Membuat instans Azure API Management.

Jaringan virtual dan subnet di wilayah dan langganan yang sama dengan instans API Management Anda.

- Subnet yang digunakan untuk tersambung ke instans API Management mungkin berisi jenis sumber daya Azure lainnya.

- Subnet tidak boleh memiliki delegasi yang diaktifkan. Pengaturan 'Delegasikan subnet ke layanan' untuk subnet harus diatur ke 'Tidak Ada'.

Grup keamanan jaringan yang dilampirkan ke subnet di atas. Kelompok keamanan jaringan (NSG) diperlukan untuk mengizinkan konektivitas masuk secara eksplisit, karena penyeimbang beban yang digunakan secara internal oleh API Management aman secara default dan menolak semua lalu lintas masuk. Untuk konfigurasi tertentu, lihat Mengonfigurasi aturan NSG, nanti di artikel ini.

Untuk skenario tertentu, aktifkan titik akhir layanan di subnet ke layanan dependen seperti Azure Storage atau Azure SQL. Untuk informasi selengkapnya, lihat Mengalihkan lalu lintas terowongan ke firewall di lokasi menggunakan ExpressRoute atau appliance virtual jaringan, nanti di artikel ini.

(Opsional) Alamat IPv4 publik SKU Standar.

Penting

- Mulai Mei 2024, sumber daya alamat IP publik tidak lagi diperlukan saat menyebarkan (menyuntikkan) instans API Management di VNet dalam mode internal atau memigrasikan konfigurasi VNet internal ke subnet baru. Dalam mode VNet eksternal, menentukan alamat IP publik bersifat opsional; jika Anda tidak menyediakannya, alamat IP publik yang dikelola Azure secara otomatis dikonfigurasi dan digunakan untuk lalu lintas API runtime. Hanya berikan alamat IP publik jika Anda ingin memiliki dan mengontrol alamat IP publik yang digunakan untuk komunikasi masuk atau keluar ke internet.

Jika disediakan, alamat IP harus berada di wilayah dan langganan yang sama dengan instans API Management dan jaringan virtual.

Saat membuat sumber daya alamat IP publik, pastikan Anda menetapkan label nama DNS ke dalamnya . Secara umum, Anda harus menggunakan nama DNS yang sama dengan instans API Management Anda. Jika Anda mengubahnya, sebarkan ulang instans Anda sehingga label DNS baru diterapkan.

Untuk performa jaringan terbaik, disarankan untuk menggunakan preferensi Perutean default: Jaringan Microsoft.

Saat membuat alamat IP publik di wilayah tempat Anda berencana mengaktifkan redundansi zona untuk instans API Management Anda, konfigurasikan pengaturan Zona-redundan .

Nilai alamat IP ditetapkan sebagai alamat IPv4 publik virtual dari instans API Management di wilayah tersebut.

Untuk penyebaran API Management multi-wilayah, konfigurasikan sumber daya jaringan virtual secara terpisah untuk setiap lokasi.

Mengaktifkan koneksi VNet

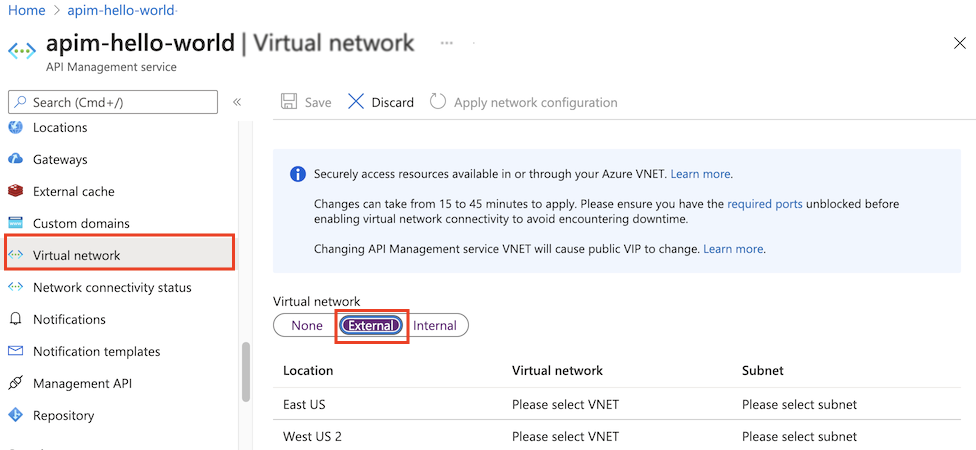

Mengaktifkan konektivitas VNet menggunakan portal Microsoft Azure

Buka portal Microsoft Azure untuk menemukan instans manajemen API Anda. Cari dan pilih layanan API Management.

Pilih instans API Management Anda.

Pilih Jaringan.

Pilih Jenis akses eksternal .

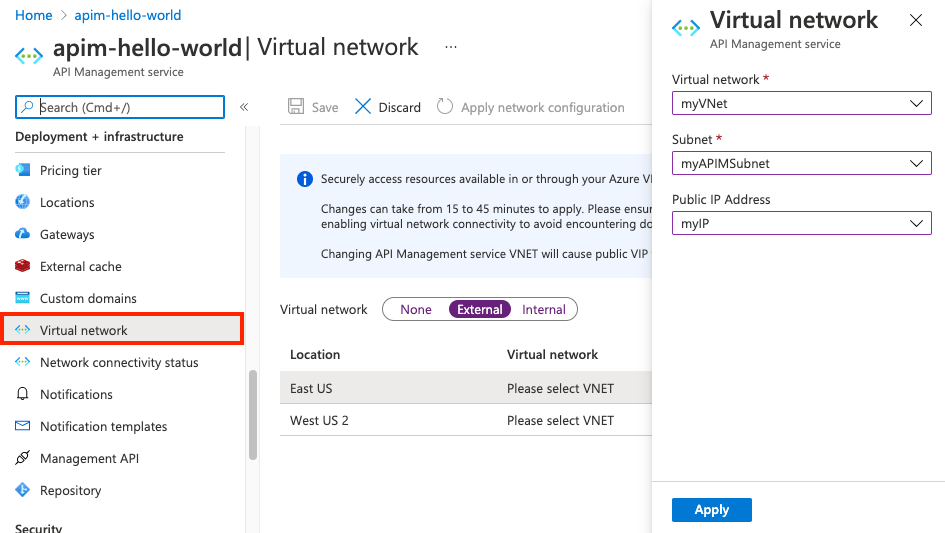

Dalam daftar lokasi (wilayah) tempat layanan API Management Anda disediakan:

- Pilih Lokasi.

- Pilih Jaringan virtual, Subnet, dan (opsional) alamat IP.

Daftar VNet diisi dengan VNet Resource Manager yang tersedia di langganan Azure Anda, disiapkan di wilayah yang sedang Anda konfigurasi.

Pilih Terapkan. Halaman Jaringan instans API Management Anda diperbarui dengan pilihan VNet dan subnet baru Anda.

Lanjutkan mengonfigurasi pengaturan VNet untuk lokasi yang tersisa dari instans API Management Anda.

Di bilah navigasi atas, pilih Simpan.

Mengaktifkan konektivitas menggunakan templat Resource Manager

Templat Azure Resource Manager (API versi 2021-08-01)

Konfigurasikan aturan NSG

Konfigurasikan aturan jaringan kustom di subnet API Management untuk memfilter lalu lintas ke dan dari instans API Management Anda. Kami merekomendasikan aturan NSG minimum berikut untuk memastikan operasi dan akses yang tepat ke instans Anda. Tinjau lingkungan Anda dengan hati-hati untuk menentukan lebih banyak aturan yang mungkin diperlukan.

Penting

Bergantung pada penggunaan caching dan fitur lainnya, Anda mungkin perlu mengonfigurasi aturan NSG tambahan di luar aturan minimum yang terdapat dalam tabel berikut. Untuk pengaturan terperinci, lihat Referensi konfigurasi jaringan virtual.

- Untuk sebagian besar skenario, gunakan tag layanan alih-alih alamat IP layanan untuk menentukan sumber dan tujuan jaringan.

- Tetapkan prioritas aturan berikut lebih tinggi dari aturan default.

| Arah | Tag layanan sumber | Rentang port sumber | Tag layanan tujuan | Rentang port tujuan | Protokol | Perbuatan | Tujuan | Jenis VNet |

|---|---|---|---|---|---|---|---|---|

| Kedatangan | internet | * | Jaringan Virtual | [80], 443 | PKT | Izinkan | Komunikasi klien ke API Management | Hanya eksternal |

| Kedatangan | ApiManagement | * | Jaringan Virtual | 3443 | PKT | Izinkan | Titik akhir manajemen untuk portal Microsoft Azure dan PowerShell | Eksternal & Internal |

| Kedatangan | Penyeimbang Beban Azure | * | Jaringan Virtual | 6390 | PKT | Izinkan | Penyeimbang Beban Infrastruktur Azure | Eksternal & Internal |

| Kedatangan | AzureTrafficManager | * | Jaringan Virtual | 443 | PKT | Izinkan | Perutean Azure Traffic Manager untuk penyebaran multi-wilayah | Hanya eksternal |

| Keberangkatan | Jaringan Virtual | * | internet | 80 | PKT | Izinkan | Validasi dan manajemen sertifikat yang dikelola Microsoft dan dikelola pelanggan | Eksternal & Internal |

| Keberangkatan | Jaringan Virtual | * | Storage | 443 | PKT | Izinkan | Dependensi pada Azure Storage untuk fungsionalitas layanan inti | Eksternal & Internal |

| Keberangkatan | Jaringan Virtual | * | SQL | 1433 | PKT | Izinkan | Akses ke titik akhir Azure SQL untuk fungsionalitas layanan inti | Eksternal & Internal |

| Keberangkatan | Jaringan Virtual | * | AzureKeyVault | 443 | PKT | Izinkan | Akses ke Azure Key Vault untuk fungsionalitas layanan inti | Eksternal & Internal |

| Keberangkatan | Jaringan Virtual | * | AzureMonitor | 1886, 443 | PKT | Izinkan | Menerbitkan Log dan Metrik Diagnostik, Kesehatan Sumber Daya, dan Application Insights | Eksternal & Internal |

Menyambungkan ke layanan web yang dihosting dalam jaringan virtual

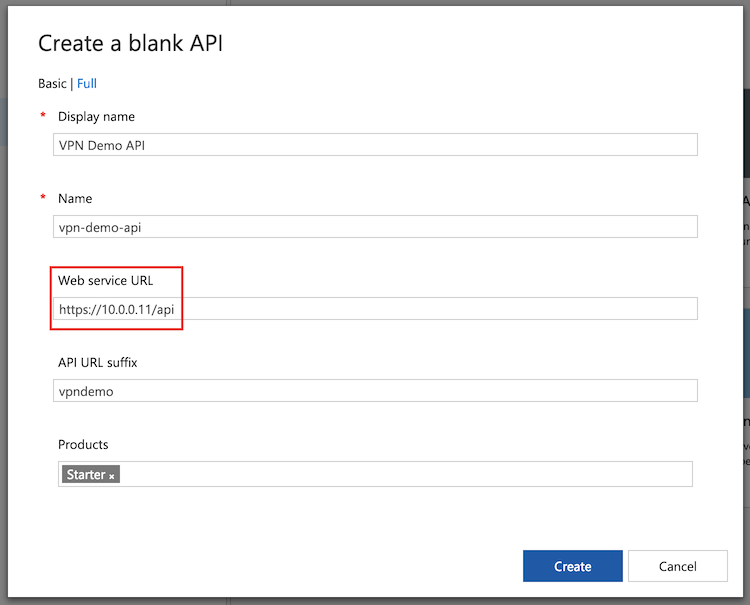

Setelah menyambungkan layanan API Management ke VNet, Anda dapat mengakses layanan backend di dalamnya sama seperti Anda mengakses layanan publik. Saat membuat atau mengedit API, ketik alamat IP lokal atau nama host (jika server DNS dikonfigurasi untuk VNet) layanan web Anda ke bidang URL layanan Web .

Penyiapan server DNS kustom

Dalam mode VNet eksternal, Azure mengelola DNS secara default. Anda dapat mengonfigurasi server DNS kustom secara opsional.

Layanan API Management bergantung pada beberapa layanan Azure. Ketika API Management di-host di VNet dengan server DNS kustom, API Management tersebut perlu memetakan nama host layanan Azure tersebut.

- Untuk panduan tentang penyiapan DNS kustom, termasuk penerusan nama host yang disediakan oleh Azure, lihat Pemecahan nama untuk sumber daya di jaringan virtual Azure.

- Akses jaringan keluar pada port

53diperlukan untuk komunikasi dengan server DNS. Untuk pengaturan selengkapnya, lihat Referensi konfigurasi jaringan virtual.

Penting

Jika Anda berencana menggunakan server DNS kustom untuk VNet, siapkan sebelum menyebarkan layanan API Management ke dalamnya. Jika tidak, Anda harus memperbarui layanan API Management setiap kali Anda mengubah Server DNS dengan menjalankan Terapkan Operasi Konfigurasi Jaringan.

Pengarutan

- Alamat IP publik (VIP) dengan beban seimbang dicadangkan untuk menyediakan akses ke semua titik akhir API Management dan sumber daya di luar VNET.

- VIP publik dapat ditemukan di bilah Gambaran Umum/Esensial di portal Microsoft Azure.

Untuk informasi dan pertimbangan selengkapnya, lihat Alamat IP Azure API Management.

Alamat VIP dan DIP

Alamat IP dinamis (DIP) akan ditetapkan ke setiap mesin virtual yang mendasari layanan dan digunakan untuk mengakses titik akhir dan sumber daya di VNet dan di VNet yang terhubung. Alamat IP virtual publik (VIP) layanan API Management akan digunakan untuk mengakses sumber daya yang dapat diakses oleh publik.

Jika daftar pembatasan IP mengamankan sumber daya dalam VNet atau VNet yang sudah dipeering, sebaiknya tentukan seluruh rentang subnet di mana layanan API Management ditempatkan untuk memberikan atau membatasi akses dari layanan.

Pelajari selengkapnya tentang ukuran subnet yang direkomendasikan.

Memaksa lalu lintas terowongan ke firewall di tempat dengan menggunakan ExpressRoute atau perangkat virtual jaringan.

Penerowongan paksa memungkinkan Anda mengalihkan atau "memaksa" semua lalu lintas yang terikat dengan internet dari subnet Anda untuk kembali ke lokal guna diperiksa dan diaudit. Biasanya, Anda dapat mengonfigurasi dan menentukan rute default Anda sendiri (0.0.0.0/0), memaksa semua lalu lintas dari subnet API Management mengalir melalui firewall lokal atau ke appliance virtual jaringan. Arus lalu lintas ini memutus konektivitas dengan API Management karena lalu lintas keluar diblokir secara lokal, atau diblokir melalui proses NAT sehingga menjadi serangkaian alamat yang tidak dapat dikenali dan tidak lagi berfungsi dengan berbagai titik akhir Azure. Anda dapat menyelesaikan masalah ini melalui salah satu metode berikut:

Aktifkan titik akhir layanan pada subnet tempat layanan API Management disebarkan untuk:

- Azure SQL (hanya diperlukan di wilayah utama jika layanan API Management disebarkan ke beberapa wilayah)

- Azure Storage

- Azure Event Hubs

- Azure Key Vault

Dengan mengaktifkan titik akhir langsung dari subnet API Management ke layanan ini, Anda dapat memanfaatkan jaringan backbone Microsoft Azure yang menyediakan perutean optimal untuk lalu lintas layanan. Jika Anda menggunakan titik akhir layanan dengan API Management yang disalurkan secara paksa, lalu lintas untuk layanan Azure sebelumnya tidak dialihkan secara paksa. Namun, lalu lintas dependensi layanan API Management lainnya tetap disalurkan secara paksa. Pastikan firewall atau appliance virtual Anda tidak memblokir lalu lintas ini, atau layanan API Management mungkin tidak berfungsi dengan baik.

Catatan

Kami sangat menyarankan untuk mengaktifkan titik akhir layanan langsung dari subnet API Management ke layanan dependen seperti Azure SQL dan Azure Storage yang mendukungnya. Namun, beberapa organisasi mungkin memiliki persyaratan untuk mengharuskan penerowongan semua lalu lintas dari subnet API Management. Dalam hal ini, pastikan Anda mengonfigurasi firewall atau appliance virtual untuk memungkinkan lalu lintas ini. Anda harus mengizinkan rentang alamat IP lengkap dari setiap layanan dependen, dan menjaga konfigurasi ini tetap terbarui saat infrastruktur Azure berubah. Layanan API Management Anda mungkin juga mengalami latensi atau time out yang tidak terduga karena pengalihan paksa lalu lintas jaringan ini.

Semua lalu lintas sarana kontrol dari internet ke titik akhir manajemen layanan API Management Anda dirutekan melalui serangkaian IP masuk tertentu, yang dihosting oleh API Management, yang disertai oleh tag layananApiManagement. Ketika lalu lintas disalurkan secara paksa, respons tidak akan secara simetris memetakan kembali ke IP sumber masuk ini dan konektivitas ke titik akhir manajemen hilang. Untuk mengatasi batasan ini, konfigurasikan rute yang ditentukan pengguna (UDR) untuk tag layanan ApiManagement dengan jenis hop berikutnya diatur ke "Internet", untuk mengarahkan lalu lintas kembali ke Azure.

Catatan

Mengizinkan lalu lintas pengelola API Management melewati firewall lokal atau appliance virtual jaringan tidak dianggap sebagai risiko keamanan yang signifikan. Konfigurasi yang disarankan untuk subnet API Management Anda memungkinkan lalu lintas manajemen masuk pada port 3443 hanya dari kumpulan alamat IP Azure yang disertakan oleh tag layanan ApiManagement. Konfigurasi UDR yang disarankan hanya untuk jalur pengembalian lalu lintas Azure ini.

(Mode VNet Eksternal) Lalu lintas data untuk klien yang mencoba mencapai gateway API Management dan portal pengembang dari internet juga akan diblokir secara default karena adanya perutean asimetris yang diperkenalkan oleh terowongan paksa. Untuk setiap klien yang memerlukan akses, konfigurasikan UDR eksplisit dengan jenis hop berikutnya "Internet" untuk melewati firewall atau appliance jaringan virtual.

Untuk dependensi layanan API Management lainnya yang berupa terowongan paksa, harus ada cara untuk menyelesaikan nama host dan menjangkau titik akhir. Ini termasuk:

- Pemantuan Metrik dan Kesehatan

- Diagnostik portal Microsoft Azure

- Relai SMTP

- CAPTCHA Portal Pengembang

- Server KMS Azure

Untuk informasi selengkapnya, lihat Referensi konfigurasi jaringan virtual.

Masalah konfigurasi jaringan umum

Bagian ini telah dipindahkan. Lihat Referensi konfigurasi jaringan virtual.

Pemecahan Masalah

Penyebaran awal layanan API Management tidak berhasil ke dalam subnet

- Sebarkan komputer virtual ke subnet yang sama.

- Sambungkan ke komputer virtual dan validasi konektivitas ke salah satu dari masing-masing sumber daya berikut di langganan Azure Anda:

- Blob Azure Storage

- Azure SQL Database

- Tabel Azure Storage

- Azure Key Vault

Penting

Setelah memvalidasi konektivitas, hapus semua sumber daya di subnet sebelum menyebarkan API Management ke subnet.

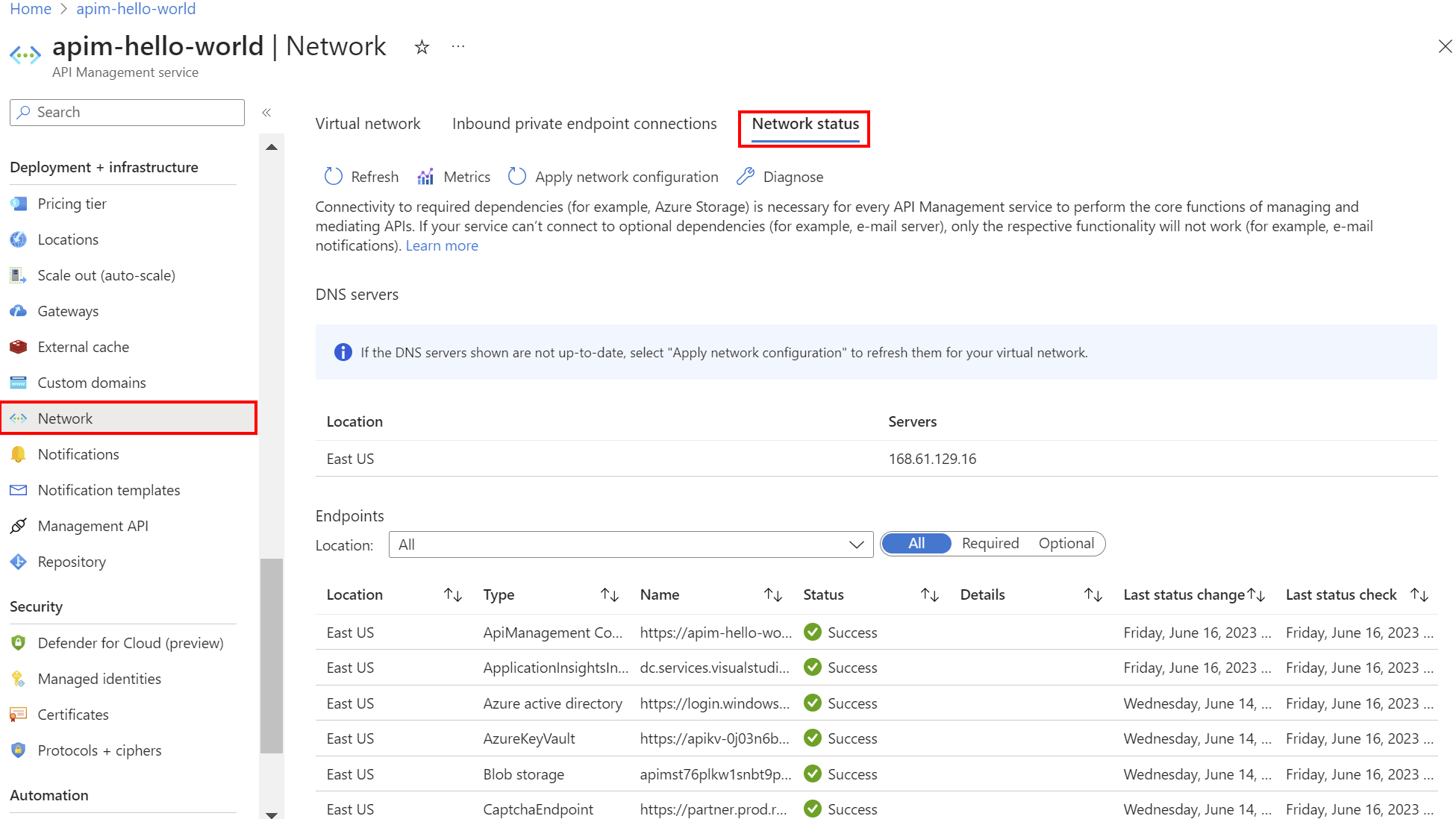

Memverifikasi Status Jaringan

Setelah menyebarkan API Management ke subnet, gunakan portal untuk memeriksa konektivitas instans Anda ke dependensi seperti Azure Storage.

Di portal, di menu sebelah kiri, di bawah Penyebaran dan infrastruktur, pilih>Status Jaringan.

| Saringan | Deskripsi |

|---|---|

| Diperlukan | Pilih untuk meninjau konektivitas layanan Azure yang diperlukan untuk API Management. Kegagalan menunjukkan bahwa instans tidak dapat melakukan operasi inti untuk mengelola API. |

| Fakultatif | Pilih untuk meninjau konektivitas layanan opsional. Kegagalan hanya menunjukkan bahwa fungsionalitas tertentu tidak akan berfungsi (misalnya, SMTP). Kegagalan dapat menyebabkan degradasi dalam hal penggunaan dan pemantauan instans API Management serta penyediaan SLA dengan komitmen tinggi. |

Untuk membantu memecahkan masalah konektivitas, pilih:

Metrik - untuk meninjau metrik status konektivitas jaringan

Diagnosis - untuk menjalankan pemverifikasi jaringan virtual selama periode waktu tertentu

Untuk mengatasi masalah konektivitas, tinjau pengaturan konfigurasi jaringan dan perbaiki pengaturan jaringan yang diperlukan.

Pembaruan bertahap

Saat membuat perubahan pada jaringan Anda, lihat NETWORKStatus API untuk memverifikasi bahwa layanan API Management belum kehilangan akses ke sumber daya penting. Status konektivitas harus diperbarui setiap 15 menit.

Untuk menerapkan perubahan konfigurasi jaringan ke instans API Management menggunakan portal:

- Di menu sebelah kiri untuk instans Anda, di bawah Penyebaran dan infrastruktur, pilih Jaringan>Virtual.

- Pilih Terapkan konfigurasi jaringan.

Tantangan yang dihadapi dalam menetapkan ulang instans API Management ke subnet sebelumnya

- Kunci VNet - Saat memindahkan instans API Management kembali ke subnet aslinya, penugasan ulang segera mungkin tidak dimungkinkan karena kunci VNet, yang membutuhkan waktu hingga satu jam untuk dihapus.

- Kunci grup sumber daya - Skenario lain yang perlu dipertimbangkan adalah adanya kunci cakupan di tingkat grup sumber daya atau yang lebih tinggi, menghambat proses Penghapusan Tautan Navigasi Sumber Daya. Untuk mengatasinya, hapus kunci cakupan dan izinkan penundaan sekitar 4-6 jam agar layanan API Management melepaskan tautan dari subnet asli sebelum kunci dihapus, sehingga memungkinkan penyebaran ke subnet yang diinginkan.

Memecahkan masalah koneksi ke Microsoft Graph dari dalam VNet

Konektivitas jaringan ke Microsoft Graph diperlukan untuk fitur termasuk masuk pengguna ke portal pengembang menggunakan penyedia identitas Microsoft Entra.

Untuk memecahkan masalah konektivitas ke Microsoft Graph dari dalam VNet:

Pastikan bahwa NSG dan aturan jaringan lainnya dikonfigurasi untuk konektivitas keluar dari instans API Management Anda ke Microsoft Graph (menggunakan tag layanan AzureActiveDirectory ).

Pastikan resolusi DNS dan akses jaringan ke

graph.microsoft.comdari dalam VNet. Misalnya, provisikan VM baru di dalam VNet, sambungkan, dan cobaGET https://graph.microsoft.com/v1.0/$metadatadari browser atau menggunakan cURL, PowerShell, atau alat lainnya.

Konten terkait

Pelajari lebih lanjut tentang: