Artikel ini menyediakan panduan untuk menggunakan Azure Private Link di topologi jaringan hub dan spoke. Target audiens termasuk arsitek jaringan dan arsitek solusi cloud. Secara khusus, panduan ini membahas cara menggunakan Titik Akhir Privat Azure untuk mengakses sumber daya platform as a service (PaaS) secara privat.

Panduan ini tidak mencakup integrasi jaringan virtual, titik akhir layanan, dan solusi lain untuk menghubungkan komponen infrastruktur sebagai layanan (IaaS) ke sumber daya PaaS Azure. Untuk informasi selengkapnya tentang solusi ini, lihat Mengintegrasikan layanan Azure dengan jaringan virtual untuk isolasi jaringan.

Gambaran Umum

Bagian berikut memberikan informasi umum tentang Private Link dan lingkungannya.

Topologi hub dan spoke Azure

Hub dan spoke adalah topologi jaringan yang dapat Anda gunakan di Azure. Topologi ini bekerja dengan baik untuk mengelola layanan komunikasi secara efisien dan memenuhi persyaratan keamanan dalam skala. Untuk informasi selengkapnya tentang model jaringan hub dan spoke, lihat Topologi jaringan hub dan spoke.

Dengan menggunakan arsitektur hub dan spoke, Anda dapat memanfaatkan keuntungan berikut:

- Menyebarkan setiap beban kerja antara tim TI pusat dan tim beban kerja

- Menghemat biaya dengan meminimalkan sumber daya redundan

- Mengelola jaringan secara efisien dengan memusatkan layanan yang dibagikan oleh banyak beban kerja

- Mengatasi batas yang terkait dengan satu langganan Azure

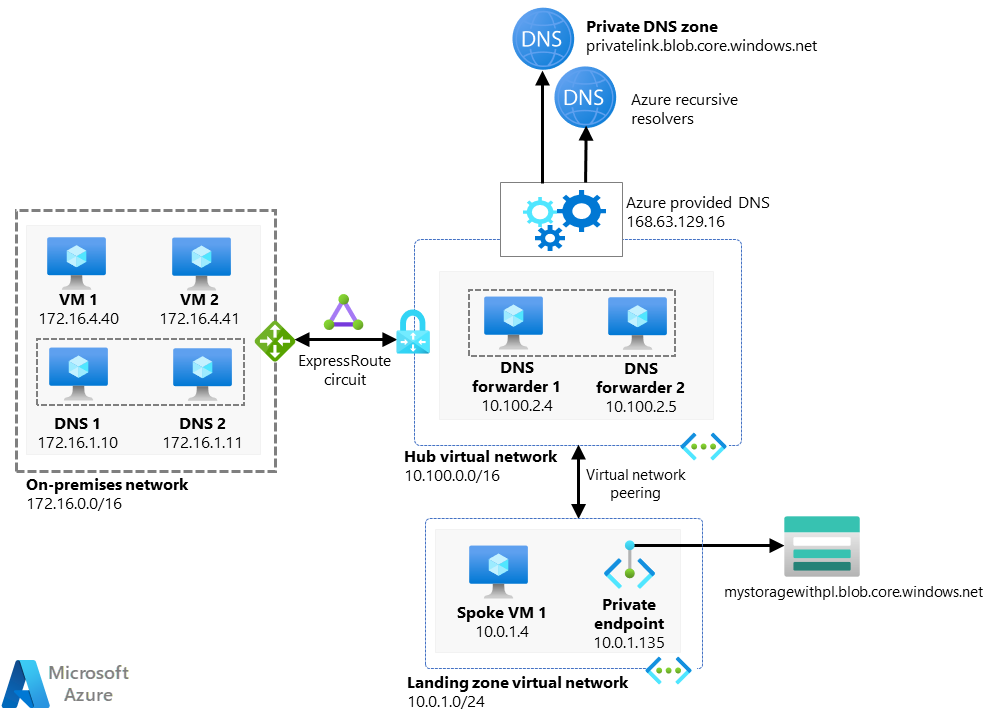

Diagram ini menunjukkan topologi hub dan spoke umum yang dapat Anda sebarkan di Azure:

Di sebelah kiri, diagram berisi kotak putus-putus berlabel Jaringan lokal. Diagram berisi ikon untuk mesin virtual dan server DNS. Panah dua arah menghubungkan kotak tersebut ke kotak putus-putus di kanan berlabel jaringan virtual Hub. Ikon di atas panah tersebut diberi label Azure ExpressRoute. Kotak hub berisi ikon untuk pengirim D N S. Panah mengarah jauh dari kotak hub menuju ikon untuk zona D N S privat. Panah dua arah menghubungkan kotak hub ke kotak di bawahnya dengan label Jaringan virtual zona tujuan. Di sebelah kanan panah, ikon berlabel Peering jaringan virtual. Kotak zona tujuan berisi ikon untuk mesin virtual dan titik akhir privat. Panah mengarah dari titik akhir privat ke ikon penyimpanan yang berada di luar kotak zona tujuan.

Unduh file PowerPoint arsitektur ini.

Arsitektur ini adalah salah satu dari dua opsi untuk topologi jaringan yang didukung Azure. Desain referensi klasik ini menggunakan komponen jaringan dasar seperti Azure Virtual Network, peering jaringan virtual, dan rute yang ditentukan pengguna (UDR). Saat Anda menggunakan hub dan spoke, Anda bertanggung jawab untuk mengonfigurasi layanan. Anda juga perlu memastikan bahwa jaringan memenuhi persyaratan keamanan dan perutean.

Azure Virtual WAN memberikan alternatif untuk penyebaran dalam skala. Layanan ini menggunakan desain jaringan yang disederhanakan. Virtual WAN juga mengurangi biaya konfigurasi yang terkait dengan perutean dan keamanan.

Private Link mendukung opsi berbeda untuk jaringan hub dan spoke tradisional dan untuk jaringan Virtual WAN.

Private Link

Private Link menyediakan akses ke layanan melalui antarmuka jaringan Titik Akhir Privat. Titik Akhir Privat menggunakan alamat IP privat dari jaringan virtual Anda. Anda dapat mengakses berbagai layanan melalui alamat IP privat tersebut:

- Layanan PaaS Azure

- Layanan milik pelanggan yang dihosting oleh Azure

- Layanan mitra yang dihosting oleh Azure

Lalu lintas antara jaringan virtual dan layanan yang Anda akses melintasi pusat jaringan Azure. Akibatnya, Anda tidak lagi mengakses layanan melalui titik akhir publik. Untuk informasi selengkapnya, lihat Apa itu Azure Private Link?.

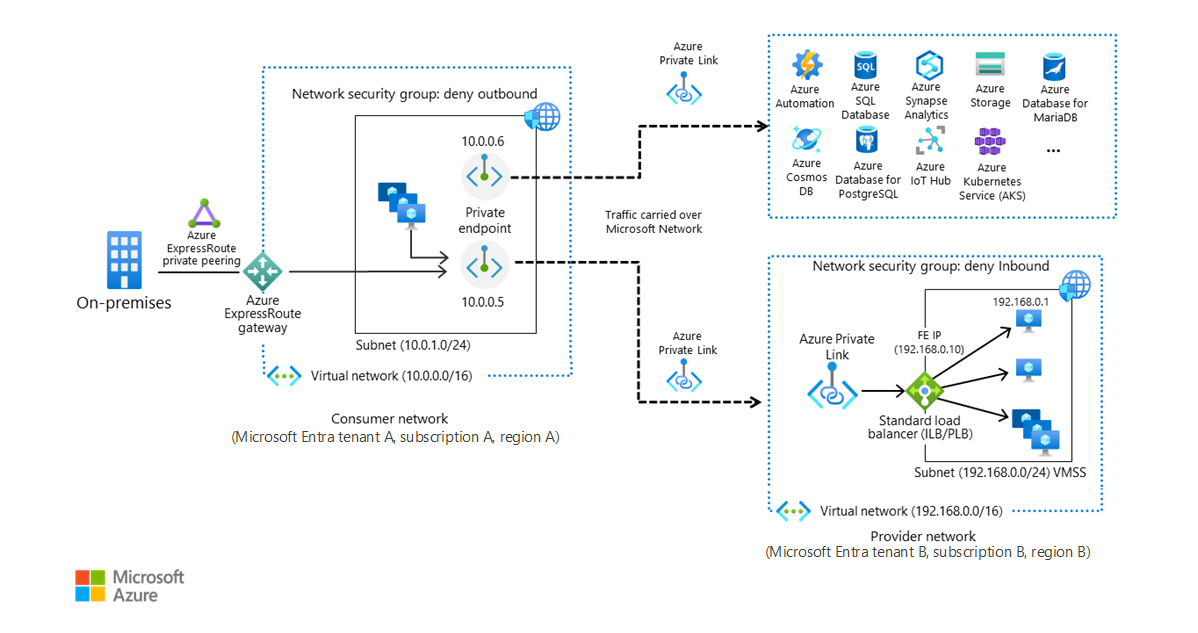

Diagram berikut menunjukkan cara pengguna lokal terhubung ke jaringan virtual dan menggunakan Private Link untuk mengakses sumber daya PaaS:

Diagram berisi kotak putus-putus di sebelah kiri berlabel Jaringan konsumen. Ikon berada di batas kotak putus-putus dan diberi label Azure ExpressRoute. Di luar kotak di sebelah kiri adalah ikon untuk pengguna lokal dan peering privat. Di dalam kotak ada kotak putus-putus yang lebih kecil berlabel Subnet yang berisi ikon untuk komputer dan titik akhir privat. Batas kotak yang lebih kecil berisi ikon untuk kelompok keamanan jaringan. Dua panah putus-putus mengarah keluar dari kotak di dalam. Dua panah putus-putus juga melewati batas kotak luar. Satu mengarah ke kotak putus-putus di sebelah kanan yang diisi dengan ikon untuk layanan Azure. Panah lainnya mengarah ke kotak putus-putus di sebelah kanan jaringan berlabel Jaringan penyedia. Kotak jaringan penyedia berisi kotak putus-putus yang lebih kecil dan ikon untuk Azure Private Link. Kotak putus-putus yang lebih kecil berisi ikon untuk komputer. Batas kotak putus-putus berisi dua ikon: satu untuk load balancer dan satu untuk kelompok keamanan jaringan.

Unduh file PowerPoint arsitektur ini.

Pohon keputusan untuk penyebaran Private Link

Anda dapat menyebarkan titik akhir privat di hub atau spoke. Beberapa faktor menentukan lokasi mana yang paling cocok untuk setiap situasi. Faktor-faktor tersebut relevan untuk layanan PaaS Azure dan untuk layanan milik pelanggan dan mitra yang dihosting Azure.

Pertanyaan untuk dipertimbangkan

Gunakan pertanyaan berikut untuk menentukan konfigurasi terbaik untuk lingkungan Anda:

Apakah Virtual WAN solusi konektivitas jaringan Anda?

Jika menggunakan Virtual WAN, Anda hanya dapat menyebarkan titik akhir privat pada jaringan virtual spoke yang Anda hubungkan ke hub virtual. Anda tidak dapat menyebarkan sumber daya ke hub virtual atau hub aman.

Untuk informasi selengkapnya tentang mengintegrasikan Titik Akhir Privat ke jaringan Anda, lihat artikel berikut:

Apakah Anda menggunakan appliance virtual jaringan (NVA) seperti Azure Firewall?

Lalu lintas ke Titik Akhir Privat menggunakan pusat jaringan Azure dan dienkripsi. Anda mungkin perlu mencatat atau memfilter lalu lintas tersebut. Anda mungkin juga perlu menggunakan firewall untuk menganalisis lalu lintas yang mengalir ke Titik Akhir Privat jika menggunakan firewall di salah satu area berikut:

- Di seluruh spoke

- Antara hub dan spoke Anda

- Antara komponen lokal dan jaringan Azure Anda

Dalam kasus ini, sebarkan titik akhir privat di hub Anda dalam subnet khusus. Pengaturan ini:

- Menyederhanakan konfigurasi aturan secure network address translation (SNAT) Anda. Anda dapat membuat satu aturan SNAT di NVA untuk lalu lintas ke subnet khusus yang berisi titik akhir privat Anda. Anda dapat merutekan lalu lintas ke aplikasi lain tanpa menerapkan SNAT.

- Menyederhanakan konfigurasi tabel rute Anda. Untuk lalu lintas yang mengalir ke titik akhir privat, Anda dapat menambahkan aturan untuk merutekan lalu lintas tersebut melalui NVA. Anda dapat menggunakan kembali aturan tersebut di semua spoke, gateway jaringan privat maya (VPN), dan gateway Azure ExpressRoute.

- Memungkinkan untuk menerapkan aturan kelompok keamanan jaringan untuk lalu lintas masuk di subnet yang Anda khususkan ke Titik Akhir Privat. Aturan ini memfilter lalu lintas ke sumber daya Anda. Aturan menyediakan satu tempat untuk mengontrol akses ke sumber daya Anda.

- Memusatkan manajemen titik akhir privat. Jika menyebarkan semua titik akhir privat di satu tempat, Anda dapat mengelolanya dengan lebih efisien di semua jaringan virtual dan langganan.

Saat semua beban kerja Anda memerlukan akses ke setiap sumber daya PaaS yang Anda lindungi dengan Private Link, konfigurasi ini sesuai. Tetapi jika beban kerja Anda mengakses sumber daya PaaS yang berbeda, jangan sebarkan titik akhir privat di subnet khusus. Sebagai gantinya, tingkatkan keamanan dengan mengikuti prinsip hak istimewa terendah:

- Tempatkan setiap titik akhir privat di subnet terpisah.

- Hanya berikan beban kerja yang menggunakan akses sumber daya yang dilindungi ke sumber daya tersebut.

Apakah Anda menggunakan Titik Akhir Privat dari sistem lokal?

Jika Anda berencana menggunakan titik akhir privat untuk mengakses sumber daya dari sistem lokal, sebarkan titik akhir di hub Anda. Dengan pengaturan ini, Anda dapat memanfaatkan beberapa keuntungan yang dijelaskan di bagian sebelumnya:

- Menggunakan kelompok keamanan jaringan untuk mengontrol akses ke sumber daya Anda

- Mengelola titik akhir privat Anda di lokasi terpusat

Jika berencana mengakses sumber daya dari aplikasi yang telah Anda sebarkan di Azure, situasinya berbeda:

- Jika hanya satu aplikasi yang memerlukan akses ke sumber daya Anda, sebarkan Titik Akhir Privat di spoke aplikasi tersebut.

- Jika lebih dari satu aplikasi memerlukan akses ke sumber daya Anda, sebarkan Titik Akhir Privat di hub.

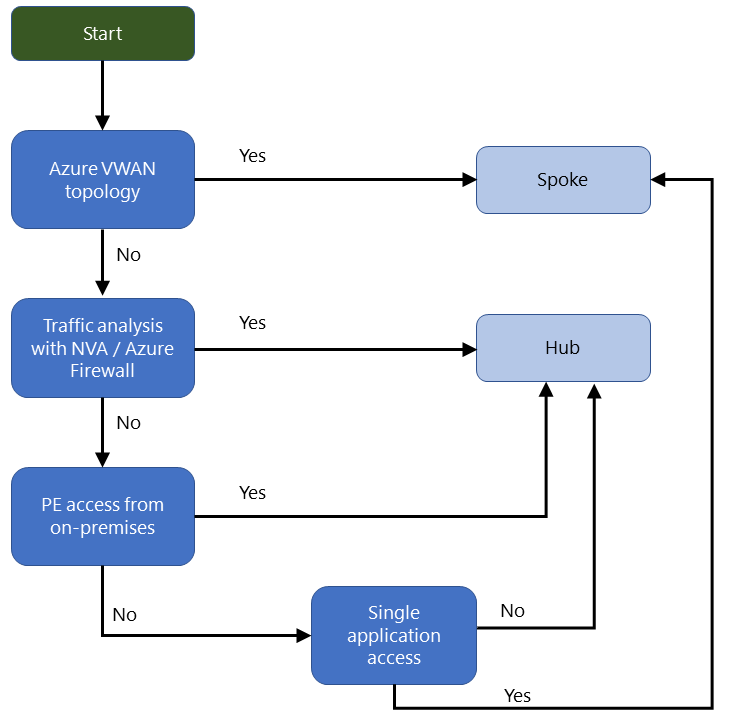

Diagram Alur

Diagram alur berikut merangkum berbagai opsi dan rekomendasi. Karena setiap pelanggan memiliki lingkungan yang unik, pertimbangkan persyaratan sistem Anda saat memutuskan lokasi untuk menempatkan titik akhir privat.

Di bagian atas diagram alur adalah kotak hijau berlabel Mulai. Panah mengarah dari kotak tersebut ke kotak biru berlabel topologi Azure Virtual W A N. Dua anak panah mengarah keluar dari kotak tersebut. Satu berlabel Ya mengarah ke kotak oranye berlabel Spoke. Panah kedua berlabel Tidak. Panah mengarah ke kotak biru berlabel Analisis lalu lintas dengan N V A atau Azure Firewall. Dua panah juga mengarah keluar dari kotak analisis lalu lintas. Satu berlabel Ya mengarah ke kotak oranye berlabel Hub. Panah kedua berlabel Tidak. Panah mengarah ke kotak biru berlabel Akses Titik Akhir Privat dari lokal. Dua panah mengarah keluar dari kotak Titik Akhir Privat. Satu berlabel Ya mengarah ke kotak oranye berlabel Hub. Panah kedua berlabel Tidak. Panah mengarah ke kotak biru berlabel Satu akses aplikasi. Dua anak panah mengarah keluar dari kotak tersebut. Satu berlabel Tidak mengarah ke kotak oranye berlabel Hub. Panah kedua berlabel Ya. Panah mengarah ke kotak oranye berlabel Spoke.

Unduh file PowerPoint arsitektur ini.

Pertimbangan

Beberapa faktor dapat memengaruhi penerapan Titik Akhir Privat Anda. Beberapa faktor berlaku untuk layanan PaaS Azure dan layanan milik pelanggan serta mitra yang dihosting Azure. Pertimbangkan poin-poin berikut saat Anda menyebarkan Titik Akhir Privat:

Jaringan

Saat Anda menggunakan Titik Akhir Privat dalam jaringan virtual spoke, tabel rute default subnet menyertakan rute /32 dengan jenis hop berikutnya InterfaceEndpoint.

Jika Anda menggunakan topologi hub dan spoke tradisional:

- Anda dapat melihat rute efektif ini di tingkat antarmuka jaringan mesin virtual Anda.

- Untuk informasi selengkapnya, lihat Mendiagnosis masalah perutean mesin virtual.

Jika Anda menggunakan Virtual WAN:

- Anda dapat melihat rute ini di rute efektif hub virtual.

- Untuk informasi selengkapnya, lihat Melihat rute efektif hub virtual.

Rute /32 disebarkan ke area berikut:

- Setiap peering jaringan virtual yang telah Anda konfigurasikan

- Koneksi VPN atau ExpressRoute apa pun ke sistem lokal

Untuk membatasi akses dari hub atau sistem lokal Anda ke Titik Akhir Pribadi, gunakan grup keamanan jaringan di subnet tempat Anda menyebarkan Titik Akhir Privat. Konfigurasikan aturan masuk yang sesuai.

Resolusi Nama

Komponen di jaringan virtual Anda mengaitkan alamat IP privat dengan setiap titik akhir privat. Komponen tersebut hanya dapat menyelesaikan alamat IP privat tersebut jika Anda menggunakan pengaturan Sistem Nama Domain (DNS) tertentu. Jika Anda menggunakan solusi DNS kustom, sebaiknya gunakan grup zona DNS. Integrasikan Titik Akhir Privat dengan zona DNS privat Azure yang terpusat. Tidak masalah meskipun Anda telah menyebarkan sumber daya di hub atau spoke. Tautkan zona DNS privat dengan semua jaringan virtual yang perlu menyelesaikan nama DNS Titik Akhir Privat Anda.

Dengan pendekatan ini, klien lokal dan Azure DNS dapat menyelesaikan nama dan mengakses alamat IP privat. Untuk penerapan referensi, lihat Private Link dan integrasi DNS dalam skala.

Biaya

- Saat menggunakan Titik Akhir Privat di peering jaringan virtual regional, Anda tidak dikenakan biaya peering untuk lalu lintas ke dan dari Titik Akhir Privat.

- Biaya peering masih berlaku dengan lalu lintas sumber daya infrastruktur lain yang mengalir melalui peering jaringan virtual.

- Jika Anda menyebarkan titik akhir privat di berbagai wilayah, tarif Private Link dan tarif masuk serta keluar peering global berlaku.

Untuk informasi selengkapnya, lihat Harga bandwidth.

Kontributor

Artikel ini dikelola oleh Microsoft. Ini awalnya ditulis oleh kontributor berikut.

Penulis utama:

- Jose Angel Fernandez Rodrigues | Spesialis Senior GBB

Kontributor lainnya:

- Ivens Applyrs | Manajer Produk 2

Untuk melihat profil LinkedIn non-publik, masuk ke LinkedIn.

Langkah berikutnya

- Topologi jaringan hub-spoke di Azure

- Topologi jaringan hub-spoke di Azure

- Ketersediaan Azure Private Link

- Apakah itu Titik Akhir Privat Azure?

- Apa itu Azure Virtual Network?

- Apa itu Azure DNS?

- Apa yang dimaksud dengan zona Azure DNS privat?

- Gunakan Azure Firewall untuk memeriksa lalu lintas yang ditujukan ke titik akhir privat

- Bagaimana kelompok keamanan jaringan memfilter lalu lintas jaringan

Sumber daya terkait

- Pemrosesan aliran peristiwa tanpa server di VNet dengan titik akhir privat

- Mengamankan bot saluran dan aplikasi web Microsoft Teams Anda di balik firewall

- Konektivitas privat aplikasi web ke database Azure SQL

- [Aplikasi web multi-wilayah dengan konektivitas privat ke database] [Aplikasi web multi-wilayah dengan konektivitas privat ke database]