Implementasi pola untuk ingress aman jaringan

Ingress aman jaringan merangkum beberapa pola desain, termasuk pola untuk perutean global, offloading global, dan pemantauan titik akhir kesehatan. Anda dapat menggunakan implementasi pola dalam artikel ini sebagai gateway untuk beban kerja HTTP atau HTTPS apa pun yang memerlukan ketersediaan atau keandalan tinggi dengan menyediakan perutean global yang aman ke beban kerja di wilayah yang berbeda dengan failover latensi rendah.

Video: Implementasi ingress aman jaringan

Persyaratan pola

Artikel ini menjelaskan tiga persyaratan yang difokuskan implementasi pola untuk ingress aman jaringan: perutean global, failover latensi rendah, dan serangan mitigasi di tepi.

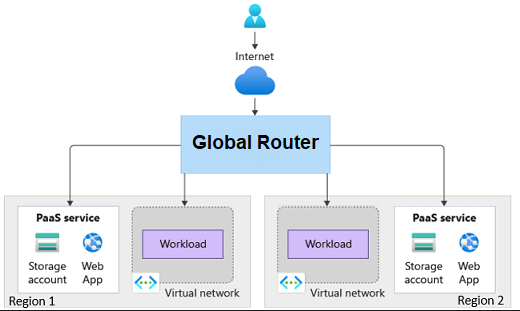

Perutean global

Pola ingress aman jaringan merangkum pola perutean global. Dengan demikian, implementasi dapat merutekan permintaan ke beban kerja di berbagai wilayah.

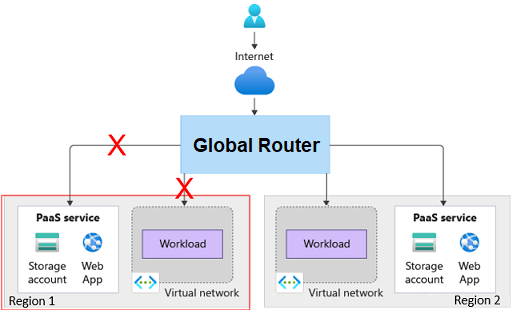

Failover latensi rendah

Implementasi harus dapat mengidentifikasi beban kerja yang sehat dan tidak sehat dan menyesuaikan perutean yang sesuai dengan cara yang sensitif terhadap waktu. Latensi harus dapat mendukung penyesuaian perutean dalam hitungan menit.

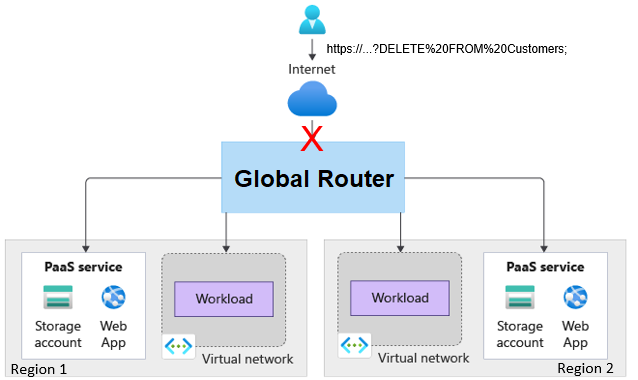

Mengurangi serangan di tepi

Mengurangi serangan di tepi mengharuskan bagian "jaringan aman" dari implementasi. Beban kerja atau layanan platform as a service (PaaS) seharusnya tidak dapat diakses melalui internet. Lalu lintas internet seharusnya hanya dapat merutekan melalui gateway. Gateway harus memiliki kemampuan untuk mengurangi eksploitasi.

Pola

Solusi ini menerapkan pola desain berikut:

- Pola perutean gateway: Merutekan permintaan ke beberapa layanan atau instans layanan yang dapat berada di berbagai wilayah.

- Pola offload gateway: Fungsionalitas offload, seperti mitigasi serangan, ke proksi gateway.

- Pola pemantauan titik akhir kesehatan: Mengekspos titik akhir yang memvalidasi kesehatan beban kerja.

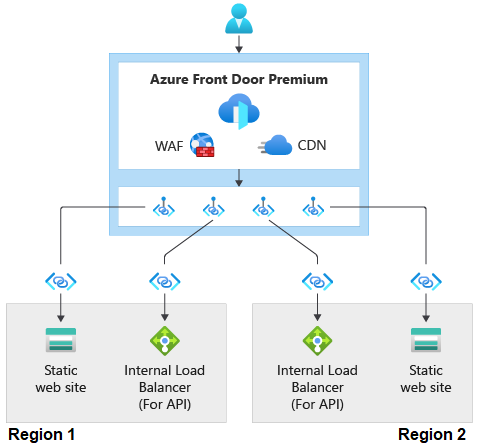

Desain

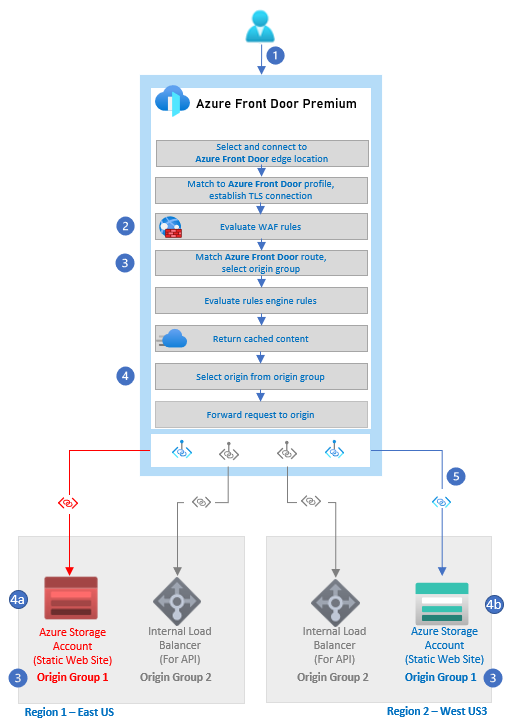

Diagram menunjukkan permintaan HTTPS yang mengalir ke kotak Azure Front Door Premium, yang memiliki firewall aplikasi web di dalamnya. Ini menggambarkan integrasi antara Azure Front Door Premium dan Azure Web Application Firewall. Diagram kemudian menunjukkan permintaan yang mengalir melalui Private Link ke dua stempel di wilayah yang berbeda. Setiap stempel memiliki situs web statis dan load balancer internal. Permintaan mengalir melalui Private Link ke situs web statis dan load balancer di kedua stempel.

Implementasi ini mencakup detail berikut:

- Ini menggunakan akun Azure Blob Storage untuk mensimulasikan beban kerja web statis yang berjalan di dua wilayah. Implementasi ini tidak termasuk beban kerja apa pun yang berjalan di belakang load balancer internal (ILB). Diagram menunjukkan ILB untuk menggambarkan bahwa implementasi ini akan berfungsi untuk beban kerja privat yang berjalan di belakang ILB.

- Ini menggunakan tingkat Azure Front Door Premium sebagai gateway global.

- Instans Azure Front Door memiliki kebijakan firewall aplikasi web (WAF) global yang dikonfigurasi dengan aturan terkelola yang membantu melindungi dari eksploitasi umum.

- Akun penyimpanan tidak terekspos melalui internet.

- Tingkat Azure Front Door Premium mengakses akun penyimpanan melalui Azure Private Link.

- Instans Azure Front Door memiliki konfigurasi tingkat tinggi berikut:

- Titik akhir dengan satu rute yang menunjuk ke satu grup asal. Grup asal adalah kumpulan asal atau ujung belakang.

- Grup asal memiliki asal yang dikonfigurasi untuk menunjuk ke setiap akun penyimpanan.

- Setiap permintaan asal Private Link akses ke akun penyimpanan.

- Grup asal memiliki pemeriksaan kesehatan yang dikonfigurasi untuk mengakses halaman HTML di akun penyimpanan. Halaman HTML bertindak sebagai titik akhir kesehatan untuk beban kerja statis. Jika pemeriksaan berhasil mengakses asal dalam tiga dari empat upaya terakhir, asal dianggap sehat.

Komponen

Permintaan web

- Azure Web Application Firewall: Tingkat premium Web Application Firewall mendukung aturan yang dikelola Microsoft yang membantu melindungi dari eksploitasi umum.

- Azure Private Link: Titik akhir privat di Azure Private Link mengekspos layanan Azure PaaS ke alamat IP privat dalam jaringan virtual. Paparan ini memungkinkan komunikasi mengalir di seluruh jaringan backbone Microsoft dan bukan di internet publik.

- Tingkat Azure Front Door Premium: Azure Front Door menyediakan penyeimbangan beban global Layer 7. Azure Front Door memiliki integrasi dengan Web Application Firewall. Tingkat Premium mendukung:

- Azure Private Link: dukungan Private Link memungkinkan Azure Front Door untuk berkomunikasi dengan layanan PaaS atau beban kerja yang berjalan di jaringan virtual privat melalui jaringan backbone Microsoft.

- Seperangkat aturan yang dikelola Microsoft: Tingkat premium Azure Front Door mendukung tingkat premium Web Application Firewall, yang mendukung seperangkat aturan terkelola di WAF.

- Azure Storage: Implementasi ini menggunakan akun Blob Storage untuk mewakili situs web atau beban kerja statis.

- Load balancer internal: Implementasi ini tidak menggunakan load balancer internal. Ini digamwakan untuk mewakili beban kerja privat yang berjalan di belakang load balancer tersebut. Perutean ke akun penyimpanan sama dengan penyeimbang beban.

Operasional

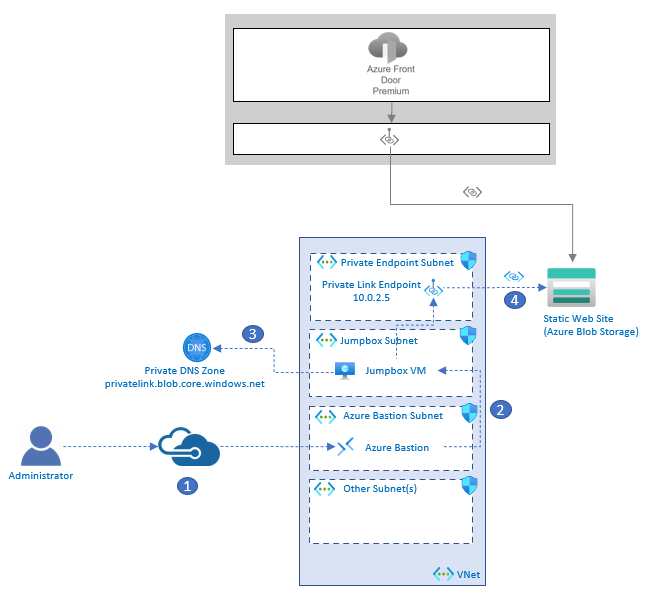

Mengamankan sumber daya dari perspektif jaringan membantu melindungi dari eksploitasi, tetapi juga mengisolasi sumber daya dari proses atau administrator yang mungkin perlu mengakses sumber daya tersebut. Misalnya, agen build dalam alur DevOps mungkin perlu mengakses akun penyimpanan untuk menyebarkan pembaruan ke aplikasi web. Selain itu, administrator mungkin perlu mengakses sumber daya untuk tujuan pemecahan masalah.

Untuk mengilustrasikan penyediaan akses ke akses aman jaringan untuk tujuan operasional, implementasi ini menyebarkan komputer virtual (VM) di jaringan virtual yang memiliki akses Private Link ke akun penyimpanan. Implementasi ini menyebarkan Azure Bastion, yang dapat digunakan administrator untuk menyambungkan ke VM. Untuk skenario penyebaran, agen build privat dapat disebarkan ke jaringan virtual, mirip dengan bagaimana VM itu.

Berikut adalah detail tentang komponen untuk operasi:

- Azure Virtual Network: Implementasi ini menggunakan jaringan virtual untuk berisi komponen yang diperlukan administrator untuk berkomunikasi dengan akun penyimpanan dengan aman melalui jaringan backbone Microsoft privat.

- Azure Virtual Machines: Implementasi ini menggunakan VM sebagai jumpbox untuk disambungkan oleh administrator. VM disebarkan di jaringan virtual privat.

- Azure Bastion: Azure Bastion memungkinkan administrator untuk terhubung dengan aman ke VM jumpbox melalui Secure Shell (SSH) tanpa mengharuskan VM memiliki alamat IP publik.

- Private Link titik akhir: Titik akhir privat diberi alamat IP privat dari jaringan virtual dan terhubung ke layanan PaaS akun penyimpanan. Koneksi ini memungkinkan sumber daya di jaringan virtual privat untuk berkomunikasi dengan akun penyimpanan melalui alamat IP privat.

- Zona Azure DNS privat: Zona Azure DNS privat adalah layanan DNS yang digunakan untuk menyelesaikan nama host Private Link akun penyimpanan Azure ke alamat IP privat titik akhir privat.

Alur permintaan web

Diagram menunjukkan pengguna membuat permintaan web ke Azure Front Door. Dalam kotak Azure Front Door, diagram memperlihatkan setiap langkah alur perutean Azure Front Door. Disorot dalam alur adalah langkah di mana aturan WAF dievaluasi, di mana rute Azure Front Door dicocokkan dan grup asal dipilih, dan tempat asal dipilih dari grup asal. Bagian terakhir yang disorot adalah tempat Azure Front Door terhubung ke akun Azure Blob Storage melalui Private Link.

Pengguna mengeluarkan permintaan HTTP atau HTTPS ke titik akhir Azure Front Door.

Aturan WAF dievaluasi. Aturan yang cocok selalu dicatat. Jika mode kebijakan WAF Azure Front Door diatur ke pencegahan dan aturan yang cocok memiliki tindakan yang diatur untuk memblokir anomali, permintaan diblokir. Jika tidak, permintaan berlanjut atau dialihkan, atau aturan berikutnya dievaluasi.

Rute yang dikonfigurasi di Azure Front Door cocok dan grup asal yang benar dipilih. Dalam contoh ini, jalurnya adalah ke konten statis di situs web.

Asal dipilih dari grup asal.

a. Dalam contoh ini, pemeriksaan kesehatan menganggap situs web tidak sehat, sehingga dihilangkan dari kemungkinan asal.

b. Situs web ini dipilih.Permintaan dirutekan ke akun penyimpanan Azure melalui Private Link melalui jaringan backbone Microsoft.

Untuk informasi selengkapnya tentang arsitektur perutean Azure Front Door, lihat Gambaran umum arsitektur perutean.

Alur operasional

Diagram memiliki tiga bagian. Bagian pertama menunjukkan Azure Blob Storage bertindak sebagai situs web statis. Azure Front Door terhubung melalui Private Link ke akun penyimpanan. Bagian kedua adalah kotak yang mewakili jaringan virtual. Jaringan virtual memiliki subnet dan isinya. Subnet ini mencakup subnet titik akhir privat yang berisi titik akhir Private Link dengan alamat IP 10.0.2.5, subnet jumpbox dengan komputer virtual jumpbox, dan subnet Azure Bastion dengan Azure Bastion di dalamnya. Bagian ketiga adalah pengguna administratif yang menggunakan SSH untuk mengakses VM jumpbox di jaringan virtual melalui Azure Bastion. Panah berubah dari VM ke zona Azure DNS privat. Panah terakhir beralih dari VM ke titik akhir Tautan privat lalu ke akun penyimpanan.

Administrator tersambung ke instans Azure Bastion yang disebarkan di jaringan virtual.

Azure Bastion menyediakan konektivitas SSH ke VM jumpbox.

Administrator di jumpbox mencoba mengakses akun penyimpanan melalui Azure CLI. Jumpbox meminta DNS untuk titik akhir akun Azure Blob Storage publik: storageaccountname.blob.core.windows.net.

DNS privat pada akhirnya diselesaikan untuk storageaccountname.privatelink.blob.core.windows.net. Ini mengembalikan alamat IP privat dari titik akhir Private Link, yaitu 10.0.2.5 dalam contoh ini.

Koneksi privat ke akun penyimpanan dibuat melalui titik akhir Private Link.

Pertimbangan

Ingatlah poin-poin berikut saat Anda menggunakan solusi ini.

Keandalan

Keandalan memastikan bahwa aplikasi Anda dapat memenuhi komitmen yang Anda buat kepada pelanggan Anda. Untuk informasi selengkapnya, lihat Gambaran umum pilar keandalan.

Skenario ini membahas poin-poin penting berikut tentang keandalan:

- Perutean global dengan latensi rendah, melalui penggunaan pemeriksaan kesehatan, memungkinkan keandalan dengan mengisolasi aplikasi terhadap pemadaman regional.

- Web Application Firewall di Azure Front Door memberikan perlindungan terpusat untuk permintaan HTTP dan HTTPS.

Keamanan

Keamanan memberikan jaminan terhadap serangan yang disengaja dan penyalahgunaan data dan sistem berharga Anda. Untuk informasi selengkapnya, lihat Gambaran Umum pilar keamanan.

Skenario ini membahas poin-poin penting berikut tentang keamanan:

- Private Link dukungan di Azure Front Door Premium menghilangkan kebutuhan untuk mengekspos layanan internal atau PaaS Anda melalui internet. Private Link memungkinkan Azure Front Door untuk berkomunikasi dengan layanan privat atau layanan PaaS Anda melalui jaringan backbone Microsoft.

- Web Application Firewall di Azure Front Door memberikan perlindungan terpusat untuk permintaan HTTP dan HTTPS.

- Aturan terkelola di Web Application Firewall Premium adalah aturan yang dikelola Microsoft yang membantu melindungi Anda dari serangkaian ancaman keamanan umum.

Pengoptimalan biaya

Optimalisasi biaya adalah tentang mencari cara untuk mengurangi pengeluaran yang tidak perlu dan meningkatkan efisiensi operasional. Untuk informasi selengkapnya, lihat Gambaran umum pilar pengoptimalan biaya.

Meskipun Azure Front Door Premium dan Web Application Firewall Premium menyediakan fitur keamanan tingkat lanjut di atas tingkat Standar, ada biaya tambahan untuk keduanya. Tinjau sumber daya berikut untuk mempelajari selengkapnya tentang harga untuk Azure Front Door dan Web Application Firewall:

Keunggulan operasional

Keunggulan operasional mencakup proses operasi yang menyebarkan aplikasi dan membuatnya tetap berjalan dalam produksi. Untuk informasi selengkapnya, lihat Gambaran umum pilar keunggulan operasional.

Menerapkan batas keamanan jaringan menambah kompleksitas pada operasi dan penyebaran. Ingat poin-poin ini:

- Rentang IP untuk agen yang dihosting Microsoft bervariasi dari waktu ke waktu. Pertimbangkan untuk menerapkan agen yang dihost sendiri di jaringan virtual Anda.

- Terapkan Azure Bastion untuk skenario di mana tim operasi perlu mengakses sumber daya aman jaringan.

- Penggunaan Web Application Firewall di Azure Front Door untuk memberikan perlindungan terpusat untuk permintaan HTTP dan HTTPS adalah contoh pola offloading gateway. Tanggung jawab memeriksa permintaan eksploitasi dilepaskan ke Web Application Firewall di Azure Front Door. Manfaat dari perspektif keunggulan operasional adalah Anda perlu mengelola aturan hanya di satu tempat.

Penting

Sampel ingress aman jaringan memungkinkan Anda untuk menyebarkan semua sumber daya yang diperlukan agar Anda dapat terhubung ke jumpbox melalui Azure Bastion dan terhubung ke VM aman jaringan.

Efisiensi performa

Efisiensi performa adalah kemampuan beban kerja Anda untuk menskalakan untuk memenuhi tuntutan yang ditempatkan pengguna di dalamnya. Untuk informasi selengkapnya, lihat Gambaran umum pilar efisiensi performa.

Perutean global memungkinkan penskalaan horizontal melalui penyebaran lebih banyak sumber daya di wilayah yang sama atau wilayah yang berbeda.

Langkah berikutnya

- Sebarkan implementasi ini dengan mengikuti langkah-langkah yang diuraikan dalam sampel ingress aman jaringan.

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk