Artikel ini menyediakan arsitek identitas AWS, administrator, dan analis keamanan dengan wawasan langsung dan panduan terperinci untuk menyebarkan identitas Microsoft Entra dan solusi akses untuk AWS. Anda dapat mengonfigurasi dan menguji solusi keamanan Microsoft ini tanpa memengaruhi penyedia identitas dan pengguna akun AWS yang ada hingga Anda siap untuk beralih.

Sistem

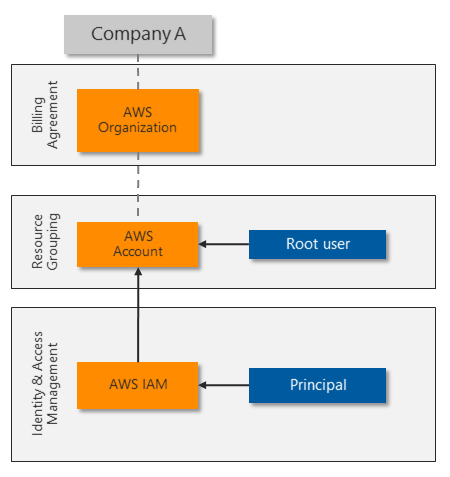

AWS membuat penyimpanan Identity and Access Management (IAM) terpisah untuk setiap akun yang dibuatnya. Diagram berikut menunjukkan penyiapan standar untuk lingkungan AWS dengan satu akun AWS:

Pengguna root sepenuhnya mengontrol akun AWS, dan mendelegasikan akses ke identitas lain. Prinsipal AWS IAM menyediakan identitas unik untuk setiap peran dan pengguna yang perlu mengakses akun AWS. AWS IAM dapat melindungi setiap akun root, principal, dan user dengan kata sandi yang kompleks dan MFA dasar.

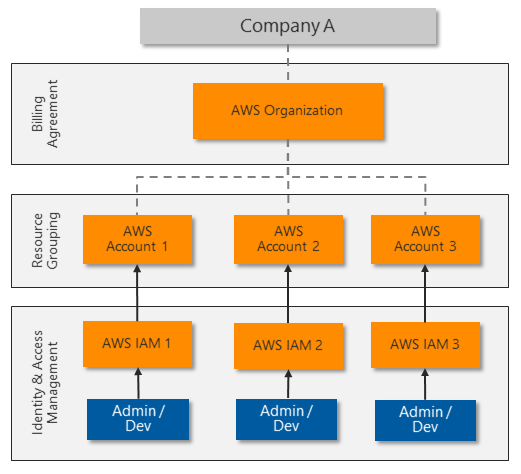

Banyak organisasi membutuhkan lebih dari satu akun AWS, menghasilkan silo identitas yang kompleks untuk dikelola:

Untuk memungkinkan manajemen identitas terpusat dan menghindari keharusan mengelola beberapa identitas dan kata sandi, sebagian besar organisasi ingin menggunakan single sign-on untuk sumber daya platform. Beberapa pelanggan AWS mengandalkan Microsoft Active Directory berbasis server untuk integrasi SSO. Pelanggan lain berinvestasi dalam solusi pihak ketiga untuk menyinkronkan atau menggabungkan identitas mereka dan menyediakan SSO.

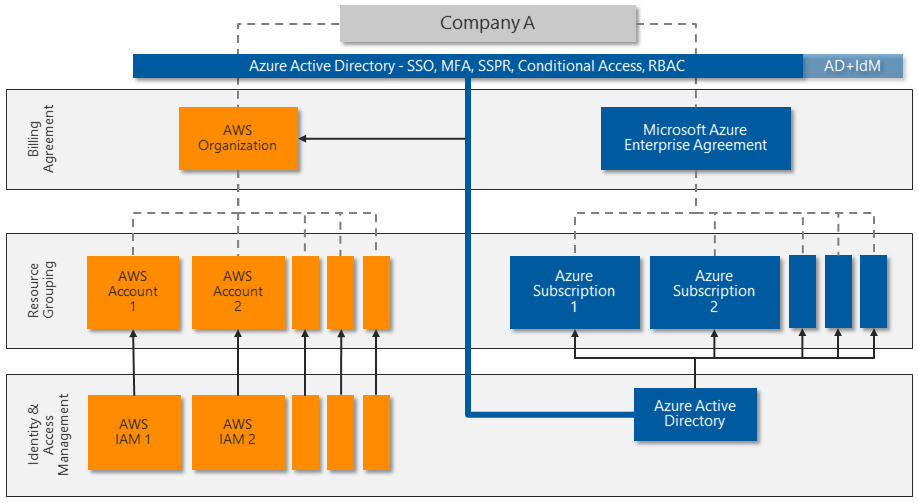

MICROSOFT Entra ID menyediakan manajemen identitas terpusat dengan autentikasi SSO yang kuat. Hampir semua aplikasi atau platform yang mengikuti standar autentikasi web umum, termasuk AWS, dapat menggunakan ID Microsoft Entra untuk manajemen identitas dan akses.

Banyak organisasi sudah menggunakan ID Microsoft Entra untuk menetapkan dan melindungi identitas cloud Microsoft 365 atau hibrid. Karyawan menggunakan identitas Microsoft Entra mereka untuk mengakses email, file, pesan instan, aplikasi cloud, dan sumber daya lokal. Anda dapat dengan cepat dan mudah mengintegrasikan MICROSOFT Entra ID dengan akun AWS Anda untuk memungkinkan administrator dan pengembang masuk ke lingkungan AWS Anda dengan identitas yang ada.

Diagram berikut menunjukkan bagaimana ID Microsoft Entra dapat diintegrasikan dengan beberapa akun AWS untuk menyediakan manajemen identitas dan akses terpusat:

MICROSOFT Entra ID menawarkan beberapa kemampuan untuk integrasi langsung dengan AWS:

- SSO di seluruh solusi autentikasi warisan, tradisional, dan modern.

- MFA, termasuk integrasi dengan beberapa solusi pihak ketiga dari mitra Microsoft Intelligent Security Association (MISA).

- Fitur Akses Bersyarat yang kuat untuk autentikasi yang kuat dan tata kelola yang ketat. MICROSOFT Entra ID menggunakan kebijakan Akses Bersyar dan penilaian berbasis risiko untuk mengautentikasi dan mengotorisasi akses pengguna ke AWS Management Console dan sumber daya AWS.

- Deteksi ancaman skala besar dan respons otomatis. ID Microsoft Entra memproses lebih dari 30 miliar permintaan autentikasi per hari, bersama dengan triliunan sinyal tentang ancaman di seluruh dunia.

- Privileged Access Management (PAM) untuk mengaktifkan Just-In-Time (JIT) penyediaan sumber daya tertentu.

Manajemen identitas Microsoft Entra tingkat lanjut dengan akun AWS

Fitur Microsoft Entra tingkat lanjut lainnya dapat memberikan lapisan kontrol tambahan untuk akun AWS yang paling sensitif. Lisensi Microsoft Entra ID P2 mencakup fitur lanjutan ini:

Privileged Identity Management (PIM) untuk menyediakan kontrol tingkat lanjut untuk semua peran yang didelegasikan dalam Azure dan Microsoft 365. Misalnya, alih-alih administrator pengguna diberi peran Administrator Pengguna secara statis, mereka memiliki izin untuk mengaktifkan peran sesuai permintaan. Izin ini dinonaktifkan setelah batas waktu yang ditetapkan (misalnya satu jam). PIM mencatat semua aktivasi dan memiliki kontrol lain yang dapat lebih membatasi kemampuan aktivasi. PIM lebih melindungi arsitektur identitas Anda dengan memastikan lapisan tata kelola dan perlindungan tambahan sebelum pengguna istimewa dapat membuat perubahan.

Anda dapat memperluas PIM ke izin yang didelegasikan dengan mengontrol akses ke grup kustom, seperti yang Anda buat untuk akses ke peran AWS. Untuk informasi selengkapnya tentang menyebarkan PIM, lihat Merencanakan penyebaran Privileged Identity Management.

Perlindungan Identitas Tingkat Lanjut meningkatkan keamanan masuk Microsoft Entra dengan memantau risiko pengguna atau sesi. Risiko pengguna menentukan potensi kredensial yang disusupi, seperti ID pengguna dan kata sandi yang muncul di daftar pelanggaran yang dirilis secara publik. Risiko sesi menentukan apakah aktivitas masuk berasal dari lokasi berisiko, alamat IP, atau indikator kompromi lainnya. Kedua jenis deteksi memanfaatkan kemampuan intelijen ancaman komprehensif Microsoft.

Untuk informasi selengkapnya tentang Perlindungan Identitas Tingkat Lanjut, lihat gambaran umum keamanan Microsoft Entra ID Protection.

Microsoft Defender untuk Identity melindungi identitas dan layanan yang berjalan pada pengontrol domain Active Directory dengan memantau semua sinyal aktivitas dan ancaman. Defender for Identity mengidentifikasi ancaman berdasarkan pengalaman kehidupan nyata dari penyelidikan pelanggaran pelanggan. Defender for Identity memantau perilaku pengguna dan merekomendasikan pengurangan permukaan serangan untuk mencegah serangan lanjutan seperti pengintaian, gerakan lateral, dan dominasi domain.

Untuk informasi selengkapnya tentang Defender for Identity, lihat Apa itu Pertahanan Microsoft untuk Identitas.

Detail skenario

Akun Amazon Web Services (AWS) yang mendukung beban kerja penting dan informasi yang sangat sensitif memerlukan perlindungan identitas yang kuat dan pengawasan akses. Manajemen identitas AWS ditingkatkan jika dikombinasikan dengan ID Microsoft Entra. MICROSOFT Entra ID adalah solusi manajemen identitas dan akses terpusat berbasis cloud, komprehensif, dan terpusat yang dapat membantu mengamankan dan melindungi akun dan lingkungan AWS. Microsoft Entra ID menyediakan akses menyeluruh (SSO) terpusat dan autentikasi yang kuat melalui kebijakan autentikasi multifaktor (MFA) dan Akses Bersyarat. MICROSOFT Entra ID mendukung manajemen identitas AWS, identitas berbasis peran, dan kontrol akses.

Banyak organisasi yang menggunakan AWS sudah mengandalkan ID Microsoft Entra untuk Microsoft 365 atau manajemen identitas cloud hibrid dan perlindungan akses. Organisasi ini dapat dengan cepat dan mudah menggunakan ID Microsoft Entra dengan akun AWS mereka, sering kali tanpa biaya tambahan. Fitur Microsoft Entra tingkat lanjut lainnya seperti Privileged Identity Management (PIM) dan Advanced Identity Protection dapat membantu melindungi akun AWS yang paling sensitif.

MICROSOFT Entra ID dengan mudah terintegrasi dengan solusi keamanan Microsoft lainnya, seperti Microsoft Defender untuk Cloud Apps dan Microsoft Sentinel. Untuk informasi selengkapnya, lihat Defender untuk Cloud Apps dan Microsoft Sentinel untuk AWS. Solusi keamanan Microsoft ini dapat diperluas dan memiliki berbagai tingkat perlindungan. Organisasi dapat menerapkan satu atau beberapa solusi ini bersama dengan jenis perlindungan lain untuk arsitektur keamanan lengkap yang melindungi penerapan AWS saat ini dan masa yang akan datang.

Pertimbangan

Pertimbangan ini mengimplementasikan pilar Azure Well-Architected Framework, yang merupakan serangkaian tenet panduan yang dapat digunakan untuk meningkatkan kualitas beban kerja. Untuk informasi selengkapnya, lihat Microsoft Azure Well-Architected Framework.

Keamanan

Keamanan memberikan jaminan terhadap serangan yang disukai dan penyalahgunaan data dan sistem berharga Anda. Untuk informasi selengkapnya, lihat daftar periksa tinjauan desain untuk Keamanan.

Prinsip dan panduan berikut penting untuk solusi keamanan cloud apa pun:

Pastikan bahwa organisasi dapat memantau, mendeteksi, dan secara otomatis melindungi akses terprogram dan pengguna ke lingkungan cloud.

Terus meninjau akun saat ini untuk memastikan tata kelola dan kontrol izin dan identitas.

Ikuti hak istimewa terkecil dan prinsip Zero Trust . Pastikan bahwa setiap pengguna hanya dapat mengakses sumber daya spesifik yang mereka butuhkan, dari perangkat tepercaya dan lokasi yang dikenal. Kurangi izin setiap administrator dan pengembang untuk hanya memberikan hak yang mereka butuhkan untuk peran yang mereka lakukan. Tinjau secara berkala.

Terus pantau perubahan konfigurasi platform, terutama jika mereka memberikan peluang untuk eskalasi hak istimewa atau persistensi serangan.

Cegah penyaringan data dengan aktif memeriksa dan mengontrol konten.

Manfaatkan solusi yang mungkin sudah Anda miliki seperti Microsoft Entra ID P2 yang dapat meningkatkan keamanan tanpa biaya lebih.

Keamanan akun AWS dasar

Untuk memastikan kebersihan keamanan dasar untuk akun dan sumber daya AWS:

Tinjau panduan keamanan AWS di Praktik terbaik untuk mengamankan akun dan sumber daya AWS.

Kurangi risiko mengunggah dan mengunduh malware dan konten berbahaya lainnya dengan secara aktif memeriksa semua transfer data melalui AWS Management Console. Konten yang mengunggah atau mengunduh langsung ke sumber daya dalam platform AWS, seperti server web atau database, mungkin memerlukan perlindungan lebih.

Pertimbangkan untuk melindungi akses ke sumber daya lain, termasuk:

- Sumber daya yang dibuat dalam akun AWS.

- Platform beban kerja tertentu, seperti Windows Server, Linux Server, atau kontainer.

- Perangkat yang digunakan administrator dan pengembang untuk mengakses AWS Management Console.

Keamanan AWS IAM

Aspek kunci untuk mengamankan AWS Management Console adalah mengendalikan siapa yang dapat membuat perubahan konfigurasi yang sensitif. Pengguna root akun AWS memiliki akses tak terbatas. Tim keamanan harus sepenuhnya mengontrol akun pengguna root untuk mencegahnya masuk ke AWS Management Console atau bekerja dengan sumber daya AWS.

Untuk mengontrol akun pengguna root:

- Pertimbangkan untuk mengubah kredensial login pengguna root dari alamat email individu ke akun layanan yang dikendalikan tim keamanan.

- Pastikan kata sandi akun pengguna root kompleks, dan terlaksanakan MFA untuk pengguna akar.

- Pantau log untuk contoh akun pengguna root yang digunakan untuk masuk.

- Gunakan akun pengguna root hanya dalam keadaan darurat.

- Gunakan ID Microsoft Entra untuk menerapkan akses administratif yang didelegasikan daripada menggunakan pengguna akar untuk tugas administratif.

Pahami dan tinjau komponen akun AWS IAM lainnya dengan jelas untuk pemetaan dan penetapan yang sesuai.

Secara default, akun AWS tidak memiliki pengguna IAM hingga pengguna root membuat satu atau beberapa identitas untuk mendelegasikan akses. Solusi yang menyinkronkan pengguna yang ada dari sistem identitas lain, seperti Microsoft Active Directory, juga dapat secara otomatis menyediakan pengguna IAM.

Kebijakan IAM memberikan hak akses yang didelegasikan ke sumber daya akun AWS. AWS menyediakan lebih dari 750 kebijakan IAM yang unik, dan pelanggan juga dapat menentukan kebijakan khusus.

Peran IAM melampirkan kebijakan khusus pada identitas. Peran adalah cara untuk mengelola kontrol akses berbasis peran (RBAC). Solusi saat ini menggunakan External Identities untuk mengimplementasikan identitas Microsoft Entra dengan mengasumsikan peran IAM.

Kelompok IAM juga merupakan cara untuk menjalan RBAC. Alih-alih menetapkan kebijakan IAM langsung ke pengguna IAM individu, buat grup IAM, tetapkan izin dengan melampirkan satu atau beberapa kebijakan IAM, dan tambahkan pengguna IAM ke grup untuk mewarisi hak akses yang sesuai ke sumber daya.

Beberapa akun layanan IAM harus terus berjalan di AWS IAM untuk menyediakan akses terprogram. Pastikan untuk meninjau akun-akun ini, dengan aman menyimpan dan membatasi akses ke kredensial keamanannya, dan putar kredensial secara teratur.

Menyebarkan skenario ini

Bagian berikutnya ini menunjukkan kepada Anda cara menyebarkan ID Microsoft Entra untuk akses menyeluruh ke akun AWS individual.

Merencanakan dan menyiapkan

Untuk mempersiapkan penyebaran solusi keamanan Azure, tinjau dan rekam informasi akun AWS dan Microsoft Entra saat ini. Jika Anda memiliki lebih dari satu akun AWS yang disebarkan, ulangi langkah-langkah ini untuk setiap akun.

Di AWS Billing Management Console, catat informasi akun AWS saat ini berikut ini:

- Id Akun AWS, pengidentifikasi unik.

- Nama akun atau pengguna akar.

- Metode pembayaran, baik yang ditetapkan untuk kartu kredit atau perjanjian penagihan perusahaan.

- Kontak alternatif yang memiliki akses ke informasi akun AWS.

- Pertanyaan keamanan diperbarui dan direkam dengan aman untuk akses darurat.

- Wilayah AWS diaktifkan atau dinonaktifkan untuk mematuhi kebijakan keamanan data.

Di AWS IAM Management Console, tinjau dan rekam komponen AWS IAM berikut:

- Grup yang telah dibuat, termasuk keanggotaan terperinci dan kebijakan pemetaan berbasis peran terlampir.

- Pengguna yang telah dibuat, termasuk usia Kata Sandi untuk akun pengguna, dan usia kunci Access untuk akun layanan. Konfirmasi juga bahwa MFA diaktifkan untuk setiap pengguna.

- Peran. Ada dua peran terkait layanan default, AWSServiceRoleForSupport dan AWSServiceRoleForTrustedAdvisor. Rekam peran lain, yang bersifat kustom. Peran ini ditautkan ke kebijakan izin, untuk digunakan untuk memetakan peran di ID Microsoft Entra.

- Kebijakan. Kebijakan out-of-the-box telah dikelola AWS, fungsi Pekerjaan, atau Dikelola Pelanggan di kolom Tipe. Catat semua kebijakan lain, yang bersifat kustom. Juga rekam di mana setiap kebijakan ditetapkan, dari entri di kolom Digunakan sebagai.

- Penyedia identitas, untuk memahami penyedia identitas Security Assertion Markup Language (SAML) yang ada. Rencanakan cara mengganti penyedia identitas yang ada dengan penyedia identitas Microsoft Entra tunggal.

Di portal Azure, tinjau penyewa Microsoft Entra:

- Menilai informasi Penyewa untuk melihat apakah penyewa memiliki lisensi Microsoft Entra ID P1 atau P2. Lisensi P2 menyediakan fitur manajemen identitas Microsoft Entra Tingkat Lanjut.

- Periksa aplikasi Enterprise untuk melihat apakah ada aplikasi yang ada menggunakan jenis aplikasi AWS, seperti yang ditunjukkan oleh

http://aws.amazon.com/di kolom URL Beranda.

Merencanakan penyebaran Microsoft Entra

Prosedur penyebaran Microsoft Entra mengasumsikan bahwa ID Microsoft Entra sudah dikonfigurasi untuk organisasi, seperti untuk implementasi Microsoft 365. Akun dapat disinkronkan dari domain Direktori Aktif, atau dapat berupa akun cloud yang dibuat langsung di ID Microsoft Entra.

Rencanakan RBAC

Jika penginstalan AWS menggunakan grup dan peran IAM untuk RBAC, Anda dapat memetakan struktur RBAC yang ada ke akun pengguna dan grup keamanan Microsoft Entra baru.

Jika akun AWS tidak memiliki implementasi RBAC yang kuat, mulailah dengan mengerjakan akses paling sensitif:

Perbarui pengguna root akun AWS.

Tinjau pengguna, grup, dan peran AWS IAM yang dilampirkan ke administratorAccess.

Tangani kebijakan IAM yang ditetapkan lainnya, mulai dengan kebijakan yang dapat mengubah, membuat, atau menghapus sumber daya dan item konfigurasi lainnya. Anda dapat mengidentifikasi kebijakan yang digunakan dengan melihat kolom Digunakan sebagai.

Merencanakan migrasi

MICROSOFT Entra ID mempusatkan semua autentikasi dan otorisasi. Anda dapat merencanakan dan mengonfigurasi pemetaan pengguna dan RBAC tanpa memengaruhi administrator dan pengembang hingga Anda siap untuk menerapkan metode baru.

Proses tingkat tinggi untuk bermigrasi dari akun AWS IAM ke ID Microsoft Entra adalah sebagai berikut. Untuk petunjuk mendetail, lihat Penerapan.

Petakan kebijakan IAM ke peran Microsoft Entra, dan gunakan RBAC untuk memetakan peran ke grup keamanan.

Ganti setiap pengguna IAM dengan pengguna Microsoft Entra yang merupakan anggota grup keamanan yang sesuai untuk masuk dan mendapatkan izin yang sesuai.

Uji dengan meminta setiap pengguna untuk masuk ke AWS dengan akun Microsoft Entra mereka dan konfirmasikan bahwa mereka memiliki tingkat akses yang sesuai.

Setelah pengguna mengonfirmasi akses ID Microsoft Entra, hapus akun pengguna AWS IAM. Ulangi proses untuk setiap pengguna sampai semuanya dimigrasikan.

Untuk akun layanan dan akses terprogram, gunakan pendekatan yang sama. Perbarui setiap aplikasi yang menggunakan akun untuk menggunakan akun pengguna Microsoft Entra yang setara sebagai gantinya.

Pastikan setiap pengguna AWS IAM yang tersisa memiliki kata sandi yang kompleks dengan MFA diaktifkan, atau kunci akses yang diganti secara teratur.

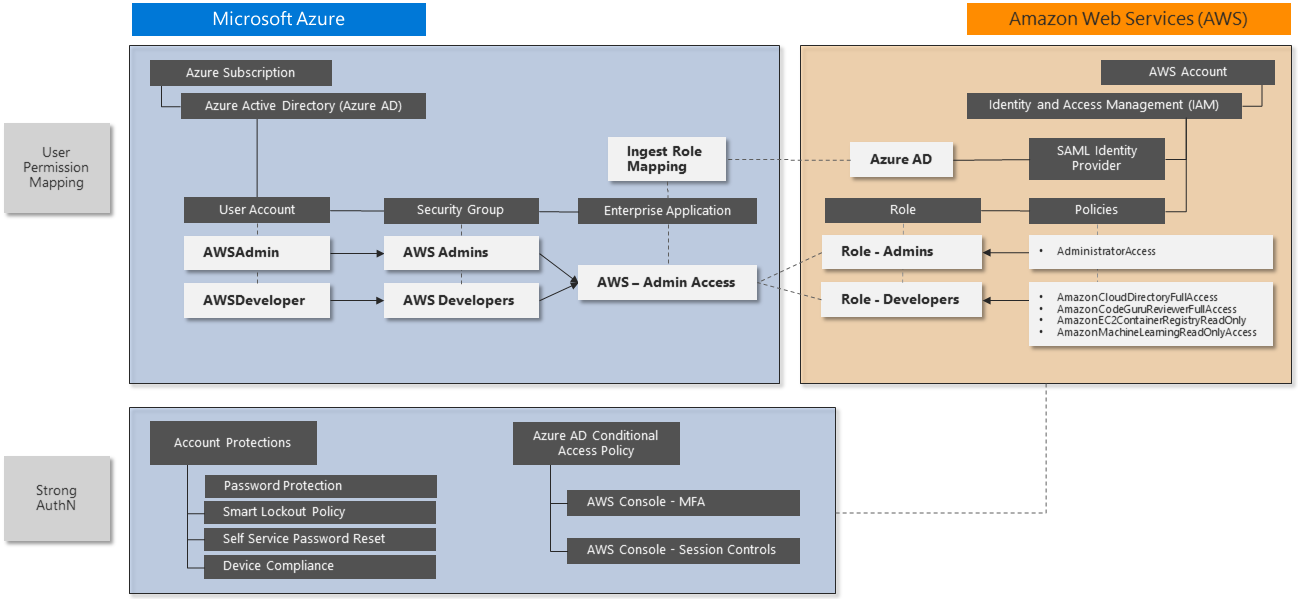

Diagram berikut menunjukkan contoh langkah-langkah konfigurasi dan kebijakan akhir dan pemetaan peran di seluruh ID Microsoft Entra dan AWS IAM:

Integrasi akses menyeluruh

MICROSOFT Entra ID mendukung integrasi akses menyeluruh dengan AWS SSO. Anda dapat menghubungkan ID Microsoft Entra ke AWS di satu tempat dan mengatur akses secara terpusat di ratusan akun dan aplikasi terintegrasi AWS SSO. Kemampuan ini memungkinkan pengalaman masuk Microsoft Entra yang mulus bagi pengguna untuk menggunakan AWS CLI.

Prosedur solusi keamanan Microsoft berikut menerapkan SSO untuk contoh peran Administrator AWS dan Pengembang AWS. Ulangi proses ini untuk peran lain yang Anda butuhkan.

Prosedur ini mencakup langkah-langkah berikut:

- Buat aplikasi perusahaan Microsoft Entra baru.

- Mengonfigurasi Microsoft Entra SSO untuk AWS.

- Memperbarui pemetaan peran.

- Uji Microsoft Entra SSO ke AWS Management Console.

Tautan berikut menyediakan langkah-langkah implementasi dan pemecahan masalah terperinci:

- Tutorial Microsoft: Integrasi Microsoft Entra SSO dengan AWS

- Tutorial AWS: MICROSOFT Entra ID ke AWS SSO menggunakan protokol SCIM

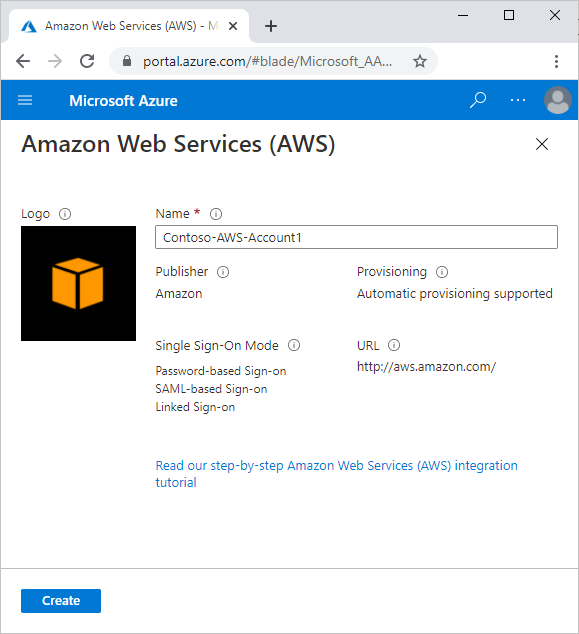

Menambahkan aplikasi AWS ke aplikasi perusahaan Microsoft Entra Anda

Administrator dan pengembang AWS menggunakan aplikasi perusahaan untuk masuk ke ID Microsoft Entra untuk autentikasi, lalu mengalihkan ke AWS untuk otorisasi dan akses ke sumber daya AWS. Metode paling sederhana untuk melihat aplikasi adalah dengan masuk ke https://myapps.microsoft.com, tetapi Anda juga dapat mempublikasikan URL unik di mana saja yang menyediakan akses mudah.

Ikuti instruksi dalam menambahkan Amazon Web Services (AWS) dari galeri untuk menyiapkan aplikasi perusahaan. Instruksi ini akan memberi tahu Anda aplikasi AWS apa yang akan ditambahkan ke aplikasi perusahaan Microsoft Entra Anda.

Jika ada lebih dari satu akun AWS untuk dikelola, seperti DevTest dan Production, gunakan nama unik untuk aplikasi perusahaan yang menyertakan pengidentifikasi untuk perusahaan dan akun AWS tertentu.

Mengonfigurasi Microsoft Entra SSO untuk AWS

Ikuti langkah-langkah di bawah ini untuk mengonfigurasi Microsoft Entra SSO untuk AWS:

Di Portal Microsoft Azure, ikuti langkah-langkah di Mengonfigurasi Microsoft Entra SSO untuk mengonfigurasi Aplikasi Enterprise yang telah Anda buat untuk akses menyeluruh ke AWS.

Di AWS Console, ikuti langkah-langkah tentang Mengonfigurasi AWS SSO untuk mengonfigurasi akun AWS Anda untuk akses menyeluruh. Sebagai bagian dari konfigurasi ini, Anda akan membuat pengguna IAM baru yang bertindak atas nama agen provisi Microsoft Entra untuk memungkinkan sinkronisasi semua peran AWS IAM yang tersedia ke dalam ID Microsoft Entra. AWS membutuhkan pengguna IAM ini untuk memetakan pengguna ke peran sebelum mereka dapat masuk ke AWS Management Console.

- Permudah untuk mengidentifikasi komponen yang Anda buat untuk mendukung integrasi ini. Misalnya, akun layanan nama dengan konvensi penamaan standar seperti "Svc-".

- Pastikan untuk mendokumentasikan semua item baru.

- Pastikan kredensial baru menyertakan kata sandi kompleks yang Anda simpan secara terpusat untuk manajemen siklus hidup yang aman.

Berdasarkan langkah-langkah konfigurasi ini, Anda dapat membuat diagram interaksi seperti ini:

Di AWS Console, ikuti langkah-langkah di bawah ini untuk membuat lebih banyak peran.

Di AWS IAM, pilih Peran -> Buat Peran.

Di halaman Buat peran, lakukan langkah-langkah berikut:

- Pada Pilih jenis entitas kepercayaan, pilih federasi SAML 2.0.

- Pada Pilih Penyedia SAML 2.0, pilih Penyedia SAML yang Anda buat sebelumnya (misalnya: WAAD).

- Pilih Izinkan akses terprogram dan AWS Management Console.

- Pilih Berikutnya: Izin akses.

Pada kotak dialog Lampirkan kebijakan izin, pilih AdministratorAccess. Kemudian pilih Berikutnya: Tag.

Dalam kotak dialog Tambahkan Tag, biarkan kosong dan pilih Berikutnya: Ulasan.

Pada kotak dialog Ulasan, lakukan langkah-langkah berikut:

- Di Nama peran, masukkan nama peran Anda.(Administrator).

- Dalam Deskripsi peran, masukkan deskripsi.

- Pilih Buat Peran.

Buat peran lain dengan mengikuti langkah-langkah yang tercantum di atas. Beri nama peran Pengembang dan berikan beberapa izin pilihan Anda yang dipilih (seperti AmazonS3FullAccess).

Anda berhasil membuat peran Administrator dan Pengembang di AWS.

Buat pengguna dan grup berikut di ID Microsoft Entra:

- Pengguna 1: Test-AWSAdmin

- Pengguna 2: Test-AWSDeveloper

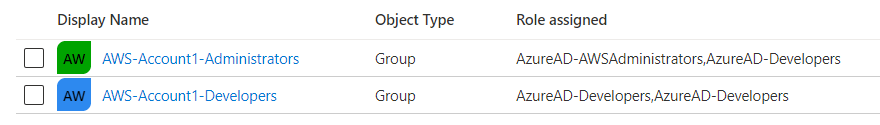

- Grup 1: AWS-Akun1-Administrator

- Grup 2: AWS-Akun1-Pengembang

- Tambahkan Test-AWSAdmin sebagai anggota AWS-Akun1-Administrator

- Tambahkan Test-AWSDeveloper sebagai anggota AWS-Akun1-Pengembang

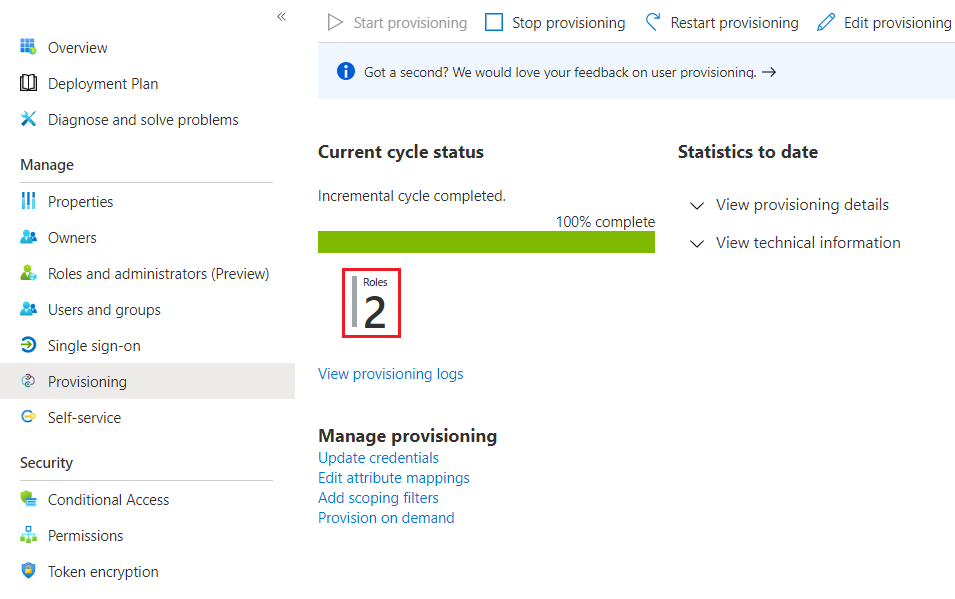

Ikuti langkah-langkah tentang Cara mengonfigurasi penyediaan peran di AWS Single-Account Access untuk mengonfigurasi penyediaan peran otomatis. Dibutuhkan waktu hingga satu jam untuk menyelesaikan siklus provisi pertama.

Cara memperbarui pemetaan peran.

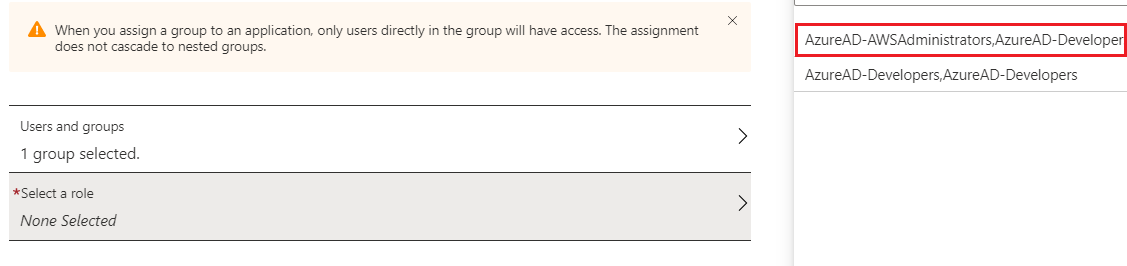

Karena Anda menggunakan dua peran, lakukan langkah-langkah tambahan ini:

Konfirmasikan bahwa agen provisi dapat melihat setidaknya dua peran:

Buka Pengguna dan grup dan pilih Tambahkan Pengguna.

Pilih AWS-Akun1-Administrator.

Pilih peran terkait.

Ulangi langkah-langkah sebelumnya untuk setiap pemetaan peran grup. Setelah selesai, Anda harus memiliki dua grup Microsoft Entra yang dipetakan dengan benar ke peran AWS IAM:

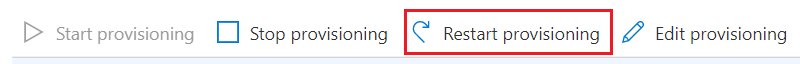

Jika Anda tidak dapat melihat atau memilih peran, kembali ke halaman Provisi untuk mengonfirmasi keberhasilan provisi di agen provisi Microsoft Entra, dan pastikan akun Pengguna IAM memiliki izin yang benar. Anda juga dapat me-restart mesin provisi untuk mencoba impor lagi:

Menguji SSO Microsoft Entra ke AWS Management Console

Uji masuk setiap pengguna uji untuk mengonfirmasi bahwa SSO berfungsi.

Luncurkan sesi browser pribadi baru untuk memastikan bahwa kredensial tersimpan lainnya tidak bertentangan dengan pengujian.

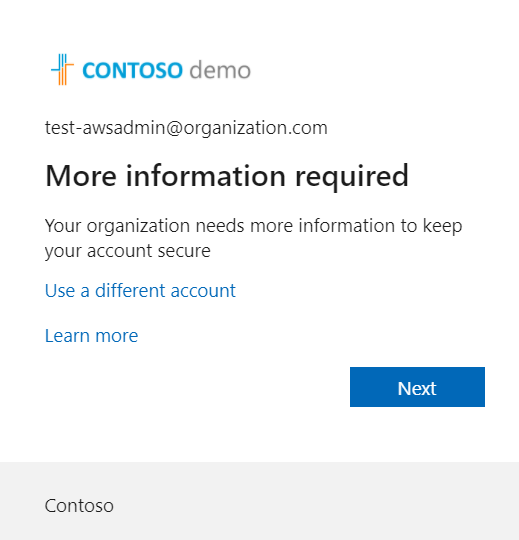

https://myapps.microsoft.comBuka , menggunakan kredensial akun pengguna Test-AWSAdmin atau Test-AWSDeveloper Microsoft Entra yang Anda buat sebelumnya.Anda akan melihat ikon baru untuk aplikas Konsoli AWS. Pilih ikon, dan ikuti petunjuk autentikasi apa pun:

Setelah Anda masuk ke AWS Console, navigasikan fitur untuk mengonfirmasi bahwa akun ini memiliki akses yang didelegasikan yang sesuai.

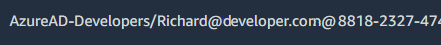

Perhatikan format penamaan untuk sesi masuk pengguna:

NOMOR REKENING ROLE / UPN / AWS

Anda dapat menggunakan informasi sesi login pengguna ini untuk melacak aktivitas login pengguna di Defender untuk Cloud Apps atau Microsoft Sentinel.

Keluar, dan ulangi proses untuk akun pengguna pengujian lainnya untuk mengonfirmasi perbedaan dalam pemetaan peran dan izin.

Mengaktifkan Akses Bersyarat

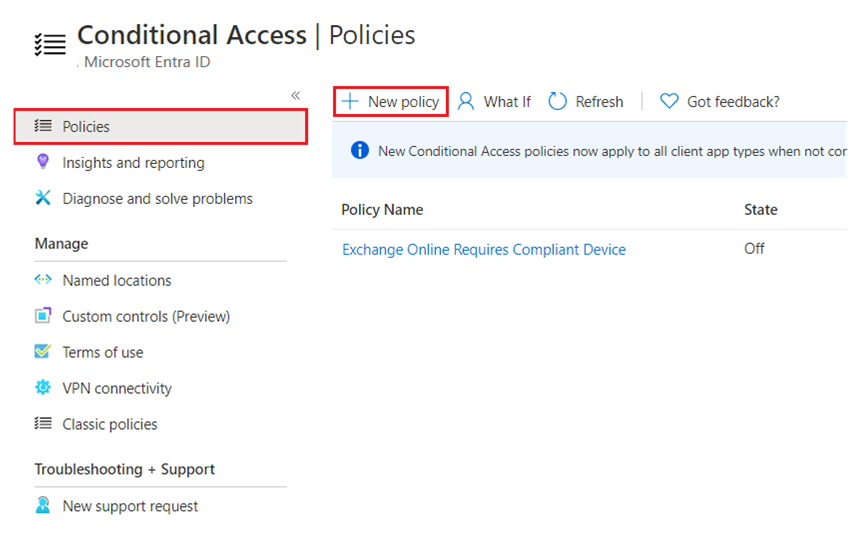

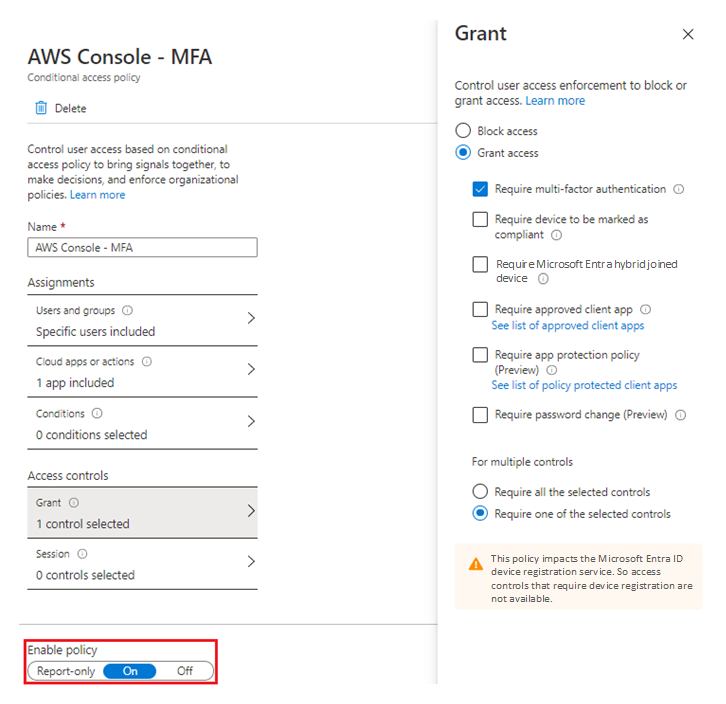

Membuat kebijakan Akses Bersyarat yang memerlukan MFA:

Di portal Azure, navigasikan ke Microsoft Entra ID>Security, lalu pilih Akses Bersyar.

Di menu navigasi sebelah kiri, pilih Kebijakani.

Pilih Kebijakan baru, dan lengkapi formulir sebagai berikut:

- Nama: Masukkan AWS Console – MFA

-

Pengguna dan Grup: Pilih dua grup peran yang Anda buat sebelumnya:

- AWS-Akun1-Administrator

- AWS-Account1-Developers

- Grant: Pilih Wajibkan autentikasi multifaktor

Tetapkan Aktifkan kebijakan ke Aktif.

Pilih Buat. Kebijakan ini segera berlaku.

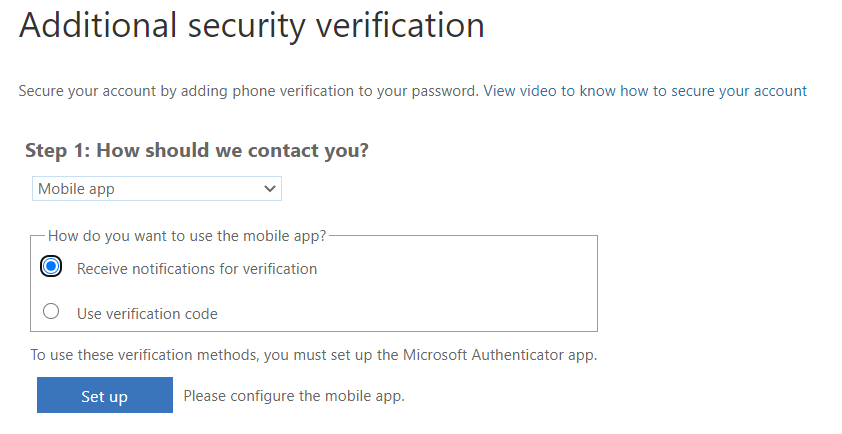

Untuk menguji kebijakan Akses Bersyarat, keluar dari akun pengujian, membuka sesi penjelajahan in-private baru, dan masuk dengan salah satu akun grup peran. Anda melihat prompt MFA:

Selesaikan proses penyiapan MFA. Yang terbaik adalah menggunakan aplikasi seluler untuk otentikasi, alih-alih mengandalkan SMS.

Anda mungkin perlu membuat beberapa kebijakan Akses Bersyarat untuk memenuhi kebutuhan bisnis akan autentikasi yang kuat. Pertimbangkan konvensi penamaan yang Anda gunakan saat membuat kebijakan untuk memastikan kemudahan identifikasi dan pemeliharaan berkelanjutan. Selain itu, kecuali MFA sudah disebarkan secara luas, pastikan kebijakan dilingkup untuk hanya memengaruhi pengguna yang dimaksudkan. Kebijakan lain harus mencakup kebutuhan kelompok pengguna lain.

Setelah mengaktifkan Akses Bersyar, Anda dapat memberlakukan kontrol lain seperti pam dan provisi just-in-time (JIT). Untuk informasi selengkapnya, lihat Apa itu provisi pengguna aplikasi SaaS otomatis di ID Microsoft Entra.

Jika memiliki Defender untuk Cloud Apps, Anda dapat menggunakan Akses Bersyarat untuk mengonfigurasi kebijakan sesi Defender untyk Cloud Apps. Untuk informasi selengkapnya, lihat Mengonfigurasi kebijakan sesi Microsoft Entra untuk aktivitas AWS.

Langkah berikutnya

- Untuk panduan keamanan dari AWS, lihat Praktik terbaik untuk mengamankan akun dan sumber daya AWS.

- Untuk informasi keamanan Microsoft terbaru, lihat www.microsoft.com/security.

- Untuk detail lengkap tentang cara menerapkan dan mengelola ID Microsoft Entra, lihat Mengamankan lingkungan Azure dengan ID Microsoft Entra.

- Tutorial AWS: ID Microsoft Entra dengan IDP SSO

- Tutorial Microsoft: SSO untuk AWS

- Rencana penyebaran PIM

- Gambaran umum keamanan perlindungan identitas

- Apa itu Pertahanan Microsoft untuk Identitas?

- Menyambungkan AWS ke aplikasi Microsoft Defender untuk Cloud

- Bagaimana Defender untuk Cloud Apps membantu melindungi lingkungan Amazon Web Services (AWS) Anda

Sumber daya terkait

- Untuk cakupan mendalam dan perbandingan fitur Azure dan AWS, lihat kumpulan konten Azure untuk profesional AWS.

- Keamanan dan identitas di Azure dan AWS

- aplikasi Defender untuk Cloud dan Microsoft Sentinel untuk AWS