Merencanakan penyebaran Privileged Identity Management

Privileged Identity Management menyediakan aktivasi peran berbasis waktu dan berbasis persetujuan untuk mengurangi risiko izin akses yang berlebihan, tidak perlu, atau disalahgunakan pada sumber daya yang penting. Sumber daya ini mencakup sumber daya di ID Microsoft Entra, Azure, dan Layanan Online Microsoft lainnya seperti Microsoft 365 atau Microsoft Intune.

PIM memungkinkan Anda untuk mengizinkan serangkaian tindakan tertentu pada lingkup tertentu. Fitur-fitur kunci mencakup:

Menyediakan akses istimewa just-in-time untuk sumber daya

Menetapkan kelayakan untuk keanggotaan atau kepemilikan PIM untuk Grup

Menetapkan akses terikat waktu ke sumber daya menggunakan tanggal mulai dan selesai

Memerlukan persetujuan untuk mengaktifkan peran istimewa

Menerapkan autentikasi Multifaktor untuk mengaktifkan peran apa pun

Menerapkan kebijakan Akses Bersyar untuk mengaktifkan peran apa pun (Pratinjau publik)

Menggunakan pembenaran untuk memahami mengapa pengguna mengaktifkan

Mendapatkanpemberitahuan saat peran istimewa diaktifkan

Melakukan tinjauan ulang akses untuk memastikan pengguna masih membutuhkan peran

Mengunduh riwayat audit untuk audit internal atau eksternal

Untuk mendapatkan hasil maksimal dari rencana penyebaran ini, penting bagi Anda untuk mendapatkan gambaran lengkap tentang Apa itu Privileged Identity Management.

Memahami PIM

Konsep PIM di bagian ini akan membantu Anda memahami persyaratan identitas istimewa organisasi Anda.

Apa yang dapat Anda kelola di PIM

Sekarang, Anda dapat menggunakan PIM dengan:

Peran Microsoft Entra – Terkadang disebut sebagai peran direktori, peran Microsoft Entra menyertakan peran bawaan dan kustom untuk mengelola ID Microsoft Entra dan layanan online Microsoft 365 lainnya.

Peran Azure – Peran kontrol akses berbasis peran (RBAC) di Azure yang memberikan akses ke grup manajemen, langganan, grup sumber daya, dan sumber daya.

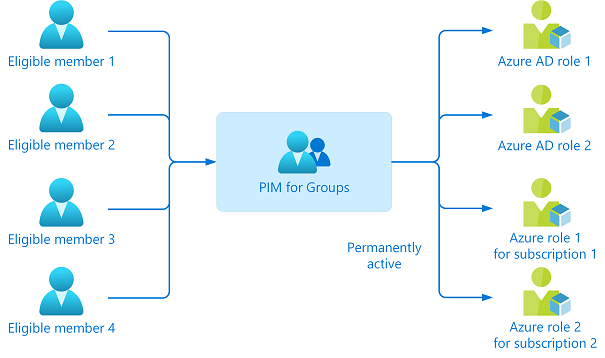

PIM untuk Grup – Untuk menyiapkan akses just-in-time ke peran anggota dan pemilik grup keamanan Microsoft Entra. PIM untuk Grup tidak hanya memberi Anda cara alternatif untuk menyiapkan PIM untuk peran Microsoft Entra dan peran Azure, tetapi juga memungkinkan Anda menyiapkan PIM untuk izin lain di Microsoft layanan online seperti Intune, Azure Key Vaults, dan Perlindungan Informasi Azure. Jika grup dikonfigurasi untuk provisi aplikasi, aktivasi keanggotaan grup memicu provisi keanggotaan grup (dan akun pengguna, jika tidak disediakan) ke aplikasi menggunakan protokol System for Cross-Domain Identity Management (SCIM).

Anda dapat menetapkan hal berikut untuk peran atau grup ini:

Pengguna- Untuk mendapatkan akses just-in-time ke peran Microsoft Entra, peran Azure, dan PIM untuk Grup.

Grup- Siapa pun dalam grup untuk mendapatkan akses just-in-time ke peran Microsoft Entra dan peran Azure. Untuk peran Microsoft Entra, grup harus merupakan grup cloud yang baru dibuat yang ditandai sebagai dapat ditetapkan ke peran sementara untuk peran Azure, grup dapat menjadi grup keamanan Microsoft Entra apa pun. Kami tidak menyarankan untuk menetapkan/menumpuk grup ke PIM untuk Grup.

Catatan

Anda tidak dapat menetapkan perwakilan layanan sebagaimana memenuhi syarat untuk peran Microsoft Entra, peran Azure, dan PIM untuk Grup tetapi Anda dapat memberikan penugasan aktif terbatas waktu untuk ketiganya.

Prinsip hak istimewa paling rendah

Anda menetapkan pengguna peran dengan hak istimewa paling sedikit yang diperlukan untuk melakukan tugas-tugas mereka. Praktik ini meminimalkan jumlah Administrator Global dan sebaliknya menggunakan peran administrator tertentu untuk skenario tertentu.

Catatan

Microsoft memiliki sangat sedikit administrator global. Pelajari selengkapnya tentang cara Microsoft menggunakan Azure Active Directory Privileged Identity Management.

Jenis tugas

Ada dua jenis penugasan – memenuhi syarat dan aktif. Jika pengguna telah memenuhi syarat untuk mendapatkan peran, berarti mereka dapat mengaktifkan peran ketika mereka perlu melakukan tugas istimewa.

Sekarang Anda juga dapat mengatur waktu mulai dan berakhir untuk setiap jenis tugas. Penambahan ini memberi Anda empat jenis tugas yang memungkinkan:

Memenuhi syarat permanen

Aktif permanen

Memenuhi syarat keterikatan waktu, dengan tanggal mulai dan berakhir yang ditentukan untuk penugasan

Aktif secara keterikatan waktu, dengan tanggal mulai dan berakhir yang ditentukan untuk penugasan

Jika peran tersebut kedaluwarsa, Anda dapat memperpanjang atau memperbarui tugas ini.

Kami sarankan Anda menyimpan nol penetapan aktif secara permanen untuk peran selain akun akses darurat Anda.

Microsoft menyarankan agar organisasi memiliki dua akun akses darurat khusus cloud yang secara permanen menetapkan peran Administrator Global. Akun ini sangat istimewa dan tidak ditugaskan untuk individu tertentu. Akun terbatas pada skenario darurat atau "pecahkan kaca" di mana akun normal tidak dapat digunakan atau semua administrator lain secara tidak sengaja dikunci. Akun-akun ini harus dibuat mengikuti rekomendasi akun akses darurat.

Merencanakan proyek

Jika proyek teknologi gagal, hal ini biasanya karena ekspektasi yang meleset pada dampak, hasil, dan tanggung jawab. Untuk menghindari masalah ini, pastikan Anda melibatkan pemangku kepentingan yang tepat dan peran pemangku kepentingan dalam proyek dipahami dengan baik.

Merencanakan uji coba

Pada setiap tahap penerapan pastikan Anda mengevaluasi hasil yang sesuai harapan. Lihat praktik terbaik untuk pilot.

Mulailah dengan sekumpulan kecil pengguna dan verifikasi bila PIM berperilaku seperti yang diharapkan.

Verifikasi apakah semua konfigurasi yang Anda siapkan untuk peran atau PIM untuk Grup berfungsi dengan benar.

Teruskan ke produksi hanya setelah diuji secara menyeluruh.

Merencanakan komunikasi

Komunikasi sangat penting untuk keberhasilan semua layanan baru. Berkomunikasi secara proaktif dengan pengguna Anda bagaimana pengalaman mereka berubah, saat berubah, dan cara mendapatkan dukungan jika mereka mengalami masalah.

Atur waktu dengan dukungan TI internal Anda untuk memandu mereka melalui alur kerja PIM. Beri mereka dokumentasi yang sesuai serta informasi kontak Anda.

Merencanakan Pengujian dan Dukungan

Catatan

Untuk peran Microsoft Entra, organisasi sering menguji dan meluncurkan Administrator Global terlebih dahulu, sementara untuk sumber daya Azure, mereka biasanya menguji langganan PIM satu Azure pada satu waktu.

Merencanakan pengujian

Membuat uji pengguna memungkinkan Anda memverifikasi kebijakan bekerja seperti yang diharapkan sebelum Anda memengaruhi pengguna nyata dan berpotensi mengganggu akses mereka ke aplikasi dan sumber daya. Rencana pengujian penting untuk memiliki perbandingan antara hasil yang diharapkan dan hasil aktual.

Tabel berikut menunjukkan contoh kasus uji:

| Peran | Perilaku yang diharapkan selama aktivasi | Hasil aktual |

|---|---|---|

| Administrator Global |

Untuk id Microsoft Entra dan peran sumber daya Azure, pastikan Anda memiliki pengguna yang mewakili siapa yang akan mengambil peran tersebut. Selain itu, pertimbangkan peran berikut ketika Anda menguji PIM di lingkungan bertahap Anda:

| Peran | Peran Microsoft Entra | Peran sumber daya Azure | PIM untuk Grup |

|---|---|---|---|

| Anggota kelompok | x | ||

| Anggota dari sebuah peran | x | x | |

| Pemilik layanan TI | x | x | |

| Langganan / Pemilik sumber daya | x | x | |

| PIM untuk pemilik Grup | x |

Rencanakan pembatalan

Jika PIM gagal bekerja sesuai keinginan dalam lingkungan produksi, Anda dapat mengubah tugas peran dari yang memenuhi syarat menjadi aktif sekali lagi. Untuk setiap peran yang telah Anda konfigurasi, pilih elipsis (...) untuk semua pengguna dengan jenis penugasan sebagai memenuhi syarat. Anda kemudian dapat memilih opsi Jadikan aktif untuk kembali dan mengaktifkan penetapan peran.

Merencanakan dan menerapkan PIM untuk peran Microsoft Entra

Ikuti tugas-tugas ini untuk menyiapkan PIM untuk mengelola peran Microsoft Entra.

Menemukan dan mengurangi peran istimewa

Mencantumkan siapa yang memiliki peran istimewa dalam organisasi Anda. Untuk semua peran Microsoft Azure Active Directory lainnya, tinjau daftar tugas, identifikasi administrator yang tidak lagi memerlukan peran, dan hapus dari tugas mereka.

Anda dapat menggunakan tinjauan akses peran Microsoft Entra untuk mengotomatiskan penemuan, peninjauan, dan persetujuan atau penghapusan tugas.

Menentukan peran yang akan dikelola oleh PIM

Prioritaskan melindungi peran Microsoft Entra yang memiliki izin terbanyak. Penting untuk mempertimbangkan data dan izin apa yang paling sensitif bagi organisasi Anda.

Pertama, pastikan bahwa semua peran Administrator Global dan Administrator Keamanan dikelola menggunakan PIM karena mereka adalah pengguna yang dapat melakukan yang paling membahayakan saat disusupi. Kemudian pertimbangkan lebih banyak peran yang harus dikelola yang bisa rentan terhadap serangan.

Anda dapat menggunakan label Istimewa untuk mengidentifikasi peran dengan hak istimewa tinggi yang dapat Anda kelola dengan PIM. Label istimewa ada di Peran dan Administrator di pusat admin Microsoft Entra. Lihat artikel, peran bawaan Microsoft Entra untuk mempelajari selengkapnya.

Mengonfigurasi pengaturan PIM untuk peran Microsoft Entra

Buat draf dan konfigurasikan pengaturan PIM Anda untuk setiap peran Microsoft Entra istimewa yang digunakan organisasi Anda.

Tabel berikut ini memperlihatkan pengaturan kumpulan sampel:

| Peran | Memerlukan MFA | Memerlukan Akses Bersyarat | Pemberitahuan | Tiket Insiden | Memerlukan persetujuan | Pemberi Izin | Durasi aktivasi | Admin Perm |

|---|---|---|---|---|---|---|---|---|

| Administrator Global | ✔️ | ✔️ | ✔️ | ✔️ | ✔️ | Administrator Global Lainnya | 1 jam | Akun akses darurat |

| Pertukaran Admin | ✔️ | ✔️ | ✔️ | ❌ | ❌ | Tidak | 2 jam | Tidak |

| Admin meja bantuan | ❌ | ❌ | ❌ | ✔️ | ❌ | Tidak | 8 jam | Tidak |

Menetapkan dan mengaktifkan peran Microsoft Entra

Untuk peran Microsoft Entra di PIM, hanya pengguna yang berada dalam peran Administrator Peran Istimewa atau Administrator Global yang dapat mengelola penugasan untuk administrator lain. Administrator Global, Administrator Keamanan, Pembaca Global, dan Pembaca Keamanan juga dapat melihat tugas ke peran Microsoft Entra di PIM.

Ikuti instruksi pada tautan di bawah ini:

Ketika peran mendekati kedaluwarsa, gunakan PIM untuk memperpanjang atau memperbarui peran. Kedua tindakan yang dimulai oleh pengguna memerlukan persetujuan dari Administrator Global atau Administrator Peran Istimewa.

Ketika peristiwa penting ini terjadi dalam peran Microsoft Entra, PIM mengirim pemberitahuan email dan email hash mingguan ke administrator hak istimewa tergantung pada peran, peristiwa, dan pengaturan pemberitahuan. Email ini mungkin juga menyertakan link ke tugas yang relevan, seperti mengaktifkan atau memperbarui peran.

Catatan

Anda juga dapat melakukan tugas PIM ini menggunakan API Microsoft Graph untuk peran Microsoft Entra.

Menyetujui atau menolak permintaan aktivasi PIM

Seorang pemberi persetujuan yang didelegasikan menerima pemberitahuan email ketika permintaan tertunda untuk disetujui. Ikuti langkah-langkah ini untuk menyetujui atau menolak permintaan untuk mengaktifkan peran sumber daya Azure.

Melihat riwayat audit untuk peran Microsoft Entra

Lihat riwayat audit untuk semua penetapan peran dan aktivasi dalam 30 hari terakhir untuk peran Microsoft Entra. Anda dapat mengakses log audit jika Anda adalah Administrator Global atau Administrator Peran Istimewa.

Sebaiknya Anda memiliki setidaknya satu administrator yang membaca semua peristiwa audit setiap minggu dan mengekspor peristiwa audit Anda setiap bulan.

Pemberitahuan keamanan untuk peran Microsoft Entra

Konfigurasikan pemberitahuan keamanan untuk peran Microsoft Entra yang memicu pemberitahuan jika terjadi aktivitas yang mencurigakan dan tidak aman.

Merencanakan dan mengimplementasikan PIM untuk peran Azure Resource

Ikuti tugas-tugas ini untuk mempersiapkan PIM untuk mengelola peran Azure AD.

Menemukan dan mengurangi peran istimewa

meminimalkan penetapan Akses Administrator Pemilik dan Pengguna yang melekat pada setiap langganan atau sumber daya dan untuk menghapus tugas yang tidak perlu.

Sebagai Administrator Global, Anda dapat meningkatkan akses untuk mengelola semua langganan Azure. Anda kemudian dapat menemukan setiap pemilik langganan dan bekerja dengan mereka untuk menghapus tugas yang tidak perlu dan meminimalkan penetapan peran pemilik.

Gunakan tinjauan akses untuk sumber daya Azure untuk mengaudit dan menghapus penetapan peran yang tidak perlu.

Menentukan peran yang akan dikelola oleh PIM

Saat memutuskan penetapan peran mana yang harus dikelola menggunakan Privileged Identity Management untuk sumber daya Azure, Anda harus terlebih dahulu mengidentifikasi grup manajemen, langganan, grup sumber daya, dan sumber daya yang paling penting bagi organisasi Anda. Pertimbangkan untuk menggunakan kelompok manajemen untuk mengatur semua sumber daya mereka dalam organisasi mereka.

Kami sarankan Anda mengelola semua peran Pemilik Langganan dan Administrator Akses Pengguna menggunakan PIM.

Bekerja dengan pemilik langganan untuk mendokumentasikan sumber daya yang dikelola oleh setiap langganan dan mengklasifikasikan tingkat risiko setiap sumber daya jika dikompromikan. Prioritaskan manajemen sumber daya dengan PIM berdasarkan tingkat keparahan ini. Ini juga termasuk sumber daya kustom yang melekat pada langganan.

Kami juga menyarankan Anda bekerja dengan pemilik Langganan atau Sumber Daya layanan penting untuk menyiapkan alur kerja PIM untuk semua peran di dalam langganan atau sumber daya sensitif.

Untuk langganan/sumber daya yang tidak terlalu penting, Anda tidak perlu menyiapkan PIM untuk semua peran. Namun, Anda tetap harus melindungi peran Pemilik dan Administrator Akses Pengguna dengan PIM.

Mengonfigurasi PIM untuk peran Azure Resource

Menyusun dan mengonfigurasi pengaturan untuk peran Azure Resource yang telah Anda rencanakan untuk dilindungi dengan PIM.

Tabel berikut ini memperlihatkan pengaturan kumpulan sampel:

| Peran | Memerlukan MFA | Pemberitahuan | Memerlukan Akses Bersyarat | Memerlukan persetujuan | Pemberi Izin | Durasi aktivasi | Admin aktif | Kedaluwarsa aktif | Kedaluwarsa yang memenuhi syarat |

|---|---|---|---|---|---|---|---|---|---|

| Pemilik langganan penting | ✔️ | ✔️ | ✔️ | ✔️ | Pemilik langganan lainnya | 1 jam | Tidak | n/a | 3 bulan |

| Administrator Akses Pengguna dari langganan yang kurang penting | ✔️ | ✔️ | ✔️ | ❌ | Tidak | 1 jam | Tidak | n/a | 3 bulan |

Menetapkan dan mengaktifkan peran Azure Resource

Untuk peran sumber daya Azure di PIM, hanya pemilik atau Administrator Akses Pengguna yang dapat mengelola penugasan untuk administrator lain. Pengguna yang merupakan Administator Peran Istimewa, Administrator Keamanan, atau Pembaca Keamanan tidak secara default memiliki akses untuk menampilkan tugas untuk peran sumber daya Azure dalam Privileged Identity Management.

Ikuti instruksi pada tautan di bawah ini:

1.Berikan penugasan yang memenuhi syarat

2.Izinkan pengguna yang memenuhi syarat untuk mengaktifkan peran Azure just-in-time

Ketika peran mendekati kedaluwarsa, gunakan PIM untuk memperpanjang atau memperbarui peran. Kedua tindakan yang dimulai pengguna memerlukan persetujuan dari pemilik sumber daya atau Administrator Akses Pengguna.

Ketika kejadian penting ini terjadi dalam peran sumber daya Azure, PIM mengirimkan pemberitahuan email ke Administrator Akses Pemilik dan Pengguna. Email ini mungkin juga menyertakan link ke tugas yang relevan, seperti mengaktifkan atau memperbarui peran.

Catatan

Anda juga dapat melakukan tugas PIM ini menggunakan API Microsoft Azure Resource Manager untuk peran sumber daya Azure.

Menyetujui atau menolak permintaan aktivasi PIM

Menyetujui atau menolak permintaan aktivasi untuk peran Microsoft Entra- Pemberi izin yang didelegasikan menerima pemberitahuan email saat permintaan menunggu persetujuan.

Lihat riwayat audit untuk peran Azure Resource

Menampilkan semua penetapan peran dan aktivasi dalam 30 hari terakhir untuk semua peran istimewa.

Pemberitahuan keamanan untuk peran Azure Resource

Konfigurasikan pemberitahuan keamanan untuk peran sumber daya Azure yang memicu pemberitahuan jika ada aktivitas yang mencurigakan dan tidak aman.

Merencanakan dan menerapkan PIM untuk PIM untuk Grup

Ikuti tugas-tugas ini untuk menyiapkan PIM untuk mengelola PIM untuk Grup.

Menemukan PIM untuk Grup

Mungkin saja seseorang memiliki lima atau enam penugasan yang memenuhi syarat untuk peran Microsoft Entra melalui PIM. Mereka harus mengaktifkan setiap peran secara individual, yang dapat mengurangi produktivitas. Lebih buruk lagi, mereka juga dapat memiliki puluhan atau ratusan sumber daya Azure yang ditetapkan kepada mereka, yang semakin memperburuk masalah.

Dalam hal ini, Anda harus menggunakan PIM untuk Grup. Buat PIM untuk Grup dan berikan akses aktif permanen ke beberapa peran. Lihat Privileged Identity Management (PIM) untuk Grup (pratinjau).

Untuk mengelola grup yang dapat ditetapkan peran Microsoft Entra sebagai PIM untuk Grup, Anda harus membawanya ke dalam manajemen di PIM.

Mengonfigurasi pengaturan PIM untuk PIM untuk Grup

Buat draf dan konfigurasikan pengaturan untuk PIM untuk Grup yang telah Anda rencanakan untuk dilindungi dengan PIM.

Tabel berikut ini memperlihatkan pengaturan kumpulan sampel:

| Peran | Memerlukan MFA | Pemberitahuan | Memerlukan Akses Bersyarat | Memerlukan persetujuan | Pemberi Izin | Durasi aktivasi | Admin aktif | Kedaluwarsa aktif | Kedaluwarsa yang memenuhi syarat |

|---|---|---|---|---|---|---|---|---|---|

| Pemilik | ✔️ | ✔️ | ✔️ | ✔️ | Pemilik sumber daya lainnya | Satu Jam | Tidak | n/a | 3 bulan |

| Anggota | ✔️ | ✔️ | ✔️ | ❌ | Tidak | Lima Jam | Tidak | n/a | 3 bulan |

Menetapkan kelayakan untuk PIM untuk Grup

Anda dapat menetapkan kelayakan kepada anggota atau pemilik PIM untuk Grup. Hanya dengan satu aktivasi, mereka akan memiliki akses ke semua sumber daya yang ditautkan.

Catatan

Anda dapat menetapkan grup ke satu atau beberapa peran ID Microsoft Entra dan sumber daya Azure dengan cara yang sama seperti Anda menetapkan peran kepada pengguna. Maksimal 500 grup yang dapat ditetapkan peran dapat dibuat dalam satu organisasi Microsoft Entra (penyewa).

Saat penetapan grup mendekati kedaluwarsanya, gunakan PIM untuk memperpanjang atau memperbarui penetapan grup. Operasi ini memerlukan persetujuan pemilik grup.

Menyetujui atau menolak permintaan aktivasi PIM

Konfigurasikan PIM untuk anggota dan pemilik Grup agar memerlukan persetujuan untuk aktivasi dan pilih pengguna atau grup dari organisasi Microsoft Entra Anda sebagai pemberi izin yang didelegasikan. Sebaiknya pilih dua pemberi izin atau lebih untuk setiap grup untuk mengurangi beban kerja bagi Administrator Peran Istimewa.

Menyetujui atau menolak permintaan aktivasi peran untuk PIM untuk Grup. Sebagai pemberi izin yang didelegasikan, Anda akan menerima pemberitahuan email saat permintaan peran Azure Active Directory menunggu persetujuan Anda.

Melihat riwayat audit untuk PIM untuk Grup

Lihat riwayat audit untuk semua tugas dan aktivasi dalam 30 hari terakhir untuk PIM untuk Grup.

Langkah berikutnya

Jika ada masalah terkait PIM, lihat Pemecahan masalah dengan PIM.