Mengakses volume SMB dari komputer virtual Windows yang bergabung dengan Microsoft Entra

Anda dapat menggunakan ID Microsoft Entra dengan modul Manajemen Autentikasi Hibrid untuk mengautentikasi kredensial di cloud hibrid Anda. Solusi ini memungkinkan MICROSOFT Entra ID menjadi sumber tepercaya untuk autentikasi cloud dan lokal, menghindari kebutuhan klien yang terhubung ke Azure NetApp Files untuk bergabung dengan domain AD lokal.

Catatan

Menggunakan MICROSOFT Entra ID untuk mengautentikasi identitas pengguna hibrid memungkinkan pengguna Microsoft Entra mengakses berbagi SMB Azure NetApp Files. Ini berarti pengguna akhir Anda dapat mengakses berbagi Azure NetApp Files SMB tanpa memerlukan garis pandang ke pengontrol domain dari microsoft Entra hybrid joined dan VM yang bergabung dengan Microsoft Entra. Identitas khusus cloud saat ini tidak didukung. Untuk informasi selengkapnya, lihat Memahami panduan untuk desain dan perencanaan situs Active Directory Domain Services.

Persyaratan dan pertimbangan

Volume NFS Azure NetApp Files dan volume protokol ganda (NFSv4.1 dan SMB) tidak didukung.

Volume protokol ganda NFSv3 dan SMB dengan gaya keamanan NTFS didukung.

Anda harus telah menginstal dan mengonfigurasi Microsoft Entra Koneksi untuk menyinkronkan pengguna AD DS Anda dengan ID Microsoft Entra. Untuk informasi selengkapnya, lihat Mulai menggunakan Microsoft Entra Koneksi dengan menggunakan pengaturan ekspres.

Verifikasi identitas hibrid disinkronkan dengan pengguna Microsoft Entra. Di portal Azure di bawah ID Microsoft Entra, navigasikan ke Pengguna. Anda akan melihat bahwa akun pengguna dari AD DS tercantum dan properti , Sinkronisasi lokal diaktifkan menunjukkan "ya".

Catatan

Setelah konfigurasi awal Microsoft Entra Koneksi, saat menambahkan pengguna AD DS baru, Anda harus menjalankan

Start-ADSyncSyncCycleperintah di Administrator PowerShell untuk menyinkronkan pengguna baru ke ID Microsoft Entra atau menunggu sinkronisasi terjadwal terjadi.Anda harus telah membuat volume SMB untuk Azure NetApp Files.

Anda harus mengaktifkan komputer virtual Windows (VM) dengan login Microsoft Entra. Untuk informasi selengkapnya, lihat Masuk ke VM Windows di Azure dengan menggunakan ID Microsoft Entra. Pastikan untuk Mengonfigurasi penetapan peran untuk VM guna menentukan akun mana yang dapat masuk ke VM.

DNS harus dikonfigurasi dengan benar sehingga VM klien dapat mengakses volume Azure NetApp Files Anda melalui nama domain yang sepenuhnya memenuhi syarat (FQDN).

Langkah-langkah

Proses konfigurasi membawa Anda melalui lima proses:

- Menambahkan CIFS SPN ke akun komputer

- Mendaftarkan aplikasi Microsoft Entra baru

- Menyinkronkan kata sandi CIFS dari AD DS ke pendaftaran aplikasi Microsoft Entra

- Mengonfigurasi VM gabungan Microsoft Entra untuk menggunakan autentikasi Kerberos

- Memasang volume Azure NetApp Files SMB

Menambahkan CIFS SPN ke akun komputer

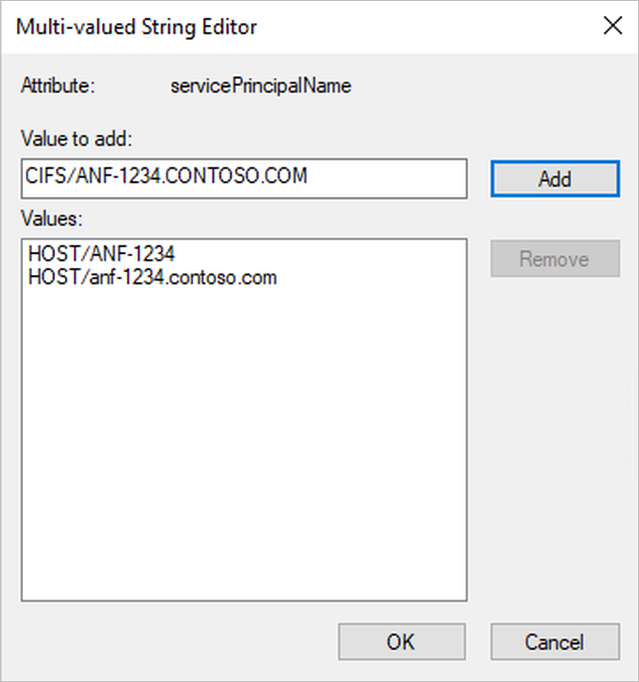

- Dari pengontrol domain AD DS Anda, buka Pengguna direktori aktif dan Komputer.

- Di bawah menu Tampilan , pilih Fitur Tingkat Lanjut.

- Di bawah Komputer, klik kanan pada akun komputer yang dibuat sebagai bagian dari volume Azure NetApp Files lalu pilih Properti.

- Di bawah Editor Atribut, temukan

servicePrincipalName. Di editor string Multinilai, tambahkan nilai CIFS SPN menggunakan format CIFS/FQDN.

Mendaftarkan aplikasi Microsoft Entra baru

- Di portal Azure, navigasikan ke ID Microsoft Entra. Pilih Pendaftaran Aplikasi.

- Pilih + Pendaftaran baru.

- Tetapkan Nama. Di bawah pilih Jenis akun yang didukung, pilih Akun di direktori organisasi ini saja (Penyewa tunggal).

- Pilih Daftarkan.

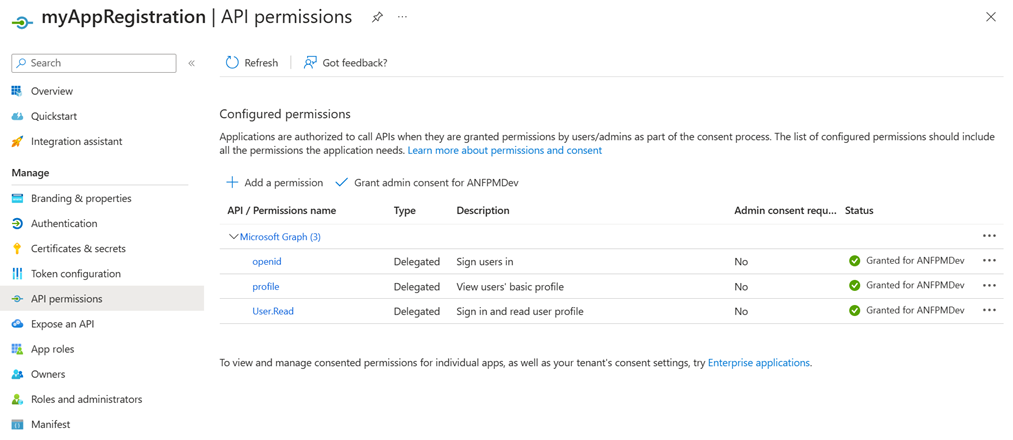

Konfigurasikan izin untuk aplikasi. Dari Pendaftaran Aplikasi Anda, pilih Izin API lalu Tambahkan izin.

Pilih Microsoft Graph lalu Izin yang Didelegasikan. Di bawah Pilih Izin, pilih openid dan profil di bawah izin OpenId.

Pilih Tambahkan izin.

Dari Izin API, pilih Berikan persetujuan admin untuk....

Dari Autentikasi, di bawah Kunci properti instans aplikasi, pilih Konfigurasikan lalu batal pilih kotak centang berlabel Aktifkan kunci properti.

Dari Gambaran Umum, catat ID Aplikasi (klien), yang diperlukan nanti.

Menyinkronkan kata sandi CIFS dari AD DS ke pendaftaran aplikasi Microsoft Entra

Dari pengontrol domain AD DS Anda, buka PowerShell.

Instal modul Manajemen Autentikasi Hibrid untuk menyinkronkan kata sandi.

Install-Module -Name AzureADHybridAuthenticationManagement -AllowClobber -ForceTentukan variabel berikut:

$servicePrincipalName: Detail SPN dari pemasangan volume Azure NetApp Files. Gunakan format CIFS/FQDN. Misalnya:CIFS/NETBIOS-1234.CONTOSO.COM$targetApplicationID: ID aplikasi (klien) aplikasi Microsoft Entra.$domainCred: gunakanGet-Credential(harus menjadi administrator domain AD DS)$cloudCred: gunakanGet-Credential(harus menjadi Administrator Global Microsoft Entra)

$servicePrincipalName = CIFS/NETBIOS-1234.CONTOSO.COM $targetApplicationID = 0c94fc72-c3e9-4e4e-9126-2c74b45e66fe $domainCred = Get-Credential $cloudCred = Get-CredentialCatatan

Perintah

Get-Credentialakan memulai Jendela pop-up tempat Anda dapat memasukkan kredensial.Impor detail CIFS ke ID Microsoft Entra:

Import-AzureADKerberosOnPremServicePrincipal -Domain $domain -DomainCredential $domainCred -CloudCredential $cloudCred -ServicePrincipalName $servicePrincipalName -ApplicationId $targetApplicationId

Mengonfigurasi VM gabungan Microsoft Entra untuk menggunakan autentikasi Kerberos

Masuk ke VM gabungan Microsoft Entra menggunakan kredensial hibrid dengan hak administratif (misalnya: user@mydirectory.onmicrosoft.com).

Konfigurasikan mesin virtual:

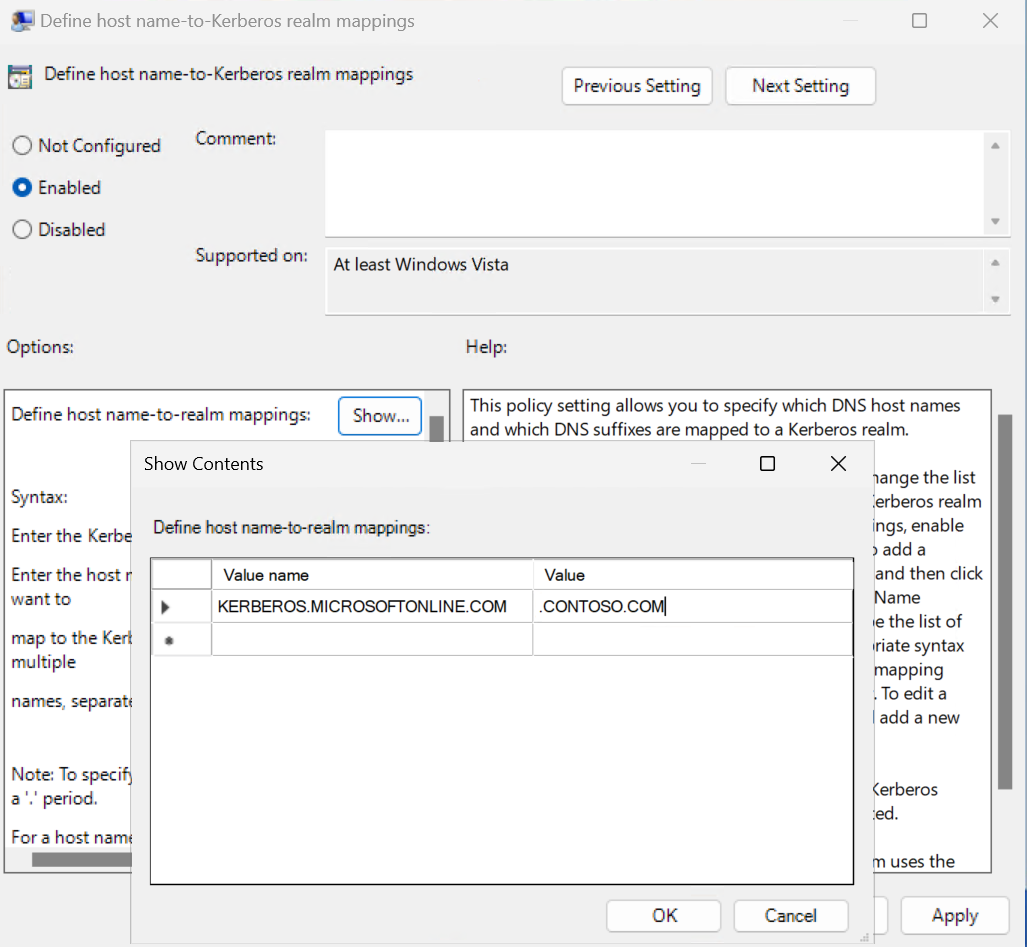

- Navigasi ke Edit kebijakan>grup Templat>Administratif Konfigurasi>Komputer Sistem>Kerberos.

- Aktifkan Izinkan pengambilan Tiket Microsoft Entra Kerberos Yang Memberikan Tiket selama masuk.

- Aktifkan Tentukan pemetaan realm Nama host-ke-Kerberos. Pilih Perlihatkan lalu berikan Nama nilai dan Nilai menggunakan nama domain Anda yang didahului oleh titik. Misalnya:

- Nama nilai: KERBEROS.MICROSOFTONLINE.COM

- Nilai: .contoso.com

Memasang volume Azure NetApp Files SMB

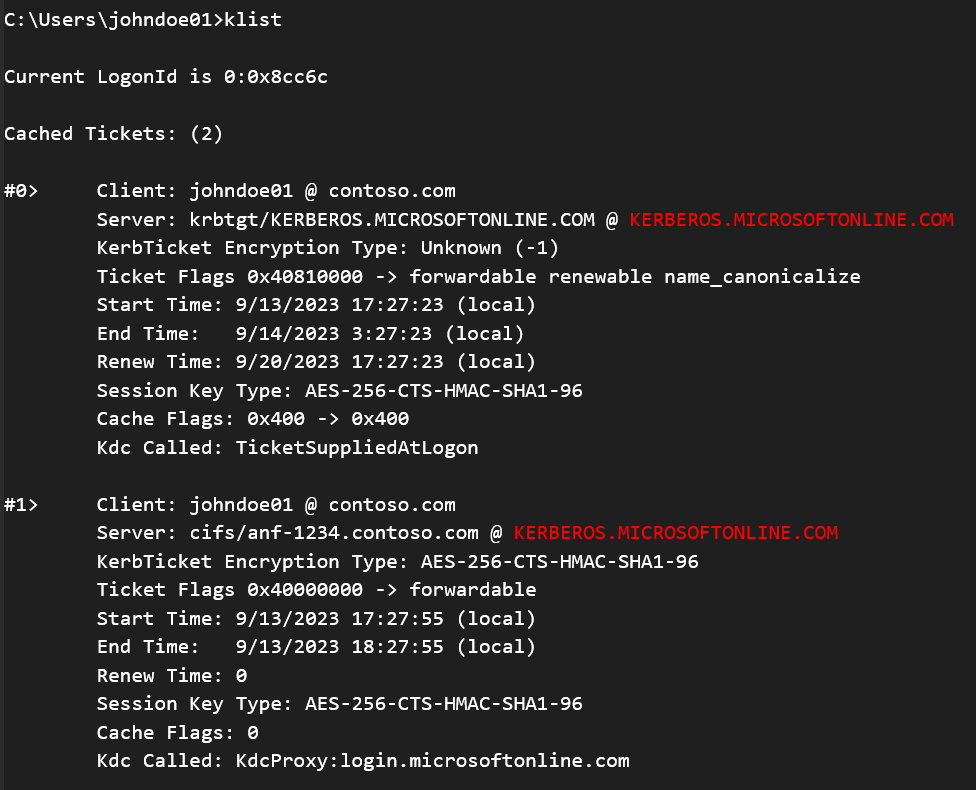

Masuk ke VM gabungan Microsoft Entra menggunakan akun identitas hibrid yang disinkronkan dari AD DS.

Pasang volume Azure NetApp Files SMB menggunakan info yang disediakan di portal Azure. Untuk informasi selengkapnya, lihat Memasang volume SMB untuk VM Windows.

Konfirmasikan volume yang dipasang menggunakan autentikasi Kerberos dan bukan autentikasi NTLM. Buka perintah, keluarkan

klistperintah; amati output di informasi tiket server TGT cloud (krbtgt) dan CIFS.

Informasi lebih lanjut

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk