Membuat dan mengelola koneksi Direktori Aktif untuk Azure NetApp Files

Beberapa fitur Azure NetApp Files mengharuskan Anda memiliki koneksi Direktori Aktif. Misalnya, Anda harus memiliki koneksi Direktori Aktif sebelum Anda dapat membuat volume SMB, , volume NFSv4.1 Kerberos, atau volume protokol ganda. Artikel ini memperlihatkan kepada Anda cara membuat dan mengelola koneksi Direktori Aktif untuk Azure NetApp Files.

Persyaratan dan pertimbangan untuk koneksi Direktori Aktif

Penting

Anda harus mengikuti panduan yang dijelaskan dalam Memahami panduan untuk desain dan perencanaan situs Active Directory Domain Services untuk Azure NetApp Files for Active Directory Domain Services (AD DS) atau Microsoft Entra Domain Services yang digunakan dengan Azure NetApp Files.

Sebelum membuat koneksi AD, tinjau Mengubah koneksi Direktori Aktif untuk Azure NetApp Files untuk memahami dampak membuat perubahan pada opsi konfigurasi koneksi AD setelah koneksi AD dibuat. Perubahan pada opsi konfigurasi koneksi AD mengganggu akses klien dan beberapa opsi tidak dapat diubah sama sekali.

Akun Azure NetApp Files harus dibuat di wilayah tempat volume Azure NetApp Files akan disebarkan.

Secara default, Azure NetApp Files hanya mengizinkan satu koneksi Direktori Aktif (AD) per langganan.

Anda dapat membuat satu koneksi Direktori Aktif per akun NetApp.

Sebelum mendaftar di fitur ini, periksa bidang jenis Direktori Aktif di halaman akun Anda.

Akun admin koneksi Azure NetApp Files AD harus memiliki properti berikut:

- Ini harus merupakan akun pengguna domain AD DS di domain yang sama tempat akun komputer Azure NetApp Files dibuat.

- Ini harus memiliki izin untuk membuat akun komputer (misalnya, gabungan domain AD) di jalur unit organisasi AD DS yang ditentukan dalam opsi Jalur unit organisasi koneksi AD.

- Ini tidak dapat menjadi Akun Layanan Terkelola Grup.

Akun admin koneksi AD mendukung jenis enkripsi Kerberos AES-128 dan Kerberos AES-256 untuk autentikasi dengan AD DS untuk pembuatan akun komputer Azure NetApp Files (misalnya, operasi gabungan domain AD).

Untuk mengaktifkan enkripsi AES di akun admin koneksi Azure NetApp Files AD, Anda harus menggunakan akun pengguna domain AD yang merupakan anggota dari salah satu grup AD DS berikut:

- Admin Domain

- Admin Perusahaan

- Administrator

- Operator Akun

- Microsoft Entra Domain Services Administrators _ (Microsoft Entra Domain Services Only)_

- Atau, akun pengguna domain AD dengan

msDS-SupportedEncryptionTypesizin tulis di akun admin koneksi AD juga dapat digunakan untuk mengatur properti jenis enkripsi Kerberos di akun admin koneksi AD.

Catatan

Saat Anda mengubah pengaturan untuk mengaktifkan AES pada akun admin koneksi AD, ini adalah praktik terbaik untuk menggunakan akun pengguna yang memiliki izin tulis ke objek AD yang bukan admin Azure NetApp Files AD. Anda dapat melakukannya dengan akun admin domain lain atau dengan mendelegasikan kontrol ke akun. Untuk informasi selengkapnya, lihat Mendelegasikan Administrasi dengan Menggunakan Objek OU.

Jika Anda mengatur enkripsi Kerberos AES-128 dan AES-256 pada akun admin koneksi AD, klien Windows menegosiasikan tingkat enkripsi tertinggi yang didukung oleh AD DS Anda. Misalnya, jika AES-128 dan AES-256 didukung, dan klien mendukung AES-256, maka AES-256 akan digunakan.

Untuk mengaktifkan dukungan enkripsi AES untuk akun admin di koneksi AD, jalankan perintah PowerShell Direktori Aktif berikut:

Get-ADUser -Identity <ANF AD connection account username> Set-ADUser -KerberosEncryptionType <encryption_type>KerberosEncryptionTypeadalah parameter multinilai yang mendukung nilai AES-128 dan AES-256.Untuk informasi selengkapnya, lihat dokumentasi Set-ADUser.

Jika Anda memiliki persyaratan untuk mengaktifkan dan menonaktifkan jenis enkripsi Kerberos tertentu untuk akun komputer Direktori Aktif untuk host Windows yang bergabung dengan domain yang digunakan dengan Azure NetApp Files, Anda harus menggunakan Kebijakan

Network Security: Configure Encryption types allowed for KerberosGrup .Jangan atur kunci

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Policies\System\Kerberos\Parameters\SupportedEncryptionTypesregistri . Melakukan ini akan merusak autentikasi Kerberos dengan Azure NetApp Files untuk host Windows tempat kunci registri ini diatur secara manual.Catatan

Pengaturan kebijakan default untuk

Network Security: Configure Encryption types allowed for KerberosadalahNot Defined. Ketika pengaturan kebijakan ini diatur keNot Defined, semua jenis enkripsi kecuali DES akan tersedia untuk enkripsi Kerberos. Anda memiliki opsi untuk mengaktifkan dukungan hanya untuk jenis enkripsi Kerberos tertentu (misalnya,AES128_HMAC_SHA1atauAES256_HMAC_SHA1). Namun, kebijakan default harus cukup dalam banyak kasus saat mengaktifkan dukungan enkripsi AES dengan Azure NetApp Files.Untuk informasi selengkapnya, lihat Keamanan jaringan: Mengonfigurasi jenis enkripsi yang diizinkan untuk Konfigurasi Kerberos atau Windows untuk Jenis Enkripsi yang Didukung Kerberos

Kueri LDAP hanya berlaku di domain yang ditentukan dalam koneksi Direktori Aktif ( bidang Nama Domain DNS AD). Perilaku ini berlaku untuk volume NFS, SMB, dan protokol ganda.

-

Secara default, kueri LDAP kehabisan waktu jika tidak dapat diselesaikan secara tepat waktu. Jika kueri LDAP gagal karena waktu habis, pencarian pengguna dan/atau grup akan gagal dan akses ke volume Azure NetApp Files dapat ditolak, tergantung pada pengaturan izin volume.

Batas waktu kueri dapat terjadi di lingkungan LDAP besar dengan banyak objek pengguna dan grup, melalui koneksi WAN lambat, dan jika server LDAP terlalu banyak digunakan dengan permintaan. Pengaturan batas waktu Azure NetApp Files untuk kueri LDAP diatur ke 10 detik. Pertimbangkan untuk memanfaatkan fitur DN pengguna dan grup pada Koneksi Direktori Aktif untuk server LDAP untuk memfilter pencarian jika Anda mengalami masalah batas waktu kueri LDAP.

Akun NetApp dan jenis Direktori Aktif

Anda dapat menggunakan halaman gambaran umum akun NetApp untuk mengonfirmasi jenis akun Direktori Aktif. Ada tiga nilai untuk jenis AD:

- NA: Akun NetApp yang ada yang hanya mendukung satu konfigurasi AD per langganan dan wilayah. Konfigurasi AD tidak dibagikan dengan akun NetApp lain dalam langganan.

- Multi AD: Akun NetApp mendukung satu konfigurasi AD di setiap akun NetApp dalam langganan. Ini memungkinkan lebih dari satu koneksi AD per langganan saat menggunakan beberapa akun NetApp.

- AD Bersama: Akun NetApp hanya mendukung satu konfigurasi AD per langganan dan wilayah, tetapi konfigurasi dibagikan di seluruh akun NetApp di langganan dan wilayah.

Untuk informasi selengkapnya tentang hubungan antara akun NetApp dan langganan, lihat Hierarki penyimpanan Azure NetApp Files.

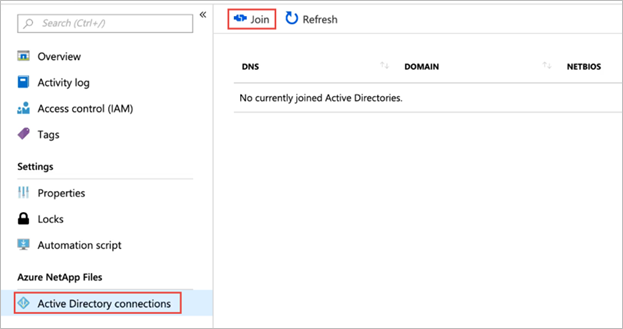

Membuat sambungan Direktori Aktif

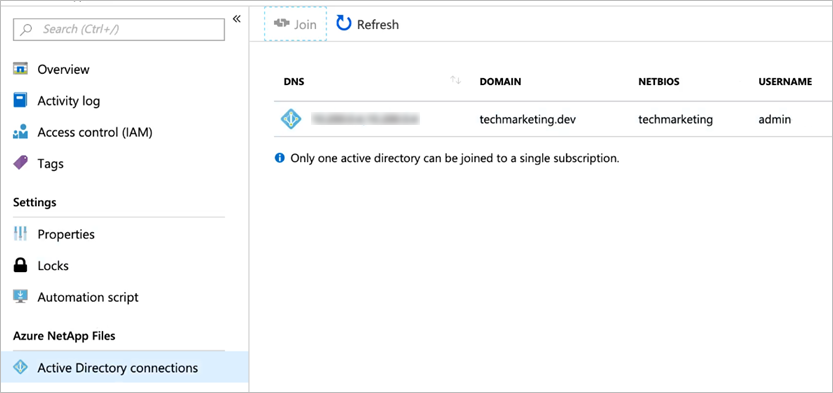

Dari akun NetApp Anda, pilih Koneksi Direktori Aktif lalu Gabung.

Catatan

Azure NetApp Files hanya mendukung satu koneksi Direktori Aktif dalam wilayah yang sama dan langganan yang sama.

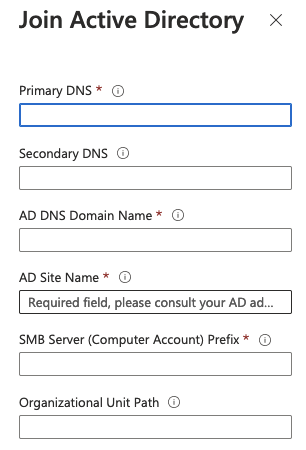

Di jendela Bergabung dengan Direktori Aktif, berikan informasi berikut ini, berdasarkan Layanan Domain yang ingin Anda gunakan:

DNS Utama (diperlukan)

Ini adalah alamat IP server DNS utama yang diperlukan untuk operasi gabungan domain Direktori Aktif, autentikasi SMB, Kerberos, dan operasi LDAP.DNS Sekunder

Ini adalah alamat IP server DNS sekunder yang diperlukan untuk operasi gabungan domain Direktori Aktif, autentikasi SMB, Kerberos, dan operasi LDAP.Catatan

Disarankan agar Anda mengonfigurasi server DNS Sekunder. Lihat Memahami panduan untuk desain dan perencanaan situs Active Directory Domain Services untuk Azure NetApp Files. Pastikan konfigurasi server DNS Anda memenuhi persyaratan untuk Azure NetApp Files. Jika tidak, operasi layanan Azure NetApp Files, autentikasi SMB, Kerberos, atau operasi LDAP mungkin gagal.

Jika Anda menggunakan Microsoft Entra Domain Services, gunakan alamat IP pengendali domain Microsoft Entra Domain Services untuk DNS Utama dan DNS Sekunder.

Nama Domain DNS AD (diperlukan)

Ini adalah nama domain AD DS yang sepenuhnya memenuhi syarat yang digunakan dengan Azure NetApp Files (misalnya,contoso.com).Nama Situs AD (diperlukan)

Ini adalah nama situs AD DS yang DIGUNAKAN Azure NetApp Files untuk penemuan pengendali domain.Nama situs default untuk AD DS dan Microsoft Entra Domain Services adalah

Default-First-Site-Name. Ikuti konvensi penamaan untuk nama situs jika Anda ingin mengganti nama situs.Catatan

Lihat Memahami panduan untuk desain dan perencanaan situs Active Directory Domain Services untuk Azure NetApp Files. Pastikan desain dan konfigurasi situs AD DS Anda memenuhi persyaratan untuk Azure NetApp Files. Jika tidak, operasi layanan Azure NetApp Files, autentikasi SMB, Kerberos, atau operasi LDAP mungkin gagal.

Awalan server SMB (akun komputer) (diperlukan)

Ini adalah awalan penamaan untuk akun komputer baru yang dibuat di AD DS untuk Azure NetApp Files SMB, protokol ganda, dan volume NFSv4.1 Kerberos.Misalnya, jika standar penamaan yang digunakan organisasi Anda untuk layanan file adalah

NAS-01, ,NAS-02dan sebagainya, maka Anda akan menggunakanNASuntuk awalan.Azure NetApp Files akan membuat akun komputer tambahan di AD DS sesuai kebutuhan.

Penting

Mengganti nama awalan server SMB setelah Anda membuat koneksi Direktori Aktif akan mengganggu. Anda perlu memasang kembali berbagi SMB yang ada setelah mengganti nama awalan server SMB.

Jalur Unit Organisasi

Ini adalah jalur LDAP untuk unit organisasi (OU) tempat akun komputer server SMB akan dibuat. Artinya,OU=second level, OU=first level. Misalnya, jika Anda ingin menggunakan unit organisasi yang disebutANFdibuat di akar domain, nilainya adalahOU=ANF.Jika tidak ada nilai yang disediakan, Azure NetApp Files akan menggunakan

CN=Computerskontainer.Jika Anda menggunakan Azure NetApp Files dengan Microsoft Entra Domain Services, jalur unit organisasi adalah

OU=AADDC Computers

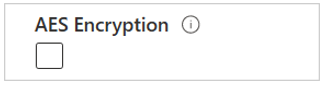

Enkripsi AES

Opsi ini memungkinkan dukungan autentikasi enkripsi AES untuk akun admin koneksi AD.

Lihat Persyaratan untuk koneksi Direktori Aktif untuk persyaratan.

-

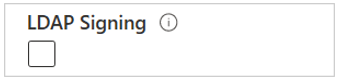

Opsi ini memungkinkan penandatanganan LDAP. Fungsionalitas ini memungkinkan verifikasi integritas untuk pengikatan LDAP Simple Authentication and Security Layer (SASL) dari Azure NetApp Files dan pengendali domain Active Directory Domain Services yang ditentukan pengguna.

Azure NetApp Files mendukung Pengikatan Saluran LDAP jika Penandatanganan LDAP dan LDAP melalui opsi pengaturan TLS diaktifkan di Koneksi Direktori Aktif. Untuk informasi selengkapnya, lihat ADV190023 | Panduan Microsoft untuk Mengaktifkan LDAP Channel Binding dan Penandatanganan LDAP.

Catatan

Catatan DNS PTR untuk akun komputer AD DS harus dibuat di Unit Organisasi AD DS yang ditentukan dalam koneksi Azure NetApp Files AD agar Penandatanganan LDAP berfungsi.

Izinkan pengguna NFS lokal dengan LDAP Opsi ini memungkinkan pengguna klien NFS lokal untuk mengakses volume NFS. Pengaturan opsi ini menonaktifkan grup yang diperluas untuk volume NFS, yang membatasi jumlah grup yang didukung untuk pengguna menjadi 16. Saat diaktifkan, grup di luar batas 16 grup tidak dihormati dalam izin akses. Untuk informasi selengkapnya, lihat Mengizinkan pengguna NFS lokal dengan LDAP untuk mengakses volume protokol ganda.

LDAP melalui TLS

Opsi ini memungkinkan LDAP melalui TLS untuk komunikasi yang aman antara volume Azure NetApp Files dan server LDAP Direktori Aktif. Anda dapat mengaktifkan LDAP melalui TLS untuk NFS, SMB, dan volume protokol ganda Azure NetApp Files.

Catatan

LDAP melalui TLS harus diaktifkan jika Anda menggunakan Layanan Domain Microsoft Entra. Microsoft Entra Domain Services menggunakan LDAPS (port 636) untuk mengamankan lalu lintas LDAP alih-alih LDAP melalui TLS (port 389).

Untuk informasi selengkapnya, lihat Mengaktifkan autentikasi LDAP Active Directory Domain Services (AD DS) untuk volume NFS.

Sertifikat OS akar server

Opsi ini mengunggah sertifikat CA yang digunakan dengan LDAP melalui TLS.

Untuk informasi selengkapnya, lihat Mengaktifkan autentikasi LDAP Active Directory Domain Services (AD DS) untuk volume NFS.

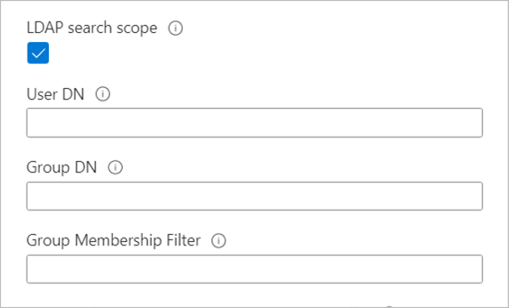

Lingkup Pencarian LDAP, DN Pengguna, Grup DN, dan Filter Keanggotaan Grup

Opsi cakupan pencarian LDAP mengoptimalkan kueri LDAP penyimpanan Azure NetApp Files untuk digunakan dengan topologi AD DS besar dan LDAP dengan grup yang diperluas atau gaya keamanan Unix dengan volume protokol ganda Azure NetApp Files.

Opsi DN Pengguna dan Grup DN memungkinkan Anda mengatur basis pencarian di AD DS LDAP. Opsi ini membatasi area pencarian untuk kueri LDAP, mengurangi waktu pencarian dan membantu mengurangi batas waktu kueri LDAP.

Opsi Filter Keanggotaan Grup memungkinkan Anda membuat filter pencarian kustom untuk pengguna yang merupakan anggota grup AD DS tertentu.

Lihat Mengonfigurasi AD DS LDAP dengan grup yang diperluas untuk akses volume NFS untuk informasi tentang opsi ini.

Server pilihan untuk klien LDAP

Opsi Server pilihan untuk klien LDAP memungkinkan Anda mengirimkan alamat IP hingga dua server AD sebagai daftar yang dipisahkan koma. Daripada secara berurutan menghubungi semua layanan AD yang ditemukan untuk domain, klien LDAP akan menghubungi server yang ditentukan terlebih dahulu.

Koneksi SMB terenkripsi ke Pengendali Domain

Koneksi SMB terenkripsi ke Pengendali Domain menentukan apakah enkripsi harus digunakan untuk komunikasi antara server SMB dan pengontrol domain. Saat diaktifkan, hanya SMB3 yang akan digunakan untuk koneksi pengontrol domain terenkripsi.

Fitur ini masih dalam mode pratinjau. Jika ini pertama kalinya Anda menggunakan koneksi SMB Terenkripsi ke pengendali domain, Anda harus mendaftarkannya:

Register-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFEncryptedSMBConnectionsToDCPeriksa status pendaftaran fitur:

Catatan

RegistrationState mungkin berada dalan

Registeringstatus hingga 60 menit sebelum berubah menjadiRegistered. Tunggu hingga statusnyaRegisteredsebelum melanjutkan.Get-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFEncryptedSMBConnectionsToDCAnda juga dapat menggunakan perintah Azure CLI

az feature registerdanaz feature showuntuk mendaftarkan fitur dan menampilkan status pendaftaran.Pengguna kebijakan pencadangan Opsi ini memberikan hak istimewa keamanan tambahan kepada pengguna domain AD DS atau grup yang memerlukan hak istimewa pencadangan yang ditinggikan untuk mendukung alur kerja pencadangan, pemulihan, dan migrasi di Azure NetApp Files. Akun atau grup pengguna AD DS yang ditentukan akan memiliki izin NTFS yang ditingkatkan pada tingkat file atau folder.

Hak istimewa berikut berlaku saat Anda menggunakan pengaturan Pengguna kebijakan Pencadangan:

Hak Istimewa Deskripsi SeBackupPrivilegeMencadangkan file dan direktori, mengambil alih ACL apa pun. SeRestorePrivilegePulihkan file dan direktori, ambil alih ACL apa pun.

Atur SID pengguna atau grup yang valid sebagai pemilik file.SeChangeNotifyPrivilegeLalui pemeriksaan transversal.

Pengguna dengan hak istimewa ini tidak diharuskan untuk melintasi (x) izin untuk melintasi folder atau symlink.Pengguna hak istimewa keamanan

Opsi ini memberikan hak istimewa keamanan (SeSecurityPrivilege) kepada pengguna domain AD DS atau grup yang memerlukan hak istimewa yang ditinggikan untuk mengakses volume Azure NetApp Files. Pengguna atau grup AD DS yang ditentukan akan diizinkan untuk melakukan tindakan tertentu pada berbagi SMB yang memerlukan hak istimewa keamanan yang tidak ditetapkan secara default kepada pengguna domain.

Hak istimewa berikut berlaku saat Anda menggunakan pengaturan Pengguna hak istimewa keamanan:

Hak Istimewa Deskripsi SeSecurityPrivilegeMengelola operasi log. Fitur ini digunakan untuk menginstal SQL Server dalam skenario tertentu di mana akun domain AD DS non-administrator harus diberikan hak istimewa keamanan yang ditinggikan untuk sementara waktu.

Catatan

Menggunakan fitur Pengguna hak istimewa keamanan bergantung pada fitur Berbagi Ketersediaan Berkelanjutan SMB. Ketersediaan Berkelanjutan SMB tidak didukung pada aplikasi kustom. Ini hanya didukung untuk beban kerja menggunakan Lapisan Aplikasi Citrix, kontainer profil pengguna FSLogix, dan Microsoft SQL Server (bukan Linux SQL Server).

Penting

Menggunakan fitur Pengguna hak istimewa Kamanan mengharuskan Anda mengirimkan permintaan daftar tunggu melalui halaman pengiriman daftar tunggu Azure NetApp Files SMB Continuous Availability Shares Public Preview. Tunggu email konfirmasi resmi dari tim Azure NetApp Files sebelum menggunakan fitur ini.

Fitur ini bersifat opsional dan hanya didukung dengan server SQL. Akun domain AD DS yang digunakan untuk menginstal server SQL harus sudah ada sebelum Anda menambahkannya ke opsi Pengguna hak istimewa keamanan. Saat Anda menambahkan akun penginstal SQL Server ke opsi Pengguna hak istimewa keamanan, layanan Azure NetApp Files mungkin memvalidasi akun dengan menghubungi pengontrol domain AD DS. Tindakan ini mungkin gagal jika Azure NetApp Files tidak dapat menghubungi pengendali domain AD DS.Untuk informasi selengkapnya tentang

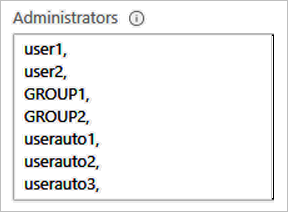

SeSecurityPrivilegedan SQL Server, lihat Instalasi SQL Server gagal jika akun Penyetelan tidak memiliki hak pengguna tertentu.Pengguna hak istimewa administrator

Opsi ini memberikan hak istimewa keamanan tambahan kepada pengguna domain AD DS atau grup yang memerlukan hak istimewa yang ditinggikan untuk mengakses volume Azure NetApp Files. Akun yang ditentukan akan memiliki izin yang ditingkatkan pada tingkat file atau folder.

Catatan

Admin domain secara otomatis ditambahkan ke grup pengguna hak istimewa Administrator.

Catatan

Hak istimewa ini berguna untuk migrasi data.

Hak istimewa berikut berlaku saat Anda menggunakan pengaturan pengguna hak istimewa Administrator:

Hak Istimewa Deskripsi SeBackupPrivilegeMencadangkan file dan direktori, mengambil alih ACL apa pun. SeRestorePrivilegePulihkan file dan direktori, ambil alih ACL apa pun.

Atur SID pengguna atau grup yang valid sebagai pemilik file.SeChangeNotifyPrivilegeLalui pemeriksaan transversal.

Pengguna dengan hak istimewa ini tidak diharuskan memiliki izin melintasi (x) untuk melintasi folder atau symlink.SeTakeOwnershipPrivilegeAmbil kepemilikan file atau objek lainnya. SeSecurityPrivilegeMengelola operasi log. SeChangeNotifyPrivilegeLalui pemeriksaan transversal.

Pengguna dengan hak istimewa ini tidak diharuskan memiliki izin melintasi (x) untuk melintasi folder atau symlink.Kredensial, termasuk nama pengguna dan Kata sandi Anda

Penting

Meskipun Active Directory mendukung kata sandi 256 karakter, kata sandi Direktori Aktif dengan Azure NetApp Files tidak boleh melebihi 64 karakter.

Pilih Gabung.

Sambungan Direktori Aktif yang Anda buat muncul.

Membuat satu koneksi Direktori Aktif per akun NetApp (pratinjau)

Dengan fitur ini, setiap akun NetApp dalam langganan Azure dapat memiliki koneksi AD sendiri. Setelah dikonfigurasi, koneksi AD akun NetApp digunakan saat Anda membuat volume SMB, volume NFSv4.1 Kerberos, atau volume protokol ganda. Itu berarti, Azure NetApp Files mendukung lebih dari satu koneksi AD per langganan Azure saat beberapa akun NetApp digunakan.

Catatan

Jika langganan mengaktifkan ini dan fitur Direktori Aktif Bersama, akun yang ada masih berbagi konfigurasi AD. Setiap akun NetApp baru yang dibuat pada langganan dapat menggunakan konfigurasi AD mereka sendiri. Anda dapat mengonfirmasi konfigurasi anda di halaman gambaran umum akun anda di bidang jenis AD.

Pertimbangan

- Cakupan setiap konfigurasi AD terbatas pada akun NetApp induknya.

Daftarkan fitur

Fitur untuk membuat satu koneksi AD per akun NetApp saat ini dalam pratinjau. Anda perlu mendaftarkan fitur sebelum menggunakannya untuk pertama kalinya. Setelah pendaftaran, fitur diaktifkan dan berfungsi di latar belakang.

Daftarkan fitur:

Register-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFMultipleActiveDirectoryPeriksa status pendaftaran fitur:

Catatan

RegistrationState mungkin berada dalan

Registeringstatus hingga 60 menit sebelum berubah menjadiRegistered. Tunggu hingga status Terdaftar sebelum melanjutkan.Get-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFMultipleActiveDirectory

Anda juga dapat menggunakan perintah Azure CLI az feature register dan az feature showuntuk mendaftarkan fitur dan menampilkan status pendaftaran.

Memetakan beberapa akun NetApp dalam langganan dan wilayah yang sama ke satu koneksi AD (pratinjau)

Fitur Ad Bersama memungkinkan semua akun NetApp berbagi koneksi AD yang dibuat oleh salah satu akun NetApp yang termasuk dalam langganan yang sama dan wilayah yang sama. Misalnya, menggunakan fitur ini, semua akun NetApp dalam langganan dan wilayah yang sama dapat menggunakan konfigurasi AD umum untuk membuat volume SMB, volume NFSv4.1 Kerberos, atau volume protokol ganda. Saat Anda menggunakan fitur ini, koneksi AD terlihat di semua akun NetApp yang berada di bawah langganan yang sama dan wilayah yang sama.

Dengan pengenalan fitur untuk membuat koneksi AD per akun NetApp, pendaftaran fitur baru untuk fitur Ad Bersama tidak diterima.

Catatan

Anda dapat mendaftar untuk menggunakan satu koneksi AD per akun NetApp jika Anda sudah terdaftar dalam pratinjau untuk Ad Bersama. Jika saat ini Anda memenuhi maksimum 10 akun NetApp per wilayah Azure per langganan, Anda harus memulai permintaan dukungan untuk meningkatkan batas. Anda dapat mengonfirmasi konfigurasi anda di halaman gambaran umum akun anda di bidang jenis AD.

Reset kata sandi akun komputer Direktori Aktif

Jika Anda secara tidak sengaja mengatur ulang kata sandi akun komputer AD di server AD atau server AD tidak dapat dijangkau, Anda dapat mengatur ulang kata sandi akun komputer dengan aman untuk mempertahankan konektivitas ke volume Anda. Reset memengaruhi semua volume di server SMB.

Daftarkan fitur

Fitur reset kata sandi akun komputer Direktori Aktif saat ini dalam pratinjau publik. Jika Anda menggunakan fitur ini untuk pertama kalinya, Anda perlu mendaftarkan fitur terlebih dahulu.

- Daftarkan fitur reset kata sandi akun komputer Direktori Aktif:

Register-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFResetADAccountForVolume

- Periksa status pendaftaran fitur. RegistrationState mungkin berada dalan

Registeringstatus hingga 60 menit sebelum berubah menjadiRegistered. Tunggu hingga statusnyaRegisteredsebelum melanjutkan.

Get-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFResetADAccountForVolume

Anda juga dapat menggunakan perintah Azure CLI az feature register dan az feature showuntuk mendaftarkan fitur dan menampilkan status pendaftaran.

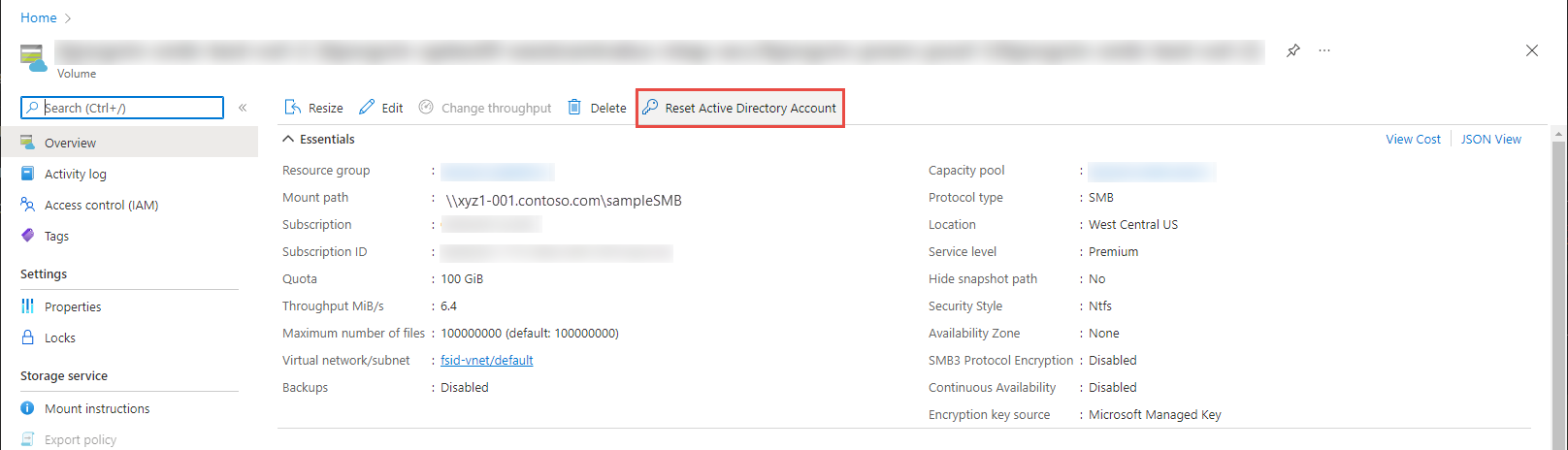

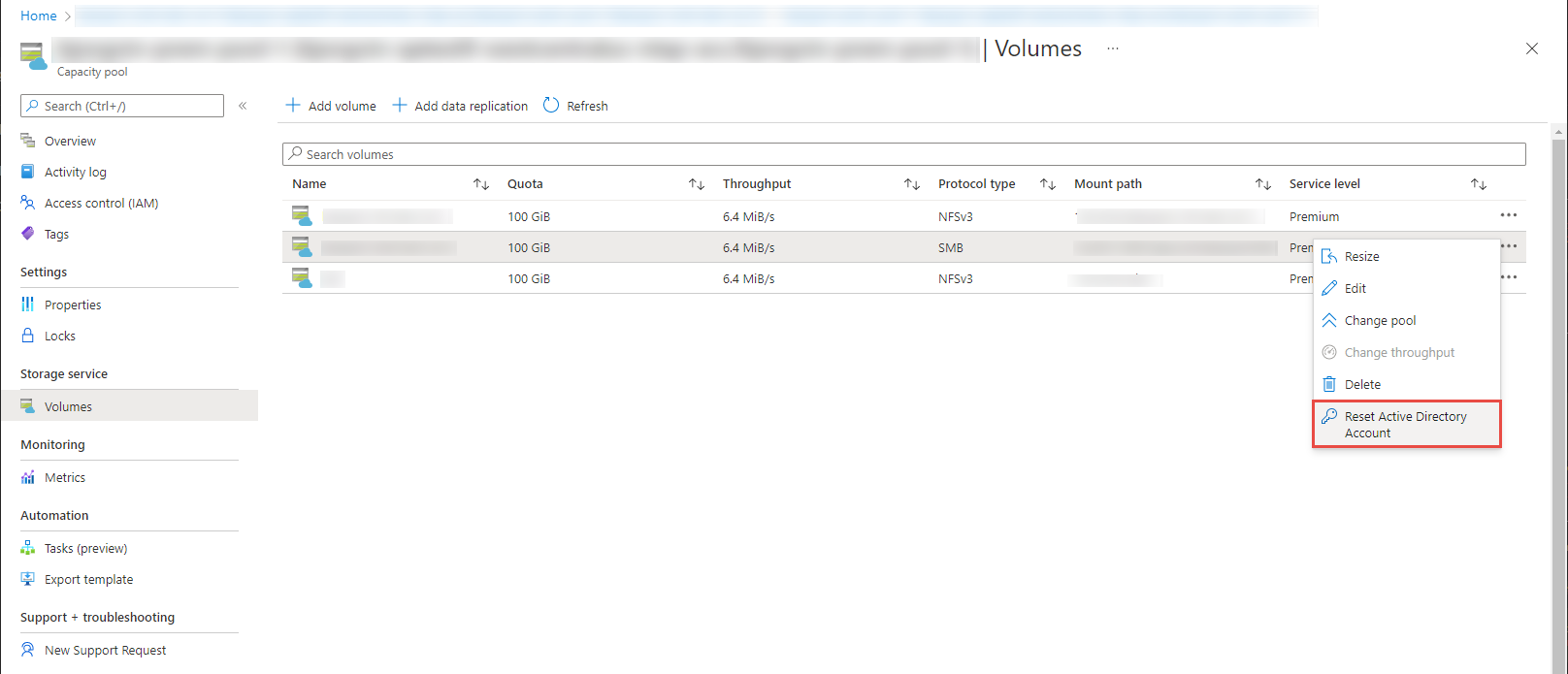

Langkah-langkah

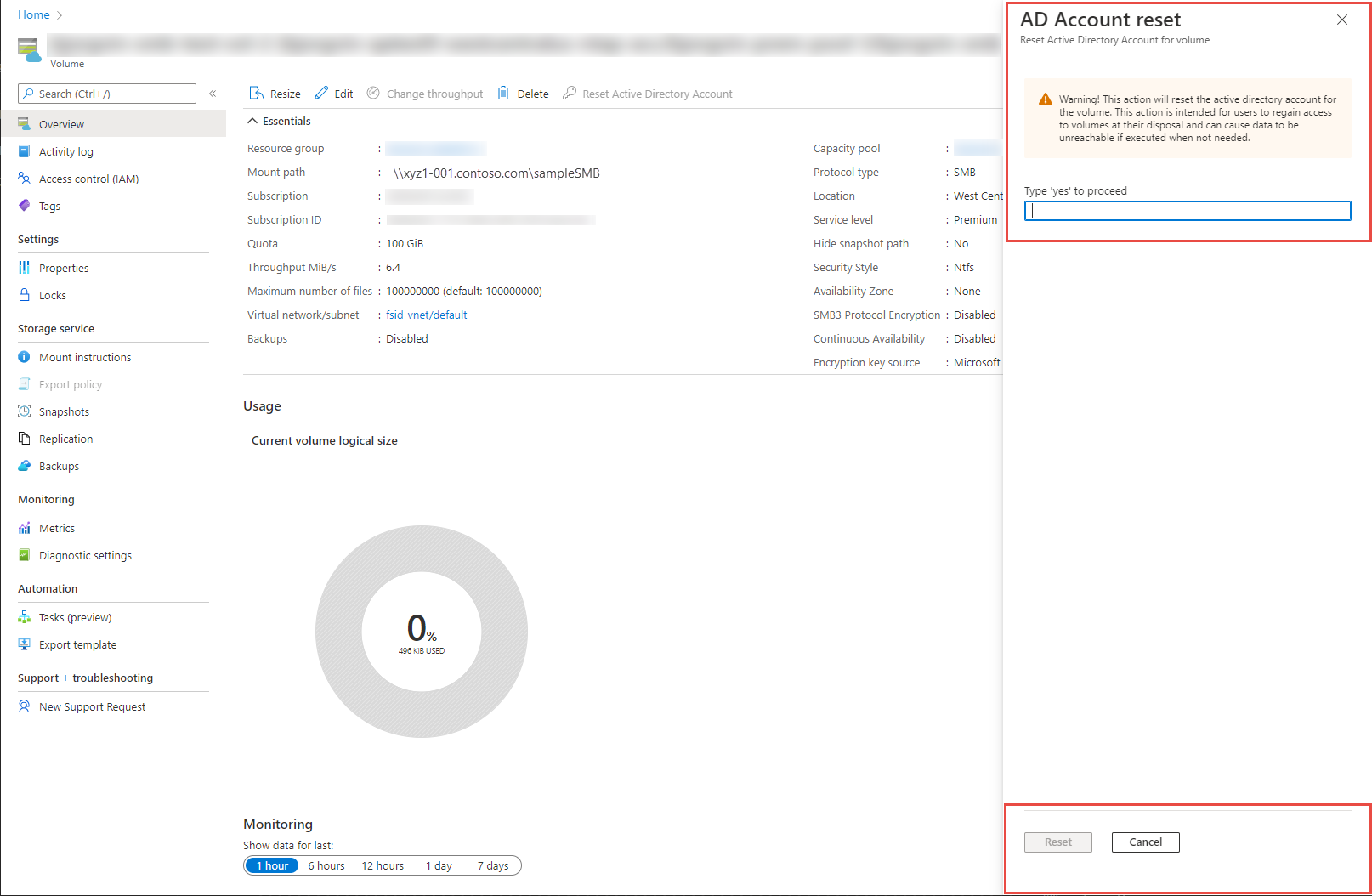

- Navigasi ke menu Gambaran Umum volume. Pilih Reset Akun Direktori Aktif.

Secara bergantian, navigasikan ke menu Volume . Identifikasi volume yang ingin Anda atur ulang akun Direktori Aktif dan pilih tiga titik (

Secara bergantian, navigasikan ke menu Volume . Identifikasi volume yang ingin Anda atur ulang akun Direktori Aktif dan pilih tiga titik (...) di akhir baris. Pilih Reset Akun Direktori Aktif.

- Pesan peringatan yang menjelaskan implikasi tindakan ini akan muncul. Ketik ya dalam kotak teks untuk melanjutkan.

Langkah berikutnya

- Memahami panduan untuk desain dan perencanaan situs Active Directory Domain Services untuk Azure NetApp Files

- Mengubah koneksi Direktori Aktif

- Membuat volume SMB

- Membuat volume protokol ganda

- Mengonfigurasi enkripsi Kerberos NFSv4.1

- Memasang hutan Direktori Aktif baru menggunakan Azure CLI

- Mengaktifkan autentikasi LDAP Active Directory Domain Services (AD DS) untuk volume NFS

- AD DS LDAP dengan grup yang diperluas untuk akses volume NFS

- Mengakses volume SMB dari komputer virtual Windows yang bergabung dengan Microsoft Entra