Memahami panduan untuk desain dan perencanaan situs Active Directory Domain Services untuk Azure NetApp Files

Desain dan perencanaan Active Directory Domain Services (AD DS) yang tepat adalah kunci arsitektur solusi yang menggunakan volume Azure NetApp Files. Fitur Azure NetApp Files seperti volume SMB, volume protokol ganda, dan volume NFSv4.1 Kerberos dirancang untuk digunakan dengan AD DS.

Artikel ini memberikan rekomendasi untuk membantu Anda mengembangkan strategi penyebaran AD DS untuk Azure NetApp Files. Sebelum membaca artikel ini, Anda harus memiliki pemahaman yang baik tentang cara kerja AD DS pada tingkat fungsional.

Mengidentifikasi persyaratan AD DS untuk Azure NetApp Files

Sebelum menyebarkan volume Azure NetApp Files, Anda harus mengidentifikasi persyaratan integrasi AD DS untuk Azure NetApp Files untuk memastikan bahwa Azure NetApp Files terhubung dengan baik ke AD DS. Integrasi AD DS yang salah atau tidak lengkap dengan Azure NetApp Files dapat menyebabkan gangguan akses klien atau pemadaman untuk volume SMB, protokol ganda, atau Kerberos NFSv4.1.

Skenario autentikasi yang didukung

Azure NetApp Files mendukung autentikasi berbasis identitas melalui SMB melalui metode berikut.

- Autentikasi AD DS: Komputer Windows yang bergabung dengan AD DS dapat mengakses berbagi Azure NetApp Files dengan kredensial Direktori Aktif melalui SMB. Klien Anda harus memiliki garis pandang langsung ke AD DS Anda. Jika Anda sudah menyiapkan AD DS lokal atau di VM di Azure tempat perangkat Anda bergabung dengan domain ke AD DS, Anda harus menggunakan AD DS untuk autentikasi berbagi file Azure NetApp Files.

- Autentikasi Microsoft Entra Domain Services: VM Windows yang bergabung dengan Microsoft Entra Domain Services berbasis cloud dapat mengakses berbagi file Azure NetApp Files dengan kredensial Microsoft Entra Domain Services. Dalam solusi ini, Microsoft Entra Domain Services menjalankan domain Windows Server AD tradisional atas nama pelanggan.

- Microsoft Entra Kerberos untuk identitas hibrid: Menggunakan ID Microsoft Entra untuk mengautentikasi identitas pengguna hibrid memungkinkan pengguna Microsoft Entra mengakses berbagi file Azure NetApp Files menggunakan autentikasi Kerberos. Ini berarti pengguna akhir Anda dapat mengakses berbagi file Azure NetApp Files tanpa memerlukan garis pandang ke pengontrol domain dari microsoft Entra hybrid joined dan Microsoft Entra bergabung dengan komputer virtual Windows atau Linux. Identitas khusus cloud saat ini tidak didukung.

- Autentikasi AD Kerberos untuk klien Linux: Klien Linux dapat menggunakan autentikasi Kerberos melalui SMB untuk Azure NetApp Files menggunakan AD DS.

Persyaratan jaringan

Volume Azure NetApp Files SMB, protokol ganda, dan Kerberos NFSv4.1 memerlukan konektivitas jaringan yang andal dan latensi rendah (kurang dari 10 ms RTT) ke pengontrol domain AD DS. Konektivitas jaringan yang buruk atau latensi jaringan tinggi antara Azure NetApp Files dan pengendali domain AD DS dapat menyebabkan gangguan akses klien atau batas waktu klien.

Pastikan Anda memenuhi persyaratan berikut tentang topologi dan konfigurasi jaringan:

- Pastikan topologi jaringan yang didukung untuk Azure NetApp Files digunakan.

- Pastikan bahwa pengontrol domain AD DS memiliki konektivitas jaringan dari subnet yang didelegasikan Azure NetApp Files yang menghosting volume Azure NetApp Files.

- Topologi jaringan virtual yang di-peering dengan pengendali domain AD DS harus memiliki peering yang dikonfigurasi dengan benar untuk mendukung Azure NetApp Files ke konektivitas jaringan pengendali domain AD DS.

- Firewall pengendali domain Network Security Groups (NSGs) dan AD DS harus memiliki aturan yang dikonfigurasi dengan tepat untuk mendukung konektivitas Azure NetApp Files ke AD DS dan DNS.

- Pastikan bahwa latensi kurang dari 10 ms RTT antara Azure NetApp Files dan pengontrol domain AD DS.

Port jaringan yang diperlukan adalah sebagai berikut:

| Layanan | Port | Protokol |

|---|---|---|

| Layanan Web Iklan | 9389 | TCP |

| DNS* | 53 | TCP |

| DNS* | 53 | UDP |

| ICMPv4 | T/A | Balasan Echo |

| Kerberos | 464 | TCP |

| Kerberos | 464 | UDP |

| Kerberos | 88 | TCP |

| Kerberos | 88 | UDP |

| LDAP | 389 | TCP |

| LDAP | 389 | UDP |

| LDAP | 389 | TLS |

| LDAP | 3268 | TCP |

| Nama NetBios | 138 | UDP |

| SAM/LSA | 445 | TCP |

| SAM/LSA | 445 | UDP |

*DNS yang berjalan pada pengendali domain AD DS

Persyaratan DNS

Volume Azure NetApp Files SMB, protokol ganda, dan NFSv4.1 Kerberos memerlukan akses yang andal ke layanan Sistem Nama Domain (DNS) dan catatan DNS terbaru. Konektivitas jaringan yang buruk antara Azure NetApp Files dan server DNS dapat menyebabkan gangguan akses klien atau batas waktu klien. Catatan DNS yang tidak lengkap atau salah untuk AD DS atau Azure NetApp Files dapat menyebabkan gangguan akses klien atau batas waktu klien.

Azure NetApp Files mendukung penggunaan DNS terintegrasi Active Directory atau server DNS mandiri.

Pastikan Anda memenuhi persyaratan berikut tentang konfigurasi DNS:

- Jika Anda menggunakan server DNS mandiri:

- Pastikan server DNS memiliki konektivitas jaringan ke subnet yang didelegasikan Azure NetApp Files yang menghosting volume Azure NetApp Files.

- Pastikan bahwa port jaringan UDP 53 dan TCP 53 tidak diblokir oleh firewall atau NSG.

- Pastikan bahwa catatan SRV yang didaftarkan oleh layanan AD DS Net Logon telah dibuat di server DNS.

- Pastikan catatan PTR untuk pengontrol domain AD DS yang digunakan oleh Azure NetApp Files telah dibuat di server DNS di domain yang sama dengan konfigurasi Azure NetApp Files Anda.

- Azure NetApp Files tidak secara otomatis menghapus rekaman pointer (PTR) yang terkait dengan entri DNS saat volume dihapus. Rekaman PTR digunakan untuk pencarian DNS terbalik, yang memetakan alamat IP ke nama host. Mereka biasanya dikelola oleh administrator server DNS. Saat membuat volume di Azure NetApp Files, Anda dapat mengaitkannya dengan nama DNS. Namun, manajemen catatan DNS, termasuk catatan PTR, berada di luar lingkup Azure NetApp Files. Azure NetApp Files menyediakan opsi untuk mengaitkan volume dengan nama DNS untuk akses yang lebih mudah, tetapi tidak mengelola catatan DNS yang terkait dengan nama tersebut. Jika Anda menghapus volume di Azure NetApp Files, rekaman DNS terkait (seperti catatan A untuk meneruskan pencarian DNS) perlu dikelola dan dihapus dari server DNS atau layanan DNS yang Anda gunakan.

- Azure NetApp Files mendukung pembaruan DNS dinamis standar dan aman. Jika Anda memerlukan pembaruan DNS dinamis yang aman, pastikan pembaruan aman dikonfigurasi di server DNS.

- Jika pembaruan DNS dinamis tidak digunakan, Anda perlu membuat catatan A dan catatan PTR secara manual untuk akun komputer AD DS yang dibuat di Unit Organisasi AD DS (ditentukan dalam koneksi Azure NetApp Files AD) untuk mendukung Penandatanganan LDAP Azure NetApp Files, LDAP melalui TLS, SMB, protokol ganda, atau volume NFSv4.1 Kerberos.

- Untuk topologi AD DS yang kompleks atau besar, Kebijakan DNS atau prioritas subnet DNS mungkin diperlukan untuk mendukung volume NFS yang diaktifkan LDAP.

- Jika pencacahan DNS diaktifkan (di mana entri DNS kedaluarsa secara otomatis dipangkas berdasarkan tanda waktu/usia) dan DNS dinamis digunakan untuk membuat catatan DNS untuk volume Azure NetApp Files, proses pemulung mungkin secara tidak sengaja memangkas rekaman untuk volume. Pemangkasan ini dapat menyebabkan pemadaman layanan untuk kueri berbasis nama. Hingga masalah ini diatasi, buat entri DNS A/AAAA dan PTR secara manual untuk volume Azure NetApp Files jika pemulungan DNS diaktifkan.

Persyaratan sumber waktu

Azure NetApp Files menggunakan time.windows.com sebagai sumber waktu. Pastikan bahwa pengontrol domain yang digunakan oleh Azure NetApp Files dikonfigurasi untuk menggunakan time.windows.com atau sumber waktu akar stabil (stratum 1) yang akurat lainnya. Jika ada lebih dari lima menit condong antara Azure NetApp Files dan klien atau pengontrol domain AS DS Anda, autentikasi akan gagal; akses ke volume Azure NetApp Files mungkin juga gagal.

Memutuskan AD DS mana yang akan digunakan dengan Azure NetApp Files

Azure NetApp Files mendukung Active Directory Domain Services (AD DS) dan Microsoft Entra Domain Services untuk koneksi AD. Sebelum membuat koneksi AD, Anda perlu memutuskan apakah akan menggunakan AD DS atau Microsoft Entra Domain Services.

Untuk informasi selengkapnya, lihat Membandingkan Active Directory Domain Services yang dikelola sendiri, ID Microsoft Entra, dan Microsoft Entra Domain Services terkelola.

Pertimbangan Active Directory Domain Services

Anda harus menggunakan Active Directory Domain Services (AD DS) dalam skenario berikut:

- Anda memiliki pengguna AD DS yang dihosting di domain AD DS lokal yang memerlukan akses ke sumber daya Azure NetApp Files.

- Anda memiliki aplikasi yang dihosting sebagian secara lokal dan sebagian di Azure yang memerlukan akses ke sumber daya Azure NetApp Files.

- Anda tidak memerlukan integrasi Microsoft Entra Domain Services dengan penyewa Microsoft Entra di langganan Anda, atau Microsoft Entra Domain Services tidak kompatibel dengan persyaratan teknis Anda.

Catatan

Azure NetApp Files tidak mendukung penggunaan Ad DS Read-only Domain Controllers (RODC).

Jika Anda memilih untuk menggunakan AD DS dengan Azure NetApp Files, ikuti panduan dalam Memperluas AD DS ke Dalam Panduan Arsitektur Azure dan memastikan bahwa Anda memenuhi persyaratan jaringan dan DNS Azure NetApp Files untuk AD DS.

Pertimbangan Microsoft Entra Domain Services

Microsoft Entra Domain Services adalah domain AD DS terkelola yang disinkronkan dengan penyewa Microsoft Entra Anda. Manfaat utama untuk menggunakan Microsoft Entra Domain Services adalah sebagai berikut:

- Microsoft Entra Domain Services adalah domain mandiri. Dengan demikian, tidak perlu menyiapkan konektivitas jaringan antara lokal dan Azure.

- Memberikan pengalaman penyebaran dan manajemen yang disederhanakan.

Anda harus menggunakan Microsoft Entra Domain Services dalam skenario berikut:

- Tidak perlu memperluas AD DS dari lokal ke Azure untuk menyediakan akses ke sumber daya Azure NetApp Files.

- Kebijakan keamanan Anda tidak mengizinkan ekstensi AD DS lokal ke Azure.

- Anda tidak memiliki pengetahuan yang kuat tentang AD DS. Microsoft Entra Domain Services dapat meningkatkan kemungkinan hasil yang baik dengan Azure NetApp Files.

Jika Anda memilih untuk menggunakan Microsoft Entra Domain Services dengan Azure NetApp Files, lihat dokumentasi Microsoft Entra Domain Services untuk arsitektur, penyebaran, dan panduan manajemen. Pastikan Anda juga memenuhi persyaratan Azure NetApp Files Network dan DNS.

Mendesain topologi situs AD DS untuk digunakan dengan Azure NetApp Files

Desain yang tepat untuk topologi situs AD DS sangat penting untuk arsitektur solusi apa pun yang melibatkan azure NetApp Files SMB, protokol ganda, atau volume NFSv4.1 Kerberos.

Topologi atau konfigurasi situs AD DS yang salah dapat mengakibatkan perilaku berikut:

- Kegagalan untuk membuat azure NetApp Files SMB, protokol ganda, atau volume NFSv4.1 Kerberos

- Kegagalan untuk mengubah konfigurasi koneksi ANF AD

- Performa kueri klien LDAP yang buruk

- Masalah autentikasi

Topologi situs AD DS untuk Azure NetApp Files adalah representasi logis dari jaringan Azure NetApp Files. Merancang topologi situs AD DS untuk Azure NetApp Files melibatkan perencanaan untuk penempatan pengendali domain, situs desain, infrastruktur DNS, dan subnet jaringan untuk memastikan konektivitas yang baik di antara layanan Azure NetApp Files, klien penyimpanan Azure NetApp Files, dan pengontrol domain AD DS.

Selain beberapa pengontrol domain yang ditetapkan ke situs AD DS yang dikonfigurasi di Nama Situs Ad Azure NetApp Files, situs Ad DS Azure NetApp Files dapat memiliki satu atau beberapa subnet yang ditetapkan untuknya.

Catatan

Sangat penting bahwa semua pengontrol domain dan subnet yang ditetapkan ke situs Azure NetApp Files AD DS harus terhubung dengan baik (latensi RTT kurang dari 10ms) dan dapat dijangkau oleh antarmuka jaringan yang digunakan oleh volume Azure NetApp Files.

Jika Anda menggunakan fitur jaringan Standar, Anda harus memastikan bahwa aturan User Defined Routes (UDR) atau Network Security Group (NSG) tidak memblokir komunikasi jaringan Azure NetApp Files dengan pengendali domain AD DS yang ditetapkan ke situs AD DS Azure NetApp Files.

Jika Anda menggunakan Appliance Virtual Jaringan atau firewall (seperti Jaringan Palo Alto atau firewall Fortinet), mereka harus dikonfigurasi untuk tidak memblokir lalu lintas jaringan antara Azure NetApp Files dan pengontrol domain AD DS dan subnet yang ditetapkan ke situs AD DS Azure NetApp Files.

Cara Azure NetApp Files menggunakan informasi situs AD DS

Azure NetApp Files menggunakan Nama Situs AD yang dikonfigurasi dalam koneksi Direktori Aktif untuk menemukan pengontrol domain mana yang ada untuk mendukung autentikasi, gabungan domain, kueri LDAP, dan operasi tiket Kerberos.

Penemuan pengendali domain AD DS

Azure NetApp Files memulai penemuan pengendali domain setiap empat jam. Azure NetApp Files meminta rekaman sumber daya layanan DNS khusus situs (SRV) untuk menentukan pengontrol domain mana yang berada di situs AD DS yang ditentukan di bidang Nama Situs AD dari koneksi Azure NetApp Files AD. Penemuan server pengendali domain Azure NetApp Files memeriksa status layanan yang dihosting pada pengendali domain (seperti Kerberos, LDAP, Net Logon, dan LSA) dan memilih pengontrol domain optimal untuk permintaan autentikasi.

Catatan sumber daya layanan DNS (SRV) untuk situs AD DS yang ditentukan di bidang Nama situs AD dari koneksi Azure NetApp Files AD harus berisi daftar alamat IP untuk pengendali domain AD DS yang akan digunakan oleh Azure NetApp Files. Anda dapat memeriksa validitas rekaman sumber daya DNS (SRV) dengan menggunakan nslookup utilitas.

Catatan

Jika Anda membuat perubahan pada pengontrol domain di situs AD DS yang digunakan oleh Azure NetApp Files, tunggu setidaknya empat jam antara menyebarkan pengontrol domain AD DS baru dan menghentikan pengontrol domain AD DS yang ada. Waktu tunggu ini memungkinkan Azure NetApp Files menemukan pengontrol domain AD DS baru.

Pastikan bahwa catatan DNS kedaluarsa yang terkait dengan pengontrol domain AD DS yang dihentikan dihapus dari DNS. Melakukannya memastikan bahwa Azure NetApp Files tidak akan mencoba berkomunikasi dengan pengontrol domain yang dihentikan.

Penemuan server AD DS LDAP

Proses penemuan terpisah untuk server AD DS LDAP terjadi ketika LDAP diaktifkan untuk volume NFS Azure NetApp Files. Saat klien LDAP dibuat di Azure NetApp Files, Azure NetApp Files meminta catatan sumber daya layanan domain AD DS (SRV) untuk daftar semua server AD DS LDAP di domain dan bukan server AD DS LDAP yang ditetapkan ke situs AD DS yang ditentukan dalam koneksi AD.

Dalam topologi AD DS besar atau kompleks, Anda mungkin perlu menerapkan Kebijakan DNS atau prioritas subnet DNS untuk memastikan bahwa server AD DS LDAP yang ditetapkan ke situs AD DS yang ditentukan dalam koneksi AD dikembalikan.

Atau, proses penemuan server AD DS LDAP dapat ditimpa dengan menentukan hingga dua server AD pilihan untuk klien LDAP.

Penting

Jika Azure NetApp Files tidak dapat menjangkau server AD DS LDAP yang ditemukan selama pembuatan klien Azure NetApp Files LDAP, pembuatan volume yang diaktifkan LDAP akan gagal.

Konsekuensi dari konfigurasi Nama Situs AD yang salah atau tidak lengkap

Topologi atau konfigurasi situs AD DS yang salah atau tidak lengkap dapat mengakibatkan kegagalan pembuatan volume, masalah dengan kueri klien, kegagalan autentikasi, dan kegagalan untuk memodifikasi koneksi Azure NetApp Files AD.

Penting

Bidang Nama Situs AD diperlukan untuk membuat koneksi Azure NetApp Files AD. Situs AD DS yang ditentukan harus ada dan dikonfigurasi dengan benar.

Azure NetApp Files menggunakan Situs AD DS untuk menemukan pengontrol domain dan subnet yang ditetapkan ke Situs AD DS yang ditentukan dalam Nama Situs AD. Semua pengendali domain yang ditetapkan ke Situs AD DS harus memiliki konektivitas jaringan yang baik dari antarmuka jaringan virtual Azure yang digunakan oleh ANF dan dapat dijangkau. VM pengendali domain AD DS yang ditetapkan ke Situs AD DS yang digunakan oleh Azure NetApp Files harus dikecualikan dari kebijakan manajemen biaya yang mematikan VM.

Jika Azure NetApp Files tidak dapat menjangkau pengontrol domain apa pun yang ditetapkan ke situs AD DS, proses penemuan pengendali domain akan meminta domain AD DS untuk daftar semua pengontrol domain. Daftar pengendali domain yang dikembalikan dari kueri ini adalah daftar yang tidak diurutkan. Akibatnya, Azure NetApp Files dapat mencoba menggunakan pengendali domain yang tidak dapat dijangkau atau terhubung dengan baik, yang dapat menyebabkan kegagalan pembuatan volume, masalah dengan kueri klien, kegagalan autentikasi, dan kegagalan untuk memodifikasi koneksi Azure NetApp Files AD.

Anda harus memperbarui konfigurasi Situs AD DS setiap kali pengontrol domain baru disebarkan ke subnet yang ditetapkan ke situs AD DS yang digunakan oleh Koneksi AD Azure NetApp Files. Pastikan bahwa catatan DNS SRV untuk situs mencerminkan perubahan apa pun pada pengontrol domain yang ditetapkan ke Situs AD DS yang digunakan oleh Azure NetApp Files. Anda dapat memeriksa validitas rekaman sumber daya DNS (SRV) dengan menggunakan nslookup utilitas.

Catatan

Azure NetApp Files tidak mendukung penggunaan Ad DS Read-only Domain Controllers (RODC). Untuk mencegah Azure NetApp Files menggunakan RODC, jangan konfigurasikan bidang Nama Situs AD dari koneksi AD dengan RODC.

Contoh konfigurasi topologi situs AD DS untuk Azure NetApp Files

Topologi situs AD DS adalah representasi logis dari jaringan tempat Azure NetApp Files disebarkan. Di bagian ini, skenario konfigurasi sampel untuk topologi situs AD DS berniat menampilkan desain situs AD DS dasar untuk Azure NetApp Files. Ini bukan satu-satunya cara untuk merancang topologi situs jaringan atau AD untuk Azure NetApp Files.

Penting

Untuk skenario yang melibatkan AD DS kompleks atau topologi jaringan kompleks, Anda harus memiliki Microsoft Azure CSA yang meninjau jaringan Azure NetApp Files dan desain Situs AD.

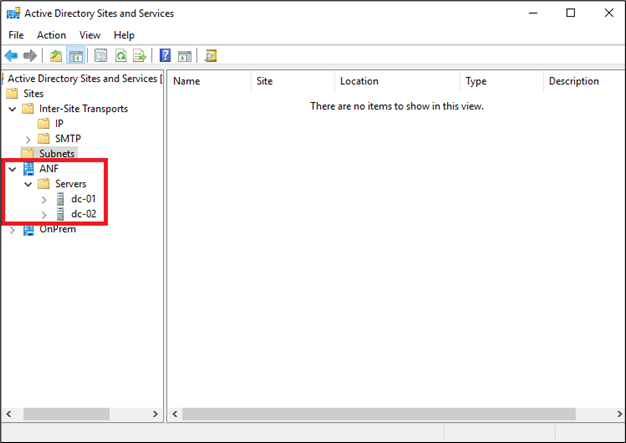

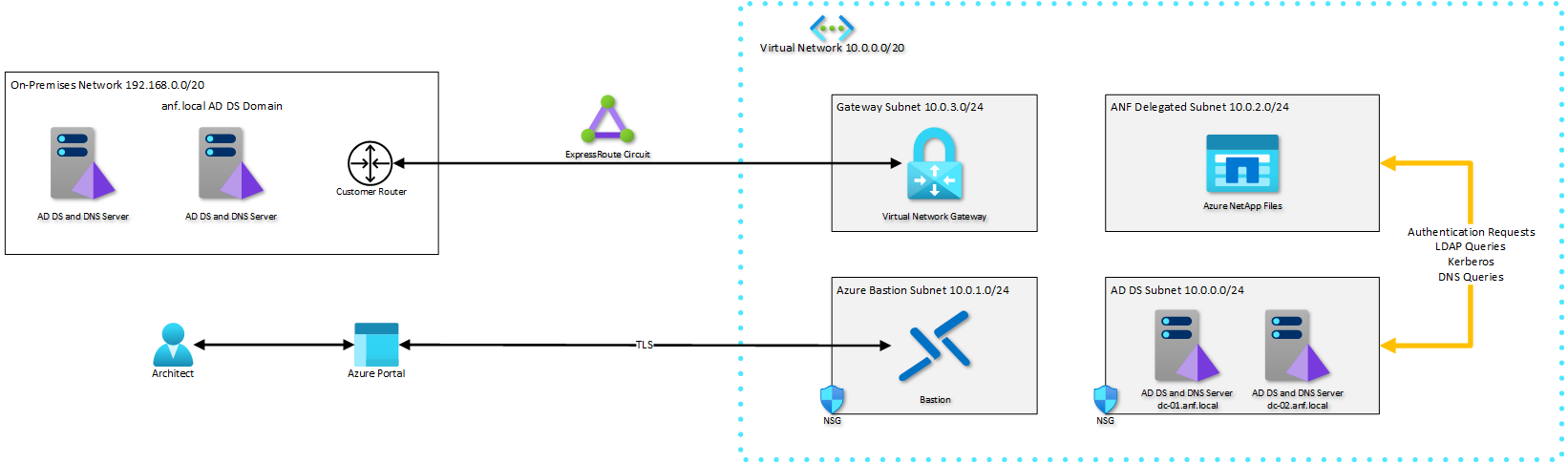

Diagram berikut menunjukkan contoh topologi jaringan: sample-network-topology.png

Dalam topologi jaringan sampel, domain AD DS lokal (anf.local) diperluas ke jaringan virtual Azure. Jaringan lokal terhubung ke jaringan virtual Azure menggunakan sirkuit Azure ExpressRoute.

Jaringan virtual Azure memiliki empat subnet: Subnet Gateway, Subnet Azure Bastion, Subnet AD DS, dan Subnet yang Didelegasikan Azure NetApp Files. Pengontrol domain AD DS redundan yang bergabung ke anf.local domain disebarkan ke subnet AD DS. Subnet AD DS ditetapkan rentang alamat IP 10.0.0.0/24.

Azure NetApp Files hanya dapat menggunakan satu situs AD DS untuk menentukan pengendali domain mana yang akan digunakan untuk autentikasi, kueri LDAP, dan Kerberos. Dalam skenario sampel, dua objek subnet dibuat dan ditetapkan ke situs yang disebut ANF menggunakan utilitas Situs dan Layanan Direktori Aktif. Satu objek subnet dipetakan ke subnet AD DS, 10.0.0.0/24, dan objek subnet lainnya dipetakan ke subnet yang didelegasikan ANF, 10.0.2.0/24.

Di alat Situs dan Layanan Direktori Aktif, verifikasi bahwa pengontrol domain AD DS yang disebarkan ke subnet AD DS ditetapkan ke ANF situs:

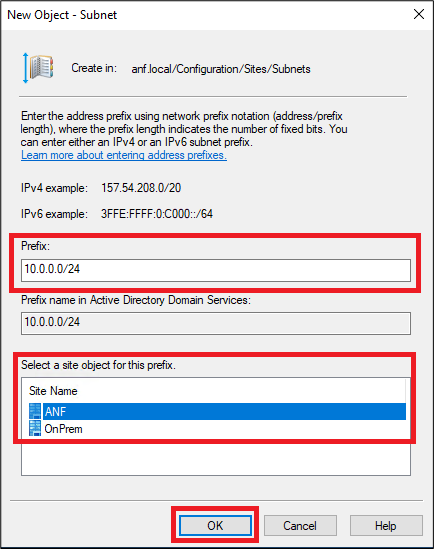

Untuk membuat objek subnet yang memetakan ke subnet AD DS di jaringan virtual Azure, klik kanan kontainer Subnet di utilitas Situs dan Layanan Direktori Aktif dan pilih Subnet Baru....

Dalam dialog Objek Baru - Subnet, rentang alamat IP 10.0.0.0/24 untuk Subnet AD DS dimasukkan di bidang Awalan. Pilih ANF sebagai objek situs untuk subnet. Pilih OK untuk membuat objek subnet dan menetapkannya ke ANF situs.

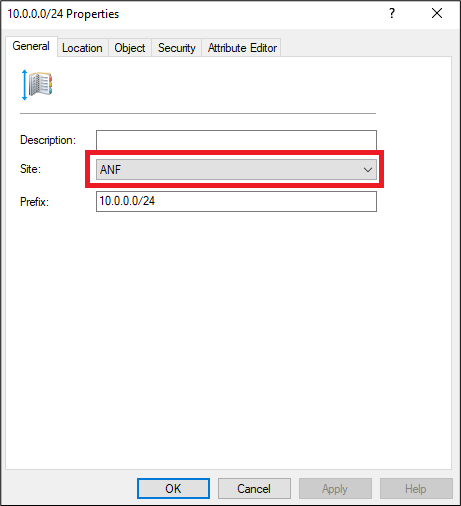

Untuk memverifikasi bahwa objek subnet baru ditetapkan ke situs yang benar, klik kanan objek subnet 10.0.0.0/24 dan pilih Properti. Bidang Situs harus menampilkan ANF objek situs:

Untuk membuat objek subnet yang memetakan ke subnet yang didelegasikan Azure NetApp Files di jaringan virtual Azure, klik kanan kontainer Subnet di utilitas Situs dan Layanan Direktori Aktif dan pilih Subnet Baru....

Pertimbangan replikasi lintas wilayah

Replikasi lintas wilayah Azure NetApp Files memungkinkan Anda mereplikasi volume Azure NetApp Files dari satu wilayah ke wilayah lain untuk mendukung persyaratan kelangsungan bisnis dan pemulihan bencana (BC/DR).

Volume Azure NetApp Files SMB, protokol ganda, dan NFSv4.1 Kerberos mendukung replikasi lintas wilayah. Replikasi volume ini memerlukan:

- Akun NetApp yang dibuat di wilayah sumber dan tujuan.

- Koneksi Azure NetApp Files Active Directory di akun NetApp yang dibuat di wilayah sumber dan tujuan.

- Pengontrol domain AD DS disebarkan dan berjalan di wilayah tujuan.

- Desain situs jaringan, DNS, dan AD DS Azure NetApp Files yang tepat harus disebarkan di wilayah tujuan untuk mengaktifkan komunikasi jaringan Azure NetApp Files yang baik dengan pengendali domain AD DS di wilayah tujuan.

- Koneksi Direktori Aktif di wilayah tujuan harus dikonfigurasi untuk menggunakan sumber daya DNS dan Situs AD di wilayah tujuan.

Langkah berikutnya

- Membuat dan mengelola koneksi Direktori Aktif

- Mengubah koneksi Direktori Aktif

- Mengaktifkan autentikasi AD DS LDAP untuk volume NFS

- Membuat volume SMB

- Membuat volume protokol ganda

- Kesalahan untuk volume SMB dan protokol ganda

- Mengakses volume SMB dari komputer virtual Windows yang bergabung dengan Microsoft Entra

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk