Membuat server yang dikonfigurasi dengan identitas terkelola yang ditetapkan pengguna dan CMK lintas penyewa untuk TDE

Berlaku untuk:Azure SQL Database

Dalam panduan ini, kita akan melalui langkah-langkah untuk membuat server logis Azure SQL dengan enkripsi data transparan (TDE) dan kunci yang dikelola pelanggan (CMK), menggunakan identitas terkelola yang ditetapkan pengguna untuk mengakses Azure Key Vault di penyewa Microsoft Entra yang berbeda dari penyewa server logis. Untuk informasi selengkapnya, lihat Kunci yang dikelola pelanggan lintas penyewa dengan enkripsi data transparan.

Catatan

ID Microsoft Entra sebelumnya dikenal sebagai Azure Active Directory (Azure AD).

Prasyarat

- Panduan ini presupposisi bahwa Anda memiliki dua penyewa Microsoft Entra.

- Yang pertama berisi sumber daya Azure SQL Database, aplikasi Microsoft Entra multi-penyewa, dan identitas terkelola yang ditetapkan pengguna.

- Penyewa kedua menampung Azure Key Vault.

- Untuk instruksi komprehensif tentang menyiapkan CMK lintas penyewa dan izin RBAC yang diperlukan untuk mengonfigurasi aplikasi Microsoft Entra dan Azure Key Vault, lihat salah satu panduan berikut:

Sumber daya yang diperlukan pada penyewa pertama

Untuk tujuan tutorial ini, kita akan menganggap penyewa pertama milik vendor perangkat lunak independen (ISV), dan penyewa kedua berasal dari klien mereka. Untuk informasi selengkapnya tentang skenario ini, lihat Kunci yang dikelola pelanggan lintas penyewa dengan enkripsi data transparan.

Sebelum kita dapat mengonfigurasi TDE untuk Azure SQL Database dengan CMK lintas penyewa, kita harus memiliki aplikasi Microsoft Entra multi-penyewa yang dikonfigurasi dengan identitas terkelola yang ditetapkan pengguna yang ditetapkan sebagai kredensial identitas federasi untuk aplikasi. Ikuti salah satu panduan dalam Prasyarat.

Pada penyewa pertama tempat Anda ingin membuat Azure SQL Database, buat dan konfigurasikan aplikasi Microsoft Entra multi-penyewa

Mengonfigurasi identitas terkelola yang ditetapkan pengguna sebagai kredensial identitas federasi untuk aplikasi multi-penyewa

Rekam nama aplikasi dan ID aplikasi. Ini dapat ditemukan di aplikasi Enterprise portal Azure> Microsoft Entra ID>Enterprise dan mencari aplikasi yang dibuat

Sumber daya yang diperlukan pada penyewa kedua

Catatan

Modul Azure ACTIVE Directory dan MSOnline PowerShell tidak digunakan lagi per 30 Maret 2024. Untuk mempelajari lebih lanjut, baca pembaruan penghentian. Setelah tanggal ini, dukungan untuk modul ini terbatas pada bantuan migrasi ke Microsoft Graph PowerShell SDK dan perbaikan keamanan. Modul yang tidak digunakan lagi akan terus berfungsi hingga Maret, 30 2025.

Sebaiknya migrasi ke Microsoft Graph PowerShell untuk berinteraksi dengan ID Microsoft Entra (sebelumnya Microsoft Azure AD). Untuk pertanyaan umum tentang migrasi, lihat Tanya Jawab Umum Migrasi. Catatan: MSOnline versi 1.0.x mungkin mengalami gangguan setelah 30 Juni 2024.

Pada penyewa kedua tempat Azure Key Vault berada, buat perwakilan layanan (aplikasi) menggunakan ID aplikasi dari aplikasi terdaftar dari penyewa pertama. Berikut adalah beberapa contoh cara mendaftarkan aplikasi multi-penyewa. Ganti

<TenantID>dan<ApplicationID>dengan ID Penyewa klien dari ID Microsoft Entra dan ID Aplikasi dari aplikasi multi-penyewa, masing-masing:PowerShell:

Connect-AzureAD -TenantID <TenantID> New-AzADServicePrincipal -ApplicationId <ApplicationID>Azure CLI:

az login --tenant <TenantID> az ad sp create --id <ApplicationID>

Buka aplikasi Portal Azure> Microsoft Entra ID>Enterprise dan cari aplikasi yang baru saja dibuat.

Buat Azure Key Vault jika Anda tidak memilikinya, dan buat kunci

Membuat atau mengatur kebijakan akses.

- Pilih izin Dapatkan, Bungkus Kunci, Buka Bungkus Kunci di bawah Izin kunci saat membuat kebijakan akses

- Pilih aplikasi multi-penyewa yang dibuat pada langkah pertama dalam opsi Utama saat membuat kebijakan akses

Setelah kebijakan akses dan kunci dibuat, Ambil kunci dari Key Vault dan rekam Pengidentifikasi Kunci

Membuat server yang dikonfigurasi dengan TDE dengan kunci yang dikelola pelanggan lintas penyewa (CMK)

Panduan ini akan memandu Anda melalui proses pembuatan server logis dan database di Azure SQL dengan identitas terkelola yang ditetapkan pengguna, serta cara mengatur kunci yang dikelola pelanggan lintas penyewa. Identitas terkelola yang ditetapkan pengguna adalah suatu keharusan untuk menyiapkan kunci yang dikelola pelanggan untuk enkripsi data transparan selama fase pembuatan server.

Penting

Pengguna atau aplikasi yang menggunakan API untuk membuat server logis SQL memerlukan peran RBAC Kontributor SQL Server dan Operator Identitas Terkelola atau yang lebih tinggi pada langganan.

Telusuri halaman opsi Pilih penyebaran SQL di portal Azure.

Jika Anda belum masuk ke portal Azure, masuk jika diminta.

Di bawah database SQL, biarkan Jenis sumber daya diatur ke Database tunggal dan pilih Buat.

Pada tab Dasar formulir Buat Database SQL, di bawah Detail proyek, pilih Langganan Azure yang diinginkan.

Untuk Grup sumber daya, pilih Buat baru, masukkan nama untuk grup sumber daya, lalu pilih OK.

Untuk Nama database masukkan nama database. Contohnya,

ContosoHR.Untuk Server, pilih Buat baru,dan isi formulir Server baru dengan nilai berikut ini:

- Nama server: Masukkan nama server unik. Nama server harus unik secara global untuk semua server di Azure, bukan hanya unik dalam langganan. Masukkan sesuatu seperti

mysqlserver135, dan portal Microsoft Azure akan memberi tahu Anda apakah tersedia atau tidak. - Masuk admin server: Masukkan ID masuk admin, misalnya:

azureuser. - Kata sandi: Masukkan kata sandi yang memenuhi persyaratan sandi, dan masukkan lagi di bidang Konfirmasi sandi.

- Lokasi: Pilih lokasi dari menu drop-down

- Nama server: Masukkan nama server unik. Nama server harus unik secara global untuk semua server di Azure, bukan hanya unik dalam langganan. Masukkan sesuatu seperti

Pilih Berikutnya: Jaringan di bagian bawah halaman.

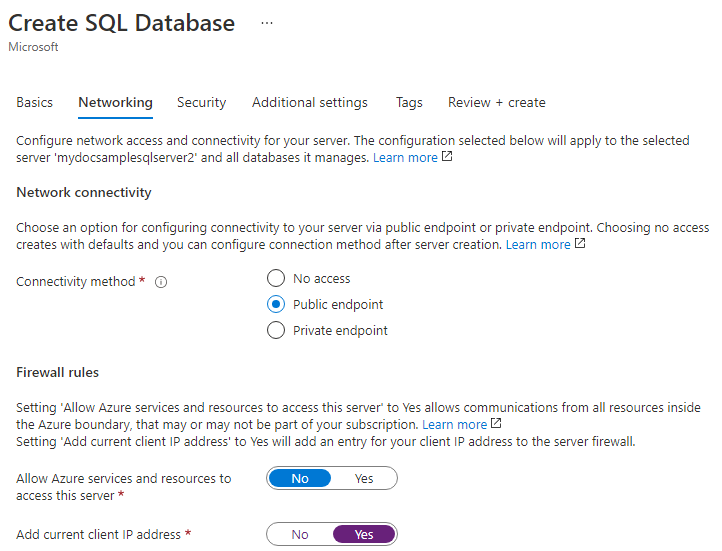

Pada tab Jaringan, untuk metode Konektivitas, pilih Titik akhir publik.

Untuk aturan Firewall, atur Tambahkan alamat IP klien saat ini ke Ya. Biarkan Izinkan layanan dan sumber daya Azure untuk mengakses server ini diatur ke Tidak. Pilihan lainnya di halaman ini dapat dibiarkan sebagai default.

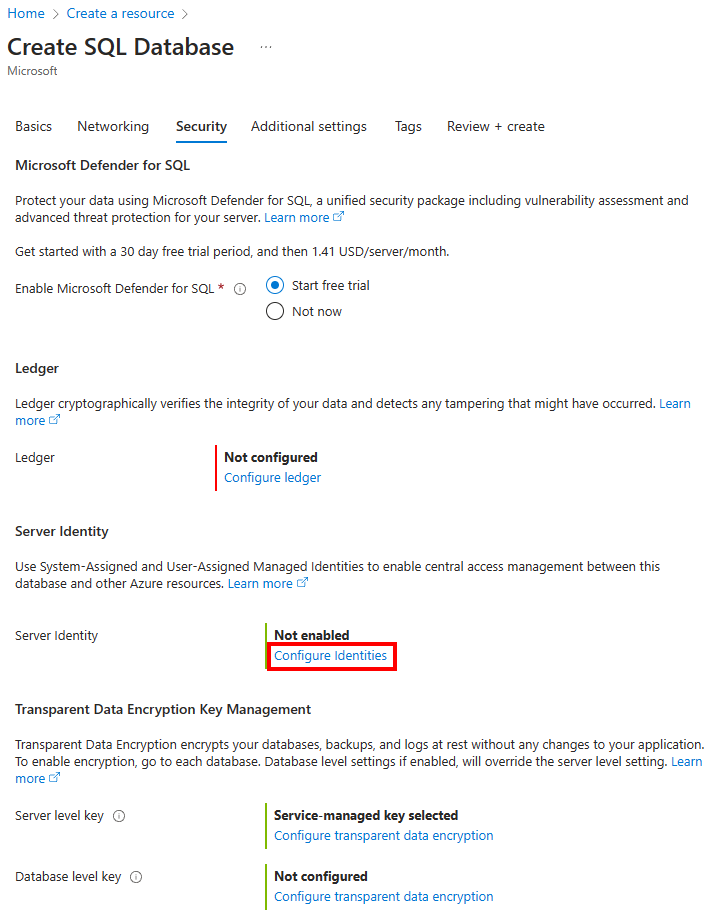

Pilih Berikutnya: Keamanan di bagian bawah halaman.

Pada tab Keamanan, di bawah Identitas, pilih Konfigurasikan Identitas.

Pada menu Identitas, pilih Nonaktif untuk Identitas terkelola yang ditetapkan sistem lalu pilih Tambahkan di bawah Identitas terkelola yang ditetapkan pengguna. Pilih Langganan yang diinginkan lalu di bawah Identitas terkelola yang ditetapkan pengguna, pilih identitas terkelola yang ditetapkan pengguna yang diinginkan dari langganan yang dipilih. Kemudian pilih tombol Tambahkan.

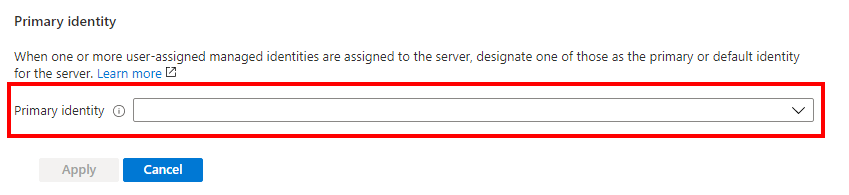

Di bagian Identitas utama, pilih identitas terkelola yang ditetapkan pengguna yang sama dengan yang dipilih pada langkah sebelumnya.

Untuk Identitas klien federasi, pilih opsi Ubah identitas , dan cari aplikasi multi-penyewa yang Anda buat di Prasyarat.

Catatan

Jika aplikasi multi-penyewa belum ditambahkan ke kebijakan akses brankas kunci dengan izin yang diperlukan (Get, Wrap Key, Unwrap Key), menggunakan aplikasi ini untuk federasi identitas di portal Azure akan menampilkan kesalahan. Pastikan bahwa izin dikonfigurasi dengan benar sebelum mengonfigurasi identitas klien federasi.

Pilih Terapkan

Pada tab Keamanan, di bawah Enkripsi data transparan, pilih Konfigurasikan enkripsi data transparan. Pilih Kunci yang dikelola pelanggan, dan opsi untuk Memasukkan pengidentifikasi kunci akan muncul. Tambahkan Pengidentifikasi Kunci yang diperoleh dari kunci di penyewa kedua.

Pilih Terapkan

Pilih Tinjau + buat di bagian bawah halaman

Pada halaman Tinjau + buat, setelah mengulas, pilih Buat.

Langkah berikutnya

- Mulai menggunakan integrasi Azure Key Vault dan dukungan Bring Your Own Key untuk TDE: Aktifkan TDE menggunakan kunci Anda sendiri dari Key Vault

- Kunci lintas penyewa yang dikelola pelanggan dengan enkripsi data transparan

Lihat juga

- Enkripsi data transparan (TDE) dengan kunci yang dikelola pelanggan di tingkat database

- Mengonfigurasi replikasi geografis dan pemulihan cadangan untuk enkripsi data transparan dengan kunci yang dikelola pelanggan tingkat database

- Manajemen identitas dan kunci untuk TDE dengan kunci yang dikelola pelanggan tingkat database

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk