Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Berlaku untuk:Azure SQL Database

Azure SQL Database menawarkan dukungan untuk kunci yang dikelola pelanggan lintas penyewa (CMK) dengan enkripsi data transparan (TDE). CMK lintas penyewa memperluas skenario Bring Your Own Key (BYOK) untuk menggunakan TDE tanpa perlu memiliki server logis di Azure dalam penyewa Microsoft Entra yang sama dengan Azure Key Vault atau Azure Managed HSM yang menyimpan kunci yang dikelola pelanggan untuk melindungi server.

Anda dapat mengonfigurasi TDE dengan CMK untuk Azure SQL Database dengan kunci yang disimpan di Azure Key Vault atau HSM terkelola yang dikonfigurasi dalam tenant Microsoft Entra yang berbeda. MICROSOFT Entra ID (sebelumnya Azure Active Directory) memperkenalkan fitur yang disebut federasi identitas beban kerja, dan memungkinkan sumber daya Azure dari satu penyewa Microsoft Entra kemampuan untuk mengakses sumber daya di penyewa Microsoft Entra lain.

Catatan

ID Microsoft Entra sebelumnya dikenal sebagai Azure Active Directory (Azure AD).

Skenario penggunaan umum

Kemampuan CMK lintas penyewa memungkinkan penyedia layanan atau vendor perangkat lunak independen (ISV) membangun layanan di atas Azure SQL Database untuk memperluas Azure SQL Database TDE dengan kemampuan CMK kepada pelanggan masing-masing. Dengan dukungan CMK lintas penyewa diaktifkan, pelanggan ISV dapat memiliki brankas kunci atau HSM terkelola dan kunci enkripsi di langganan mereka sendiri dan penyewa Microsoft Entra. Pelanggan memiliki kontrol penuh atas operasi manajemen kunci, saat mengakses sumber daya Azure SQL di penyewa ISV.

Interaksi lintas penyewa

Interaksi lintas penyewa antara Azure SQL Database dan brankas kunci atau HSM terkelola di penyewa Microsoft Entra lain diaktifkan dengan fitur Microsoft Entra, federasi identitas beban kerja.

ISV yang menyebarkan layanan Azure SQL Database dapat membuat aplikasi multipenyewa di ID Microsoft Entra, lalu mengonfigurasi kredensial identitas federasi untuk aplikasi ini menggunakan identitas terkelola yang ditetapkan pengguna. Dengan nama aplikasi dan ID aplikasi yang sesuai, klien atau pelanggan ISV dapat menginstal aplikasi yang dibuat ISV di penyewa mereka sendiri. Pelanggan kemudian memberikan perwakilan layanan yang terkait dengan izin aplikasi (diperlukan untuk Azure SQL Database) ke brankas kunci mereka atau HSM terkelola di penyewa mereka, dan membagikan lokasi kunci mereka dengan ISV. Setelah ISV menetapkan identitas terkelola dan identitas klien terfederasi ke sumber daya Azure SQL Database, sumber daya Azure SQL Database di penyewa ISV dapat mengakses brankas kunci pelanggan atau managed HSM.

Untuk informasi selengkapnya, lihat:

- Mengonfigurasi kunci yang dikelola pelanggan lintas penyewa untuk akun penyimpanan baru

- Mengonfigurasikan kunci yang dikelola pelanggan lintas penyewa untuk akun penyimpanan yang ada

Menyiapkan CMK lintas penyewa

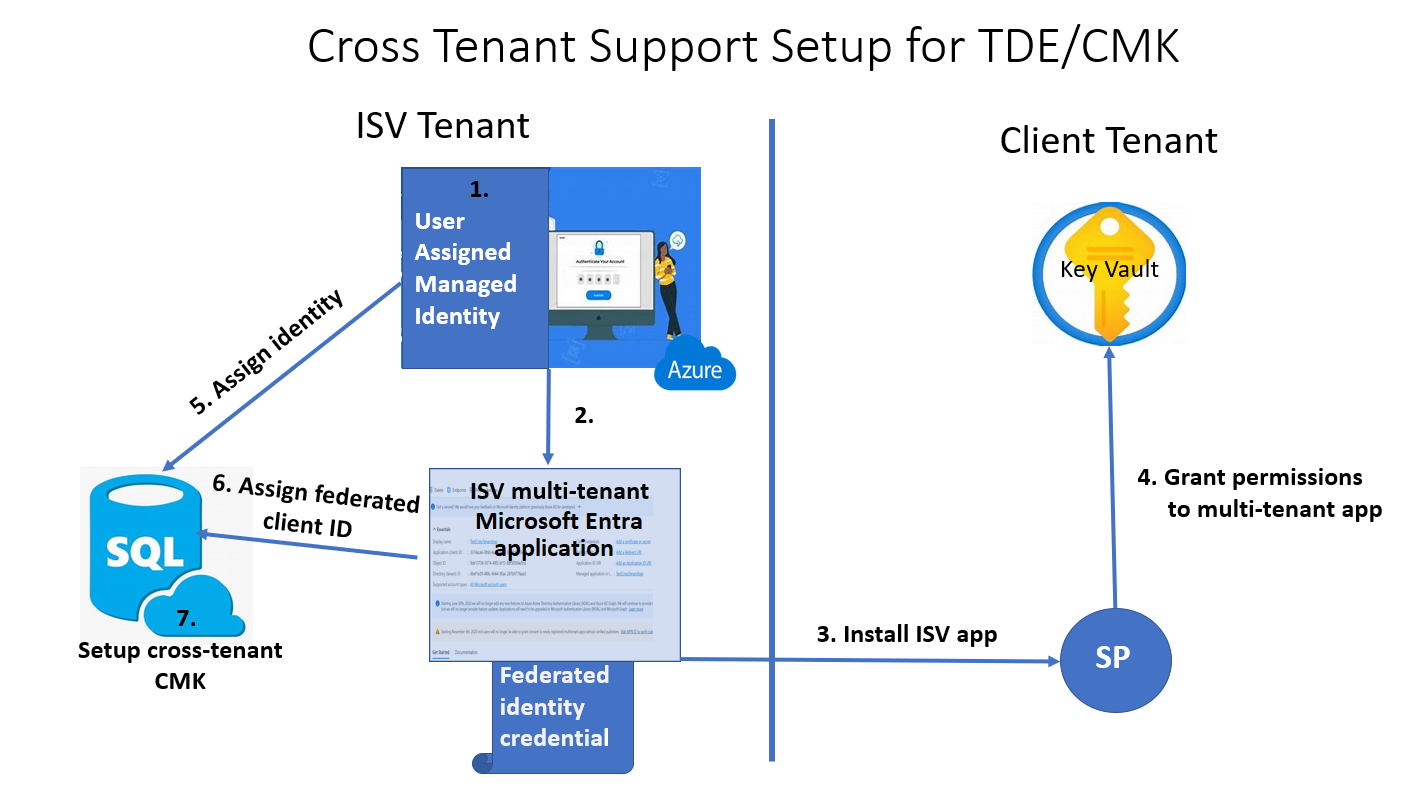

Diagram berikut mengilustrasikan langkah-langkah dalam skenario yang memanfaatkan server logis Azure SQL Database yang menggunakan TDE untuk mengenkripsi data saat disimpan menggunakan CMK lintas penyewa dengan identitas pengguna yang dikelola.

Gambaran umum penyiapan

Pada penyewa ISV

Membuat aplikasi multipenyewa

- Mengonfigurasi identitas terkelola yang ditetapkan pengguna sebagai kredensial federasi pada aplikasi

Pada penyewa klien

Buat atau gunakan brankas kunci yang ada atau HSM yang dikelola dan berikan izin kunci ke aplikasi multipenyewa

Membuat baru atau menggunakan kunci yang sudah ada

Ambil kunci dari Azure Key Vault atau Azure Managed HSM dan rekam Pengidentifikasi Kunci

Pada penyewa ISV

Tetapkan identitas terkelola yang ditetapkan pengguna yang dibuat sebagai Identitas utama di menu Identitas sumber daya Azure SQL di portal Azure

Tetapkan identitas klien Federasi di menu Identitas yang sama, dan gunakan nama aplikasi

Di menu Enkripsi data transparan dari sumber daya Azure SQL, tetapkan Pengidentifikasi kunci menggunakan Pengidentifikasi Kunci pelanggan yang diperoleh dari penyewa klien.

Keterangan

- CMK lintas penyewa dengan fitur TDE hanya didukung untuk identitas terkelola yang ditetapkan pengguna. Anda tidak dapat menggunakan identitas terkelola yang ditetapkan sistem untuk CMK lintas penyewa dengan TDE.

- Menyiapkan CMK lintas penyewa dengan TDE didukung di tingkat server dan tingkat database untuk Azure SQL Database. Untuk informasi selengkapnya, lihat Enkripsi data transparan (TDE) dengan kunci yang dikelola pelanggan di tingkat database.

Langkah selanjutnya

Konten terkait

- Membuat server logis Azure SQL Database yang dikonfigurasi dengan identitas terkelola yang ditetapkan pengguna dan TDE yang dikelola pelanggan

- Mengonfigurasi kunci yang dikelola pelanggan lintas penyewa untuk akun penyimpanan baru

- Mengonfigurasikan kunci yang dikelola pelanggan lintas penyewa untuk akun penyimpanan yang ada

- Enkripsi data transparan (TDE) dengan kunci yang dikelola pelanggan di tingkat database

- Mengonfigurasi replikasi geografis dan pemulihan cadangan untuk enkripsi data transparan dengan kunci yang dikelola pelanggan tingkat database

- Manajemen identitas dan kunci untuk TDE dengan kunci yang dikelola pelanggan tingkat database