Jaringan sekitar

Jaringan perimeter, kadang-kadang disebut zona demiliterisasi (DMZ), membantu menyediakan konektivitas yang aman antara jaringan cloud, jaringan lokal atau pusat data fisik, dan internet.

Dalam jaringan perimeter yang efektif, paket masuk mengalir melalui appliance keamanan yang dihosting di subnet yang aman, sebelum paket dapat menjangkau server back-end. Appliance keamanan termasuk firewall, appliance virtual jaringan (NVA), dan sistem deteksi dan pencegahan intrusi lainnya. Paket yang terikat internet dari beban kerja juga harus mengalir melalui appliance keamanan di jaringan perimeter sebelum mereka dapat meninggalkan jaringan.

Biasanya, tim TI pusat dan tim keamanan bertanggung jawab untuk menentukan persyaratan operasional untuk jaringan perimeter. Jaringan perimeter dapat memberikan penegakan kebijakan, inspeksi, dan audit.

Jaringan perimeter dapat menggunakan fitur dan layanan Azure berikut:

- Jaringan virtual, rute yang ditentukan pengguna, dan grup keamanan jaringan (NSG)

- Azure Firewall

- Azure Web Application Firewall di Azure Application Gateway

- Azure Web Application Firewall di Azure Front Door

- Appliance virtual jaringan lainnya (NVA)

- Azure Load Balancer

- Alamat IP publik

Untuk informasi selengkapnya tentang jaringan perimeter, lihat Pusat data virtual: Perspektif jaringan.

Misalnya templat yang dapat Anda gunakan untuk mengimplementasikan jaringan perimeter Anda sendiri, lihat arsitektur referensi Menerapkan jaringan hibrid yang aman.

Topologi jaringan perimeter

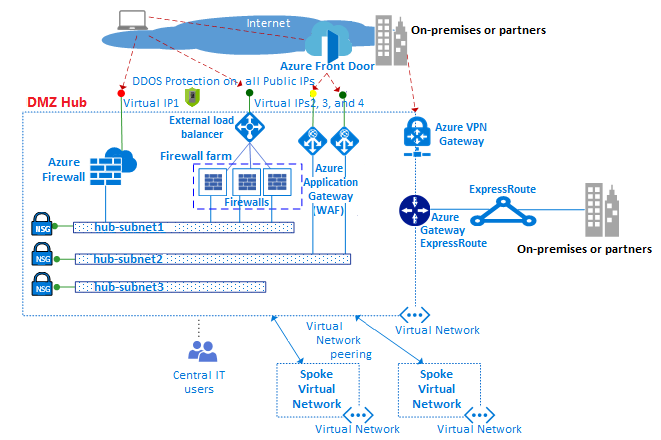

Diagram berikut menunjukkan contoh jaringan hub dan spoke dengan jaringan perimeter yang memberlakukan akses ke internet dan ke jaringan lokal.

Jaringan perimeter terhubung ke hub DMZ. Di hub DMZ, jaringan sekitar ke internet dapat ditingkatkan skalanya untuk mendukung banyak lini bisnis. Dukungan ini menggunakan beberapa farm firewall aplikasi web (WAF) dan instans Azure Firewall yang membantu melindungi jaringan virtual spoke. Hub ini juga memungkinkan konektivitas ke jaringan lokal atau mitra melalui jaringan privat maya (VPN) atau Azure ExpressRoute sesuai kebutuhan.

Jaringan virtual

Jaringan perimeter biasanya dibangun dalam jaringan virtual. Jaringan virtual menggunakan beberapa subnet untuk menghosting berbagai jenis layanan yang memfilter dan memeriksa lalu lintas ke atau dari jaringan lain atau internet. Layanan ini termasuk NVA, WAF, dan instans Application Gateway.

Rute yang ditentukan pengguna

Dalam topologi jaringan hub dan spoke, Anda harus menjamin bahwa lalu lintas yang dihasilkan oleh komputer virtual (VM) di spoke melewati appliance virtual yang benar di hub. Perutean lalu lintas ini memerlukan rute yang ditentukan pengguna di subnet spoke.

Rute yang ditentukan pengguna dapat menjamin bahwa lalu lintas melewati VM kustom, NVA, dan penyeimbang beban tertentu. Rute menetapkan alamat IP frontend dari penyeimbang beban internal sebagai hop berikutnya. Load balancer internal mendistribusikan lalu lintas internal ke appliance virtual di kumpulan back-end load balancer.

Anda dapat menggunakan rute yang ditentukan pengguna untuk mengarahkan lalu lintas melalui firewall, sistem deteksi intrusi, dan appliance virtual lainnya. Pelanggan dapat merutekan lalu lintas jaringan melalui appliance keamanan ini untuk penegakan kebijakan batas keamanan, audit, dan inspeksi.

Azure Firewall

Azure Firewall adalah layanan firewall berbasis cloud terkelola yang membantu melindungi sumber daya Anda di jaringan virtual. Azure Firewall adalah firewall terkelola yang sepenuhnya stateful dengan ketersediaan tinggi bawaan dan skalabilitas cloud yang tidak terbatas. Anda dapat menggunakan Azure Firewall untuk membuat, menerapkan, dan mencatat kebijakan konektivitas aplikasi dan jaringan secara terpusat di seluruh langganan dan jaringan virtual.

Azure Firewall menggunakan alamat IP publik statis untuk sumber daya jaringan virtual. Firewall eksternal dapat menggunakan IP publik statis untuk mengidentifikasi lalu lintas yang berasal dari jaringan virtual Anda. Azure Firewall berfungsi dengan Azure Monitor untuk pengelogan dan analitik.

Appliance virtual jaringan

Anda dapat mengelola jaringan perimeter dengan akses ke internet melalui Azure Firewall atau melalui farm firewall atau WAF. Instans Azure Firewall dan firewall NVA dapat menggunakan bidang administrasi umum dengan serangkaian aturan keamanan. Aturan ini membantu melindungi beban kerja yang dihosting di spoke, dan mengontrol akses ke jaringan lokal. Azure Firewall memiliki skalabilitas bawaan, dan firewall NVA dapat diskalakan secara manual di belakang load balancer.

Lini bisnis yang berbeda menggunakan banyak aplikasi web yang berbeda, yang dapat menderita berbagai kerentanan dan potensi eksploitasi. WAF mendeteksi serangan terhadap aplikasi web HTTP/S secara lebih mendalam daripada firewall generik. Dibandingkan dengan teknologi firewall tradisional, WAF memiliki serangkaian fitur khusus untuk membantu melindungi server web internal dari ancaman.

Farm firewall memiliki perangkat lunak yang kurang khusus daripada WAF, tetapi juga memiliki cakupan aplikasi yang lebih luas untuk memfilter dan memeriksa semua jenis lalu lintas keluar dan masuk. Jika Anda menggunakan pendekatan NVA, Anda dapat menemukan dan menyebarkan perangkat lunak dari Marketplace Azure.

Gunakan satu set instans Azure Firewall atau NVA untuk lalu lintas yang berasal dari internet, dan set lain untuk lalu lintas yang berasal dari lokal. Hanya menggunakan satu set firewall untuk kedua jenis lalu lintas adalah risiko keamanan, karena tidak ada perimeter keamanan antara dua set lalu lintas jaringan. Menggunakan lapisan firewall terpisah mengurangi kompleksitas pemeriksaan aturan keamanan, dan mengklarifikasi aturan mana yang sesuai dengan permintaan jaringan masuk mana.

Azure Load Balancer

Azure Load Balancer menawarkan layanan penyeimbangan beban protokol kontrol transmisi Lapisan 4/protokol datagram pengguna (TCP/UDP) dengan ketersediaan tinggi. Layanan ini dapat mendistribusikan lalu lintas masuk di antara instans layanan yang ditentukan oleh set penyeimbangan beban. Load Balancer dapat mendistribusikan ulang lalu lintas dari titik akhir IP publik atau privat front-end, dengan atau tanpa terjemahan alamat, ke kumpulan alamat IP back-end seperti NVA atau VM.

Load Balancer juga dapat memeriksa kesehatan instans server. Saat instans gagal merespons pemeriksaan, penyeimbang beban berhenti mengirimkan lalu lintas ke instans yang tidak sehat.

Dalam contoh topologi jaringan hub dan spoke, Anda menyebarkan load balancer eksternal ke hub dan spoke. Di hub, penyeimbang beban secara efisien mengarahkan lalu lintas ke layanan di spoke. Penyeimbang beban di spoke mengelola lalu lintas aplikasi.

Azure Front Door

Azure Front Door adalah platform akselerasi aplikasi web yang sangat tersedia dan dapat diskalakan dan penyeimbang beban HTTPS global. Anda dapat menggunakan Azure Front Door untuk membangun, mengoperasikan, dan memperluas skala aplikasi web dinamis dan konten statis Anda. Azure Front Door berjalan di lebih dari 100 lokasi di tepi jaringan global Microsoft.

Azure Front Door memberi aplikasi Anda:

- Otomatisasi pemeliharaan regional dan stempel terpadu.

- Otomatisasi kelangsungan bisnis dan pemulihan bencana (BCDR).

- Informasi klien dan pengguna terpadu.

- Caching.

- Wawasan layanan.

Azure Front Door menawarkan performa, keandalan, dan perjanjian tingkat layanan (SLA) untuk dukungan. Azure Front Door juga menawarkan sertifikasi kepatuhan dan praktik keamanan yang dapat diaudit yang dikembangkan, dioperasikan, dan didukung oleh Azure secara asli.

Application Gateway

Application Gateway adalah appliance virtual khusus yang memberi Anda pengontrol pengiriman aplikasi terkelola. Application Gateway menawarkan berbagai kemampuan penyeimbangan beban Layer 7 untuk aplikasi Anda.

Application Gateway membantu Anda mengoptimalkan produktivitas farm web dengan membongkar penghentian lapisan soket aman (SSL) intensif CPU. Application Gateway juga menyediakan kemampuan perutean Lapisan 7 lainnya, seperti:

- Distribusi round-robin lalu lintas masuk.

- Afinitas sesi berbasis cookie.

- Perutean berbasis jalur URL.

- Hosting beberapa situs web di belakang satu gateway aplikasi.

Application Gateway dengan WAF SKU mencakup WAF, dan memberikan perlindungan kepada aplikasi web dari kerentanan dan eksploitasi web umum. Anda dapat mengonfigurasi Application Gateway sebagai gateway yang menghadap internet, gateway internal saja, atau kombinasi keduanya.

IP Publik

Dengan beberapa fitur Azure, Anda dapat mengaitkan titik akhir layanan ke alamat IP publik. Opsi ini menyediakan akses ke sumber daya Anda dari internet. Titik akhir menggunakan terjemahan alamat jaringan (NAT) untuk merutekan lalu lintas ke alamat internal dan port di jaringan virtual Azure. Jalur ini adalah cara utama bagi lalu lintas eksternal untuk diteruskan ke jaringan virtual. Anda dapat mengonfigurasi alamat IP publik untuk mengontrol lalu lintas apa yang diteruskan, dan bagaimana dan di mana lalu lintas diterjemahkan ke dalam jaringan virtual.

Azure DDoS Protection

Azure DDoS Protection menyediakan kemampuan mitigasi tambahan untuk membantu melindungi sumber daya Azure Anda di jaringan virtual dari serangan penolakan layanan terdistribusi (DDoS). DDoS Protection memiliki dua SKU, DDoS IP Protection dan DDoS Network Protection. Untuk informasi selengkapnya, lihat Tentang Perbandingan SKU Azure DDoS Protection.

DDoS Protection mudah diaktifkan dan tidak memerlukan perubahan aplikasi. Anda dapat menyesuaikan kebijakan perlindungan melalui pemantauan lalu lintas khusus dan algoritma pembelajaran mesin. DDoS Protection menerapkan perlindungan ke alamat IP publik IPv4 Azure yang terkait dengan sumber daya yang disebarkan di jaringan virtual. Contoh sumber daya termasuk instans Load Balancer, Application Gateway, dan Azure Service Fabric.

Telemetri real-time tersedia melalui tampilan Azure Monitor, baik selama serangan maupun untuk tujuan historis. Anda dapat menambahkan perlindungan lapisan aplikasi dengan menggunakan Web Application Firewall di Application Gateway.

Langkah berikutnya

Pelajari cara mengelola persyaratan komunikasi atau keamanan umum secara efisien dengan menggunakan model topologi jaringan hub dan spoke .