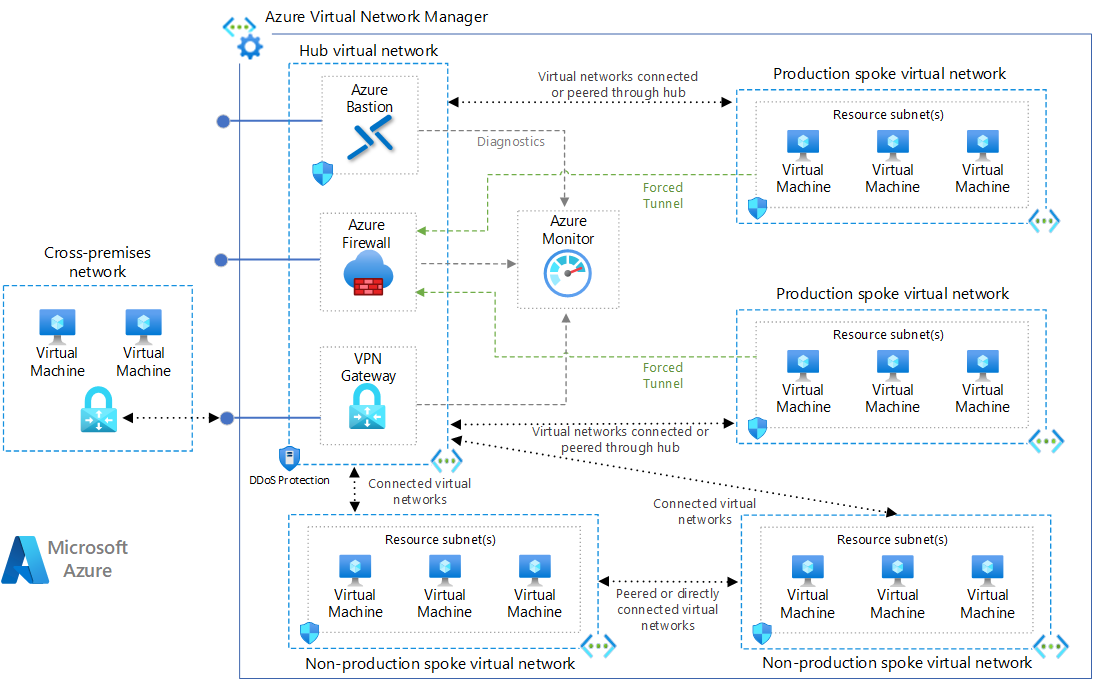

Topologi jaringan hub-spoke di Azure

Arsitektur referensi ini menerapkan pola jaringan hub-spoke dengan komponen infrastruktur hub yang dikelola pelanggan. Untuk solusi infrastruktur hub yang dikelola Microsoft, lihat Topologi jaringan hub-spoke dengan Azure Virtual WAN.

Hub-spoke adalah salah satu topologi jaringan yang direkomendasikan oleh Cloud Adoption Framework. Lihat, Tentukan topologi jaringan Azure untuk memahami mengapa topologi ini dianggap sebagai praktik terbaik bagi banyak organisasi.

Sistem

Unduh file Visio arsitektur ini.

Konsep hub-spoke

Topologi jaringan hub-spoke biasanya mencakup banyak konsep arsitektur berikut:

Jaringan virtual hub - Jaringan virtual hub menghosting layanan Azure bersama. Beban kerja yang dihosting di jaringan virtual spoke dapat menggunakan layanan ini. Jaringan virtual hub adalah titik pusat konektivitas untuk jaringan lintas lokasi. Hub berisi titik keluar utama Anda dan menyediakan mekanisme untuk menghubungkan satu spoke ke spoke lain dalam situasi di mana lalu lintas jaringan virtual diperlukan.

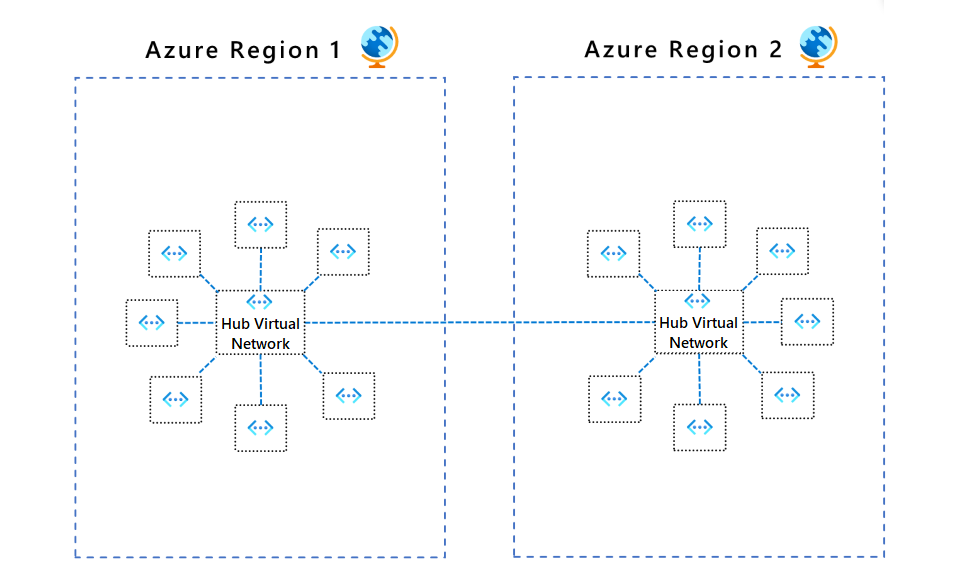

Hub adalah sumber daya regional. Organisasi yang memiliki beban kerja mereka di beberapa wilayah, harus memiliki beberapa hub, satu per wilayah.

Hub mengaktifkan konsep berikut:

Gateway lintas lokasi - Konektivitas lintas lokasi adalah kemampuan untuk menyambungkan dan mengintegrasikan lingkungan jaringan yang berbeda satu sama lain. Gateway ini biasanya merupakan VPN atau sirkuit ExpressRoute.

Kontrol keluar - Manajemen dan peraturan lalu lintas keluar yang berasal dari jaringan virtual spoke yang di-peering.

(opsional) Kontrol Ingress - Manajemen dan regulasi lalu lintas masuk ke titik akhir yang ada di jaringan virtual spoke yang di-peering.

Akses jarak jauh - Akses jarak jauh adalah bagaimana beban kerja individu di jaringan spoke diakses dari lokasi jaringan selain jaringan spoke sendiri. Ini bisa untuk data beban kerja atau sarana kontrol.

Akses spoke jarak jauh untuk komputer virtual - Hub dapat menjadi lokasi yang nyaman untuk membangun solusi konektivitas jarak jauh lintas organisasi untuk akses RDP dan SSH ke komputer virtual yang didistribusikan di seluruh jaringan spoke.

Perutean - Mengelola dan mengarahkan lalu lintas antara hub dan spoke yang terhubung untuk memungkinkan komunikasi yang aman dan efisien.

Jaringan virtual spoke - Jaringan virtual spoke mengisolasi dan mengelola beban kerja secara terpisah di setiap spoke. Setiap beban kerja dapat mencakup beberapa tingkatan, dengan beberapa subnet yang terhubung melalui load balancer Azure. Spoke dapat ada di langganan yang berbeda dan mewakili lingkungan yang berbeda, seperti produksi dan non-produksi. Satu beban kerja bahkan dapat tersebar di beberapa spoke.

Dalam sebagian besar skenario, spoke hanya boleh di-peering ke satu jaringan hub dan jaringan hub tersebut harus berada di wilayah yang sama dengan spoke.

Jaringan spoke ini mengikuti aturan untuk akses keluar default. Tujuan inti dari ini topologi jaringan hub-spoke adalah untuk secara umum mengarahkan lalu lintas Internet keluar melalui mekanisme kontrol yang ditawarkan oleh hub.

Konektivitas lintas jaringan virtual - Konektivitas jaringan virtual adalah jalur di mana satu jaringan virtual terisolasi dapat berkomunikasi dengan yang lain melalui mekanisme kontrol. Mekanisme kontrol memberlakukan izin dan arah komunikasi yang diizinkan antar jaringan. Hub akan menyediakan opsi untuk mendukung koneksi lintas jaringan tertentu untuk mengalir melalui jaringan terpusat.

DNS - Solusi hub-spoke sering bertanggung jawab untuk menyediakan solusi DNS yang akan digunakan oleh semua spoke yang di-peering, terutama untuk perutean lintas lokasi dan untuk catatan DNS titik akhir privat.

Komponen

Azure Virtual Network adalah blok penyusun dasar untuk jaringan privat di Azure. Virtual Network memungkinkan banyak sumber daya Azure, seperti Azure VM, untuk berkomunikasi satu sama lain dengan aman, jaringan lintas lokasi, dan internet.

Arsitektur ini menghubungkan jaringan virtual ke hub dengan menggunakan koneksi peering yang merupakan koneksi latensi rendah yang tidak transitif antar jaringan virtual. Jaringan virtual yang di-peering dapat bertukar lalu lintas melalui backbone Azure tanpa memerlukan router. Dalam arsitektur hub-spoke, secara langsung melakukan peering jaringan virtual satu sama lain minimal dan dicadangkan untuk skenario kasus khusus.

Azure Bastion adalah layanan terkelola penuh yang menyediakan akses Protokol Desktop Jarak Jauh (RDP) dan Protokol Shell Aman (SSH) yang lebih aman dan lancar ke VM tanpa mengekspos alamat IP publik mereka. Dalam arsitektur ini, Azure Bastion digunakan sebagai penawaran terkelola untuk mendukung akses VM langsung di seluruh spoke yang terhubung.

Azure Firewall adalah layanan keamanan jaringan berbasis cloud terkelola yang melindungi sumber daya Virtual Network. Layanan firewall stateful ini memiliki ketersediaan tinggi bawaan dan skalabilitas cloud yang tidak dibatasi untuk membantu Anda membuat, menerapkan, dan mencatat aplikasi dan kebijakan konektivitas jaringan di seluruh langganan dan jaringan virtual.

Dalam arsitektur ini, Azure Firewall memiliki beberapa peran potensial. Firewall adalah titik keluar utama untuk lalu lintas yang ditakdirkan Internet dari jaringan virtual spoke yang di-peering. Firewall juga dapat digunakan untuk memeriksa lalu lintas masuk, menggunakan aturan IDPS. Dan akhirnya, Firewall juga dapat digunakan sebagai server proksi DNS untuk mendukung aturan lalu lintas FQDN.

VPN Gateway adalah jenis gateway jaringan virtual tertentu yang mengirim lalu lintas terenkripsi antara jaringan virtual di Azure dan jaringan yang berbeda melalui internet publik. Anda juga dapat menggunakan VPN Gateway untuk mengirim lalu lintas terenkripsi antara jaringan virtual hub lain melalui jaringan Microsoft.

Dalam arsitektur ini, ini akan menjadi salah satu opsi untuk menghubungkan beberapa atau semua spoke ke jaringan jarak jauh. Spoke biasanya tidak akan menyebarkan VPN Gateway mereka sendiri, dan sebaliknya menggunakan solusi terpusat yang ditawarkan oleh hub. Anda perlu membuat konfigurasi perutean untuk mengelola konektivitas ini.

Gateway Azure ExpressRoute bertukar rute IP dan merutekan lalu lintas jaringan antara jaringan lokal Anda dan jaringan virtual Azure Anda. Dalam arsitektur ini, ExpressRoute akan menjadi opsi alternatif untuk VPN Gateway untuk menghubungkan beberapa atau semua spoke ke jaringan jarak jauh. Spoke tidak akan menyebarkan ExpressRoute mereka sendiri, dan sebaliknya spoke tersebut akan menggunakan solusi terpusat yang ditawarkan oleh hub. Seperti halnya VPN Gateway, Anda perlu membuat konfigurasi perutean untuk mengelola konektivitas ini.

Azure Monitor dapat mengumpulkan, menganalisis, dan bertindak berdasarkan data telemetri dari lingkungan lintas tempat, termasuk Azure dan lokal. Azure Monitor membantu Anda memaksimalkan performa dan ketersediaan aplikasi Anda dan secara proaktif mengidentifikasi masalah dalam hitungan detik. Dalam arsitektur ini, Azure Monitor adalah sink log dan metrik untuk sumber daya hub dan untuk metrik jaringan. Azure Monitor mungkin digunakan sebagai sink pengelogan untuk sumber daya di jaringan spoke juga, tetapi itu adalah keputusan untuk berbagai beban kerja yang terhubung dan tidak diamanatkan oleh arsitektur ini.

Alternatif

Arsitektur ini melibatkan pembuatan, konfigurasi, dan pemeliharaan beberapa primitif sumber daya Azure, yaitu: virtualNetworkPeerings, routeTables, dan subnets.

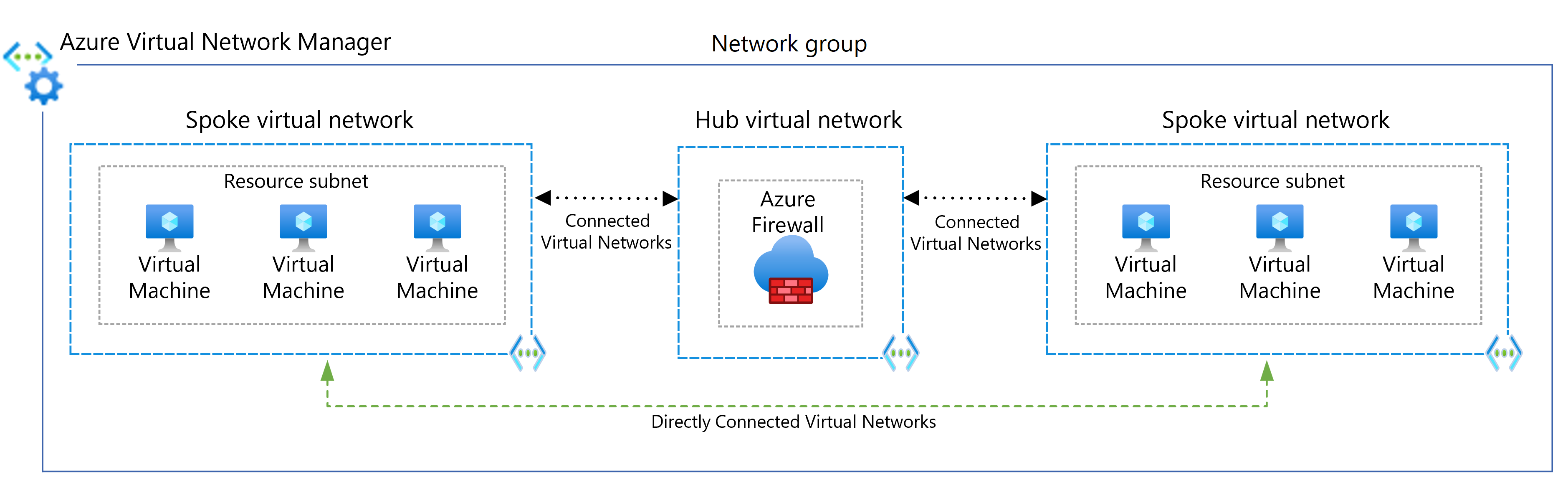

Azure Virtual Network Manager adalah layanan manajemen yang membantu Anda mengelompokkan, mengonfigurasi, menyebarkan, dan mengelola jaringan virtual dalam skala besar di seluruh langganan Azure, wilayah, dan direktori Microsoft Entra. Dengan Virtual Network Manager, Anda dapat menentukan grup jaringan untuk mengidentifikasi dan secara logis mengelompokkan jaringan virtual Anda. Anda dapat menggunakan grup yang terhubung yang memungkinkan jaringan virtual dalam grup berkomunikasi satu sama lain seolah-olah mereka terhubung secara manual. Lapisan ini menambahkan lapisan abstraksi atas primitif tersebut untuk fokus pada menggambarkan topologi jaringan vs bekerja tentang implementasi topologi tersebut.

Disarankan agar Anda mengevaluasi menggunakan Virtual Network Manager sebagai cara untuk mengoptimalkan pengeluaran waktu Anda dengan operasi manajemen jaringan. Evaluasi biaya layanan terhadap nilai/penghematan terhitung Anda untuk menentukan apakah Virtual Network Manager adalah manfaat bersih untuk ukuran dan kompleksitas jaringan Anda.

Detail skenario

Arsitektur referensi ini menerapkan pola jaringan hub-spoke di mana jaringan virtual hub bertindak sebagai titik pusat konektivitas ke banyak jaringan virtual spoke. Jaringan virtual spoke terhubung dengan hub dan dapat digunakan untuk mengisolasi beban kerja. Anda juga dapat mengaktifkan skenario lintas lokasi dengan menggunakan hub untuk menyambungkan ke jaringan lokal.

Arsitektur ini menjelaskan pola jaringan dengan komponen infrastruktur hub yang dikelola pelanggan. Untuk solusi infrastruktur hub yang dikelola Microsoft, lihat Topologi jaringan hub-spoke dengan Azure Virtual WAN.

Manfaat menggunakan hub yang dikelola pelanggan dan konfigurasi spoke meliputi:

- Penghematan biaya

- Mengatasi batas langganan

- Isolasi beban kerja

- Keleluasaan

- Kontrol lebih besar atas bagaimana appliance virtual jaringan (NVA) disebarkan, seperti jumlah NIC, jumlah instans, atau ukuran komputasi.

- Penggunaan NVA yang tidak didukung oleh Virtual WAN

Untuk informasi selengkapnya, lihat Topologi jaringan Hub-and-spoke.

Kemungkinan kasus penggunaan

Penggunaan umum untuk arsitektur hub dan spoke mencakup beban kerja yang:

- Memiliki beberapa lingkungan yang memerlukan layanan bersama. Misalnya, beban kerja mungkin memiliki lingkungan pengembangan, pengujian, dan produksi. Layanan bersama mungkin mencakup ID DNS, Protokol Waktu Jaringan (NTP), atau Active Directory Domain Services (AD DS). Layanan bersama ditempatkan di jaringan virtual hub, dan setiap lingkungan disebarkan ke spoke yang berbeda untuk mempertahankan isolasi.

- Tidak memerlukan konektivitas satu sama lain, tetapi memerlukan akses ke layanan bersama.

- Memerlukan kontrol pusat atas keamanan, seperti firewall jaringan perimeter (juga dikenal sebagai DMZ) di hub dengan manajemen beban kerja yang dipisahkan di setiap spoke.

- Memerlukan kontrol pusat atas konektivitas, seperti konektivitas selektif atau isolasi antara spoke lingkungan atau beban kerja tertentu.

Rekomendasi

Rekomendasi berikut berlaku untuk sebagian besar skenario. Ikuti rekomendasi ini kecuali Anda memiliki persyaratan khusus yang mengambil alih.

Grup sumber daya, langganan, dan wilayah

Contoh solusi ini menggunakan satu grup sumber daya Azure. Anda juga dapat menerapkan hub dan setiap spoke di grup sumber daya dan langganan yang berbeda.

Saat Anda melakukan peering jaringan virtual dalam langganan yang berbeda, Anda dapat mengaitkan langganan ke penyewa Microsoft Entra yang sama atau berbeda. Fleksibilitas ini memungkinkan manajemen terdesentralisasi dari setiap beban kerja sambil mempertahankan layanan bersama di hub. Lihat Membuat peering jaringan virtual - Resource Manager, langganan yang berbeda, dan penyewa Microsoft Entra.

Zona pendaratan Azure

Arsitektur zona pendaratan Azure didasarkan pada topologi hub-spoke. Dalam arsitektur itu, sumber daya dan jaringan bersama hub dikelola oleh tim platform terpusat, sementara spoke berbagi model kepemilikan bersama dengan tim platform dan tim beban kerja yang menggunakan jaringan spoke. Semua hub berada dalam langganan "Konektivitas" untuk manajemen terpusat, sementara jaringan virtual spoke ada di banyak langganan beban kerja individual, yang disebut langganan zona pendaratan aplikasi.

Subnet jaringan virtual

Rekomendasi berikut menguraikan cara mengonfigurasi subnet di jaringan virtual.

GatewaySubnet

Gateway jaringan virtual memerlukan subnet ini. Anda juga dapat menggunakan topologi hub-spoke tanpa gateway jika Anda tidak memerlukan konektivitas jaringan lintas lokasi.

Buat subnet bernama GatewaySubnet dengan rentang alamat setidaknya 26. Rentang alamat /26 memberikan opsi konfigurasi skalabilitas subnet yang cukup untuk mencegah mencapai batasan ukuran gateway di masa mendatang dan untuk mengakomodasi jumlah sirkuit ExpressRoute yang lebih tinggi. Untuk informasi selengkapnya tentang menyiapkan gateway, lihat Jaringan hibrid menggunakan gateway VPN.

AzureFirewallSubnet

Buat subnet bernama AzureFirewallSubnet dengan rentang alamat setidaknya /26. Terlepas dari skala, /26 rentang alamat adalah ukuran yang direkomendasikan dan mencakup batasan ukuran di masa mendatang. Subnet ini tidak mendukung kelompok keamanan jaringan (NSG).

Azure Firewall memerlukan subnet ini. Jika Anda menggunakan appliance virtual jaringan mitra (NVA), ikuti persyaratan jaringannya.

Konektivitas jaringan spoke

Peering jaringan virtual atau grup yang terhubung adalah hubungan non-transitif antara jaringan virtual. Jika Anda memerlukan jaringan virtual spoke untuk terhubung satu sama lain, tambahkan koneksi peering antara spoke tersebut atau letakkan di grup jaringan yang sama.

Koneksi spoke melalui Azure Firewall atau NVA

Jumlah peering jaringan virtual per jaringan virtual terbatas. Jika Anda memiliki banyak spoke yang perlu terhubung satu sama lain, Anda bisa kehabisan koneksi peering. Grup yang terhubung juga memiliki batasan. Untuk informasi selengkapnya, lihat Batas jaringan dan Batas grup tersambung.

Dalam skenario ini, pertimbangkan untuk menggunakan rute yang ditentukan pengguna (UDR) untuk memaksa lalu lintas spoke dikirim ke Azure Firewall atau NVA lain yang bertindak sebagai router di hub. Perubahan ini akan memungkinkan spoke untuk tersambung satu sama lain. Untuk mendukung konfigurasi ini, Anda harus mengimplementasikan Azure Firewall dengan konfigurasi terowongan paksa diaktifkan. Untuk informasi selengkapnya, lihat Penerowongan paksa Azure Firewall.

Topologi dalam desain arsitektural ini memfasilitasi alur keluar. Meskipun Azure Firewall terutama untuk keamanan keluar, Azure Firewall juga dapat menjadi titik masuk. Untuk pertimbangan selengkapnya tentang perutean masuk NVA hub, lihat Firewall dan Application Gateway untuk jaringan virtual.

Koneksi spoke ke jaringan jarak jauh melalui gateway hub

Untuk mengonfigurasi spoke untuk berkomunikasi dengan jaringan jarak jauh melalui gateway hub, Anda dapat menggunakan peering jaringan virtual atau grup jaringan yang terhubung.

Untuk menggunakan peering jaringan virtual, dalam penyiapan Peering jaringan virtual:

- Konfigurasikan koneksi peering di hub ke Izinkan transit gateway.

- Konfigurasikan koneksi peering di setiap spoke untuk Menggunakan gateway jaringan virtual jarak jauh.

- Konfigurasikan semua koneksi peering ke Izinkan lalu lintas yang diteruskan.

Untuk informasi selengkapnya, lihat Membuat peering jaringan virtual.

Untuk menggunakan grup jaringan yang tersambung:

- Di Virtual Network Manager, buat grup jaringan dan tambahkan jaringan virtual anggota.

- Buat konfigurasi konektivitas hub dan spoke.

- Untuk grup jaringan Spoke, pilih Hub sebagai gateway.

Untuk informasi selengkapnya, lihat Membuat topologi hub dan spoke dengan Azure Virtual Network Manager.

Komunikasi jaringan spoke

Ada dua cara utama untuk memungkinkan jaringan virtual spoke berkomunikasi satu sama lain:

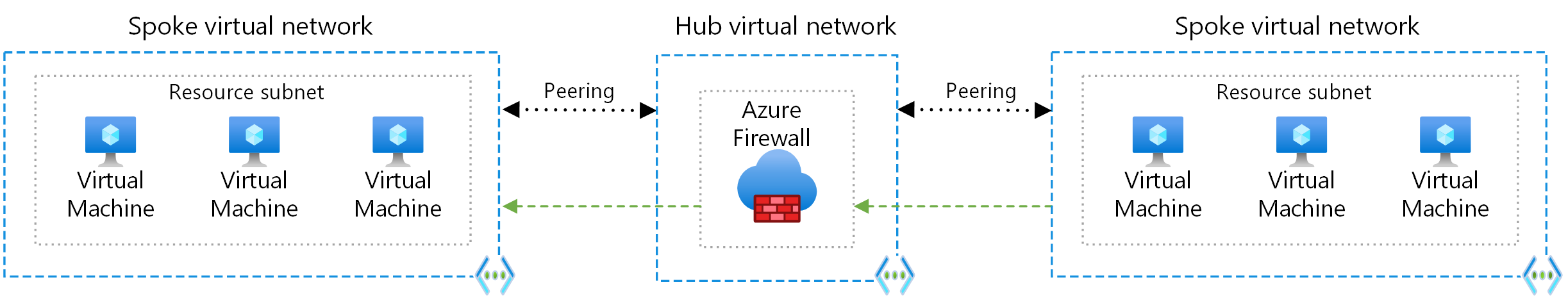

- Komunikasi melalui NVA seperti firewall dan router. Metode ini menimbulkan hop antara kedua spoke.

- Komunikasi dengan menggunakan peering jaringan virtual atau konektivitas langsung Virtual Network Manager antar spoke. Pendekatan ini tidak menyebabkan lompatan antara kedua spoke dan direkomendasikan untuk meminimalkan latensi.

- Private Link dapat digunakan untuk mengekspos sumber daya individual secara selektif ke jaringan virtual lainnya. Misalnya, mengekspos load balancer internal ke jaringan virtual yang berbeda, tanpa perlu membentuk atau memelihara hubungan peering atau perutean.

Untuk informasi selengkapnya tentang pola jaringan spoke-to-spoke, lihat Jaringan spoke-to-spoke.

Komunikasi melalui NVA

Jika Anda memerlukan konektivitas antara spoke, pertimbangkan untuk menyebarkan Azure Firewall atau NVA lain di hub. Kemudian buat rute untuk meneruskan lalu lintas dari spoke ke firewall atau NVA, yang kemudian dapat merutekan ke spoke kedua. Dalam skenario ini, Anda harus mengonfigurasi koneksi peering untuk memungkinkan lalu lintas yang diteruskan.

Anda juga dapat menggunakan gateway VPN untuk merutekan lalu lintas antar spoke, meskipun pilihan ini memengaruhi latensi dan throughput. Untuk detail konfigurasi, lihat Mengonfigurasi transit gateway VPN untuk peering jaringan virtual.

Evaluasi layanan yang Anda bagikan di hub untuk memastikan bahwa hub menskalakan untuk jumlah spoke yang lebih besar. Misalnya, jika hub Anda menyediakan layanan firewall, pertimbangkan batas bandwidth solusi firewall Anda saat Anda menambahkan beberapa spoke. Anda dapat memindahkan beberapa layanan bersama ini ke tingkat hub kedua.

Komunikasi langsung antara jaringan spoke

Untuk terhubung langsung antara jaringan virtual spoke tanpa melintasi jaringan virtual hub, Anda dapat membuat koneksi peering antara spoke atau mengaktifkan konektivitas langsung untuk grup jaringan. Yang terbaik adalah membatasi peering atau konektivitas langsung ke jaringan virtual spoke yang merupakan bagian dari lingkungan dan beban kerja yang sama.

Saat menggunakan Virtual Network Manager, Anda dapat menambahkan jaringan virtual spoke ke grup jaringan secara manual, atau menambahkan jaringan secara otomatis berdasarkan kondisi yang Anda tentukan.

Diagram berikut mengilustrasikan menggunakan Virtual Network Manager untuk konektivitas langsung antar spoke.

Pertimbangan

Pertimbangan ini mengimplementasikan pilar Azure Well-Architected Framework, yang merupakan serangkaian tenet panduan yang dapat digunakan untuk meningkatkan kualitas beban kerja. Untuk informasi selengkapnya, lihat Microsoft Azure Well-Architected Framework.

Keandalan

Keandalan memastikan aplikasi Anda dapat memenuhi komitmen yang Anda buat kepada pelanggan Anda. Untuk informasi selengkapnya, lihat Gambaran Umum pilar keandalan.

Gunakan zona ketersediaan untuk layanan Azure di hub yang mendukungnya.

Sebagai aturan umum, yang terbaik adalah memiliki setidaknya satu hub per wilayah dan hanya menghubungkan spoke ke hub tersebut dari wilayah yang sama. Konfigurasi ini membantu wilayah sekat untuk menghindari kegagalan di hub satu wilayah yang menyebabkan kegagalan perutean jaringan yang meluas di wilayah yang tidak terkait.

Untuk ketersediaan yang lebih tinggi, Anda dapat menggunakan ExpressRoute plus VPN untuk failover. Lihat Menyambungkan jaringan lokal ke Azure menggunakan ExpressRoute dengan failover VPN dan ikuti panduan untuk merancang dan merancang Azure ExpressRoute untuk ketahanan.

Karena bagaimana Azure Firewall menerapkan aturan aplikasi FQDN, pastikan bahwa semua sumber daya yang keluar melalui firewall menggunakan penyedia DNS yang sama dengan firewall itu sendiri. Tanpa ini, Azure Firewall mungkin memblokir lalu lintas yang sah karena resolusi IP firewall FQDN berbeda dari resolusi IP pencetus lalu lintas dari FQDN yang sama. Menggabungkan proksi Azure Firewall sebagai bagian dari resolusi DNS spoke adalah salah satu solusi untuk memastikan FQDN sinkron dengan pencetus lalu lintas dan Azure Firewall.

Keamanan

Keamanan memberikan jaminan terhadap serangan yang disukai dan penyalahgunaan data dan sistem berharga Anda. Untuk informasi selengkapnya, lihat Daftar periksa tinjauan desain untuk Keamanan.

Untuk melindungi dari serangan DDoS, aktifkan Azure DDOS Protection di jaringan virtual perimeter apa pun. Sumber daya apa pun yang memiliki IP publik rentan terhadap serangan DDoS. Bahkan jika beban kerja Anda tidak diekspos secara publik, Anda masih memiliki IP publik yang perlu dilindungi, seperti:

- IP publik Azure Firewall

- IP publik gateway VPN

- IP publik sarana kontrol ExpressRoute

Untuk meminimalkan risiko akses yang tidak sah dan untuk menerapkan kebijakan keamanan yang ketat, selalu tetapkan aturan tolak eksplisit dalam kelompok keamanan jaringan (NSG).

Gunakan versi Azure Firewall Premium untuk mengaktifkan inspeksi TLS, sistem deteksi dan pencegahan intrusi jaringan (IDPS), dan pemfilteran URL.

Keamanan Virtual Network Manager

Untuk memastikan serangkaian aturan keamanan dasar, pastikan untuk mengaitkan aturan admin keamanan dengan jaringan virtual dalam grup jaringan. Aturan admin keamanan lebih diutamakan dan dievaluasi sebelum aturan NSG. Seperti aturan NSG, aturan admin keamanan mendukung prioritas, tag layanan, dan protokol L3-L4. Untuk informasi selengkapnya, lihat Aturan admin keamanan di Virtual Network Manager.

Gunakan penyebaran Virtual Network Manager untuk memfasilitasi peluncuran terkontrol dari perubahan yang berpotensi melanggar aturan keamanan grup jaringan.

Pengoptimalan Biaya

Pengoptimalan Biaya adalah tentang cara untuk mengurangi pengeluaran yang tidak perlu dan meningkatkan efisiensi operasional. Untuk informasi selengkapnya, lihat Daftar periksa tinjauan desain untuk Pengoptimalan Biaya.

Pertimbangkan faktor terkait biaya berikut saat Anda menyebarkan dan mengelola jaringan hub dan spoke. Untuk informasi selengkapnya, lihat Harga jaringan virtual.

Biaya Azure Firewall

Arsitektur ini menyebarkan instans Azure Firewall di jaringan hub. Menggunakan penyebaran Azure Firewall sebagai solusi bersama yang digunakan oleh beberapa beban kerja dapat secara signifikan menghemat biaya cloud dibandingkan dengan NVA lainnya. Untuk informasi selengkapnya, lihat Azure Firewall vs. appliance virtual jaringan.

Untuk menggunakan semua sumber daya yang disebarkan secara efektif, pilih ukuran Azure Firewall yang tepat. Tentukan fitur apa yang Anda butuhkan dan tingkat mana yang paling sesuai dengan set beban kerja Anda saat ini. Untuk mempelajari tentang SKU Azure Firewall yang tersedia, lihat Apa itu Azure Firewall?

Peering langsung

Penggunaan serekan langsung secara selektif atau komunikasi rute non-hub lainnya antar spoke dapat menghindari biaya pemrosesan Azure Firewall. Penghematan dapat signifikan untuk jaringan yang memiliki beban kerja dengan throughput tinggi, komunikasi berisiko rendah antara spoke, seperti sinkronisasi database atau operasi penyalinan file besar.

Keunggulan Operasional

Keunggulan Operasional mencakup proses operasi yang menyebarkan aplikasi dan membuatnya tetap berjalan dalam produksi. Untuk informasi selengkapnya, lihat Daftar periksa tinjauan desain untuk Keunggulan Operasional.

Aktifkan pengaturan diagnostik untuk semua layanan, seperti Azure Bastion, Azure Firewall, dan gateway lintas tempat Anda. Tentukan pengaturan mana yang bermakna bagi operasi Anda. Nonaktifkan pengaturan yang tidak bermakna untuk menghindari biaya yang tidak sempit. Sumber daya seperti Azure Firewall dapat verbose dengan pengelogan dan Anda dapat dikenakan biaya pemantauan yang tinggi.

Gunakan Pemantau koneksi untuk pemantauan end-to-end untuk mendeteksi anomali dan mengidentifikasi serta memecahkan masalah jaringan.

Gunakan Azure Network Watcher untuk memantau dan memecahkan masalah komponen jaringan, termasuk menggunakan Analitik Lalu Lintas untuk menunjukkan sistem di jaringan virtual Anda yang menghasilkan lalu lintas terbanyak. Anda dapat mengidentifikasi hambatan secara visual sebelum menjadi masalah.

Jika Anda menggunakan ExpressRoute, gunakan ExpressRoute Traffic Collector tempat Anda dapat menganalisis log alur untuk alur jaringan yang dikirim melalui sirkuit ExpressRoute Anda. ExpressRoute Traffic Collector memberi Anda visibilitas ke lalu lintas yang mengalir melalui router tepi perusahaan Microsoft.

Gunakan aturan berbasis FQDN di Azure Firewall untuk protokol selain HTTP atau saat mengonfigurasi SQL Server. Menggunakan FQDN menurunkan beban manajemen atas pengelolaan alamat IP individual.

Rencanakan untuk alamat IP berdasarkan persyaratan peering Anda, dan pastikan ruang alamat tidak tumpang tindih di seluruh lokasi lintas lokasi dan lokasi Azure.

Otomatisasi dengan Azure Virtual Network Manager

Untuk mengelola kontrol konektivitas dan keamanan secara terpusat, gunakan Azure Virtual Network Manager untuk membuat topologi jaringan virtual hub dan spoke baru atau melakukan onboarding topologi yang ada. Menggunakan Virtual Network Manager memastikan bahwa topologi jaringan hub dan spoke Anda disiapkan untuk pertumbuhan masa depan skala besar di beberapa langganan, grup manajemen, dan wilayah.

Contoh skenario kasus penggunaan Virtual Network Manager meliputi:

- Demokratisasi manajemen jaringan virtual spoke ke grup seperti unit bisnis atau tim aplikasi. Demokratisasi dapat mengakibatkan sejumlah besar konektivitas jaringan virtual ke jaringan virtual dan persyaratan aturan keamanan jaringan.

- Standardisasi beberapa arsitektur replika di beberapa wilayah Azure untuk memastikan jejak global untuk aplikasi.

Untuk memastikan konektivitas seragam dan aturan keamanan jaringan, Anda dapat menggunakan grup jaringan untuk mengelompokkan jaringan virtual dalam langganan, grup manajemen, atau wilayah apa pun di bawah penyewa Microsoft Entra yang sama. Anda dapat melakukan onboarding jaringan virtual secara otomatis atau manual ke grup jaringan melalui penetapan keanggotaan dinamis atau statis.

Anda menentukan penemuan jaringan virtual yang dikelola Virtual Network Manager dengan menggunakan Cakupan. Fitur ini memberikan fleksibilitas untuk sejumlah instans manajer jaringan yang diinginkan, yang memungkinkan demokratisasi manajemen lebih lanjut untuk grup jaringan virtual.

Untuk menyambungkan jaringan virtual spoke dalam grup jaringan yang sama satu sama lain, gunakan Virtual Network Manager untuk menerapkan peering jaringan virtual atau konektivitas langsung. Gunakan opsi jala global untuk memperluas konektivitas langsung jala ke jaringan spoke di berbagai wilayah. Diagram berikut menunjukkan konektivitas jala global antar wilayah.

Anda dapat mengaitkan jaringan virtual dalam grup jaringan ke sekumpulan dasar aturan admin keamanan. Aturan admin keamanan grup jaringan mencegah pemilik jaringan virtual spoke menimpa aturan keamanan garis besar, sambil membiarkan mereka menambahkan sekumpulan aturan keamanan dan NSG mereka sendiri secara independen. Untuk contoh penggunaan aturan admin keamanan di topologi hub dan spoke, lihat Tutorial: Membuat jaringan hub dan spoke yang aman.

Untuk memfasilitasi peluncuran grup jaringan, konektivitas, dan aturan keamanan yang terkontrol, penyebaran konfigurasi Virtual Network Manager membantu Anda merilis perubahan konfigurasi yang berpotensi merusak lingkungan hub dan spoke dengan aman. Untuk informasi selengkapnya, lihat Penyebaran konfigurasi di Azure Virtual Network Manager.

Untuk menyederhanakan dan menyederhanakan proses pembuatan dan pemeliharaan konfigurasi rute, Anda dapat menggunakan manajemen otomatis rute yang ditentukan pengguna (UDR) di Azure Virtual Network Manager.

Untuk menyederhanakan dan mempusatkan manajemen alamat IP, Anda dapat menggunakan manajemen alamat IP (IPAM) di Azure Virtual Network Manager. IPAM mencegah konflik ruang alamat IP di seluruh jaringan virtual lokal dan cloud.

Untuk mulai menggunakan Virtual Network Manager, lihat Membuat topologi hub dan spoke dengan Azure Virtual Network Manager.

Efisiensi Performa

Efisiensi performa adalah kemampuan beban kerja Anda untuk menskalakan untuk memenuhi tuntutan yang ditempatkan di atasnya oleh pengguna dengan cara yang efisien. Untuk informasi selengkapnya, lihat gambaran umum pilar Efisiensi Performa .

Untuk beban kerja yang berkomunikasi dari lokal ke komputer virtual di jaringan virtual Azure yang memerlukan latensi rendah dan bandwidth tinggi, pertimbangkan untuk menggunakan ExpressRoute FastPath. FastPath memungkinkan Anda mengirim lalu lintas langsung ke komputer virtual di jaringan virtual Anda dari lokal, melewati gateway jaringan virtual ExpressRoute, meningkatkan performa.

Untuk komunikasi spoke-to-spoke yang memerlukan latensi rendah, pertimbangkan untuk mengonfigurasi jaringan spoke-to-spoke .

Pilih SKU gateway yang sesuai yang memenuhi kebutuhan Anda, seperti jumlah koneksi titik-ke-situs atau situs-ke-situs, paket per detik yang diperlukan, persyaratan bandwidth, dan alur TCP.

Untuk alur sensitif latensi, seperti SAP atau akses ke penyimpanan, pertimbangkan untuk melewati Azure Firewall atau bahkan perutean melalui hub sama sekali. Anda dapat menguji latensi yang diperkenalkan oleh Azure Firewall untuk membantu menginformasikan keputusan Anda. Anda dapat menggunakan fitur seperti peering VNet yang menghubungkan dua jaringan atau lebih atau Azure Private Link yang memungkinkan Anda menyambungkan ke layanan melalui titik akhir privat di jaringan virtual Anda.

Pahami bahwa mengaktifkan fitur tertentu di Azure Firewall, seperti sistem deteksi dan pencegahan intrusi (IDPS), mengurangi throughput Anda. Untuk informasi selengkapnya, lihat Performa Azure Firewall.

Menyebarkan skenario ini

Penyebaran ini mencakup satu jaringan virtual hub dan dua spoke yang terhubung, dan juga menyebarkan instans Azure Firewall dan host Azure Bastion. Secara opsional, penyebaran dapat menyertakan VM di jaringan spoke pertama dan gateway VPN. Anda dapat memilih antara peering jaringan virtual atau grup yang terhubung dengan Virtual Network Manager untuk membuat koneksi jaringan. Setiap metode memiliki beberapa opsi penyebaran.

Kontributor

Artikel ini dikelola oleh Microsoft. Ini awalnya ditulis oleh kontributor berikut.

Penulis utama:

- Alejandra Palacios | Insinyur Pelanggan Senior

- Jose Moreno | Insinyur Utama

- Adam Torkar | Blackbelt Global Jaringan Azure di Microsoft

Kontributor lain:

- Matthew Bratschun | Teknisi Pelanggan

- Jay Li | Manajer Produk Senior

- Telmo Sampaio | Manajer Teknik Layanan Utama

Untuk melihat profil LinkedIn non-publik, masuk ke LinkedIn.

Langkah berikutnya

- Untuk mempelajari tentang hub virtual aman dan kebijakan keamanan dan perutean terkait yang dikonfigurasi Azure Firewall Manager , lihat Apa itu hub virtual yang aman?

Skenario tingkat lanjut

Arsitektur Anda mungkin berbeda dari arsitektur hub-spoke sederhana ini. Berikut ini adalah daftar panduan untuk beberapa skenario tingkat lanjut:

Menambahkan lebih banyak wilayah dan sepenuhnya mesh hub satu sama lain - Jaringan spoke-to-spoke untuk pola konektivitas multi-wilayah dan jaringan Multi-wilayah dengan Azure Route Server

Ganti Azure Firewall dengan appliance virtual jaringan kustom (NVA) - Menyebarkan NVA yang sangat tersedia

Ganti Azure Virtual Network Gateway dengan SDWAN NVA - kustomIntegrasi SDWAN dengan topologi jaringan hub-and-spoke Azure

Gunakan Azure Route Server untuk memberikan transitivitas antara ExpressRoute dan VPN atau SDWAN Anda, atau untuk menyesuaikan awalan yang diiklankan melalui BGP di gateway - jaringan virtual AzureDukungan Azure Route Server untuk ExpressRoute dan Azure VPN

Menambahkan pemecah masalah privat atau server - DNSArsitektur resolver privat

Sumber daya terkait

Jelajahi arsitektur terkait berikut: