Topologi jaringan Virtual WAN

Jelajahi pertimbangan dan rekomendasi desain utama untuk jaringan area luas virtual (Virtual WAN) di Microsoft Azure.

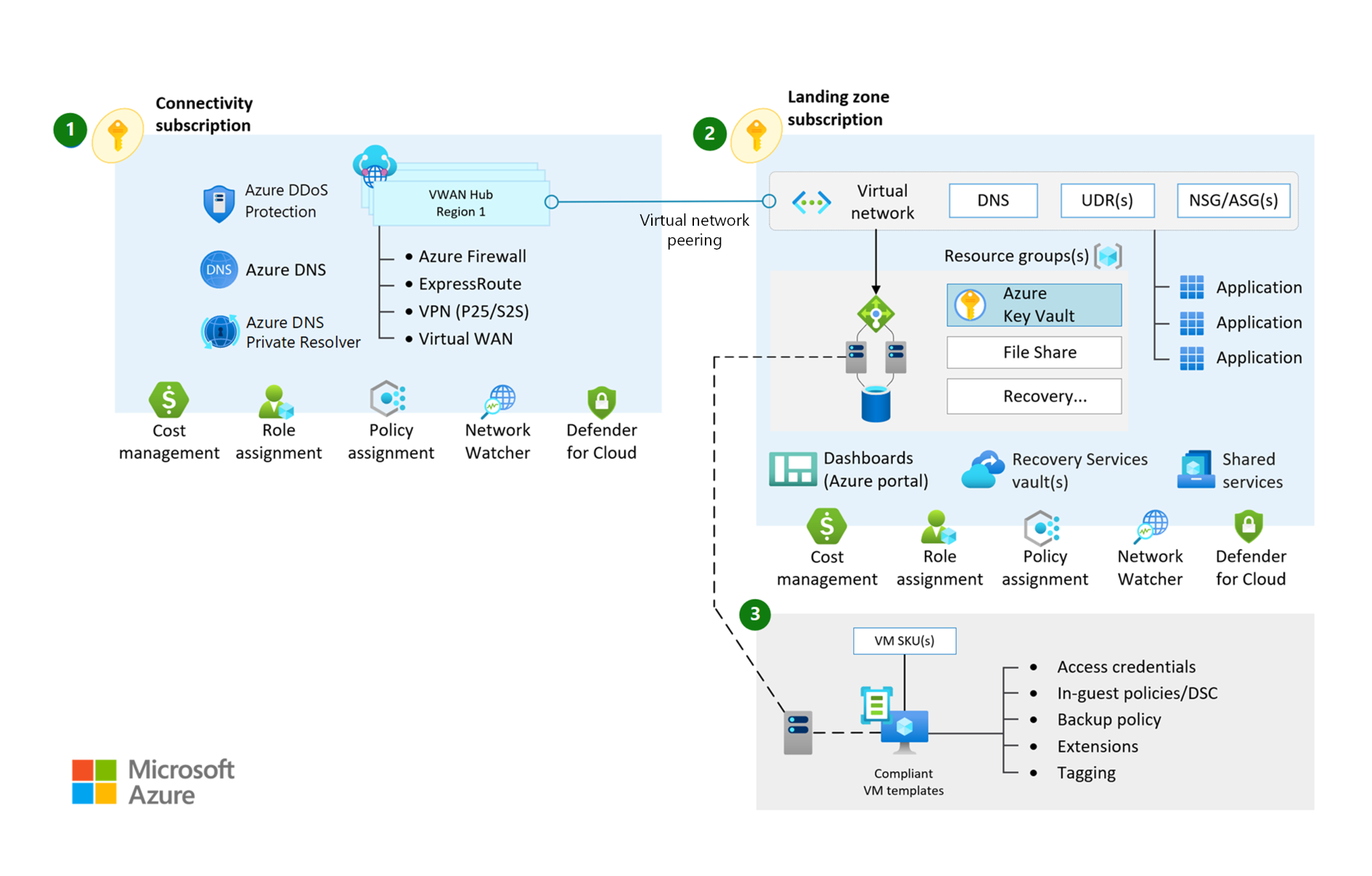

Gambar 1: Topologi jaringan WAN virtual. Unduh file Visio arsitektur ini.

Pertimbangan desain jaringan Virtual WAN

Azure Virtual WAN adalah solusi yang dikelola Microsoft yang menyediakan konektivitas transit global dan dinamis end-to-end secara default. Hub Virtual WAN menghilangkan kebutuhan untuk mengonfigurasi konektivitas jaringan secara manual. Misalnya, Anda tidak perlu mengelola rute yang ditentukan pengguna (UDR) atau appliance virtual jaringan (NVA) untuk mengaktifkan konektivitas transit global.

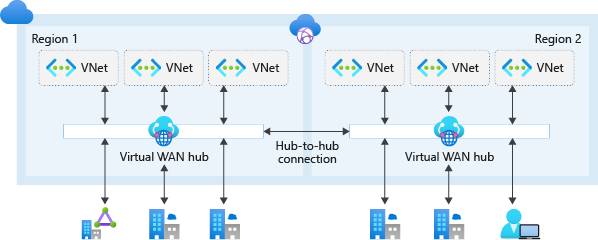

Azure Virtual WAN menyederhanakan konektivitas jaringan end-to-end di Azure, dan ke Azure dari lokal, dengan membuat arsitektur jaringan hub-and-spoke. Arsitektur dengan mudah diskalakan untuk mendukung beberapa wilayah Azure dan lokasi lokal (konektivitas apa pun ke apa pun) seperti yang ditunjukkan pada gambar berikut:

Gambar 2:Jaringan transit global dengan Virtual WAN.

Konektivitas transitif apa pun Azure Virtual WAN mendukung jalur berikut (dalam wilayah yang sama dan di seluruh wilayah):

- Jaringan virtual ke jaringan virtual

- Jaringan virtual ke cabang

- Cabang ke jaringan virtual

- Cabang ke cabang

Hub Azure Virtual WAN dibatasi untuk penyebaran sumber daya terkelola Microsoft. Satu-satunya sumber daya yang dapat Anda sebarkan dalam hub WAN adalah:

- Gateway jaringan virtual (VPN titik-ke-situs, VPN situs-ke-situs, dan Azure ExpressRoute)

- Azure Firewall melalui Firewall Manager

- Tabel rute

- Beberapa appliance virtual jaringan (NVA) untuk kemampuan SD-WAN khusus vendor

Virtual WAN terikat oleh batas langganan Azure untuk Virtual WAN.

Konektivitas transitif jaringan-ke-jaringan (dalam wilayah dan di seluruh wilayah melalui hub-ke-hub) dalam ketersediaan umum (GA).

Fungsi perutean yang dikelola Microsoft yang merupakan bagian dari setiap hub virtual memungkinkan konektivitas transit antara jaringan virtual di Virtual WAN Standar. Setiap hub mendukung throughput agregat hingga 50 Gbps untuk lalu lintas VNet-ke-VNet.

Satu hub Azure Virtual WAN mendukung jumlah maksimum beban kerja VM tertentu di semua VNet yang terpasang secara langsung. Untuk informasi selengkapnya, lihat Batas Azure Virtual WAN.

Anda dapat menyebarkan beberapa hub Azure Virtual WAN di wilayah yang sama untuk menskalakan di luar batas hub tunggal.

Virtual WAN terintegrasi dengan berbagai penyedia SD-WAN.

Ada banyak penyedia layanan terkelola yang menawarkan layanan terkelola untuk Virtual WAN.

Gateway VPN pengguna (titik-ke-situs) di Virtual WAN menskalakan throughput agregat hingga 20 Gbps dan 100.000 koneksi klien per hub virtual. Untuk informasi selengkapnya, lihat Batas Azure Virtual WAN.

Gateway VPN situs-ke-situs di Virtual WAN meningkatkan throughput agregat hingga 20 Gbps.

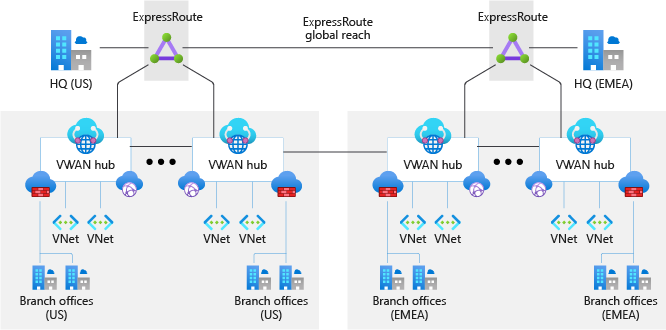

Anda dapat menyambungkan sirkuit ExpressRoute ke hub Virtual WAN dengan menggunakan SKU Lokal, Standar, atau Premium.

Sirkuit ExpressRoute Standard atau Premium, di lokasi yang didukung oleh Jangkauan Global Azure ExpressRoute, dapat terhubung ke gateway Virtual WAN ExpressRoute. Dan mereka memiliki semua kemampuan transit Virtual WAN (transit VPN-ke-VPN, VPN, dan ExpressRoute). Sirkuit ExpressRoute Standard atau Premium yang berada di lokasi yang tidak didukung oleh Jangkauan Global dapat terhubung ke sumber daya Azure, tetapi tidak dapat menggunakan kemampuan transit Virtual WAN.

Azure Firewall Manager mendukung penyebaran Azure Firewall di hub Virtual WAN, yang dikenal sebagai hub virtual aman. Untuk informasi selengkapnya, lihat gambaran umum Azure Firewall Manager untuk hub virtual aman dan batasan terbaru.

Lalu lintas hub-ke-hub Virtual WAN, melalui Azure Firewall, saat ini tidak didukung ketika Azure Firewall menyebarkan di dalam hub Virtual WAN itu sendiri (hub virtual aman). Tergantung pada kebutuhan Anda, Anda memiliki solusi. Anda dapat menempatkan Azure Firewall di jaringan virtual spoke, atau menggunakan NSG untuk pemfilteran lalu lintas.

Pengalaman portal Virtual WAN mengharuskan semua sumber daya Virtual WAN disebarkan bersama-sama ke dalam grup sumber daya yang sama.

Anda dapat berbagi paket Azure DDoS Protection di semua VNet dalam satu penyewa Microsoft Entra untuk melindungi sumber daya dengan alamat IP publik. Untuk informasi selengkapnya, lihat Azure DDoS Protection.

Hub virtual aman Virtual WAN tidak mendukung paket perlindungan standar Azure DDoS. Untuk informasi lebih lanjut, lihat Masalah yang diketahui terkait Azure Firewall Manager dan Jaringan virtual hub serta perbandingan hub virtual yang aman.

Paket Azure DDoS Protection hanya mencakup sumber daya dengan alamat IP publik.

- Paket Azure DDoS Protection menyertakan 100 alamat IP publik. Alamat IP publik ini mencakup semua VNet yang dilindungi yang terkait dengan rencana perlindungan DDoS. Alamat IP publik lainnya, di luar 100 yang disertakan dengan paket, dibebankan secara terpisah. Untuk informasi selengkapnya tentang harga Azure DDoS Protection, lihat halaman harga atau FAQ.

Tinjau sumber daya paket Azure DDoS Protection yang didukung.

Rekomendasi desain jaringan Virtual WAN

Kami merekomendasikan VIRTUAL WAN untuk penyebaran jaringan besar atau global baru di Azure di mana Anda memerlukan konektivitas transit global di seluruh wilayah Azure dan lokasi lokal. Dengan demikian, Anda tidak perlu menyiapkan perutean transitif secara manual untuk jaringan Azure.

Gambar berikut menunjukkan contoh penyebaran perusahaan global dengan pusat data yang tersebar di seluruh Eropa dan Amerika Serikat. Penyebaran berisi banyak kantor cabang di kedua wilayah. Lingkungan terhubung secara global melalui Azure Virtual WAN dan ExpressRoute Global Reach.

Gambar 3: Topologi jaringan sampel.

Gunakan hub Virtual WAN per wilayah Azure untuk menyambungkan beberapa zona pendaratan bersama-sama di seluruh wilayah Azure dengan cara Azure Virtual WAN global umum.

Sebarkan semua sumber daya Virtual WAN ke dalam satu grup sumber daya dalam langganan konektivitas, termasuk saat Anda menyebarkan di beberapa wilayah.

Gunakan fitur perutean hub virtual untuk lalu lintas segmen lebih lanjut antara VNet dan cabang.

Hubungkan hub Virtual WAN ke pusat data lokal dengan menggunakan ExpressRoute.

Sebarkan layanan bersama yang diperlukan, seperti server DNS di jaringan virtual spoke khusus. Sumber daya bersama yang disebarkan pelanggan tidak dapat disebarkan di dalam hub Virtual WAN itu sendiri.

Hubungkan cabang dan lokasi terpencil ke hub Virtual WAN terdekat melalui VPN Situs-ke-Situs, atau aktifkan konektivitas cabang ke Virtual WAN melalui solusi mitra SD-WAN.

Hubungkan pengguna ke hub Virtual WAN melalui VPN Titik-ke-Situs.

Ikuti prinsip "lalu lintas yang ada di Azure tetap berada di Azure" sehingga komunikasi lintas sumber daya di Azure terjadi melalui jaringan backbone Microsoft, bahkan ketika sumber daya berada di wilayah yang berbeda.

Untuk perlindungan dan pemfilteran keluar internet, pertimbangkan untuk menyebarkan Azure Firewall di hub virtual.

Keamanan yang disediakan oleh firewall NVA. Pelanggan juga dapat menyebarkan NVA ke dalam Hub Azure Virtual WAN yang melakukan konektivitas SD-WAN dan kemampuan Firewall Generasi Selanjutnya. Pelanggan dapat menyambungkan perangkat lokal ke NVA di hub dan juga menggunakan perangkat yang sama untuk memeriksa semua lalu lintas Utara-Selatan, Timur-Barat, dan Internet.

Saat Anda menyebarkan teknologi jaringan mitra dan NVA, ikuti panduan vendor mitra untuk memastikan tidak ada konfigurasi yang bertentangan dengan jaringan Azure.

Untuk skenario brownfield saat Anda bermigrasi dari topologi jaringan hub-dan-spoke yang tidak didasarkan pada Virtual WAN, lihat Bermigrasi ke Azure Virtual WAN.

Buat sumber daya Azure Virtual WAN dan Azure Firewall dalam langganan konektivitas.

Jangan membuat lebih dari 500 koneksi jaringan virtual untuk setiap hub virtual Virtual WAN.

- Jika Anda memerlukan lebih dari 500 koneksi jaringan virtual per hub virtual Virtual WAN, Anda dapat menyebarkan hub virtual Virtual WAN lainnya. Sebarkan di wilayah yang sama sebagai bagian dari Virtual WAN dan grup sumber daya yang sama.

Rencanakan penyebaran Anda dengan hati-hati, dan pastikan bahwa arsitektur jaringan Anda berada dalam batas Azure Virtual WAN.

Gunakan wawasan di Azure Monitor untuk Virtual WAN (pratinjau) untuk memantau topologi end-to-end dari Virtual WAN dan status serta metrik kunci Anda.

Sebarkan satu paket perlindungan standar Azure DDoS di langganan konektivitas.

- Semua zona arahan dan VNet platform harus menggunakan paket ini.