Disiplin tata kelola untuk SAP di Azure

SAP adalah teknologi umum yang digunakan banyak organisasi dalam beban kerja mereka yang paling penting saat ini. Saat merencanakan arsitektur SAP, Anda harus memberikan perhatian khusus untuk memastikan bahwa arsitektur tersebut kuat dan aman. Tujuan artikel ini adalah untuk mendokumentasikan kriteria desain keamanan, kepatuhan, dan tata kelola untuk SAP skala perusahaan di Azure. Artikel ini membahas rekomendasi desain, praktik terbaik, dan pertimbangan desain khusus untuk penyebaran platform SAP di Azure. Untuk sepenuhnya mempersiapkan tata kelola solusi perusahaan, penting untuk meninjau panduan di area desain zona pendaratan Azure untuk tata kelola dan kepatuhan keamanan

Solusi cloud awalnya menghosting aplikasi tunggal yang relatif terisolasi. Saat manfaat solusi cloud menjadi jelas, cloud menjadi tuan rumah banyak beban kerja skala besar, seperti SAP di Azure. Mengatasi masalah keamanan, keandalan, performa, dan biaya penerapan di satu atau beberapa wilayah menjadi penting di sepanjang siklus hidup layanan cloud.

Visi untuk keamanan, kepatuhan, dan tata kelola zona arahan skala perusahaan SAP di Azure adalah memberikan alat dan proses organisasi untuk mencegah risiko dan membuat keputusan yang efektif. Zona arahan skala perusahaan mendefinisikan tata kelola keamanan dan peran serta tanggung jawab kepatuhan, sehingga semua orang tahu apa yang diharapkan dari mereka.

Model tanggung jawab bersama

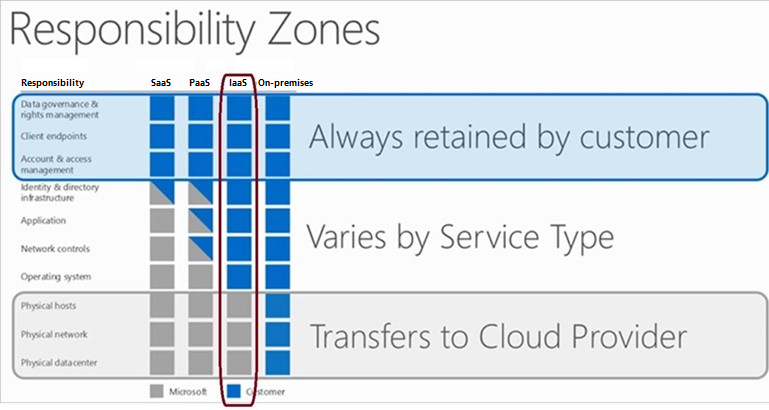

Saat Anda mengevaluasi layanan cloud publik, penting untuk memahami tugas mana yang ditangani penyedia cloud versus yang ditangani pelanggan. Di bawah model tanggung jawab bersama, pembagian tanggung jawab antara penyedia cloud dan pelanggannya bergantung pada model hosting cloud beban kerja Anda: perangkat lunak sebagai layanan (SaaS), platform sebagai layanan (PaaS), atau infrastruktur sebagai layanan (IaaS). Sebagai pelanggan, Anda selalu bertanggung jawab atas data, titik akhir, serta manajemen akun dan akses Anda, terlepas dari model penerapan cloud.

Diagram berikut menunjukkan pembagian tugas antara zona tanggung jawab dalam model tanggung jawab bersama cloud Microsoft:

Untuk informasi selengkapnya tentang model tanggung jawab bersama, lihat Tanggung jawab bersama di cloud.

Rekomendasi desain keamanan

Keamanan adalah tanggung jawab bersama antara Microsoft dan pelanggan. Anda dapat mengunggah mesin virtual (VM) dan gambar database Anda sendiri ke Azure, atau menggunakan gambar dari Azure Marketplace. Namun, gambar ini memerlukan kontrol keamanan yang memenuhi persyaratan aplikasi dan organisasi. Anda harus menerapkan kontrol keamanan khusus pelanggan Anda ke sistem operasi, data, dan lapisan aplikasi SAP.

Untuk panduan keamanan yang diterima secara umum, lihat praktik terbaik keamanan cyber dari Center for Internet Security (CIS).

Zona Pendaratan Azure memiliki panduan khusus mengenai keamanan jaringan berbasis nol kepercayaan untuk mengamankan perimeter jaringan dan arus lalu lintas. Untuk informasi selengkapnya, lihat Strategi keamanan jaringan di Azure.

Mengaktifkan Microsoft Defender untuk Cloud

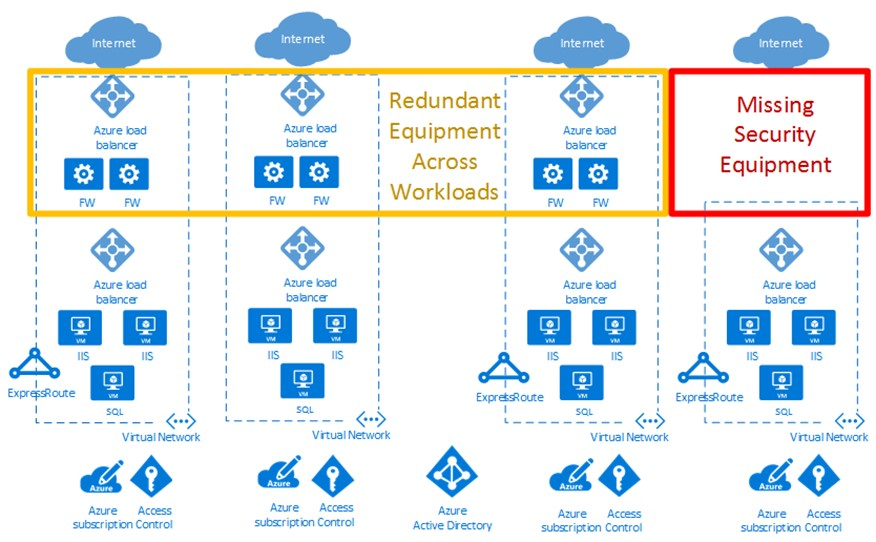

Perusahaan yang menggunakan topologi jaringan hub-spoke sering menerapkan pola arsitektur cloud di beberapa langganan Azure. Dalam diagram penerapan cloud berikut, kotak merah menyoroti celah keamanan. Kotak kuning menunjukkan peluang untuk mengoptimalkan peralatan virtual jaringan di seluruh beban kerja dan langganan.

Microsoft Defender untuk Cloud memberikan perlindungan dari ancaman dan memberi Anda gambaran menyeluruh tentang seluruh postur keamanan perusahaan Anda.

Aktifkan Microsoft Defender untuk Cloud Standard untuk SAP di langganan Azure untuk:

Perkuat postur keamanan pusat data Anda dan berikan perlindungan ancaman tingkat lanjut untuk beban kerja lokal dan hibrid di Azure dan cloud lainnya.

Lihat postur keamanan menyeluruh di seluruh langganan SAP di Azure, dan lihat kebersihan keamanan sumber daya di seluruh Mesin Virtual, disk, dan aplikasi SAP.

Delegasikan peran khusus admin SAP dengan akses tepat waktu.

Saat Anda mengaktifkan Microsoft Defender untuk Cloud Standard for SAP, pastikan untuk mengecualikan server database SAP dari kebijakan apa pun yang menginstal perlindungan titik akhir.

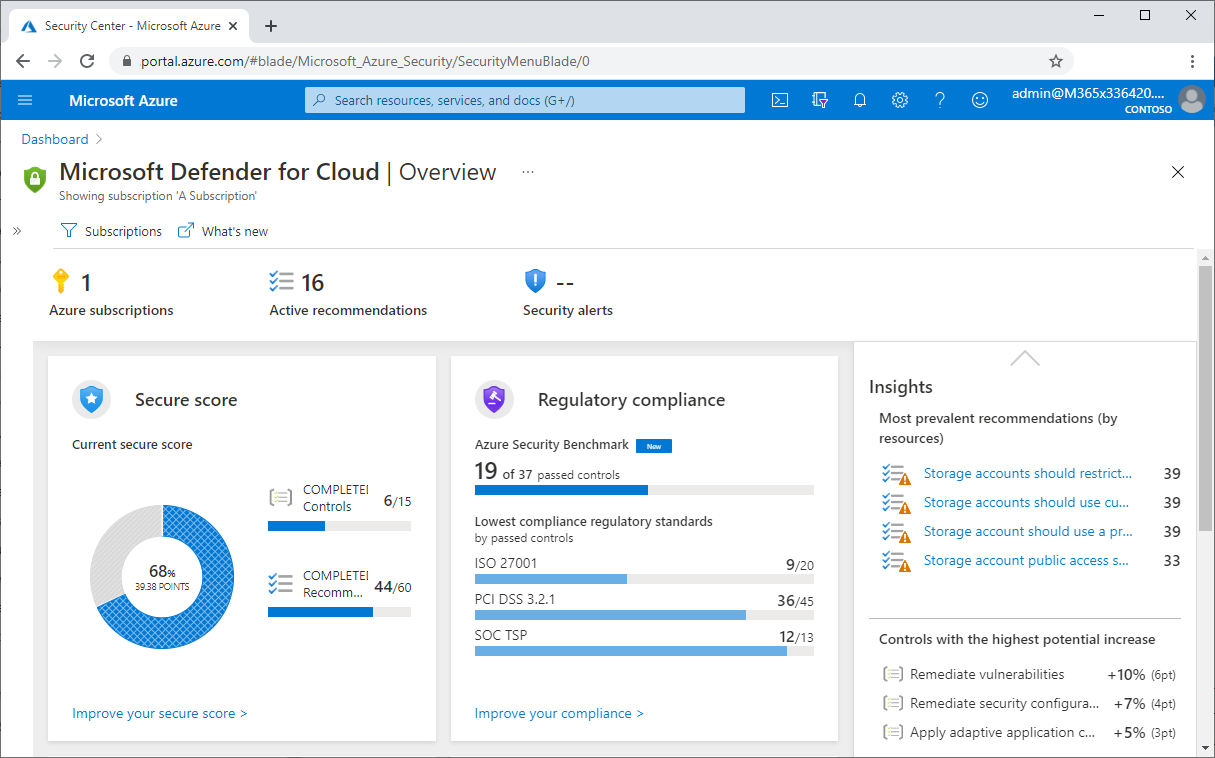

Cuplikan layar berikut memperlihatkan dasbor perlindungan beban kerja di portal Microsoft Azure:

Mengaktifkan Microsoft Azure Sentinel

Microsoft Sentinel adalah solusi manajemen peristiwa informasi keamanan (SIEM) dan respons otomatis orkestrasi keamanan (SOAR) yang skalabel, asli cloud. Microsoft Sentinel memberikan analitik keamanan cerdas dan inteligensi ancaman di seluruh perusahaan, menyediakan solusi tunggal untuk deteksi peringatan, visibilitas ancaman, perburuan proaktif, dan respons ancaman.

Autentikasi aman

Sistem masuk tunggal (SSO) adalah dasar untuk mengintegrasikan produk SAP dan Microsoft. Token Kerberos dari Active Directory, dikombinasikan dengan produk keamanan pihak ketiga, telah mengaktifkan kemampuan ini untuk aplikasi berbasis GUI SAP dan browser web selama bertahun-tahun. Saat pengguna masuk ke workstation mereka dan berhasil mengautentikasi, Direktori Aktif mengeluarkan token Kerberos kepada mereka. Produk keamanan pihak ketiga kemudian menggunakan token Kerberos untuk menangani autentikasi ke aplikasi SAP tanpa pengguna harus mengautentikasi ulang.

Anda juga dapat mengenkripsi data saat transit dari front end pengguna menuju aplikasi SAP dengan mengintegrasikan produk keamanan pihak ketiga dengan komunikasi jaringan aman (SNC) untuk DIAG (SAP GUI), RFC, dan SPNEGO untuk HTTPS.

MICROSOFT Entra ID dengan SAML 2.0 juga dapat menyediakan SSO ke berbagai aplikasi dan platform SAP seperti SAP NetWeaver, SAP Hana, dan Platform Cloud SAP.

Memperkuat sistem operasi

Pastikan Anda mengeraskan sistem operasi untuk menghilangkan kerentanan yang dapat menyebabkan serangan pada database SAP.

Beberapa pemeriksaan tambahan memastikan pemasangan dasar yang aman:

- Memeriksa integritas file sistem secara berkala.

- Membatasi akses ke sistem operasi.

- Membatasi akses fisik ke server.

- Melindungi akses ke server di tingkat jaringan.

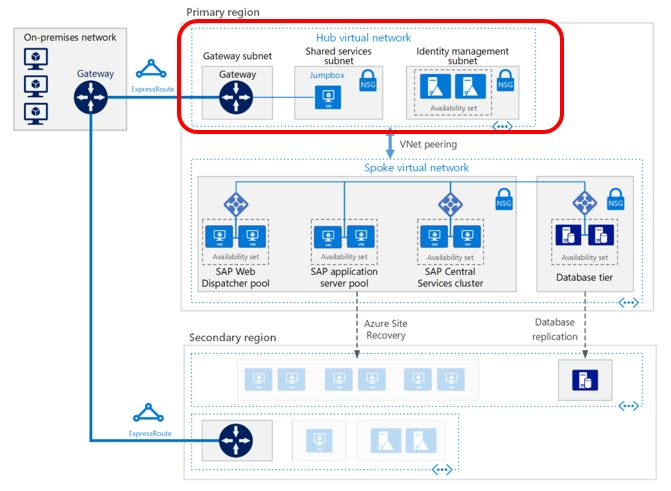

Mengisolasi jaringan virtual

Mengisolasi dan membatasi akses ke layanan jaringan dan protokol. Untuk kontrol yang lebih ketat, Anda dapat mengamankan arsitektur jaringan hub-and-spoke yang direkomendasikan dengan menggunakan beberapa mekanisme keamanan Azure:

Pisahkan aplikasi SAP dan server database dari internet atau dari jaringan lokal dengan melewatkan semua lalu lintas melalui jaringan virtual hub, yang terhubung ke jaringan bicara melalui peering jaringan virtual. Jaringan virtual peered menjamin bahwa solusi SAP on Azure diisolasi dari internet publik.

Pantau dan filter lalu lintas menggunakan Azure Monitor, Grup keamanan jaringan Azure (NSG), atau kelompok keamanan aplikasi.

Gunakan Azure Firewall atau perangkat virtual jaringan (NVA) yang tersedia di pasar.

Untuk tindakan keamanan jaringan tingkat lanjut, terapkan DMZ jaringan. Untuk informasi selengkapnya, lihat Menerapkan DMZ antara Azure dan pusat data lokal Anda.

Pisahkan DMZ dan NVA dari sisa SAP estate, konfigurasikan Azure Private Link, dan kelola serta kendalikan sumber daya SAP di Azure dengan aman.

Diagram arsitektur berikut menunjukkan cara mengelola topologi jaringan virtual Azure dengan isolasi dan pembatasan layanan jaringan dan protokol melalui NSG. Pastikan keamanan jaringan Anda juga sesuai dengan persyaratan kebijakan keamanan organisasi.

Untuk informasi selengkapnya tentang SAP di keamanan jaringan Azure, lihat Operasi keamanan SAP di Azure.

Mengenkripsi data tidak aktif

Data tidak aktif adalah informasi dalam penyimpanan persisten pada media fisik, dalam format digital apa pun. Media dapat mencakup file pada media magnetik atau optik, data yang diarsipkan, dan cadangan data. Azure menawarkan berbagai solusi penyimpanan data termasuk file, disk, blob, dan tabel. Beberapa enkripsi data Azure Storage saat istirahat terjadi secara default dengan konfigurasi pelanggan opsional. Untuk informasi selengkapnya, lihat Enkripsi data Azure saat istirahat dan Ringkasan enkripsi Azure.

Enkripsi sisi server (SSE) untuk SAP di Azure Virtual Machines melindungi data Anda dan membantu Anda memenuhi komitmen kepatuhan dan keamanan organisasi. SSE secara otomatis mengenkripsi data tidak aktif di OS dan disk data yang dikelola Azure saat menyimpan data ke cloud. SSE mengenkripsi data disk yang dikelola Azure secara transparan menggunakan enkripsi AES 256-bit, salah satu cipher blok terkuat yang tersedia, dan sesuai dengan FIPS 140-2. SSE tidak memengaruhi performa disk yang dikelola, dan tidak memiliki biaya tambahan. Untuk informasi selengkapnya tentang modul kriptografi yang mendasari disk yang dikelola Azure, lihat API Kriptografi: generasi berikutnya.

Enkripsi Azure Storage diaktifkan untuk semua Azure Resource Manager dan akun penyimpanan klasik, dan tidak dapat dinonaktifkan. Karena data Anda dienkripsi secara default, Anda tidak perlu mengubah kode atau aplikasi Anda untuk menggunakan enkripsi Azure Storage.

Untuk enkripsi server database SAP, gunakan teknologi enkripsi asli SAP HANA. Jika Anda menggunakan Azure SQL Database, gunakan Transparent Data Encryption (TDE) yang ditawarkan oleh penyedia DBMS untuk mengamankan data dan file log Anda, serta memastikan cadangan juga dienkripsi.

Mengamankan data saat transit

Data sedang transit atau dalam penerbangan saat berpindah dari satu lokasi ke lokasi lain, baik secara internal di tempat atau di dalam Azure, atau secara eksternal, seperti melintasi internet ke pengguna akhir. Azure menawarkan beberapa mekanisme untuk menjaga kerahasiaan data saat transit. Semua mekanisme dapat menggunakan metode perlindungan seperti enkripsi. Mekanisme ini meliputi:

- Komunikasi melalui jaringan pribadi virtual (VPN), menggunakan enkripsi IPsec/IKE

- Keamanan Lapisan Transportasi (TLS) 1.2 atau lebih baru melalui komponen Azure seperti Azure Application Gateway atau Azure Front Door

- Protokol tersedia di Azure Virtual Machines, seperti Windows IPsec atau SMB

Enkripsi menggunakan MACsec, standar IEEE pada lapisan tautan data, secara otomatis diaktifkan untuk semua lalu lintas Azure antara pusat data Azure. Enkripsi ini memastikan kerahasiaan dan integritas data pelanggan. Untuk informasi selengkapnya, lihat Perlindungan data pelanggan Azure.

Mengelola kunci dan rahasia

Untuk mengontrol dan mengelola kunci dan rahasia enkripsi disk untuk sistem operasi non-HANA Windows dan non-Windows, gunakan Azure Key Vault. Key Vault memiliki kemampuan untuk menyediakan dan mengelola sertifikat SSL/TLS. Anda juga dapat melindungi rahasia dengan modul keamanan perangkat keras (HSM). SAP HANA tidak didukung dengan Azure Key Vault, jadi Anda harus menggunakan metode alternatif seperti kunci SAP ABAP atau SSH.

Aplikasi web dan seluler yang aman

Untuk aplikasi yang terhubung ke internet seperti SAP Fiori, pastikan untuk mendistribusikan beban per persyaratan aplikasi sambil mempertahankan tingkat keamanan. Untuk keamanan Layer 7, Anda dapat menggunakan Web Application Firewall (WAF) pihak ketiga yang tersedia di Azure Marketplace.

Untuk aplikasi seluler, Microsoft Enterprise Mobility + Security dapat mengintegrasikan aplikasi SAP yang terhubung ke internet karena membantu melindungi dan mengamankan organisasi Anda dan memberdayakan karycloud Anda untuk bekerja dengan cara baru dan fleksibel.

Mengelola lalu lintas dengan aman

Untuk aplikasi yang terhubung ke internet, Anda harus memastikan untuk mendistribusikan beban per persyaratan aplikasi sambil mempertahankan tingkat keamanan. Penyeimbangan beban adalah distribusi beban kerja di berbagai sumber daya komputasi. Penyeimbang beban bertujuan untuk mengoptimalkan penggunaan sumber daya, memaksimalkan throughput, meminimalkan waktu respons, dan menghindari kelebihan beban sumber daya tunggal apa pun. Penyeimbangan beban juga dapat meningkatkan ketersediaan dengan berbagi beban kerja di seluruh sumber daya komputasi yang berlebihan.

Load balancer mengarahkan lalu lintas ke Mesin Virtual di subnet aplikasi. Untuk ketersediaan tinggi, contoh ini menggunakan SAP Web Dispatcher dan Azure Standard Load Balancer. Kedua layanan ini juga mendukung perluasan kapasitas dengan melakukan scaling out. Anda juga dapat menggunakan Azure Application Gateway atau produk mitra lainnya, bergantung pada jenis lalu lintas dan fungsionalitas yang diperlukan seperti penghentian dan penerusan Secure Sockets Layer (SSL).

Anda dapat mengategorikan layanan penyeimbangan beban Azure di sepanjang dimensi global versus regional dan HTTP/S versus non-HTTP/S.

Layanan load balancer global mendistribusikan lalu lintas di seluruh backend regional, cloud, atau layanan hibrid di tempat. Layanan ini merutekan lalu lintas pengguna akhir ke backend terdekat yang tersedia. Layanan ini juga memaksimalkan ketersediaan dan performa dengan bereaksi terhadap perubahan keandalan atau performa layanan. Anda dapat menganggap layanan ini sebagai sistem yang memuat keseimbangan antara cap aplikasi, titik akhir, atau unit skala yang dihosting di berbagai wilayah atau geografi.

Layanan penyeimbangan beban regional mendistribusikan lalu lintas dalam jaringan virtual di seluruh Mesin Virtual atau titik akhir layanan zona dan redundan zona dalam suatu wilayah. Anda dapat menganggap layanan ini sebagai sistem yang memuat keseimbangan antara Mesin Virtual, kontainer, atau kluster dalam suatu wilayah di jaringan virtual.

Layanan load balancer HTTP/S adalah load balancer Layer 7 yang hanya menerima lalu lintas HTTP/S dan ditujukan untuk aplikasi web atau titik akhir HTTP/S lainnya. Layanan load-balancing HTTP/S mencakup fitur-fitur seperti SSL offload, WAF, load balancing berbasis jalur, dan afinitas sesi.

Layanan load balancer non-HTTP/S yang dapat menangani lalu lintas non-HTTP/S direkomendasikan untuk beban kerja non-web.

Tabel berikut merangkum layanan penyeimbangan beban Azure menurut kategori:

| Layanan | Global atau regional | Lalu lintas yang direkomendasikan |

|---|---|---|

| Azure Front Door | Global | HTTP/S |

| Traffic Manager | Global | Non-HTTP/S |

| Application Gateway | Wilayah | HTTP/S |

| Penyeimbang Beban Azure | Wilayah | Non-HTTP/S |

Front Door adalah jaringan pengiriman aplikasi yang menyediakan layanan penyeimbangan beban global dan percepatan situs untuk aplikasi web. Front Door menawarkan kemampuan Layer 7 seperti SSL offload, perutean berbasis jalur, failover cepat, dan caching untuk meningkatkan performa dan ketersediaan aplikasi Anda.

Traffic Manager adalah load balancer lalu lintas berbasis DNS yang memungkinkan Anda mendistribusikan lalu lintas secara optimal ke layanan di seluruh wilayah Azure global, sekaligus memberikan ketersediaan dan daya tanggap yang tinggi. Karena Traffic Manager adalah layanan load balancer berbasis DNS, ia hanya memuat saldo di tingkat domain. Untuk alasan itu, ia tidak dapat gagal secepat Front Door, karena tantangan umum seputar caching DNS dan sistem yang tidak menghormati DNS TTL.

Application Gateway menyediakan pengontrol pengiriman aplikasi terkelola dengan berbagai kemampuan penyeimbangan beban Layer 7. Anda dapat menggunakan Application Gateway untuk mengoptimalkan produktivitas web-farm dengan membongkar penghentian SSL intensif CPU ke gateway.

Azure Load Balancer adalah layanan load balancer inbound dan outbound Layer 4 berperforma tinggi dan sangat rendah untuk semua protokol UDP dan TCP. Load Balancer menangani jutaan permintaan per detik. Load Balancer adalah zona-redundan, memastikan ketersediaan tinggi di seluruh Availability Zone.

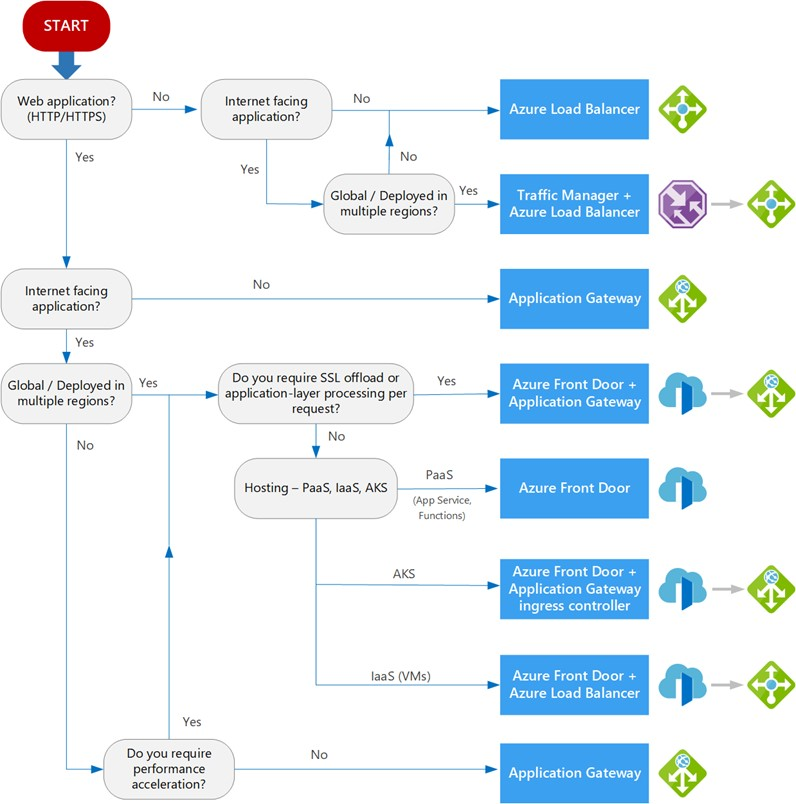

Lihat pohon keputusan berikut untuk membuat keputusan penyeimbangan beban aplikasi SAP di Azure:

Setiap aplikasi SAP memiliki persyaratan unik, jadi perlakukan diagram alur dan rekomendasi sebelumnya sebagai titik awal untuk evaluasi yang lebih detail. Jika aplikasi SAP Anda terdiri dari beberapa beban kerja, evaluasi setiap beban kerja secara terpisah. Solusi yang lengkap dapat menggabungkan dua solusi penyeimbangan beban atau lebih.

Pantau keamanan

Azure Monitor for SAP Solutions adalah produk pemantauan asli Azure untuk lanskap SAP yang bekerja dengan SAP di Azure Virtual Machines dan HANA Large Instances. Dengan Azure Monitor untuk Solusi SAP, Anda dapat mengumpulkan data telemetri dari infrastruktur dan database Azure di satu lokasi terpusat dan menghubungkan data telemetri secara visual untuk pemecahan masalah yang lebih cepat.

Keputusan pelingkupan keamanan

Rekomendasi berikut adalah untuk berbagai skenario keamanan. Persyaratan dalam ruang lingkup adalah agar solusi keamanan hemat biaya dan skalabel.

| Cakupan (skenario) | Rekomendasi | Catatan |

|---|---|---|

| Lihat tampilan gabungan dari Azure dan postur keamanan lokal. | Microsoft Defender untuk Cloud Standard | Microsoft Defender untuk Cloud Standard membantu mesin Windows dan Linux onboard dari lokal dan cloud serta menunjukkan postur keamanan yang terkonsolidasi. |

| Enkripsi semua SAP di database Azure untuk memenuhi persyaratan peraturan. | Enkripsi asli SAP HANA dan SQL TDE | Untuk database, gunakan teknologi enkripsi asli SAP HANA. Jika Anda menggunakan SQL Database, aktifkan TDE. |

| Amankan aplikasi SAP Fiori untuk pengguna global dengan lalu lintas HTTPS. | Azure Front Door | Front Door adalah jaringan pengiriman aplikasi yang menyediakan layanan penyeimbangan beban global dan percepatan situs untuk aplikasi web. |

Rekomendasi desain kepatuhan dan tata kelola

Azure Advisor gratis dan membantu Anda mendapatkan tampilan gabungan di seluruh langganan SAP di Azure. Lihat rekomendasi Azure Advisor untuk keandalan, ketahanan, keamanan, performa, biaya, dan rekomendasi desain keunggulan operasional.

Gunakan Azure Policy

Azure Policy membantu menegakkan standar organisasi dan menilai kepatuhan dalam skala besar melalui dasbor kepatuhannya. Azure Policy memberikan tampilan agregat untuk mengevaluasi keadaan lingkungan secara keseluruhan, dengan kemampuan untuk menelusuri per sumber daya, per kebijakan perincian.

Azure Policy juga membantu membawa sumber daya Anda ke kepatuhan melalui perbaikan massal untuk sumber daya yang ada dan perbaikan otomatis untuk sumber daya baru. Contoh kebijakan Azure menerapkan lokasi yang diizinkan ke grup manajemen, memerlukan tag dan nilainya pada sumber daya, membuat Mesin Virtual menggunakan disk terkelola, atau kebijakan penamaan.

Kelola SAP pada biaya Azure

Manajemen biaya sangat penting. Microsoft menawarkan berbagai cara untuk mengoptimalkan biaya, seperti reservasi, ukuran yang tepat, dan penundaan. Penting untuk memahami dan menetapkan pemberitahuan untuk batas Pengeluaran biaya. Anda dapat memperluas pemantauan ini untuk diintegrasikan dengan solusi manajemen layanan TI (ITSM) secara keseluruhan.

Mengotomatiskan penerapan SAP

Hemat waktu dan kurangi kesalahan dengan mengotomatiskan penerapan SAP. Menyebarkan lanskap SAP yang kompleks ke cloud publik bukanlah tugas yang mudah. Tim dasar SAP mungkin sangat akrab dengan tugas tradisional menginstal dan mengonfigurasi sistem SAP lokal. Merancang, membangun, dan menguji penerapan cloud sering kali membutuhkan pengetahuan domain tambahan. Untuk informasi selengkapnya, lihat otomatisasi platform skala perusahaan SAP dan DevOps.

Mengunci sumber daya untuk beban kerja produksi

Buat sumber daya Azure yang diperlukan di awal proyek SAP Anda. Ketika semua penambahan, pemindahan, dan perubahan selesai, dan penerapan SAP di Azure beroperasi, kunci semua sumber daya. Hanya administrator super yang kemudian dapat membuka kunci dan mengizinkan sumber daya, seperti Mesin Virtual, untuk dimodifikasi. Untuk informasi selengkapnya, lihat Kunci sumber daya untuk mencegah perubahan yang tidak terduga.

Menerapkan kontrol akses berbasis peran

Sesuaikan peran kontrol akses berbasis peran (RBAC) untuk langganan SAP di Azure spoke untuk menghindari perubahan terkait jaringan yang tidak disengaja. Anda dapat mengizinkan anggota tim infrastruktur SAP di Azure untuk menyebarkan Mesin Virtual ke jaringan virtual Azure dan membatasi mereka dari mengubah apa pun di jaringan virtual yang di-peering ke langganan hub. Di sisi lain, Anda mengizinkan anggota tim jaringan untuk membuat dan mengonfigurasi jaringan virtual, tetapi melarang mereka menyebarkan atau mengonfigurasi Mesin Virtual di jaringan virtual tempat aplikasi SAP berjalan.

Gunakan Konektor Azure untuk SAP LaMa

Dalam kawasan SAP yang khas, beberapa lanskap aplikasi sering digunakan, seperti ERP, SCM, dan BW, dan ada kebutuhan berkelanjutan untuk melakukan salinan sistem SAP dan penyegaran sistem SAP. Contohnya adalah membuat proyek SAP baru untuk rilis teknis atau aplikasi, atau memperbarui sistem QA secara berkala dari salinan produksi. Proses end-to-end untuk penyalinan dan penyegaran sistem SAP dapat memakan waktu dan tenaga.

SAP Landscape Management (LaMa) Enterprise Edition dapat mendukung efisiensi operasional dengan mengotomatiskan beberapa langkah yang terlibat dalam penyalinan atau penyegaran sistem SAP. Azure Connector for LaMa memungkinkan penyalinan, penghapusan, dan relokasi disk yang dikelola Azure untuk membantu tim operasi SAP Anda melakukan penyalinan sistem SAP dan penyegaran sistem dengan cepat, sehingga mengurangi upaya manual.

Untuk operasi Mesin Virtual, Azure Connector for LaMa dapat mengurangi biaya pengoperasian untuk SAP estate Anda di Azure. Anda dapat menghentikan atau membatalkan alokasi dan memulai SAP Mesin Virtual Anda, yang memungkinkan Anda menjalankan beban kerja tertentu dengan profil pemanfaatan yang dikurangi. Misalnya, melalui antarmuka LaMa Anda dapat menjadwalkan Mesin Virtual sandbox SAP S/4HANA Anda untuk online dari pukul 08:00-18:00, 10 jam per hari, alih-alih berjalan 24 jam. Konektor Azure untuk LaMa juga memungkinkan Anda mengubah ukuran Mesin Virtual saat tuntutan performa muncul langsung dari dalam LaMa.

Keputusan pelingkupan kepatuhan dan tata kelola

Rekomendasi berikut adalah untuk berbagai skenario kepatuhan dan tata kelola. Persyaratan dalam ruang lingkup adalah agar solusi hemat biaya dan skalabel.

| Cakupan (skenario) | Rekomendasi | Catatan |

|---|---|---|

| Konfigurasikan model tata kelola untuk konvensi penamaan standar, dan tarik laporan berdasarkan pusat biaya. | Azure Policy dan tag Azure | Gunakan Azure Policy dan penandaan bersama untuk memenuhi persyaratan. |

| Hindari penghapusan sumber daya Azure secara tidak sengaja. | Kunci sumber daya Azure | Kunci sumber daya Azure mencegah penghapusan sumber daya yang tidak disengaja. |

| Dapatkan tampilan gabungan dari area peluang untuk pengoptimalan biaya, ketahanan, keamanan, keunggulan operasional, dan performa untuk sumber daya SAP di Azure | Azure Advisor | Azure Advisor gratis dan membantu mendapatkan tampilan terkonsolidasi di seluruh SAP pada langganan Azure. |

Langkah berikutnya

- Pengantar keamanan Azure

- Panduan SAP tentang Arsitektur Azure

- Beban kerja SAP di Azure: daftar periksa perencanaan dan penyebaran

- Praktik terbaik dalam memigrasikan aplikasi SAP ke Azure, bagian 1

- SAP di Azure: mendesain untuk efisiensi dan operasi

- Perencanaan dan implementasi Azure Virtual Machines untuk SAP NetWeaver

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk