Metode Injeksi jaringan virtual Standar

BERLAKU UNTUK:  Azure Data Factory

Azure Data Factory  Azure Synapse Analytics

Azure Synapse Analytics

Tip

Cobalah Data Factory di Microsoft Fabric, solusi analitik all-in-one untuk perusahaan. Microsoft Fabric mencakup semuanya mulai dari pergerakan data hingga ilmu data, analitik real time, kecerdasan bisnis, dan pelaporan. Pelajari cara memulai uji coba baru secara gratis!

Saat menggunakan Layanan Integrasi SQL Server (SSIS) di Azure Data Factory (ADF) atau Alur Synpase, ada dua metode bagi Anda untuk bergabung dengan runtime integrasi Azure-SSIS (IR) ke jaringan virtual: standar dan ekspres. Jika Anda menggunakan metode standar, Anda perlu mengkonfigurasi jaringan virtual Anda untuk memenuhi persyaratan ini:

Pastikan bahwa Microsoft.Batch adalah penyedia sumber daya terdaftar di langganan Azure yang memiliki jaringan virtual Runtime integrasi Azure-SSIS Anda akan bergabung. Untuk petunjuk terperinci, lihat bagian Daftarkan Azure Batch sebagai penyedia sumber daya.

Pastikan bahwa pengguna yang membuat Azure-SSIS IR diberikan izin kontrol akses berbasis peran (RBAC) yang diperlukan untuk bergabung dengan jaringan/subnet virtual. Untuk informasi selengkapnya, lihat bagian Pilih izin jaringan virtual di bawah ini.

Pilih subnet yang tepat di jaringan virtual tempat IR Azure-SSIS Anda akan bergabung. Untuk informasi lebih lanjut, lihat bagian Pilih subnet di bawah.

Bergantung pada skenario spesifik Anda, Anda dapat mengonfigurasi hal-hal berikut secara opsional:

Jika Anda ingin membawa alamat IP publik statis (BYOIP) Anda sendiri untuk lalu lintas keluar dari IR Azure-SSIS Anda, lihat bagian Konfigurasi alamat IP publik statis di bawah ini.

Jika Anda ingin menggunakan server sistem nama domain (DNS) Anda sendiri di jaringan virtual, lihat bagian Mengonfigurasi server DNS kustom di bawah.

Jika Anda ingin menggunakan grup keamanan jaringan (NSG) untuk membatasi lalu lintas masuk /keluar pada subnet, lihat bagian Konfigurasikan NSG di bawah ini.

Jika Anda ingin menggunakan rute yang ditentukan pengguna (UDR) untuk mengaudit /memeriksa lalu lintas keluar, lihat bagian Konfigurasi UDR di bawah ini.

Pastikan grup sumber daya jaringan virtual (atau grup sumber daya alamat IP publik jika Anda membawa alamat IP publik Anda sendiri) dapat membuat dan menghapus sumber daya jaringan Azure tertentu. Untuk informasi selengkapnya, lihat Mengonfigurasi grup sumber daya yang relevan.

Jika Anda menyesuaikan IR Azure-SSIS seperti yang dijelaskan dalam artikel Penyiapan kustom untuk IR Azure-SSIS, proses internal kami untuk mengelola nodenya akan menggunakan alamat IP pribadi dari rentang yang telah ditentukan sebelumnya, yaitu 172.16.0.0 hingga 172.31.255.255. Oleh karena itu, pastikan rentang alamat IP privat jaringan virtual dan atau lokal Anda tidak berkonflik dengan rentang ini.

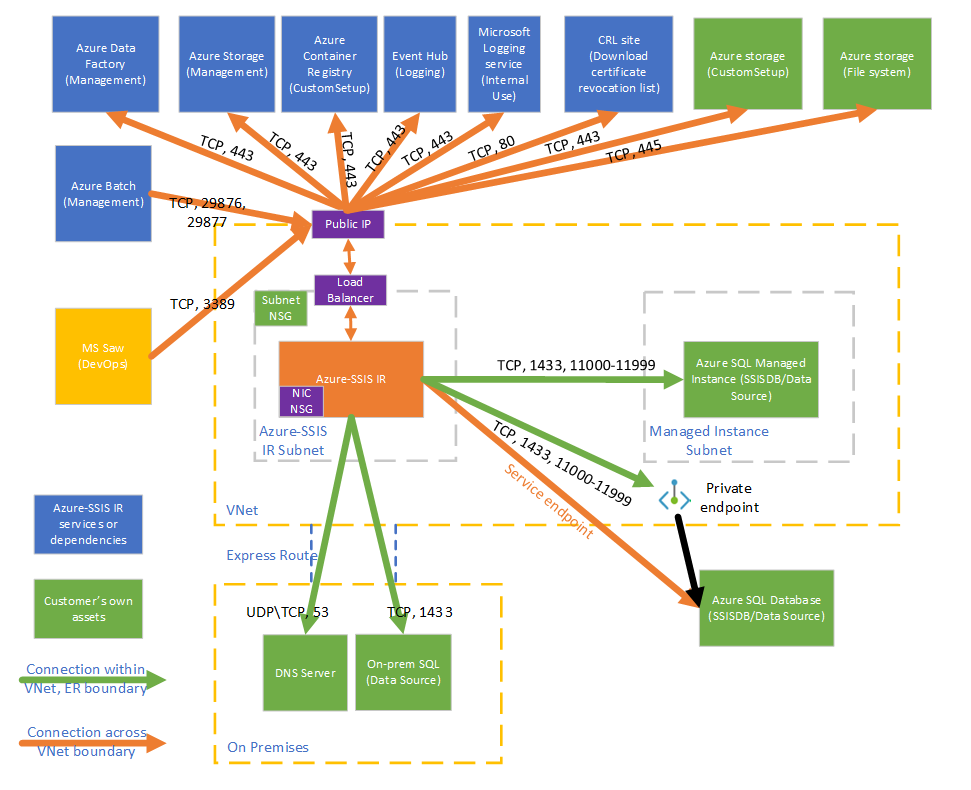

Diagram ini memperlihatkan koneksi yang diperlukan untuk IR Azure-SSIS Anda:

Pilih izin jaringan virtual

Untuk mengaktifkan injeksi jaringan virtual standar, pengguna yang membuat Azure-SSIS IR harus diberikan izin RBAC yang diperlukan untuk bergabung dengan jaringan/subnet virtual.

Jika Anda menggabungkan IR Azure-SSIS ke jaringan virtual Azure Resource Manager, Anda memiliki dua opsi:

Gunakan peran Kontributor Jaringan bawaan. Peran ini dilengkapi dengan izin Microsoft.Network/*, yang memiliki cakupan yang jauh lebih besar dari yang diperlukan.

Buat peran kustom yang hanya menyertakan izin Microsoft.Network/virtualNetworks/*/join/action yang diperlukan. Jika Anda juga ingin membawa alamat IP publik statis Anda sendiri untuk Azure-SSIS IR saat menggabungkannya ke jaringan virtual Azure Resource Manager, sertakan juga izin Microsoft.Network/publicIPAddresses/*/join/action dalam peran.

Untuk petunjuk terperinci, lihat bagian Berikan izin jaringan virtual.

Jika Anda menggabungkan IR Azure-SSIS ke jaringan virtual klasik, sebaiknya Anda menggunakan peran Kontributor Komputer Virtual Klasik bawaan. Sebaliknya, Anda harus membuat peran kustom yang menyertakan izin untuk menggabungkan jaringan virtual. Anda juga perlu menetapkan MicrosoftAzureBatch ke peran bawaan/kustom tersebut.

Pilih subnet

Untuk mengaktifkan injeksi jaringan virtual standar, Anda harus memilih subnet yang tepat yang menjadi tempat bergabung untuk IR Azure-SSIS:

Jangan memilih GatewaySubnet, karena didedikasikan untuk gateway jaringan virtual.

Pastikan subnet yang dipilih memiliki alamat IP yang tersedia setidaknya dua kali nomor node IR Azure-SSIS Anda. Ini diperlukan agar kita dapat menghindari gangguan saat meluncurkan patch/upgrade untuk IR Azure-SSIS Anda. Azure juga mencadangkan beberapa alamat IP yang tidak dapat digunakan di setiap subnet. Alamat IP pertama dan terakhir dicadangkan untuk kepatuhan protokol, sementara tiga alamat lagi dicadangkan untuk layanan Azure. Untuk informasi selengkapnya, lihat bagian pembatasan alamat IP Subnet.

Jangan gunakan subnet yang secara eksklusif ditempati oleh layanan Azure lainnya (misalnya, Azure SQL Managed Instance, App Service, dan sebagainya).

Mengonfigurasi alamat IP publik statis

Jika Anda ingin membawa alamat IP publik statis Anda sendiri untuk lalu lintas keluar dari Azure-SSIS IR saat bergabung dengannya ke jaringan virtual, sehingga Anda dapat mengizinkannya di firewall Anda, pastikan mereka memenuhi persyaratan berikut:

Harus tersedia persis dua alamat IP yang tidak digunakan yang belum dikaitkan dengan sumber daya Azure lainnya. Satu alamat IP tambahan akan digunakan ketika kami secara berkala meningkatkan IR Azure-SSIS Anda. Perhatikan bahwa satu alamat IP publik tidak dapat dibagikan di antara IR Azure-SSIS aktif Anda.

Keduanya harus statis dari jenis standar. Lihat bagian SKU Alamat IP Publik untuk detail selengkapnya.

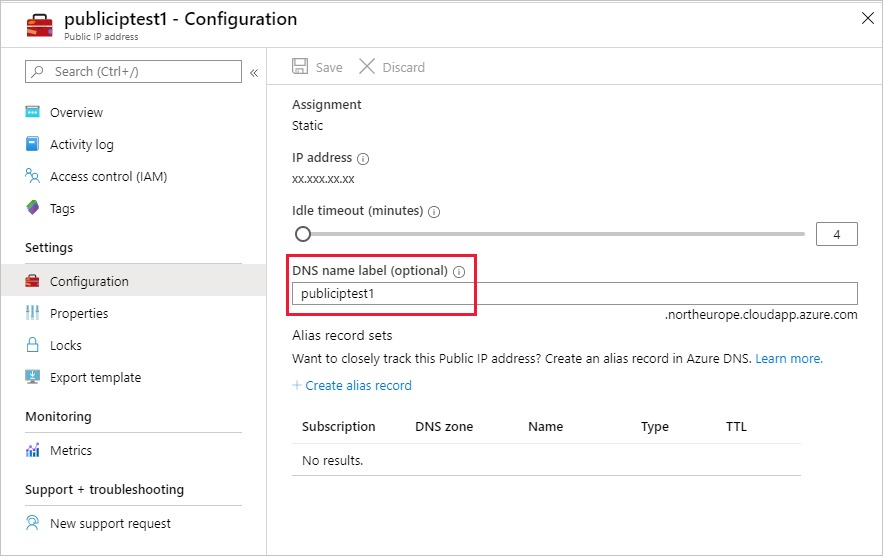

Keduanya harus memiliki nama DNS. Jika Anda belum memberikan nama DNS saat membuatnya, Anda bisa melakukannya di portal Microsoft Azure.

Alamat IP publik dan jaringan virtual harus berada di bawah langganan dan wilayah yang sama.

Mengonfigurasi server DNS kustom

Jika Anda ingin menggunakan server DNS Anda sendiri di jaringan virtual untuk menyelesaikan nama host privat Anda, pastikan hal tersebut juga dapat menyelesaikan nama host Azure global (misalnya, Azure Blob Storage Anda bernama <your storage account>.blob.core.windows.).

Anda sebaiknya mengonfigurasi server DNS Anda sendiri untuk meneruskan permintaan DNS yang belum terselesaikan ke alamat IP resolver rekursif Azure (168.63.129.16).

Untuk informasi selengkapnya, lihat bagian Resolusi nama server DNS.

Catatan

Silakan gunakan Nama Domain Yang Sepenuhnya Memenuhi Syarat (FQDN) untuk nama host privat Anda (misalnya, gunakan <your_private_server>.contoso.com alih-alih <your_private_server>). Atau, Anda dapat menggunakan penyiapan kustom standar pada IR Azure-SSIS untuk secara otomatis menambahkan akhiran DNS Anda sendiri (misalnya contoso.com) ke nama domain label tunggal yang tidak memenuhi syarat dan mengubahnya menjadi FQDN sebelum menggunakannya dalam kueri DNS, lihat bagian Sampel penyiapan kustom standar.

Mengonfigurasi NSG

Jika Anda ingin menggunakan NSG pada subnet yang bergabung dengan IR Azure-SSIS Anda, izinkan lalu lintas masuk dan keluar berikut:

| Petunjuk | Protokol transportasi | Sumber | Port sumber | Tujuan | Port tujuan | Komentar |

|---|---|---|---|---|---|---|

| Masuk | TCP | BatchNodeManagement | * | VirtualNetwork | 29876, 29877 (jika Anda bergabung dengan SSIS IR Anda ke jaringan virtual Azure Resource Manager) 10100, 20100, 30100 (jika Anda menggabungkan SSIS IR ke jaringan virtual klasik) |

Layanan Data Factory menggunakan port ini untuk berkomunikasi dengan node IR Azure-SSIS Anda di jaringan virtual. Anda mungkin membuat NSG di subnet atau tidak, apa pun pilihannya, Data Factory selalu mengkonfigurasi NSG pada kartu antarmuka jaringan (NIC) yang menempel pada mesin virtual yang meng-host IR Azure-SSIS Anda. Hanya lalu lintas masuk dari alamat IP Data Factory pada port tertentu yang diizinkan oleh NSG tingkat NIC. Meskipun Anda membuka port ini untuk lalu lintas internet di tingkat subnet, lalu lintas dari alamat IP yang bukan alamat IP Data Factory masih diblokir pada tingkat NIC. |

| Masuk | TCP | CorpNetSaw | * | VirtualNetwork | 3389 | (Opsional) Hanya diperlukan saat teknisi ahli untuk dukungan Microsoft meminta Anda membuka port 3389 untuk pemecahan masalah lanjutan dan dapat ditutup segera setelah pemecahan masalah. Tag layanan CorpNetSaw hanya mengizinkan mesin workstation akses aman (SAW) di jaringan perusahaan Microsoft untuk mengakses IR Azure-SSIS Anda melalui protokol desktop jarak jauh (RDP). Tag layanan ini tidak dapat dipilih dari portal Microsoft Azure dan hanya tersedia melalui Azure PowerShell/CLI. Di NSG tingkat NIC, port 3389 terbuka secara default, tetapi Anda dapat mengontrolnya dengan NSG tingkat subnet, sementara lalu lintas keluar di atasnya tidak diizinkan secara default pada node IR Azure-SSIS Anda menggunakan aturan firewall Windows. |

| Petunjuk | Protokol transportasi | Sumber | Port sumber | Tujuan | Port tujuan | Komentar |

|---|---|---|---|---|---|---|

| Keluar | TCP | VirtualNetwork | * | AzureCloud | 443 | Diperlukan oleh IR Azure-SSIS Anda untuk mengakses layanan Azure, seperti Azure Storage dan Azure Event Hubs. |

| Keluar | TCP | VirtualNetwork | * | Internet | 80 | (Opsional) IR Azure-SSIS Anda menggunakan port ini untuk mengunduh daftar pencabutan sertifikat (CRL) dari Internet. Jika Anda memblokir lalu lintas ini, Anda mungkin mengalami degradasi performa saat memulai IR Azure-SSIS Anda dan kehilangan kemampuan untuk memeriksa CPL saat menggunakan sertifikat, yang tidak disarankan dari sudut pandang keamanan. Jika Anda ingin mempersempit tujuan ke FQDN tertentu, lihat bagian Konfigurasi UDRs di bawah ini |

| Keluar | TCP | VirtualNetwork | * | Sql/VirtualNetwork | 1433, 11000-11999 | (Opsional) Hanya diperlukan jika Anda menggunakan server Azure SQL Database/Instans Terkelola untuk meng-host katalog SSIS (SSISDB). Jika server Azure SQL Database/Instans Terkelola Anda dikonfigurasi dengan titik akhir publik/endpoint layanan jaringan virtual, gunakan tag layanan Sql sebagai tujuan. Jika server Azure SQL Database/Instans Terkelola dikonfigurasi dengan titik akhir privat, gunakan tag layanan VirtualNetwork sebagai tujuan. Jika kebijakan koneksi server Anda diatur ke Proksi dan bukan Pengalihan, hanya port 1433 yang diperlukan. |

| Keluar | TCP | VirtualNetwork | * | Storage/VirtualNetwork | 443 | (Opsional) Hanya diperlukan jika Anda menggunakan kontainer blob Azure Storage untuk menyimpan skrip/file pengaturan kustom standar Anda. Jika Microsoft Azure Storage Anda dikonfigurasi dengan titik akhir publik/titik akhir layanan jaringan virtual, gunakan tag layanan Penyimpanan sebagai tujuan. Jika Azure Storage dikonfigurasi dengan titik akhir privat, gunakan tag layanan VirtualNetwork sebagai tujuan. |

| Keluar | TCP | VirtualNetwork | * | Storage/VirtualNetwork | 445 | (Opsional) Hanya diperlukan jika Anda perlu mengakses Azure Files. Jika Microsoft Azure Storage Anda dikonfigurasi dengan titik akhir publik/titik akhir layanan jaringan virtual, gunakan tag layanan Penyimpanan sebagai tujuan. Jika Azure Storage dikonfigurasi dengan titik akhir privat, gunakan tag layanan VirtualNetwork sebagai tujuan. |

Mengonfigurasi UDR

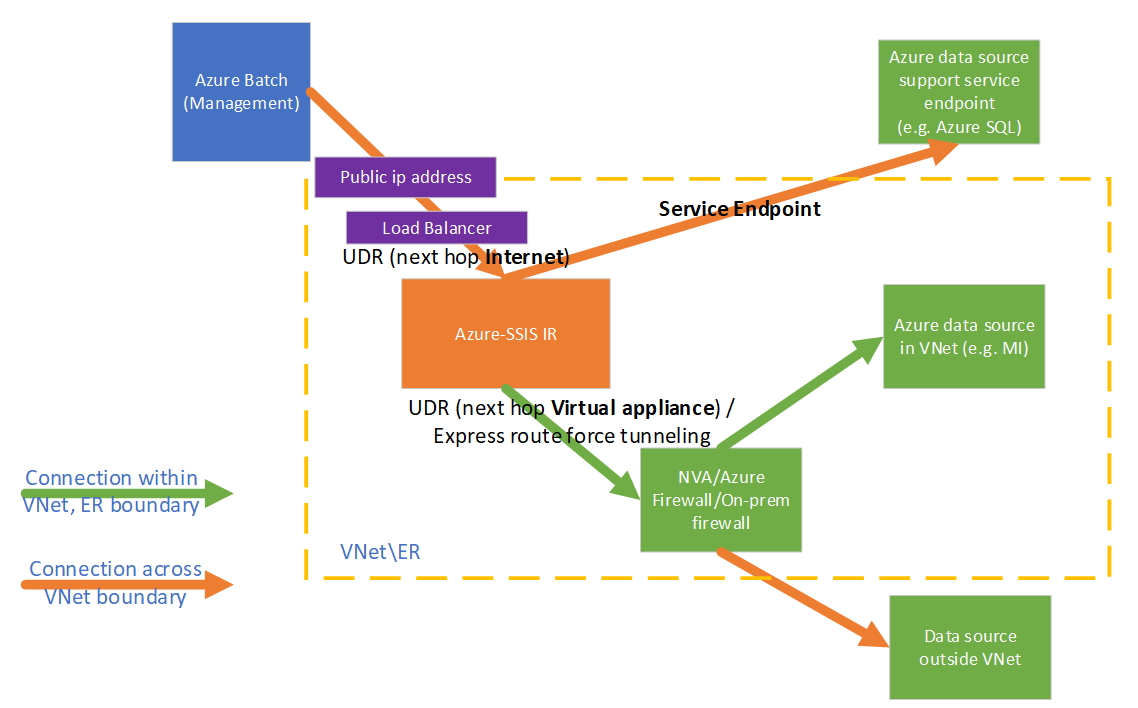

Jika Anda ingin mengaudit / memeriksa lalu lintas keluar dari IR Azure-SSIS Anda, Anda dapat menggunakan rute yang ditentukan pengguna (UDR) untuk mengarahkannya ke alat firewall di tempat melalui tunneling paksa Azure ExpressRoute yang mengiklankan rute border gateway protocol (BGP) 0.0.0.0/0 ke jaringan virtual, ke alat virtual jaringan (NVA) yang dikonfigurasi sebagai firewall, atau ke layanan Azure Firewall.

Untuk membuatnya bekerja, Anda harus memastikan hal-hal berikut:

Lalu lintas antara layanan manajemen Azure Batch dan IR AZURE-SSIS Anda tidak boleh dirutekan ke appliance/layanan firewall.

Appliance/layanan firewall harus memungkinkan lalu lintas keluar yang diperlukan oleh IR Azure-SSIS.

Jika lalu lintas antara layanan manajemen Azure Batch dan IR Azure-SSIS Anda dirutekan ke appliance/layanan firewall, lalu lintas tersebut akan rusak karena perutean asimetris. UDR harus didefinisikan untuk lalu lintas ini, sehingga dapat keluar melalui rute yang sama dengan rute pada saat masuk. Anda dapat mengonfigurasi UDR untuk merutekan lalu lintas antara layanan manajemen Azure Batch dan IR Azure-SSIS Anda dengan jenis hop berikutnya sebagai Internet.

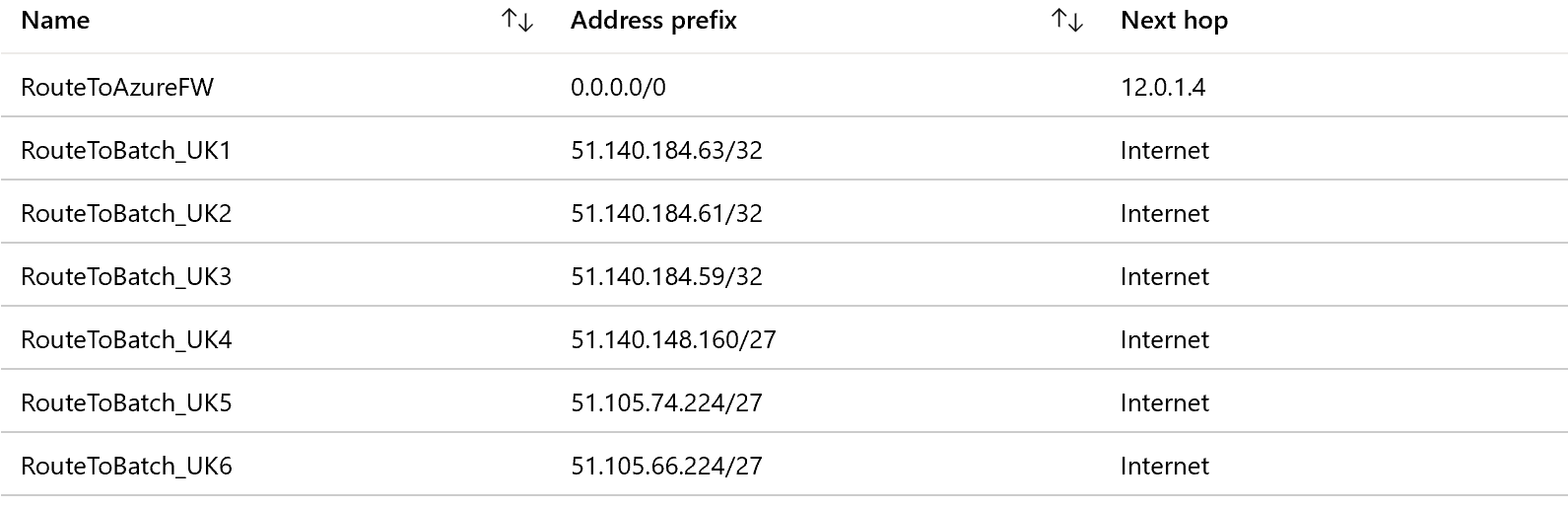

Misalnya, jika IR Azure-SSIS Anda berada di UK Selatan dan Anda ingin memeriksa lalu lintas keluar menggunakan Azure Firewall, pertama-tama Anda bisa mendapatkan rentang IP untuk tag layanan BatchNodeManagement.UKSouth dari Tautan unduhan rentang IP tag layanan atau API penemuan tag layanan. Anda kemudian dapat mengonfigurasi UDR berikut untuk rute rentang IP yang relevan dengan jenis hop berikutnya sebagai Internet dan rute 0.0.0.0/0 dengan jenis hop berikutnya sebagai appliance Virtual.

Catatan

Pendekatan ini menimbulkan biaya pemeliharaan tambahan, karena Anda perlu secara teratur memeriksa rentang IP yang relevan dan menambahkan UDR untuk yang baru agar tidak merusak IR Azure-SSIS Anda. Anda sebaiknya memeriksanya setiap bulan, karena ketika rentang IP baru muncul untuk tag layanan yang relevan, hal tersebut akan memakan waktu satu bulan lagi untuk mulai berlaku.

Anda dapat menjalankan skrip PowerShell berikut untuk menambahkan UDR untuk layanan manajemen Azure Batch:

$Location = "[location of your Azure-SSIS IR]"

$RouteTableResourceGroupName = "[name of Azure resource group that contains your route table]"

$RouteTableResourceName = "[resource name of your route table]"

$RouteTable = Get-AzRouteTable -ResourceGroupName $RouteTableResourceGroupName -Name $RouteTableResourceName

$ServiceTags = Get-AzNetworkServiceTag -Location $Location

$BatchServiceTagName = "BatchNodeManagement." + $Location

$UdrRulePrefixForBatch = $BatchServiceTagName

if ($ServiceTags -ne $null)

{

$BatchIPRanges = $ServiceTags.Values | Where-Object { $_.Name -ieq $BatchServiceTagName }

if ($BatchIPRanges -ne $null)

{

Write-Host "Start adding UDRs to your route table..."

for ($i = 0; $i -lt $BatchIPRanges.Properties.AddressPrefixes.Count; $i++)

{

$UdrRuleName = "$($UdrRulePrefixForBatch)_$($i)"

Add-AzRouteConfig -Name $UdrRuleName `

-AddressPrefix $BatchIPRanges.Properties.AddressPrefixes[$i] `

-NextHopType "Internet" `

-RouteTable $RouteTable `

| Out-Null

Write-Host "Add $UdrRuleName to your route table..."

}

Set-AzRouteTable -RouteTable $RouteTable

}

}

else

{

Write-Host "Failed to fetch Azure service tag, please confirm that your location is valid."

}

Mengikuti panduan kami di bagian Konfigurasi NSG di atas, Anda harus menerapkan aturan serupa pada alat/layanan firewall untuk memungkinkan lalu lintas keluar dari IR Azure-SSIS Anda:

Jika Anda menggunakan Azure Firewall:

Anda harus membuka port 443 untuk lalu lintas TCP keluar dengan tag layanan AzureCloud sebagai tujuan.

Jika Anda menggunakan server Azure SQL Database/ Instans Terkelola untuk meng-host SSISDB, Anda harus membuka port 1433, 11000-11999 untuk lalu lintas TCP keluar dengan tag layanan Sql/VirtualNetwork sebagai tujuan.

Jika Anda menggunakan wadah gumpalan Azure Storage untuk menyimpan skrip / file penyetelan kustom standar Anda, Anda harus membuka port 443 untuk lalu lintas TCP keluar dengan tag layanan Storage/VirtualNetwork sebagai tujuan.

Jika Anda perlu mengakses Azure Files, Anda harus membuka port 445 untuk lalu lintas TCP keluar dengan tag layanan Storage/VirtualNetwork sebagai tujuan.

Jika Anda menggunakan appliance/layanan firewall lainnya:

Anda harus membuka port 443 untuk lalu lintas TCP keluar dengan 0.0.0.0/0 atau FQDN khusus lingkungan Azure berikut sebagai tujuan.

Lingkungan Azure FQDN Azure Public - Azure Data Factory (Manajemen)

- *.frontend.clouddatahub.net

- Azure Storage (Manajemen)

- *.blob.core.windows.net

- *.table.core.windows.net

- Azure Container Registry (Penyiapan Kustom)

- *.azurecr.io

- Azure Event Hubs (Logging)

- *.servicebus.windows.net

- Layanan Microsoft Logging (Penggunaan Internal)

- gcs.prod.monitoring.core.windows.net

- prod.warmpath.msftcloudes.com

- azurewatsonanalysis-prod.core.windows.net

Azure Government - Azure Data Factory (Manajemen)

- *.frontend.datamovement.azure.us

- Azure Storage (Manajemen)

- *.blob.core.usgovcloudapi.net

- *.table.core.usgovcloudapi.net

- Azure Container Registry (Penyiapan Kustom)

- *.azurecr.us

- Azure Event Hubs (Logging)

- *.servicebus.usgovcloudapi.net

- Layanan Microsoft Logging (Penggunaan Internal)

- fairfax.warmpath.usgovcloudapi.net

- azurewatsonanalysis.usgovcloudapp.net

Microsoft Azure dioperasikan oleh 21Vianet - Azure Data Factory (Manajemen)

- *.frontend.datamovement.azure.cn

- Azure Storage (Manajemen)

- *.blob.core.chinacloudapi.cn

- *.table.core.chinacloudapi.cn

- Azure Container Registry (Penyiapan Kustom)

- *.azurecr.cn

- Azure Event Hubs (Logging)

- *.servicebus.chinacloudapi.cn

- Layanan Microsoft Logging (Penggunaan Internal)

- mooncake.warmpath.chinacloudapi.cn

- azurewatsonanalysis.chinacloudapp.cn

- Azure Data Factory (Manajemen)

Jika Anda menggunakan server Azure SQL Database/ Instans Terkelola untuk meng-host SSISDB, Anda harus membuka port 1433, 11000-11999 untuk lalu lintas TCP keluar dengan \0.0.0.0/0 atau server Azure SQL Database/ FQDN Instans Terkelola anda sebagai tujuan.

Jika Anda menggunakan kontainer blob Azure Storage untuk menyimpan skrip/file penyiapan kustom standar Anda, Anda harus membuka port 443 untuk lalu lintas TCP keluar dengan 0.0.0.0/0 atau Azure Blob Storage FQDN Anda sebagai tujuan.

Jika Anda perlu mengakses Azure Files, Anda harus membuka port 445 untuk lalu lintas TCP keluar dengan 0.0.0.0/0 atau FQDN Azure Files Anda sebagai tujuan.

Jika Anda mengonfigurasi titik akhir layanan jaringan virtual untuk Azure Storage/Container Registry/Event Hubs/SQL dengan mengaktifkan sumber daya Microsoft.Storage/Microsoft.ContainerRegistry/Microsoft.EventHub/Microsoft.Sql, masing-masing, di subnet Anda, semua lalu lintas antara IR Azure-SSIS Anda dan layanan ini di wilayah yang sama/berpasangan akan dirutekan ke jaringan backbone Azure, bukan appliance/layanan firewall Anda.

Anda harus membuka port 80 untuk lalu lintas TCP keluar dengan daftar pencabutan sertifikat berikut (CRL) situs pengunduhan sebagai tujuan:

- crl.microsoft.com:80

- mscrl.microsoft.com:80

- crl3.digicert.com:80

- crl4.digicert.com:80

- ocsp.digicert.com:80

- cacerts.digicert.com:80

Jika Anda menggunakan sertifikat dengan CRL yang berbeda, Anda juga harus menambahkan situs unduhannya sebagai tujuan. Untuk informasi selengkapnya, lihat artikel Daftar pencabutan sertifikat.

Jika Anda memblokir lalu lintas ini, Anda mungkin mengalami degradasi performa saat memulai IR Azure-SSIS Anda dan kehilangan kemampuan untuk memeriksa CPL saat menggunakan sertifikat, yang tidak disarankan dari sudut pandang keamanan.

Jika Anda tidak perlu mengaudit / memeriksa lalu lintas keluar dari IR Azure-SSIS Anda, Anda dapat menggunakan UDR untuk memaksa semua lalu lintas dengan jenis hop berikutnya sebagai Internet:

Saat menggunakan Azure ExpressRoute, Anda dapat mengonfigurasi rute UDR untuk 0.0.0.0/0 di subnet Anda dengan tipe hop berikutnya sebagai Internet.

Saat menggunakan NVA, Anda dapat memodifikasi UDR yang ada untuk rute 0.0.0.0/0 di subnet Anda untuk beralih jenis hop berikutnya dari appliance Virtual ke Internet.

Catatan

Mengonfigurasi UDR dengan tipe hop berikutnya sebagai Internet tidak memaksudkan bahwa semua lalu lintas akan melalui Internet. Selama alamat tujuan milik salah satu layanan Azure, Azure akan merutekan semua lalu lintas ke alamat itu melalui jaringan backbone Azure, alih-alih Internet.

Mengonfigurasi grup sumber daya yang relevan

Untuk mengaktifkan injeksi jaringan virtual standar, IR Azure-SSIS Anda perlu membuat sumber daya jaringan tertentu dalam grup sumber daya yang sama dengan jaringan virtual. Sumber daya ini meliputi:

- Penyeimbang beban Azure, dengan nama <Guid>-azurebatch-cloudserviceloadbalancer.

- Alamat IP publik Azure, dengan nama <Guid>-azurebatch-cloudservicepublicip.

- NSG, dengan nama <Guid>-azurebatch-cloudservicenetworksecuritygroup.

Catatan

Anda sekarang dapat membawa alamat IP publik statis Anda sendiri untuk IR Azure-SSIS. Dalam skenario ini, kita akan membuat penyeimbang beban Azure dan NSG dalam grup sumber daya yang sama dengan alamat IP publik statis Anda, alih-alih jaringan virtual.

Sumber daya tersebut akan dibuat saat IR Azure-SSIS Anda dimulai. Sumber daya tersebut dihapus saat IR Azure-SSIS Anda berhenti. Jika Anda membawa alamat IP publik statis Anda sendiri untuk IR Azure-SSIS, mereka tidak akan dihapus saat IR Azure-SSIS berhenti. Agar pemblokiran IR Azure-SSIS Anda tidak berhenti, jangan gunakan kembali sumber daya ini untuk tujuan lain.

Pastikan Anda tidak memiliki kunci sumber daya pada grup sumber daya/langganan tempat jaringan virtual/alamat IP publik statis Anda berada. Jika Anda mengonfigurasi kunci baca-saja/hapus, memulai dan menghentikan IR Azure-SSIS Anda akan gagal, atau akan berhenti merespons.

Pastikan Anda tidak meminta agar penugasan Azure Policy yang mencegah sumber daya berikut ini dibuat dalam grup sumber daya/langganan tempat jaringan virtual/alamat IP publik statis Anda berada:

- Microsoft.Network/LoadBalancers

- Microsoft.Network/NetworkSecurityGroups

- Microsoft.Network/PublicIPAddresses

Pastikan bahwa kuota sumber daya untuk langganan Anda cukup untuk sumber daya ini. Secara khusus, untuk setiap Azure-SSIS IR yang dibuat dalam jaringan virtual, Anda perlu memesan dua kali jumlah sumber daya ini, karena sumber daya tambahan akan digunakan ketika kami secara berkala meningkatkan IR Azure-SSIS Anda.

FAQ

Bagaimana cara melindungi alamat IP publik yang terekspos di IR Azure-SSIS saya untuk koneksi masuk? Apakah mungkin untuk menghapus alamat IP publik?

Saat ini, alamat IP publik akan dibuat secara otomatis saat IR Azure-SSIS Anda bergabung dengan jaringan virtual. Kami memiliki NSG tingkat NIC untuk memungkinkan hanya layanan manajemen Azure Batch yang terhubung masuk ke IR Azure-SSIS Anda. Anda juga dapat menentukan NSG tingkat subnet untuk perlindungan masuk.

Jika Anda tidak ingin alamat IP publik diekspos, cobalah untuk mengonfigurasi IR yang dihost sendiri sebagai proksi untuk IR Azure-SSIS Anda, bukannya menggabungkan IR Azure-SSIS Anda ke jaringan virtual.

Bisakah saya menambahkan alamat IP publik IR Azure-SSIS saya ke daftar izin firewall untuk sumber data saya?

Anda sekarang dapat membawa alamat IP publik statis Anda sendiri untuk IR Azure-SSIS. Dalam hal ini, Anda dapat menambahkan alamat IP Anda ke daftar izin firewall untuk sumber data Anda. Selain itu, Anda juga dapat mempertimbangkan opsi lain di bawah ini untuk mengamankan akses data dari IR Azure-SSIS Anda, bergantung pada skenario Anda:

Jika sumber data Anda adalah lokal, setelah menyambungkan jaringan virtual ke jaringan lokal Anda dan menggabungkan IR Azure-SSIS Anda ke subnet jaringan virtual, Anda kemudian dapat menambahkan rentang alamat IP privat dari subnet tersebut ke daftar izin firewall untuk sumber data Anda.

Jika sumber data Anda adalah layanan Azure yang mendukung titik akhir layanan jaringan virtual, Anda dapat mengonfigurasi titik akhir layanan jaringan virtual dalam subnet jaringan virtual Anda dan menggabungkan IR Azure-SSIS Anda ke subnet tersebut. Anda kemudian dapat menambahkan aturan jaringan virtual dengan subnet tersebut ke firewall untuk sumber data Anda.

Jika sumber data Anda adalah layanan cloud non-Azure, Anda dapat menggunakan UDR untuk merutekan lalu lintas keluar dari IR Azure-SSIS Anda ke alamat IP publik statisnya melalui NVA/Azure Firewall. Anda kemudian dapat menambahkan alamat IP publik statik NVA/Azure Firewall ke daftar izin firewall untuk sumber data Anda.

Jika tidak ada opsi di atas yang memenuhi kebutuhan Anda, pertimbangkan untuk mengonfigurasi IR yang dihost sendiri sebagai proksi untuk IR Azure-SSIS Anda. Anda kemudian dapat menambahkan alamat IP publik statik komputer yang menghost IR yang dihost sendiri ke daftar izin firewall untuk sumber data Anda.

Mengapa saya perlu memberikan dua alamat publik statis jika saya ingin membawa alamat saya sendiri untuk IR Azure-SSIS?

Azure-SSIS IR secara otomatis diperbarui secara berkala. Node baru dibuat selama peningkatan dan node lama akan dihapus. Namun, untuk menghindari waktu henti, node lama tidak akan dihapus sampai node baru siap. Dengan demikian, alamat IP publik statis pertama Anda yang digunakan oleh node lama tidak dapat segera dirilis dan kami memerlukan alamat IP publik statis kedua Anda untuk membuat node baru.

Saya telah membawa alamat IP publik statis saya sendiri untuk IR Azure-SSIS, tetapi mengapa masih tidak dapat mengakses sumber data saya?

Silakan konfirmasikan bahwa kedua alamat IP publik statis ditambahkan ke daftar izin firewall untuk sumber data Anda. Setiap kali IR Azure-SSIS Anda ditingkatkan, alamat IP publik statisnya dialihkan di antara kedua alamat yang Anda bawa tersebut. Jika Anda menambahkan hanya salah satu dari mereka ke daftar izin, akses data untuk IR Azure-SSIS Anda akan rusak setelah ditingkatkan.

Jika sumber data Anda adalah layanan Azure, periksa apakah Anda telah mengonfigurasinya dengan titik akhir layanan jaringan virtual. Jika demikian, lalu lintas dari IR Azure-SSIS ke sumber data Anda akan beralih menggunakan alamat IP privat yang dikelola oleh layanan Azure, dan menambahkan alamat IP publik statis Anda sendiri ke daftar izin firewall untuk sumber data Anda tidak akan berlaku.

Konten terkait

- Menggabungkan Azure-SSIS IR ke jaringan virtual melalui antarmuka pengguna ADF

- Menggabungkan IR Azure-SSIS ke jaringan virtual melalui Azure PowerShell

Untuk informasi selengkapnya tentang IR Azure-SSIS, lihat artikel berikut ini:

- IR Azure-SSIS. Artikel ini memberikan informasi konseptual umum tentang IR, termasuk IR Azure-SSIS.

- Tutorial: Menyebarkan paket SSIS ke Azure. Tutorial ini memberikan petunjuk langkah demi langkah untuk membuat IR Azure-SSIS Anda. Ini menggunakan server Azure SQL Database untuk menghosting SSISDB.

- Membuat IR Azure-SSIS. Artikel ini memperluas tutorial. Ini memberikan instruksi tentang penggunaan server Azure SQL Database dikonfigurasi dengan titik akhir layanan jaringan virtual/aturan firewall IP/titik akhir privat atau Azure SQL Managed Instance yang bergabung dengan jaringan virtual untuk menghosting SSISDB. Ini menunjukkan cara menggabungkan Azure-SSIS IR Anda ke jaringan virtual.

- Memantau runtime integrasi Azure-SSIS. Artikel ini memperlihatkan kepada Anda cara mengambil dan memahami informasi tentang runtime integrasi Azure-SSIS Anda.

- Mengelola runtime integrasi Azure-SSIS. Artikel ini menunjukkan cara menghentikan, memulai, atau menghapus runtime integrasi Azure-SSIS. Ini juga menunjukkan cara meluaskan skala runtime integrasi Azure-SSIS Anda dengan menambahkan lebih banyak node.