Mengaktifkan server Microsoft Defender untuk SQL di mesin

Defender untuk SQL melindungi IaaS SQL Server Anda dengan mengidentifikasi dan mengurangi potensi kerentanan database dan mendeteksi aktivitas anomali yang dapat menunjukkan ancaman terhadap database Anda.

Defender untuk Cloud diisi dengan pemberitahuan ketika mendeteksi aktivitas database yang mencurigakan, upaya yang berpotensi berbahaya untuk mengakses atau mengeksploitasi mesin SQL, serangan injeksi SQL, akses database anomali, dan pola kueri. Pemberitahuan yang dibuat oleh jenis peristiwa ini muncul di halaman referensi pemberitahuan.

Defender untuk Cloud menggunakan penilaian kerentanan untuk menemukan, melacak, dan membantu Anda dalam remediasi potensi kerentanan database. Pemindaian penilaian memberikan gambaran umum tentang status keamanan komputer SQL Anda dan memberikan detail temuan keamanan apa pun.

Pelajari lebih lanjut tentang penilaian kerentanan untuk server Azure SQL di komputer.

Defender untuk server SQL pada komputer melindungi server SQL Anda yang dihosting di Azure, multicloud, dan bahkan komputer lokal.

Pelajari selengkapnya tentang SQL Server di Komputer Virtual.

Untuk server SQL lokal, Anda dapat mempelajari selengkapnya tentang SQL Server yang diaktifkan oleh Azure Arc dan cara menginstal agen Log Analytics di komputer Windows tanpa Azure Arc.

Untuk server SQL multicloud:

Ketersediaan

| Aspek | Detail |

|---|---|

| Status rilis: | Ketersediaan umum (GA) |

| Harga: | Microsoft Defender untuk server SQL pada mesin ditagih seperti yang ditunjukkan pada laman harga |

| Versi SQL yang dilindungi: | Versi SQL Server: 2012, 2014, 2016, 2017, 2019, 2022 - SQL pada mesin virtual Azure - SQL Server pada server yang didukung Azure Arc |

| Cloud: |

Mengaktifkan Defender untuk SQL pada komputer non-Azure menggunakan agen AMA

Prasyarat untuk mengaktifkan Defender untuk SQL pada komputer non-Azure

Langganan Azure aktif.

Izin pemilik langganan pada langganan tempat Anda ingin menetapkan kebijakan.

Prasyarat SQL Server pada komputer:

- Izin: pengguna Windows yang mengoperasikan server SQL harus memiliki peran Sysadmin pada database.

- Ekstensi: Ekstensi berikut harus ditambahkan ke daftar yang diizinkan:

- Defender untuk SQL (IaaS dan Arc):

- Publisher: Microsoft.Azure.AzureDefenderForSQL

- Jenis: AdvancedThreatProtection.Windows

- Ekstensi IaaS SQL (IaaS):

- Publisher: Microsoft.SqlServer.Management

- Jenis: SqlIaaSAgent

- Ekstensi IaaS SQL (Arc):

- Publisher: Microsoft.AzureData

- Jenis: WindowsAgent.SqlServer

- Ekstensi AMA (IaaS dan Arc):

- Publisher: Microsoft.Azure.Monitor

- Jenis: AzureMonitorWindowsAgent

- Defender untuk SQL (IaaS dan Arc):

Konvensi penamaan dalam daftar izin kebijakan Tolak

Defender untuk SQL menggunakan konvensi penamaan berikut saat membuat sumber daya kami:

- DCR:

MicrosoftDefenderForSQL--dcr - DCRA:

/Microsoft.Insights/MicrosoftDefenderForSQL-RulesAssociation - Grup sumber daya:

DefaultResourceGroup- - Ruang kerja analitik log:

D4SQL--

- DCR:

Defender untuk SQL menggunakan MicrosoftDefenderForSQL sebagai tag database createBy .

Langkah-langkah untuk mengaktifkan Defender untuk SQL di komputer non-Azure

Sambungkan server SQL ke Azure Arc. Untuk informasi selengkapnya tentang sistem operasi yang didukung, konfigurasi konektivitas, dan izin yang diperlukan, lihat dokumentasi berikut:

Setelah Azure Arc diinstal, ekstensi Azure untuk SQL Server diinstal secara otomatis di server database. Untuk informasi selengkapnya, lihat Mengelola koneksi otomatis untuk SQL Server yang diaktifkan oleh Azure Arc.

Mengaktifkan Defender untuk SQL

Masuk ke portal Azure.

Cari dan pilih Microsoft Defender untuk Cloud.

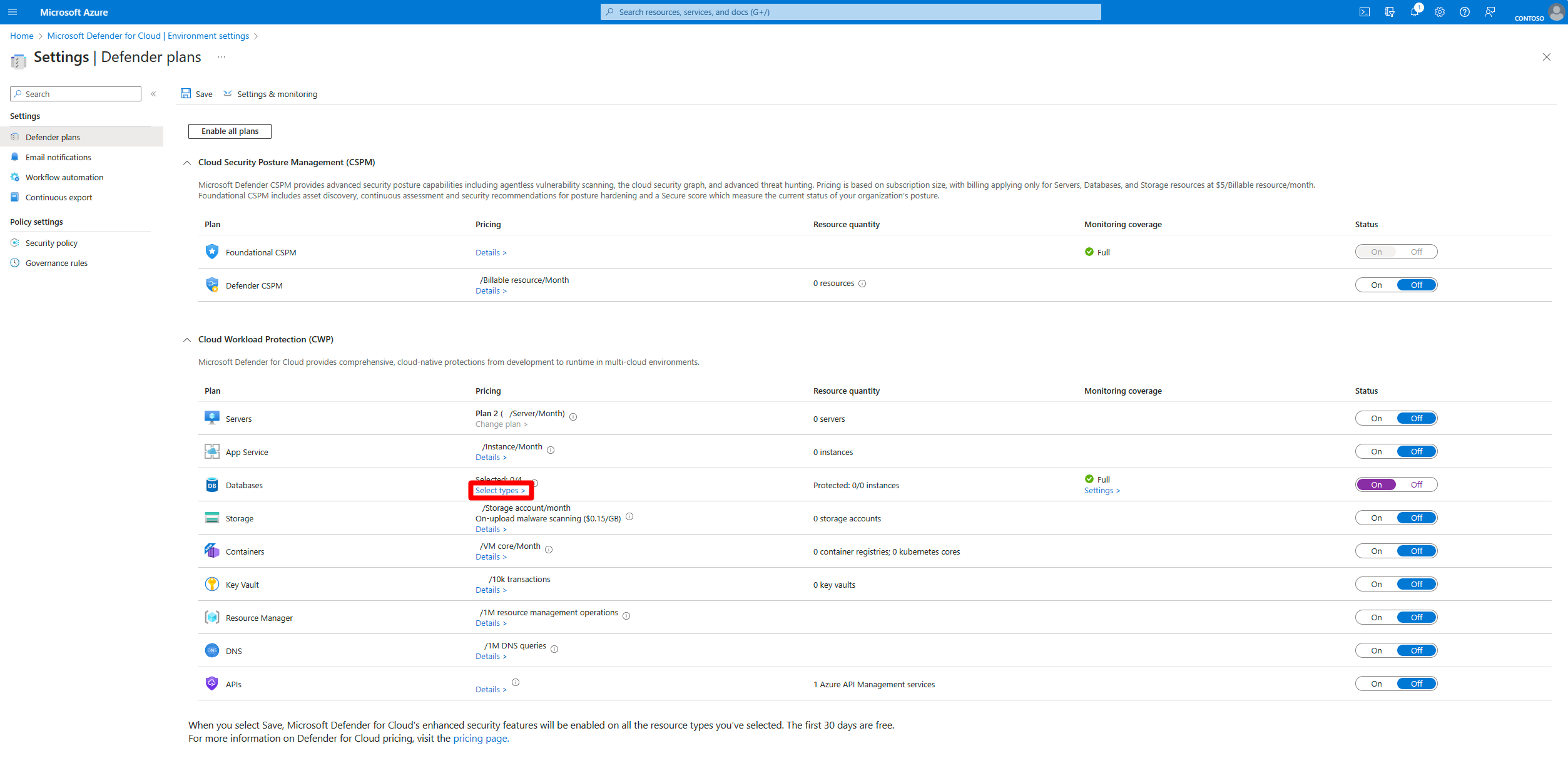

Di menu Defender untuk Cloud, pilih Pengaturan lingkungan.

Pilih langganan yang relevan.

Pada halaman Paket defender, temukan paket Database dan pilih Pilih jenis.

Di jendela Pilihan jenis sumber daya, alihkan server SQL pada komputer yang di rencanakan ke Aktif.

Pilih Lanjutkan.

Pilih Simpan.

Setelah diaktifkan, kami menggunakan salah satu inisiatif kebijakan berikut:

- Konfigurasikan VM SQL dan server SQL dengan dukungan Arc untuk menginstal Pertahanan Microsoft untuk SQL dan AMA dengan ruang kerja analitik Log (LAW) untuk HUKUM default. Ini membuat grup sumber daya dengan aturan pengumpulan data dan ruang kerja Analitik Log default. Untuk informasi selengkapnya tentang ruang kerja Analitik log, lihat Gambaran umum ruang kerja Analitik Log.

- Konfigurasikan komputer virtual SQL dan server SQL dengan dukungan Arc untuk menginstal Pertahanan Microsoft untuk SQL dan AMA dengan HUKUM yang ditentukan pengguna. Ini membuat grup sumber daya dengan aturan pengumpulan data dan ruang kerja Analitik Log kustom di wilayah yang telah ditentukan sebelumnya. Selama proses ini, kami menginstal agen pemantauan Azure. Untuk informasi selengkapnya tentang opsi untuk menginstal agen AMA, lihat Prasyarat Agen Azure Monitor.

Untuk menyelesaikan proses penginstalan, menghidupkan ulang server SQL (instans) diperlukan untuk versi 2017 dan yang lebih lama.

Mengaktifkan Defender untuk SQL di komputer virtual Azure menggunakan agen AMA

Prasyarat untuk mengaktifkan Defender untuk SQL di komputer virtual Azure

- Langganan Azure aktif.

- Izin pemilik langganan pada langganan tempat Anda ingin menetapkan kebijakan.

- Prasyarat SQL Server pada komputer:

- Izin: pengguna Windows yang mengoperasikan server SQL harus memiliki peran Sysadmin pada database.

- Ekstensi: Ekstensi berikut harus ditambahkan ke daftar yang diizinkan:

- Defender untuk SQL (IaaS dan Arc):

- Publisher: Microsoft.Azure.AzureDefenderForSQL

- Jenis: AdvancedThreatProtection.Windows

- Ekstensi IaaS SQL (IaaS):

- Publisher: Microsoft.SqlServer.Management

- Jenis: SqlIaaSAgent

- Ekstensi IaaS SQL (Arc):

- Publisher: Microsoft.AzureData

- Jenis: WindowsAgent.SqlServer

- Ekstensi AMA (IaaS dan Arc):

- Publisher: Microsoft.Azure.Monitor

- Jenis: AzureMonitorWindowsAgent

- Defender untuk SQL (IaaS dan Arc):

- Karena kami membuat grup sumber daya di US Timur, sebagai bagian dari proses pengaktifan provisi otomatis, wilayah ini perlu diizinkan atau Defender untuk SQL tidak dapat menyelesaikan proses penginstalan dengan sukses.

Langkah-langkah untuk mengaktifkan Defender untuk SQL di komputer virtual Azure

Masuk ke portal Azure.

Cari dan pilih Microsoft Defender untuk Cloud.

Di menu Defender untuk Cloud, pilih Pengaturan lingkungan.

Pilih langganan yang relevan.

Pada halaman Paket defender, temukan paket Database dan pilih Pilih jenis.

Di jendela Pilihan jenis sumber daya, alihkan server SQL pada komputer yang di rencanakan ke Aktif.

Pilih Lanjutkan.

Pilih Simpan.

Setelah diaktifkan, kami menggunakan salah satu inisiatif kebijakan berikut:

- Konfigurasikan VM SQL dan server SQL dengan dukungan Arc untuk menginstal Pertahanan Microsoft untuk SQL dan AMA dengan ruang kerja analitik Log (LAW) untuk HUKUM default. Ini membuat grup sumber daya di US Timur, dan identitas terkelola. Untuk informasi selengkapnya tentang penggunaan identitas terkelola, lihat Sampel templat Resource Manager untuk agen di Azure Monitor. Ini juga membuat grup sumber daya yang menyertakan Aturan Pengumpulan Data (DCR) dan HUKUM default. Semua sumber daya dikonsolidasikan di bawah grup sumber daya tunggal ini. DCR dan LAW dibuat untuk menyelaraskan dengan wilayah komputer virtual (VM).

- Konfigurasikan komputer virtual SQL dan server SQL dengan dukungan Arc untuk menginstal Pertahanan Microsoft untuk SQL dan AMA dengan HUKUM yang ditentukan pengguna. Ini membuat grup sumber daya di US Timur, dan identitas terkelola. Untuk informasi selengkapnya tentang penggunaan identitas terkelola, lihat Sampel templat Resource Manager untuk agen di Azure Monitor. Ini juga membuat grup sumber daya dengan DCR dan HUKUM kustom di wilayah yang telah ditentukan sebelumnya.

Untuk menyelesaikan proses penginstalan, menghidupkan ulang server SQL (instans) diperlukan untuk versi 2017 dan yang lebih lama.

Pertanyaan umum

Setelah penyebaran selesai, berapa lama kita perlu menunggu untuk melihat penyebaran yang berhasil?

Dibutuhkan sekitar 30 menit untuk memperbarui status perlindungan oleh Ekstensi IaaS SQL, dengan asumsi semua prasyarat terpenuhi.

Bagaimana cara memverifikasi bahwa penyebaran saya berhasil berakhir dan database saya sekarang dilindungi?

- Temukan database di bilah pencarian atas di portal Azure.

- Di bawah tab Keamanan, pilih Defender untuk Cloud.

- Periksa status Perlindungan. Jika status dilindungi, penyebaran berhasil.

Apa tujuan identitas terkelola yang dibuat selama proses penginstalan pada VM Azure SQL?

Identitas terkelola adalah bagian dari Azure Policy, yang mendorong keluar AMA. Ini digunakan oleh AMA untuk mengakses database untuk mengumpulkan data dan mengirimkannya melalui Ruang Kerja Analitik Log (LAW) ke Defender untuk Cloud. Untuk informasi selengkapnya tentang penggunaan identitas terkelola, lihat Sampel templat Resource Manager untuk agen di Azure Monitor.

Dapatkah saya menggunakan DCR atau identitas terkelola saya sendiri alih-alih Defender untuk Cloud membuat yang baru?

Ya, kami mengizinkan Anda membawa identitas atau DCR Anda sendiri hanya menggunakan skrip berikut. Untuk informasi selengkapnya, lihat Mengaktifkan Microsoft Defender untuk server SQL pada komputer dalam skala besar.

Berapa banyak grup sumber daya dan ruang kerja analitik log yang dibuat melalui proses provisi otomatis?

Secara default, kami membuat grup sumber daya, ruang kerja, dan DCR per wilayah yang memiliki komputer SQL. Jika Anda memilih opsi ruang kerja kustom, hanya satu grup resoure dan DCR yang dibuat di lokasi yang sama dengan ruang kerja.

Bagaimana cara mengaktifkan server SQL pada komputer dengan AMA dalam skala besar?

Lihat Mengaktifkan Microsoft Defender untuk server SQL pada komputer dalam skala besar untuk proses cara mengaktifkan provisi otomatis Pertahanan Microsoft untuk SQL di beberapa langganan secara bersamaan. Ini berlaku untuk server SQL yang dihosting di Azure Virtual Machines, lingkungan lokal, dan server SQL dengan dukungan Azure Arc.

Tabel mana yang digunakan dalam LAW dengan AMA?

Defender untuk SQL pada komputer virtual SQL dan server SQL dengan dukungan Arc menggunakan Ruang Kerja Analitik Log (LAW) untuk mentransfer data dari database ke portal Defender untuk Cloud. Ini berarti bahwa tidak ada data yang disimpan secara lokal di UNDANG-UNDANG. Tabel dalam HUKUM bernama SQLAtpStatus dan SqlVulnerabilityAssessmentScanStatus akan dihentikan ketika MMA tidak digunakan lagi. Status ATP dan VA dapat dilihat di portal Defender untuk Cloud.

Bagaimana Defender untuk SQL mengumpulkan log dari server SQL?

Defender untuk SQL menggunakan Xevent, dimulai dengan SQL Server 2017. Pada versi SQL Server sebelumnya, Defender untuk SQL mengumpulkan log menggunakan log audit server SQL.

Saya melihat parameter bernama enableCollectionOfSqlQueriesForSecurityResearch dalam inisiatif kebijakan. Apakah ini berarti bahwa data saya dikumpulkan untuk analisis?

Parameter ini tidak digunakan hari ini. Nilai defaultnya adalah false, yang berarti bahwa kecuali Anda secara proaktif mengubah nilai, nilai tersebut tetap false. Tidak ada efek dari parameter ini.

Konten terkait

Untuk informasi selengkapnya, lihat sumber daya berikut:

- Bagaimana Microsoft Defender untuk Azure SQL dapat melindungi server SQL di mana saja.

- Pemberitahuan untuk Azure SQL Database dan Azure Synapse Analytics

- Lihat pertanyaan umum tentang Defender for Databases.