Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

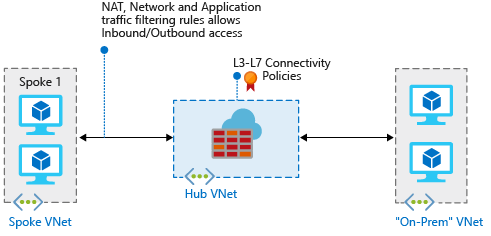

Saat Anda menyambungkan jaringan lokal Anda ke jaringan virtual Azure untuk membuat jaringan hibrid, kemampuan untuk mengontrol akses ke sumber daya jaringan Azure adalah bagian penting dari rencana keamanan keseluruhan.

Anda dapat menggunakan Azure Firewall untuk mengontrol akses jaringan dalam jaringan hibrid dengan menggunakan aturan yang menentukan lalu lintas jaringan yang diizinkan dan ditolak.

Untuk tutorial ini, Anda membuat tiga jaringan virtual:

- VNet-Hub - firewall ada di jaringan virtual ini.

- VNet-Spoke - jaringan virtual spoke mewakili beban kerja yang terletak di Azure.

- VNet-Onprem - Jaringan virtual lokal mewakili jaringan lokal. Dalam penerapan sebenarnya, itu dapat dihubungkan menggunakan koneksi VPN atau ExpressRoute. Untuk menyederhanakan, tutorial ini menggunakan koneksi gateway VPN, dan jaringan virtual yang terletak di Azure digunakan untuk mewakili jaringan lokal.

Dalam tutorial ini, Anda akan mempelajari cara:

- Membuat jaringan virtual firewall hub

- Membuat jaringan virtual spoke

- Membuat jaringan virtual lokal

- Mengkonfigurasi dan menyebarkan firewall dan kebijakan

- Membuat dan menyambungkan gateway VPN

- Menghubungkan jaringan maya hub dan spoke

- Membuat rute

- Buat komputer virtual

- Menguji firewall

Jika Anda ingin menggunakan Azure PowerShell sebagai gantinya untuk menyelesaikan prosedur ini, lihat Menyebarkan dan mengkonfigurasi Azure Firewall dalam jaringan hibrid menggunakan Azure PowerShell.

Prasyarat

Jaringan hybrid menggunakan model arsitektur hub-and-spoke untuk mengarahkan lalu lintas antara Azure VNets dan jaringan lokal. Arsitektur hub-dan-spoke memiliki persyaratan berikut:

- Untuk merutekan lalu lintas subnet spoke melalui firewall hub, Anda dapat menggunakan rute Yang Ditentukan Pengguna (UDR) yang menunjuk ke firewall dengan opsi Propagasi rute gateway jaringan virtual dinonaktifkan. Opsi penonaktifan propagasi rute gateway jaringan virtual mencegah distribusi rute ke subnet yang terhubung. Hal ini mencegah rute yang dipelajari mengalami konflik dengan UDR Anda. Jika Anda ingin tetap mengaktifkan propagasi rute gateway jaringan virtual, pastikan Anda menentukan rute spesifik ke firewall untuk menggantikan rute yang diterbitkan dari lokal melalui BGP.

- Mengonfigurasi UDR pada subnet gateway hub yang menunjuk ke alamat IP firewall sebagai lompatan berikutnya menuju jaringan spoke. UDR tidak diperlukan pada subnet Azure Firewall karena Azure Firewall mempelajari rute dari BGP.

Lihat bagian Buat Rute dalam tutorial ini untuk melihat bagaimana rute ini dibuat.

Catatan

Azure Firewall harus memiliki konektivitas Internet langsung. Jika AzureFirewallSubnet mengetahui rute default ke jaringan lokal Anda melalui BGP, Anda harus mengambil alih dengan 0.0.0.0/0 UDR dengan nilai NextHopType yang ditetapkan sebagai Internet untuk mempertahankan konektivitas Internet langsung.

Azure Firewall dapat dikonfigurasi untuk mendukung penerowongan paksa. Untuk informasi selengkapnya, lihat penerowongan paksa Azure Firewall.

Catatan

Lalu lintas jaringan antara VNet yang terhubung langsung dirutekan secara langsung meskipun UDR mengarahkan ke Azure Firewall sebagai gerbang bawaan. Untuk mengirim lalu lintas subnet-ke-subnet ke firewall dalam skenario ini, UDR harus berisi awalan jaringan subnet target secara eksplisit pada kedua subnet.

Jika Anda tidak memiliki langganan Azure, buat akun gratis sebelum Anda memulai.

Membuat jaringan virtual hub firewall

Pertama, buat grup sumber daya untuk memuat semua sumber daya untuk tutorial ini:

- Masuk ke portal Azure.

- Di beranda portal Azure, pilih Grup sumber daya>Buat.

- Untuk Langganan, Pilih langganan Anda.

- Untuk nama Grup sumber daya, ketikkan FW-Hybrid-Test.

- Untuk Wilayah, pilih (US) US Timur. Semua sumber daya yang Anda buat nanti harus berada di lokasi yang sama.

- Pilih Tinjau + Buat.

- Pilih Buat.

Sekarang, buat jaringan virtual:

Catatan

Ukuran subnet AzureFirewallSubnet adalah /26. Untuk informasi lebih tentang ukuran subnet, lihat Tanya Jawab Umum Azure Firewall.

- Pada beranda menu portal Microsoft Azure, pilih Buat sumber daya.

- Di bawah Jaringan, pilih Jaringan virtual.

- Pilih Buat.

- Untuk Grup sumber daya, pilih FW-Hybrid-Test.

- Untuk Nama, ketik VNet-hub.

- Pada tab Keamanan , pilih Berikutnya.

- Untuk Ruang alamat IPv4, ketik 10.5.0.0/16.

- Di bawah Subnet, pilih default.

- Untuk keperluan Subnet, pilih Azure Firewall.

- Untuk Alamat awal, ketik 10.5.0.0/26.

- Pilih Simpan.

- Pilih Tinjau + buat.

- Pilih Buat.

Sekarang buat subnet kedua untuk gateway.

- Pada halaman VNet-hub , pilih Subnet.

- Pilih +Subnet.

- Untuk Keperluan Subnet, pilih Gateway Jaringan Virtual.

- Untuk Alamat awal ketik 10.5.2.0/26.

- Pilih Tambahkan.

Membuat jaringan virtual spoke

- Pada beranda menu portal Microsoft Azure, pilih Buat sumber daya.

- Di Jaringan, pilih Jaringan virtual.

- Pilih Buat.

- Untuk Grup sumber daya, pilih FW-Hybrid-Test.

- Untuk Nama, ketik VNet-Spoke.

- Untuk Wilayah, pilih (US) US Timur.

- Pilih Selanjutnya.

- Pada tab Keamanan , pilih Berikutnya.

- Untuk ruang alamat IPv4, ketik 10.6.0.0/16.

- Di bawah Subnet, pilih default.

- Untuk Nama ketik SN-Workload.

- Untuk Alamat awal, ketik 10.6.0.0/24.

- Pilih Simpan.

- Pilih Tinjau + buat.

- Pilih Buat.

Membuat jaringan virtual lokal

- Pada beranda menu portal Microsoft Azure, pilih Buat sumber daya.

- Di Jaringan, pilih Jaringan virtual.

- Untuk Grup sumber daya, pilih FW-Hybrid-Test.

- Untuk Nama, ketikkan VNet-OnPrem.

- Untuk Wilayah, pilih (US) US Timur.

- Pilih Selanjutnya.

- Pada tab Keamanan , pilih Berikutnya.

- Untuk ruang alamat IPv4, ketik 192.168.0.0/16.

- Di bawah Subnet, pilih default.

- Untuk Nama ketik SN-Corp.

- Untuk Alamat awal, ketik 192.168.1.0/24.

- Pilih Simpan.

- Pilih Tinjau + buat.

- Pilih Buat.

Sekarang buat subnet kedua untuk gateway.

- Pada halaman VNet-Onprem, pilih Subnet.

- Pilih +Subnet.

- Untuk keperluan Subnet, pilih Virtual Network Gateway.

- Untuk Alamat mulai ketik 192.168.2.0/24.

- Pilih Tambahkan.

Mengonfigurasi dan menyebarkan firewall

Sekarang terapkan firewall ke dalam jaringan virtual firewall hub.

Pada beranda menu portal Microsoft Azure, pilih Buat sumber daya.

Di kolom kiri, pilih Jaringan, dan cari lalu pilih Firewall, lalu pilih Buat.

Pada halaman Buat Firewall , gunakan tabel berikut ini untuk mengonfigurasi firewall:

Pengaturan Nilai Langganan <langganan Anda> Grup sumber daya FW-Hybrid-Test Nama AzFW01 Wilayah US Timur Lapisan firewall Standard Pengelolaan firewall Gunakan Firewall Policy untuk mengelola firewall ini Kebijakan Firewall Tambahkan yang baru:

hybrid-test-pol

US TimurPilih jaringan virtual Gunakan yang ada:

VNet-hubAlamat IP publik Tambahkan baru:

fw-pipPilih Berikutnya : Tag.

Pilih Berikutnya: Tinjau + buat.

Tinjau ringkasan, lalu pilih Buatuntuk membuat firewall.

Ini akan memerlukan waktu beberapa menit untuk dikerahkan.

Setelah penyebaran selesai, buka grup sumber daya FW-Hybrid-Test, lalu pilih firewall AzFW01.

Catat alamat IP privat. Anda akan menggunakannya nanti saat membuat rute default.

Mengonfigurasi aturan jaringan

Pertama, tambahkan aturan jaringan untuk mengizinkan lalu lintas web.

- Dari grup sumber daya FW-Hybrid-Test, pilih hybrid-test-pol Firewall Policy.

- Di bawah Pengaturan, pilih Aturan jaringan.

- Pilih Tambahkan kumpulan aturan.

- Untuk Nama, ketik RCNet01.

- Untuk Prioritas, ketik 100.

- Untuk Tindakan kumpulan aturan, pilih Izinkan.

- Di bawah Aturan, untuk Nama, ketik AllowWeb.

- Untuk Jenis sumber, pilih alamat IP.

- Untuk Sumber, ketik 192.168.1.0/24.

- Untuk Protokol, pilih TCP.

- Untuk Port Tujuan, ketikkan 80.

- Untuk Jenis tujuan, pilih alamat IP.

- Untuk Tujuan, ketikkan 10.6.0.0/16.

Sekarang tambahkan aturan untuk mengizinkan lalu lintas RDP.

Pada baris aturan kedua, ketikkan informasi berikut ini:

- Nama, ketikkan AllowRDP.

- Untuk Jenis sumber, pilih alamat IP.

- Untuk Sumber, ketik 192.168.1.0/24.

- Untuk Protokol, pilih TCP.

- Untuk Port Tujuan, ketik 3389.

- Untuk Jenis tujuan, pilih alamat IP.

- Untuk Tujuan, ketik 10.6.0.0/16

- Pilih Tambahkan.

Membuat dan menyambungkan gateway VPN

Hub dan jaringan virtual lokal tersambung melalui gateway VPN.

Membuat gateway VPN untuk jaringan virtual hub

Sekarang buat gateway VPN untuk jaringan virtual hub. Konfigurasi jaringan-ke-jaringan memerlukan RouteBased VpnType. Membuat gateway VPN seringkali bisa memakan waktu 45 menit atau lebih, tergantung SKU gateway VPN yang dipilih.

- Pada beranda menu portal Microsoft Azure, pilih Buat sumber daya.

- Pada kotak teks pencarian, ketikkan gateway jaringan virtual.

- Pilih Gateway jaringan virtual, dan pilih Buat.

- Untuk Nama, ketik GW-hub.

- Untuk Wilayah, pilih wilayah yang sama dengan yang Anda gunakan sebelumnya.

- Untuk Jenis gateway, pilih VPN.

- Untuk SKU, pilih VpnGw1.

- Untuk jaringan Virtual, pilih VNet-hub.

- Untuk alamat IP Publik, pilih Buat baru, dan ketik VNet-hub-GW-pip untuk namanya.

- Untuk Alamat IP Publik Kedua, pilih Buat baru, dan ketik VNet-hub-GW-pip2 untuk nama tersebut.

- Terima default yang tersisa, lalu pilih Tinjau + buat.

- Lakukan ulasan konfigurasi, lalu pilih Buat.

Membuat gateway VPN untuk jaringan virtual lokal

Sekarang buat gateway VPN untuk jaringan virtual lokal. Konfigurasi jaringan-ke-jaringan memerlukan RouteBased VpnType. Membuat gateway VPN seringkali bisa memakan waktu 45 menit atau lebih, tergantung SKU gateway VPN yang dipilih.

- Pada beranda menu portal Microsoft Azure, pilih Buat sumber daya.

- Pada kotak teks pencarian, ketikkan gateway jaringan virtual dan tekan Enter.

- Pilih Gateway jaringan virtual, dan pilih Buat.

- Untuk Nama, ketik GW-Onprem.

- Untuk Wilayah, pilih wilayah yang sama dengan yang Anda gunakan sebelumnya.

- Untuk Jenis gateway, pilih VPN.

- Untuk SKU, pilih VpnGw1.

- Untuk Jaringan Virtual, pilih VNet-Onprem.

- Untuk alamat IP Publik, pilih Buat baru, dan ketik VNet-Onprem-GW-pip untuk nama tersebut.

- Untuk Alamat IP Publik Kedua, pilih Buat baru, dan ketik VNet-Onprem-GW-pip2 untuk nama tersebut.

- Terima default yang tersisa, lalu pilih Tinjau + buat.

- Lakukan ulasan konfigurasi, lalu pilih Buat.

Membuat sambungan VPN

Sekarang Anda dapat membuat koneksi VPN antara hub dan gateway lokal.

Dalam langkah ini, Anda akan membuat koneksi dari jaringan virtual hub ke jaringan virtual lokal. Kunci bersama digunakan dalam contoh. Anda dapat menggunakan nilai Anda sendiri untuk kunci bersama. Yang penting adalah kunci bersama harus cocok untuk kedua koneksi. Membuat sambungan hanya membutuhkan waktu singkat.

- Buka grup sumber daya FW-Hybrid-Test dan pilih gateway GW-hub.

- Di bawah Pengaturan, pilih Koneksi di kolom kiri.

- Pilih Tambahkan.

- Untuk nama koneksi, ketik Hub-to-Onprem.

- Pilih VNet-to-VNet untuk tipe Koneksi.

- Pilih Berikutnya : Pengaturan.

- Untuk Gateway jaringan virtual pertama, pilih GW-hub.

- Untuk Gateway jaringan virtual kedua, pilih GW-Onprem.

- Untuk Kunci bersama (PSK), ketikkan AzureA1b2C3.

- Pilih Tinjau + buat.

- Pilih Buat.

Membuat koneksi jaringan virtual lokal ke hub. Langkah ini mirip dengan yang sebelumnya, hanya saja Anda membuat koneksi dari VNet-Onprem ke VNet-hub. Pastikan kunci bersama cocok. Sambungan akan dibuat setelah beberapa menit.

- Buka grup sumber daya FW-Hybrid-Test dan pilih gateway GW-Onprem.

- Pilih Koneksi pada kolom kiri.

- Pilih Tambahkan.

- Untuk nama koneksi, ketik Onprem-ke-Hub.

- Pilih VNet-to-VNet untuk tipe Koneksi.

- Pilih Berikutnya : Pengaturan.

- Untuk Gateway jaringan virtual pertama, pilih GW-Onprem.

- Untuk Gateway jaringan virtual kedua, pilih GW-hub.

- Untuk Kunci bersama (PSK), ketikkan AzureA1b2C3.

- Pilih Tinjau + buat.

- Pilih Buat.

Memverifikasi koneksi

Setelah sekitar lima menit atau lebih, status kedua koneksi akan Terhubung.

Menghubungkan jaringan virtual hub dan spoke

Sekarang peer jaringan virtual hub dan spoke.

Buka grup sumber daya FW-Hybrid-Test dan pilih jaringan virtual VNet-hub.

Pada kolom kiri, pilih Peering.

Pilih Tambahkan.

Di bawah Ringkasan jaringan virtual jarak jauh:

Di bawah Ringkasan jaringan virtual jarak jauh:

Nama pengaturan Nilai Nama tautan penyerekan SpoketoHub Model penyebaran jaringan virtual Manajer Sumber Daya Langganan <langganan Anda> Jaringan virtual VNet-Spoke Izinkan 'VNet-Spoke' untuk mengakses 'VNet-hub' dipilih Izinkan 'VNet-Spoke' menerima lalu lintas yang diteruskan dari 'VNet-Hub' dipilih Izinkan gateway atau server rute di 'VNet-Spoke' untuk meneruskan lalu lintas ke 'VNet-Hub' tidak dipilih Aktifkan 'VNet-Spoke' untuk menggunakan gateway jarak jauh 'VNet-hub' atau server rute. dipilih Di bawah Ikhtisar jaringan virtual lokal:

Nama pengaturan Nilai Nama tautan penyerekan HubtoSpoke Izinkan 'VNet-hub' untuk mengakses 'VNet-Spoke' dipilih Izinkan 'VNet-hub' menerima lalu lintas yang diteruskan dari 'VNet-Spoke' dipilih Izinkan gateway atau server rute di 'VNet-Hub' untuk meneruskan lalu lintas ke 'VNet-Spoke' dipilih Aktifkan 'VNet-hub' agar dapat menggunakan gateway jarak jauh atau server rute 'VNet-Spoke'. tidak dipilih Pilih Tambahkan.

Membuat rute

Selanjutnya, buat beberapa rute:

- Rute dari subnet gateway hub ke subnet spoke melalui alamat IP firewall

- Rute bawaan dari subnet spoke melalui alamat IP firewall

- Pada beranda menu portal Microsoft Azure, pilih Buat sumber daya.

- Dalam kotak teks pencarian, ketik tabel rute dan tekan Enter.

- Pilih Tabel rute.

- Pilih Buat.

- Pilih FW-Hybrid-Test untuk grup sumber daya.

- Untuk Wilayah, pilih lokasi yang Anda gunakan sebelumnya.

- Untuk nama, ketik UDR-Hub-Spoke.

- Pilih Tinjau + Buat.

- Pilih Buat.

- Setelah tabel rute dibuat, pilih tabel untuk membuka halaman tabel rute.

- Di bawah Pengaturan, pilih Rute di kolom kiri.

- Pilih Tambahkan.

- Untuk nama rute, ketikkan ToSpoke.

- Untuk Jenis tujuan, pilih Alamat IP.

- Untuk Rentang CIDR/alamat IP tujuan, ketik 10.6.0.0/16.

- Untuk jenis lompatan berikutnya, pilih Virtual appliance.

- Untuk alamat lompatan berikutnya, ketik alamat IP privat firewall yang Anda sebutkan sebelumnya.

- Pilih Tambahkan.

Sekarang kaitkan rute ke subnet.

- Pada halaman UDR-Hub-Spoke - Rute, pilih Subnet.

- Lalu pilih Kaitkan.

- Di bawah Jaringan virtual, pilih VNet-hub.

- Di bawah Subnet, pilih GatewaySubnet.

- Pilih OK.

Sekarang buat rute default dari subnet spoke.

- Pada beranda menu portal Microsoft Azure, pilih Buat sumber daya.

- Dalam kotak teks pencarian, ketik tabel rute dan tekan Enter.

- Pilih Tabel rute.

- Pilih Buat.

- Pilih FW-Hybrid-Test untuk grup sumber daya.

- Untuk Wilayah, pilih lokasi yang Anda gunakan sebelumnya.

- Untuk nama, ketik UDR-DG.

- Untuk Menyebarkan rute gateway, pilih Tidak.

- Pilih Tinjau + Buat.

- Pilih Buat.

- Setelah tabel rute dibuat, pilih tabel untuk membuka halaman tabel rute.

- Pilih Rute pada kolom kiri.

- Pilih Tambahkan.

- Untuk nama rute, ketik ToHub.

- Untuk Jenis tujuan, pilih Alamat IP.

- Untuk Rentang CIDR/alamat IP tujuan, ketik 0.0.0.0/0.

- Untuk jenis hop berikutnya, pilih Virtual appliance.

- Untuk alamat lompatan berikutnya, ketik alamat IP privat firewall yang Anda sebutkan sebelumnya.

- Pilih Tambahkan.

Sekarang kaitkan rute ke subnet.

- Pada halaman UDR-DG - Rute, pilih Subnet.

- Lalu pilih Kaitkan.

- Di bawah Jaringan virtual, pilih VNet-spoke.

- Di bawah Subnet, pilih SN-Workload.

- Pilih OK.

Membuat komputer virtual

Sekarang buat beban kerja spoke dan komputer virtual lokal, dan letakkan di subnet yang sesuai.

Membuat mesin virtual beban kerja

Buat komputer virtual di jaringan virtual spoke, jalankan IIS, tanpa alamat IP publik.

- Pada beranda menu portal Microsoft Azure, pilih Buat sumber daya.

- Di bagian Produk Marketplace Populer, pilih Pusat Data Windows Server 2019.

- Masukkan nilai-nilai ini untuk komputer virtual:

- Grup sumber daya - Pilih FW-Hybrid-Test

- Nama komputer virtual: VM-Spoke-01

- Wilayah - Wilayah yang sama dengan yang Anda gunakan sebelumnya

- Nama pengguna: <ketik nama pengguna>

- Kata sandi: <ketik kata sandi>

- Untuk Port masuk publik, pilih Izinkan port yang dipilih, lalu pilih HTTP (80), dan RDP (3389).

- Pilih Berikutnya:Disk.

- Terima default dan pilih Selanjutnya: Jaringan.

- Pilih VNet-Spoke untuk jaringan virtual dan subnetnya adalah SN-Workload.

- Untuk IP Publik, pilih Tidak Ada.

- Pilih Selanjutnya:Manajemen.

- Pilih Berikutnya: Pemantauan.

- Untuk Diagnostik boot, Pilih Nonaktifkan.

- Pilih Lakukan ulasan+Buat, lakukan ulasan pengaturan pada halaman ringkasan, lalu pilih Buat.

Instal IIS

Setelah mesin virtual dibuat, instal IIS.

Dari portal Microsoft Azure, buka Cloud Shell dan pastikan bahwa ia diatur ke PowerShell.

Jalankan perintah berikut untuk menginstal IIS pada komputer virtual dan ubah lokasi jika perlu:

Set-AzVMExtension ` -ResourceGroupName FW-Hybrid-Test ` -ExtensionName IIS ` -VMName VM-Spoke-01 ` -Publisher Microsoft.Compute ` -ExtensionType CustomScriptExtension ` -TypeHandlerVersion 1.4 ` -SettingString '{"commandToExecute":"powershell Add-WindowsFeature Web-Server; powershell Add-Content -Path \"C:\\inetpub\\wwwroot\\Default.htm\" -Value $($env:computername)"}' ` -Location EastUS

Membuat mesin virtual di lokasi sendiri

Ini adalah komputer virtual yang Anda gunakan untuk menyambungkan menggunakan Desktop Jauh ke alamat IP publik. Dari sana, Anda kemudian tersambung ke server lokal melalui firewall.

- Pada beranda menu portal Microsoft Azure, pilih Buat sumber daya.

- Di bagian Produk Marketplace Populer, pilih Pusat Data Windows Server 2019.

- Masukkan nilai-nilai ini untuk komputer virtual:

- Grup sumber daya - Pilih yang ada, lalu pilih FW-Hybrid-Test.

- Nama komputer virtual - VM-Onprem.

- Wilayah - Wilayah yang sama dengan yang Anda gunakan sebelumnya.

- Nama pengguna: <ketik nama pengguna>.

- Kata sandi: <ketik kata sandi pengguna>.

- Untuk Port inbound publik, pilih Perbolehkan port yang dipilih, lalu pilih RDP (3389)

- Pilih Berikutnya: Disk.

- Terima default, lalu pilih Berikutnya: Jaringan.

- Pilih VNet-Onprem untuk jaringan virtual dan subnetnya adalah SN-Corp.

- Pilih Selanjutnya:Manajemen.

- Pilih Berikutnya: Pemantauan.

- Untuk Diagnostik boot, pilih Nonaktifkan.

- Pilih Lakukan ulasan+Buat, lakukan ulasan pengaturan pada halaman ringkasan, lalu pilih Buat.

Catatan

Azure menyediakan IP akses keluar default untuk VM yang tidak diberi alamat IP publik atau berada di pool backend load balancer Azure dasar. Mekanisme IP akses keluar default menyediakan alamat IP keluar yang tidak dapat dikonfigurasi.

IP akses keluar default dinonaktifkan saat salah satu peristiwa berikut terjadi:

- Alamat IP publik ditetapkan ke VM.

- VM ditempatkan di kumpulan backend load balancer standar, dengan atau tanpa aturan keluar.

- Sumber Azure NAT Gateway ditetapkan pada subnet VM.

VM yang Anda buat dengan menggunakan set skala komputer virtual dalam mode orkestrasi fleksibel tidak memiliki akses keluar default.

Untuk informasi selengkapnya tentang koneksi keluar di Azure, lihat Akses keluar default di Azure dan Menggunakan Terjemahan Alamat Jaringan Sumber (SNAT) untuk koneksi keluar.

Menguji firewall

Pertama, perhatikan alamat IP privat untuk komputer virtual VM-spoke-01.

Dari portal Microsoft Azure, sambungkan ke komputer virtual VM-Onprem.

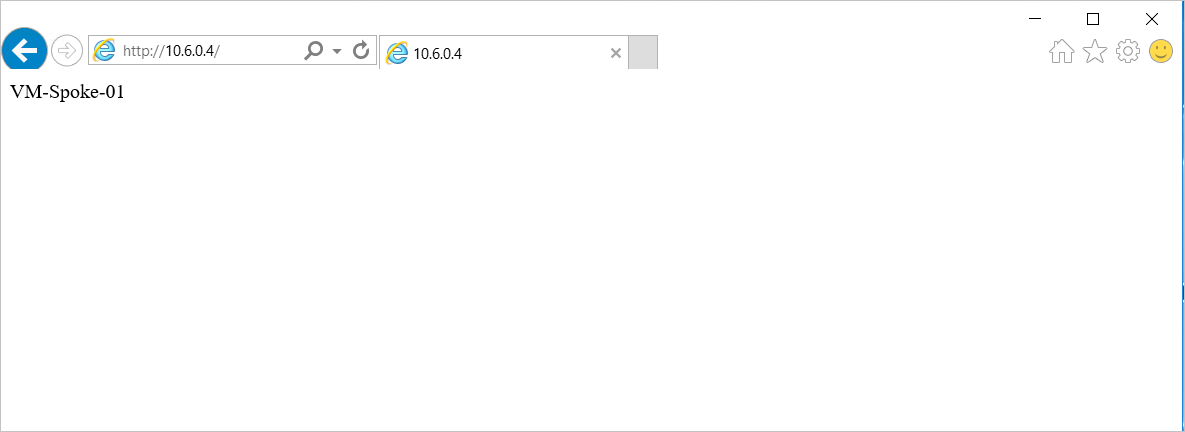

Buka browser web di VM-Onprem, dan jelajahi http://<VM-spoke-01 private IP>.

Anda akan melihat halaman web VM-spoke-01 :

Dari komputer virtual VM-Onprem, buka desktop jarak jauh ke VM-spoke-01 pada alamat IP privat.

Koneksi Anda akan berhasil, dan Anda akan bisa masuk.

Jadi sekarang Anda memverifikasi bahwa aturan firewall berfungsi:

- Anda dapat menelusuri server web di jaringan virtual spoke.

- Anda dapat tersambung ke server pada jaringan virtual spoke menggunakan RDP.

Selanjutnya, ubah tindakan pengumpulan aturan jaringan firewall ke Tolak untuk memverifikasi bahwa aturan firewall berfungsi seperti yang diharapkan.

- Pilih Kebijakan Firewall hybrid-test-pol .

- Pilih Koleksi Aturan.

- Pilih kumpulan aturan RCNet01.

- Untuk Tindakan koleksi aturan, pilih Tolak.

- Pilih Simpan.

Tutup desktop jarak jauh yang ada sebelum menguji aturan yang diubah. Sekarang jalankan pengujian lagi. Mereka semua harus gagal kali ini.

Membersihkan sumber daya

Anda dapat menyimpan sumber daya firewall Anda untuk tutorial berikutnya, atau jika tidak lagi diperlukan, hapus sumber daya FW-Hybrid-Test untuk menghapus semua sumber daya terkait.