Onboard pelanggan ke Azure Lighthouse

Artikel ini menjelaskan bagaimana Anda, sebagai penyedia layanan, dapat melakukan onboarding pelanggan ke Azure Lighthouse. Saat Anda melakukannya, sumber daya yang didelegasikan (langganan dan/atau grup sumber daya) di penyewa Microsoft Entra pelanggan dapat dikelola oleh pengguna di penyewa Anda melalui manajemen sumber daya yang didelegasikan Azure.

Tip

Meskipun kami merujuk pada penyedia layanan dan pelanggan dalam topik ini, perusahaan yang mengelola beberapa penyewa dapat menggunakan proses yang sama untuk menyiapkan Azure Lighthouse dan mengkonsolidasikan pengalaman manajemen mereka.

Anda dapat mengulangi proses orientasi untuk beberapa pelanggan. Ketika pengguna dengan izin yang sesuai masuk ke penyewa pengelola Anda, pengguna tersebut diotorisasi untuk melakukan operasi manajemen di seluruh cakupan penyewaan pelanggan tanpa harus masuk ke setiap penyewa pelanggan individu.

Catatan

Pelanggan dapat secara bergantian masuk ke Azure Lighthouse saat mereka membeli penawaran Layanan Terkelola (publik atau pribadi) yang Anda terbitkan ke Azure Marketplace. Anda juga dapat menggunakan proses {i>onboarding

Proses orientasi memerlukan tindakan yang harus diambil dari dalam penyewa penyedia layanan dan dari penyewa pelanggan. Semua langkah ini dijelaskan dalam artikel ini.

Mengumpulkan detail penyewa dan langganan

Untuk onboard penyewa pelanggan, penyewa harus memiliki langganan Azure aktif. Saat membuat templat secara manual, Anda harus mengetahui hal berikut:

- ID penyewa dari penyewa penyedia layanan (tempat Anda akan mengelola sumber daya pelanggan).

- ID penyewa dari penyewa pelanggan (dengan sumber daya yang akan dikelola oleh penyedia layanan).

- ID langganan untuk setiap langganan tertentu dalam penyewa pelanggan yang akan dikelola oleh penyedia layanan (atau yang berisi grup sumber daya yang akan dikelola oleh penyedia layanan).

Jika Anda tidak mengetahui ID penyewa, Anda dapat mengambilnya dengan menggunakan portal Microsoft Azure, Azure PowerShell, atau Azure CLI.

Jika Anda membuat templat di portal Azure, ID penyewa disediakan secara otomatis. Anda tidak perlu mengetahui detail penyewa atau langganan pelanggan untuk membuat templat di portal Azure. Namun, jika Anda berencana untuk melakukan onboarding satu atau beberapa grup sumber daya di penyewa pelanggan (bukan seluruh langganan), Anda harus mengetahui nama setiap grup sumber daya.

Tentukan Peran dan Izin akses

Sebagai penyedia layanan, Anda mungkin ingin melakukan beberapa tugas untuk satu pelanggan, yang membutuhkan akses yang berbeda untuk cakupan yang berbeda. Anda dapat menentukan otorisasi sebanyak yang Anda butuhkan untuk menetapkan peran bawaan Azure yang sesuai. Setiap otorisasi mencakup principalId yang mengacu pada pengguna, grup, atau perwakilan layanan Microsoft Entra dalam penyewa pengelola.

Catatan

Kecuali ditentukan secara eksplisit, referensi ke "pengguna" dalam dokumentasi Azure Lighthouse dapat berlaku untuk pengguna, grup, atau perwakilan layanan Microsoft Entra dalam otorisasi.

Untuk menentukan otorisasi dalam templat, Anda harus menyertakan nilai ID untuk setiap pengguna, grup pengguna, atau perwakilan layanan di penyewa pengelola yang ingin Anda beri akses. Anda juga harus menyertakan ID definisi peran untuk setiap peran bawaan yang ingin Anda tetapkan. Saat membuat templat di portal Azure, Anda dapat memilih akun dan peran pengguna, dan nilai ID ini akan ditambahkan secara otomatis. Jika Anda membuat templat secara manual, Anda dapat mengambil ID pengguna menggunakan portal Azure, Azure PowerShell, atau Azure CLI dari dalam penyewa pengelola.

Tip

Sebaiknya tetapkan Peran Hapus Penetapan Pendaftaran Layanan Terkelola saat melakukan orientasi kepada pelanggan, sehingga pengguna di penyewa Anda dapat menghapus akses ke delegasi nanti jika diperlukan. Jika peran ini tidak ditetapkan, sumber daya yang didelegasikan hanya dapat dihapus oleh pengguna di penyewa pelanggan.

Jika memungkinkan, sebaiknya gunakan grup pengguna Microsoft Entra untuk setiap penugasan jika memungkinkan, bukan pengguna individual. Ini memberi Anda fleksibilitas untuk menambahkan atau menghapus pengguna individual ke grup yang memiliki akses, sehingga Anda tidak perlu mengulangi proses orientasi untuk membuat perubahan pengguna. Anda juga dapat menetapkan peran ke prinsip layanan, yang dapat berguna untuk skenario automasi.

Penting

Untuk menambahkan izin untuk grup Microsoft Entra, jenis Grup harus diatur ke Keamanan. Opsi ini dipilih saat grup dibuat. Untuk informasi selengkapnya, lihat Mempelajari tentang grup dan hak akses di ID Microsoft Entra.

Saat menentukan autorisasi Anda, pastikan untuk mengikuti prinsip hak istimewa paling sedikit sehingga pengguna hanya memiliki izin yang diperlukan untuk menyelesaikan pekerjaan mereka. Untuk informasi tentang peran dan praktik terbaik yang didukung, lihat Penyewa, pengguna, dan peran dalam skenario Azure Lighthouse.

Tip

Anda juga dapat membuat autorisasi yang memenuhi syarat yang memungkinkan pengguna dalam penyewa pengelola Anda untuk sementara meningkatkan peran mereka. Fitur ini memiliki persyaratan lisensi tertentu. Untuk informasi selengkapnya, lihat Membuat autorisasi yang memenuhi syarat.

Untuk melacak dampak Anda di seluruh keterlibatan pelanggan dan menerima pengenalan, kaitkan ID Program Mitra Microsoft Cloud Anda dengan setidaknya satu akun pengguna yang memiliki akses ke setiap langganan onboarding Anda. Anda harus melakukan asosiasi ini di penyewa penyedia layanan Anda. Sebaiknya buat akun perwakilan layanan di penyewa Anda yang terkait dengan ID mitra Anda, lalu termasuk perwakilan layanan tersebut setiap kali Anda onboarding pelanggan. Untuk informasi selengkapnya, lihat Menautkan ID mitra.

Membuat templat Azure Resource Manager

Untuk onboarding pelanggan, Anda harus membuat templat Azure Resource Manager untuk penawaran Anda dengan informasi berikut. Nilai mspOfferName dan mspOfferDescription akan terlihat oleh pelanggan di halaman Penyedia layanan dari portal Azure setelah templat disebarkan di penyewa pelanggan.

| Bidang | Definisi |

|---|---|

mspOfferName |

Nama yang menjelaskan definisi ini. Nilai ini ditampilkan kepada pelanggan sebagai judul penawaran dan harus berupa nilai unik. |

mspOfferDescription |

Deskripsi singkat tentang penawaran Anda (misalnya, "Penawaran pengelolaan Contoso VM"). Bidang ini opsional, tetapi disarankan agar pelanggan memiliki pemahaman yang jelas tentang penawaran Anda. |

managedByTenantId |

ID penyewa Anda. |

authorizations |

Nilai principalId untuk pengguna/grup/SPN dari penyewa Anda, masing-masing dengan principalIdDisplayName untuk membantu pelanggan Anda memahami tujuan otorisasi, dan dipetakan ke nilai roleDefinitionId bawaan untuk menentukan tingkat akses. |

Anda dapat membuat templat ini di portal Microsoft Azure atau dengan memodifikasi templat yang disediakan dalam repo sampel kami secara manual.

Penting

Proses yang dijelaskan di sini memerlukan penyebaran terpisah untuk setiap langganan yang sudah onboarding, bahkan jika Anda sedang melakukan orientasi langganan di penyewa pelanggan yang sama. Penyebaran terpisah juga diperlukan jika Anda melakukan orientasi beberapa grup sumber daya dalam langganan yang berbeda dalam penyewa pelanggan yang sama. Namun, orientasi beberapa grup sumber daya dalam satu langganan dapat dilakukan dalam satu penyebaran.

Penerapan terpisah juga diperlukan untuk beberapa penawaran yang diterapkan ke langganan yang sama (atau grup sumber daya dalam langganan). Setiap penawaran yang diterapkan harus menggunakan yang berbeda mspOfferName.

Membuat templat di portal Microsoft Azure

Untuk membuat templat di portal Microsoft Azure, buka Pelanggan saya lalu pilih Buat Templat ARM dari halaman ringkasan.

Di halaman penawaran Buat Templat ARM, berikan Nama dan Deskripsi opsional. Nilai-nilai ini akan digunakan untuk mspOfferName dan mspOfferDescription dalam templat Anda, dan nilai tersebut mungkin terlihat oleh pelanggan Anda. Nilai managedByTenantId akan disediakan secara otomatis, berdasarkan penyewa Microsoft Entra tempat Anda masuk.

Selanjutnya, pilih Langganan atau Grup sumber daya, bergantung pada cakupan pelanggan yang ingin Anda orientasikan. Jika memilih Grup sumber daya, Anda harus menyediakan nama grup sumber daya untuk diorientasikan. Anda dapat memilih ikon + untuk menambahkan grup sumber daya tambahan dalam langganan yang sama jika diperlukan. (Untuk onboarding grup sumber daya tambahan dalam langganan yang berbeda, Anda harus membuat dan menyebarkan templat terpisah untuk langganan tersebut.)

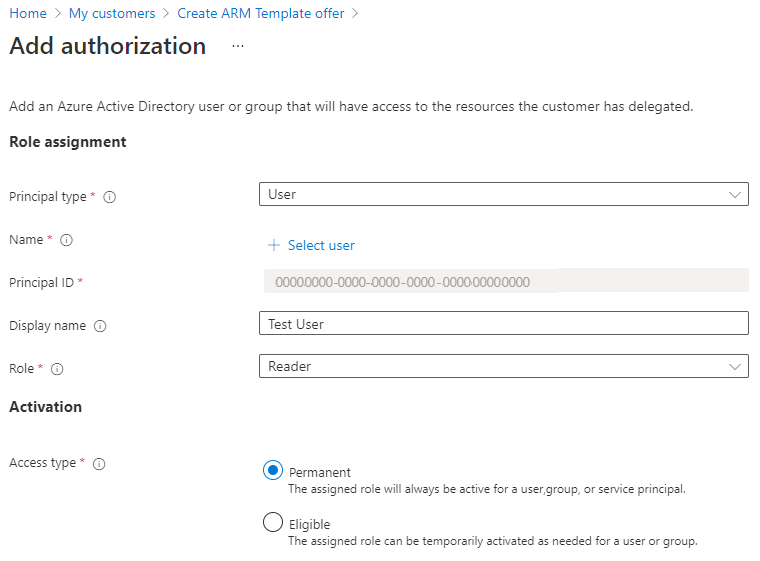

Terakhir, buat otorisasi Anda dengan memilih + Tambahkan otorisasi. Untuk setiap otorisasi Anda, berikan rincian berikut:

- Pilih Jenis perwakilan bergantung pada jenis akun yang ingin Anda sertakan dalam otorisasi. Pilihan ini dapat termasuk Pengguna, Grup, atau Perwakilan layanan. Dalam contoh ini, kita akan memilih Pengguna.

- Pilih tautan + Pilih pengguna untuk membuka panel pilihan. Anda dapat menggunakan bidang pencarian untuk menemukan pengguna yang ingin Anda tambahkan. Setelah selesai, klik Pilih. ID Perwakilan pengguna akan diisi secara otomatis.

- Tinjau bidang Nama tampilan (diisi berdasarkan pengguna yang Anda pilih) dan buat perubahan sesuai keinginan.

- Pilih Peran yang akan ditetapkan ke pengguna ini.

- Untuk jenis Akses, pilih Permanen atau Memenuhi Syarat. Jika Anda memilih Memenuhi Syarat, Anda perlu menentukan opsi untuk durasi maksimum, autentikasi multifaktor, dan apakah persetujuan diperlukan atau tidak. Untuk informasi selengkapnya tentang opsi ini, lihat Membuat otorisasi yang memenuhi syarat. Fitur otorisasi yang memenuhi syarat tidak dapat digunakan dengan perwakilan layanan.

- Pilih Tambahkan untuk membuat otorisasi.

Setelah memilih Tambahkan, Anda akan kembali ke layar Buat penawaran Templat ARM. Anda dapat memilih + Tambahkan otorisasi lagi untuk menambahkan otorisasi sebanyak yang Anda perlukan.

Setelah Anda menambahkan semua otorisasi, pilih Tampilkan templat. Di layar ini, Anda akan melihat file .json yang sesuai dengan nilai yang Anda masukkan. Pilih Unduh untuk menyimpan salinan dari file .json ini. Templat ini kemudian dapat disebarkan di penyewa pelanggan. Anda juga dapat mengeditnya secara manual jika Anda perlu membuat perubahan apa pun.

Penting

File templat yang dihasilkan tidak disimpan dalam portal Azure. Pastikan untuk mengunduh salinan sebelum Anda berpindah dari layar Tampilkan templat.

Membuat templat secara manual

Anda dapat membuat templat dengan menggunakan templat Azure Resource Manager (disediakan dalam repo sampel kami) dan file parameter terkait yang Anda modifikasi agar sesuai dengan konfigurasi dan menentukan otorisasi Anda. Jika mau, Anda dapat menyertakan semua informasi langsung di templat, daripada menggunakan file parameter terpisah.

Templat yang Anda pilih akan bergantung pada apakah Anda sedang melakukan orientasi pada seluruh langganan, grup sumber daya, atau beberapa grup sumber daya dalam langganan. Kami juga menyediakan template yang dapat digunakan untuk pelanggan yang membeli penawaran layanan terkelola yang Anda terbitkan ke Azure Marketplace, jika Anda lebih suka onboarding langganan mereka dengan cara ini.

| Untuk onboard ini | Menggunakan templat Azure Resource Manager | Dan ubah file parameter ini |

|---|---|---|

| Langganan | subscription.json | json parameter langganan |

| Grup sumber daya | rg.json | rg.parameters.json |

| Beberapa grup sumber daya dalam langganan | multi-rg.json | multiple-rg.parameters.json |

| Langganan (saat menggunakan penawaran yang diterbitkan ke Marketplace Azure) | marketplaceDelegatedResourceManagement.json | marketplaceDelegatedResourceManagement.parameters.json |

Jika Anda ingin menyertakan otorisasi yang memenuhi syarat, pilih templat yang sesuai dari bagian delegated-resource-management-eligible-authorizations dari repositori sampel kami.

Tip

Meskipun Anda tidak dapat melakukan onboarding seluruh grup manajemen dalam satu penyebaran, Anda dapat menyebarkan kebijakan untuk melakukan onboarding pada setiap langganan di grup manajemen. Anda kemudian akan memiliki akses ke semua langganan di grup manajemen, meskipun Anda harus mengerjakannya sebagai langganan individual (daripada mengambil tindakan pada sumber daya grup manajemen secara langsung).

Contoh berikut menunjukkan file subscription.parameters.json yang dimodifikasi yang dapat digunakan untuk onboarding langganan. File parameter grup sumber daya (terletak di folder rg-delegated-resource-management) memiliki format yang serupa, tetapi file tersebut juga menyertakan parameter rgName untuk mengidentifikasi grup sumber daya tertentu yang akan di-onboarding.

{

"$schema": "https://schema.management.azure.com/schemas/2018-05-01/subscriptionDeploymentParameters.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"mspOfferName": {

"value": "Fabrikam Managed Services - Interstellar"

},

"mspOfferDescription": {

"value": "Fabrikam Managed Services - Interstellar"

},

"managedByTenantId": {

"value": "00000000-0000-0000-0000-000000000000"

},

"authorizations": {

"value": [

{

"principalId": "00000000-0000-0000-0000-000000000000",

"principalIdDisplayName": "Tier 1 Support",

"roleDefinitionId": "b24988ac-6180-42a0-ab88-20f7382dd24c"

},

{

"principalId": "00000000-0000-0000-0000-000000000000",

"principalIdDisplayName": "Tier 1 Support",

"roleDefinitionId": "36243c78-bf99-498c-9df9-86d9f8d28608"

},

{

"principalId": "00000000-0000-0000-0000-000000000000",

"principalIdDisplayName": "Tier 2 Support",

"roleDefinitionId": "acdd72a7-3385-48ef-bd42-f606fba81ae7"

},

{

"principalId": "00000000-0000-0000-0000-000000000000",

"principalIdDisplayName": "Service Automation Account",

"roleDefinitionId": "b24988ac-6180-42a0-ab88-20f7382dd24c"

},

{

"principalId": "00000000-0000-0000-0000-000000000000",

"principalIdDisplayName": "Policy Automation Account",

"roleDefinitionId": "18d7d88d-d35e-4fb5-a5c3-7773c20a72d9",

"delegatedRoleDefinitionIds": [

"b24988ac-6180-42a0-ab88-20f7382dd24c",

"92aaf0da-9dab-42b6-94a3-d43ce8d16293"

]

}

]

}

}

}

Otorisasi terakhir dalam contoh di atas menambahkan principalId dengan peran Administrator Akses Pengguna (18d7d88d-d35e-4fb5-a5c3-7773c20a72d9). Saat menetapkan peran ini, Anda harus menyertakan delegatedRoleDefinitionIds properti dan satu atau beberapa peran bawaan Azure yang didukung. Pengguna yang dibuat dalam otorisasi ini akan dapat menetapkan peran ini untuk identitas terkelola di penyewa pelanggan, yang diperlukan untuk menerapkan kebijakan yang dapat diremediasi. Pengguna juga dapat membuat insiden dukungan. Tidak ada izin lain yang biasanya terkait dengan peran Administrator Akses Pengguna yang akan berlaku untuk ini principalId.

Menyebarkan templat Azure Resource Manager

Setelah membuat templat Anda, pengguna dalam penyewa pelanggan harus menyebarkannya di dalam penyewa miliknya. Penerapan terpisah diperlukan untuk setiap langganan yang ingin Anda orientasikan (atau untuk setiap langganan yang berisi grup sumber daya yang ingin Anda orientasi).

Saat melakukan orientasi langganan (atau satu atau beberapa grup sumber daya dalam langganan) menggunakan proses yang dijelaskan di sini, penyedia sumber daya Microsoft.ManagedServices akan didaftarkan untuk langganan tersebut.

Penting

Penerapan ini harus dilakukan oleh akun non-tamu di penyewa pelanggan yang memiliki peran dengan Microsoft.Authorization/roleAssignments/writeizin, seperti Pemilik, untuk langganan yang sedang diaktifkan (atau yang berisi grup sumber daya yang sedang diaktifkan). Untuk menemukan pengguna yang dapat mendelegasikan langganan, pengguna di penyewa pelanggan dapat memilih langganan di portal Azure - portal Microsoft Azure, membuka Kontrol akses (IAM), dan melihat semua pengguna dengan peran Pemilik.

Jika langganan dibuat melalui program Penyedia Solusi Cloud (CSP), setiappengguna yang memiliki peran Agen Admin di penyewa penyedia layanan Anda dapat melakukan penyebaran.

Penyebaran dapat dilakukan menggunakan PowerShell, menggunakan Azure CLI, atau di portal Microsoft Azure, seperti yang ditunjukkan di bawah ini.

Menyebarkan menggunakan PowerShell

Untuk menyebarkan satu templat:

# Log in first with Connect-AzAccount if you're not using Cloud Shell

# Deploy Azure Resource Manager template using template and parameter file locally

New-AzSubscriptionDeployment -Name <deploymentName> `

-Location <AzureRegion> `

-TemplateFile <pathToTemplateFile> `

-Verbose

# Deploy Azure Resource Manager template that is located externally

New-AzSubscriptionDeployment -Name <deploymentName> `

-Location <AzureRegion> `

-TemplateUri <templateUri> `

-Verbose

Untuk menyebarkan templat dengan file parameter terpisah:

# Log in first with Connect-AzAccount if you're not using Cloud Shell

# Deploy Azure Resource Manager template using template and parameter file locally

New-AzSubscriptionDeployment -Name <deploymentName> `

-Location <AzureRegion> `

-TemplateFile <pathToTemplateFile> `

-TemplateParameterFile <pathToParameterFile> `

-Verbose

# Deploy Azure Resource Manager template that is located externally

New-AzSubscriptionDeployment -Name <deploymentName> `

-Location <AzureRegion> `

-TemplateUri <templateUri> `

-TemplateParameterUri <parameterUri> `

-Verbose

Menerapkan dengan menggunakan Azure CLI

Untuk menyebarkan satu templat:

# Log in first with az login if you're not using Cloud Shell

# Deploy Azure Resource Manager template using template and parameter file locally

az deployment sub create --name <deploymentName> \

--location <AzureRegion> \

--template-file <pathToTemplateFile> \

--verbose

# Deploy external Azure Resource Manager template, with local parameter file

az deployment sub create --name <deploymentName> \

--location <AzureRegion> \

--template-uri <templateUri> \

--verbose

Untuk menyebarkan templat dengan file parameter terpisah:

# Log in first with az login if you're not using Cloud Shell

# Deploy Azure Resource Manager template using template and parameter file locally

az deployment sub create --name <deploymentName> \

--location <AzureRegion> \

--template-file <pathToTemplateFile> \

--parameters <parameters/parameterFile> \

--verbose

# Deploy external Azure Resource Manager template, with local parameter file

az deployment sub create --name <deploymentName> \

--location <AzureRegion> \

--template-uri <templateUri> \

--parameters <parameterFile> \

--verbose

Menyebarkan di portal Azure

Untuk menyebarkan templat di portal Azure, ikuti proses yang dijelaskan di bawah ini. Langkah-langkah ini harus dilakukan oleh pengguna di penyewa pelanggan dengan peran Pemilik (atau peran lain dengan izin Microsoft.Authorization/roleAssignments/write).

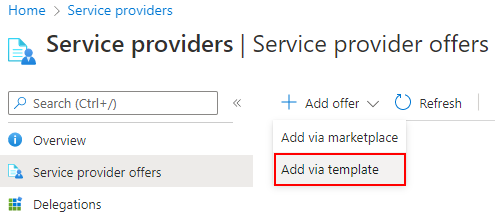

Dari halaman Penyedia layanan di portal Azure, pilih Penawaran penyedia server.

Di dekat bagian atas layar, pilih panah di samping Tambahkan penawaran, kemudian pilih Tambahkan melalui templat.

Unggah templat dengan menyeret dan menjatuhkannya, atau pilih Telusuri file untuk menemukan dan mengunggah templat.

Jika berlaku, pilih kotak Saya memiliki file parameter terpisah, kemudian unggah file parameter Anda.

Setelah mengunggah templat (dan file parameter jika diperlukan), pilih Unggah.

Di layar Penyebaran kustom, tinjau detail yang muncul. Jika diperlukan, Anda dapat membuat perubahan pada nilai-nilai ini di layar ini, atau dengan memilih Edit parameter.

Pilih Tinjau dan buat, lalu pilih Buat.

Setelah beberapa menit, Anda akan melihat pemberitahuan bahwa penyebaran telah selesai.

Tip

Atau, dari repositori GitHub kami, pilih tombol Sebarkan ke Azure yang ditampilkan di samping templat yang ingin Anda gunakan (di kolom Sebarkan otomatis). Templat contoh akan terbuka di portal Azure. Jika menggunakan proses ini, Anda harus memperbarui nilai untuk Nama Penawaran Msp, Deskripsi Penawaran Msp, Dikelola oleh Id Penyewa, dan Otorisasi sebelum memilih Tinjau dan buat.

Konfirmasikan keberhasilan orientasi

Ketika langganan pelanggan berhasil di-onboard ke Azure Lighthouse, pengguna di penyewa penyedia layanan akan dapat melihat langganan dan sumber dayanya (jika mereka telah diberikan akses ke langganan tersebut melalui proses di atas, baik secara individual atau sebagai anggota grup Microsoft Entra dengan izin yang sesuai). Untuk mengonfirmasi hal ini, periksa untuk memastikan langganan muncul dengan salah satu cara berikut.

Konfirmasi di portal Azure

Di penyewa penyedia layanan:

- Navigasi ke halaman Pelanggan saya.

- Pilih Pelanggan.

- Konfirmasikan bahwa Anda dapat melihat langganan dengan nama penawaran yang Anda berikan di templat Resource Manager.

Penting

Untuk melihat langganan yang didelegasikan di Pelanggan saya, pengguna di penyewa penyedia layanan harus diberikan peran Pembaca (atau peran bawaan lainnya yang mencakup akses Pembaca) saat langganan diaktifkan.

Di penyewa pelanggan:

- Navigasi ke halaman Penyedia layanan.

- Pilih Penawaran penyedia layanan.

- Konfirmasikan bahwa Anda dapat melihat langganan dengan nama penawaran yang Anda berikan di templat Resource Manager.

Catatan

Mungkin diperlukan waktu hingga 15 menit setelah penyebaran Selesai sebelum pembaruan tercermin di portal Azure - portal Microsoft Azure. Anda mungkin dapat melihat pembaruan lebih cepat jika Anda memperbarui token Azure Resource Manager dengan merefresh browser, masuk dan keluar, atau meminta token baru.

Konfirmasi menggunakan PowerShell

# Log in first with Connect-AzAccount if you're not using Cloud Shell

Get-AzContext

# Confirm successful onboarding for Azure Lighthouse

Get-AzManagedServicesDefinition

Get-AzManagedServicesAssignment

Konfirmasi menggunakan Azure CLI

# Log in first with az login if you're not using Cloud Shell

az account list

# Confirm successful onboarding for Azure Lighthouse

az managedservices definition list

az managedservices assignment list

Jika Anda perlu membuat perubahan setelah pelanggan berada di atas kapal, Anda dapat memperbarui delegasi. Anda juga dapat menghapus akses ke delegasi sepenuhnya.

Pemecahan Masalah

Jika Anda tidak berhasil onboarding pelanggan Anda, atau jika pengguna Anda mengalami kesulitan mengakses sumber daya yang didelegasikan, periksa tips dan persyaratan berikut dan coba lagi.

- Pengguna yang perlu melihat sumber daya pelanggan di portal Microsoft Azure, harus diberikan peran Pembaca (atau peran bawaan lain yang mencakup akses Pembaca) selama proses onboarding.

- Nilai

managedbyTenantIdtidak boleh sama dengan ID penyewa untuk langganan yang sedang onboarding. - Anda tidak dapat memiliki beberapa tugas pada lingkup yang sama dengan

mspOfferNameyang sama. - Penyedia sumber daya Microsoft.ManagedServices harus terdaftar untuk langganan yang didelegasikan. Ini harus terjadi secara otomatis selama penyebaran tetapi jika tidak, Anda dapat mendaftarkannya secara manual.

- Otorisasi tidak boleh menyertakan pengguna dengan peran Pemilik , peran apa pun dengan DataActions, atau peran apa pun yang menyertakan tindakan terbatas.

- Grup harus dibuat dengan Tipe grup diatur ke Keamanan dan bukan Microsoft 365.

- Jika akses diberikan kepada grup, periksa untuk memastikan pengguna tersebut merupakan anggota grup tersebut. Jika tidak, Anda dapat menambahkannya ke grup menggunakan ID Microsoft Entra, tanpa harus melakukan penyebaran lain. Perhatikan bahwa pemilik grup belum tentu merupakan anggota grup yang mereka kelola, dan mungkin perlu ditambahkan untuk memiliki akses.

- Mungkin ada penundaan tambahan sebelum akses diaktifkan untuk grup bertumpuk.

- Peran bawaan Azure yang Anda sertakan dalam otorisasi tidak boleh menyertakan peran yang tidak digunakan lagi. Jika peran bawaan Azure tidak digunakan lagi, setiap pengguna yang bergabung dengan peran tersebut akan kehilangan akses, dan Anda tidak akan dapat mengaktifkan delegasi tambahan. Untuk memperbaikinya, perbarui templat Anda agar hanya menggunakan peran bawaan yang didukung, lalu lakukan penerapan baru.

Langkah berikutnya

- Pelajari tentang pengalaman manajemen lintas penyewa.

- Menampilkan dan mengelola pelanggan dengan masuk ke Pelanggan aaya di portal Microsoft Azure.

- Pelajari cara memperbarui atau menghapus delegasi.