Mengekspos middleware warisan SAP dengan aman dengan Azure PaaS

Mengaktifkan sistem internal dan mitra eksternal untuk berinteraksi dengan back end SAP adalah persyaratan umum. Lanskap SAP yang ada sering mengandalkan middleware warisan SAP Process Orchestration (PO) atau Process Integration (PI) untuk kebutuhan integrasi dan transformasi mereka. Untuk kesederhanaan, artikel ini menggunakan istilah Orkestrasi Proses SAP untuk merujuk ke kedua penawaran.

Artikel ini menjelaskan opsi konfigurasi di Azure, dengan penekanan pada implementasi yang terhubung ke internet.

Catatan

SAP menyebutkan SAP Integration Suite--khususnya, SAP Cloud Integration--berjalan di Business Technology Platform (BTP) sebagai penerus SAP PO dan PI. Platform BTP beserta layanannya tersedia di Azure. Untuk informasi selengkapnya, lihat Pusat Penemuan SAP. Untuk informasi selengkapnya tentang garis waktu dukungan pemeliharaan untuk komponen warisan, lihat catatan SAP OSS 1648480.

Gambaran Umum

Implementasi yang ada berdasarkan middleware SAP sering mengandalkan teknologi pengiriman kepemilikan SAP yang disebut SAP Web Dispatcher. Teknologi ini beroperasi pada lapisan 7 model OSI. Ini bertindak sebagai proksi terbalik dan mengatasi kebutuhan penyeimbangan beban untuk beban kerja aplikasi SAP hilir seperti SAP Enterprise Resource Planning (ERP), SAP Gateway, atau SAP Process Orchestration.

Pendekatan pengiriman termasuk proksi terbalik tradisional seperti Apache, opsi platform as a service (PaaS) seperti Azure Load Balancer, dan SAP Web Dispatcher yang berpendapat. Konsep keseluruhan yang dijelaskan dalam artikel ini berlaku untuk opsi yang disebutkan. Untuk panduan tentang menggunakan load balancer non-SAP, lihat wiki SAP.

Catatan

Semua penyiapan yang dijelaskan dalam artikel ini mengasumsikan topologi jaringan hub-and-spoke, di mana layanan bersama disebarkan ke hub. Berdasarkan kekritisan SAP, Anda mungkin memerlukan lebih banyak isolasi. Untuk informasi selengkapnya, lihat panduan desain SAP untuk jaringan perimeter.

Layanan Azure utama

Azure Application Gateway menangani perutean HTTP privat publik berbasis internet dan internal, bersama dengan penerowongan terenkripsi di seluruh langganan Azure. Contohnya termasuk keamanan dan autoscaling.

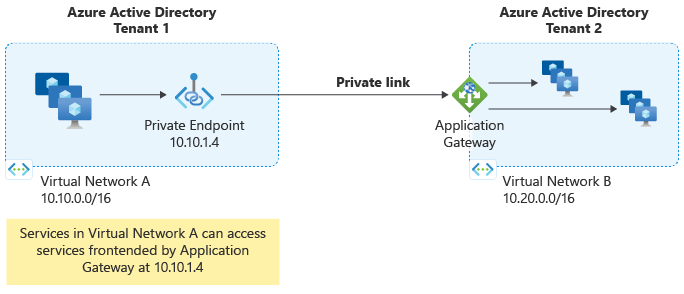

Azure Application Gateway berfokus pada mengekspos aplikasi web, sehingga menawarkan firewall aplikasi web (WAF). Beban kerja di jaringan virtual lain yang akan berkomunikasi dengan SAP melalui Azure Application Gateway dapat dihubungkan melalui tautan privat, bahkan di seluruh penyewa.

Azure Firewall menangani perutean privat publik berbasis internet dan internal untuk jenis lalu lintas pada lapisan 4 hingga 7 model OSI. Ini menawarkan pemfilteran dan inteligensi ancaman yang memakan langsung dari Microsoft Security.

Azure API Management menangani perutean privat publik berbasis internet dan internal khusus untuk API. Ini menawarkan pembatasan permintaan, kuota dan batas penggunaan, fitur tata kelola seperti kebijakan, dan kunci API untuk memecah layanan per klien.

Azure VPN Gateway dan Azure ExpressRoute berfungsi sebagai titik masuk ke jaringan lokal. Mereka disingkat dalam diagram sebagai VPN dan XR.

Pertimbangan penyiapan

Arsitektur integrasi membutuhkan berbeda, tergantung pada antarmuka yang digunakan organisasi. Teknologi milik SAP seperti kerangka kerja Intermediate Document (IDoc), Antarmuka Pemrograman Aplikasi Bisnis (BAPI), Panggilan Fungsi Jarak Jauh transaksional (tRFC), atau RFC biasa memerlukan lingkungan runtime tertentu. Mereka beroperasi pada lapisan 4 hingga 7 model OSI, tidak seperti API modern yang biasanya mengandalkan komunikasi berbasis HTP (lapisan 7 dari model OSI). Karena itu, antarmuka tidak dapat diperlakukan dengan cara yang sama.

Artikel ini berfokus pada API modern dan HTTP, termasuk skenario integrasi seperti Pernyataan Penerapan 2 (AS2). File Transfer Protocol (FTP) berfungsi sebagai contoh untuk menangani kebutuhan integrasi non-HTTP. Untuk informasi selengkapnya tentang solusi penyeimbangan beban Microsoft, lihat Opsi penyeimbangan beban.

Catatan

SAP menerbitkan konektor khusus untuk antarmuka kepemilikannya. Periksa dokumentasi SAP untuk Java dan .NET, misalnya. Mereka juga didukung oleh gateway Microsoft. Ketahuilah bahwa IDocs juga dapat diposting melalui HTTP.

Masalah keamanan memerlukan penggunaan firewall untuk protokol tingkat bawah dan WAF untuk mengatasi lalu lintas berbasis HTTP dengan Keamanan Lapisan Transportasi (TLS). Agar efektif, sesi TLS perlu dihentikan di tingkat WAF. Untuk mendukung pendekatan zero-trust, kami sarankan Anda mengenkripsi ulang lagi setelahnya untuk menyediakan end-to-encryption.

Protokol integrasi seperti AS2 dapat menaikkan pemberitahuan dengan menggunakan aturan WAF standar. Sebaiknya gunakan buku kerja triase APPLICATION Gateway WAF untuk mengidentifikasi dan lebih memahami mengapa aturan dipicu, sehingga Anda dapat memulihkan secara efektif dan aman. Open Web Application Security Project (OWASP) menyediakan aturan standar. Untuk sesi video terperinci tentang topik ini dengan penekanan pada paparan SAP Fiori, lihat SAP di webcast Azure.

Anda dapat lebih meningkatkan keamanan dengan menggunakan TLS bersama (mTLS), yang juga disebut autentikasi bersama. Tidak seperti TLS normal, TLS memverifikasi identitas klien.

Catatan

Kumpulan komputer virtual (VM) memerlukan load balancer. Untuk keterbacaan yang lebih baik, diagram dalam artikel ini tidak menampilkan load balancer.

Catatan

Jika Anda tidak memerlukan fitur penyeimbangan khusus SAP yang disediakan SAP Web Dispatcher, Anda dapat menggantinya dengan Azure Load Balancer. Penggantian ini memberikan keuntungan dari penawaran PaaS terkelola alih-alih penyiapan infrastruktur sebagai layanan (IaaS).

Skenario: Konektivitas HTTP masuk berfokus

SAP Web Dispatcher tidak menawarkan WAF. Karena itu, kami merekomendasikan Azure Application Gateway untuk penyiapan yang lebih aman. SAP Web Dispatcher dan Process Orchestration tetap bertanggung jawab untuk membantu melindungi back end SAP dari kelebihan beban permintaan dengan panduan ukuran dan batas permintaan bersamaan. Tidak ada kemampuan pembatasan yang tersedia dalam beban kerja SAP.

Anda dapat menghindari akses yang tidak disengaja melalui daftar kontrol akses di SAP Web Dispatcher.

Salah satu skenario untuk komunikasi Orkestrasi Proses SAP adalah alur masuk. Lalu lintas mungkin berasal dari lokal, aplikasi atau pengguna eksternal, atau sistem internal. Contoh berikut berfokus pada HTTPS.

Skenario: Konektivitas HTTP/FTP keluar berfokus

Untuk arah komunikasi terbalik, Orkestrasi Proses SAP dapat menggunakan perutean jaringan virtual untuk menjangkau beban kerja lokal atau target berbasis internet melalui breakout internet. Azure Application Gateway bertindak sebagai proksi terbalik dalam skenario tersebut. Untuk komunikasi non-HTTP, pertimbangkan untuk menambahkan Azure Firewall. Untuk informasi selengkapnya, lihat Skenario: Berbasis file dan Perbandingan komponen Gateway nanti di artikel ini.

Skenario keluar berikut menunjukkan dua metode yang mungkin. Satu menggunakan HTTPS melalui Azure Application Gateway yang memanggil layanan web (misalnya, adaptor SOAP). Yang lain menggunakan FTP melalui SSH (SFTP) melalui Azure Firewall mentransfer file ke server SFTP mitra bisnis.

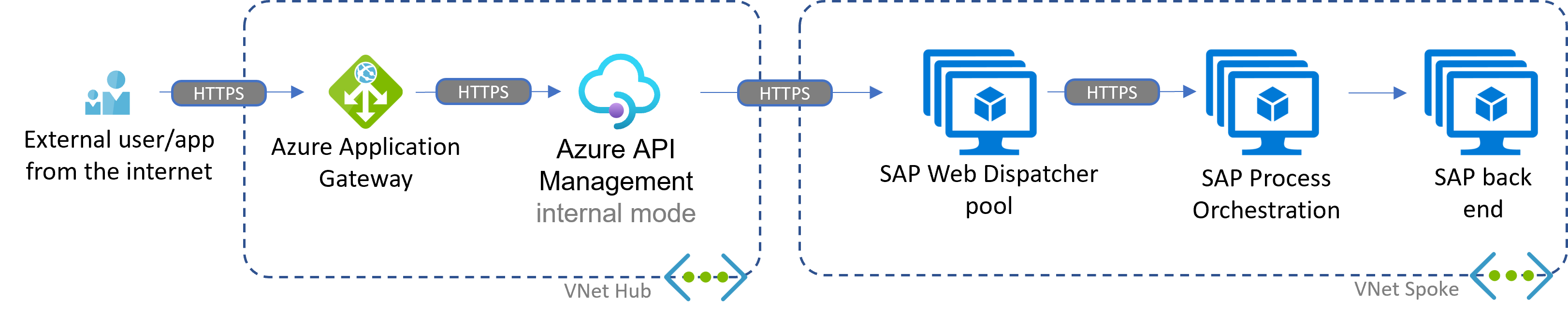

Skenario: API Management berfokus

Dibandingkan dengan skenario untuk konektivitas masuk dan keluar, pengenalan Azure API Management dalam mode internal (hanya IP privat dan integrasi jaringan virtual) menambahkan kemampuan bawaan seperti:

- Pembatasan.

- Tata kelola API.

- Opsi keamanan tambahan seperti alur autentikasi modern.

- Integrasi ID Microsoft Entra.

- Kesempatan untuk menambahkan API SAP ke solusi API pusat di seluruh perusahaan.

Saat Anda tidak memerlukan WAF, Anda dapat menyebarkan Azure API Management dalam mode eksternal dengan menggunakan alamat IP publik. Penyebaran tersebut menyederhanakan penyiapan sambil menjaga kemampuan pembatasan dan tata kelola API. Perlindungan dasar diterapkan untuk semua penawaran Azure PaaS.

Skenario: Jangkauan global

Azure Application Gateway merupakan layanan yang terikat wilayah. Dibandingkan dengan skenario sebelumnya, Azure Front Door memastikan perutean global lintas wilayah, termasuk firewall aplikasi web. Untuk detail tentang perbedaannya, lihat perbandingan ini.

Diagram berikut mengembun SAP Web Dispatcher, SAP Process Orchestration, dan back end menjadi satu gambar untuk keterbacaan yang lebih baik.

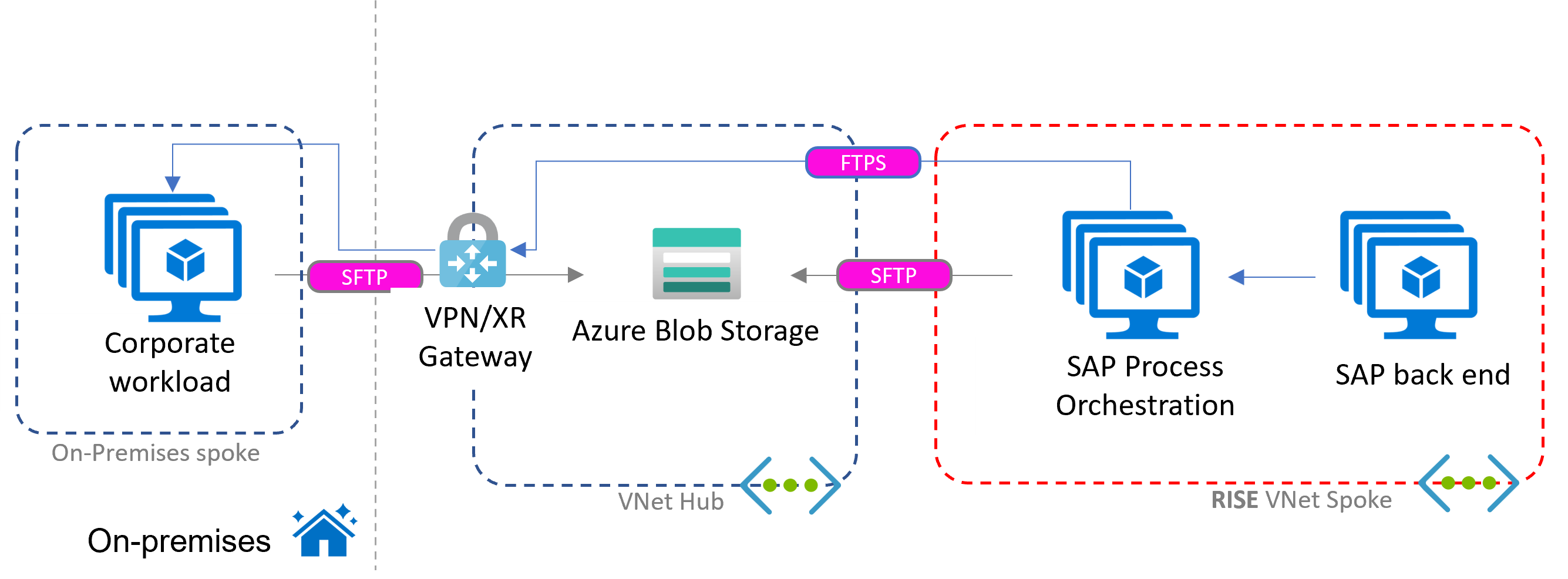

Skenario: Berbasis file

Protokol non-HTTP seperti FTP tidak dapat diatasi dengan Azure API Management, Application Gateway, atau Azure Front Door seperti yang ditunjukkan dalam skenario sebelumnya. Sebagai gantinya, instans Azure Firewall terkelola atau appliance virtual jaringan (NVA) yang setara mengambil alih peran mengamankan permintaan masuk.

File perlu disimpan sebelum SAP dapat memprosesnya. Kami menyarankan agar Anda menggunakan SFTP. Azure Blob Storage mendukung SFTP secara asli.

Opsi SFTP alternatif tersedia di Marketplace Azure jika perlu.

Diagram berikut menunjukkan variasi skenario ini dengan target integrasi secara eksternal dan lokal. Berbagai jenis FTP aman mengilustrasikan jalur komunikasi.

Untuk wawasan tentang berbagi file Network File System (NFS) sebagai alternatif untuk Blob Storage, lihat Berbagi file NFS di Azure Files.

Skenario: SAP RISE spesifik

Penyebaran SAP RISE secara teknis identik dengan skenario yang dijelaskan sebelumnya, dengan pengecualian bahwa SAP itu sendiri mengelola beban kerja SAP target. Konsep yang dijelaskan dapat diterapkan di sini.

Diagram berikut menunjukkan dua penyiapan sebagai contoh. Untuk informasi selengkapnya, lihat panduan referensi SAP RISE.

Penting

Hubungi SAP untuk memastikan bahwa port komunikasi untuk skenario Anda diizinkan dan dibuka di NSG.

HTTP masuk

Dalam penyiapan pertama, pelanggan mengatur lapisan integrasi, termasuk Orkestrasi Proses SAP dan jalur masuk lengkap. Hanya target SAP akhir yang berjalan pada langganan RISE. Komunikasi ke beban kerja yang dihosting RISE dikonfigurasi melalui peering jaringan virtual, biasanya melalui hub. Integrasi potensial dapat berupa IDocs yang diposting ke layanan /sap/bc/idoc_xml web SAP ERP oleh pihak eksternal.

Contoh kedua ini menunjukkan penyiapan di mana SAP RISE menjalankan seluruh rantai integrasi, kecuali untuk lapisan API Management.

File keluar

Dalam skenario ini, instans Orkestrasi Proses yang dikelola SAP menulis file ke berbagi file yang dikelola pelanggan di Azure atau ke beban kerja yang duduk di tempat. Pelanggan menangani breakout.

Perbandingan penyiapan gateway

Catatan

Metrik performa dan biaya mengasumsikan tingkat tingkat produksi. Untuk mengetahui informasi selengkapnya, lihat kalkulator harga Azure. Lihat juga artikel berikut: Performa Azure Firewall, dukungan lalu lintas tinggi Application Gateway, dan Kapasitas instans Azure API Management.

Bergantung pada protokol integrasi yang Anda gunakan, Anda mungkin memerlukan beberapa komponen. Untuk informasi selengkapnya tentang manfaat berbagai kombinasi penautan Azure Application Gateway dengan Azure Firewall, lihat Azure Firewall dan Application Gateway untuk jaringan virtual.

Aturan praktis integrasi

Untuk menentukan skenario integrasi mana yang dijelaskan dalam artikel ini yang paling sesuai dengan kebutuhan Anda, evaluasi berdasarkan kasus per kasus. Pertimbangkan untuk mengaktifkan kemampuan berikut:

Meminta pembatasan dengan menggunakan API Management

Batas permintaan bersamaan pada SAP Web Dispatcher

TLS bersama untuk memverifikasi klien dan penerima

Azure Firewall untuk integrasi non-HTTP

Ketersediaan tinggi dan pemulihan bencana untuk beban kerja integrasi SAP berbasis VM

Mekanisme autentikasi modern seperti OAuth2, jika berlaku

Penyimpanan kunci terkelola seperti Azure Key Vault untuk semua kredensial, sertifikat, dan kunci yang terlibat

Alternatif untuk Orkestrasi Proses SAP dengan SSIS Azure

Dengan portofolio Azure Integration Services, Anda dapat secara asli mengatasi skenario integrasi yang dicakup SAP Process Orchestration. Untuk wawasan tentang cara merancang pola SAP IFlow melalui cara cloud-native, lihat seri blog ini. Panduan konektor berisi detail selengkapnya tentang AS2 dan EDIFACT.

Untuk informasi selengkapnya, lihat konektor Azure Logic Apps untuk antarmuka SAP yang Anda inginkan.

Langkah berikutnya

Melindungi API dengan Application Gateway dan API Management

Mengintegrasikan API Management dalam jaringan virtual internal dengan Application Gateway

Memahami Application Gateway WAF untuk SAP

Memahami implikasi menggabungkan Azure Firewall dan Azure Application Gateway