Konektivitas titik akhir publik untuk Virtual Machines menggunakan Azure Standard Load Balancer dalam skenario ketersediaan tinggi SAP

Cakupan artikel ini adalah untuk menjelaskan konfigurasi yang akan mengaktifkan konektivitas keluar ke titik akhir publik. Konfigurasi tersebut terutama dalam konteks Ketersediaan Tinggi dengan Pacemaker for SUSE/RHEL.

Jika Anda menggunakan Pacemaker dengan agen Azure Fence dalam solusi ketersediaan tinggi Anda, maka VM (komputer virtual) harus memiliki konektivitas keluar ke API manajemen Azure. Artikel ini menyajikan beberapa opsi untuk memungkinkan Anda untuk memilih opsi yang paling cocok untuk skenario Anda.

Gambaran Umum

Saat menerapkan ketersediaan tinggi untuk solusi SAP melalui pengklusteran, salah satu komponen yang diperlukan adalah Azure Load Balancer. Azure menawarkan dua SKU penyeimbang beban: standar dan dasar.

Penyeimbang beban Azure standar menawarkan beberapa keunggulan dibandingkan penyeimbang beban Dasar. Misalnya, penyeimbang muatan berfungsi di seluruh zona Ketersediaan Azure, dan penyeimbang muatan tersebut memiliki kemampuan pemantauan dan pengelogan yang lebih baik untuk pemecahan masalah yang lebih mudah, serta berkurangnya latensi. Fitur "port ketersediaan tinggi" mencakup semua port, yang berarti bahwa tidak perlu lagi untuk mencantumkan semua port individu.

Ada beberapa perbedaan yang penting antara SKU dasar dan standar dari penyeimbang beban Azure. Salah satunya adalah penanganan lalu lintas keluar ke titik akhir publik. Untuk perbandingan lebih lanjut antara penyeimbang beban SKU Dasar versus Standar, lihat Perbandingan SKU Load Balancer.

Ketika VM tanpa alamat IP publik ditempatkan di kumpulan backend internal (tanpa alamat IP publik) penyeimbang beban Azure Standar, tidak akan ada konektivitas keluar ke titik akhir publik, kecuali ada konfigurasi tambahan.

Jika VM diberi alamat IP publik, atau VM berada di kumpulan backend penyeimbang beban dengan alamat IP publik, VM akan memiliki konektivitas keluar ke titik akhir publik.

Sistem SAP sering berisi data bisnis yang bersifat sensitif. VM yang menghosting sistem SAP agar dapat diakses melalui alamat IP publik jarang diterima. Pada saat yang sama, ada beberapa skenario yang akan membutuhkan konektivitas keluar dari VM ke titik akhir publik.

Contoh skenario yang memerlukan akses ke titik akhir publik Azure adalah:

- Agen Azure Fence memerlukan akses ke management.azure.com dan login.microsoftonline.com

- Pencadangan Azure

- Azure Site Recovery

- Menggunakan repositori publik untuk mem-patch sistem Operasi

- Aliran data aplikasi SAP mungkin memerlukan konektivitas keluar ke titik akhir publik

Jika penyebaran SAP Anda tidak memerlukan konektivitas keluar ke titik akhir publik, Anda tidak perlu menerapkan konfigurasi tambahan. Pembuatan SKU Azure Load Balancer standar internal untuk skenario ketersediaan tinggi Anda sudah cukup, dengan asumsi bahwa konektivitas masuk dari titik akhir publik tidak diperlukan.

Catatan

Ketika VM tanpa alamat IP publik ditempatkan di kumpulan backend internal (tanpa alamat IP publik) penyeimbang beban Azure Standar, tidak akan ada konektivitas internet keluar, kecuali ada konfigurasi tambahan untuk memungkinkan perutean ke titik akhir publik.

Jika VM memiliki alamat IP publik atau sudah berada di kumpulan backend Azure Load Balancer dengan alamat IP publik, VM sudah memiliki konektivitas keluar ke titik akhir publik.

Baca artikel berikut terlebih dahulu:

- Azure Standard Load Balancer

- Gambaran umum Azure Standard Load Balancer - gambaran umum yang komprehensif tentang prinsip, konsep, dan tutorial penting dari Azure Standard Load Balancer

- Koneksi keluar di Azure - skenario cara mencapai konektivitas keluar di Azure

- Aturan keluar penyeimbang beban- menjelaskan konsep aturan keluar penyeimbang beban dan cara membuat aturan keluar

- Azure Firewall

- Gambaran Umum Azure Firewall- gambaran umum Azure Firewall

- Tutorial: Menyebarkan dan mengonfigurasi Azure Firewall - instruksi cara mengonfigurasi Azure Firewall melalui portal Microsoft Azure

- Virtual Network -Aturan yang ditentukan pengguna - Konsep dan aturan perutean Azure

- Tag Layanan Kelompok Keamanan - cara menyederhanakan Kelompok Keamanan Jaringan dan konfigurasi Firewall Anda dengan tag layanan

Opsi 1: Tambahan Azure Standard Load Balancer eksternal untuk koneksi keluar ke internet

Salah satu opsi untuk mencapai konektivitas keluar ke titik akhir publik tanpa mengizinkan konektivitas masuk ke VM dari titik akhir publik adalah dengan membuat penyeimbang beban kedua dengan alamat IP publik, menambahkan VM ke kumpulan backend penyeimbang beban kedua dan hanya menentukan aturan keluar.

Gunakan Kelompok Keamanan Jaringan untuk mengontrol titik akhir publik yang dapat diakses untuk panggilan keluar dari VM.

Untuk informasi lebih lanjut, lihat Skenario 2 dalam dokumen Koneksi keluar.

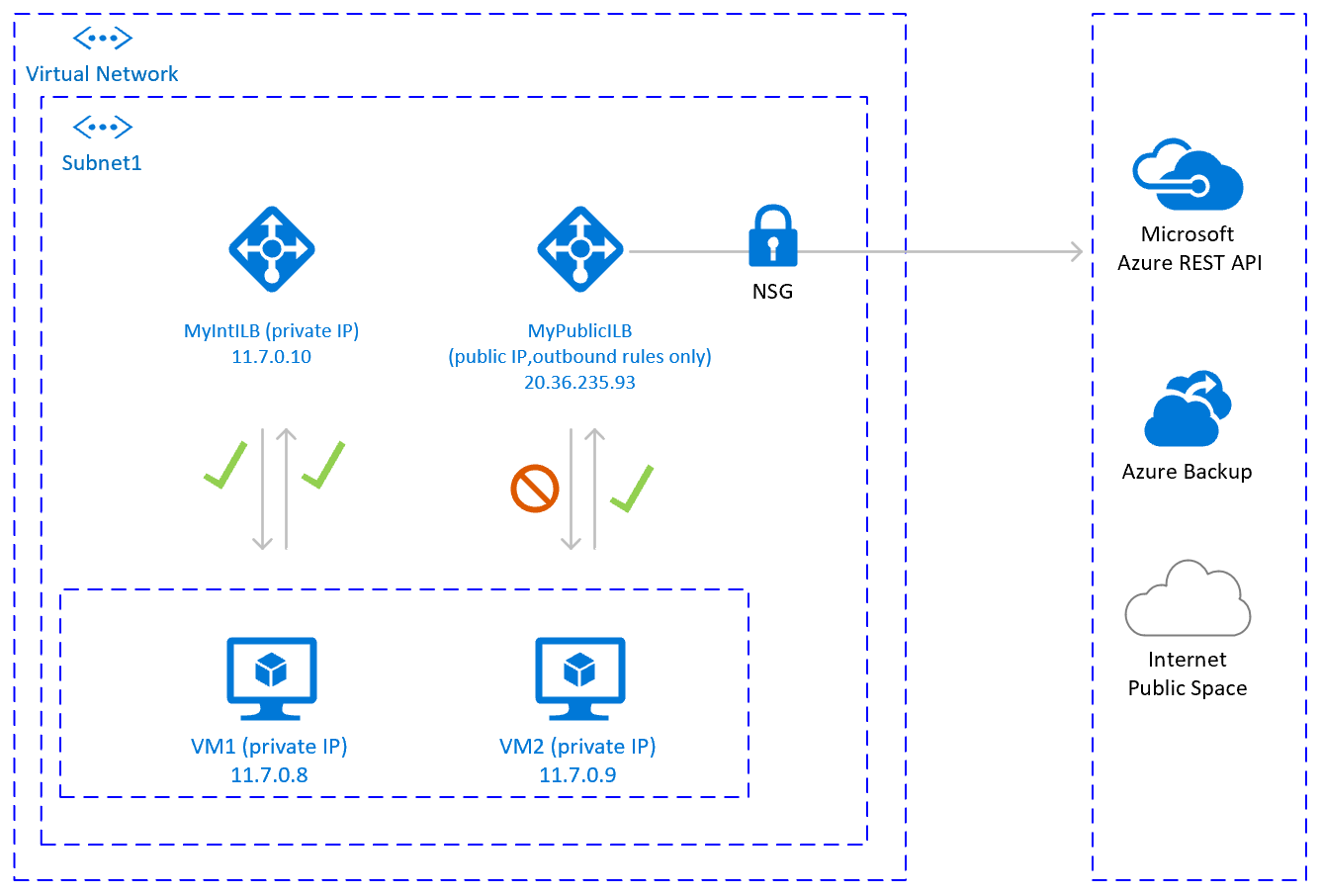

Konfigurasi akan tampak seperti:

Pertimbangan penting

- Anda dapat menggunakan satu Public Load Balancer tambahan untuk beberapa VM di subnet yang sama untuk mencapai konektivitas keluar ke titik akhir publik dan mengoptimalkan biaya

- Gunakan Kelompok Keamanan Jaringan untuk mengontrol titik akhir publik mana yang dapat diakses dari VM. Anda bisa menetapkan Kelompok Keamanan Jaringan baik ke subnet, atau ke setiap VM. Jika memungkinkan, gunakan Tag layanan untuk mengurangi kompleksitas aturan keamanan.

- Azure Standard Load Balancer dengan alamat IP publik dan aturan keluar memungkinkan akses langsung ke titik akhir publik. Jika Anda memiliki persyaratan keamanan perusahaan untuk memiliki semua akses lalu lintas keluar melalui solusi perusahaan terpusat untuk audit dan pengelogan, Anda mungkin tidak dapat memenuhi persyaratan dengan skenario ini.

Tip

Jika memungkinkan, gunakan Tag layanan untuk mengurangi kompleksitas Kelompok Keamanan Jaringan .

Langkah penyebaran

Membuat Load Balancer

- Di portal Microsoft Azure , klik Semua sumber daya, Tambahkan, lalu cari Load Balancer

- Klik Buat

- Nama Load Balancer MyPublicILB

- Pilih Publik sebagai Jenis, Standar sebagai SKU

- Pilih Buat alamat IP Publik dan tentukan sebagai nama MyPublicILBFrondEndIP

- Pilih Zona Redundan sebagai zona Ketersediaan

- Klik Tinjau dan Buat, lalu klik Buat

Buat kumpulan Backend MyBackendPoolOfPublicILB dan tambahkan VM.

- Pilih jaringan Virtual

- Pilih VM dan alamat IPnya dan tambahkan ke kumpulan backend

Membuat aturan keluar.

az network lb outbound-rule create --address-pool MyBackendPoolOfPublicILB --frontend-ip-configs MyPublicILBFrondEndIP --idle-timeout 30 --lb-name MyPublicILB --name MyOutBoundRules --outbound-ports 10000 --enable-tcp-reset true --protocol All --resource-group MyResourceGroupBuat aturan kelompok Keamanan Jaringan untuk membatasi akses ke Titik Akhir Publik tertentu. Jika sudah ada Kelompok Keamanan Jaringan, Anda dapat menyesuaikan kelompok keamanan jaringan tersebut. Contoh di bawah ini menunjukkan cara mengaktifkan akses ke API manajemen Azure:

- Buka Kelompok Keamanan Jaringan

- Klik Aturan Keamanan Keluar

- Tambahkan aturan untuk Tolak semua Akses keluar ke Internet.

- Tambahkan aturan untuk Izinkan akses ke AzureCloud, dengan prioritas yang lebih rendah dari prioritas aturan untuk menolak semua akses internet.

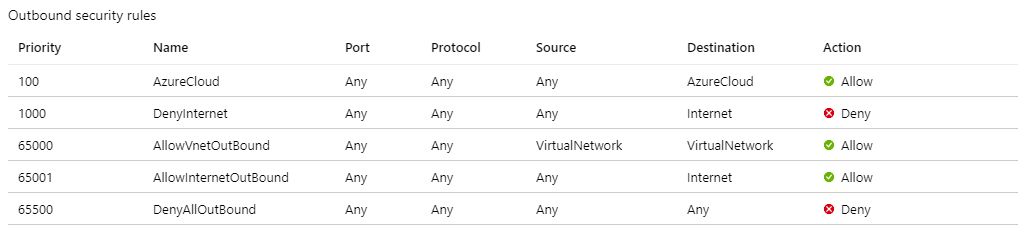

Aturan keamanan keluar akan terlihat seperti:

Untuk informasi lebih lanjut kelompok keamanan jaringan, lihat Kelompok keamanan jaringan.

Opsi 2: Azure Firewall untuk koneksi keluar ke internet

Opsi lain untuk mencapai konektivitas keluar ke titik akhir publik tanpa mengizinkan konektivitas masuk ke VM dari titik akhir publik adalah dengan Azure Firewall. Azure Firewall adalah layanan terkelola dengan Ketersediaan Tinggi bawaan dan dapat mencakup beberapa Zona Ketersediaan.

Anda juga harus menggunakan Rute Yang Ditentukan Pengguna, yang terkait dengan subnet tempat VM dan penyeimbang beban Azure disebarkan, menunjuk ke firewall Azure, untuk merutekan lalu lintas melalui Azure Firewall.

Untuk detail cara menyebarkan Azure Firewall, lihat Menyebarkan Dan Mengonfigurasi Azure Firewall.

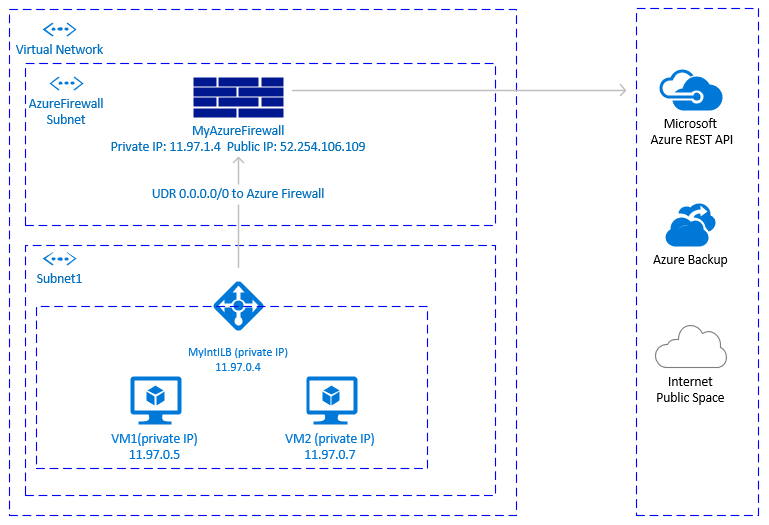

Arsitekturnya akan terlihat seperti:

Pertimbangan penting

- Azure firewall adalah layanan asli cloud, dengan Ketersediaan Tinggi bawaan dan mendukung penyebaran zonasi.

- Memerlukan subnet tambahan yang harus diberi nama AzureFirewallSubnet.

- Jika mentransfer himpunan data keluar yang besar jaringan virtual tempat VM SAP berada, ke VM di jaringan virtual lain, atau ke titik akhir publik, penggunaan Azure firewall mungkin bukan solusi yang hemat biaya. Salah satu contohnya adalah menyalin cadangan yang besar di seluruh jaringan virtual. Untuk detailnya lihat Harga Azure Firewall.

- Jika solusi Firewall perusahaan bukan Azure Firewall dan Anda memiliki persyaratan keamanan agar semua lalu lintas keluar meskipun solusi perusahaan terpusat, solusi ini mungkin tidak bersifat praktis.

Tip

Jika memungkinkan, gunakan Tag layanan untuk mengurangi kompleksitas aturan Azure Firewall.

Langkah penyebaran

Langkah-langkah penyebaran mengasumsikan bahwa Anda sudah memiliki jaringan Virtual dan subnet yang ditentukan untuk VM Anda.

Buat Subnet AzureFirewallSubnet di Virtual Network yang sama dengan tempat VMS dan Standard Load Balancer disebarkan.

- Di portal Microsoft Azure, buka Virtual Network: Klik Semua Sumber Daya, Cari Virtual Network, Klik Virtual Network, Pilih Subnet.

- Klik Tambahkan Subnet. Masukkan AzureFirewallSubnet sebagai Nama. Masukkan Rentang Alamat yang sesuai. Simpan.

Buat Azure Firewall.

- Di portal Microsoft Azure, pilih Semua sumber daya, klik Tambahkan, Firewall, Buat. Pilih grup Sumber Daya (pilih grup sumber daya yang sama dengan tempat Virtual Network berada).

- Masukkan nama sumber daya Azure Firewall. Misalnya, MyAzureFirewall.

- Pilih Wilayah dan pilih setidaknya dua zona Ketersediaan, diselaraskan dengan zona Ketersediaan tempat VM Anda disebarkan.

- Pilih Virtual Network Anda, tempat VM SAP dan Azure Standard Load Balancer disebarkan.

- Alamat IP Publik: Klik buat dan masukkan nama. Misalnya MyFirewallPublicIP.

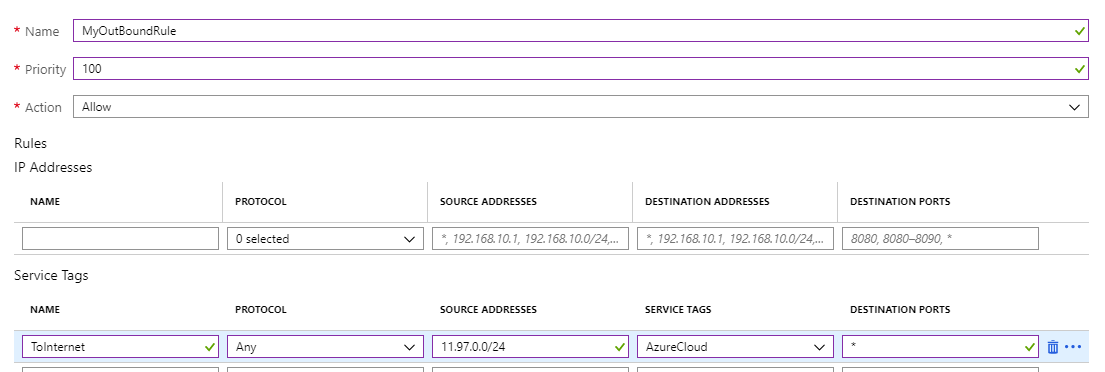

Buat Aturan Azure Firewall untuk mengizinkan konektivitas keluar ke titik akhir publik tertentu. Contoh yang menunjukkan cara mengizinkan akses ke titik akhir publik Azure Management API.

- Pilih Aturan, Kumpulan Aturan Jaringan, lalu klik Tambahkan kumpulan aturan jaringan.

- Nama: MyOutboundRule, masukkan Prioritas, Pilih Tindakan Izinkan.

- Layanan: Nama ToAzureAPI. Protokol: Pilih Apa pun. Alamat Sumber: masukkan rentang untuk subnet Anda, tempat Mesin Virtual dan Load Balancer Standar disebarkan, misalnya: 11.97.0.0/24. Port tujuan, masukkan *.

- Simpan

- Karena Anda masih berada di Azure Firewall, Pilih Gambaran Umum. Catat Alamat IP Privat Azure Firewall.

Membuat rute ke Azure Firewall

- Di portal Microsoft Azure, pilih Semua sumber daya, lalu klik Tambahkan, Tabel Rute, Buat.

- Masukkan Nama MyRouteTable, pilih Langganan, grup Sumber Daya, dan Lokasi (lokasi yang cocok dengan lokasi jaringan Virtual dan Firewall Anda).

- Simpan

Aturan firewall akan terlihat seperti:

Buat Rute yang Ditentukan Pengguna dari subnet VM Anda ke IP privat MyAzureFirewall.

- Karena Anda masih berada di Tabel Rute, klik Rute. Pilih Tambahkan.

- Nama rute: ToMyAzureFirewall, Awalan alamat: 0.0.0.0/0. Jenis hop berikutnya: Pilih Virtual Appliance. Alamat hop berikutnya: masukkan alamat IP privat firewall yang telah Anda konfigurasi: 11.97.1.4.

- Simpan

Opsi 3: Menggunakan Proksi untuk panggilan Pacemaker ke Azure Management API

Anda dapat menggunakan proksi untuk mengizinkan panggilan Pacemaker ke titik akhir publik API manajemen Azure.

Pertimbangan penting

- Jika sudah ada proksi perusahaan, Anda dapat merutekan panggilan keluar ke titik akhir publik melalui proksi tersebut. Panggilan keluar ke titik akhir publik akan melalui titik kontrol perusahaan.

- Pastikan bahwa konfigurasi proksi mengizinkan konektivitas keluar ke API manajemen Azure:

https://management.azure.comdanhttps://login.microsoftonline.com - Pastikan bahwa ada rute dari VM ke Proksi

- Proksi hanya akan menangani panggilan HTTP/HTTPS. Jika ada kebutuhan tambahan untuk melakukan panggilan keluar ke titik akhir publik melalui protokol yang berbeda (seperti RFC), akan diperlukan solusi alternatif

- Solusi Proksi harus sering tersedia, untuk menghindari ketidakstabilan di kluster Pacemaker

- Bergantung pada lokasi proksi, proksi dapat menyebabkan latensi tambahan dalam panggilan dari Azure Fence Agent ke Azure Management API. Jika proksi perusahaan Anda masih ada saat kluster Pacemaker Anda berada di Azure, ukur latensi dan pertimbangkan apakah solusi ini merupakan solusi yang cocok untuk Anda

- Jika belum ada proksi perusahaan yang sering tersedia, kami tidak merekomendasikan opsi ini karena pelanggan akan dikenakan biaya dan kompleksitas tambahan. Namun demikian, jika Anda memutuskan untuk menyebarkan solusi proksi tambahan agar konektivitas keluar dari Pacemaker ke Azure Management API publik menjadi mungkin, pastikan proksi sering tersedia, dan latensi dari VM ke proksi rendah.

Konfigurasi Pacemaker dengan Proksi

Ada banyak opsi Proksi berbeda yang tersedia di industri ini. Instruksi langkah demi langkah untuk penyebaran proksi berada di luar cakupan dokumen ini. Dalam contoh di bawah ini, kami berasumsi bahwa proksi Anda merespons MyProxyService dan mendengarkan port MyProxyPort.

Untuk mengizinkan pacemaker untuk berkomunikasi dengan API manajemen Azure, lakukan langkah-langkah berikut pada semua node kluster:

Edit file konfigurasi pacemaker /etc/sysconfig/pacemaker dan tambahkan baris berikut (semua node kluster):

sudo vi /etc/sysconfig/pacemaker # Add the following lines http_proxy=http://MyProxyService:MyProxyPort https_proxy=http://MyProxyService:MyProxyPortHidupkan ulang layanan pacemaker pada semua node kluster.

SUSE

# Place the cluster in maintenance mode sudo crm configure property maintenance-mode=true #Restart on all nodes sudo systemctl restart pacemaker # Take the cluster out of maintenance mode sudo crm configure property maintenance-mode=falseRed Hat

# Place the cluster in maintenance mode sudo pcs property set maintenance-mode=true #Restart on all nodes sudo systemctl restart pacemaker # Take the cluster out of maintenance mode sudo pcs property set maintenance-mode=false

Opsi lain

Jika lalu lintas keluar dirutekan melalui pihak ketiga, melalui proksi firewall berbasis URL:

- jika menggunakan agen Azure fence, pastikan konfigurasi firewall mengizinkan konektivitas keluar ke API manajemen Azure:

https://management.azure.comdanhttps://login.microsoftonline.com - jika menggunakan infrastruktur pembaruan cloud publik Azure SUSE untuk menerapkan pembaruan dan patch, lihat Azure Public Cloud Update Infrastructure 101

Langkah berikutnya

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk