Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Akses ke ruang kerja dikelola dengan menggunakan Azure RBAC. Biasanya, pengguna yang memiliki akses ke ruang kerja Log Analytics yang diaktifkan untuk Microsoft Azure Sentinel juga memiliki akses ke semua data ruang kerja, termasuk konten keamanan. Administrator dapat menggunakan peran Azure untuk mengonfigurasi akses ke fitur tertentu di Microsoft Azure Sentinel, tergantung pada persyaratan akses di tim mereka.

Namun, Anda mungkin memiliki beberapa pengguna yang hanya perlu mengakses data tertentu di ruang kerja Anda, tetapi seharusnya tidak memiliki akses ke seluruh lingkungan Microsoft Azure Sentinel. Misalnya, Anda mungkin ingin menyediakan tim operasi non-keamanan (non-SOC) dengan akses ke data kejadian Windows untuk server yang mereka miliki.

Dalam kasus seperti itu, kami sarankan Anda mengonfigurasi kontrol akses berbasis peran (RBAC) berdasarkan sumber daya yang diizinkan untuk pengguna Anda, alih-alih memberi mereka akses ke ruang kerja atau fitur Microsoft Sentinel tertentu. Metode ini juga dikenal sebagai pengaturan RBAC konteks sumber daya.

Saat pengguna memiliki akses ke data Microsoft Azure Sentinel melalui sumber daya yang dapat mereka akses alih-alih ruang kerja, mereka bisa menampilkan log dan buku kerja menggunakan metode berikut:

Melalui sumber daya itu sendiri, seperti Azure Virtual Machine. Gunakan metode ini untuk menampilkan log dan buku kerja hanya untuk sumber daya tertentu.

Melalui Azure Monitor. Gunakan metode ini saat Anda ingin membuat kueri yang mencakup beberapa sumber daya dan/atau grup sumber daya. Saat menavigasi ke log dan buku kerja di Azure Monitor, tentukan lingkup Anda ke satu atau beberapa grup sumber daya atau sumber daya tertentu.

Aktifkan RBAC konteks sumber daya di Azure Monitor. Untuk informasi selengkapnya, lihat Mengelola akses ke data log dan ruang kerja di Azure Monitor.

Catatan

Jika data Anda bukan sumber daya Azure, seperti data Syslog, CEF, atau ID Microsoft Entra, atau data yang dikumpulkan oleh pengumpul kustom, Anda harus mengonfigurasi ID sumber daya yang digunakan untuk mengidentifikasi data dan mengaktifkan akses secara manual. Untuk informasi selengkapnya, lihat Mengonfigurasi RBAC konteks sumber daya secara eksplisit untuk sumber daya non-Azure.

Selain itu, fungsi dan pencarian yang disimpan tidak didukung dalam konteks yang berpusat pada sumber daya. Oleh karena itu, fitur Microsoft Azure Sentinel seperti parsing dan normalisasi tidak didukung untuk RBAC berkonteks sumber daya di Microsoft Azure Sentinel.

Skenario untuk RBAC konteks sumber daya

Tabel berikut menyoroti skenario di mana RBAC konteks sumber daya paling membantu. Perhatikan perbedaan persyaratan akses antara tim SOC dan tim non-SOC.

| Jenis persyaratan | Tim SOC | Tim non-SOC |

|---|---|---|

| Izin | Seluruh ruang kerja | Sumber daya spesifik saja |

| Akses data | Semua data di ruang kerja | Hanya data untuk sumber daya yang diotorisasi untuk diakses oleh tim |

| Pengalaman | Pengalaman Microsoft Azure Sentinel penuh, mungkin dibatasi oleh izin fungsional yang diberikan kepada pengguna | Kueri log dan Buku Kerja saja |

Jika tim Anda memiliki persyaratan akses yang sama dengan tim non-SOC yang dijelaskan dalam tabel di atas, RBAC konteks sumber daya mungkin merupakan solusi yang baik untuk organisasi Anda.

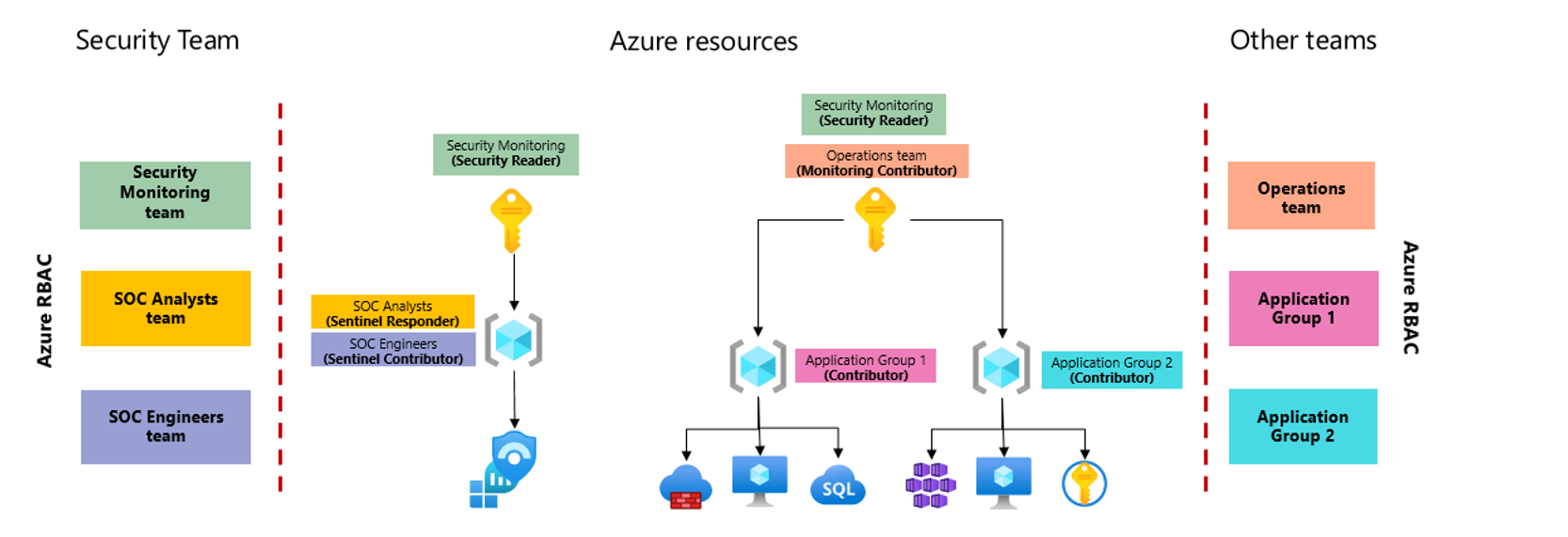

Misalnya, gambar berikut menunjukkan versi arsitektur ruang kerja yang disederhanakan di mana tim keamanan dan operasi memerlukan akses ke set data yang berbeda, dan RBAC konteks sumber daya digunakan untuk memberikan izin yang diperlukan.

Dalam gambar ini:

- Ruang kerja Analitik Log yang diaktifkan untuk Microsoft Azure Sentinel ditempatkan dalam langganan terpisah untuk mengisolasi izin dengan lebih baik dari langganan yang digunakan tim aplikasi untuk menghosting beban kerja mereka.

- Tim aplikasi diberikan akses ke kelompok sumber daya masing-masing, di mana mereka dapat mengelola sumber daya mereka.

Langganan terpisah dan RBAC konteks sumber daya ini memungkinkan tim-tim ini untuk melihat log yang dihasilkan oleh sumber daya apa pun yang dapat mereka akses, bahkan ketika log disimpan di ruang kerja di mana mereka tidak memiliki akses langsung. Tim aplikasi dapat mengakses log mereka melalui area Logportal Microsoft Azure, untuk menampilkan log sumber daya tertentu, atau melalui Azure Monitor, untuk menampilkan semua log yang dapat mereka akses pada saat yang bersamaan.

Mengonfigurasi RBAC konteks sumber daya secara eksplisit untuk sumber daya non-Azure

Sumber daya Azure memiliki dukungan bawaan untuk RBAC konteks sumber daya, tetapi mungkin memerlukan penyempurnaan tambahan saat bekerja dengan sumber daya non-Azure. Misalnya, data di ruang kerja Analitik Log Anda diaktifkan untuk Microsoft Sentinel yang bukan sumber daya Azure termasuk data Syslog, CEF, atau AAD, atau data yang dikumpulkan oleh pengumpul kustom.

Gunakan langkah-langkah berikut jika Anda ingin mengonfigurasi RBAC konteks sumber daya, tetapi data Anda bukan sumber daya Azure.

Untuk secara eksplisit mengonfigurasi RBAC konteks sumber daya:

Pastikan Anda telah mengaktifkan RBAC konteks sumber daya di Azure Monitor.

Buat grup sumber daya untuk setiap tim pengguna yang perlu mengakses sumber daya Anda tanpa mengakses seluruh lingkungan Microsoft Azure Sentinel.

Tetapkan izin pembaca log untuk setiap anggota tim.

Tetapkan sumber daya ke grup tim sumber daya yang Anda buat, dan tandai kejadian dengan ID sumber daya yang relevan.

Saat sumber daya Azure mengirim data ke Microsoft Azure Sentinel, catatan log secara otomatis ditandai dengan ID sumber daya dari sumber data.

Tip

Kami menyarankan agar Anda mengelompokkan sumber daya yang Anda berikan aksesnya di bawah grup sumber daya tertentu yang dibuat untuk tujuan tersebut.

Jika tidak bisa, pastikan tim Anda memiliki izin pembaca log langsung ke sumber daya yang Anda inginkan untuk mereka akses.

Untuk informasi selengkapnya tentang ID sumber daya, lihat:

ID sumber daya dengan penerusan log

Ketika kejadian dikumpulkan menggunakan Common Event Format (CEF) atau Syslog,penerusan log digunakan untuk mengumpulkan peristiwa dari beberapa sistem sumber.

Misalnya, ketika VM penerusan CEF atau Syslog mendengarkan sumber yang mengirim peristiwa Syslog, dan meneruskannya ke Microsoft Azure Sentinel, ID sumber daya VM penerusan log ditetapkan ke semua peristiwa yang diteruskannya.

Jika Anda memiliki beberapa tim, pastikan Anda memiliki VM penerusan log terpisah yang memproses kejadian untuk setiap tim terpisah.

Misalnya, memisahkan komputer virtual Anda memastikan bahwa kejadian Syslog yang termasuk dalam Tim A dikumpulkan menggunakan kolektor komputer virtual A.

Tip

- Saat menggunakan komputer virtual lokal atau komputer virtual cloud lainnya, seperti AWS, sebagai penerus log Anda, pastikan bahwa komputer virtual memiliki ID sumber daya dengan menerapkan Azure Arc.

- Untuk menskalakan lingkungan VM penerusan log Anda, pertimbangkan untuk membuat set skala VM untuk mengumpulkan log CEF dan Syslog Anda.

ID sumber daya dengan koleksi Logstash

Jika Anda mengumpulkan data menggunakan plugin keluaran Logstash Microsoft Azure Sentinel, gunakan bidang azure_resource_id untuk mengonfigurasi pengumpul khusus agar menyertakan ID sumber daya dalam keluaran Anda.

Jika Anda menggunakan RBAC konteks sumber daya dan ingin peristiwa yang dikumpulkan oleh API tersedia untuk pengguna tertentu, gunakan ID sumber daya grup sumber daya yang Anda buat untuk pengguna Anda.

Misalnya, kode berikut menunjukkan contoh file konfigurasi Logstash:

input {

beats {

port => "5044"

}

}

filter {

}

output {

microsoft-logstash-output-azure-loganalytics {

workspace_id => "4g5tad2b-a4u4-147v-a4r7-23148a5f2c21" # <your workspace id>

workspace_key => "u/saRtY0JGHJ4Ce93g5WQ3Lk50ZnZ8ugfd74nk78RPLPP/KgfnjU5478Ndh64sNfdrsMni975HJP6lp==" # <your workspace key>

custom_log_table_name => "tableName"

azure_resource_id => "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/contosotest" # <your resource ID>

}

}

Tip

Anda mungkin ingin menambahkan output beberapa bagian untuk membedakan tag yang diterapkan ke kejadian yang berbeda.

ID Sumber Daya dengan koleksi API Analitik Log

Saat mengumpulkan menggunakan API pengumpul data Analitik Log, Anda dapat menetapkan peristiwa dengan ID sumber daya menggunakan header permintaan x-ms-AzureResourceId HTTP.

Jika Anda menggunakan RBAC konteks sumber daya dan ingin peristiwa yang dikumpulkan oleh API tersedia untuk pengguna tertentu, gunakan ID sumber daya grup sumber daya yang Anda buat untuk pengguna Anda.

Alternatif untuk RBAC konteks sumber daya

Bergantung pada izin yang diperlukan di organisasi Anda, menggunakan RBAC konteks sumber daya mungkin tidak memberikan solusi lengkap. Misalnya, pertimbangkan apakah organisasi yang arsitekturnya dijelaskan di bagian sebelumnya juga harus memberikan akses ke log Office 365 ke tim audit internal. Dalam hal ini, mereka mungkin menggunakan RBAC tingkat tabel untuk memberi tim audit akses ke seluruh tabel OfficeActivity , tanpa memberikan izin ke tabel lain.

Daftar berikut ini menjelaskan skenario di mana solusi lain untuk akses data mungkin sesuai dengan kebutuhan Anda dengan lebih baik:

| Skenario | Solusi |

|---|---|

| Anak perusahaan memiliki tim SOC yang membutuhkan pengalaman Microsoft Azure Sentinel secara penuh. | Dalam hal ini, gunakan arsitektur multi-ruang kerja untuk memisahkan izin data Anda. Untuk mengetahui informasi selengkapnya, silakan lihat: |

| Anda ingin menyediakan akses ke jenis kejadian tertentu. | Misalnya, berikan admin Windows akses ke kejadian Keamanan Windows di semua sistem. Dalam kasus tersebut, gunakan RBAC tingkat tabel untuk menentukan izin untuk setiap tabel. |

| Membatasi akses ke tingkat yang lebih terperinci, baik berdasarkan sumber daya, atau hanya pada subset bidang dalam suatu kejadian | Misalnya, Anda mungkin ingin membatasi akses ke log Office 365 berdasarkan anak perusahaan pengguna. Dalam hal ini, berikan akses ke data menggunakan integrasi bawaan dengan dasbor dan laporan Power BI. |

| Membatasi akses menurut grup manajemen | Tempatkan Microsoft Azure Sentinel di bawah grup manajemen terpisah yang didedikasikan untuk keamanan, memastikan bahwa hanya izin minimal yang diwariskan ke anggota grup. Dalam tim keamanan Anda, tetapkan izin ke grup yang berbeda sesuai dengan setiap fungsi grup. Karena semua tim memiliki akses ke seluruh ruang kerja, mereka akan memiliki akses ke pengalaman Microsoft Azure Sentinel lengkap, hanya dibatasi oleh peran Microsoft Azure Sentinel yang ditetapkan. Untuk informasi selengkapnya, lihat Izin di Microsoft Azure Sentinel. |

Konten terkait

Untuk informasi selengkapnya, lihat: