Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Microsoft Sentinel adalah solusi manajemen informasi dan peristiwa keamanan (SIEM) berbasis cloud yang memiliki kemampuan untuk mengumpulkan, mengkurasi, dan mengelola intelijen ancaman dari berbagai sumber.

Penting

Microsoft Sentinel umumnya tersedia di portal Microsoft Defender, termasuk untuk pelanggan tanpa Microsoft Defender XDR atau lisensi E5.

Mulai Juli 2026, semua pelanggan yang menggunakan Microsoft Sentinel di portal Microsoft Azure akan dialihkan ke portal Defender dan hanya akan menggunakan Microsoft Sentinel di portal Defender. Mulai Juli 2025, banyak pelanggan baru secara otomatis onboarding dan dialihkan ke portal Defender.

Jika Anda masih menggunakan Microsoft Sentinel di portal Microsoft Azure, kami sarankan Anda mulai merencanakan transisi ke portal Defender untuk memastikan transisi yang lancar dan memanfaatkan sepenuhnya pengalaman operasi keamanan terpadu yang ditawarkan oleh Pertahanan Microsoft. Untuk informasi selengkapnya, lihat Saatnya Pindah: Menghentikan portal Microsoft Azure Sentinel untuk keamanan yang lebih besar.

Pengantar Intelijen Ancaman

Intelijen ancaman siber (CTI) adalah informasi yang menggambarkan ancaman yang ada atau potensial terhadap sistem dan pengguna. Intelijen ini hadir dalam berbagai bentuk seperti laporan tertulis yang merinci motivasi, infrastruktur, dan teknik dari pelaku ancaman tertentu. Ini juga bisa berupa pengamatan spesifik dari alamat IP, domain, hash file, dan artefak lain yang terkait dengan ancaman siber yang diketahui.

Organisasi menggunakan CTI untuk memberikan konteks penting terhadap aktivitas yang tidak biasa agar personel keamanan dapat segera mengambil tindakan untuk melindungi orang-orang, informasi, dan aset mereka. Anda dapat memperoleh CTI dari banyak tempat, seperti:

- Umpan Data Sumber Terbuka

- Komunitas berbagi intelijen ancaman

- Umpan intelijen komersial

- Intelijen lokal yang dikumpulkan selama investigasi keamanan dalam suatu organisasi.

Untuk solusi SIEM seperti Microsoft Sentinel, bentuk paling umum dari CTI adalah indikator ancaman, yang juga dikenal sebagai indikator kompromi (IOC) atau indikator serangan. Indikator ancaman adalah data yang menghubungkan artefak yang teramati seperti URL, hash file, atau alamat IP dengan aktivitas ancaman yang diketahui seperti phishing, botnet, atau malware. Bentuk inteligensi ancaman ini sering disebut inteligensi ancaman taktis. Ini diterapkan pada produk keamanan dan otomasi dalam skala besar untuk mendeteksi ancaman potensial terhadap organisasi dan melindungi dari ancaman tersebut.

Satu lagi aspek dari intelijen ancaman mencakup aktor ancaman, teknik, taktik, dan prosedur (TTP) mereka, infrastruktur mereka, serta identitas para korban mereka. Microsoft Sentinel mendukung pengelolaan aspek-aspek ini bersama dengan IOC, yang diekspresikan menggunakan standar sumber terbuka untuk pertukaran CTI yang dikenal sebagai ekspresi informasi ancaman yang terstruktur (STIX). Intelijen ancaman yang diekspresikan sebagai objek STIX meningkatkan interoperabilitas dan memberdayakan organisasi untuk berburu lebih efisien. Gunakan objek STIX intelijen ancaman di Microsoft Sentinel untuk mendeteksi aktivitas jahat yang teramati di lingkungan Anda dan menyediakan konteks lengkap dari serangan untuk memberikan informasi bagi keputusan respons.

Tabel berikut menggambarkan aktivitas yang diperlukan untuk memanfaatkan integrasi intelijen ancaman (TI) di Microsoft Sentinel secara maksimal:

| Aksi | Deskripsi |

|---|---|

| Menyimpan inteligensi ancaman di ruang kerja Microsoft Azure Sentinel |

|

| Mengelola inteligensi ancaman |

|

| Menggunakan inteligensi ancaman |

|

Ancaman intelijen juga menyediakan konteks yang berguna dalam pengalaman Microsoft Sentinel lainnya, seperti buku catatan. Untuk informasi selengkapnya, lihat Mulai menggunakan notebook dan MSTICPy.

Catatan

Untuk informasi tentang ketersediaan fitur di cloud Pemerintah AS, lihat tabel Microsoft Sentinel di Ketersediaan fitur Cloud untuk pelanggan Pemerintah AS.

Impor dan hubungkan kecerdasan ancaman

Sebagian besar intelijen ancaman diimpor menggunakan konektor data atau API. Konfigurasikan aturan pemasukan untuk mengurangi kebisingan dan memastikan sumber intelijen Anda dioptimalkan. Berikut adalah solusi yang tersedia untuk Microsoft Sentinel.

- Konektor data Inteligensi Ancaman Pertahanan Microsoft untuk menyerap inteligensi ancaman Microsoft

- Konektor data untuk Inteligensi Ancaman - TAXII bagi umpan STIX/TAXII standar industri

- API pengunggahan Inteligensi Ancaman untuk umpan TI yang terintegrasi dan dikurasi menghubungkan dengan menggunakan REST API (tidak memerlukan konektor data)

- Konektor data Platform Inteligensi Ancaman juga menghubungkan umpan intelijen ancaman (TI) menggunakan REST API yang lama, tetapi akan dihentikan.

Gunakan solusi ini dalam kombinasi apapun, tergantung pada sumber intelijen ancaman dari organisasi Anda. Semua konektor data ini tersedia di Hub konten sebagai bagian dari solusi Inteligensi Ancaman . Untuk informasi selengkapnya tentang solusi ini, lihat entri Azure Marketplace Inteligensi Ancaman.

Selain itu, lihat katalog integrasi inteligensi ancaman ini yang tersedia dengan Microsoft Sentinel.

Tambahkan intelijen ancaman ke Microsoft Sentinel menggunakan penghubung data Defender Threat Intelligence

Bawa IOCs publik, sumber terbuka, dan berpresisi tinggi yang dihasilkan oleh Intelijen Ancaman Defender ke dalam ruang kerja Microsoft Sentinel Anda dengan penghubung data Intelijen Ancaman Defender. Dengan pengaturan satu klik yang sederhana, gunakan intelijen ancaman dari konektor data standar dan premium Defender Threat Intelligence untuk memantau, memberikan peringatan, dan berburu.

Ada dua versi penghubung data, yaitu standar dan premium. Terdapat juga aturan analitik ancaman Defender Threat Intelligence yang tersedia secara gratis, yang memberikan Anda contoh dari apa yang disediakan oleh konektor data Defender Threat Intelligence premium. Namun, dengan analitik yang cocok, hanya indikator yang sesuai dengan aturan yang dimasukkan ke dalam lingkungan Anda.

Connector data premium Intelijen Ancaman Defender menerima intelijen sumber terbuka yang diperkaya oleh Microsoft dan IOC yang dikurasi oleh Microsoft. Fitur premium ini memungkinkan analitik pada lebih banyak sumber data dengan fleksibilitas dan pemahaman yang lebih besar tentang intelijen ancaman tersebut. Berikut adalah tabel yang menunjukkan apa yang dapat diharapkan ketika Anda melisensikan dan mengaktifkan versi premium.

| Gratis | Premi |

|---|---|

| IOC Publik | |

| Intelijen sumber terbuka (OSINT) | |

| Microsoft IOCs | |

| OSINT yang diperkaya oleh Microsoft |

Untuk informasi lebih lanjut, lihat artikel berikut:

- Untuk mempelajari cara mendapatkan lisensi premium dan menjelajahi semua perbedaan antara versi standar dan premium, lihat Menjelajahi lisensi Inteligensi Ancaman Defender.

- Untuk mempelajari selengkapnya tentang pengalaman Inteligensi Ancaman Defender gratis, lihat Memperkenalkan pengalaman gratis Inteligensi Ancaman Defender untuk Microsoft Defender XDR.

- Untuk mempelajari cara mengaktifkan Inteligensi Ancaman Defender dan konektor data Inteligensi Ancaman Defender premium, lihat Mengaktifkan konektor data Inteligensi Ancaman Defender.

- Untuk mempelajari tentang analitik yang cocok, lihat Menggunakan analitik yang cocok untuk mendeteksi ancaman.

Tambahkan intelijen ancaman ke Microsoft Sentinel dengan API unggah

Organisasi banyak menggunakan solusi platform intelijen ancaman (TIP) untuk mengumpulkan umpan indikator ancaman dari berbagai sumber. Dari umpan yang teragregasi, data dikurasi untuk diterapkan pada solusi keamanan seperti perangkat jaringan, solusi EDR/XDR, atau SIEM seperti Microsoft Sentinel. API unggah memungkinkan Anda menggunakan solusi-solusi ini untuk mengimpor objek STIX intelijen ancaman ke dalam Microsoft Sentinel.

API unggah baru tidak memerlukan konektor data dan menawarkan peningkatan berikut:

- Bidang indikator ancaman didasarkan pada format standar STIX.

- Aplikasi Microsoft Entra memerlukan peran Kontributor Microsoft Sentinel.

- Titik akhir permintaan API ditetapkan pada tingkat workspace. Izin aplikasi Microsoft Entra yang diperlukan memungkinkan penugasan yang terperinci di tingkat ruang kerja.

Untuk informasi selengkapnya, lihat Sambungkan platform inteligensi ancaman Anda menggunakan API unggah

Tambahkan intelijen ancaman ke Microsoft Sentinel dengan konektor data Threat Intelligence Platform

Catatan

Penghubung data ini sekarang berada dalam jalur menuju penghentian.

Sama seperti API unggahan, konektor data Platform Intelijen Ancaman menggunakan API yang memungkinkan TIP atau solusi kustom Anda untuk mengirim intelijen ancaman ke Microsoft Sentinel. Namun, konektor data ini terbatas hanya untuk indikator dan sekarang sedang dalam jalur untuk dihapus. Kami merekomendasikan agar Anda memanfaatkan optimasi yang ditawarkan oleh API unggahan.

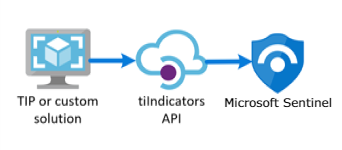

Konektor data TIP menggunakan MICROSOFT Graph Security tiIndicators API yang tidak mendukung objek STIX lainnya. Gunakan bersama TIP kustom apa pun yang berkomunikasi dengan tiIndicators API untuk mengirim indikator ke Microsoft Sentinel (dan ke solusi keamanan Microsoft lainnya seperti Defender XDR).

Untuk informasi selengkapnya tentang solusi TIP yang terintegrasi dengan Microsoft Sentinel, lihat Produk platform inteligensi ancaman terintegrasi. Untuk informasi selengkapnya, lihat Menyambungkan platform inteligensi ancaman Anda ke Microsoft Azure Sentinel.

Tambahkan intelijen ancaman ke Microsoft Sentinel dengan konektor data Threat Intelligence - TAXII

Standar industri yang paling banyak diadopsi untuk transmisi intelijen ancaman adalah kombinasi dari format data STIX dan protokol TAXII. Jika organisasi Anda memperoleh intelijen ancaman dari solusi yang mendukung versi STIX/TAXII saat ini (2.0 atau 2.1), gunakan konektor data Threat Intelligence - TAXII untuk membawa intelijen ancaman Anda ke Microsoft Sentinel. Penghubung data Threat Intelligence - TAXII memungkinkan klien TAXII bawaan di Microsoft Sentinel untuk mengimpor intelijen ancaman dari server TAXII 2.x.

Untuk mengimpor intelijen ancaman berformat STIX ke Microsoft Sentinel dari server TAXII:

- Dapatkan root API server TAXII dan ID koleksi.

- Aktifkan konektor data Intelijen Ancaman - TAXII di Microsoft Sentinel.

Untuk informasi selengkapnya, lihat Menyambungkan Microsoft Sentinel ke umpan inteligensi ancaman STIX/TAXII.

Membuat dan mengelola intelijen ancaman

Inteligensi ancaman yang didukung oleh Microsoft Sentinel dikelola di samping Microsoft Defender Threat Intelligence (MDTI) dan Threat Analytics di portal Pertahanan Microsoft.

Catatan

Inteligensi ancaman di portal Azure masih diakses dari Microsoft Sentinel>manajemen ancaman>inteligensi ancaman.

Dua tugas intelijen ancaman yang paling umum adalah membuat intelijen ancaman baru yang terkait dengan investigasi keamanan dan menambahkan tag. Antarmuka manajemen menyederhanakan proses manual pengelolaan intelijen ancaman individu dengan beberapa fitur utama.

- Konfigurasikan aturan penerimaan untuk mengoptimalkan intelijen ancaman dari sumber masuk.

- Tentukan hubungan saat Anda membuat objek STIX baru.

- Kurasi TI yang ada dengan hubungan pembangun.

- Salin metadata umum dari objek TI baru atau yang sudah ada dengan fitur duplikasi.

- Tambahkan tag berbentuk bebas ke objek dengan pemilihan ganda.

Objek STIX berikut tersedia di Microsoft Azure Sentinel:

| objek STIX | Deskripsi |

|---|---|

| Pelaku ancaman | Dari script kiddies hingga negara bagian, objek pelaku ancaman menjelaskan motivasi, kecanggihan, dan tingkat sumber daya. |

| Pola serangan | Juga dikenal sebagai teknik, taktik, dan prosedur, pola serangan menggambarkan komponen spesifik dari sebuah serangan dan tahap MITRE ATT&CK di mana ia digunakan. |

| Indikator |

Domain name, URL, IPv4 address, IPv6 address, dan File hashesX509 certificates digunakan untuk mengautentikasi identitas perangkat dan server untuk komunikasi aman melalui internet.

JA3 fingerprint adalah pengenal unik yang dihasilkan dari proses jabat tangan TLS/SSL. Mereka membantu dalam mengidentifikasi aplikasi dan alat spesifik yang digunakan dalam lalu lintas jaringan, sehingga memudahkan untuk mendeteksi aktivitas berbahaya. Sidik jari ini memperluas kemampuan JA3 dengan juga memasukkan karakteristik spesifik server dalam proses pemberian sidik jari. Ekstensi ini menyediakan pandangan yang lebih komprehensif tentang lalu lintas jaringan dan membantu dalam mengidentifikasi ancaman baik di sisi klien maupun server.

User agents memberikan informasi tentang perangkat lunak klien yang membuat permintaan ke server, seperti peramban atau sistem operasi. Mereka berguna dalam mengidentifikasi dan membuat profil perangkat dan aplikasi yang mengakses jaringan. |

| Identitas | Jelaskan para korban, organisasi, dan kelompok atau individu lainnya bersama sektor bisnis yang paling terkait erat dengan mereka. |

| Hubungan | Benang-benang yang menghubungkan intelijen ancaman, membantu membangun hubungan di antara sinyal dan titik data yang berbeda, dijelaskan dengan hubungan. |

Konfigurasikan aturan pemasukan

Optimalkan feed intelijen ancaman dengan memfilter dan meningkatkan objek sebelum dikirim ke ruang kerja Anda. Aturan pemasukan memperbarui atribut, atau menyaring objek secara keseluruhan. Tabel berikut mencantumkan beberapa kasus penggunaan:

| Kasus penggunaan aturan pemasukan | Deskripsi |

|---|---|

| Kurangi kebisingan | Saring informasi ancaman lama yang tidak diperbarui selama 6 bulan dan juga memiliki tingkat kepercayaan rendah. |

| Perpanjang tanggal berlaku | Promosikan IOC berkualitas tinggi dari sumber terpercaya dengan memperpanjang Valid until mereka selama 30 hari. |

| Ingat masa lalu | Taksonomi aktor ancaman yang baru sangat bagus, tetapi beberapa analis ingin memastikan untuk memberi label pada nama-nama lama. |

Ingatlah tips berikut untuk menggunakan aturan penyerapan:

- Semua aturan berlaku secara berurutan. Objek intelligence ancaman yang diambil akan diproses oleh setiap aturan sampai sebuah

Deletetindakan diambil. Jika tidak ada tindakan yang dilakukan pada sebuah objek, objek tersebut akan diambil dari sumber apa adanya. - Tindakan

Deleteberarti objek intelijen ancaman diabaikan untuk konsumsi, artinya dihapus dari jalur pemrosesan. Versi sebelumnya dari objek yang sudah diunggah tidak terpengaruh. - Aturan baru dan yang telah diedit membutuhkan waktu hingga 15 menit untuk mulai berlaku.

Untuk informasi selengkapnya, lihat Bekerja dengan aturan penyerapan inteligensi ancaman.

Buat hubungan

Tingkatkan deteksi dan respons ancaman dengan membangun koneksi antara objek menggunakan pembangun hubungan. Tabel berikut mencantumkan beberapa kasus penggunaannya:

| Kasus penggunaan hubungan | Deskripsi |

|---|---|

| Hubungkan aktor ancaman dengan pola serangan | Aktor APT29 ancaman menggunakan pola Phishing via Email serangan untuk mendapatkan akses awal. |

| Hubungkan sebuah indikator ke aktor ancaman | Sebuah indikator domain allyourbase.contoso.com diatribusikan kepada aktor ancaman . |

| Hubungkan identitas (korban) dengan pola serangan | Pola Phishing via Email serangan menargetkanFourthCoffee organisasi. |

Gambar berikut menunjukkan bagaimana pembangun hubungan menghubungkan semua kasus penggunaan ini.

Mengkurasi intelijen ancaman

Konfigurasi objek TI mana saja yang dapat dibagikan dengan audiens yang sesuai dengan menetapkan tingkat sensitivitas yang disebut Protokol Lampu Lalu Lintas (TLP).

| Warna TLP | Sensitivitas |

|---|---|

| Putih | Informasi dapat dibagikan secara bebas dan terbuka tanpa batasan apa pun. |

| Hijau | Informasi dapat dibagikan dengan rekan dan organisasi mitra di dalam komunitas, tetapi tidak secara publik. Ini ditujukan untuk audiens yang lebih luas di dalam komunitas. |

| Amber | Informasi dapat dibagikan dengan anggota organisasi, tetapi tidak untuk umum. Ini dimaksudkan untuk digunakan di dalam organisasi guna melindungi informasi sensitif. |

| Merah | Informasi ini sangat sensitif dan seharusnya tidak dibagikan di luar kelompok atau pertemuan khusus di mana informasi tersebut awalnya diungkapkan. |

Tetapkan nilai TLP untuk objek TI di UI saat Anda membuat atau mengeditnya. Mengatur TLP melalui API kurang intuitif dan memerlukan pemilihan salah satu dari empat GUID objek marking-definition. Untuk informasi selengkapnya tentang mengonfigurasi TLP melalui API, lihat object_marking_refs di properti Umum API unggahan

Cara lain untuk mengkurasi TI adalah dengan menggunakan tag. Penandaan intelijen ancaman adalah cara cepat untuk mengelompokkan objek sehingga lebih mudah ditemukan. Biasanya, Anda mungkin menerapkan tag yang terkait dengan insiden tertentu. Namun, jika suatu objek mewakili ancaman dari pelaku yang dikenal secara khusus atau kampanye serangan yang terkenal, pertimbangkan untuk membuat hubungan daripada sebuah tag. Setelah Anda mencari dan memfilter intelijen ancaman yang ingin Anda kerjakan, tandai mereka satu per satu atau pilih beberapa sekaligus dan tandai semuanya sekaligus. Karena pelabelan bersifat bebas, kami merekomendasikan agar Anda membuat konvensi penamaan standar untuk tag intelijen ancaman.

Untuk informasi selengkapnya, lihat Bekerja dengan inteligensi ancaman di Microsoft Azure Sentinel.

Lihat intelijen ancaman Anda

Lihat inteligensi ancaman Anda dari antarmuka manajemen atau menggunakan kueri:

Dari antarmuka manajemen, gunakan pencarian lanjutan untuk mengurutkan dan menyaring objek intelijen ancaman Anda tanpa harus menulis kueri Log Analytics.

Gunakan kueri untuk melihat inteligensi ancaman dari Log di portal Microsoft Azure atau Perburuan tingkat lanjut di portal Defender.

Bagaimanapun, tabel di

ThreatIntelligenceIndicatorbawah skema Microsoft Sentinel adalah tempat semua indikator ancaman Microsoft Sentinel Anda disimpan. Tabel ini adalah dasar untuk kueri intelijen ancaman yang dilakukan oleh fitur lain dari Microsoft Sentinel, seperti analitik, kueri pengejaran, dan buku kerja.

Penting

Pada 3 April 2025, kami secara publik mempratinjau dua tabel baru untuk mendukung indikator STIX dan skema objek: ThreatIntelIndicators dan ThreatIntelObjects. Microsoft Sentinel akan menyerap semua inteligensi ancaman ke dalam tabel baru ini, sambil terus menyerap data yang sama ke dalam tabel warisan ThreatIntelligenceIndicator hingga 31 Juli 2025.

Pastikan untuk memperbarui kueri kustom, aturan analitik dan deteksi, buku kerja, dan otomatisasi untuk menggunakan tabel baru pada 31 Juli 2025. Setelah tanggal ini, Microsoft Sentinel akan berhenti menyerap data ke tabel warisan ThreatIntelligenceIndicator . Kami memperbarui semua solusi inteligensi ancaman siap pakai di hub Konten untuk memanfaatkan tabel baru. Untuk informasi selengkapnya tentang skema tabel baru, lihat ThreatIntelIndicators dan ThreatIntelObjects.

Untuk informasi tentang penggunaan dan migrasi ke tabel baru, lihat Bekerja dengan objek STIX untuk meningkatkan inteligensi ancaman dan perburuan ancaman di Microsoft Azure Sentinel (Pratinjau).

Siklus hidup intelijen ancaman

Microsoft Sentinel menyimpan data inteligensi ancaman dalam tabel inteligensi ancaman Anda dan secara otomatis menyerap kembali semua data setiap tujuh hari untuk mengoptimalkan efisiensi kueri.

Saat indikator dibuat, diperbarui, atau dihapus, Microsoft Sentinel membuat entri baru dalam tabel. Hanya indikator terkini yang muncul di antarmuka manajemen. Microsoft Sentinel mendeduplikasi ulang indikator berdasarkan properti Id (properti IndicatorId dalam sistem lama ThreatIntelligenceIndicator) dan memilih indikator dengan TimeGenerated[UTC] terbaru.

Properti Id adalah perangkaian dari nilai SourceSystem yang dikodekan base64, --- (tiga tanda hubung), dan stixId (yang merupakan nilai Data.Id).

Lihat peningkatan data GeoLokasi dan WhoIs Anda (pratinjau publik)

Microsoft memperkaya indikator IP dan domain dengan data tambahan GeoLocation dan WhoIs untuk memberikan konteks lebih bagi investigasi di mana IOC yang dipilih ditemukan.

Tampilkan GeoLocation dan WhoIs data di panel Inteligensi Ancaman untuk jenis indikator ancaman yang diimpor ke Microsoft Sentinel.

Misalnya, gunakan data GeoLocation untuk menemukan informasi seperti organisasi atau negara atau wilayah untuk indikator IP. Gunakan data WhoIs untuk menemukan data seperti pendaftar dan data pembuatan catatan dari indikator domain.

Deteksi ancaman dengan analitik indikator ancaman

Kasus penggunaan terpenting untuk intelijen ancaman dalam solusi SIEM seperti Microsoft Sentinel adalah untuk mendukung aturan analitik dalam mendeteksi ancaman. Aturan berbasis indikator ini membandingkan peristiwa mentah dari sumber data Anda dengan indikator ancaman Anda untuk mendeteksi ancaman keamanan di organisasi Anda. Dalam Microsoft Sentinel Analytics, Anda membuat aturan analitik yang didukung oleh kueri yang dijalankan menurut jadwal dan menghasilkan peringatan keamanan. Bersama dengan konfigurasi, mereka menentukan seberapa sering aturan harus berjalan, jenis hasil kueri apa yang harus menghasilkan peringatan keamanan dan insiden, dan, secara opsional, kapan harus memicu respons otomatis.

Meskipun Anda selalu dapat membuat aturan analitik baru dari awal, Microsoft Sentinel menyediakan serangkaian templat aturan bawaan, yang dibuat oleh insinyur keamanan Microsoft, untuk memanfaatkan indikator ancaman Anda. Templat ini didasarkan pada jenis indikator ancaman (domain, email, hash file, alamat IP, atau URL) dan peristiwa sumber data yang ingin Anda cocokkan. Setiap templat mencantumkan sumber-sumber yang diperlukan agar aturan dapat berfungsi. Informasi ini memudahkan untuk menentukan apakah peristiwa yang diperlukan sudah diimpor di Microsoft Azure Sentinel.

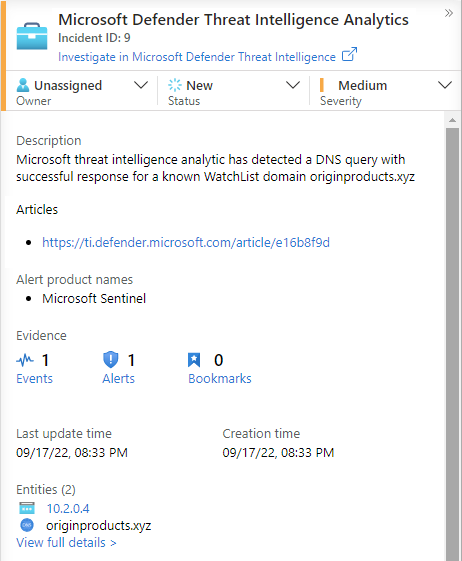

Secara default, ketika aturan bawaan diaktifkan, sebuah peringatan dibuat. Di Microsoft Sentinel, peringatan yang dihasilkan dari aturan analitik juga menghasilkan insiden keamanan. Pada menu Microsoft Azure Sentinel, di bawah Manajemen ancaman, pilih Insiden. Insiden adalah hal yang di-triase dan diselidiki oleh tim operasi keamanan Anda untuk menentukan tindakan respons yang sesuai. Untuk informasi selengkapnya, lihat Tutorial: Menyelidiki insiden dengan Microsoft Azure Sentinel.

Untuk informasi selengkapnya tentang menggunakan indikator ancaman dalam aturan analitik Anda, lihat Menggunakan inteligensi ancaman untuk mendeteksi ancaman.

Microsoft menyediakan akses ke intelijen ancamannya melalui aturan analitik Defender Threat Intelligence. Untuk informasi selengkapnya tentang cara memanfaatkan aturan ini, yang menghasilkan peringatan dan insiden dengan keakuratan tinggi, lihat Menggunakan analitik yang cocok untuk mendeteksi ancaman.

Buku kerja menyediakan wawasan tentang intelijen ancaman Anda

Buku Kerja menyediakan dasbor interaktif yang kuat dan memberikan wawasan tentang semua aspek Microsoft Sentinel, dan kecerdasan ancaman tidak terkecuali. Gunakan buku kerja Inteligensi Ancaman bawaan untuk memvisualisasikan informasi utama tentang inteligensi ancaman Anda. Sesuaikan buku kerja sesuai dengan kebutuhan bisnis Anda. Buat dasbor baru dengan menggabungkan banyak sumber data untuk membantu Anda memvisualisasikan data Anda dengan cara yang unik.

Karena buku kerja Microsoft Sentinel didasarkan pada buku kerja Azure Monitor, dokumentasi yang luas dan banyak lagi templat sudah tersedia. Untuk informasi selengkapnya, lihat Membuat laporan interaktif dengan buku kerja Azure Monitor.

Ada juga sumber daya yang kaya untuk buku kerja Azure Monitor di GitHub, di mana Anda dapat mengunduh lebih banyak templat dan berkontribusi templat Anda sendiri.

Untuk informasi selengkapnya tentang menggunakan dan mengkustomisasi buku kerja Inteligensi Ancaman , lihat Memvisualisasikan inteligensi ancaman dengan buku kerja.

Konten terkait

Dalam artikel ini, Anda mempelajari tentang kemampuan intelijen ancaman yang didukung oleh Microsoft Sentinel. Untuk informasi lebih lanjut, lihat artikel berikut: