Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Anda dapat mengakses berbagi file Azure melalui titik akhir yang dapat diakses internet publik, melalui satu atau beberapa titik akhir privat di jaringan Anda, atau dengan menyimpan berbagi file Azure anda secara lokal dengan Azure File Sync (hanya berbagi file SMB). Artikel ini berfokus pada cara mengonfigurasi Azure Files untuk akses langsung melalui titik akhir publik dan/atau privat. Untuk mempelajari cara menyimpan berbagi file Azure Anda secara lokal dengan Azure File Sync, lihat Pengantar Azure File Sync.

Sebaiknya baca Perencanaan untuk penyebaran Azure Files sebelum membaca panduan ini.

Mengakses berbagi file Azure secara langsung sering memerlukan pemikiran tambahan sehubungan dengan jaringan:

Berbagi file SMB berkomunikasi melalui port 445, yang diblokir oleh banyak organisasi dan penyedia layanan internet (ISP) untuk lalu lintas keluar (internet). Praktik ini berasal dari panduan keamanan lama mengenai versi protokol SMB yang usang dan tidak aman untuk internet. Meskipun SMB 3.x adalah protokol yang aman internet, kebijakan organisasi atau ISP mungkin tidak dapat diubah. Oleh karena itu, memasang berbagi file SMB sering memerlukan konfigurasi jaringan tambahan untuk digunakan di luar Azure.

Berbagi file NFS mengandalkan autentikasi tingkat jaringan dan oleh karena itu hanya dapat diakses melalui jaringan terbatas. Menggunakan berbagi file NFS selalu memerlukan beberapa tingkat konfigurasi jaringan.

Mengonfigurasi titik akhir publik dan privat untuk Azure Files dilakukan pada objek manajemen tingkat atas untuk Azure Files, akun penyimpanan Azure. Akun penyimpanan adalah konsep manajemen yang mewakili kumpulan penyimpanan bersama tempat Anda dapat menyebarkan beberapa saham file Azure, serta sumber daya penyimpanan untuk layanan penyimpanan Azure lainnya, seperti wadah blob atau antrian.

Video ini adalah panduan dan demo tentang cara mengekspos berbagi file Azure dengan aman langsung kepada aplikasi dan pekerja informasi dalam lima langkah mudah. Bagian di bawah ini menyediakan tautan dan konteks tambahan ke dokumentasi yang direferensikan dalam video. Perhatikan bahwa Azure Active Directory sekarang menjadi ID Microsoft Entra. Untuk informasi selengkapnya, lihat Nama baru untuk Azure AD.

Berlaku pada

| Jenis berbagi berkas | SMB | Network File System (NFS) |

|---|---|---|

| Ruang penyimpanan berkas standar (GPv2), LRS/ZRS |

|

|

| Berkas berbagi standar (GPv2), GRS/GZRS |

|

|

| Layanan berbagi file premium (FileStorage), LRS/ZRS |

|

|

Transfer aman

Secara default, akun penyimpanan Azure memerlukan transfer aman, terlepas dari apakah data diakses melalui titik akhir publik atau privat. Untuk Azure Files, pengaturan Transfer aman yang diperlukan diberlakukan untuk semua akses protokol ke data yang disimpan di berbagi file Azure, termasuk SMB, NFS, dan FileREST. Anda dapat menonaktifkan pengaturan Transfer aman yang diperlukan untuk mengizinkan lalu lintas yang tidak terenkripsi.

Protokol SMB, NFS, dan FileREST memiliki perilaku yang sedikit berbeda sehubungan dengan pengaturan Transfer aman yang diperlukan :

Saat Transfer aman diperlukan diaktifkan pada akun penyimpanan, semua berbagi file SMB di akun penyimpanan tersebut akan memerlukan protokol SMB 3.x dengan AES-128-CCM, AES-128-GCM, atau algoritma enkripsi AES-256-GCM, tergantung pada negosiasi enkripsi yang tersedia/diperlukan antara klien SMB dan Azure Files. Anda dapat beralih algoritma enkripsi SMB mana yang diizinkan melalui pengaturan keamanan SMB. Menonaktifkan pengaturan Transfer aman yang diperlukan memungkinkan pemasangan SMB 2.1 dan SMB 3.x tanpa enkripsi.

Berbagi file NFS Azure menggunakan paket utilitas AZNFS untuk menyederhanakan pemasangan terenkripsi dengan menginstal dan menyiapkan Stunnel (pembungkus TLS sumber terbuka) pada klien. Lihat Enkripsi saat transit untuk berbagi file NFS Azure.

Ketika transfer aman diperlukan, protokol FileREST hanya dapat digunakan dengan HTTPS.

Nota

Komunikasi antara klien dan akun penyimpanan Azure dienkripsi menggunakan Keamanan Lapisan Transportasi (TLS). Azure Files bergantung pada implementasi Windows SSL yang tidak didasarkan pada OpenSSL dan karenanya tidak terekspos pada kerentanan terkait OpenSSL. Pengguna yang lebih suka mempertahankan fleksibilitas antara koneksi TLS dan non-TLS pada akun penyimpanan yang sama harus menonaktifkan Transfer aman yang diperlukan.

Titik akhir publik

Titik akhir publik untuk berbagi file Azure dalam akun penyimpanan adalah titik akhir yang diekspos internet. Titik akhir publik adalah titik akhir default untuk akun penyimpanan, namun, titik akhir tersebut dapat dinonaktifkan jika diinginkan.

Protokol SMB, NFS, dan FileREST semuanya dapat menggunakan titik akhir publik. Namun, masing-masing memiliki aturan yang sedikit berbeda untuk akses:

Berbagi file SMB dapat diakses dari mana saja di dunia melalui titik akhir publik akun penyimpanan dengan SMB 3.x dengan enkripsi. Ini berarti bahwa permintaan terautentikasi, seperti permintaan yang diotorisasi oleh identitas masuk pengguna, dapat berasal dengan aman dari dalam atau di luar wilayah Azure. Jika SMB 2.1 atau SMB 3.x tanpa enkripsi diinginkan, dua kondisi harus dipenuhi:

- Pengaturan akun penyimpanan untuk 'Transfer aman diharuskan' harus dinonaktifkan.

- Permintaan harus berasal dari dalam wilayah Azure. Seperti yang disebutkan sebelumnya, permintaan SMB terenkripsi diizinkan dari mana saja, di dalam atau di luar wilayah Azure.

Berbagi file NFS dapat diakses dari titik akhir publik akun penyimpanan jika dan hanya jika titik akhir publik akun penyimpanan dibatasi untuk jaringan virtual tertentu menggunakan titik akhir layanan. Lihat pengaturan firewall titik akhir publik untuk informasi tambahan tentang titik akhir layanan.

FileREST dapat diakses melalui titik akhir publik. Jika transfer aman diperlukan, hanya permintaan HTTPS yang diterima. Jika transfer aman dinonaktifkan, permintaan HTTP diterima oleh titik akhir publik terlepas dari asalnya.

Pengaturan firewall untuk titik akhir publik

Firewall akun penyimpanan membatasi akses ke titik akhir publik untuk akun penyimpanan. Dengan menggunakan firewall akun penyimpanan, Anda dapat membatasi akses ke alamat IP/rentang alamat IP tertentu, ke jaringan virtual tertentu, atau menonaktifkan titik akhir publik sepenuhnya.

Saat Anda membatasi lalu lintas titik akhir publik ke satu atau beberapa jaringan virtual, Anda menggunakan kemampuan jaringan virtual yang disebut titik akhir layanan. Permintaan yang diarahkan ke titik akhir layanan Azure Files masih masuk ke alamat IP publik akun penyimpanan; namun, lapisan jaringan melakukan verifikasi tambahan permintaan untuk memvalidasi bahwa itu berasal dari jaringan virtual resmi. Protokol SMB, NFS, dan FileREST semuanya mendukung titik akhir layanan. Namun, tidak seperti SMB dan FileREST, berbagi file NFS hanya dapat diakses dengan titik akhir publik melalui penggunaan titik akhir layanan.

Untuk mempelajari selengkapnya tentang cara mengonfigurasi firewall akun penyimpanan, lihat mengonfigurasi firewall penyimpanan Azure dan jaringan virtual.

Perutean jaringan titik akhir publik

Azure Files mendukung beberapa opsi perutean jaringan. Opsi default, perutean Microsoft, berfungsi dengan semua konfigurasi Azure Files. Opsi perutean internet tidak mendukung skenario gabungan domain AD atau Azure File Sync.

Titik akhir pribadi

Selain titik akhir publik default untuk akun penyimpanan, Azure Files menyediakan opsi untuk memiliki satu atau beberapa titik akhir privat. Titik akhir privat adalah titik akhir yang hanya dapat diakses dalam jaringan virtual Azure. Saat Anda membuat titik akhir privat untuk akun penyimpanan Anda, akun penyimpanan Anda mendapatkan alamat IP privat dari dalam ruang alamat jaringan virtual Anda, seperti bagaimana server file lokal atau perangkat NAS menerima alamat IP dalam ruang alamat khusus jaringan lokal Anda.

Titik akhir privat individual dikaitkan dengan subnet jaringan virtual Azure tertentu. Akun penyimpanan mungkin memiliki titik akhir privat di lebih dari satu jaringan virtual.

Menggunakan titik akhir privat dengan Azure Files memungkinkan Anda untuk:

- Menyambungkan secara aman ke berbagi file Azure Anda dari jaringan lokal menggunakan VPN atau sambungan ExpressRoute dengan peering privat.

- Mengamankan berbagi file Azure Anda dengan mengonfigurasi firewall akun penyimpanan untuk memblokir semua sambungan di titik akhir publik. Secara default, membuat titik akhir privat tidak memblokir koneksi ke titik akhir publik.

- Meningkatkan keamanan untuk jaringan virtual dengan memungkinkan Anda memblokir eksfiltrasi data dari jaringan virtual (dan batas peering).

Untuk membuat titik akhir privat, lihat Mengonfigurasi titik akhir privat untuk Azure Files.

Lalu lintas terowongan melalui jaringan pribadi virtual atau ExpressRoute

Untuk menggunakan titik akhir privat untuk mengakses berbagi file SMB atau NFS dari lokal, Anda harus membuat terowongan jaringan antara jaringan lokal Anda dan Azure. Jaringan virtual, atau VNet, mirip dengan jaringan lokal tradisional. Seperti akun penyimpanan Azure atau Azure VM, VNet adalah sumber daya Azure yang disebarkan dalam grup sumber daya.

Azure Files mendukung mekanisme berikut untuk terowongan lalu lintas antara stasiun kerja dan server lokal Anda dan berbagi file Azure SMB/NFS:

-

Azure VPN Gateway: Gateway VPN adalah jenis gateway jaringan virtual tertentu yang digunakan untuk mengirim lalu lintas terenkripsi antara jaringan virtual Azure dan lokasi alternatif (seperti di lokasi) melalui internet. Azure VPN Gateway adalah sumber daya Azure yang dapat disebarkan dalam grup sumber daya bersama akun penyimpanan atau sumber daya Azure lainnya. Gateway VPN mengekspos dua jenis koneksi yang berbeda:

- Koneksi gateway VPN Point-to-Site (P2S), yang merupakan koneksi VPN antara Azure dan klien individual. Solusi ini terutama berguna untuk perangkat yang bukan bagian dari jaringan lokal organisasi Anda. Kasus penggunaan umum adalah untuk pekerja jarak jauh yang ingin dapat mengakses berbagi file Azure mereka dari rumah, kedai kopi, atau hotel ketika sedang bepergian. Untuk menggunakan koneksi VPN P2S dengan Azure Files, Anda harus mengonfigurasi koneksi VPN P2S untuk setiap klien yang ingin terhubung. Lihat Mengonfigurasi VPN Point-to-Site (P2S) di Windows untuk digunakan dengan Azure Files dan Mengonfigurasi VPN Point-to-Site (P2S) di Linux untuk digunakan dengan Azure Files.

- VPN Situs-ke-Situs (S2S), yang merupakan koneksi VPN antara Azure dan jaringan organisasi Anda. Koneksi VPN S2S memungkinkan Anda mengonfigurasi koneksi VPN sekali untuk server VPN atau perangkat yang dihosting di jaringan organisasi Anda, daripada mengonfigurasi koneksi untuk setiap perangkat klien yang perlu mengakses berbagi file Azure Anda. Lihat Mengonfigurasi VPN Situs-ke-Situs (S2S) untuk digunakan dengan Azure Files.

- ExpressRoute, yang memungkinkan Anda membuat rute yang ditentukan antara Azure dan jaringan lokal Anda yang tidak melintasi internet. Karena ExpressRoute menyediakan jalur khusus antara pusat data lokal Anda dan Azure, ExpressRoute dapat berguna saat performa jaringan menjadi pertimbangan. ExpressRoute juga merupakan opsi yang baik jika kebijakan atau persyaratan peraturan organisasi Anda memerlukan jalur deterministik ke sumber daya Anda di cloud.

Nota

Meskipun sebaiknya gunakan titik akhir privat untuk membantu memperluas jaringan lokal Anda ke Azure, secara teknis dimungkinkan untuk merutekan ke titik akhir publik melalui koneksi VPN. Namun, ini memerlukan pengkodean keras alamat IP untuk titik akhir publik untuk kluster penyimpanan Azure yang melayani akun penyimpanan Anda. Karena akun penyimpanan bisa dipindahkan antara kluster penyimpanan kapan saja dan kluster baru sering ditambahkan serta dihapus, maka Anda perlu secara teratur melakukan hard-coding terhadap semua kemungkinan alamat IP dari penyimpanan Azure ke dalam aturan perutean Anda.

Konfigurasi DNS

Saat Anda membuat titik akhir privat, secara default kami juga membuat atau memperbarui zona DNS privat yang sesuai dengan subdomain privatelink. Secara teori, membuat zona DNS privat tidak perlu untuk menggunakan titik akhir privat untuk akun penyimpanan Anda. Namun, sangat disarankan secara umum, dan secara eksplisit diperlukan saat menghubungkan Azure File Share Anda dengan prinsipal pengguna Active Directory atau mengaksesnya dari FileREST API.

Nota

Artikel ini menggunakan akhiran DNS akun penyimpanan untuk wilayah Publik Azure, core.windows.net. Komentar ini juga berlaku untuk cloud Azure Sovereign seperti cloud Azure US Government dan Microsoft Azure yang dioperasikan oleh cloud 21Vianet - cukup ganti akhiran yang sesuai untuk lingkungan Anda.

Di zona DNS privat Anda, kami membuat catatan A untuk storageaccount.privatelink.file.core.windows.net dan data CNAME untuk nama reguler akun penyimpanan, yang mengikuti pola storageaccount.file.core.windows.net. Karena zona DNS privat Azure Anda tersambung ke jaringan virtual yang berisi titik akhir privat, Anda dapat mengamati konfigurasi DNS dengan memanggil Resolve-DnsName cmdlet dari PowerShell di Azure VM (secara nslookup bergantian di Windows dan Linux):

Resolve-DnsName -Name "storageaccount.file.core.windows.net"

Dalam contoh ini, akun penyimpanan storageaccount.file.core.windows.net diarahkan ke alamat IP privat dari titik akhir privat, yang kebetulan adalah 192.168.0.4.

Name Type TTL Section NameHost

---- ---- --- ------- --------

storageaccount.file.core.windows. CNAME 29 Answer csostoracct.privatelink.file.core.windows.net

net

Name : storageaccount.privatelink.file.core.windows.net

QueryType : A

TTL : 1769

Section : Answer

IP4Address : 192.168.0.4

Name : privatelink.file.core.windows.net

QueryType : SOA

TTL : 269

Section : Authority

NameAdministrator : azureprivatedns-host.microsoft.com

SerialNumber : 1

TimeToZoneRefresh : 3600

TimeToZoneFailureRetry : 300

TimeToExpiration : 2419200

DefaultTTL : 300

Jika Anda menjalankan perintah yang sama dari lingkungan lokal, Anda akan melihat bahwa nama akun penyimpanan yang sama diarahkan ke alamat IP publik dari akun penyimpanan tersebut. Misalnya, storageaccount.file.core.windows.net adalah catatan CNAME untuk storageaccount.privatelink.file.core.windows.net, yang pada gilirannya adalah catatan CNAME untuk kluster penyimpanan Azure yang menghosting akun penyimpanan:

Name Type TTL Section NameHost

---- ---- --- ------- --------

storageaccount.file.core.windows. CNAME 60 Answer storageaccount.privatelink.file.core.windows.net

net

storageaccount.privatelink.file.c CNAME 60 Answer file.par20prdstr01a.store.core.windows.net

ore.windows.net

Name : file.par20prdstr01a.store.core.windows.net

QueryType : A

TTL : 60

Section : Answer

IP4Address : 52.239.194.40

Ini mencerminkan fakta bahwa akun penyimpanan dapat mengekspos titik akhir publik dan satu atau beberapa titik akhir privat. Untuk memastikan bahwa nama akun penyimpanan diselesaikan ke alamat IP privat titik akhir privat, Anda harus mengubah konfigurasi di server DNS lokal Anda. Ini dapat dilakukan dengan beberapa cara:

- Memodifikasi file hosts pada klien Anda untuk memetakan

storageaccount.file.core.windows.netke alamat IP privat dari titik akhir privat yang diinginkan. Ini sangat tidak disarankan untuk lingkungan produksi, karena Anda harus membuat perubahan ini pada setiap klien yang ingin memasang berbagi file Azure Anda, dan perubahan pada akun penyimpanan atau titik akhir privat tidak akan ditangani secara otomatis. - Membuat catatan A untuk

storageaccount.file.core.windows.netdi server DNS lokal Anda. Ini memiliki keuntungan bahwa klien di lingkungan lokal Anda akan dapat secara otomatis menyelesaikan akun penyimpanan tanpa perlu mengonfigurasi setiap klien. Namun, solusi ini juga rentan seperti saat memodifikasi file hosts karena tidak mencerminkan perubahan. Meskipun solusi ini rapuh, solusi ini mungkin merupakan pilihan terbaik untuk beberapa lingkungan. -

core.windows.netTeruskan zona dari server DNS lokal Anda ke zona DNS privat Azure Anda. Host DNS privat Azure dapat dicapai melalui alamat IP khusus (168.63.129.16) yang hanya dapat diakses di dalam jaringan virtual yang ditautkan ke zona DNS privat Azure. Untuk mengatasi batasan ini, Anda dapat menjalankan server DNS tambahan dalam jaringan virtual Anda yang akan diteruskancore.windows.netke zona DNS privat Azure. Untuk menyederhanakan penyiapan ini, kami telah menyediakan cmdlet PowerShell yang akan menyebarkan server DNS secara otomatis di jaringan virtual Azure Anda dan mengonfigurasinya sesuai keinginan. Untuk mempelajari cara menyiapkan penerusan DNS, lihat Mengonfigurasi DNS dengan Azure Files.

SMB dengan QUIC

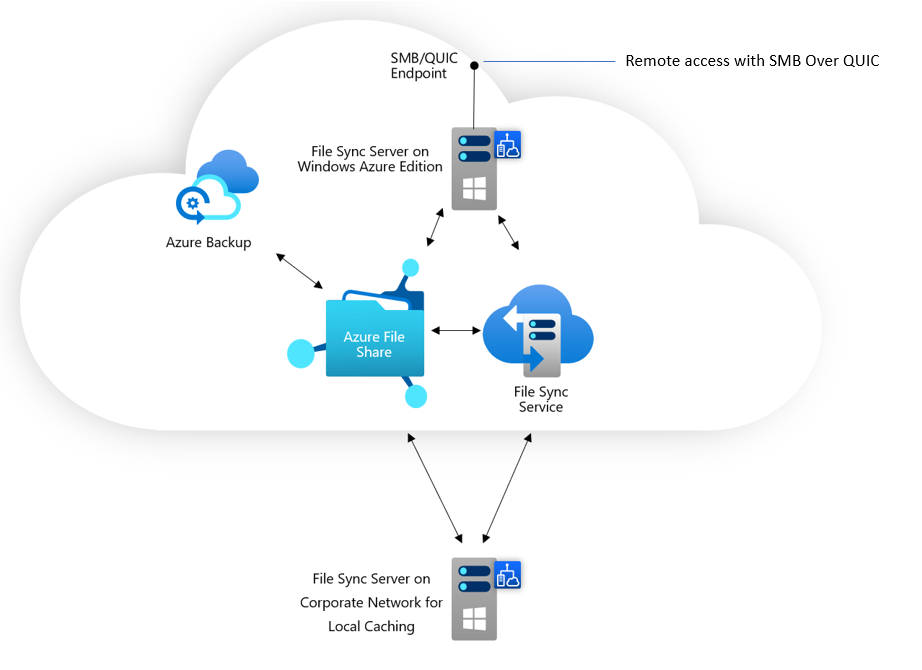

Windows Server 2022 Azure Edition mendukung protokol transportasi baru yang disebut QUIC untuk server SMB yang disediakan oleh peran Server File. QUIC adalah pengganti TCP yang dibangun di atas UDP, memberikan banyak keuntungan daripada TCP sambil tetap menyediakan mekanisme transportasi yang andal. Salah satu keuntungan utama untuk protokol SMB adalah bahwa alih-alih menggunakan port 445, semua transportasi dilakukan melalui port 443, yang secara luas terbuka keluar untuk mendukung HTTPS. Ini secara efektif berarti bahwa SMB over QUIC menawarkan "SMB VPN" untuk berbagi file melalui internet publik. Windows 11 dilengkapi dengan klien yang berkemampuan SMB over QUIC.

Saat ini, Azure Files tidak secara langsung mendukung SMB melalui QUIC. Namun, Anda bisa mendapatkan akses ke berbagi file Azure melalui Azure File Sync yang berjalan di Windows Server seperti pada diagram di bawah ini. Ini juga memberi Anda opsi untuk memiliki cache Azure File Sync baik lokal atau di pusat data Azure yang berbeda untuk menyediakan cache lokal untuk tenaga kerja terdistribusi. Untuk mempelajari selengkapnya tentang opsi ini, lihat Menyebarkan Azure File Sync dan SMB melalui QUIC.