Acara

29 Apr, 14 - 30 Apr, 19

Bergabunglah dengan acara virtual Windows Server utama 29-30 April untuk sesi teknis mendalam dan tanya jawab langsung dengan teknisi Microsoft.

Daftar sekarangBrowser ini sudah tidak didukung.

Mutakhirkan ke Microsoft Edge untuk memanfaatkan fitur, pembaruan keamanan, dan dukungan teknis terkini.

SMB melalui QUIC memperkenalkan alternatif untuk transportasi jaringan TCP, menyediakan konektivitas yang aman dan andal ke server file edge melalui jaringan yang tidak tepercaya seperti Internet. QUIC adalah protokol standar IETF dengan banyak manfaat jika dibandingkan dengan TCP:

SMB over QUIC menawarkan "SMB VPN" untuk telekomuter, pengguna perangkat seluler, dan organisasi keamanan tinggi. Sertifikat server membuat terowongan terenkripsi TLS 1.3 melalui port UDP 443 ramah internet, bukan port TCP 445 lama. Semua lalu lintas SMB, termasuk autentikasi dan otorisasi di dalam terowongan tidak pernah terekspos ke jaringan yang mendasarinya. SMB berperilaku normal di dalam terowongan QUIC, yang berarti pengalaman pengguna tidak berubah. Fitur SMB seperti multisaluran, penandatanganan, kompresi, ketersediaan berkelanjutan, penyewaan direktori, dan sebagainya, bekerja secara normal.

Administrator server file harus ikut mengaktifkan SMB melalui QUIC. Ini tidak aktif secara default dan klien tidak dapat memaksa server file untuk mengaktifkan SMB melalui QUIC. Klien Windows SMB masih menggunakan TCP secara default dan hanya akan mencoba SMB melalui QUIC jika upaya TCP terlebih dahulu gagal atau jika sengaja memerlukan QUIC menggunakan NET USE /TRANSPORT:QUIC atau New-SmbMapping -TransportType QUIC.

Catatan

Tidak disarankan untuk menentukan nama tertentu untuk namespace layanan DFS dalam skenario yang melibatkan koneksi SMB dan QUIC dengan titik akhir eksternal. Ini karena nama namespace DFS internal akan dirujuk, dan referensi ini biasanya tidak dapat dijangkau untuk klien eksternal dalam rilis Windows saat ini.

Untuk menggunakan SMB over QUIC, Anda memerlukan hal-hal berikut:

Server SMB yang berjalan pada salah satu sistem operasi berikut.

Pusat Data Windows Server 2022: Azure Edition (Sistem Operasi Microsoft Server) atau yang lebih baru

Edisi Windows Server 2025 atau yang lebih baru

Perangkat Windows 11 (Windows untuk bisnis)

Server SMB dan klien harus bergabung ke domain Direktori Aktif atau klien harus memiliki akun pengguna lokal di server SMB. Server SMB harus memiliki akses ke setidaknya satu pengontrol domain untuk autentikasi, tetapi tidak ada pengontrol domain yang memerlukan akses internet apa pun. Sebaiknya gunakan SMB melalui QUIC dengan domain Direktori Aktif namun tidak diperlukan. Anda juga dapat menggunakan SMB over QUIC di server yang bergabung dengan grup kerja dengan kredensial pengguna lokal dan NTLM.

Server Anda harus dapat diakses oleh klien pada antarmuka publiknya dengan menambahkan aturan izin firewall untuk mengizinkan SMB melalui QUIC. Secara default SMB over QUIC menggunakan UDP/443 masuk. Jangan izinkan TCP/445 masuk ke server file. Untuk mempelajari tentang cara mengubah port default, lihat Mengonfigurasi port SMB alternatif.

Server file harus memiliki akses ke setidaknya satu pengendali domain untuk autentikasi, tetapi tidak ada pengontrol domain yang memerlukan akses internet apa pun.

Pusat Admin Windows (WAC) (Beranda)

Infrastruktur Kunci Umum (PKI) untuk menerbitkan sertifikat seperti Server Sertifikat Direktori Aktif atau akses ke penerbit sertifikat pihak ketiga tepercaya seperti Verisign, Digicert, Let's Encrypt, dll.

Hak istimewa administratif atau setara untuk server SMB yang Anda konfigurasi.

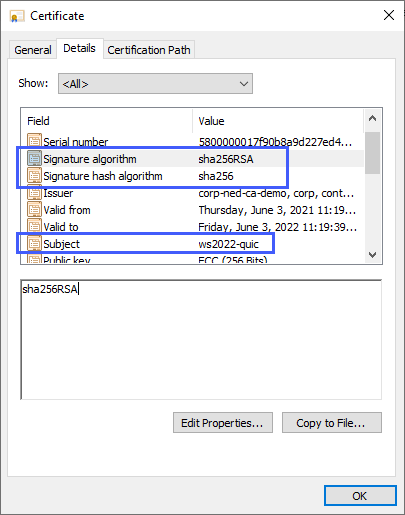

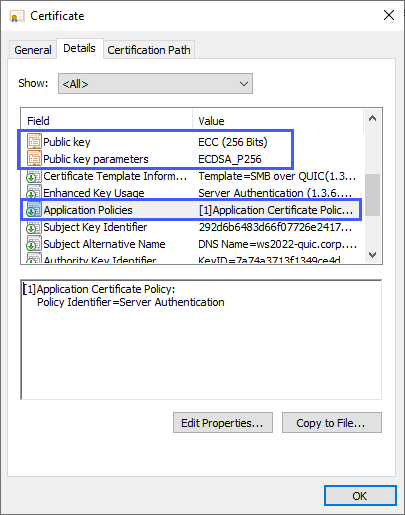

Buat sertifikat yang dikeluarkan Otoritas Sertifikat dengan properti berikut:

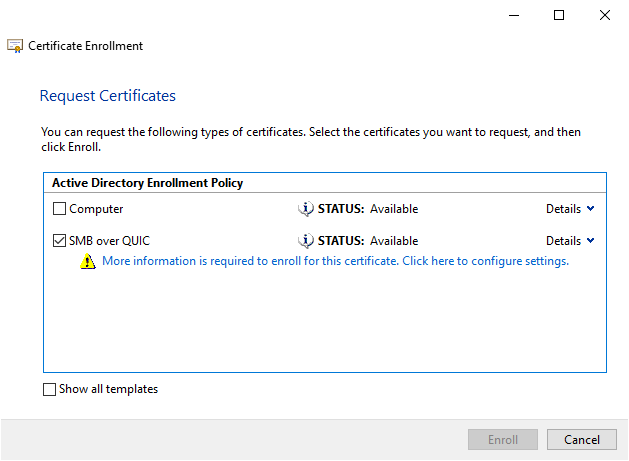

Jika menggunakan Microsoft Enterprise Certificate Authority, Anda dapat membuat templat sertifikat dan mengizinkan administrator server file untuk menyediakan nama DNS saat memintanya. Untuk informasi selengkapnya tentang membuat templat sertifikat, tinjau Merancang dan Menerapkan PKI: Templat Sertifikat Bagian III. Untuk demonstrasi pembuatan sertifikat untuk SMB over QUIC menggunakan Microsoft Enterprise Certificate Authority, tonton video ini:

Untuk meminta sertifikat pihak ketiga, lihat dokumentasi vendor Anda.

Jika menggunakan Microsoft Enterprise Certificate Authority:

Catatan

Jangan gunakan alamat IP untuk SMB melalui Nama Alternatif Subjek server QUIC.

Catatan

Jika Anda menggunakan file sertifikat yang dikeluarkan oleh otoritas sertifikat pihak ketiga, Anda dapat menggunakan snap-in Sertifikat atau WAC untuk mengimpornya.

Untuk mengonfigurasi SMB melalui QUIC, pilih metode pilihan Anda dan ikuti langkah-langkahnya.

Penting

Jika Anda menggunakan Windows Server 2025, Anda perlu menggunakan metode PowerShell untuk mengonfigurasi SMB melalui QUIC. Metode Pusat Admin Windows saat ini tidak didukung untuk Windows Server 2025.

Untuk demonstrasi mengonfigurasi dan menggunakan SMB over QUIC, tonton video ini:

Masuk ke server file Anda sebagai administrator.

Instal WAC versi terbaru pada PC manajemen atau server file. Anda memerlukan versi terbaru ekstensi File & Berbagi File. Ini diinstal secara otomatis oleh WAC jika Ekstensi pembaruan otomatis diaktifkan di > Pengaturan.

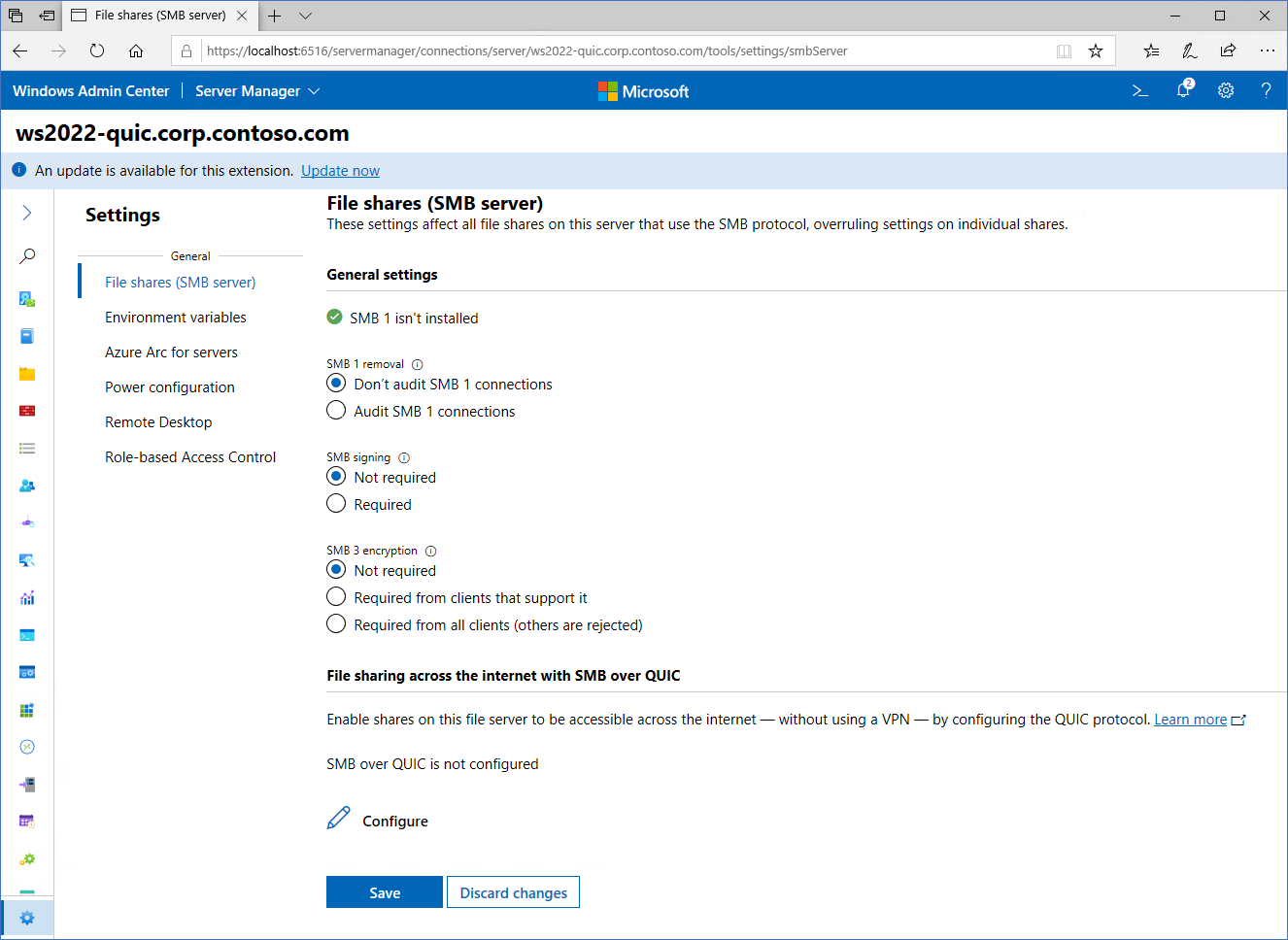

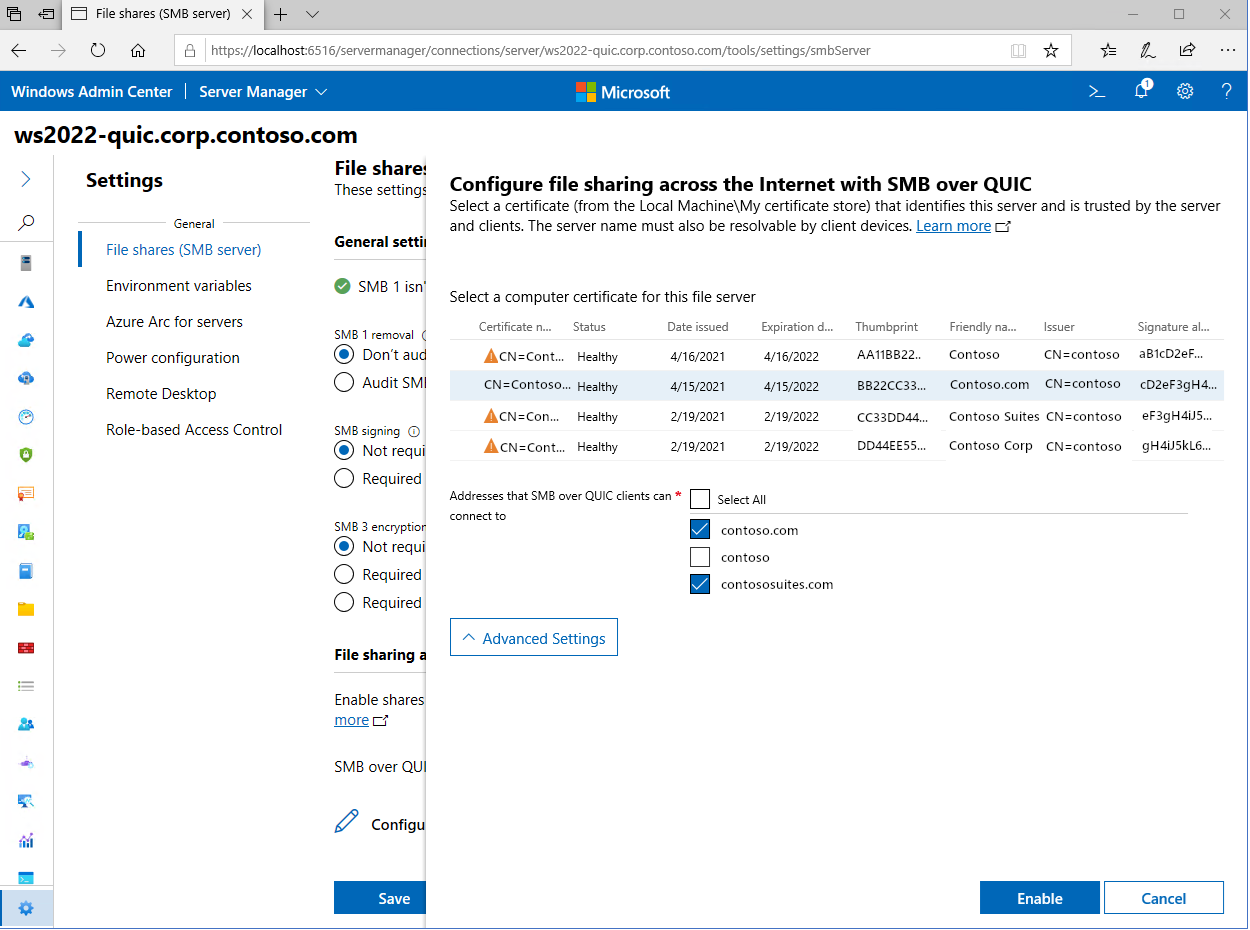

Sambungkan ke server dengan WAC dan pilih ikon Pengaturan di kiri bawah. Di bagian Berbagi file (server SMB), di bawah Berbagi file di internet dengan SMB melalui QUIC, pilih Konfigurasikan.

Pilih sertifikat di bawah Pilih sertifikat komputer untuk server file ini, pilih alamat server yang dapat disambungkan klien atau pilih Pilih semua, dan pilih Aktifkan.

Pastikan bahwa sertifikat dan laporan SMB over QUIC sehat.

Pilih opsi menu File dan Berbagi File. Perhatikan berbagi SMB anda yang sudah ada atau buat yang baru.

Jika Anda ingin menerapkan kontrol ke SMB melalui klien, Anda dapat menggunakan Kontrol Akses Klien. Untuk mempelajari selengkapnya cara membatasi klien mana yang dapat mengakses SMB melalui server QUIC, lihat Mengonfigurasi SMB melalui kontrol akses klien QUIC.

Bergabunglah dengan perangkat klien Windows Anda ke domain Anda. Pastikan nama SMB melalui nama alternatif subjek sertifikat server file QUIC diterbitkan ke DNS dan sepenuhnya memenuhi syarat atau ditambahkan ke file HOST untuk klien Windows Anda. Pastikan bahwa nama alternatif subjek sertifikat server diterbitkan ke DNS atau ditambahkan ke file HOSTS untuk klien Windows Anda.

Pindahkan perangkat klien Windows Anda ke jaringan eksternal di mana perangkat tersebut tidak lagi memiliki akses jaringan ke pengontrol domain atau alamat IP internal server file.

Di Windows File Explorer, di Bilah Alamat, ketik jalur UNC ke berbagi di server file dan konfirmasikan bahwa Anda dapat mengakses data dalam berbagi. Atau, Anda dapat menggunakan NET USE /TRANSPORT:QUIC atau New-SmbMapping -TransportType QUIC dengan jalur UNC. Contoh:

REM Automatically tries TCP then QUIC

NET USE * \\fsedge1.contoso.com\sales

REM Tries only QUIC

NET USE * \\fsedge1.contoso.com\sales /TRANSPORT:QUIC

#Tries only QUIC

New-SmbMapping -LocalPath 'Z:' -RemotePath '\\fsedge1.contoso.com\sales' -TransportType QUIC

Admin dapat menonaktifkan SMB melalui QUIC untuk server dengan menjalankan perintah berikut:

Set-SmbServerConfiguration -EnableSMBQUIC $false

Untuk menonaktifkan SMB melalui QUIC untuk perangkat klien, jalankan perintah berikut:

Set-SmbClientConfiguration -EnableSMBQUIC $false

SMB over QUIC dapat diaktifkan di server atau klien dengan mengatur $false ke $true.

Catatan

Jika klien mencoba menyambungkan ke server melalui QUIC dan SMB melalui QUIC dinonaktifkan, klien mencoba menyambungkan ke server melalui TCP. Ini dengan asumsi server tidak ada dalam daftar pengecualian.

Admin dapat sekarang menetapkan daftar pengecualian server SMB melalui QUIC pada klien. Klien dapat terhubung ke server ketika SMB over QUIC dinonaktifkan pada klien selama alamat IP server, nama NetBIOS, atau FQDN ada dalam daftar pengecualian. Untuk mempelajari selengkapnya, lihat Mengaktifkan pengecualian untuk pemblokiran NTLM. Daftar pengecualian server dapat dibuat dengan menjalankan perintah berikut:

Set-SmbClientConfiguration -DisabledSMBQUICServerExceptionList "<Server01>, <Server02>, <Server03>"

Audit digunakan untuk melacak koneksi klien untuk SMB melalui QUIC, dengan peristiwa ditulis ke log peristiwa. Pemantau Peristiwa mengambil informasi ini untuk protokol transportasi QUIC. Fitur ini tersedia untuk Klien SMB yang dimulai dengan Windows 11, versi 24H2 Untuk melihat log ini, ikuti langkah-langkah berikut:

Secara default, perangkat klien Windows tidak akan memiliki akses ke pengontrol domain Direktori Aktif saat menyambungkan ke SMB melalui server file QUIC. Ini berarti autentikasi menggunakan NTLMv2, tempat server file mengautentikasi atas nama klien. Tidak ada autentikasi atau otorisasi NTLMv2 yang terjadi di luar terowongan QUIC terenkripsi TLS 1.3. Namun, kami masih merekomendasikan penggunaan Kerberos sebagai praktik terbaik keamanan umum dan tidak merekomendasikan pembuatan dependensi NTLMv2 baru dalam penyebaran. Untuk mengizinkan ini, Anda dapat mengonfigurasi proksi KDC untuk meneruskan permintaan tiket atas nama pengguna, sekaligus menggunakan saluran komunikasi terenkripsi HTTPS yang ramah internet. Proksi KDC didukung oleh SMB melalui QUIC dan sangat direkomendasikan.

Catatan

Anda tidak dapat mengonfigurasi WAC dalam mode gateway menggunakan port TCP 443 di server file tempat Anda mengonfigurasi Proksi KDC. Saat mengonfigurasi WAC di server file, ubah port menjadi port yang tidak digunakan dan bukan 443. Jika Anda telah mengonfigurasi WAC pada port 443, jalankan kembali MSI penyiapan WAC dan pilih port yang berbeda saat diminta.

Pastikan Anda menggunakan WAC versi 2110 atau yang lebih baru.

Konfigurasikan SMB melalui QUIC secara normal. Mulai dari WAC 2110, opsi untuk mengonfigurasi proksi KDC di SMB over QUIC diaktifkan secara otomatis dan Anda tidak perlu melakukan langkah tambahan di server file. Port proksi KDC default adalah 443 dan ditetapkan secara otomatis oleh WAC.

Catatan

Anda tidak dapat mengonfigurasi SMB melalui server QUIC yang bergabung ke Grup Kerja menggunakan WAC. Anda harus bergabung dengan server ke domain Direktori Aktif atau mengikuti langkah-langkah dalam mengonfigurasi proksi KDC baik di PowerShell atau Kebijakan Grup.

Catatan

Konfigurasi otomatis Proksi KDC akan datang nanti di SMB melalui QUIC dan langkah-langkah server ini tidak akan diperlukan.

Sertifikat SMB over QUIC yang kedaluwarsa yang Anda ganti dengan sertifikat baru dari penerbit akan berisi thumbprint baru. Meskipun Anda dapat memperbarui sertifikat SMB over QUIC secara otomatis saat kedaluwarsa menggunakan Layanan Sertifikat Direktori Aktif, sertifikat yang diperbarui juga mendapatkan thumbprint baru. Ini secara efektif berarti bahwa SMB melalui QUIC harus dikonfigurasi ulang ketika sertifikat kedaluwarsa, karena thumbprint baru harus dipetakan. Pilih sertifikat baru Anda di WAC untuk konfigurasi SMB over QUIC yang ada atau gunakan Set-SMBServerCertificateMapping perintah PowerShell untuk memperbarui pemetaan untuk sertifikat baru. Anda dapat menggunakan Azure Automanage untuk Windows Server untuk mendeteksi kedaluwarsa sertifikat yang akan datang dan mencegah pemadaman. Untuk informasi selengkapnya, tinjau Azure Automanage untuk Windows Server.

Acara

29 Apr, 14 - 30 Apr, 19

Bergabunglah dengan acara virtual Windows Server utama 29-30 April untuk sesi teknis mendalam dan tanya jawab langsung dengan teknisi Microsoft.

Daftar sekarangPelatihan

Modul

Menerapkan high availability Server File Windows Server - Training

Menerapkan high availability Server File Windows Server

Sertifikasi

Bersertifikat Microsoft: Rekanan Administrator Hibrida Server Windows - Certifications

Sebagai administrator hibrid Windows Server, Anda mengintegrasikan lingkungan Windows Server dengan layanan Azure dan mengelola Windows Server di jaringan lokal.

Dokumentasi

Mengonfigurasi kontrol akses klien SMB over QUIC di Windows Server

Pelajari cara mengonfigurasi SMB melalui kontrol akses klien QUIC menggunakan PowerShell di Windows dan Windows Server.

Pratinjau kemampuan SMB over QUIC baru yang datang ke Microsoft Windows, Windows Server, dan Azure. Demo ini menunjukkan pengalaman pengguna dan perilaku jaringan SMB ketika kami mengganti TCP/IP dengan protokol QUIC untuk penggunaan yang lebih mudah dan lebih aman melalui Internet. Pengguna hibrid dan seluler dan aplikasi mereka tidak lagi memerlukan VPN untuk mengakses file mereka dengan aman di tepi atau di cloud

Mengonfigurasi port SMB alternatif untuk Windows Server 2025

Cara mengonfigurasi port SMB alternatif di Windows Server 2025