Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Artikel ini membantu Anda menyambungkan ke jaringan virtual Azure (VNet) menggunakan Virtual WAN User VPN (point-to-site) dan autentikasi Sertifikat dari Linux menggunakan klien OpenVPN.

Sebelum Anda mulai

Verifikasi bahwa Anda berada di artikel yang benar. Tabel berikut ini memperlihatkan artikel konfigurasi yang tersedia untuk klien VPN Azure Virtual WAN P2S. Langkah-langkah berbeda, tergantung pada jenis autentikasi, jenis terowongan, dan OS klien.

| Metode autentikasi | Jenis terowongan | OS Klien | Klien VPN |

|---|---|---|---|

| Sertifikat | IKEv2, SSTP | Windows | Klien VPN asli |

| IKEv2 | macOS | Klien VPN asli | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Windows |

Klien Azure VPN Klien OpenVPN versi 2.x Klien OpenVPN versi 3.x |

|

| OpenVPN | macOS | Klien OpenVPN | |

| OpenVPN | iOS | Klien OpenVPN | |

| OpenVPN | Linux |

Klien Azure VPN Klien OpenVPN |

|

| Microsoft Entra ID | OpenVPN | Windows | Klien Azure VPN |

| OpenVPN | macOS | Klien Azure VPN | |

| OpenVPN | Linux | Klien Azure VPN |

Prasyarat

Artikel ini mengasumsikan bahwa Anda menyelesaikan prasyarat berikut:

- Anda mengonfigurasi WAN virtual sesuai dengan langkah-langkah dalam artikel Membuat koneksi VPN Pengguna dari titik ke situs. Konfigurasi VPN Pengguna Anda harus menggunakan autentikasi sertifikat dan jenis terowongan IKEv2.

- Anda membuat dan mengunduh file konfigurasi klien VPN. Untuk langkah-langkah membuat paket konfigurasi profil klien VPN, lihat Membuat file konfigurasi klien VPN.

- Anda memiliki izin untuk membuat sertifikat klien, atau memperoleh sertifikat klien yang sesuai yang diperlukan untuk autentikasi.

Persyaratan koneksi

Untuk menyambungkan ke Azure menggunakan klien OpenVPN menggunakan autentikasi sertifikat, setiap klien yang menyambungkan memerlukan item berikut:

- Perangkat lunak Open VPN Client harus diinstal dan dikonfigurasi pada setiap klien.

- Klien harus memiliki sertifikat yang benar yang diinstal secara lokal.

Alur kerja

Alur kerja untuk artikel ini adalah:

- Instal klien OpenVPN.

- Lihat file konfigurasi profil klien VPN yang terkandung dalam paket konfigurasi profil klien VPN yang Anda buat.

- Konfigurasikan klien OpenVPN.

- Sambungkan ke Azure.

Tentang sertifikat

Untuk autentikasi sertifikat, sertifikat klien harus diinstal pada setiap komputer klien. Sertifikat klien yang ingin Anda gunakan harus diekspor dengan kunci privat, dan harus berisi semua sertifikat di jalur sertifikasi. Selain itu, untuk beberapa konfigurasi, Anda juga perlu menginstal informasi sertifikat akar.

Klien OpenVPN dalam artikel ini menggunakan sertifikat yang diekspor dengan format .pfx . Anda dapat mengekspor sertifikat klien dengan mudah ke format ini menggunakan instruksi Windows. Lihat Mengekspor sertifikat klien - pfx. Jika Anda tidak memiliki komputer Windows, sebagai solusinya, Anda dapat menggunakan VM Windows kecil untuk mengekspor sertifikat ke format .pfx yang diperlukan. Saat ini, instruksi OpenSSL Linux yang kami berikan hanya menghasilkan format .pem .

Langkah-langkah konfigurasi

Bagian ini membantu Anda mengkonfigurasi klien Linux untuk autentikasi sertifikat yang menggunakan jenis tunnel OpenVPN. Untuk tersambung ke Azure, unduh klien OpenVPN dan konfigurasikan profil koneksi.

Catatan

Klien OpenVPN versi 2.6 belum didukung.

Membuka sesi Terminal baru. Anda dapat membuka sesi baru dengan menekan 'Ctrl + Alt + t' secara bersamaan.

Masukkan perintah berikut untuk menginstal komponen yang diperlukan:

sudo apt-get install openvpn sudo apt-get -y install network-manager-openvpn sudo service network-manager restartSelanjutnya, buka folder profil klien VPN dan buka zip untuk melihat file.

Ekspor sertifikat klien P2S yang Anda buat dan unggah ke konfigurasi P2S Anda di gateway. Untuk langkah-langkahnya, lihat VPN Gateway poin-ke-situs.

Ekstrak kunci privat dan sidik jari base64 dari .pfx. Ada beberapa cara untuk melakukan ini. Menggunakan OpenSSL di komputer Anda adalah salah satu caranya.

openssl pkcs12 -in "filename.pfx" -nodes -out "profileinfo.txt"File profileinfo.txt berisi kunci privat dan thumbprint untuk CA, dan sertifikat Klien. Pastikan untuk menggunakan thumbprint sertifikat klien.

Buka profileinfo.txt di editor teks. Untuk mendapatkan thumbprint sertifikat klien (anak), pilih teks yang termasuk dan di antaranya "-----BEGIN CERTIFICATE-----" dan "-----END CERTIFICATE-----" untuk sertifikat anak dan salin. Anda dapat mengidentifikasi sertifikat anak dengan melihat baris subject=/.

Buka file vpnconfig.ovpn dan temukan bagian dalam contoh berikut. Ganti semuanya antara "cert" dan "/cert".

# P2S client certificate # please fill this field with a PEM formatted cert <cert> $CLIENTCERTIFICATE </cert>Buka profileinfo.txt di editor teks. Untuk mendapatkan kunci privat, pilih teks termasuk dan antara "-----BEGIN PRIVATE KEY-----" dan "-----END PRIVATE KEY-----" dan salin.

Buka file vpnconfig.ovpn di editor teks dan temukan bagian ini. Tempelkan kunci privat dengan mengganti seluruh teks di antara "kunci" dan "/kunci".

# P2S client root certificate private key # please fill this field with a PEM formatted key <key> $PRIVATEKEY </key>Jangan ubah bidang lainnya. Gunakan konfigurasi terisi dalam input klien untuk menyambungkan ke VPN.

Untuk menyambungkan menggunakan baris perintah, ketikkan perintah berikut:

sudo openvpn --config <name and path of your VPN profile file>&Untuk memutuskan sambungan menggunakan baris perintah, ketik perintah berikut:

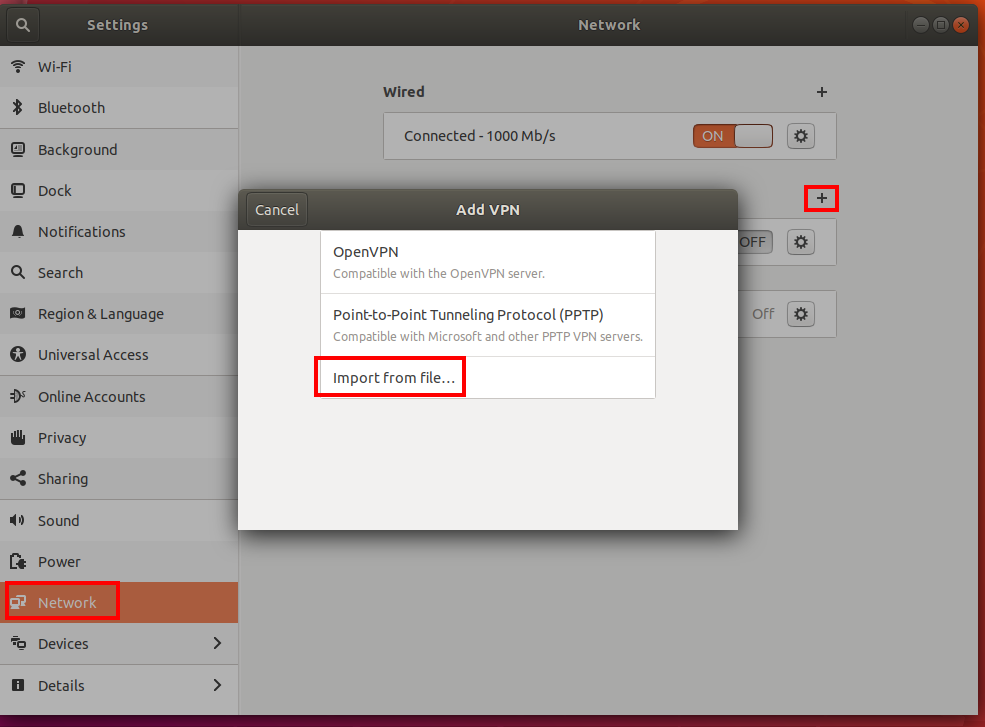

sudo pkill openvpnUntuk menyambungkan menggunakan GUI, buka pengaturan sistem.

Pilih + untuk menambahkan koneksi VPN baru.

Di bawah Tambahkan VPN, pilih Impor dari file...

Telusuri ke file profil dan klik ganda atau pilih Buka

Pilih Tambahkan di jendela Tambahkan VPN .

Anda bisa tersambung dengan AKTIFKAN VPN pada halaman Pengaturan Jaringan, atau di bawah ikon jaringan di baki sistem.

Langkah berikutnya

Untuk langkah tambahan, kembali ke artikel Buat koneksi VPN Pengguna Virtual WAN P2S.