Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

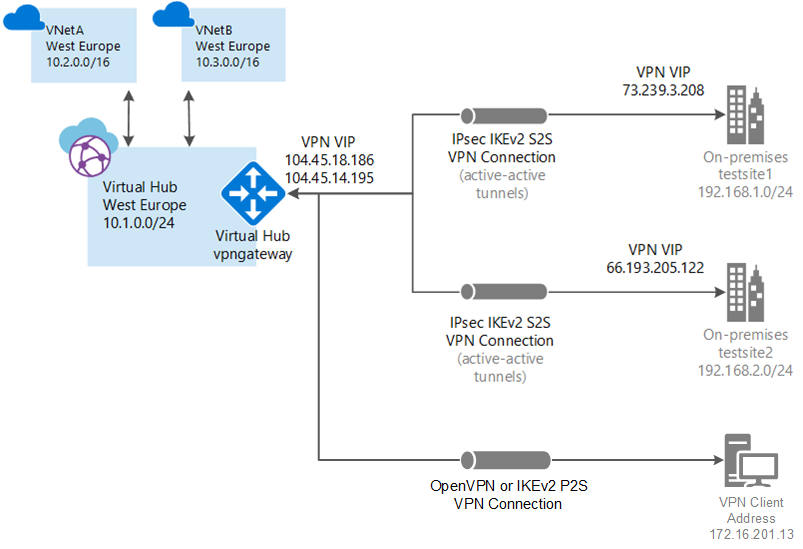

Tutorial ini menunjukkan cara menggunakan Virtual WAN untuk menyambungkan ke sumber daya Anda di Azure. Dalam tutorial ini, Anda membuat koneksi VPN pengguna poin-ke-situs melalui OpenVPN atau IPsec/IKE (IKEv2) dengan portal Azure. Tipe sambungan ini mengharuskan klien VPN asli dikonfigurasi pada setiap komputer klien yang tersambung.

- Artikel ini berlaku untuk sertifikat dan autentikasi RADIUS. Untuk autentikasi Microsoft Entra, lihat Mengonfigurasi koneksi VPN Pengguna - Autentikasi Microsoft Entra.

- Untuk informasi selengkapnya tentang Virtual WAN, lihat Ringkasan Virtual WAN.

Dalam tutorial ini, Anda akan mempelajari cara:

- Create a virtual WAN

- Membuat konfigurasi VPN Pengguna

- Ciptakan hub dan gateway virtual

- Membuat file konfigurasi klien

- Konfigurasikan klien VPN

- Menyambungkan ke VNet

- Lihat Virtual WAN Anda

- Mengubah pengaturan

Prasyarat

Anda memiliki langganan Azure. Jika Anda tidak memiliki langganan Azure, buat akun gratis.

Anda memiliki jaringan virtual yang ingin Anda sambungkan.

Pastikan bahwa tidak ada subnet jaringan lokal Anda yang tumpang tindih dengan jaringan virtual yang ingin Anda sambungkan.

Untuk membuat jaringan virtual di portal Microsoft Azure, lihat artikel Mulai Cepat.

Dalam latihan ini, kami menggunakan contoh nilai berikut untuk membuat jaringan virtual. Anda dapat mengubah nilai-nilai ini saat membuat jaringan virtual Anda sendiri.

Pengaturan Value Grup Sumber Daya TestRG Nama VNet1 Lokasi/Wilayah Amerika Serikat Timur Ruang alamat IPv4 10.11.0.0/16

Jaringan virtual Anda tidak boleh memiliki gateway jaringan virtual yang ada.

- Jika jaringan virtual Anda sudah memiliki gateway (VPN atau ExpressRoute), Anda harus menghapus semua gateway sebelum melanjutkan.

- Konfigurasi ini mengharuskan jaringan virtual terhubung ke gateway hub Virtual WAN saja.

Tentukan rentang alamat IP yang ingin Anda gunakan untuk ruang alamat privat hub virtual Anda. Informasi ini digunakan saat mengonfigurasi hub virtual Anda. Hub virtual adalah jaringan virtual yang dibuat dan digunakan oleh Virtual WAN. Ini adalah inti dari jaringan Virtual WAN Anda di suatu wilayah. Rentang ruang alamat harus sesuai dengan aturan tertentu:

- Rentang alamat yang Anda tentukan untuk hub tidak dapat tumpang tindih dengan jaringan virtual apa pun yang anda sambungkan.

- Rentang alamat tidak boleh tumpang tindih dengan rentang alamat lokal yang Anda sambungkan.

- Jika tidak terbiasa dengan rentang alamat IP yang terletak di konfigurasi jaringan lokal, koordinasikan dengan seseorang yang dapat memberikan detail tersebut untuk Anda.

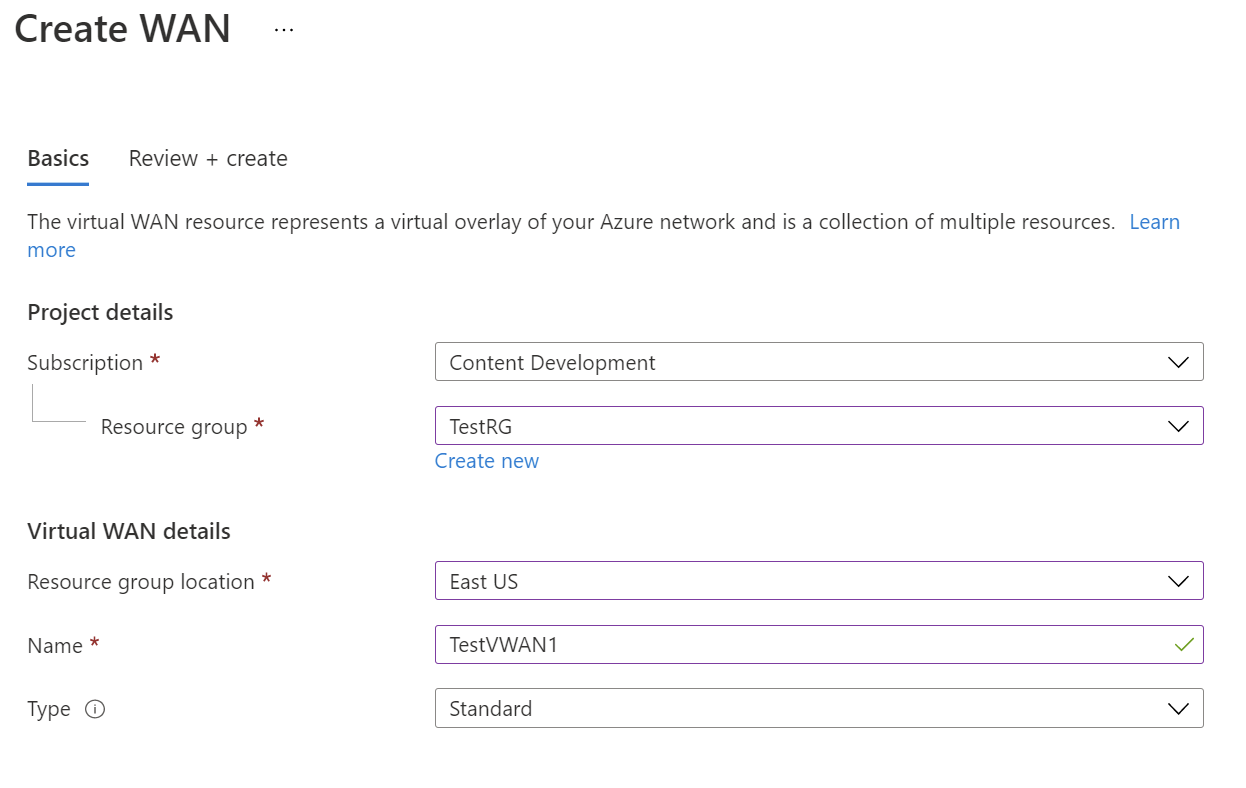

Create a virtual WAN

Di portal, pada bilah Cari sumber daya, ketik Virtual WAN dalam kotak pencarian dan pilih Enter.

Pilih Virtual WAN dari hasil. Di halaman Virtual WAN, pilih + Buat untuk membuka halaman Buat WAN.

Di halaman Buat WAN, pada tab Dasar, isi bidang. Ubah contoh nilai untuk diterapkan ke lingkungan Anda.

- Langganan: Pilih langganan yang ingin digunakan.

- Grup Sumber Daya: Buat yang baru atau gunakan yang sudah ada.

- Lokasi grup sumber daya: Pilih lokasi sumber daya dari menu drop-down. WAN adalah sumber daya global dan tidak tinggal di wilayah tertentu. Namun, Anda harus memilih wilayah agar dapat mengelola dan menemukan sumber daya WAN yang Anda buat.

- Nama: Ketik Nama yang Anda inginkan untuk virtual WAN Anda.

- Jenis: Dasar atau Standar. Pilih Standar. Jika Anda memilih Dasar, pahami bahwa WAN virtual tingkat Dasar hanya dapat berisi hub tingkat Dasar. Hub dasar hanya dapat digunakan untuk koneksi situs-ke-situs.

Setelah selesai mengisi bidang, di bagian bawah halaman, pilih Tinjau +Buat.

Setelah lolos validasi, pilih Buat untuk membuat virtual WAN.

Membuat konfigurasi VPN Pengguna

Konfigurasi VPN Pengguna (P2S) menentukan parameter untuk menyambungkan klien jarak jauh. Anda membuat konfigurasi VPN Pengguna sebelum membuat gateway P2S dalam hub. Anda dapat membuat beberapa konfigurasi VPN Pengguna. Saat Anda membuat gateway P2S, Anda memilih konfigurasi VPN Pengguna yang ingin Anda gunakan.

Instruksi yang Anda ikuti bergantung pada metode autentikasi yang ingin digunakan. Dalam latihan ini, kita memilih OpenVpn dan IKEv2 serta autentikasi sertifikat. Namun, konfigurasi lain tersedia. Setiap metode autentikasi memiliki persyaratan khusus.

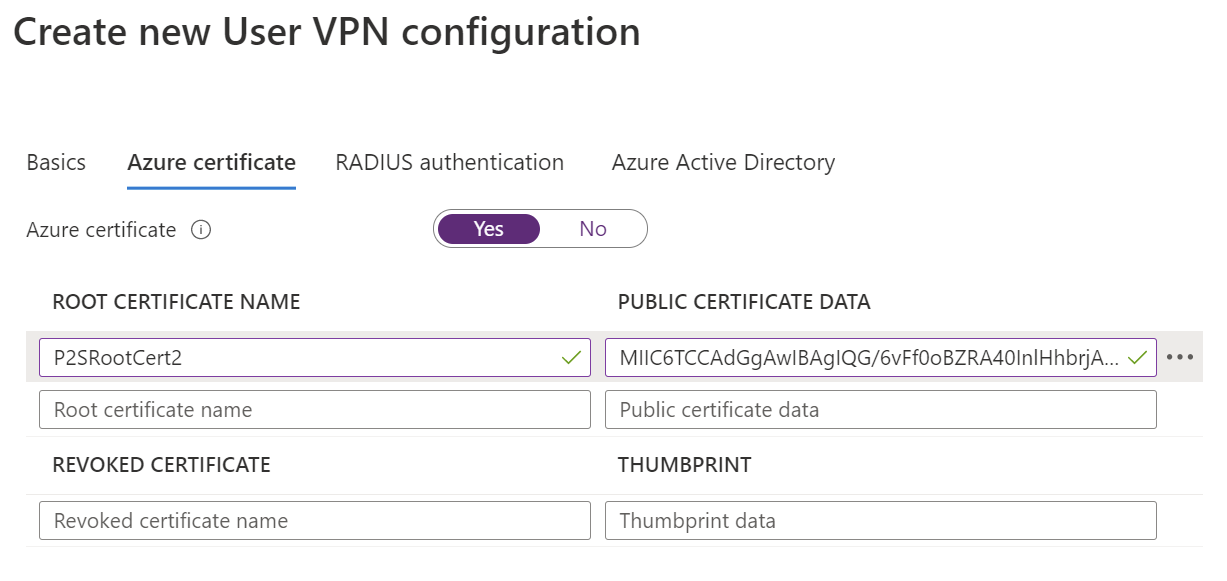

Sertifikat Azure: Sertifikat diperlukan untuk konfigurasi ini. Anda perlu membuat atau memperoleh sertifikat. Diperlukan sertifikat klien untuk setiap klien. Selain itu, informasi sertifikat akar (kunci umum) harus diunggah. Untuk informasi selengkapnya tentang sertifikat yang diperlukan, lihat Membuat dan mengekspor sertifikat.

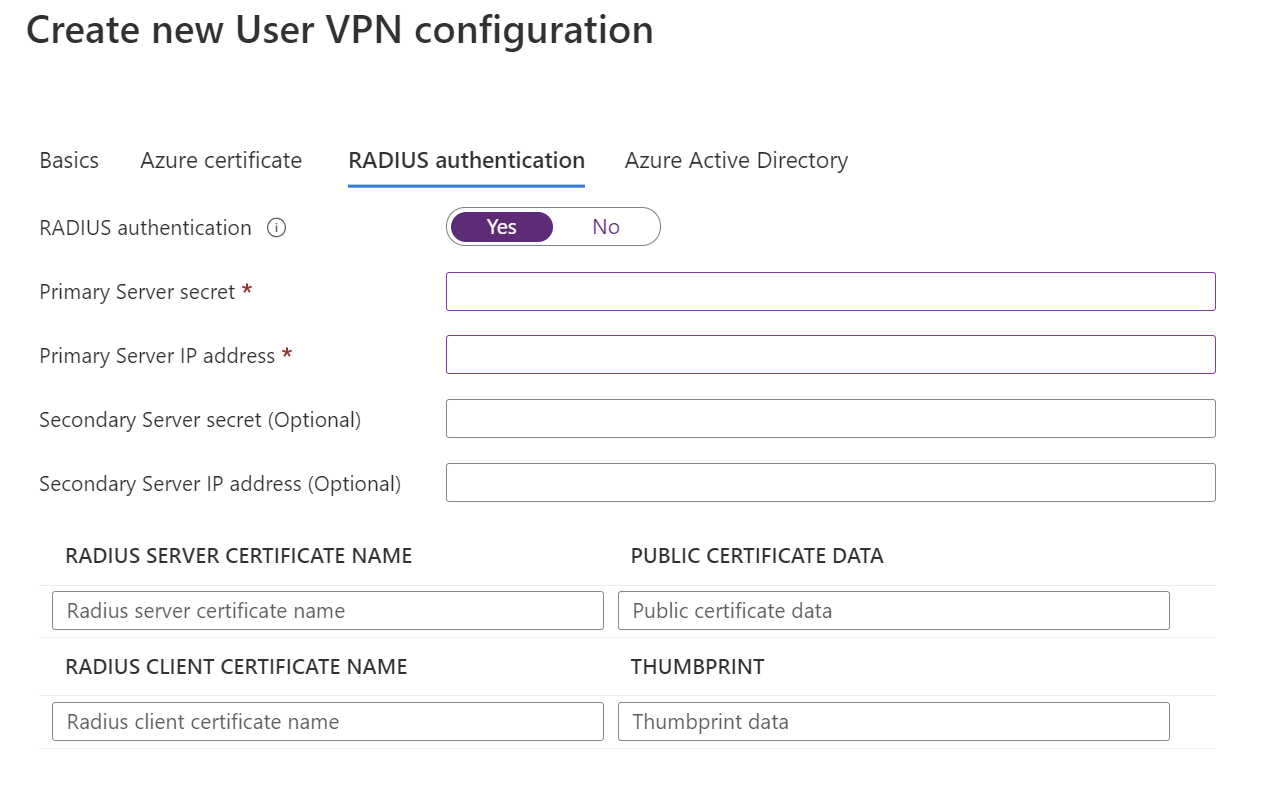

Autentikasi berbasis radius: Dapatkan IP server Radius, rahasia server Radius, dan informasi sertifikat.

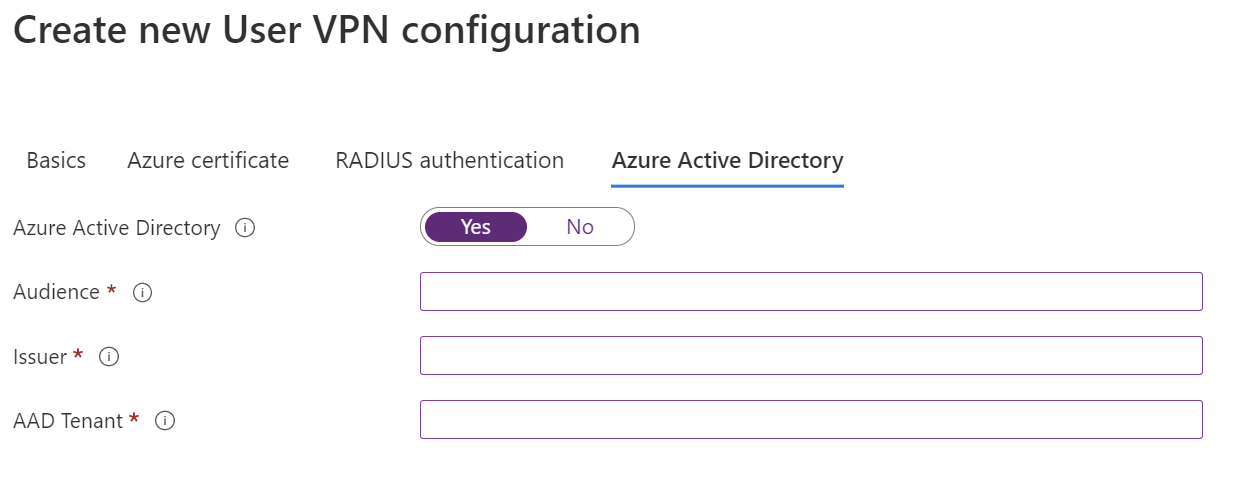

Autentikasi Microsoft Entra: Lihat Mengonfigurasi koneksi VPN Pengguna - Autentikasi Microsoft Entra.

Langkah-langkah konfigurasi

Navigate to the virtual WAN that you created.

Pilih Konfigurasi VPN Pengguna dari menu di sebelah kiri.

Pada halaman Konfigurasi VPN pengguna, pilih +Buat konfigurasi VPN pengguna.

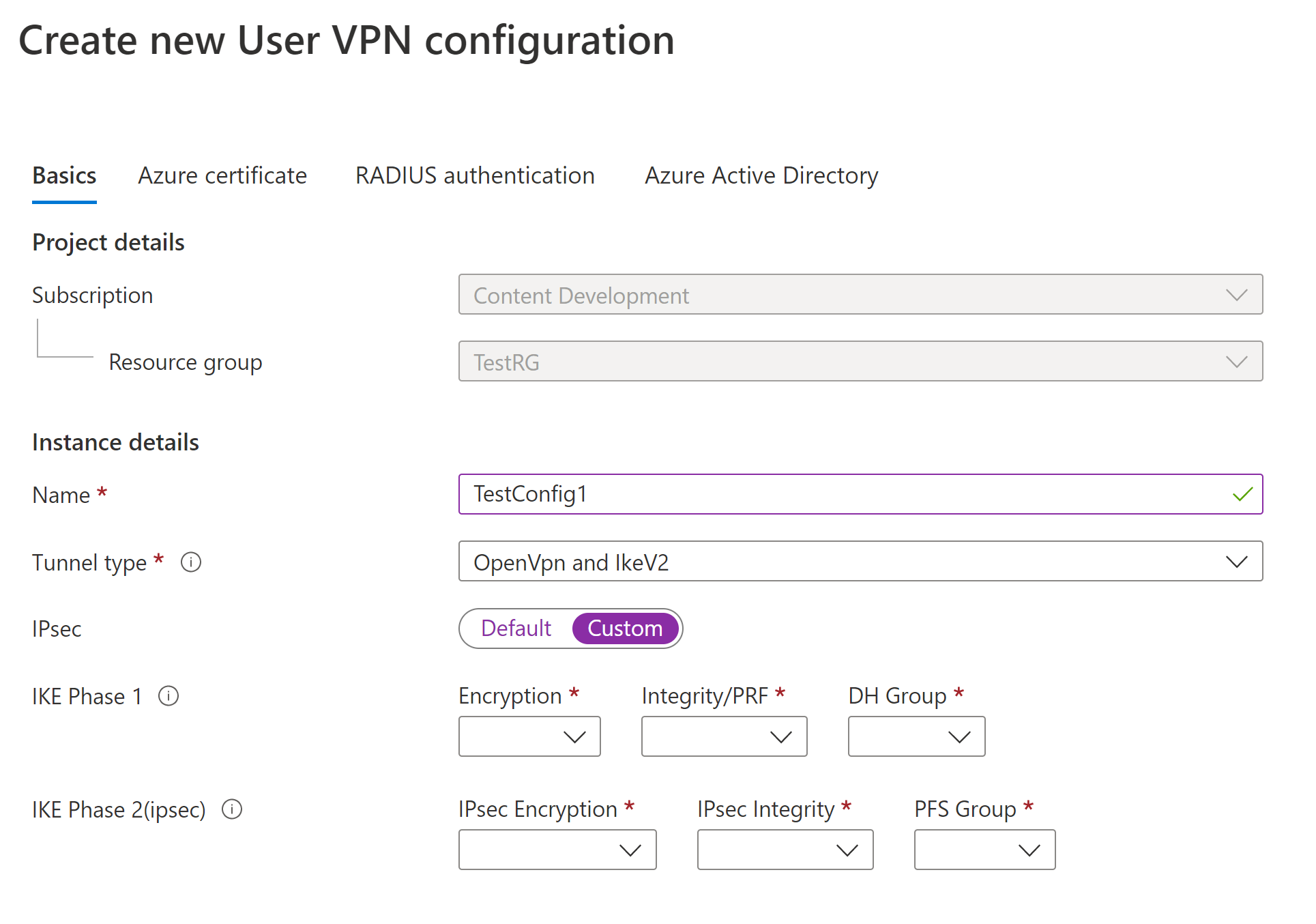

Pada halaman Konfigurasi VPN Pengguna Baru tab Dasar-dasar, di bawah Detail Instans, masukkan Nama yang ingin Anda tetapkan untuk konfigurasi VPN Anda.

Untuk Jenis Tunnel, pilih jenis tunnel yang Anda inginkan dari drop-down. Opsi jenis tunnel adalah: IKEv2 VPN, OpenVPN, dan OpenVpn dan IKEv2. Setiap jenis tunnel memiliki pengaturan tertentu yang diperlukan. Jenis tunnel yang Anda pilih sesuai dengan pilihan autentikasi yang tersedia.

Persyaratan dan Parameter:

VPN IKEv2

Persyaratan: Saat Anda memilih jenis tunnel IKEv2, Anda akan melihat pesan yang mengarahkan Anda untuk memilih metode autentikasi. Untuk IKEv2, Anda dapat menentukan beberapa metode autentikasi. Anda dapat memilih Sertifikat Azure, autentikasi berbasis RADIUS, atau keduanya.

Parameter kustom IPSec: Untuk menyesuaikan parameter untuk IKE Fase 1 dan IKE Fase 2, alihkan sakelar IPsec ke Kustom dan pilih nilai parameter. Untuk informasi selengkapnya tentang parameter yang dapat disesuaikan, lihat artikel IPsec Kustom.

OpenVPN

- Persyaratan: Saat Anda memilih jenis tunnel OpenVPN, Anda akan melihat pesan yang mengarahkan Anda untuk memilih mekanisme autentikasi. Jika OpenVPN dipilih sebagai jenis terowongan, Anda dapat menentukan beberapa metode autentikasi. Anda dapat memilih subset Sertifikat Azure, ID Microsoft Entra, atau autentikasi berbasis RADIUS. Untuk autentikasi berbasis RADIUS, Anda dapat memberikan alamat IP server RADIUS sekunder dan rahasia server.

OpenVPN dan IKEv2

- Persyaratan: Saat Anda memilih jenis terowongan OpenVPN dan IKEv2 , Anda akan melihat pesan yang mengarahkan Anda untuk memilih mekanisme autentikasi. Jika OpenVPN dan IKEv2 dipilih sebagai jenis terowongan, Anda dapat menentukan beberapa metode autentikasi. Anda dapat memilih ID Microsoft Entra bersama dengan Sertifikat Azure atau autentikasi berbasis RADIUS. Untuk autentikasi berbasis RADIUS, Anda dapat memberikan alamat IP server RADIUS sekunder dan rahasia server.

Konfigurasi metode Autentikasi yang ingin Anda gunakan. Setiap metode autentikasi berada di tab terpisah: Sertifikat Azure, autentikasi RADIUS, dan ID Microsoft Entra. Beberapa metode autentikasi hanya tersedia pada jenis tunnel tertentu.

Pada tab metode autentikasi yang ingin Anda konfigurasi, pilih Ya untuk menampilkan pengaturan konfigurasi yang tersedia.

Contoh - Autentikasi sertifikat

Untuk mengonfigurasi pengaturan ini, jenis tunnel pada halaman Dasar dapat berupa IKEv2, OpenVPN, atau OpenVPN dan IKEv2.

Example - RADIUS authentication

Untuk mengonfigurasi pengaturan ini, jenis terowongan pada halaman Dasar dapat berupa Ikev2, OpenVPN, atau OpenVPN dan IKEv2.

Example - Microsoft Entra authentication

Untuk mengonfigurasi pengaturan ini, jenis terowongan pada halaman Dasar harus OpenVPN. Autentikasi berbasis ID Microsoft Entra hanya didukung dengan OpenVPN.

Setelah Anda selesai mengonfigurasi pengaturan, pilih Tinjau + buat di bagian bawah halaman.

Pilih Buat untuk membuat konfigurasi VPN Pengguna.

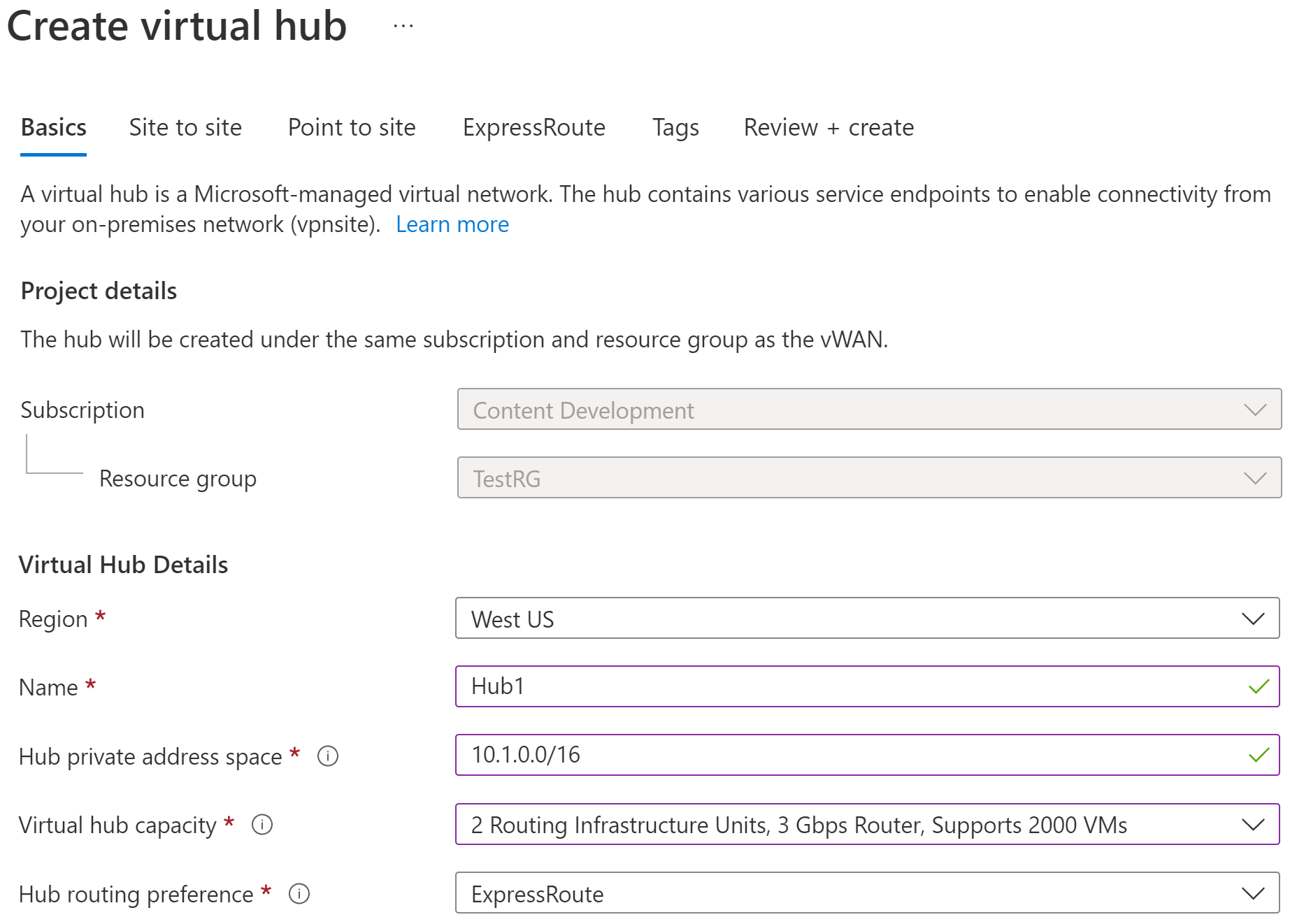

Create a virtual hub and gateway

Halaman dasar

Buka virtual WAN yang Anda buat. Pada panel kiri halaman WAN virtual, di bawah Konektivitas, pilih Hub.

Pada halaman Hub, pilih +Hub Baru untuk membuka halaman Buat hub virtual.

Di halaman Membuat hub virtual pada tab Dasar, lengkapi bidang berikut ini:

- Wilayah: Pilih wilayah tempat Anda ingin menggunakan hub virtual.

- Nama: Nama yang Anda inginkan sebagai pengenal hub virtual.

- Ruang alamat privat hub: Rentang alamat hub dalam notasi CIDR. Untuk membuat hub, ruang alamat minimum yang dibutuhkan adalah /24.

- Kapasitas hub virtual: Pilih dari dropdown. Untuk informasi selengkapnya, lihat Pengaturan hub virtual.

- Hub routing preference: Leave the setting as the default, ExpressRoute unless you have a specific need to change this field. For more information, see Virtual hub routing preference.

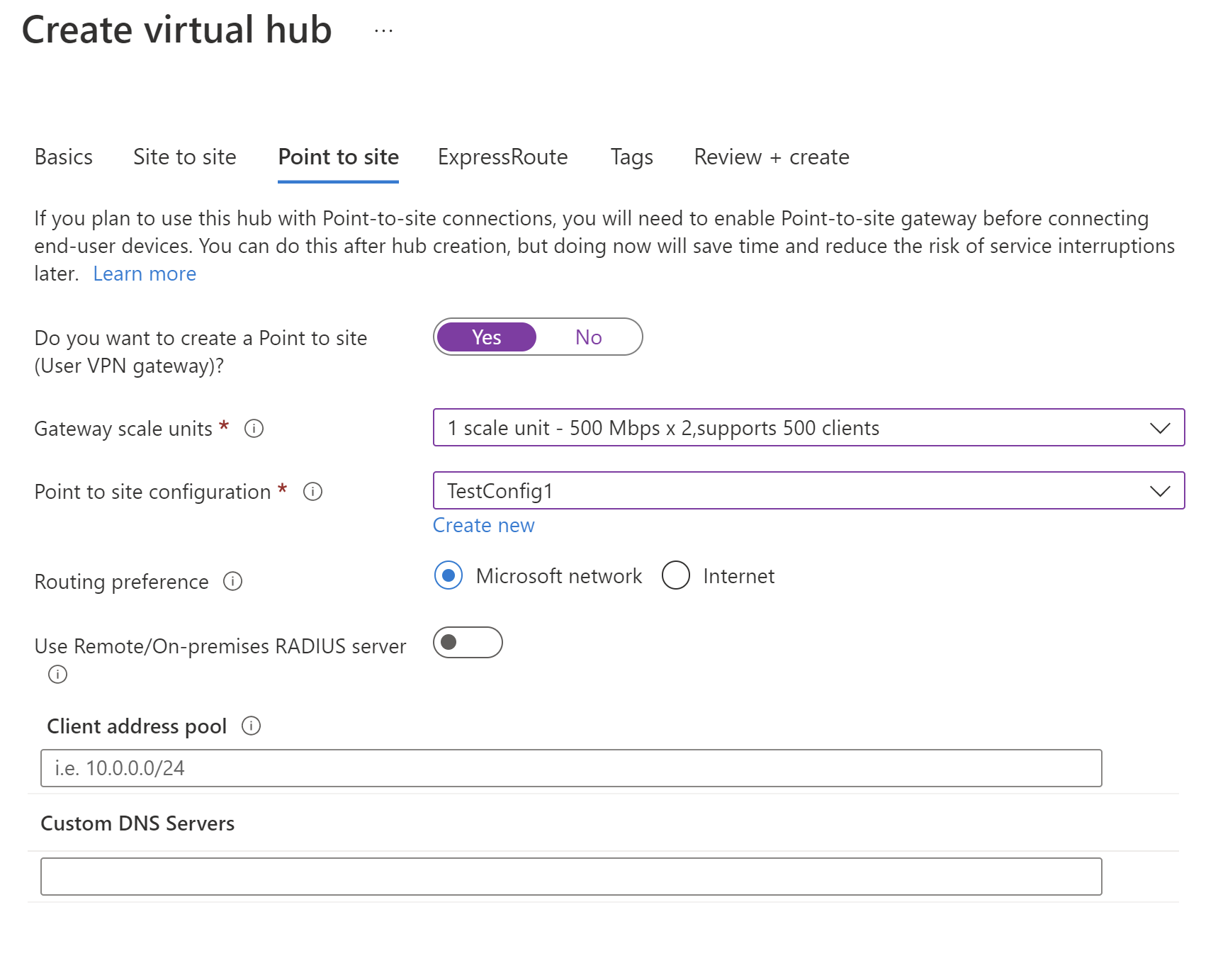

Point to site page

Klik tab Point-to-Site untuk membuka halaman konfigurasi untuk point-to-site. To view the point to site settings, click Yes.

Konfigurasikan pengaturan berikut:

Unit skala gateway - Mewakili kapasitas agregat gateway VPN Pengguna. Jika Anda memilih 40 unit skala gateway atau lebih, rencanakan kumpulan alamat klien Anda dengan baik. Untuk informasi mengenai bagaimana pengaturan ini memengaruhi kumpulan alamat klien, lihat Tentang kumpulan alamat klien. Untuk informasi mengenai unit skala gateway, lihat FAQ.

Point to site configuration - Select the User VPN configuration that you created in a previous step.

Routing preference - Azure routing preference enables you to choose how your traffic routes between Azure and the Internet. Anda dapat memilih untuk merutekan lalu lintas baik melalui jaringan Microsoft atau melalui jaringan ISP (internet publik). These options are also referred to as cold potato routing and hot potato routing, respectively. Alamat IP publik di Virtual WAN ditetapkan oleh layanan berdasarkan opsi perutean yang dipilih. For more information about routing preference via Microsoft network or ISP, see the Routing preference article.

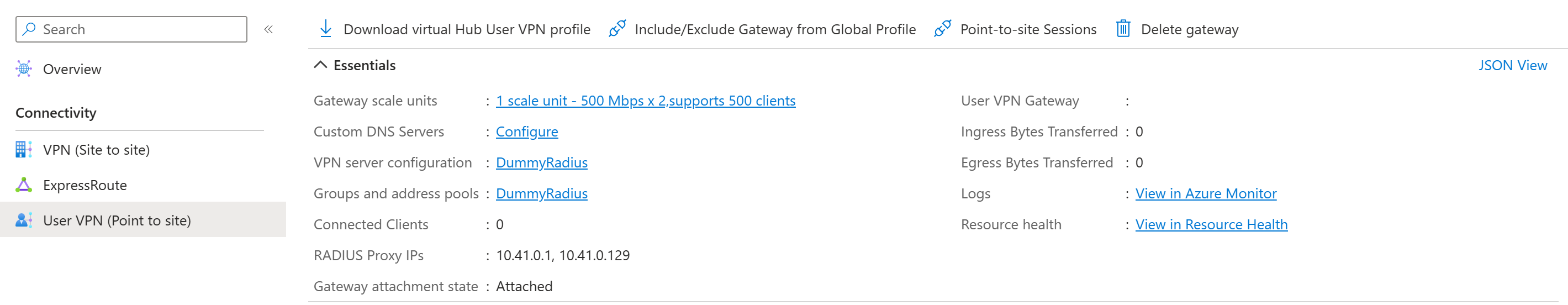

Gunakan server RADIUS Jarak Jauh/Lokal - Ketika gateway VPN Pengguna WAN Virtual dikonfigurasi untuk menggunakan autentikasi berbasis RADIUS, gateway VPN Pengguna bertindak sebagai proksi dan mengirimkan permintaan akses RADIUS ke server RADIUS Anda. Pengaturan "Gunakan server RADIUS Jarak Jauh/Lokal" dinonaktifkan secara default, artinya gateway VPN Pengguna hanya akan dapat meneruskan permintaan autentikasi ke server RADIUS di jaringan virtual yang terhubung ke hub gateway. Mengaktifkan pengaturan akan memungkinkan gateway VPN Pengguna mengautentikasi dengan server RADIUS yang terhubung ke hub jarak jauh atau disebarkan di lingkungan lokal.

Catatan

Pengaturan server RADIUS Jarak Jauh/Lokal dan IP proksi terkait hanya digunakan jika Gateway dikonfigurasi untuk menggunakan autentikasi berbasis RADIUS. Jika Gateway tidak dikonfigurasi untuk menggunakan autentikasi berbasis RADIUS, pengaturan ini akan diabaikan.

Anda harus mengaktifkan "Gunakan server RADIUS Remote/On-premises" jika pengguna menyambung ke profil VPN global alih-alih profil berbasis hub. Untuk informasi selengkapnya, lihat profil global dan tingkat hub.

After you create the User VPN gateway, go to gateway and note the RADIUS proxy IPs field. IP proksi RADIUS adalah IP sumber dari paket RADIUS yang dikirim oleh gateway VPN Pengguna ke server RADIUS Anda. Oleh karena itu, server RADIUS Anda perlu dikonfigurasi untuk menerima permintaan autentikasi dari IP proksi RADIUS. Jika bidang IP proksi RADIUS kosong atau tidak ada sama sekali, konfigurasikan server RADIUS untuk menerima permintaan autentikasi dari ruang alamat hub.

Additionally, make sure to set the associations and propagations of the connection (VNet or on-premises) hosting the RADIUS server propagates to the defaultRouteTable of the hub deployed with the Point-to-site VPN gateway, and that the Point-to-site VPN configuration propagates to the route table of the connection hosting the RADIUS server. Ini wajib untuk memastikan gateway dapat berbicara dengan server RADIUS dan sebaliknya.

Kumpulan alamat klien - Kumpulan alamat dari mana alamat IP akan ditetapkan secara otomatis ke klien VPN. Kumpulan alamat harus berbeda. Tidak ada tumpang tindih antara kumpulan alamat. Untuk informasi selengkapnya, lihat Tentang kumpulan alamat klien.

Server DNS Kustom - Alamat IP server DNS yang akan digunakan klien. Anda dapat menentukan maksimal 5.

Pilih Tinjau + buat untuk memvalidasi pengaturan Anda.

Saat melalui validasi, pilih Buat. Diperlukan waktu 30 menit atau lebih untuk menyelesaikan pembuatan hub.

Saat membuat hub baru, Anda mungkin melihat pesan Peringatan di portal yang merujuk ke versi router. This sometimes occurs when the router is provisioning. Setelah router diprovisikan sepenuhnya, pesan tidak akan muncul lagi.

Membuat file konfigurasi klien

Ketika Anda tersambung dengan VNet menggunakan VPN Pengguna (P2S), Anda dapat menggunakan klien VPN yang terinstal secara native di sistem operasi tempat Anda tersambung. Semua pengaturan konfigurasi yang diperlukan untuk klien VPN ada dalam file zip konfigurasi klien VPN. Pengaturan dalam file zip membantu Anda mengonfigurasi klien VPN dengan mudah. File konfigurasi klien VPN yang Anda buat khusus untuk konfigurasi VPN Pengguna untuk gateway Anda. Di bagian ini, Anda menghasilkan dan mengunduh file{i>

Ada dua jenis profil konfigurasi berbeda yang dapat Anda unduh: global dan hub. Profil global merupakan profil konfigurasi tingkat WAN. Ketika Anda mengunduh profil konfigurasi tingkat WAN, Anda mendapatkan profil VPN Pengguna berbasis Traffic Manager bawaan. Jika Anda menggunakan profil global, dan hub tidak tersedia karena alasan tertentu, manajemen lalu lintas bawaan yang disediakan oleh layanan memastikan konektivitas (melalui hub berbeda) ke sumber daya Azure untuk pengguna titik-ke-situs. Untuk informasi selengkapnya, atau untuk mengunduh paket konfigurasi klien VPN dengan profil pada tingkat hub, lihat Profil global dan hub.

Untuk menghasilkan paket konfigurasi klien VPN profil global tingkat WAN, buka virtual WAN (bukan hub virtual).

Di panel kiri, pilih Konfigurasi VPN Pengguna.

Sorot konfigurasi yang ingin Anda unduh profilnya. Jika Anda memiliki beberapa hub yang ditetapkan ke profil yang sama, perluas profil untuk menampilkan hub, lalu pilih salah satu hub yang menggunakan profil.

Klik Unduh profil VPN pengguna virtual WAN.

Pada halaman unduhan, pilih EAPTLS, lalu Buat dan unduh profil. Paket profil (file zip) yang berisi pengaturan konfigurasi klien dihasilkan dan diunduh ke komputer Anda. Konten paket bergantung pada pilihan autentikasi dan terowongan untuk konfigurasi Anda.

Konfigurasikan klien VPN

Gunakan paket profil yang telah diunduh untuk mengonfigurasi klien VPN native di komputer Anda. Prosedur untuk setiap sistem operasi berbeda. Ikuti instruksi yang berlaku untuk sistem Anda. Setelah selesai mengonfigurasi klien, Anda dapat terhubung.

IKEv2

Dalam konfigurasi VPN Pengguna, apabila Anda menentukan jenis tunnel VPN IKEv2, Anda dapat mengonfigurasi klien VPN asli (Windows dan macOS Catalina atau yang lebih baru).

Langkah-langkah berikut berlaku untuk Windows. Untuk macOS, lihat Mengonfigurasi klien VPN Pengguna P2S - klien VPN asli - langkah macOS .

Pilih file konfigurasi klien VPN yang sesuai dengan arsitektur komputer Windows. Untuk arsitektur prosesor 64-bit, pilih paket alat penginstal ‘VpnClientSetupAmd64’. Untuk arsitektur prosesor 32-bit, pilih paket alat penginstal ‘VpnClientSetupX86’.

Klik dua kali paket untuk menginstalnya. Jika Anda melihat popup SmartScreen, pilih Info selengkapnya, lalu Tetap jalankan.

Pada komputer klien, buka Pengaturan Jaringan dan pilih VPN. Koneksi VPN menampilkan nama jaringan virtual yang disambungkannya.

Instal sertifikat klien di setiap komputer yang ingin Anda sambungkan melalui konfigurasi VPN Pengguna ini. Sertifikat klien diperlukan untuk autentikasi saat menggunakan jenis autentikasi sertifikat Azure asli. Untuk mengetahui informasi selengkapnya tentang cara membuat sertifikat, lihat Membuat Sertifikat. Untuk mengetahui informasi selengkapnya tentang cara memasang sertifikat klien, lihat Memasang sertifikat klien.

OpenVPN

Dalam konfigurasi VPN Pengguna, jika Anda menentukan jenis terowongan OpenVPN, Anda dapat mengunduh dan mengonfigurasi Klien AZURE VPN atau, dalam beberapa kasus, Anda dapat menggunakan perangkat lunak klien OpenVPN. Untuk langkah-langkahnya, gunakan link yang sesuai dengan konfigurasi Anda.

Konfigurasi klien

| Metode autentikasi | Jenis terowongan | Client OS | Klien VPN |

|---|---|---|---|

| Sertifikat | IKEv2, SSTP | Windows | Klien VPN asli |

| IKEv2 | macOS | Klien VPN asli | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Windows |

Klien Azure VPN Klien OpenVPN versi 2.x Klien OpenVPN versi 3.x |

|

| OpenVPN | macOS | Klien OpenVPN | |

| OpenVPN | iOS | Klien OpenVPN | |

| OpenVPN | Linux |

Klien Azure VPN Klien OpenVPN |

|

| Microsoft Entra ID | OpenVPN | Windows | Klien Azure VPN |

| OpenVPN | macOS | Klien Azure VPN | |

| OpenVPN | Linux | Klien Azure VPN |

Sambungkan VNet ke hub

Di bagian ini, Anda membuat koneksi antara hub virtual dan jaringan virtual Anda. For this tutorial, you don't need to configure the routing settings.

Di portal Azure, buka Virtual WAN Anda di panel kiri, pilih Koneksi jaringan virtual.

Pada halaman Koneksi jaringan virtual, pilih + Tambahkan koneksi.

Di halaman Tambahkan koneksi, konfigurasikan pengaturan koneksi. Untuk informasi tentang pengaturan perutean, lihat Tentang perutean.

- Nama koneksi: Beri nama koneksi Anda.

- Hub: Pilih hub yang ingin dikaitkan dengan koneksi ini.

- Langganan: Verifikasi langganan.

- Grup sumber daya: Pilih grup sumber daya yang berisi jaringan virtual yang ingin Anda sambungkan.

- Jaringan virtual: Pilih jaringan virtual yang ingin dihubungkan ke hub ini. Jaringan virtual yang Anda pilih tidak boleh memiliki gateway jaringan virtual yang sudah ada.

- Propagate to none: This is set to No by default. Mengubah tombol ke Ya akan membuat opsi konfigurasi untuk Sebarkan ke Tabel Rute dan Sebarkan ke label menjadi tidak dapat dikonfigurasi.

- Asosiasi Tabel Rute: Dari menu tarik-turun, Anda dapat memilih tabel rute yang ingin Anda asosiasikan.

- Propagate to labels: Labels are a logical group of route tables. Untuk pengaturan ini, pilih dari menu dropdown.

- Rute statis: Mengonfigurasi rute statis, jika perlu. Konfigurasikan rute statis untuk Network Virtual Appliances (jika berlaku). Virtual WAN supports a single next hop IP for static route in a virtual network connection. Misalnya, jika Anda memiliki beberapa appliance virtual terpisah untuk arus lalu lintas masuk dan keluar, yang terbaik adalah menempatkan appliance-appliance virtual tersebut di VNet-VNet terpisah dan menghubungkan VNet-VNet tersebut ke hub virtual.

- Bypass Next Hop IP for workloads within this VNet: This setting lets you deploy NVAs and other workloads into the same VNet without forcing all the traffic through the NVA. Pengaturan ini hanya dapat dikonfigurasi saat Anda mengonfigurasi koneksi baru. Jika Anda ingin menggunakan pengaturan ini untuk koneksi yang telah Anda buat, hapus koneksi, lalu tambahkan koneksi baru.

- Sebarkan rute statis: Pengaturan ini memungkinkan Anda menyebarluaskan rute statis yang ditentukan di bagian Rute Statis ke tabel rute yang ditentukan dalam Sebarkan ke Tabel Rute. Selain itu, rute akan disebar ke tabel rute yang labelnya ditentukan sebagai Propagate to labels. Rute ini dapat disebarkan antar-hub, kecuali untuk rute default 0/0.

Setelah Anda menyelesaikan pengaturan yang ingin Anda konfigurasi, pilih Buat untuk membuat koneksi.

Point to site sessions dashboard

To view your active point to site sessions, click on Point-to-site Sessions. Ini akan menunjukkan kepada Anda semua pengguna point-to-site aktif yang terhubung ke gateway VPN pengguna Anda.

Untuk memutuskan sambungan pengguna dari gateway VPN Pengguna, klik menu konteks ... dan pilih "Putuskan".

Mengubah pengaturan

Mengubah kumpulan alamat klien

Navigate to your Virtual HUB -> User VPN (Point to site).

Click the value next to Gateway scale units to open the Edit User VPN gateway page.

Di halaman Edit Gateway VPN pengguna, edit pengaturan.

Klik Edit di bagian bawah halaman untuk memvalidasi pengaturan Anda.

Klik Konfirmasi untuk menyimpan pengaturan Anda. Diperlukan waktu hingga 30 menit untuk menyelesaikan setiap perubahan di halaman ini.

Modify DNS servers

Navigate to your Virtual HUB -> User VPN (Point to site).

Klik nilai di samping Server DNS Khusus untuk membuka halaman Edit Gateway VPN pengguna.

Di halaman Edit Gateway VPN pengguna, edit bidang Server DNS Khusus. Masukkan alamat IP server DNS di kotak teks Server DNS Khusus. Anda bisa menentukan hingga lima Server DNS.

Klik Edit di bagian bawah halaman untuk memvalidasi pengaturan Anda.

Klik Konfirmasi untuk menyimpan pengaturan Anda. Diperlukan waktu hingga 30 menit untuk menyelesaikan setiap perubahan di halaman ini.

Membersihkan sumber daya

Saat Anda tidak lagi memerlukan sumber daya yang dibuat, hapus sumber daya tersebut. Beberapa sumber daya Virtual WAN harus dihapus dalam urutan tertentu akibat asertaya ketergantungan. Penghapusan dapat memakan waktu sekitar 30 menit.

Buka virtual WAN yang Anda buat.

Pilih hub virtual yang terkait dengan WAN virtual untuk membuka halaman hub.

Hapus semua entitas gateway dengan mengikuti urutan di bawah ini untuk tiap jenis gateway. Agar selesai perlu waktu 30 menit.

VPN:

- Putuskan koneksi situs VPN

- Hapus koneksi VPN

- Delete VPN gateways

ExpressRoute:

- Delete ExpressRoute connections

- Delete ExpressRoute gateways

Ulangi untuk semua hub yang terkait dengan WAN virtual.

Anda dapat menghapus hub saat ini, atau menghapus hub nanti saat Anda menghapus grup sumber daya.

Navigasikan ke grup sumber daya di portal Azure.

Pilih Hapus grup sumber daya. Ini menghapus sumber daya lain dalam grup sumber daya, termasuk hub dan WAN virtual.