Mengatur aplikasi yang tersambung

Tata kelola memungkinkan Anda mengontrol apa yang dilakukan pengguna di seluruh aplikasi. Untuk aplikasi yang terhubung, Anda dapat menerapkan tindakan tata kelola ke file atau aktivitas. Tindakan tata kelola adalah tindakan terintegrasi yang dapat Anda jalankan pada file atau aktivitas langsung dari Microsoft Defender untuk Cloud Apps. Tindakan tata kelola mengontrol apa yang dilakukan pengguna Anda di seluruh aplikasi yang terhubung. Untuk informasi tentang tempat Anda dapat menggunakan tindakan tata kelola, lihat Mengatur aplikasi yang terhubung.

Catatan

Saat Microsoft Defender untuk Cloud Apps mencoba menjalankan tindakan tata kelola pada file tetapi gagal karena file dikunci, aplikasi akan secara otomatis mencoba kembali tindakan tata kelola.

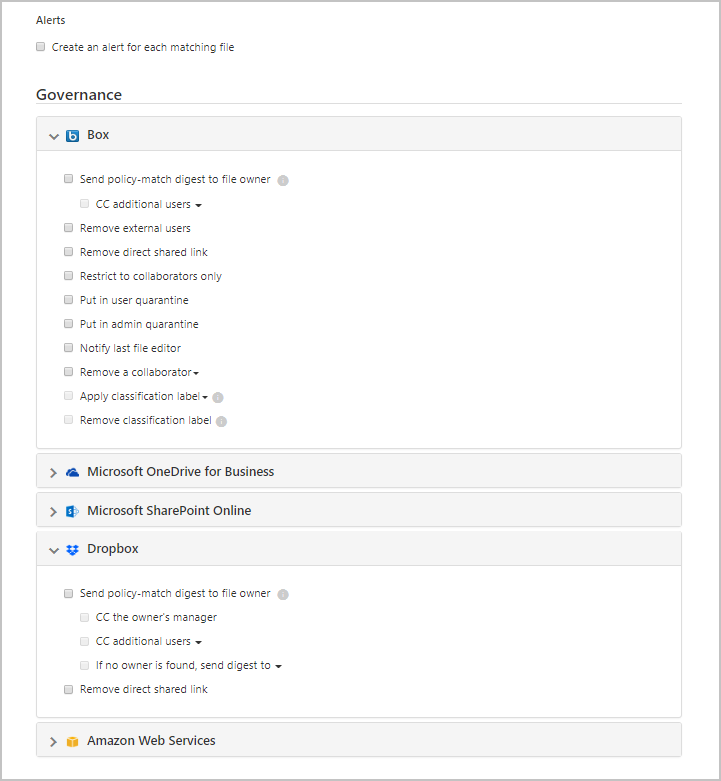

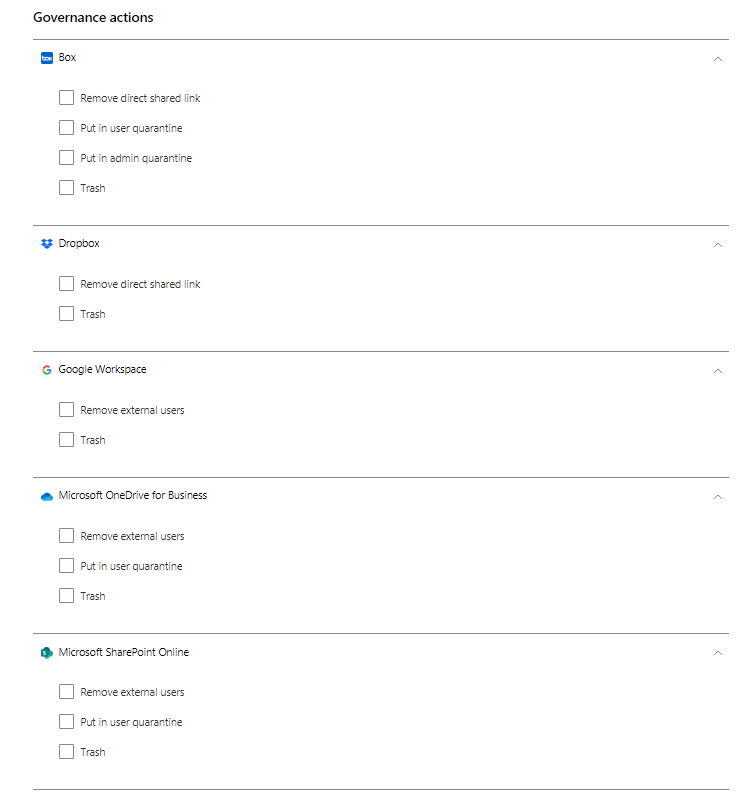

Tindakan tata kelola file

Tindakan tata kelola berikut dapat diambil untuk aplikasi yang terhubung baik pada file, pengguna, atau dari kebijakan tertentu.

Pemberitahuan:

Pemberitahuan – Pemberitahuan dapat dipicu dalam sistem dan disebarluaskan melalui email, berdasarkan tingkat keparahan.

Pemberitahuan email pengguna – Pesan email dapat disesuaikan dan akan dikirim ke semua pemilik file yang melanggar.

Beri tahu pengguna tertentu - Daftar alamat email tertentu yang akan menerima pemberitahuan ini.

Beri tahu editor file terakhir – Kirim pemberitahuan ke orang terakhir yang memodifikasi file.

Tindakan tata kelola di aplikasi - Tindakan terperinci dapat diberlakukan per aplikasi, tindakan tertentu bervariasi tergantung pada terminologi aplikasi.

Pelabelan

- Terapkan label - Kemampuan untuk menambahkan label sensitivitas Perlindungan Informasi Microsoft Purview.

- Hapus label - Kemampuan untuk menghapus label sensitivitas Perlindungan Informasi Microsoft Purview.

Ubah berbagi

Hapus berbagi publik - Izinkan akses hanya ke kolaborator bernama, misalnya: Hapus akses publik untuk Google Workspace, dan Hapus tautan bersama langsung untuk Box dan Dropbox.

Hapus pengguna eksternal - Izinkan akses hanya ke pengguna perusahaan.

Buat privat - Hanya Admin Situs yang dapat mengakses file, semua berbagi dihapus.

Hapus kolaborator – Hapus kolaborator tertentu dari file.

Kurangi akses publik - Atur File yang tersedia untuk tersedia secara publik hanya dengan tautan bersama. (Google)

Tautan bersama kedaluwarsa - Kemampuan untuk mengatur tanggal kedaluwarsa untuk tautan bersama setelah itu tidak akan aktif lagi. (Kotak)

Ubah tingkat akses tautan berbagi - Kemampuan untuk mengubah tingkat akses tautan bersama hanya antara perusahaan, kolaborator saja, dan publik. (Kotak)

Karantina

Dimasukkan ke karantina pengguna – Izinkan layanan mandiri dengan memindahkan file ke folder karantina yang dikontrol pengguna

Dimasukkan ke karantina admin – File dipindahkan ke karantina di drive admin, dan admin harus menyetujuinya.

Mewarisi izin dari induk - Tindakan tata kelola ini memungkinkan Anda menghapus izin tertentu yang diatur untuk file atau folder di Microsoft 365. Kemudian kembali ke izin apa pun yang diatur untuk folder induk.

Sampah – Pindahkan file ke folder sampah. (Box, Dropbox, Google Drive, OneDrive, SharePoint, Cisco Webex)

Tindakan tata kelola malware (Pratinjau)

Tindakan tata kelola berikut dapat diambil untuk aplikasi yang terhubung baik pada file, pengguna, atau dari kebijakan tertentu. Untuk alasan keamanan, daftar ini hanya terbatas pada tindakan terkait malware yang tidak menyiratkan risiko bagi pengguna atau penyewa.

Pemberitahuan:

- Pemberitahuan – Pemberitahuan dapat dipicu dalam sistem dan disebarluaskan melalui email dan pesan teks, berdasarkan tingkat keparahan.

Tindakan tata kelola di aplikasi - Tindakan terperinci dapat diberlakukan per aplikasi, tindakan tertentu bervariasi tergantung pada terminologi aplikasi.

Ubah berbagi

- Hapus pengguna eksternal - Izinkan akses hanya ke pengguna perusahaan. (Box, Google Drive, OneDrive, SharePoint)

- Menghapus tautan bersama langsung - Menghapus izin tautan yang dibagikan sebelumnya (Box, Dropbox)

Karantina

- Masukkan karantina pengguna – Izinkan layanan mandiri dengan memindahkan file ke folder karantina yang dikontrol pengguna (Box, OneDrive, SharePoint)

- Dimasukkan ke karantina admin – File dipindahkan ke karantina di drive admin, dan admin harus menyetujuinya. (Kotak)

Sampah – Pindahkan file ke folder sampah. (Box, Dropbox, Google Drive, OneDrive, SharePoint)

Catatan

Di SharePoint dan OneDrive, aplikasi Defender untuk Cloud mendukung karantina pengguna hanya untuk file di pustaka Dokumen Bersama (SharePoint Online) dan file di pustaka Dokumen (OneDrive for Business).

Pelanggan Pertahanan Microsoft untuk Microsoft 365 dapat mengontrol file malware yang terdeteksi di SharePoint dan OneDrive melalui halaman Karantina XDR Pertahanan Microsoft. Misalnya, aktivitas yang didukung termasuk memulihkan file, menghapus file, dan mengunduh file dalam file ZIP yang dilindungi kata sandi. Aktivitas ini terbatas pada file yang belum dikarantina oleh Microsoft Defender untuk Cloud Apps. Di SharePoint, Defender untuk Cloud Apps hanya mendukung tugas karantina untuk file dengan Dokumen Bersama dalam jalur dalam bahasa Inggris.

Tindakan hanya akan ditampilkan untuk aplikasi yang terhubung.

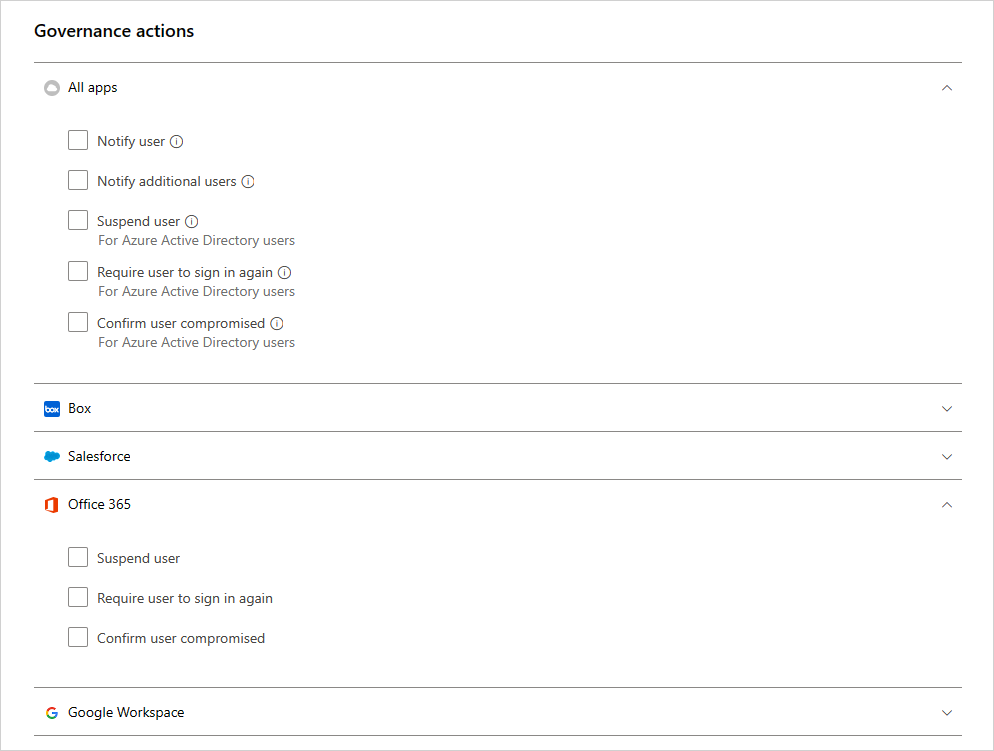

Tindakan tata kelola aktivitas

Pemberitahuan

Pemberitahuan – Pemberitahuan dapat dipicu dalam sistem dan disebarluaskan melalui email, berdasarkan tingkat keparahan.

Pemberitahuan email pengguna – Pesan email dapat disesuaikan dan akan dikirim ke semua pemilik file yang melanggar.

Beri tahu pengguna tambahan - Daftar alamat email tertentu yang akan menerima pemberitahuan ini.

Tindakan tata kelola di aplikasi - Tindakan terperinci dapat diberlakukan per aplikasi, tindakan tertentu bervariasi tergantung pada terminologi aplikasi.

Menangguhkan pengguna – Menangguhkan pengguna dari aplikasi.

Catatan

Jika ID Microsoft Entra Anda diatur untuk secara otomatis disinkronkan dengan pengguna di lingkungan lokal Direktori Aktif Anda, pengaturan di lingkungan lokal akan mengambil alih pengaturan Microsoft Entra dan tindakan tata kelola ini akan dikembalikan.

Mengharuskan pengguna untuk masuk lagi - Mengeluarkan pengguna dan mengharuskan mereka untuk masuk lagi.

Konfirmasikan pengguna disusupi - Atur tingkat risiko pengguna ke tinggi. Hal ini menyebabkan tindakan kebijakan yang relevan yang ditentukan dalam ID Microsoft Entra diberlakukan. Untuk informasi selengkapnya Cara kerja ID Microsoft Entra dengan tingkat risiko, lihat Bagaimana ID Microsoft Entra menggunakan umpan balik risiko saya.

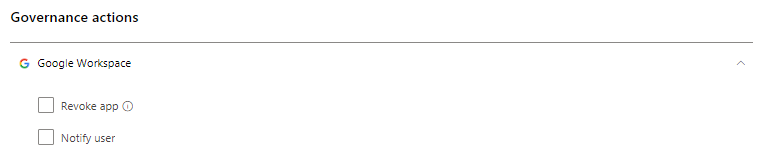

Mencabut aplikasi OAuth dan memberi tahu pengguna

Untuk Google Workspace dan Salesforce, Dimungkinkan untuk mencabut izin ke aplikasi OAuth atau memberi tahu pengguna bahwa mereka harus mengubah izin. Saat Anda mencabut izin, izin tersebut akan menghapus semua izin yang diberikan ke aplikasi di bawah "Aplikasi Perusahaan" di ID Microsoft Entra.

Pada tab Google atau Salesforce di halaman Tata kelola aplikasi, pilih tiga titik di akhir baris aplikasi dan pilih Beri tahu pengguna. Secara default, pengguna akan diberi tahu sebagai berikut: Anda mengizinkan aplikasi untuk mengakses akun Google Workspace Anda. Aplikasi ini bertentangan dengan kebijakan keamanan organisasi Anda. Pertimbangkan untuk memberikan atau mencabut izin yang Anda berikan aplikasi ini di akun Google Workspace Anda. Untuk mencabut akses aplikasi, buka: https://security.google.com/settings/security/permissions?hl=en& pli=1 Pilih aplikasi dan pilih 'Cabut akses' di bilah menu kanan. Anda dapat menyesuaikan pesan yang dikirim.

Anda juga dapat mencabut izin untuk menggunakan aplikasi untuk pengguna. Pilih ikon di akhir baris aplikasi dalam tabel dan pilih Cabut aplikasi. Contohnya:

Konflik tata kelola

Setelah membuat beberapa kebijakan, situasi mungkin muncul di mana tindakan tata kelola dalam beberapa kebijakan tumpang tindih. Dalam hal ini, Defender untuk Cloud Apps akan memproses tindakan tata kelola sebagai berikut:

Konflik antar kebijakan

- Jika dua kebijakan berisi tindakan yang terkandung di dalam satu sama lain (misalnya, Hapus berbagi eksternal disertakan dalam Buat privat), Defender untuk Cloud Aplikasi akan menyelesaikan konflik dan tindakan yang lebih kuat akan diberlakukan.

- Jika tindakan tidak terkait (misalnya, Beri tahu pemilik dan Buat privat). Kedua tindakan akan terjadi.

- Jika konflik tindakan (misalnya Ubah pemilik ke pengguna A dan Ubah pemilik ke pengguna B), hasil yang berbeda dapat dihasilkan dari setiap kecocokan. Penting untuk mengubah kebijakan Anda untuk mencegah konflik karena dapat mengakibatkan perubahan yang tidak diinginkan dalam drive yang akan sulit dideteksi.

Konflik dalam sinkronisasi pengguna

- Jika ID Microsoft Entra Anda diatur untuk secara otomatis disinkronkan dengan pengguna di lingkungan lokal Active Directory Anda, pengaturan di lingkungan lokal akan mengambil alih pengaturan Microsoft Entra dan tindakan tata kelola ini akan dikembalikan.

Log tata kelola

Log Tata Kelola menyediakan catatan status dari setiap tugas yang Anda tetapkan Defender untuk Cloud Apps untuk dijalankan, termasuk tugas manual dan otomatis. Tugas-tugas ini mencakup tugas yang Anda tetapkan dalam kebijakan, tindakan tata kelola yang Anda tetapkan pada file dan pengguna, dan tindakan lain yang Anda tetapkan Defender untuk Cloud Aplikasi untuk diambil. Log Tata Kelola juga menyediakan informasi tentang keberhasilan atau kegagalan tindakan ini. Anda dapat memilih untuk mencoba kembali atau mengembalikan beberapa tindakan tata kelola dari log Tata Kelola.

Untuk melihat log tata kelola, di Portal Pertahanan Microsoft, di bawah Aplikasi Cloud, pilih Log tata kelola.

Tabel berikut adalah daftar lengkap tindakan yang memungkinkan Anda mengambil portal aplikasi Defender untuk Cloud. Tindakan ini diaktifkan di berbagai tempat di seluruh konsol seperti yang dijelaskan di kolom Lokasi . Setiap tindakan tata kelola yang diambil tercantum dalam Log Tata Kelola. Untuk informasi tentang bagaimana tindakan tata kelola diperlakukan ketika ada konflik kebijakan, lihat Konflik Kebijakan.

| Lokasi | Jenis objek target | Tindakan tata kelola | Deskripsi | Konektor terkait |

|---|---|---|---|---|

| Akun | File | Menghapus kolaborasi pengguna | Hapus semua kolaborasi pengguna tertentu untuk file apa pun - baik untuk orang yang meninggalkan perusahaan. | Box, Google Workspace |

| Akun | Akun | Batalkan penangguhan pengguna | Membatalkan penangguhan pengguna | Google Workspace, Box, Office, Salesforce |

| Akun | Akun | Pengaturan akun | Membawa Anda ke halaman pengaturan akun di aplikasi tertentu (misalnya, di dalam Salesforce). | Semua pengaturan aplikasi -One Drive dan SharePoint dikonfigurasi dari dalam Office. |

| Akun | File | Mentransfer semua kepemilikan file | Pada akun, Anda mentransfer file satu pengguna ke semua file milik orang baru yang Anda pilih. Pemilik sebelumnya menjadi editor dan tidak dapat lagi mengubah pengaturan berbagi. Pemilik baru akan menerima pemberitahuan email tentang perubahan kepemilikan. | Ruang Kerja Google |

| Akun, Kebijakan aktivitas | Akun | Tangguhkan pengguna | Mengatur pengguna agar tidak memiliki akses dan tidak ada kemampuan untuk masuk. Jika mereka masuk saat Anda mengatur tindakan ini, tindakan tersebut akan segera dikunci. | Google Workspace, Box, Office, Salesforce |

| Kebijakan aktivitas, Akun | Akun | Mengharuskan pengguna untuk masuk lagi | Mencabut semua token refresh dan masalah cookie sesi ke aplikasi oleh pengguna. Tindakan ini akan mencegah akses ke data organisasi mana pun dan akan memaksa pengguna untuk masuk ke semua aplikasi lagi. | Google Workspace, Office |

| Kebijakan aktivitas, Akun | Akun | Mengonfirmasi pengguna disusupi | Atur tingkat risiko pengguna ke tinggi. Hal ini menyebabkan tindakan kebijakan yang relevan yang ditentukan dalam ID Microsoft Entra diberlakukan. | Office |

| Kebijakan aktivitas, Akun | Akun | Mencabut hak istimewa admin | Mencabut hak istimewa untuk akun admin. Misalnya, menetapkan kebijakan aktivitas yang mencabut hak istimewa admin setelah 10 upaya masuk gagal. | Ruang Kerja Google |

| Izin Aplikasi dasbor > aplikasi | Izin | Aplikasi unban | Di Google dan Salesforce: hapus pelarangan dari aplikasi dan izinkan pengguna untuk memberikan izin ke aplikasi pihak ketiga dengan Google atau Salesforce mereka. Di Microsoft 365: memulihkan izin aplikasi pihak ketiga ke Office. | Google Workspace, Salesforce, Office |

| Izin Aplikasi dasbor > aplikasi | Izin | Menonaktifkan izin aplikasi | Cabut izin aplikasi pihak ketiga ke Google, Salesforce, atau Office. Ini adalah tindakan satu kali yang akan terjadi pada semua izin yang ada, tetapi tidak akan mencegah koneksi di masa mendatang. | Google Workspace, Salesforce, Office |

| Izin Aplikasi dasbor > aplikasi | Izin | Mengaktifkan izin aplikasi | Berikan izin aplikasi pihak ketiga ke Google, Salesforce, atau Office. Ini adalah tindakan satu kali yang akan terjadi pada semua izin yang ada, tetapi tidak akan mencegah koneksi di masa mendatang. | Google Workspace, Salesforce, Office |

| Izin Aplikasi dasbor > aplikasi | Izin | Aplikasi ban | Di Google dan Salesforce: mencabut izin aplikasi pihak ketiga ke Google atau Salesforce dan melarangnya menerima izin di masa mendatang. Di Microsoft 365: tidak mengizinkan izin aplikasi pihak ketiga untuk mengakses Office, tetapi tidak mencabutnya. | Google Workspace, Salesforce, Office |

| Izin Aplikasi dasbor > aplikasi | Izin | Mencabut aplikasi | Cabut izin aplikasi pihak ketiga ke Google atau Salesforce. Ini adalah tindakan satu kali yang akan terjadi pada semua izin yang ada, tetapi tidak akan mencegah koneksi di masa mendatang. | Google Workspace, Salesforce |

| Izin Aplikasi dasbor > aplikasi | Akun | Mencabut pengguna dari aplikasi | Anda dapat mencabut pengguna tertentu saat mengklik nomor di bawah Pengguna. Layar akan menampilkan pengguna tertentu dan Anda dapat menggunakan X untuk menghapus izin untuk pengguna mana pun. | Google Workspace, Salesforce |

| Menemukan > Alamat/Pengguna Aplikasi/IP yang Ditemukan | Cloud Discovery | Mengekspor data penemuan | Membuat CSV dari data penemuan. | Penemuan |

| Kebijakan file | File | Keranjang Sampah | Memindahkan file di tempat sampah pengguna. | Box, Dropbox, Google Drive, OneDrive, SharePoint, Cisco Webex (Hapus permanen) |

| Azure Policy File | File | Beri tahu editor file terakhir | Mengirim email untuk memberi tahu orang terakhir yang mengedit file bahwa file tersebut melanggar kebijakan. | Google Workspace, Box |

| Azure Policy File | File | Beri tahu pemilik file | Mengirim email ke pemilik file, saat file melanggar kebijakan. Di Dropbox, jika tidak ada pemilik yang terkait dengan file, pemberitahuan akan dikirim ke pengguna tertentu yang Anda tetapkan. | Semua aplikasi |

| Kebijakan File, Kebijakan Aktivitas | File, Aktivitas | Memberi tahu pengguna tertentu | Mengirim email untuk memberi tahu pengguna tertentu tentang file yang melanggar kebijakan. | Semua aplikasi |

| Kebijakan file dan kebijakan Aktivitas | File, Aktivitas | Beri tahu pengguna | Mengirim email kepada pengguna untuk memberi tahu mereka bahwa sesuatu yang mereka lakukan atau file yang mereka miliki melanggar kebijakan. Anda dapat menambahkan pemberitahuan kustom untuk memberi tahu mereka apa pelanggarannya. | Semua |

| Kebijakan file dan File | File | Menghapus kemampuan editor untuk berbagi | Di Google Drive, izin editor default file juga memungkinkan berbagi. Tindakan tata kelola ini membatasi opsi ini dan membatasi berbagi file kepada pemilik. | Ruang Kerja Google |

| Kebijakan file dan File | File | Masukkan ke dalam karantina admin | Menghapus izin apa pun dari file dan memindahkan file ke folder karantina di lokasi untuk admin. Tindakan ini memungkinkan admin untuk meninjau file dan menghapusnya. | Microsoft 365 SharePoint, OneDrive for Business, Box |

| Kebijakan file dan File | File | Menerapkan label sensitivitas | Menerapkan label sensitivitas Perlindungan Informasi Microsoft Purview ke file secara otomatis berdasarkan kondisi yang ditetapkan dalam kebijakan. | Box, One Drive, Google Workspace, SharePoint |

| Kebijakan file dan File | File | Menghapus label sensitivitas | Menghapus label sensitivitas Perlindungan Informasi Microsoft Purview dari file secara otomatis berdasarkan kondisi yang ditetapkan dalam kebijakan. Anda hanya dapat menghapus label jika tidak menyertakan perlindungan, dan label tersebut diterapkan dari dalam aplikasi Defender untuk Cloud, bukan label yang diterapkan langsung di Perlindungan Informasi. | Box, One Drive, Google Workspace, SharePoint |

| Kebijakan file, Kebijakan aktivitas, Pemberitahuan | App | Mengharuskan pengguna untuk masuk lagi | Anda dapat mengharuskan pengguna untuk masuk lagi ke semua aplikasi Microsoft 365 dan Microsoft Entra sebagai remediasi yang cepat dan efektif untuk pemberitahuan aktivitas pengguna yang mencurigakan dan akun yang disusupi. Anda dapat menemukan tata kelola baru di pengaturan kebijakan dan halaman pemberitahuan, di samping opsi Tangguhkan pengguna. | Microsoft 365, Microsoft Entra ID |

| File | File | Memulihkan dari karantina pengguna | Memulihkan pengguna agar tidak dikarantina. | Box |

| File | File | Memberikan izin baca untuk diri saya sendiri | Memberikan izin baca untuk file untuk diri Anda sendiri sehingga Anda dapat mengakses file dan memahami apakah file tersebut memiliki pelanggaran atau tidak. | Ruang Kerja Google |

| File | File | Perbolehkan editor untuk berbagi | Di Google Drive, izin editor default file juga memungkinkan berbagi. Tindakan tata kelola ini adalah kebalikan dari kemampuan Hapus editor untuk berbagi dan memungkinkan editor berbagi file. | Ruang Kerja Google |

| File | File | Lindungi | Lindungi file dengan Microsoft Purview dengan menerapkan templat organisasi. | Microsoft 365 (SharePoint dan OneDrive) |

| File | File | Mencabut sendiri izin baca | Mencabut izin baca untuk file untuk diri Anda sendiri, berguna setelah memberi diri Anda izin untuk memahami apakah file memiliki pelanggaran atau tidak. | Ruang Kerja Google |

| File, Kebijakan file | File | Mentransfer kepemilikan file | Mengubah pemilik - dalam kebijakan, Anda memilih pemilik tertentu. | Ruang Kerja Google |

| File, Kebijakan file | File | Mengurangi akses publik | Tindakan ini memungkinkan Anda mengatur file yang tersedia untuk umum agar hanya tersedia dengan tautan bersama. | Ruang Kerja Google |

| File, Kebijakan file | File | Menghapus kolaborator | Menghapus kolaborator tertentu dari file. | Google Workspace, Box, One Drive, SharePoint |

| File, Kebijakan file | File | Membuat privat | Hanya Admin Situs yang dapat mengakses file, semua berbagi dihapus. | Google Workspace, One Drive, SharePoint |

| File, Kebijakan file | File | Menghapus pengguna eksternal | Menghapus semua kolaborator eksternal - di luar domain yang dikonfigurasi sebagai internal di Pengaturan. | Google Workspace, Box, One Drive, SharePoint |

| File, Kebijakan file | File | Memberikan izin baca ke domain | Memberikan izin baca untuk file ke domain yang ditentukan untuk seluruh domain atau domain tertentu. Tindakan ini berguna jika Anda ingin menghapus akses publik setelah memberikan akses ke domain orang yang perlu mengerjakannya. | Ruang Kerja Google |

| File, Kebijakan file | File | Masukkan karantina pengguna | Menghapus semua izin dari file dan memindahkan file ke folder karantina di bawah drive akar pengguna. Tindakan ini memungkinkan pengguna untuk meninjau file dan memindahkannya. Jika dipindahkan kembali secara manual, berbagi file tidak dipulihkan. | Box, One Drive, SharePoint |

| File | File | Tautan bersama kedaluwarsa | Atur tanggal kedaluwarsa untuk tautan bersama setelah itu tidak akan aktif lagi. | Box |

| File | File | Mengubah tingkat akses tautan berbagi | Mengubah tingkat akses tautan bersama antara perusahaan saja, kolaborator saja, dan publik. | Box |

| File, Kebijakan file | File | Menghapus akses publik | Jika file adalah milik Anda dan Anda memasukkannya ke akses publik, file tersebut dapat diakses oleh orang lain yang dikonfigurasi dengan akses ke file (tergantung pada jenis akses apa yang dimiliki file). | Ruang Kerja Google |

| File, Kebijakan file | File | Menghapus tautan bersama langsung | Menghapus tautan yang dibuat untuk file yang bersifat publik tetapi hanya dibagikan dengan orang tertentu. | Kotak, Dropbox |

| > Pengaturan pengaturan Cloud Discovery | Cloud Discovery | Menghitung ulang skor Cloud Discovery | Menghitung ulang skor di katalog aplikasi Cloud setelah perubahan metrik skor. | Penemuan |

| > Pengaturan pengaturan > Cloud Discovery Kelola tampilan data | Cloud Discovery | Membuat tampilan data filter Cloud Discovery kustom | Membuat tampilan data baru untuk tampilan hasil penemuan yang lebih terperinci. Misalnya, rentang IP tertentu. | Penemuan |

| > Pengaturan pengaturan > Cloud Discovery Hapus data | Cloud Discovery | Menghapus data Cloud Discovery | Menghapus semua data yang dikumpulkan dari sumber penemuan. | Penemuan |

| > Pengaturan pengaturan > Cloud Discovery Mengunggah log secara manual/Mengunggah log secara otomatis | Cloud Discovery | Mengurai data Cloud Discovery | Pemberitahuan bahwa semua data log diurai. | Penemuan |

Langkah berikutnya

Jika Anda mengalami masalah, kami di sini untuk membantu. Untuk mendapatkan bantuan atau dukungan untuk masalah produk Anda, buka tiket dukungan.

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk