Cara aplikasi Defender untuk Cloud membantu melindungi lingkungan Google Workspace Anda

Sebagai penyimpanan file cloud dan alat kolaborasi, Google Workspace memungkinkan pengguna Anda untuk berbagi dokumen mereka di seluruh organisasi dan mitra Anda dengan cara yang efisien dan efisien. Menggunakan Google Workspace dapat mengekspos data sensitif Anda tidak hanya secara internal, tetapi juga untuk kolaborator eksternal, atau bahkan lebih buruk membuatnya tersedia untuk umum melalui tautan bersama. Insiden tersebut dapat disebabkan oleh aktor jahat, atau oleh karyawan yang tidak sadar. Google Workspace juga menyediakan sistem eko aplikasi pihak ketiga besar untuk membantu meningkatkan produktivitas. Menggunakan aplikasi ini dapat mengekspos organisasi Anda terhadap risiko aplikasi berbahaya atau penggunaan aplikasi dengan izin yang berlebihan.

Koneksi Google Workspace ke Defender untuk Cloud Apps memberi Anda wawasan yang ditingkatkan tentang aktivitas pengguna Anda, memberikan deteksi ancaman menggunakan deteksi anomali berbasis pembelajaran mesin, deteksi perlindungan informasi (seperti mendeteksi berbagi informasi eksternal), memungkinkan kontrol remediasi otomatis, dan mendeteksi ancaman dari aplikasi pihak ketiga yang diaktifkan di organisasi Anda.

Ancaman utama

- Akun yang disusupi dan ancaman orang dalam

- Kebocoran data

- Kesadaran keamanan tidak memadai

- Aplikasi pihak ketiga berbahaya dan add-on Google

- Malware

- Ransomware

- Tidak terkelola bawa perangkat Anda sendiri (BYOD)

Bagaimana aplikasi Defender untuk Cloud membantu melindungi lingkungan Anda

- Mendeteksi ancaman cloud, akun yang disusupi, dan orang dalam berbahaya

- Menemukan, mengklasifikasikan, memberi label, dan melindungi data yang diatur dan sensitif yang disimpan di cloud

- Menemukan dan mengelola aplikasi OAuth yang memiliki akses ke lingkungan Anda

- Menerapkan kebijakan DLP dan kepatuhan untuk data yang disimpan di cloud

- Membatasi paparan data bersama dan menerapkan kebijakan kolaborasi

- Menggunakan jejak audit aktivitas untuk investigasi forensik

Manajemen postur keamanan SaaS

Koneksi Google Workspace untuk mendapatkan rekomendasi keamanan secara otomatis di Skor Aman Microsoft. Di Skor Aman, pilih Tindakan yang direkomendasikan dan filter menurut Ruang Kerja Google Produk = .

Google Workspace mendukung rekomendasi keamanan untuk Mengaktifkan penerapan MFA.

Untuk informasi selengkapnya, lihat:

Mengontrol Google Workspace dengan kebijakan bawaan dan templat kebijakan

Anda dapat menggunakan templat kebijakan bawaan berikut untuk mendeteksi dan memberi tahu Anda tentang potensi ancaman:

| Jenis | Nama |

|---|---|

| Kebijakan deteksi anomali bawaan | Aktivitas dari alamat IP anonim Aktivitas dari negara yang jarang Aktivitas dari alamat IP yang mencurigakan Perjalanan yang tidak memungkinkan Aktivitas yang dilakukan oleh pengguna yang dihentikan (memerlukan ID Microsoft Entra sebagai IdP) Deteksi malware Beberapa upaya masuk yang gagal Aktivitas administratif yang tidak biasa |

| Templat kebijakan aktivitas | Masuk dari alamat IP berisiko |

| Templat kebijakan file | Mendeteksi file yang dibagikan dengan domain yang tidak sah Mendeteksi file yang dibagikan dengan alamat email pribadi Mendeteksi file dengan PII/PCI/PHI |

Untuk informasi selengkapnya tentang membuat kebijakan, lihat Membuat kebijakan.

Mengotomatiskan kontrol tata kelola

Selain memantau potensi ancaman, Anda dapat menerapkan dan mengotomatiskan tindakan tata kelola Google Workspace berikut untuk memulihkan ancaman yang terdeteksi:

| Jenis | Perbuatan |

|---|---|

| Tata kelola data | - Terapkan label sensitivitas Perlindungan Informasi Microsoft Purview - Memberikan izin baca ke domain - Membuat file/folder di Google Drive privat - Mengurangi akses publik ke file/folder - Menghapus kolaborator dari file - Menghapus label sensitivitas Perlindungan Informasi Microsoft Purview - Hapus kolaborator eksternal pada file/folder - Menghapus kemampuan editor file untuk berbagi - Hapus akses publik ke file/folder - Mengharuskan pengguna untuk mengatur ulang kata sandi ke Google - Mengirim hash pelanggaran DLP ke pemilik file - Kirim pelanggaran DLP ke editor file terakhir - Mentransfer kepemilikan file - File sampah |

| Tata kelola pengguna | - Menangguhkan pengguna - Beri tahu pengguna tentang pemberitahuan (melalui ID Microsoft Entra) - Mengharuskan pengguna untuk masuk lagi (melalui ID Microsoft Entra) - Menangguhkan pengguna (melalui MICROSOFT Entra ID) |

| Tata kelola aplikasi OAuth | - Mencabut izin aplikasi OAuth |

Untuk informasi selengkapnya tentang memulihkan ancaman dari aplikasi, lihat Mengatur aplikasi yang terhubung.

Lindungi Google Workspace secara real time

Tinjau praktik terbaik kami untuk mengamankan dan berkolaborasi dengan pengguna eksternal dan memblokir dan melindungi pengunduhan data sensitif ke perangkat yang tidak dikelola atau berisiko.

Koneksi Google Workspace ke aplikasi Microsoft Defender untuk Cloud

Bagian ini memberikan petunjuk untuk menghubungkan aplikasi Microsoft Defender untuk Cloud ke akun Google Workspace yang ada menggunakan API konektor. Koneksi ini memberi Anda visibilitas ke dalam dan mengontrol penggunaan Google Workspace. Untuk informasi tentang cara Defender untuk Cloud Apps melindungi Google Workspace, lihat Melindungi Google Workspace.

Catatan

Aktivitas unduhan file untuk Google Workspace tidak ditampilkan di Defender untuk Cloud Apps.

Mengonfigurasi Google Workspace

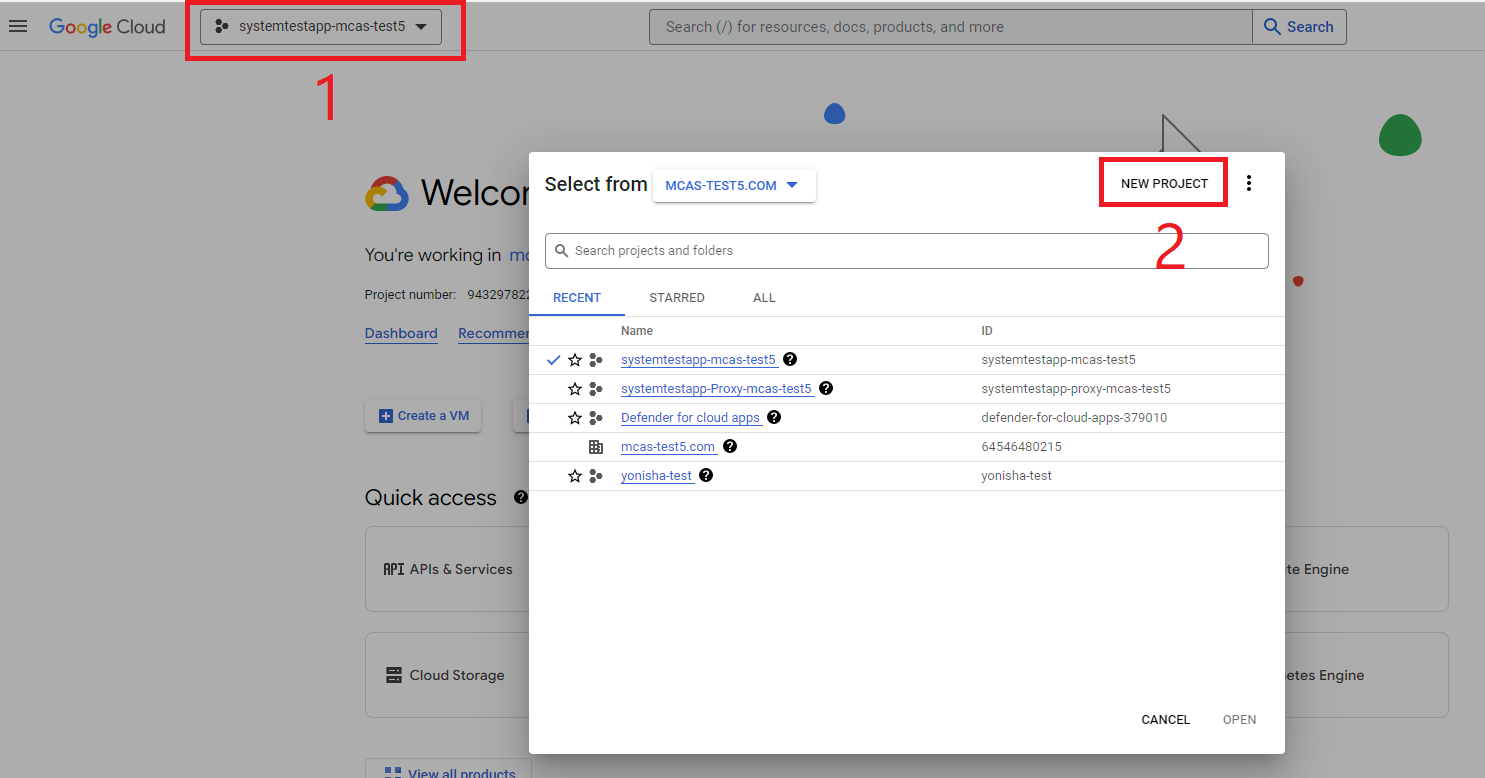

Sebagai Google Workspace Super Admin, masuk ke https://console.cloud.google.com.

Pilih menu dropdown proyek di pita atas lalu pilih Proyek Baru untuk memulai proyek baru.

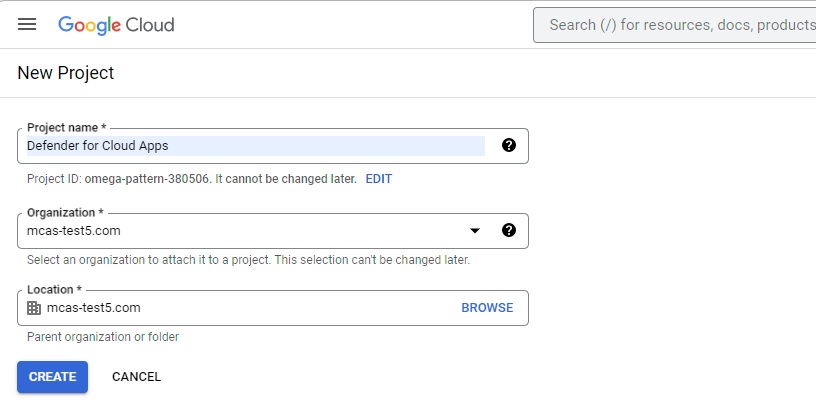

Di halaman Proyek baru, beri nama proyek Anda sebagai berikut: Defender untuk Cloud Aplikasi dan pilih Buat.

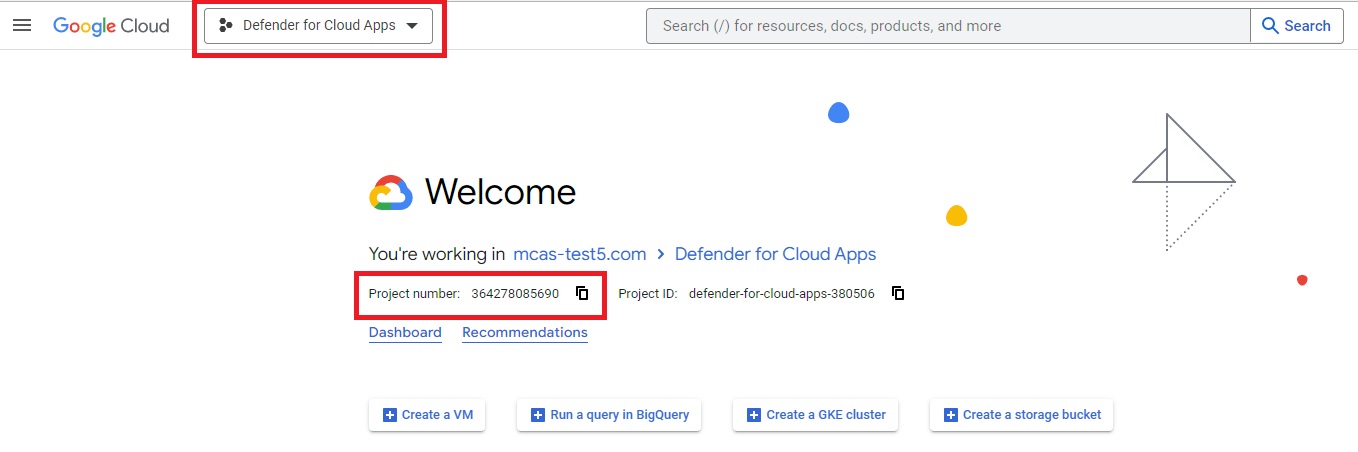

Setelah proyek dibuat, pilih proyek yang dibuat dari pita atas. Salin nomor Proyek, Anda akan membutuhkannya nanti.

Di menu navigasi, buka API & Pustaka Layanan>. Aktifkan API berikut (gunakan bilah pencarian jika API tidak tercantum):

- Admin SDK API

- Google Drive API

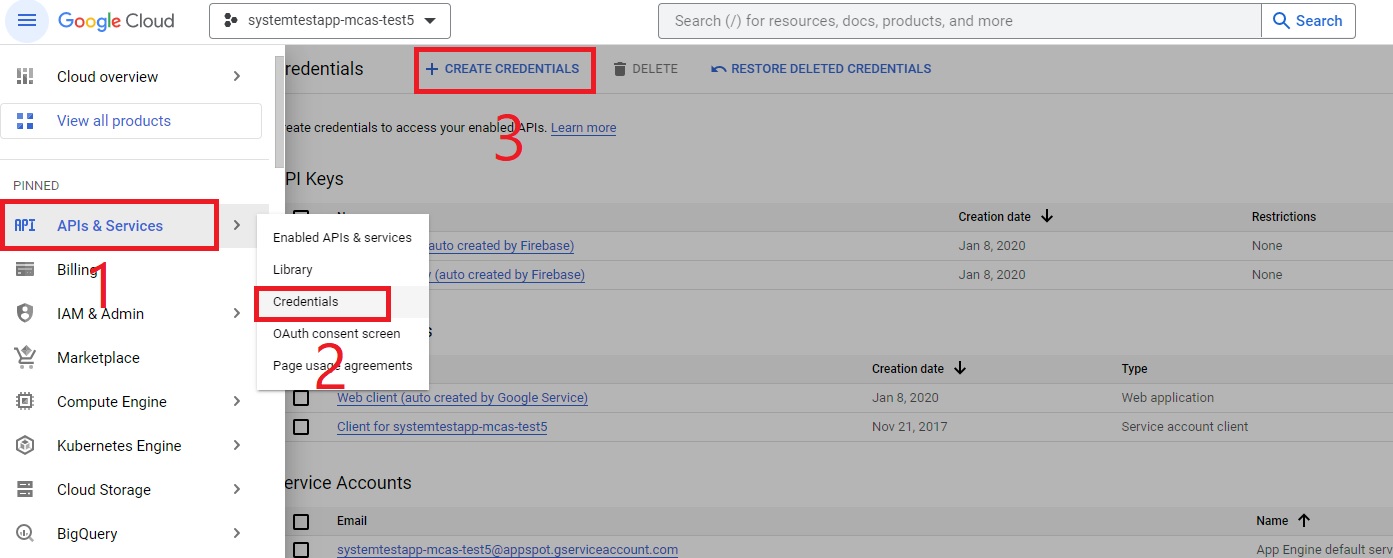

Di menu navigasi, buka API & Kredensial Layanan>dan lakukan langkah-langkah berikut:

Pilih BUAT KREDENSIAL.

Pilih Akun Layanan.

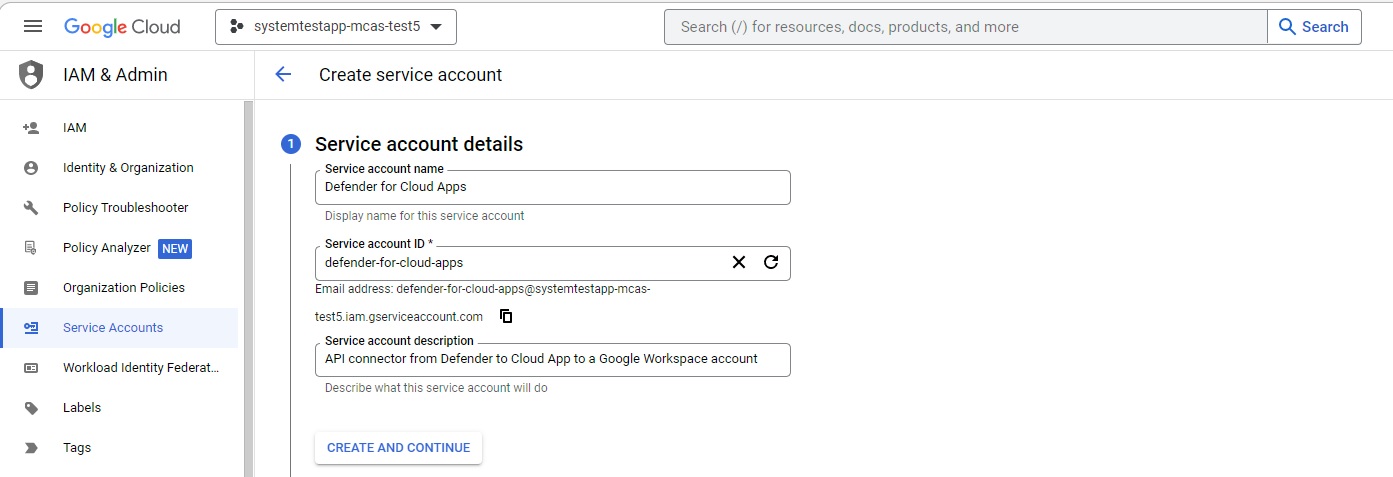

Detail akun layanan: Berikan nama sebagai aplikasi Defender untuk Cloud dan deskripsi sebagai konektor API dari aplikasi Defender untuk Cloud ke akun ruang kerja Google.

Pilih BUAT DAN LANJUTKAN.

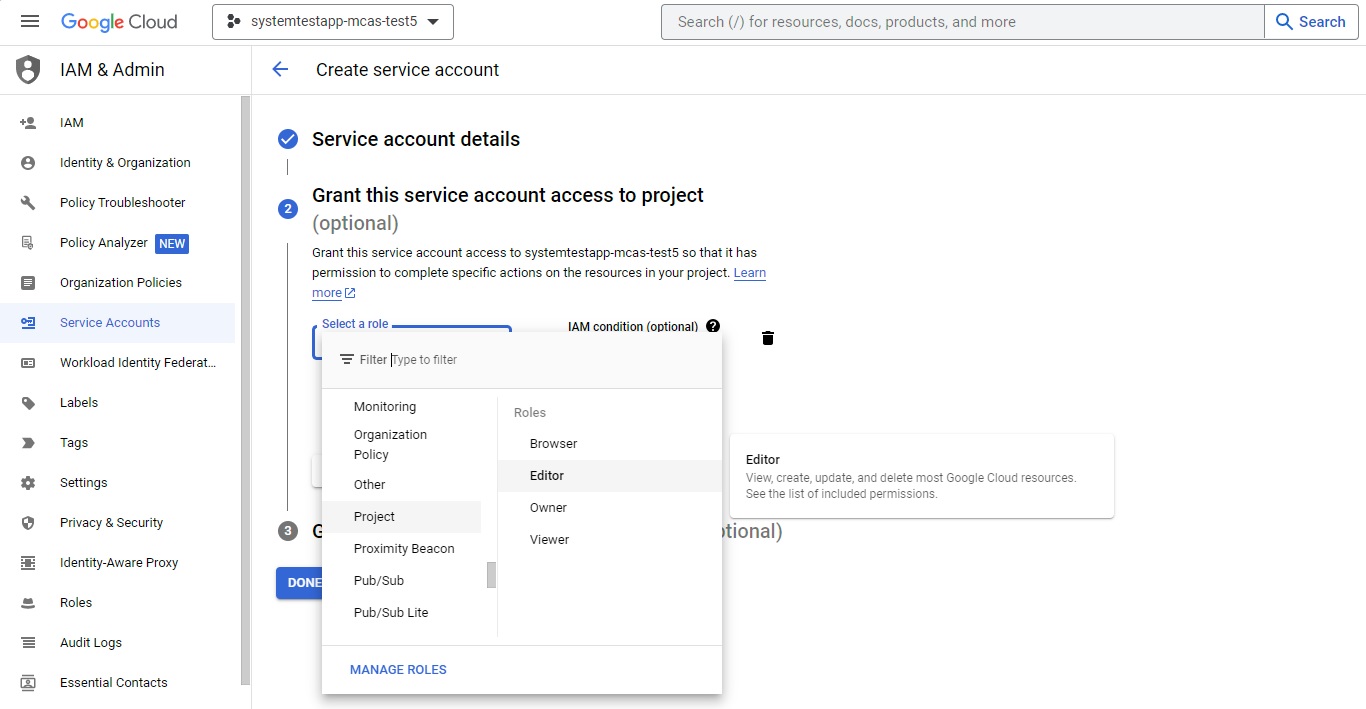

Di bawah Berikan akses akun layanan ini ke proyek, untuk Peran pilih Editor Proyek>, lalu pilih Selesai.

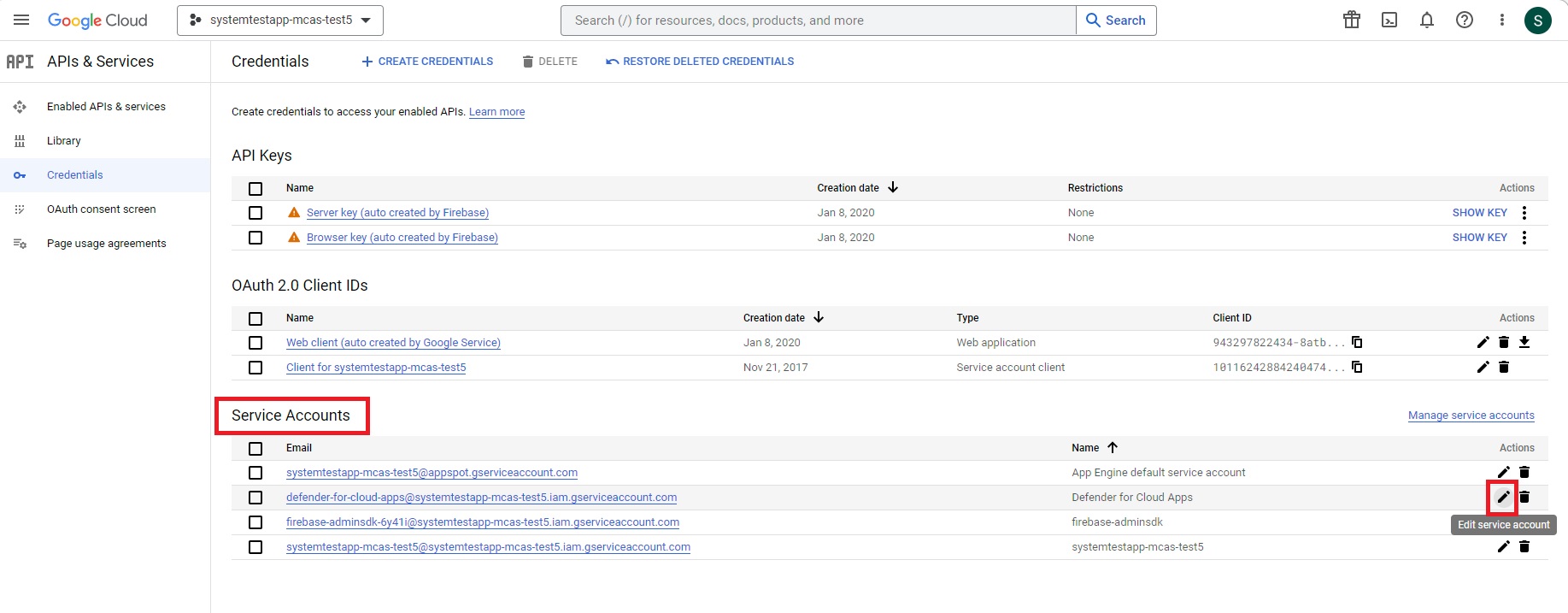

Di menu navigasi, kembali ke API & Kredensial Layanan>.

Di bawah Akun Layanan, temukan dan edit akun layanan yang Anda buat sebelumnya dengan memilih ikon pensil.

Salin alamat email. Anda akan membutuhkannya nanti.

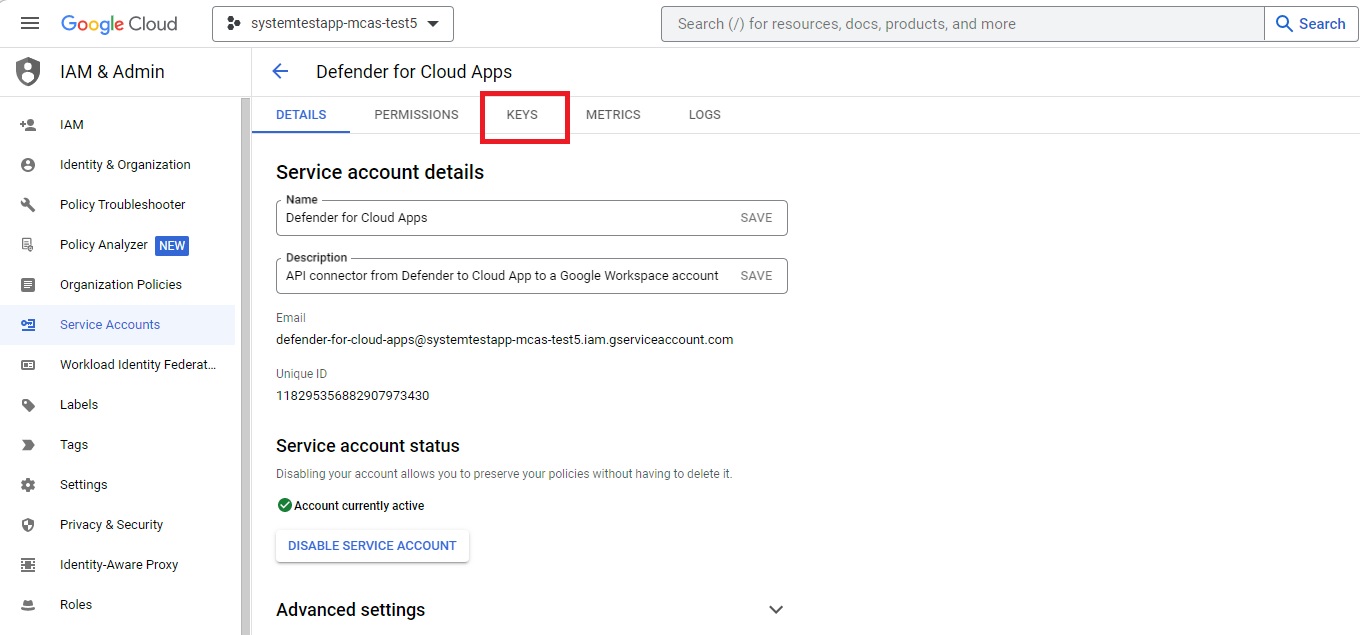

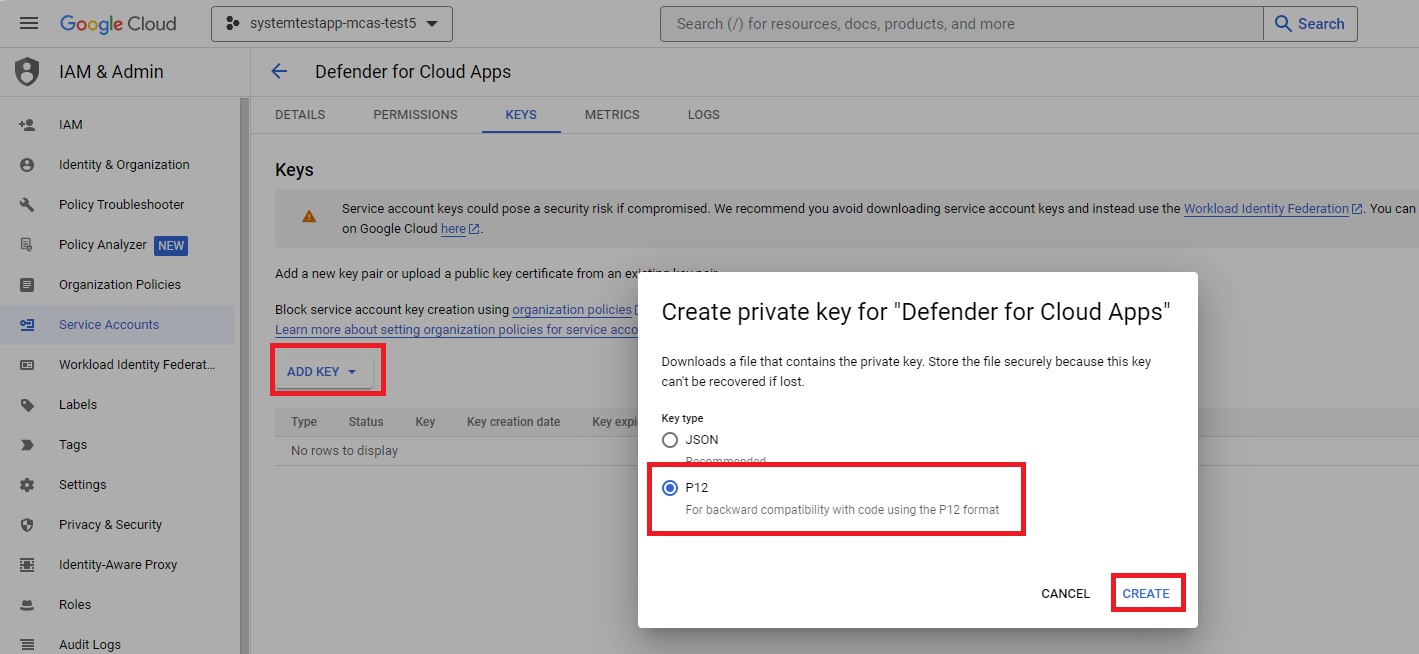

Navigasi ke KEYS dari pita atas.

Dari menu TAMBAHKAN KUNCI , pilih Buat kunci baru.

Pilih P12, lalu pilih BUAT. Simpan file yang diunduh dan kata sandi yang diperlukan untuk menggunakan file.

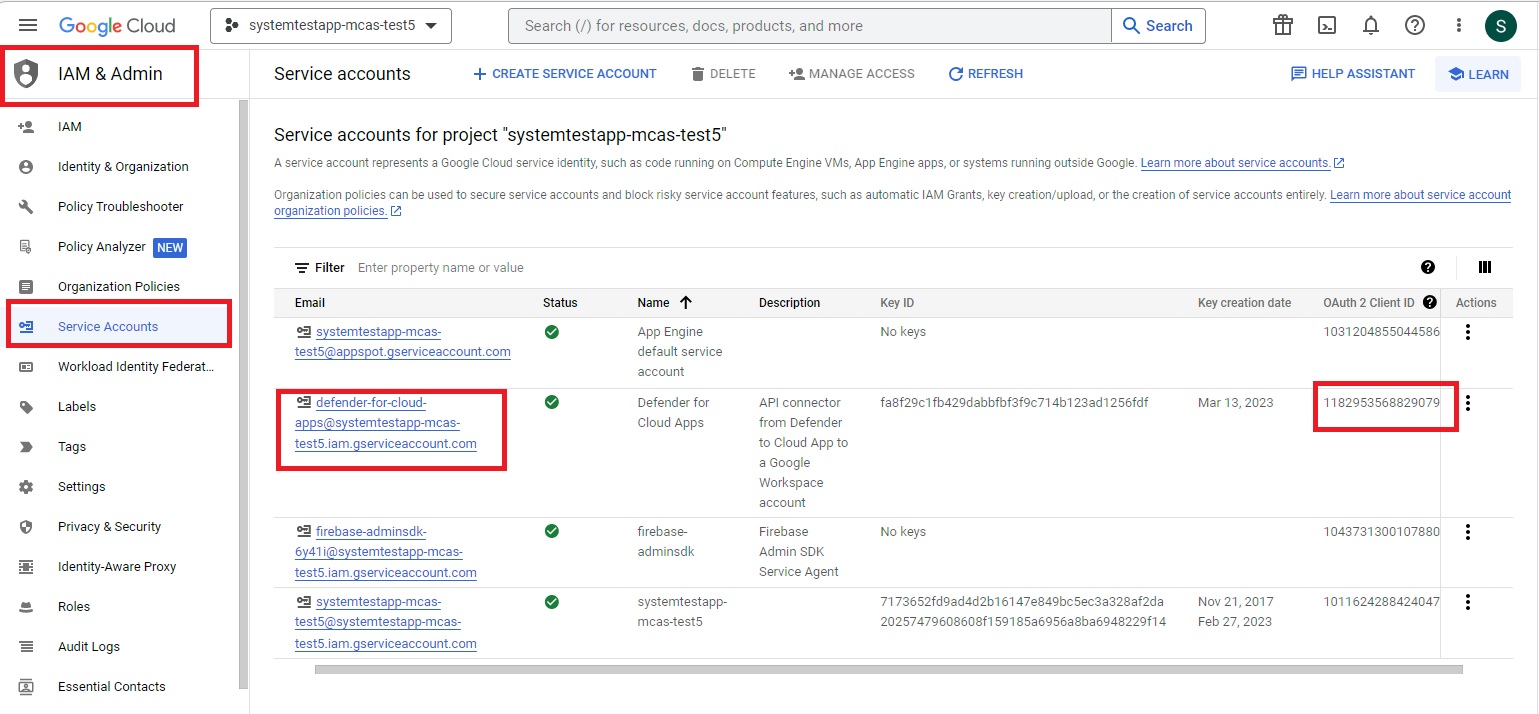

Di menu navigasi, buka akun IAM & Admin>Service. Salin ID Klien yang ditetapkan ke akun layanan yang baru saja Anda buat - Anda akan membutuhkannya nanti.

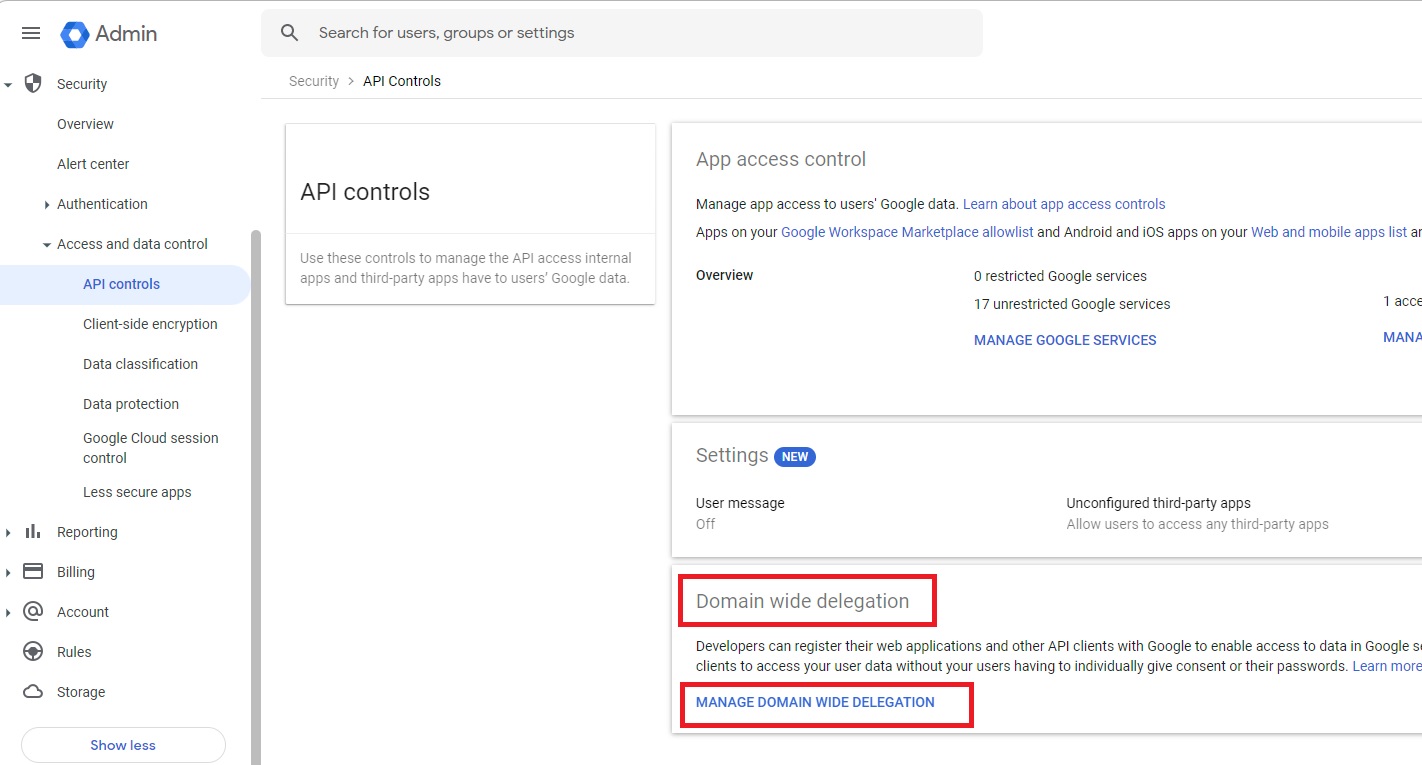

Buka admin.google.com dan di menu navigasi, buka Akses Keamanan>dan Kontrol API kontrol>data. Lalu, lakukan hal berikut:

Di bawah Delegasi luas domain, pilih KELOLA DELEGASI LUAS DOMAIN.

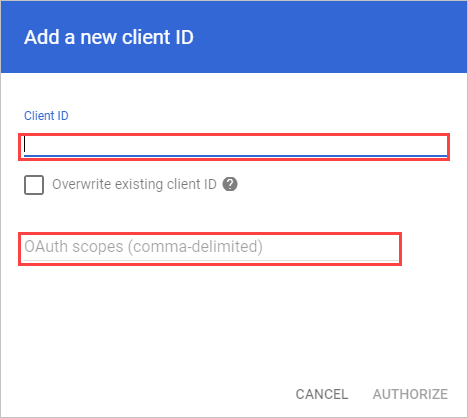

Pilih Tambahkan baru.

Dalam kotak ID Klien, masukkan ID Klien yang Anda salin sebelumnya.

Dalam kotak Cakupan OAuth, masukkan daftar cakupan yang diperlukan berikut (salin teks dan tempelkan dalam kotak):

https://www.googleapis.com/auth/admin.reports.audit.readonly,https://www.googleapis.com/auth/admin.reports.usage.readonly,https://www.googleapis.com/auth/drive,https://www.googleapis.com/auth/drive.appdata,https://www.googleapis.com/auth/drive.apps.readonly,https://www.googleapis.com/auth/drive.file,https://www.googleapis.com/auth/drive.metadata.readonly,https://www.googleapis.com/auth/drive.readonly,https://www.googleapis.com/auth/drive.scripts,https://www.googleapis.com/auth/admin.directory.user.readonly,https://www.googleapis.com/auth/admin.directory.user.security,https://www.googleapis.com/auth/admin.directory.user.alias,https://www.googleapis.com/auth/admin.directory.orgunit,https://www.googleapis.com/auth/admin.directory.notifications,https://www.googleapis.com/auth/admin.directory.group.member,https://www.googleapis.com/auth/admin.directory.group,https://www.googleapis.com/auth/admin.directory.device.mobile.action,https://www.googleapis.com/auth/admin.directory.device.mobile,https://www.googleapis.com/auth/admin.directory.user

Pilih OTORISASI.

Mengonfigurasi aplikasi Defender untuk Cloud

Di Portal Pertahanan Microsoft, pilih Pengaturan. Lalu pilih Cloud Apps. Di bawah aplikasi yang Koneksi, pilih App Koneksi ors.

Untuk memberikan detail koneksi Google Workspace, di bawah Konektor aplikasi, lakukan salah satu hal berikut:

Untuk organisasi Google Workspace yang sudah memiliki instans GCP yang terhubung

- Dalam daftar konektor, di akhir baris tempat instans GCP muncul, pilih tiga titik lalu pilih Koneksi instans Google Workspace.

Untuk organisasi Google Workspace yang belum memiliki instans GCP yang terhubung

- Di halaman aplikasi yang Koneksi, pilih +Koneksi aplikasi, lalu pilih Google Workspace.

Di jendela Nama instans, beri nama konektor Anda. Kemudian pilih Berikutnya.

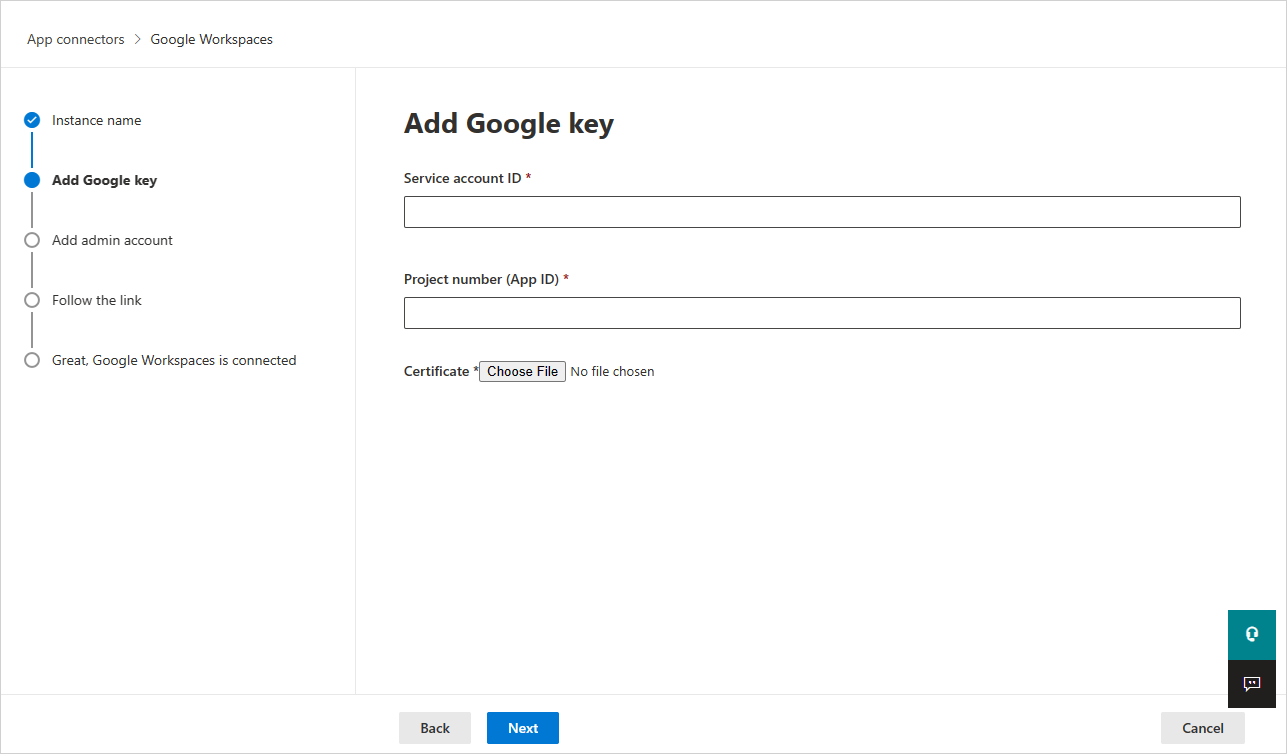

Di kunci Tambahkan Google, isi informasi berikut:

Masukkan ID akun Layanan, Email yang Anda salin sebelumnya.

Masukkan Nomor proyek (ID Aplikasi) yang Anda salin sebelumnya.

Unggah file Sertifikat P12 yang Anda simpan sebelumnya.

Masukkan satu email akun admin admin Google Workspace Anda.

Jika Anda memiliki akun Google Workspace Business atau Enterprise, pilih kotak centang. Untuk informasi tentang fitur mana yang tersedia di aplikasi Defender untuk Cloud untuk Google Workspace Business atau Enterprise, lihat Mengaktifkan visibilitas instan, perlindungan, dan tindakan tata kelola untuk aplikasi Anda.

Pilih Koneksi Google Workspaces.

Di Portal Pertahanan Microsoft, pilih Pengaturan. Lalu pilih Cloud Apps. Di bawah aplikasi yang Koneksi, pilih App Koneksi ors. Pastikan status App Koneksi or yang tersambung Koneksi.

Setelah menghubungkan Google Workspace, Anda akan menerima peristiwa selama tujuh hari sebelum koneksi.

Setelah menghubungkan Google Workspace, Defender untuk Cloud Apps melakukan pemindaian penuh. Bergantung pada berapa banyak file dan pengguna yang Anda miliki, menyelesaikan pemindaian penuh dapat memakan waktu cukup lama. Untuk mengaktifkan pemindaian mendekati real-time, file tempat aktivitas terdeteksi dipindahkan ke awal antrean pemindaian. Misalnya, file yang diedit, diperbarui, atau dibagikan langsung dipindai. Ini tidak berlaku untuk file yang tidak dimodifikasi secara inheren. Misalnya, file yang ditampilkan, dipratinjau, dicetak, atau diekspor dipindai selama pemindaian reguler.

Data SaaS Security Posture Management (SSPM) (Pratinjau) ditampilkan di Portal Pertahanan Microsoft di halaman Skor Aman. Untuk informasi selengkapnya, lihat Manajemen postur keamanan untuk aplikasi SaaS.

Jika Anda mengalami masalah saat menyambungkan aplikasi, lihat Pemecahan Masalah Koneksi or Aplikasi.

Langkah berikutnya

Jika Anda mengalami masalah, kami di sini untuk membantu. Untuk mendapatkan bantuan atau dukungan untuk masalah produk Anda, buka tiket dukungan.