Federasi dengan idP SAML/WS-Fed

Berlaku untuk:  Penyewa Tenaga Kerja Penyewa

Penyewa Tenaga Kerja Penyewa  eksternal (pelajari lebih lanjut)

eksternal (pelajari lebih lanjut)

Catatan

Federasi langsung di MICROSOFT Entra External ID sekarang disebut sebagai federasi Penyedia Identitas (IdP) SAML/WS-Fed.

Artikel ini menjelaskan cara menyiapkan federasi dengan organisasi mana pun yang penyedia identitasnya (IdP) mendukung protokol SAML 2.0 atau WS-Fed Anda. Saat Anda menyiapkan federasi dengan IdP mitra, pengguna tamu baru dari domain tersebut dapat menggunakan akun organisasi yang dikelola IdP mereka sendiri untuk masuk ke penyewa Microsoft Entra Anda dan mulai berkolaborasi dengan Anda. Pengguna tamu tidak perlu membuat akun Microsoft Entra terpisah.

Penting

- Anda sekarang dapat menyiapkan federasi IdP SAML/WS-Fed dengan domain terverifikasi ID Microsoft Entra. Domain terverifikasi harus berada di penyewa terpisah dari tempat Anda menyiapkan federasi. Setelah dikonfigurasi, Anda dapat memastikan pengguna masuk dengan IdP federasi alih-alih ID Microsoft Entra dengan mengonfigurasi urutan Penukaran undangan di pengaturan akses lintas penyewa Anda untuk kolaborasi B2B masuk.

- Kami tidak lagi mendukung daftar IdP yang diizinkan untuk federasi IdP SAML/WS-Fed baru. Saat Anda menyiapkan federasi eksternal baru, lihat Langkah 1: Menentukan apakah mitra perlu memperbarui catatan teks DNS mereka.

- Dalam permintaan SAML yang dikirim oleh MICROSOFT Entra ID untuk federasi eksternal, URL Penerbit adalah titik akhir yang disewa. Untuk setiap federasi baru, sebaiknya semua mitra menetapkan audiens IdP berbasis SAML atau WS-Fed ke titik akhir yang disewa. Lihat bagian atribut dan klaim yang diperlukan SAML 2.0 dan WS-Fed. Setiap federasi yang ada yang dikonfigurasi dengan titik akhir global akan terus berfungsi, tetapi federasi baru akan berhenti berfungsi jika IdP eksternal Anda mengharapkan URL penerbit global dalam permintaan SAML.

- Kami telah menghapus batasan domain tunggal. Anda sekarang dapat mengaitkan beberapa domain dengan konfigurasi federasi individual.

- Kami telah menghapus batasan yang mengharuskan domain URL autentikasi untuk mencocokkan domain target atau berasal dari IdP yang diizinkan. Untuk detailnya, lihat Langkah 1: Menentukan apakah mitra perlu memperbarui catatan teks DNS mereka.

Kapan pengguna tamu diautentikasi dengan federasi IdP SAML/WS-Fed?

Setelah Anda menyiapkan federasi dengan IDP SAML/WS-Fed organisasi:

Jika domain yang Anda gabungkan bukan domain terverifikasi ID Microsoft Entra, pengguna tamu baru yang Anda undang akan diautentikasi menggunakan IdP SAML/WS-Fed tersebut.

Jika domain diverifikasi microsoft Entra ID, Anda juga perlu mengonfigurasi pengaturan Urutan penukaran (pratinjau) di pengaturan akses lintas penyewa Anda untuk kolaborasi B2B masuk untuk memprioritaskan penukaran dengan IdP federasi. Kemudian setiap pengguna tamu baru yang Anda undang akan diautentikasi menggunakan IDP SAML/WS-Fed tersebut.

Penting untuk diperhatikan bahwa menyiapkan federasi tidak mengubah metode autentikasi untuk pengguna tamu yang telah menukarkan undangan dari Anda. Berikut adalah beberapa contoh:

- Pengguna tamu telah menukarkan undangan dari Anda, lalu kemudian Anda menyiapkan federasi dengan IdP SAML/WS-Fed organisasi. Pengguna tamu ini terus menggunakan metode autentikasi yang sama dengan yang mereka gunakan sebelum Anda menyiapkan federasi.

- Anda menyiapkan federasi dengan IDP SAML/WS-Fed organisasi dan mengundang pengguna tamu, lalu organisasi mitra kemudian pindah ke ID Microsoft Entra. Pengguna tamu yang telah menukarkan undangan terus menggunakan IdP SAML/WS-Fed federasi, selama kebijakan federasi di penyewa Anda ada.

- Anda menghapus federasi dengan IDP SAML/WS-Fed organisasi. Setiap pengguna tamu yang saat ini menggunakan IDP SAML/WS-Fed tidak dapat masuk.

Dalam salah satu skenario ini, Anda dapat memperbarui metode autentikasi pengguna tamu dengan mereset status penukaran mereka.

Federasi SAML/WS-Fed IdP terikat dengan namespace layanan domain, seperti contoso.com dan fabrikam.com. Saat membuat federasi dengan AD FS atau idP pihak ketiga, organisasi mengaitkan dengan satu atau lebih namespace layanan domain ke IdP ini.

Pengalaman pengguna akhir

Dengan federasi IdP SAML/WS-Fed, pengguna tamu masuk ke penyewa Microsoft Entra Anda menggunakan akun organisasi mereka sendiri. Saat mereka mengakses sumber daya bersama dan diminta untuk masuk, pengguna dialihkan ke IdP mereka. Setelah berhasil masuk, pengguna dikembalikan ke ID Microsoft Entra untuk mengakses sumber daya. Jika sesi Microsoft Entra kedaluwarsa atau menjadi tidak valid dan IdP federasi mengaktifkan SSO, pengguna akan mengalami SSO. Jika sesi pengguna federasi valid, pengguna tidak diminta untuk masuk lagi. Jika tidak, pengguna dialihkan ke IdP mereka untuk masuk.

Titik akhir masuk

Pengguna tamu federasi IDP SAML/WS-Fed sekarang dapat masuk ke aplikasi multipenyewa atau pihak pertama Microsoft Anda dengan menggunakan titik akhir umum (dengan kata lain, URL aplikasi umum yang tidak menyertakan konteks penyewa Anda). Selama proses masuk, pengguna tamu memilih opsi Masuk, lalu memilih Masuk ke organisasi. Kemudian, pengguna mengetik nama organisasi Anda dan terus masuk menggunakan info masuk mereka sendiri.

Pengguna tamu federasi IdP SAML/WS-Fed juga dapat menggunakan titik akhir aplikasi yang menyertakan informasi penyewa Anda, misalnya:

https://myapps.microsoft.com/?tenantid=<your tenant ID>https://myapps.microsoft.com/<your verified domain>.onmicrosoft.comhttps://portal.azure.com/<your tenant ID>

Anda juga dapat memberi pengguna tamu tautan langsung ke aplikasi atau sumber daya dengan menyertakan informasi penyewa Anda, misalnya https://myapps.microsoft.com/signin/X/<application ID?tenantId=<your tenant ID>.

Tanya jawab umum

Dapatkah saya menyiapkan federasi IdP SAML/WS-Fed dengan domain terverifikasi ID Microsoft Entra?

Ya, Anda sekarang dapat menyiapkan federasi IdP SAML/WS-Fed dengan domain terverifikasi ID Microsoft Entra lainnya. Ini termasuk domain terverifikasi di mana penyewa telah menjalani pengamanan admin. Jika domain yang Anda gabungkan adalah MICROSOFT Entra ID diverifikasi, Anda juga perlu mengonfigurasi pengaturan Urutan penukaran (pratinjau) di pengaturan akses lintas penyewa Anda untuk kolaborasi B2B masuk untuk memastikan bahwa saat pengguna yang diundang masuk, mereka menukarkan undangan mereka menggunakan IdP federasi alih-alih ID Microsoft Entra.

Saat ini, pengaturan urutan penukaran tidak didukung di seluruh cloud. Jika domain yang Anda gabungkan adalah MICROSOFT Entra ID yang diverifikasi di cloud Microsoft yang berbeda, penukaran Microsoft Entra selalu diutamakan.

Dapatkah saya menyiapkan federasi IdP SAML/WS-Fed dengan domain tempat penyewa yang tidak dikelola (diverifikasi email) ada?

Ya, Anda dapat menyiapkan federasi IdP SAML/WS-Fed dengan domain yang tidak diverifikasi DNS di MICROSOFT Entra ID, termasuk penyewa Microsoft Entra yang tidak dikelola (diverifikasi email atau "viral"). Penyewa tersebut dibuat saat pengguna menukarkan undangan B2B atau melakukan pendaftaran layanan mandiri untuk MICROSOFT Entra ID menggunakan domain yang saat ini tidak ada.

Bisakah saya menyiapkan federasi dengan beberapa domain dari penyewa yang sama?

Ya, kami sekarang mendukung federasi IdP SAML/WS-Fed dengan beberapa domain dari penyewa yang sama.

Apakah saya perlu memperbarui sertifikat penandatanganan saat kedaluwarsa?

Jika Anda menentukan URL metadata di pengaturan IdP, ID Microsoft Entra secara otomatis memperbarui sertifikat penandatanganan saat kedaluwarsa. Namun, jika sertifikat diputar karena alasan apa pun sebelum waktu kedaluwarsa, atau jika Anda tidak memberikan URL metadata, ID Microsoft Entra tidak dapat memperbaruinya. Dalam hal ini, Anda perlu memperbarui sertifikat penandatanganan secara manual.

Jika federasi IDP SAML/WS-Fed dan autentikasi kode sandi satu kali email diaktifkan, metode mana yang lebih diutamakan?

Saat federasi IdP SAML/WS-Fed dibuat dengan organisasi mitra, federasi tersebut lebih diutamakan daripada autentikasi kode akses satu kali email untuk pengguna tamu baru dari organisasi tersebut. Jika pengguna tamu menukarkan undangan menggunakan autentikasi kode akses satu kali sebelum Anda menyiapkan federasi IDP SAML/WS-Fed, mereka terus menggunakan autentikasi kode sandi satu kali.

Apakah federasi IDP SAML/WS-Fed mengatasi masalah masuk karena penyewaan yang disinkronkan sebagian?

Tidak, fitur kode akses satu kali email akan digunakan dalam skenario ini. "Penyewaan yang disinkronkan sebagian" mengacu pada penyewa Microsoft Entra mitra di mana identitas pengguna lokal tidak sepenuhnya disinkronkan ke cloud. Tamu yang identitasnya belum ada di cloud tetapi yang mencoba menukarkan undangan B2B Anda tidak dapat masuk. Fitur kode akses satu kali akan memungkinkan tamu ini untuk masuk. Fitur federasi IDP SAML/WS-Fed membahas skenario di mana tamu memiliki akun organisasi yang dikelola IdP mereka sendiri, tetapi organisasi tidak memiliki kehadiran Microsoft Entra sama sekali.

Setelah federasi IdP SAML/WS-Fed dikonfigurasi dengan organisasi, apakah setiap tamu perlu dikirim dan menukarkan undangan individual?

Saat mengundang tamu baru, Anda masih perlu mengirim undangan atau memberikan tautan langsung sehingga tamu dapat menyelesaikan langkah-langkah penukaran. Untuk tamu yang sudah ada, Anda tidak perlu mengirim undangan baru. Tamu yang ada akan terus menggunakan metode autentikasi yang mereka gunakan sebelum federasi disiapkan. Jika Anda ingin tamu ini mulai menggunakan federasi untuk autentikasi, Anda dapat mengatur ulang status penukaran mereka. Kemudian saat berikutnya mereka mengakses aplikasi Anda atau menggunakan tautan dalam undangan Anda, mereka akan mengulangi proses penukaran dan mulai menggunakan federasi sebagai metode autentikasi mereka.

Apakah ada cara untuk mengirim permintaan yang ditandatangani ke IdP SAML?

Saat ini, fitur federasi Microsoft Entra SAML/WS-Fed tidak mendukung pengiriman token autentikasi yang ditandatangani ke IdP SAML.

Izin apa yang diperlukan untuk mengonfigurasi idP SAML/Ws-Fed?

Anda harus setidaknya menjadi Administrator Penyedia Identitas Eksternal untuk mengonfigurasi idP SAML/Ws-Fed.

Apakah federasi menghilangkan kebutuhan untuk membuat akun tamu di direktori saya untuk pengguna kolaborasi B2B?

Tidak. Akun tamu dibuat untuk pengguna kolaborasi B2B di direktori Anda terlepas dari metode autentikasi atau federasi yang digunakan. Objek pengguna ini memungkinkan Anda memberikan akses ke aplikasi, menetapkan peran, dan menentukan keanggotaan dalam grup keamanan.

Langkah 1: Menentukan apakah mitra perlu memperbarui catatan teks DNS mereka

Bergantung pada IdP mitra, mitra mungkin perlu memperbarui catatan DNS mereka untuk memungkinkan federasi dengan Anda. Gunakan langkah-langkah berikut untuk menentukan apakah pembaruan DNS diperlukan.

Catatan

Kami tidak lagi mendukung daftar IdP yang diizinkan untuk federasi IdP SAML/WS-Fed baru.

Jika IdP bukan merupakan salah satu penyedia yang diizinkan dan tercantum di langkah sebelumnya, periksalah URL autentikasi pasif IdP mitra guna melihat apakah domain cocok dengan domain target ataupun host dalam domain target. Dengan kata lain, saat menyiapkan federasi untuk

fabrikam.com:- Jika titik akhir autentikasi adalah

https://fabrikam.comatauhttps://sts.fabrikam.com/adfs(host di domain yang sama), tidak ada perubahan DNS yang diperlukan. - Jika titik akhir autentikasi pasif adalah

https://fabrikamconglomerate.com/adfsatauhttps://fabrikam.com.uk/adfs, domain tidak cocok dengan domain fabrikam.com, sehingga mitra perlu menambahkan catatan teks untuk URL autentikasi ke konfigurasi DNS mereka.

- Jika titik akhir autentikasi adalah

Jika perubahan DNS diperlukan berdasarkan langkah sebelumnya, minta mitra untuk menambahkan catatan TXT ke catatan DNS domain mereka, seperti contoh berikut ini:

fabrikam.com. IN TXT DirectFedAuthUrl=https://fabrikamconglomerate.com/adfs

Langkah 2: Mengonfigurasi IdP organisasi mitra

Berikutnya, organisasi mitra Anda perlu mengonfigurasi IdP mereka dengan klaim yang diperlukan dan Relying Party Trusts.

Catatan

Untuk menggambarkan cara mengonfigurasi IdP SAML/WS-Fed untuk federasi, kami akan menggunakan Layanan Federasi Direktori Aktif (AD FS) sebagai contoh. Lihat artikel Mengonfigurasi federasi IdP SAML/WS-Fed dengan AD FS, yang memberikan contoh cara mengonfigurasi AD FS sebagai SAML 2.0 atau WS-Fed IdP dalam persiapan untuk federasi.

Konfigurasi SAML 2.0

Microsoft Entra B2B dapat dikonfigurasi untuk bergabung dengan IdP yang menggunakan protokol SAML dengan persyaratan tertentu yang tercantum di bagian ini. Untuk informasi selengkapnya tentang menyiapkan kepercayaan antara IDP SAML dan ID Microsoft Entra Anda, lihat Menggunakan IdP SAML 2.0 untuk SSO.

Catatan

Anda sekarang dapat menyiapkan federasi IdP SAML/WS-Fed dengan domain terverifikasi ID Microsoft Entra lainnya. Lihat bagian Pertanyaan umum untuk detailnya.

Atribut dan klaim SAML 2.0 yang diperlukan

Tabel berikut menunjukkan persyaratan untuk atribut dan klaim tertentu yang harus dikonfigurasi di IdP pihak ketiga. Untuk menyiapkan federasi, atribut berikut harus diterima dalam respons SAML 2.0 dari IdP. Atribut ini dapat dikonfigurasi dengan menautkan ke file XML layanan token keamanan online atau dengan memasukkannya secara manual.

Catatan

Pastikan nilainya cocok dengan cloud tempat Anda menyiapkan federasi eksternal.

Atribut yang diperlukan untuk respons SAML 2.0 dari IdP:

| Atribut | Nilai |

|---|---|

| AssertionConsumerService | https://login.microsoftonline.com/login.srf |

| Audiens | https://login.microsoftonline.com/<tenant ID>/ (Disarankan) Ganti <tenant ID> dengan ID penyewa penyewa Microsoft Entra yang Anda siapkan federasinya.Dalam permintaan SAML yang dikirim oleh MICROSOFT Entra ID untuk federasi eksternal, URL Penerbit adalah titik akhir yang disewa (misalnya, https://login.microsoftonline.com/<tenant ID>/). Untuk setiap federasi baru, sebaiknya semua mitra menetapkan audiens IdP berbasis SAML atau WS-Fed ke titik akhir yang disewa. Setiap federasi yang ada yang dikonfigurasi dengan titik akhir global (misalnya, urn:federation:MicrosoftOnline) akan terus berfungsi, tetapi federasi baru akan berhenti berfungsi jika IdP eksternal Anda mengharapkan URL pengeluar sertifikat global dalam permintaan SAML yang dikirim oleh ID Microsoft Entra. |

| Penerbit | URI pengeluar sertifikat IdP mitra, misalnya http://www.example.com/exk10l6w90DHM0yi... |

Klaim yang diperlukan untuk token SAML 2.0 yang dikeluarkan oleh IdP:

| Nama Atribut | Nilai |

|---|---|

| Format NameID | urn:oasis:names:tc:SAML:2.0:nameid-format:persistent |

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress |

emailaddress |

WS-Fed configuration

Microsoft Entra B2B dapat dikonfigurasi untuk bergabung dengan IdP yang menggunakan protokol WS-Fed. Bagian ini membahas persyaratan. Saat ini, kedua penyedia WS-Fed telah diuji kompatibilitasnya dengan MICROSOFT Entra ID termasuk LAYANAN Federasi Direktori Aktif dan Shibboleth. Untuk informasi selengkapnya tentang membangun kepercayaan pihak yang mengandalkan antara penyedia yang mematuhi WS-Fed dengan ID Microsoft Entra, lihat "Kertas Integrasi STS menggunakan Protokol WS" yang tersedia di Dokumen Kompatibilitas Penyedia Identitas Microsoft Entra.

Catatan

Anda sekarang dapat menyiapkan federasi IdP SAML/WS-Fed dengan domain terverifikasi ID Microsoft Entra lainnya. Lihat bagian Pertanyaan umum untuk detailnya.

Atribut dan klaim WS-Fed yang diperlukan

Tabel berikut menunjukkan persyaratan untuk atribut dan klaim tertentu yang harus dikonfigurasi di IdP WS-Fed pihak ketiga. Untuk menyiapkan federasi, atribut berikut harus diterima dalam pesan WS-Fed dari IdP. Atribut ini dapat dikonfigurasi dengan menautkan ke file XML layanan token keamanan online atau dengan memasukkannya secara manual.

Catatan

Pastikan nilainya cocok dengan cloud tempat Anda menyiapkan federasi eksternal.

Atribut yang diperlukan dalam pesan WS-Fed dari IdP:

| Atribut | Nilai |

|---|---|

| PassiveRequestorEndpoint | https://login.microsoftonline.com/login.srf |

| Audiens | https://login.microsoftonline.com/<tenant ID>/ (Disarankan) Ganti <tenant ID> dengan ID penyewa penyewa Microsoft Entra yang Anda siapkan federasinya.Dalam permintaan SAML yang dikirim oleh MICROSOFT Entra ID untuk federasi eksternal, URL Penerbit adalah titik akhir yang disewa (misalnya, https://login.microsoftonline.com/<tenant ID>/). Untuk setiap federasi baru, sebaiknya semua mitra menetapkan audiens IdP berbasis SAML atau WS-Fed ke titik akhir yang disewa. Setiap federasi yang ada yang dikonfigurasi dengan titik akhir global (misalnya, urn:federation:MicrosoftOnline) akan terus berfungsi, tetapi federasi baru akan berhenti berfungsi jika IdP eksternal Anda mengharapkan URL pengeluar sertifikat global dalam permintaan SAML yang dikirim oleh ID Microsoft Entra. |

| Penerbit | URI pengeluar sertifikat IdP mitra, misalnya http://www.example.com/exk10l6w90DHM0yi... |

Klaim yang diperlukan untuk token WS-Fed yang dikeluarkan oleh IdP:

| Atribut | Nilai |

|---|---|

| ImmutableID | http://schemas.microsoft.com/LiveID/Federation/2008/05/ImmutableID |

| emailaddress | http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress |

Langkah 3: Mengonfigurasi federasi IdP SAML/WS-Fed di ID Microsoft Entra

Selanjutnya, konfigurasikan federasi dengan IdP yang dikonfigurasi di langkah 1 di ID Microsoft Entra. Anda dapat menggunakan pusat admin Microsoft Entra atau Microsoft Graph API. Mungkin perlu waktu 5-10 menit sebelum kebijakan federasi berlaku. Selama waktu ini, jangan mencoba untuk menukarkan undangan untuk domain federasi. Atribut berikut diperlukan:

- URI penerbit IdP mitra

- Titik akhir autentikasi pasif idP mitra (hanya https yang didukung)

- Sertifikat

Untuk mengonfigurasi federasi di pusat admin Microsoft Entra

Tip

Langkah-langkah dalam artikel ini mungkin sedikit berbeda berdasarkan portal tempat Anda memulai.

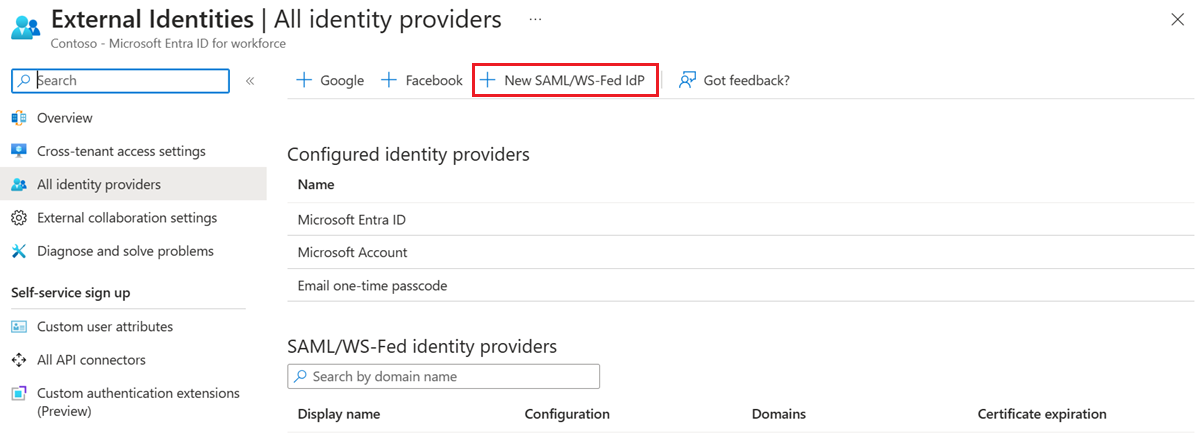

Masuk ke pusat admin Microsoft Entra sebagai setidaknya administrator Penyedia Identitas Eksternal.

Telusuri Identitas>Eksternal Identitas>Semua idP.

Pilih tab Kustom, lalu pilih Tambahkan SAML/WS-Fed baru>.

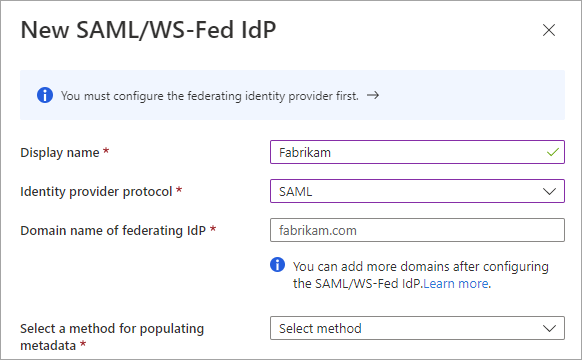

Pada halaman IdP SAML/WS-Fed Baru, masukkan yang berikut ini:

- Nama tampilan - Masukkan nama untuk membantu Anda mengidentifikasi IdP mitra.

- Protokol penyedia identitas - Pilih SAML atau WS-Fed.

- Nama domain idp federasi - Masukkan nama domain target IdP mitra Anda untuk federasi. Selama konfigurasi awal ini, masukkan hanya satu nama domain. Anda dapat menambahkan lebih banyak domain nanti.

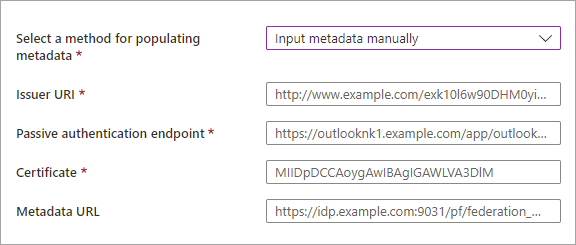

Pilih metode untuk mengisi metadata. Jika Anda memiliki file yang berisi metadata, Anda dapat mengisi bidang secara otomatis dengan memilih Mengurai file metadata dan menelusuri file. Atau, Anda dapat memilih Input metadata secara manual dan memasukkan informasi berikut:

- URI Penerbit IDP SAML mitra, atau ID Entitas dari IdP WS-Fed mitra.

- Titik akhir autentikasi pasif idp SAML mitra, atau titik akhir pemohon pasif dari IdP WS-Fed mitra.

- Sertifikat - ID sertifikat penandatanganan.

- URL Metadata - Lokasi metadata IdP untuk perpanjangan otomatis sertifikat penandatanganan.

Catatan

URL metadata bersifat opsional, namun kami sangat merekomendasikannya. Jika Anda memberikan URL metadata, ID Microsoft Entra dapat memperbarui sertifikat penandatanganan secara otomatis saat kedaluwarsa. Jika sertifikat diputar karena alasan apa pun sebelum waktu kedaluwarsa atau jika Anda tidak memberikan URL metadata, ID Microsoft Entra tidak akan dapat memperbaruinya. Dalam hal ini, Anda harus memperbarui sertifikat penandatanganan secara manual.

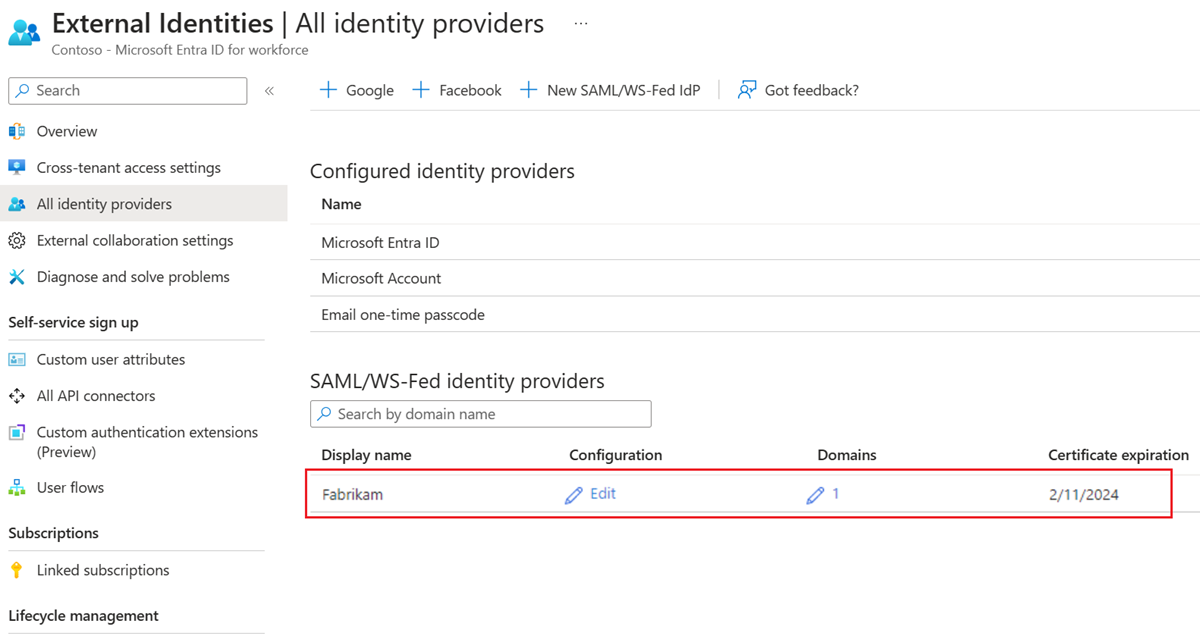

Pilih Simpan. IdP ditambahkan ke daftar penyedia identitas SAML/WS-Fed.

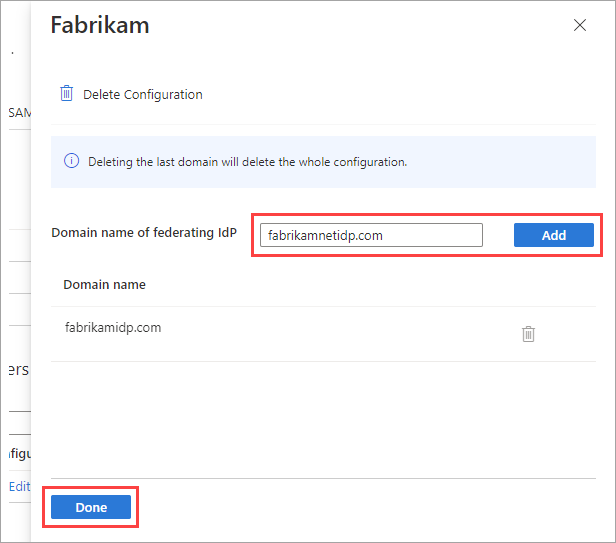

(Opsional) Untuk menambahkan lebih banyak nama domain ke idP federasi ini:

Untuk mengonfigurasi federasi menggunakan Microsoft Graph API

Anda dapat menggunakan jenis sumber daya Microsoft Graph API samlOrWsFedExternalDomainFederation untuk menyiapkan federasi dengan penyedia identitas yang mendukung protokol SAML atau WS-Fed.

Langkah 4: Mengonfigurasi urutan penukaran untuk domain terverifikasi ID Microsoft Entra

Jika domain diverifikasi microsoft Entra ID, konfigurasikan pengaturan Urutan penukaran di pengaturan akses lintas penyewa Anda untuk kolaborasi B2B masuk. Pindahkan penyedia identitas SAML/WS-Fed ke bagian atas daftar Penyedia identitas utama untuk memprioritaskan penukaran dengan IdP federasi.

Catatan

Pengaturan pusat admin Microsoft Entra untuk fitur penukaran yang dapat dikonfigurasi saat ini diluncurkan kepada pelanggan. Hingga pengaturan tersedia di pusat admin, Anda dapat mengonfigurasi urutan penukaran undangan menggunakan Microsoft Graph REST API (versi beta). Lihat Contoh 2: Memperbarui konfigurasi penukaran undangan default dalam dokumentasi referensi Microsoft Graph.

Langkah 5: Menguji federasi IdP SAML/WS-Fed di ID Microsoft Entra

Sekarang, uji penyiapan federasi Anda dengan mengundang pengguna tamu B2B baru. Untuk detailnya, lihat Menambahkan pengguna kolaborasi Microsoft Entra B2B di pusat admin Microsoft Entra.

Bagaimana cara memperbarui sertifikat atau detail konfigurasi?

Pada halaman Semua penyedia identitas, Anda dapat melihat daftar idP SAML/WS-Fed yang telah Anda konfigurasi dan tanggal kedaluwarsa sertifikatnya. Dari daftar ini, Anda dapat memperbarui sertifikat dan mengubah detail konfigurasi lainnya.

Masuk ke pusat admin Microsoft Entra sebagai setidaknya administrator Penyedia Identitas Eksternal.

Telusuri Identitas>Eksternal Identitas>Semua idP.

Pilih tab Kustom .

Gulir ke penyedia identitas dalam daftar atau gunakan kotak pencarian.

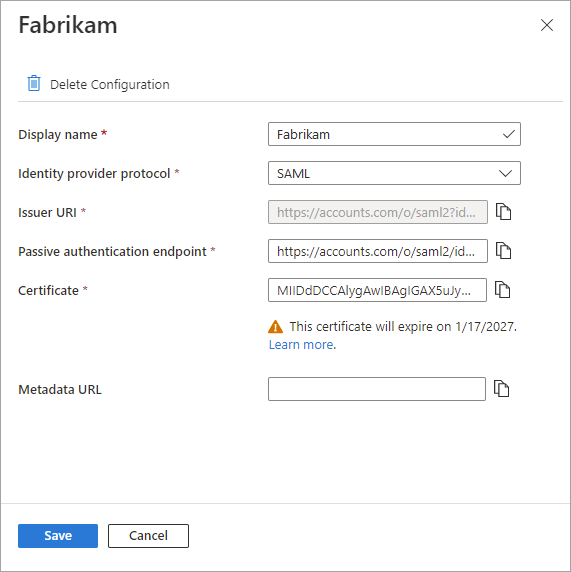

Untuk memperbarui sertifikat atau mengubah detail konfigurasi:

- Di kolom Konfigurasi untuk IdP, pilih tautan Edit.

- Pada halaman konfigurasi, ubah salah satu detail berikut:

- Nama tampilan - Nama tampilan untuk organisasi mitra.

- Protokol penyedia identitas - Pilih SAML atau WS-Fed.

- Titik akhir autentikasi pasif - Titik akhir pemohon pasif IdP mitra.

- Sertifikat - ID sertifikat penandatanganan. Untuk memperpanjangnya, masukkan ID sertifikat baru.

- URL Metadata - URL yang berisi metadata mitra, digunakan untuk perpanjangan otomatis sertifikat penandatanganan.

- Pilih Simpan.

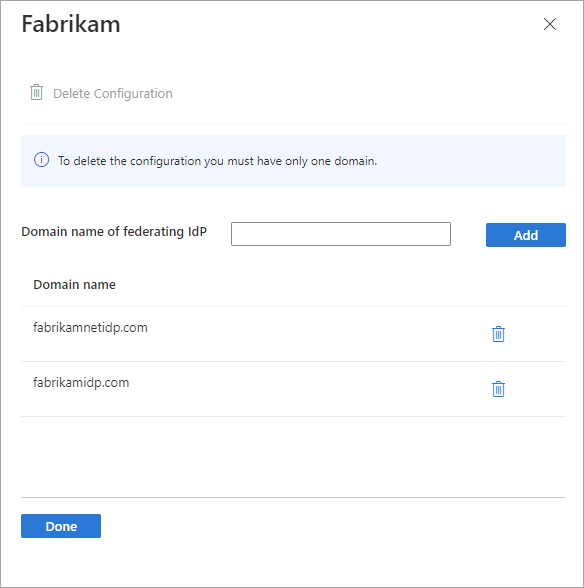

Untuk mengedit domain yang terkait dengan mitra, pilih tautan di kolom Domain . Di panel detail domain:

- Untuk menambahkan domain, ketik nama domain di samping Nama domain idP federasi, lalu pilih Tambahkan. Ulangi untuk setiap domain yang ingin Anda tambahkan.

- Untuk menghapus domain, pilih ikon hapus di samping domain.

- Setelah selesai, pilih Selesai.

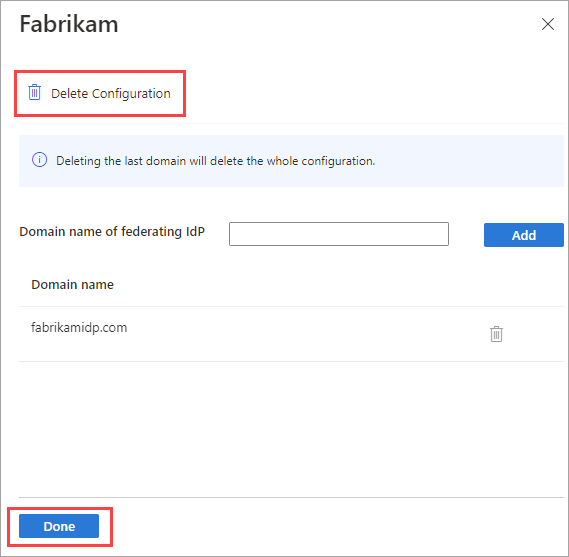

Bagaimana cara menghapus federasi?

Anda dapat menghapus penyiapan federasi Anda. Jika Anda melakukannya, pengguna tamu federasi yang telah menukarkan undangan mereka tidak dapat lagi masuk. Tetapi Anda dapat memberi mereka akses ke sumber daya Anda lagi dengan mereset status penukaran mereka. Untuk menghapus konfigurasi idP di pusat admin Microsoft Entra:

Masuk ke pusat admin Microsoft Entra sebagai setidaknya administrator Penyedia Identitas Eksternal.

Telusuri Identitas>Eksternal Identitas>Semua idP.

Pilih tab Kustom , lalu gulir ke idP dalam daftar atau gunakan kotak pencarian.

Pilih tautan di kolom Domain untuk menampilkan detail domain IdP.

Hapus semua kecuali salah satu domain di daftar Nama domain.

Pilih Hapus Konfigurasi, lalu pilih Selesai.

Pilih Ya untuk mengonfirmasi penghapusan.

Anda juga dapat menghapus federasi menggunakan jenis sumber daya Microsoft Graph API samlOrWsFedExternalDomainFederation.

Langkah berikutnya

Pelajari lebih lanjut tentang pengalaman penukaran undangan saat pengguna eksternal masuk dengan berbagai penyedia identitas.